Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Lorsque vous utilisez la prise en charge du réseau virtuel dans un environnement Power Platform, vous pouvez vous connecter en toute sécurité aux composants Power Platform et Dataverse avec des services cloud ou des services hébergés à l’intérieur de votre réseau d’entreprise privé, sans les exposer à l’Internet public.

Copilot Studio s’intègre aux réseaux virtuels Power Platform sur un point de terminaison privé pour les scénarios suivants :

- Agents qui récupèrent des clés à partir d’Azure Key Vault via HTTP

- Agents qui envoient des données de télémétrie à une instance avec point de terminaison privé d’Application Insights

- Agents qui utilisent un connecteur pris en charge par le réseau virtuel (comme le connecteur SQL Server) pour obtenir des données à partir d’Azure SQL Server

Si vous configurez un réseau virtuel pour un environnement Power Platform et que Copilot Studio capture les données de télémétrie avec Application Insights ou effectuez des requêtes HTTP avec votre agent sur le réseau virtuel, les appels de Power Platform vers les ressources Azure et Application Insights passent par votre réseau privé.

Conditions préalables

- Votre environnement doit être un environnement managé dans Power Platform

- La prise en charge du réseau virtuel doit être activée pour votre environnement Power Platform. Consultez également Configurer la prise en charge du réseau virtuel pour Power Platform pour créer des réseaux virtuels et déléguer des sous-réseaux qui peuvent se connecter entre les ressources Azure et votre environnement Power Platform.

- Vous devez être un administrateur de clients Power Platform ou avoir le rôle Administrateur d’environnement

Activer la prise en charge du réseau virtuel pour votre environnement

Pour vous connecter à des services via un point de terminaison privé, vous devez avoir la prise en charge du réseau vitual activée pour Power Platform.

Vous pouvez activer la prise en charge du réseau virtuel manuellement en suivant les instructions de la page Configurer la prise en charge du réseau virtuel pour Power Platform pour créer des réseaux virtuels et déléguer des sous-réseaux qui peuvent se connecter entre les ressources Azure et votre environnement Power Platform.

Vous pouvez également utiliser un modèle Azure Resource Manager (ARM) prédéfini pour configurer et connecter votre environnement Power Platform à Azure et activer la prise en charge du réseau virtuel :

Téléchargez le modèle ARM à partir du référentiel d’exemples Microsoft Copilot Studio sur GitHub.

Ouvrez PowerShell, connectez-vous à votre abonnement Azure et déployez le modèle avec les

New-AzDeployment commandéléments suivants :Connect-AzAccount -Subscription "<Azure subscription>" New-AzSubscriptionDeployment -Name "<name of deployment>" -TemplateFile "<template.json>" -Location "<Azure geo>"où:

- <L’abonnement> Azure est votre ID d’abonnement.

-

<nom du déploiement> est le nom que vous souhaitez donner à ce déploiement.

Le nom peut être tout ce que vous choisissez, mais est défini par défaut sur le nom de fichier du modèle si vous le laissez vide. - < >template.json correspond au chemin d’accès et au nom du fichier de modèle.

-

<Azure geo> est la région géographique dans laquelle vous souhaitez que les fichiers de gestion de déploiement aillent, par exemple

West US. La région ne contrôle pas l’emplacement où le modèle crée les ressources.

Consultez Déployer des ressources avec des modèles ARM et Azure PowerShell pour plus d’informations sur les modèles et la gestion ARM.

Remarque

Vous devez uniquement configurer votre réseau virtuel à l’aide du modèle ARM ou manuellement. Vous n’avez pas besoin de faire les deux.

Passez en revue la vue d’ensemble de la prise en charge du réseau virtuel pour Power Platform, avant de suivre les instructions de configuration de la prise en charge du réseau virtuel pour Power Platform afin de créer des réseaux virtuels et des sous-réseaux délégués qui peuvent se connecter entre les ressources Azure et votre environnement Power Platform.

Récupérer des clés à partir d’Azure Key Vault via HTTP

Lorsque vous configurez un réseau virtuel pour votre environnement Power Platform, vous pouvez configurer vos agents Copilot Studio pour récupérer des informations à partir de ressources Azure avec des appels HTTP.

Tout d’abord, vous configurez une liaison privée et un point de terminaison pour Azure Key Vault. Ensuite, après avoir validé que le lien fonctionne, vous ajoutez un nœud de requête HTTP à partir du canevas de création de l’agent dans Copilot Studio pour vous connecter à Key Vault.

Configurer une liaison privée

Suivez les instructions de l’application Intégrer Key Vault à Azure Private Link pour :

- Créez un coffre de clés et établissez une liaison privée qui étend le lien vers votre abonnement Azure et le groupe de ressources où se trouve votre coffre de clés, ou établissez une connexion de liaison privée à un coffre de clés existant.

- Vérifiez que la liaison privée à Key Vault fonctionne.

Conseil / Astuce

Si votre point de terminaison n’est pas correct, passez en revue les instructions et les articles connexes pour les liens privés et les points de terminaison privés dans l’article Diagnostiquer les problèmes de configuration des liens privés dans l’article Azure Key Vault .

Utiliser des nœuds de requête HTTP pour se connecter sur un réseau privé

Après avoir configuré la liaison privée vers Key Vault, vous ajoutez un nœud de requête HTTP à un agent dans Copilot Studio pour vous connecter sur le réseau privé. Vous spécifiez les détails de connexion au point de terminaison privé dans le nœud et, lorsque ce nœud est atteint dans la conversation de l’agent, la requête est effectuée et les informations récupérées.

Dans Copilot Studio, dans la barre de menus supérieure, sélectionnez un environnement dans lequel la prise en charge du réseau virtuel est activée.

Créez ou ouvrez un agent existant dans cet environnement. Si vous créez un agent, vous pouvez ignorer les étapes de configuration initiales dans le canevas conversationnel.

Une fois l’agent ouvert, créez ou modifiez une rubrique dans le canevas de création.

Suivez les instructions fournies à l’adresse Effectuer des requêtes HTTP pour ajouter un nœud de requête HTTP à la rubrique.

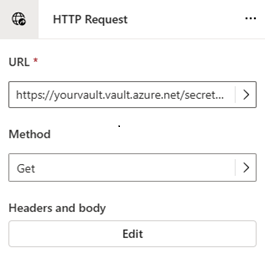

Utilisez les paramètres suivants dans le nœud requête HTTP :

URL : entrez l’URL de votre point de terminaison privé Azure Key Vault, par exemple

https://yourkeyvault.vault.azure.net/secrets?api-version=7.3. Remplacezyourkeyvaultpar le nom de votre coffre de clés.Méthode : sélectionnez

GETpour récupérer des secrets à partir de Key Vault.En-têtes et corps : sélectionnez l'option de modification.

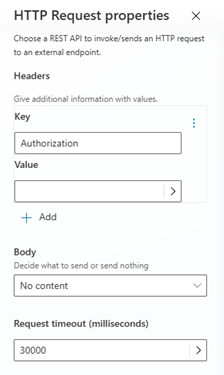

Dans les propriétés de requête HTTP, entrez

Authorizationla clé etBearer <access-token>la valeur, où <access-token> est votre jeton d’accès Azure.

Enregistrez le sujet et testez si le nœud fonctionne en déclenchant la conversation dans l'interface de test de l’agent.

Envoyer des données de télémétrie à une instance avec point de terminaison privé d’Application Insights

Lorsque vous configurez un réseau virtuel pour votre environnement Power Platform, vous pouvez configurer vos agents Copilot Studio pour envoyer des données de télémétrie à une instance avec point de terminaison privé d’Application Insights. Cela vous permet de surveiller et d’analyser les performances et l’utilisation de vos agents sans exposer les données à l’Internet public.

Tout d’abord, vous configurez une liaison privée et un point de terminaison pour Application Insights. Ensuite, après avoir validé que le lien fonctionne, vous connectez Copilot Studio à Application Insights et envoyez des données de télémétrie via la liaison privée.

Configurer une liaison privée

Une liaison privée Azure à Azure Monitor permet à Copilot Studio d’utiliser votre réseau virtuel pour envoyer des données de télémétrie d’agent à Azure Monitor via une adresse IP privée au lieu d’une adresse IP publique.

Azure Monitor est la plateforme de données principale utilisée pour collecter et stocker des données de télémétrie, y compris les données Application Insights.

Suivez les instructions fournies à l’adresse Configurer une liaison privée pour Azure Monitor et :

- Créez une étendue de liaison privée Azure Monitor (AMPLS) pour étendre le lien vers votre abonnement Azure et le groupe de ressources où se trouvent vos ressources Azure Monitor.

- Connectez les ressources du composant Application Insights à l’AMPLS.

- Créez un point de terminaison privé pour les ressources Application Insights que vous avez ajoutées à l’étendue à laquelle Copilot Studio peut se connecter dans votre réseau virtuel et sur votre sous-réseau. Ce point de terminaison est utilisé pour envoyer des données de télémétrie de l’agent à l’AMPLS.

- Vérifiez que la liaison privée à Azure Monitor fonctionne.

Vous pouvez également configurer les réseaux qui peuvent se connecter aux ressources de votre AMPLS, sans utiliser d’étendue, dans la page Isolation réseau de votre AMPLS. La configuration directe des réseaux est utile si vous avez plusieurs réseaux virtuels et souhaitez restreindre l’accès à l’AMPLS uniquement à certains réseaux ou sous-réseaux.

Conseil / Astuce

Si votre point de terminaison n’est pas correct, passez en revue les instructions et les articles associés pour les liens privés et les points de terminaison privés dans l’article Configurer une liaison privée pour Azure Monitor .

Connecter Copilot Studio à Application Insights

Une fois la liaison privée configurée, vous pouvez connecter Copilot Studio à Application Insights et utiliser votre réseau virtuel pour envoyer des données de télémétrie.

Suivez les instructions de capture de télémétrie avec Application Insights.

Important

Vérifiez que vous obtenez la chaîne de connexion correcte pour application Insights avec point de terminaison privé.

Vous pouvez valider sa ressource correcte en vérifiant les valeurs sous Groupe de ressources et Abonnement dans la section Vue d’ensemble d’Application Insights dans le portail Azure.

La télémétrie des agents Copilot Studio apparaît dans la ressource Application Insights que vous avez configurée. Vous pouvez utiliser le flux de métriques en direct pour afficher les données de télémétrie en temps réel, ou utiliser la section Journaux pour interroger et analyser les données.

Utiliser des connecteurs pris en charge par le réseau virtuel pour obtenir des données

Lorsque vous configurez un réseau virtuel pour votre environnement Power Platform, vous pouvez configurer vos agents Copilot Studio pour utiliser des connecteurs pris en charge par le réseau virtuel pour vous connecter aux données et aux services sur votre réseau privé.

Vous pouvez utiliser n’importe quel connecteur qui prend en charge nativement les réseaux virtuels.

L’utilisation de connexions prises en charge par le réseau virtuel vous permet de vous connecter en toute sécurité à vos sources de données hébergées dans le cloud, telles qu’Azure SQL ou SQL Server, via des points de terminaison privés sans les exposer à Internet.

Suivez les instructions de l’article Utiliser les connecteurs Power Platform dans Copilot Studio pour ajouter et configurer le connecteur que vous souhaitez utiliser dans une rubrique ou un outil.