Configurer votre application dans l’ID Microsoft Entra

L’ID Microsoft Entra permet aux utilisateurs de l’application d’accéder à votre application de bot ou d’extension de message. L’utilisateur de l’application qui s’est connecté à Teams peut avoir accès à votre application.

Configuration de l’authentification unique dans le centre d’administration Microsoft Entra

Les applications bot et d’extension de message utilisent Bot Framework pour communiquer avec les utilisateurs de l’application et implémenter l’authentification.

Pour configurer l’authentification unique pour votre application d’extension de bot ou de message, vous devez :

- Configurer une ressource de bot dans l’ID Microsoft Entra

- Configurer l’application dans l’ID Microsoft Entra

Remarque

Vérifiez que vous avez créé une application et une ressource de bot dans l’ID Microsoft Entra.

- Pour plus d’informations sur la création d’une application dans l’ID Microsoft Entra, consultez Inscrire une nouvelle application dans l’ID Microsoft Entra.

- Pour plus d’informations sur la création et la configuration de votre ressource de bot dans l’ID Microsoft Entra, consultez Créer un bot de conversation Teams.

Vous pouvez configurer votre ressource de bot et votre application dans l’ID Microsoft Entra pour votre application d’extension de bot ou de message de l’une des deux manières suivantes :

Configurer l’authentification unique à l’aide de la ressource de bot et configurer l’application Microsoft Entra : vous pouvez commencer par configurer l’authentification unique pour votre ressource de bot et activer l’authentification unique pour votre application Microsoft Entra. Vous allez configurer :

Pour la ressource de bot : point de terminaison de messagerie et connexion OAuth.

Remarque

Lorsque vous créez votre ressource de bot dans l’ID Microsoft Entra, vous pouvez sélectionner l’option de création d’un ID d’application, ou vous pouvez utiliser un ID d’application existant si vous avez déjà inscrit votre application dans l’ID Microsoft Entra.

Pour l’application Microsoft Entra : URI d’ID d’application, étendue et autorisations, ID client approuvé, version du jeton d’accès, clé secrète client et URL de redirection.

Configurer l’authentification unique à l’aide de l’application Microsoft Entra, puis configurer la ressource de bot : vous pouvez commencer par configurer votre application Microsoft Entra, puis utiliser cet ID d’application dans la ressource de bot lorsque vous activez l’authentification unique pour celle-ci. Vous allez configurer :

Pour l’application Microsoft Entra : URI d’ID d’application, jeton d’accès, ID client approuvé, version du jeton d’accès, clé secrète client et URL de redirection.

Pour la ressource de bot : point de terminaison de messagerie et connexion OAuth.

Remarque

Configurez la ressource de bot à l’aide de l’ID d’application généré par l’ID Microsoft Entra lors de l’inscription de votre application.

Activer l’authentification unique dans l’ID Microsoft Entra

À la fin de ce tutoriel, vous allez apprendre à configurer :

- ID de l’application

- ID de bot

- Access token (Jeton d’accès)

- URI de l’ID d’application

- Étendue, autorisations et ID client autorisés

- Clé secrète client

- URL de redirection

- Point de terminaison de messagerie et connexion OAuth

Sélectionnez l’une des deux façons suivantes de configurer l’authentification unique pour votre ressource de bot :

- Utiliser une ressource de bot et configurer l’application Microsoft Entra

- Utiliser l’application Microsoft Entra, puis configurer la ressource de bot

Pour activer l’authentification unique pour votre application dans l’ID Microsoft Entra :

- Configurer le point de terminaison de messagerie

- Configurer l’authentification unique pour l’application Microsoft Entra :

- Configurer la connexion OAuth

Importante

Assurez-vous que lorsque vous créez votre ressource de bot, sélectionnez l’option permettant de créer un ID d’application. Vous pouvez également utiliser un ID d’application existant, si vous avez déjà inscrit une application dans le centre d’administration Microsoft Entra.

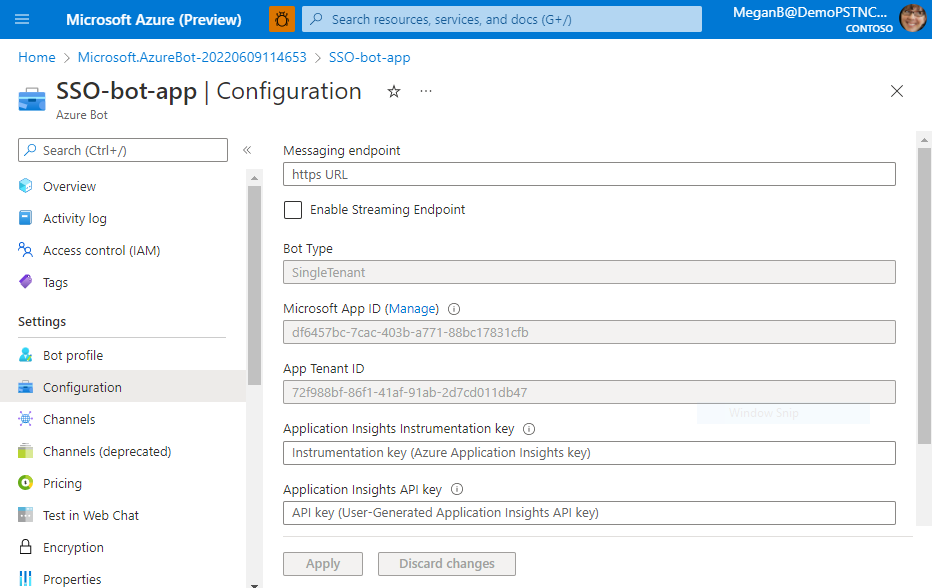

Configurer le point de terminaison de messagerie

Le point de terminaison de messagerie est l’emplacement où les messages sont envoyés à votre bot. Il permet la communication avec votre bot.

Pour configurer le point de terminaison de messagerie pour votre ressource de bot

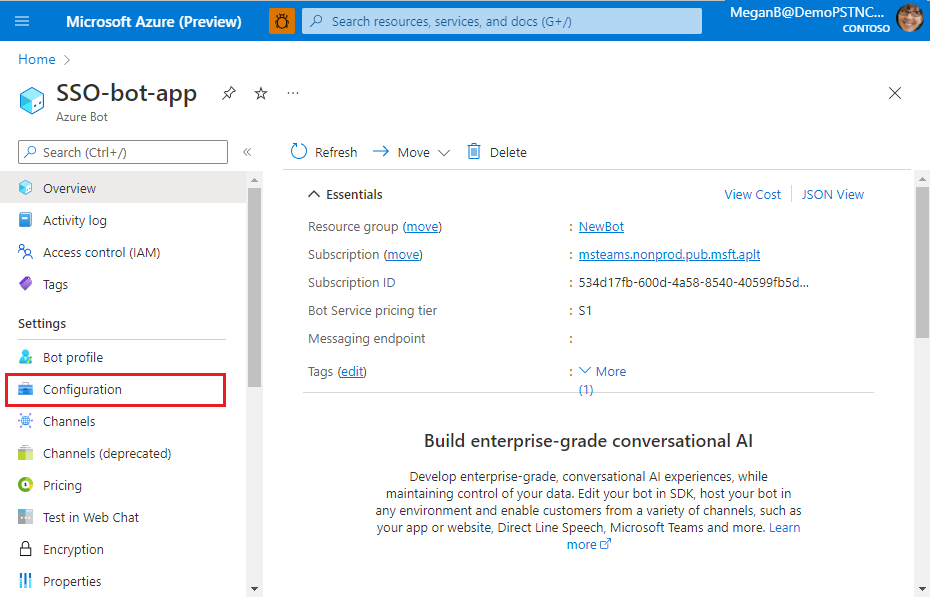

Ouvrez le Portail Azure sur votre navigateur web. La page Bot Microsoft Azure s’ouvre.

Entrez le nom de votre ressource de bot dans la zone de recherche , puis sélectionnez Entrée pour l’ouvrir.

Sélectionnez Paramètres>Configuration.

La page Configuration s’affiche.

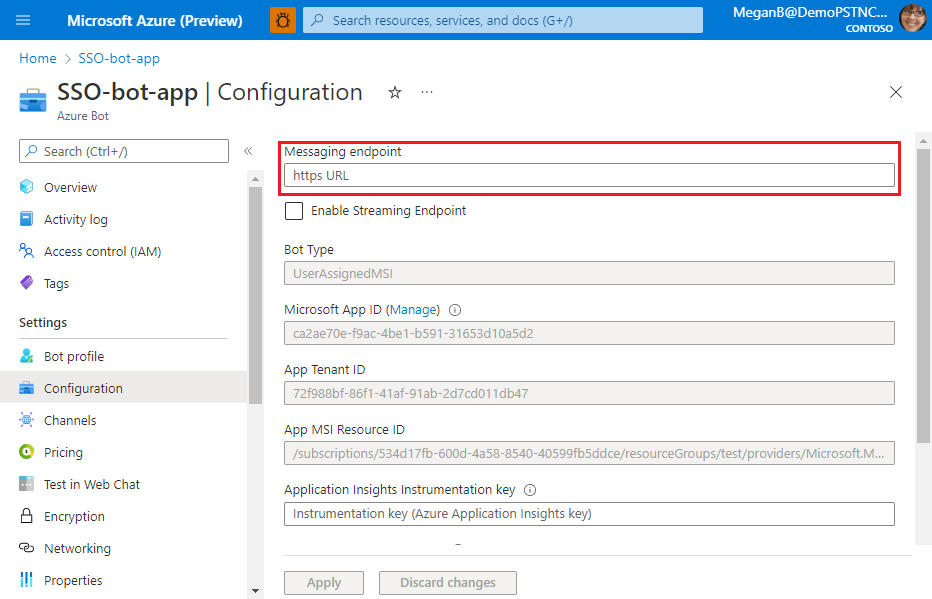

Entrez l’URL du point de terminaison de messagerie où votre bot reçoit les messages de l’utilisateur de l’application.

Sélectionnez Appliquer.

Le point de terminaison de messagerie est configuré.

Vous avez configuré le point de terminaison de messagerie pour votre ressource de bot. Ensuite, vous devez activer l’authentification unique pour l’application Microsoft Entra.

Configurer l’authentification unique pour l’application Microsoft Entra

Vous devez configurer les autorisations et les étendues, autoriser les applications clientes, mettre à jour le manifeste d’application (précédemment appelé manifeste d’application Teams) et créer une clé secrète client pour votre application Microsoft Entra. Ces configurations permettent d’appeler l’authentification unique pour votre application bot.

Configurer l’étendue du jeton d’accès

Configurez les options d’étendue (autorisation) pour envoyer un jeton d’accès au client Teams et autoriser les applications clientes approuvées à activer l’authentification unique.

Tu as besoin de:

- Pour configurer l’URI d’ID d’application : Configurez les options d’étendue (autorisation) pour votre application. Vous allez exposer une API web et configurer l’URI de l’ID d’application.

- Pour configurer l’étendue de l’API : définissez l’étendue de l’API et les utilisateurs qui peuvent donner leur consentement pour une étendue. Vous pouvez autoriser uniquement les administrateurs à donner leur consentement pour des autorisations à privilèges plus élevés.

- Pour configurer une application cliente autorisée : créez des ID clients autorisés pour les applications que vous souhaitez autoriser préalablement. Cela permet à l’utilisateur de l’application d’accéder aux étendues d’application (autorisations) que vous avez configurées, sans nécessiter de consentement supplémentaire. Pré-autorisez uniquement les applications clientes de confiance, car les utilisateurs de votre application n’auront pas la possibilité de refuser le consentement.

Pour configurer l’URI d’ID d’application

Ouvrez le Portail Azure sur votre navigateur web.

La page Bot Microsoft Azure s’ouvre.

Entrez le nom de votre ressource de bot dans la zone de recherche , puis sélectionnez Entrée pour l’ouvrir.

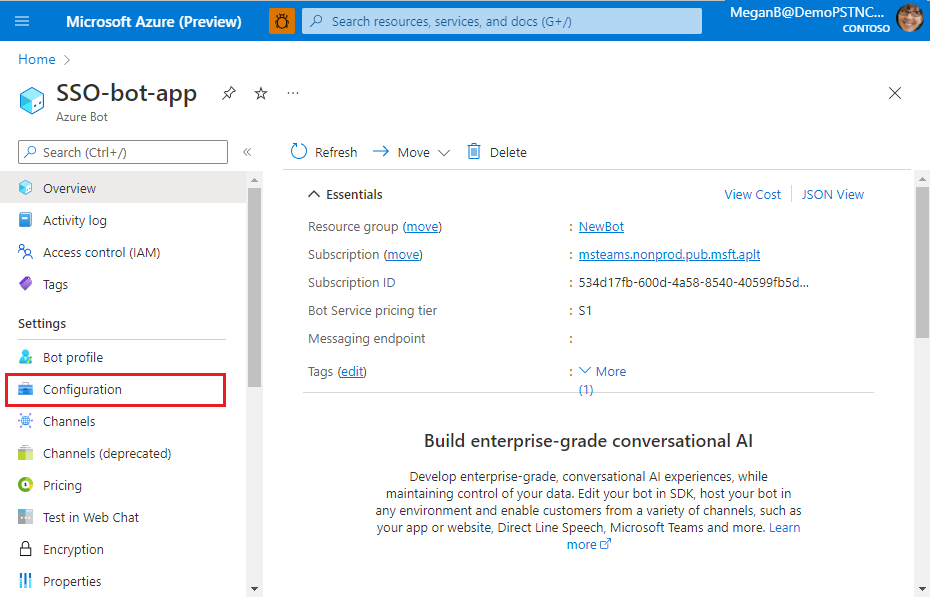

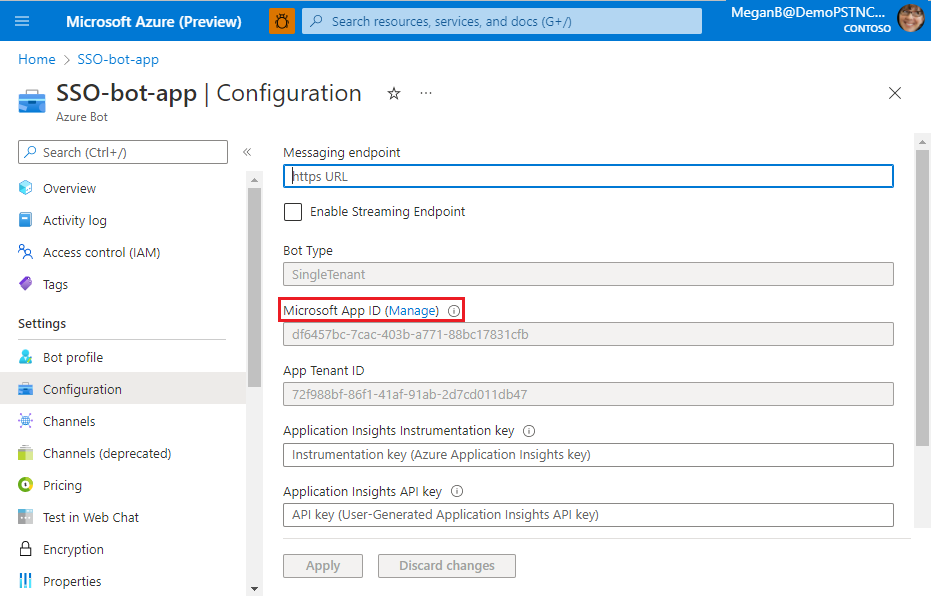

Sélectionnez Paramètres>Configuration.

La page Configuration s’affiche.

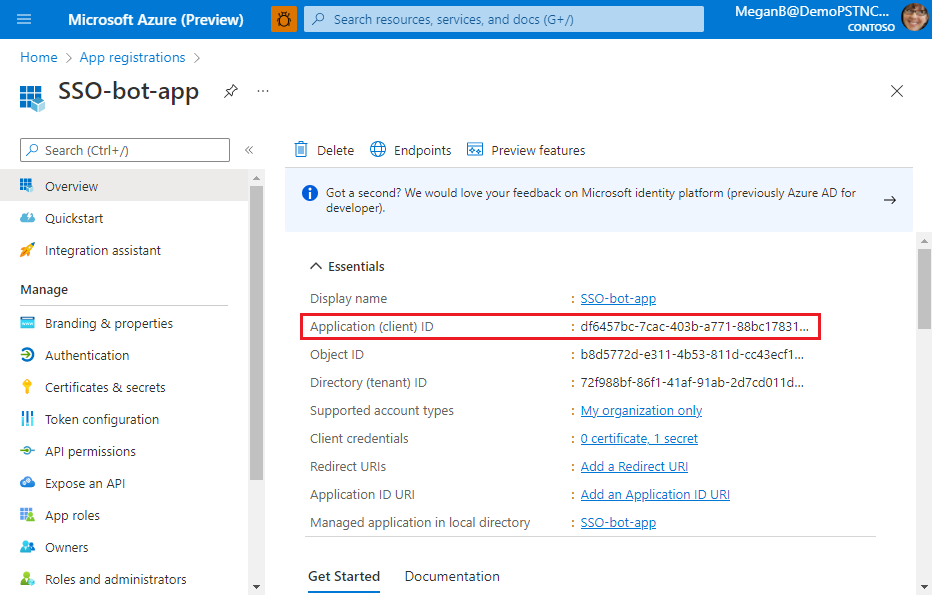

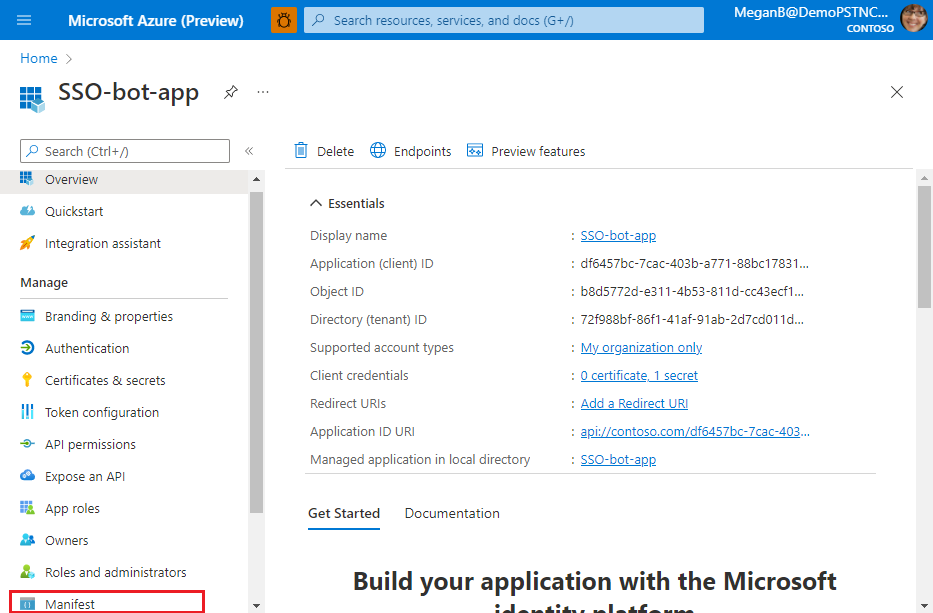

Sélectionnez Gérer.

La page de l’application Microsoft Entra s’affiche.

Le nouvel ID d’application (ID client) de l’application s’affiche sur cette page. Notez et enregistrez cet ID d’application. Vous devrez le mettre à jour dans le manifeste de l’application ultérieurement. Si vous avez utilisé l’ID d’une application existante lorsque vous avez créé la ressource de bot, l’ID de cette application apparaît dans cette page.

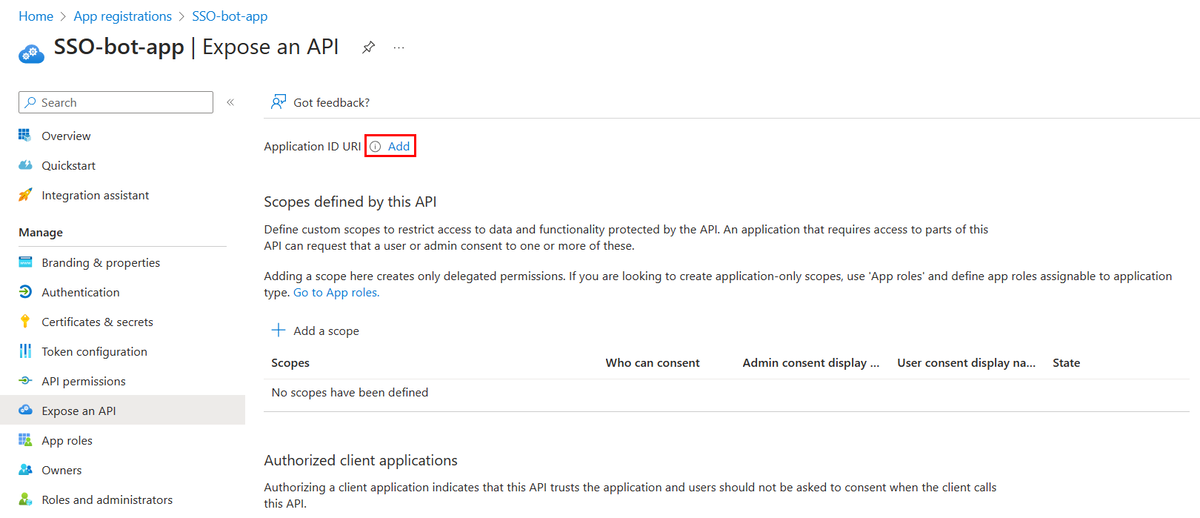

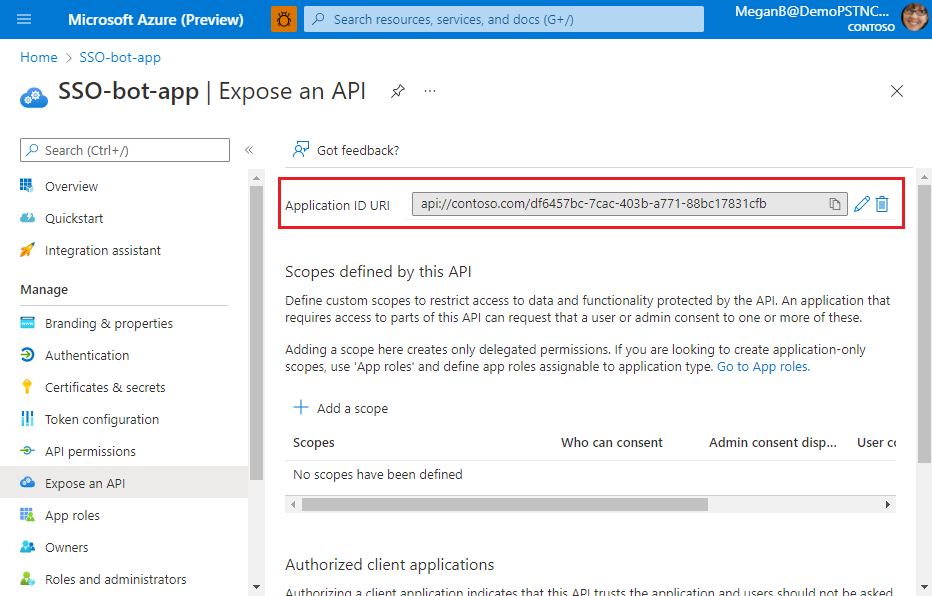

Sélectionnez Gérer>Exposer une API dans le volet gauche.

La page Exposer une API s’affiche.

Sélectionnez Ajouter pour générer l’URI de l’ID d’application.

La section relative à la définition de l’URI de l’ID d’application s’affiche.

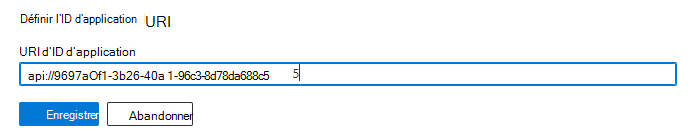

Entrez l’URI de l’ID d’application au format expliqué ici.

- L’URI d’ID d’application est prérempli avec l’ID d’application (GUID) au format

api://{AppID}.

Importante

Informations sensibles : l’URI de l’ID d’application est journalisé dans le cadre du processus d’authentification et ne doit pas contenir d’informations sensibles.

Bot autonome : si vous créez un bot autonome, entrez l’URI de l’ID d’application en tant que api://botid-{YourBotId}. Ici, {YourBotId} est votre ID d’application Microsoft Entra.

URI d’ID d’application pour une application avec plusieurs fonctionnalités : si vous créez une application avec un bot, une extension de messagerie et un onglet, entrez l’URI de l’ID d’application sous la forme

api://fully-qualified-domain-name.com/botid-{YourClientId}, où{YourClientId}est votre ID d’application de bot.Format du nom de domaine : utilisez des lettres minuscules pour le nom de domaine. N’utilisez pas de majuscules.

Par exemple, pour créer un service d’application ou une application web avec le nom de la ressource « demoapplication » :

Si le nom de la ressource de base utilisé est l’URL sera... Le format est pris en charge dans... demoapplication https://demoapplication.example.netToutes les plateformes. DemoApplication https://DemoApplication.example.netBureau, web et iOS uniquement. Ce n’est pas pris en charge sur Android. Utilisez l’option demoapplication en minuscules comme nom de ressource de base.

- L’URI d’ID d’application est prérempli avec l’ID d’application (GUID) au format

Sélectionnez Enregistrer.

Un message s’affiche dans le navigateur indiquant que l’URI de l’ID d’application a été mis à jour.

L’URI d’ID d’application apparaît sur la page.

Notez et enregistrez l’URI de l’ID d’application. Vous en aurez besoin pour mettre à jour le manifeste de l’application ultérieurement.

L’URI de l’ID d’application est configuré. Vous pouvez désormais définir l’étendue et les autorisations pour votre application.

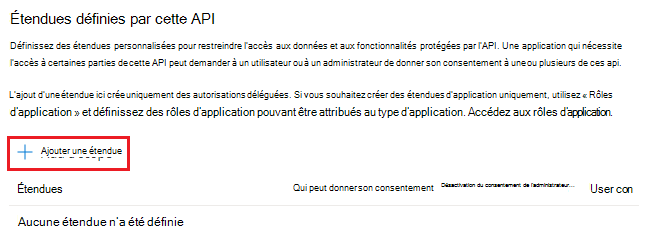

Pour configurer l’étendue de l’API

Sélectionnez + Ajouter une étendue dans les étendues définies par cette section d’API.

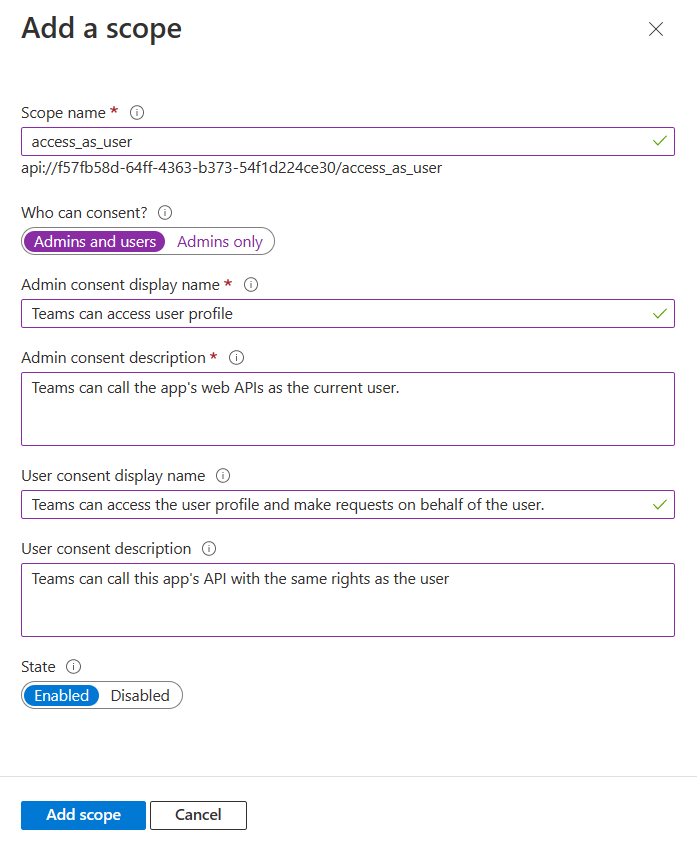

La page Ajouter une étendue s’affiche.

Entrez les détails de la configuration de l’étendue.

Entrez le nom de l’étendue.

Sélectionnez l’utilisateur qui peut donner son consentement pour cette étendue. L’option par défaut est Admins uniquement.

Entrez le nom d’affichage du consentement de l’administrateur.

Entrez la description du consentement de l’administrateur.

Entrez le nom d’affichage du consentement de l’utilisateur.

Entrez la description du consentement de l’utilisateur.

Sélectionnez l’option Activé pour l’état.

Sélectionnez Ajouter une étendue.

Remarque

Pour ce didacticiel, vous pouvez utiliser le profil

User.Read User.ReadBasic.Allopenid comme étendue. Cette étendue convient à l’utilisation de l’exemple de code. Vous pouvez également ajouter d’autres étendues et autorisations Graph. Pour plus d’informations, consultez Étendre votre application avec des autorisations et des étendues Microsoft Graph.

Un message s’affiche dans le navigateur indiquant que l’étendue a été ajoutée.

Remarque

La nouvelle étendue que vous avez définie s’affiche sur la page. Veillez à noter et à enregistrer l’étendue que vous avez configurée. Vous en aurez besoin pour mettre à jour la connexion OAuth ultérieurement.

L’étendue et les autorisations sont désormais configurées. Ensuite, vous devez configurer les applications clientes autorisées pour votre application Microsoft Entra.

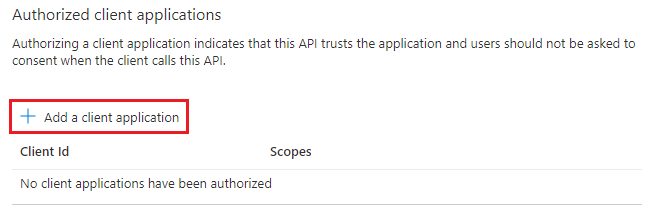

Pour configurer une application cliente autorisée

Parcourez la page Exposer une API dans la section Application cliente autorisée, puis sélectionnez + Ajouter une application cliente.

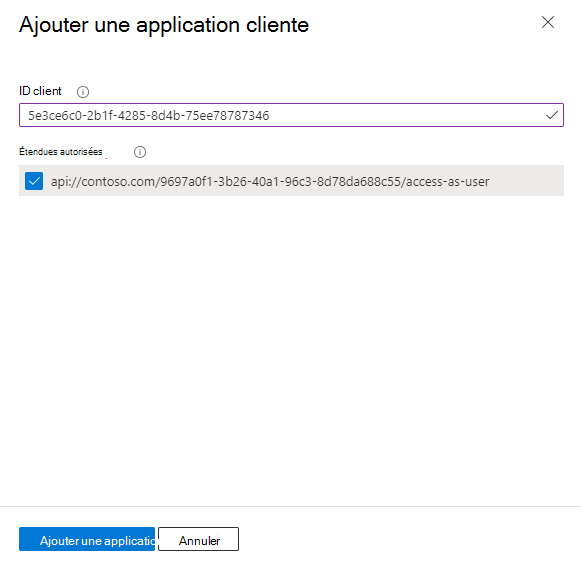

La page Ajouter une application cliente s’affiche.

Entrez l’ID client Microsoft 365 approprié pour les applications que vous souhaitez autoriser pour l’application web de votre application.

Remarque

- Les ID de client Microsoft 365 pour les applications mobiles, de bureau et web pour Teams, l’application Microsoft 365 et Outlook sont les ID réels que vous devez ajouter.

- Si votre application a une application d’onglet, vous aurez besoin d’une application web ou SPA, car vous ne pouvez pas avoir d’application cliente mobile ou de bureau dans Teams.

Sélectionnez l’un des ID client suivants :

Utiliser l’ID client Pour autoriser... 1fec8e78-bce4-4aaf-ab1b-5451cc387264 Application Teams mobile ou de bureau 5e3ce6c0-2b1f-4285-8d4b-75ee78787346 Application Teams web 4765445b-32c6-49b0-83e6-1d93765276ca Application web Microsoft 365 0ec893e0-5785-4de6-99da-4ed124e5296c Application de bureau Microsoft 365 d3590ed6-52b3-4102-aeff-aad2292ab01c Application de bureau Outlook d’application mobile Microsoft 365 bc59ab01-8403-45c6-8796-ac3ef710b3e3 Application web Outlook 27922004-5251-4030-b22d-91ecd9a37ea4 Application mobile Outlook Sélectionnez l’URI de l’ID d’application que vous avez créé pour votre application dans Étendues autorisées pour ajouter l’étendue à l’API web que vous avez exposée.

Sélectionnez Ajouter une application.

Un message s’affiche dans le navigateur indiquant que l’application cliente autorisée a été ajoutée.

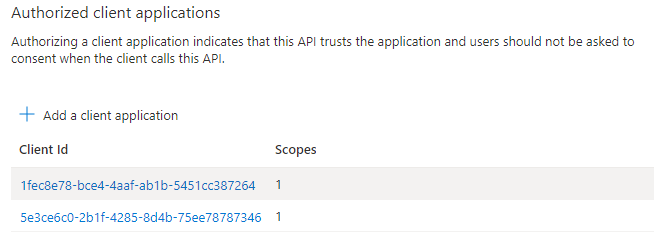

L’ID client de l’application autorisée s’affiche sur la page.

Remarque

Vous pouvez autoriser plusieurs applications clientes. Répétez les étapes de cette procédure pour configurer une autre application cliente autorisée.

Vous avez correctement configuré l’étendue de l’application, les autorisations et les applications clientes. Veillez à noter et à enregistrer l’URI de l’ID d’application. Ensuite, vous configurez la version du jeton d’accès.

Configurer la version du jeton d’accès

Vous devez définir la version du jeton d’accès pour votre application dans le manifeste de l’application Microsoft Entra.

Pour définir la version du jeton d’accès

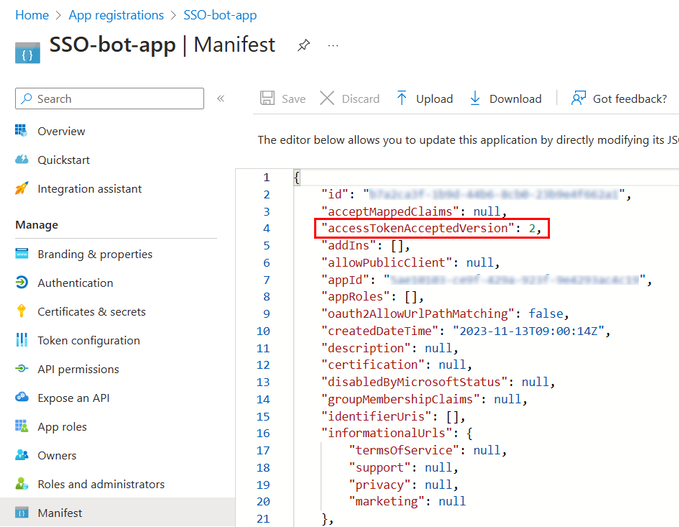

Sélectionnez Gérer>Manifeste dans le volet gauche.

Le manifeste de l’application Microsoft Entra s’affiche.

Entrez 2 comme valeur pour la propriété

accessTokenAcceptedVersion.

Sélectionnez Enregistrer.

Un message s’affiche dans le navigateur indiquant que le manifeste de l’application a été correctement mis à jour.

Vous avez mis à jour la version du jeton d’accès. Ensuite, vous allez créer une clé secrète client pour votre application.

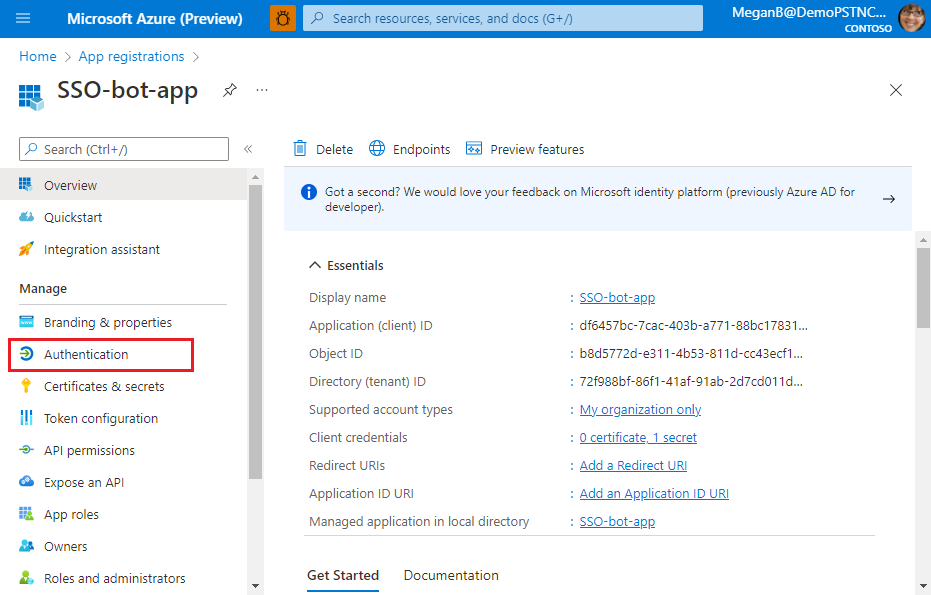

Créer une clé secrète client

Une clé secrète client est une chaîne que l’application utilise pour prouver son identité lors de la demande d’un jeton.

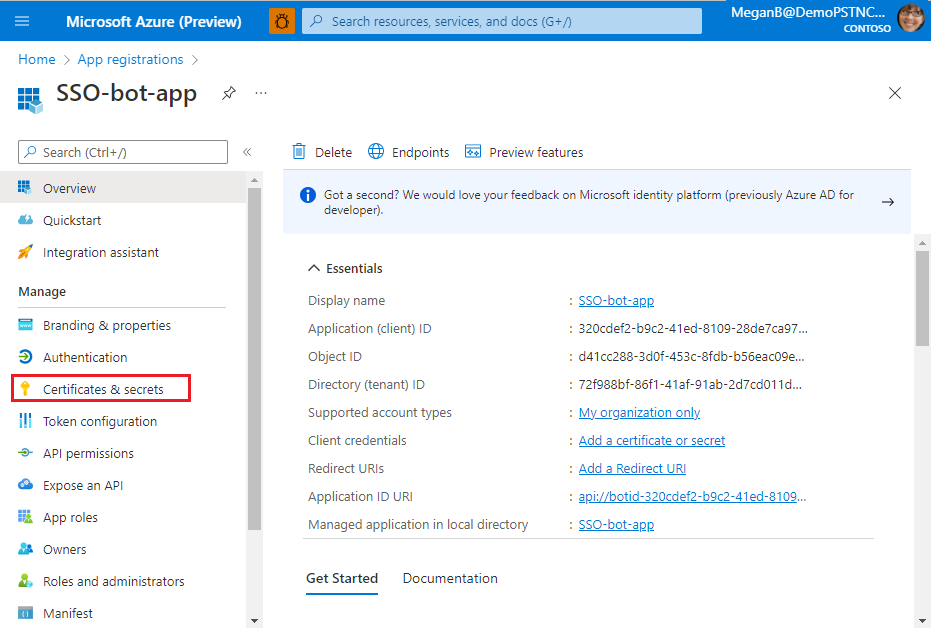

Pour créer une clé secrète client pour votre application

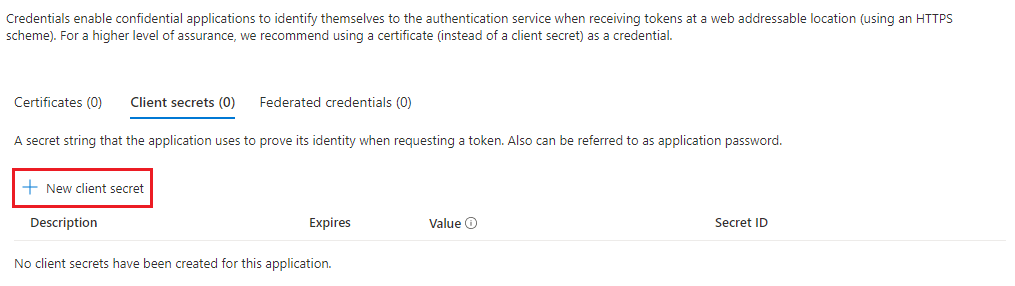

Sélectionnez Gérer les>certificats & secrets.

La page Certificats & secrets s’affiche.

Sélectionnez + Nouvelle clé secrète client.

La page Ajouter une clé secrète client s’affiche.

- Entrez la description.

- Sélectionnez la durée de validité du secret.

Sélectionnez Ajouter.

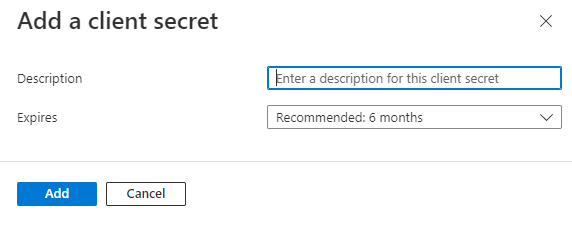

Un message s’affiche dans le navigateur indiquant que la clé secrète client a été mise à jour et que la clé secrète client s’affiche sur la page.

Sélectionnez le bouton Copier en regard de la valeur de la clé secrète client.

Enregistrez la valeur que vous avez copiée. Vous en aurez besoin ultérieurement pour mettre à jour le code.

Importante

Veillez à copier la valeur de la clé secrète client juste après sa création. La valeur est visible uniquement au moment de la création de la clé secrète client, et elle ne peut pas être affichée après cela.

Vous avez configuré la clé secrète client. Ensuite, vous devez configurer l’URL de redirection.

Configurer l’URL de redirection

La configuration de l’authentification dépend de la plateforme ou de l’appareil sur lequel vous souhaitez cibler votre application. Vous devrez peut-être configurer des URI de redirection, des paramètres d’authentification ou des détails spécifiques à la plateforme.

Remarque

- Si votre application bot n’a pas reçu le consentement de l’administrateur informatique, les utilisateurs de l’application doivent fournir leur consentement la première fois qu’ils utilisent votre application sur une autre plateforme.

- L’octroi implicite n’est pas nécessaire si l’authentification unique est activée sur une application de bot.

Vous pouvez configurer l'authentification pour plusieurs plates-formes tant que l'URL est unique.

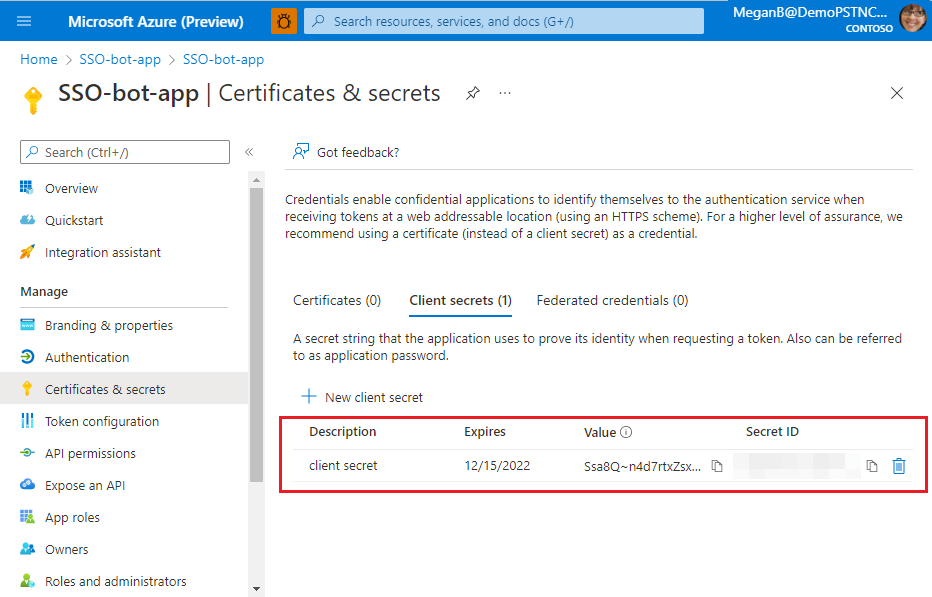

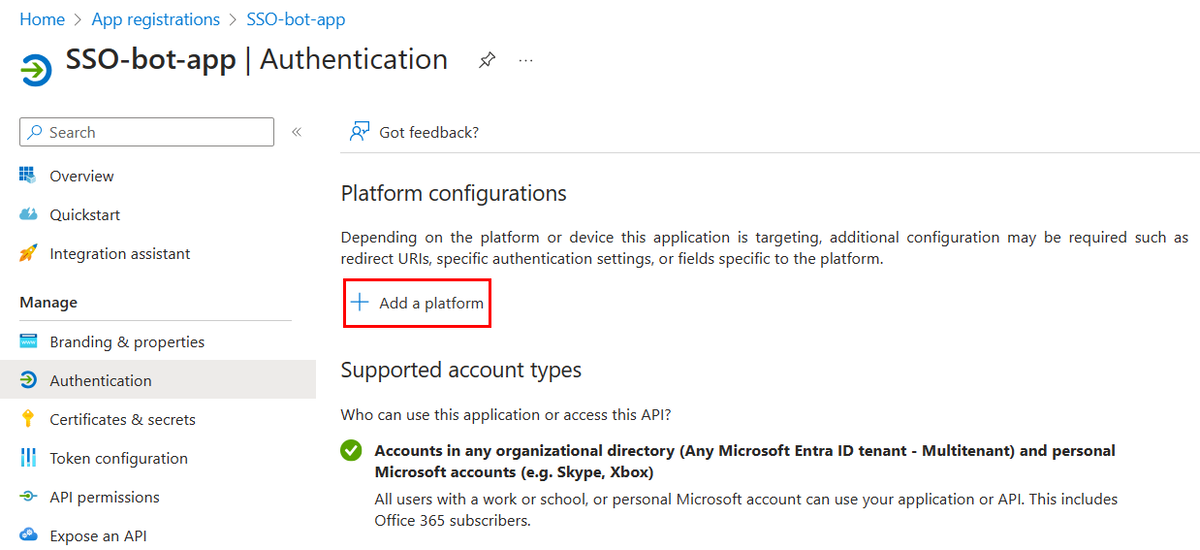

Pour configurer l’URL de redirection

Ouvrez l'application que vous avez enregistrée dans le portail Azure.

Sélectionnez Gestion>Authentification du volet de gauche.

La page Configurations de la plate-forme s'affiche.

Sélectionnez + Ajouter une plateforme.

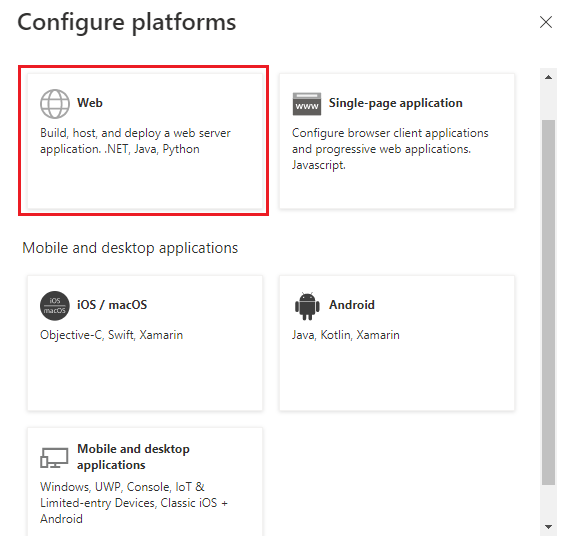

La page Configurer les plateformes s’affiche.

Sélectionnez la plateforme que vous souhaitez configurer pour votre application. Vous pouvez sélectionner le type de plateforme dans Web ou SPA.

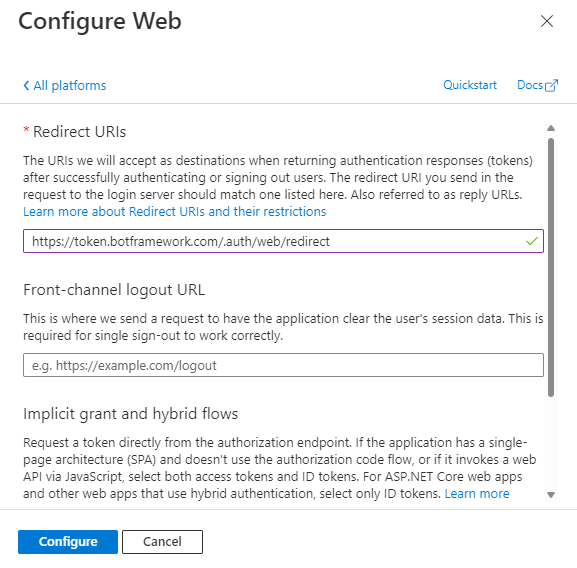

La page Configurer le site web s’affiche.

Remarque

Les configurations seront différentes en fonction de la plate-forme que vous sélectionnez.

Entrez les détails de configuration de la plate-forme.

Entrez l'URI de redirection. L'URI doit être unique.

Remarque

L’URL mentionnée dans URI de redirection est un exemple.

Entrez l'URL de déconnexion du canal frontal.

Sélectionnez les jetons que vous souhaitez que l’ID Microsoft Entra envoie pour votre application.

Sélectionnez Configurer.

La plateforme est configurée et affichée dans la page Configurations de la plateforme.

La configuration de l’application Microsoft Entra est terminée et vous devez maintenant activer la prise en charge de l’authentification unique pour votre ressource de bot en configurant la connexion OAuth.

Configurer la connexion OAuth

Pour qu’un robot prenne en charge l’authentification unique, vous devez mettre à jour ses paramètres de connexion OAuth. Ce processus associe le bot aux détails de l’application que vous avez configurés pour votre application Microsoft Entra :

- ID d’application Microsoft Entra, qui est l’ID client

- ID client

- Étendue et autorisations

Une fois l’ID d’application (client) et la clé secrète client fournies, le magasin de jetons Bot Framework échange le jeton contre un jeton de graphe avec des autorisations définies.

Pour mettre à jour la connexion OAuth

Ouvrez le Portail Azure sur votre navigateur web. La page Bot Microsoft Azure s’ouvre.

Entrez le nom de votre application Microsoft Entra dans la zone de recherche , puis ouvrez votre application.

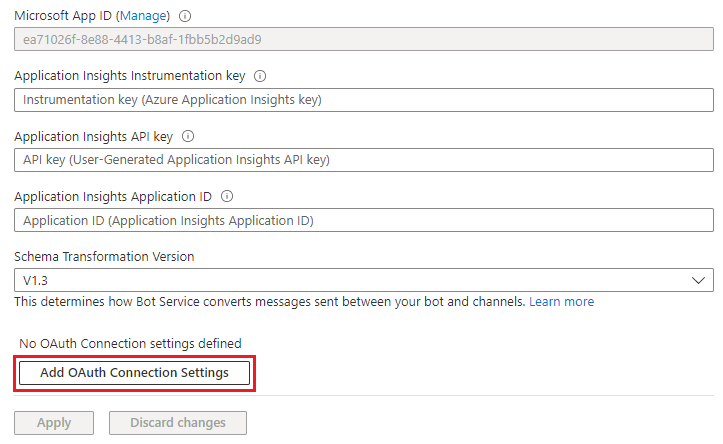

Sélectionnez Paramètres>Configuration.

La page Configuration s’affiche.

Parcourez la page Configuration et sélectionnez Ajouter des paramètres de connexion OAuth.

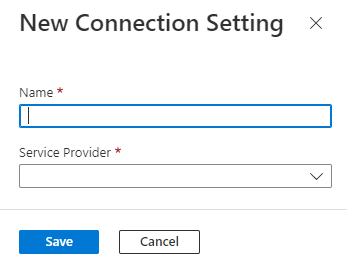

La page Nouveau paramètre de connexion s’affiche.

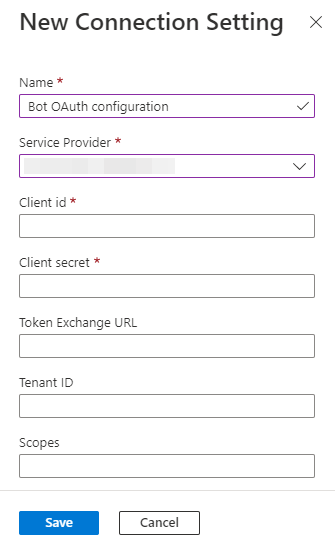

Entrez les paramètres de configuration OAuth pour le bot Azure.

Entrez un nom pour le paramètre de configuration.

Sélectionnez le fournisseur de services.

Les détails de configuration restants s’affichent.

Entrez l’ID d’application (client) de l’application Microsoft Entra.

Entrez la clé secrète client que vous avez créée pour votre bot.

Entrez l’URI de l’ID d’application de votre bot dans l’URL d’échange de jetons.

Entrez l’ID de locataire.

Entrez l’étendue que vous avez définie lorsque vous avez configuré l’étendue et les autorisations.

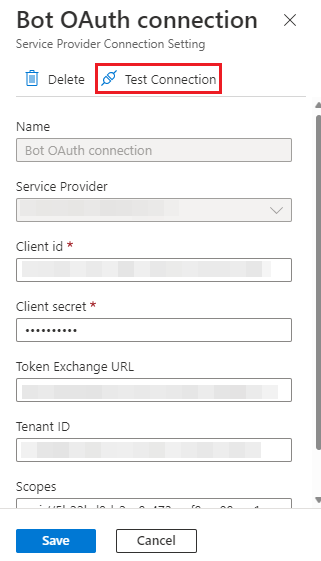

Sélectionnez Enregistrer.

Sélectionnez Appliquer.

Une fois que vous avez configuré la connexion OAuth, vous pouvez sélectionner Tester la connexion pour vérifier si la connexion OAuth est réussie.

Si la connexion échoue, l’ID Microsoft Entra affiche une erreur. Vous pouvez vérifier toutes les configurations et tester à nouveau.

Félicitations ! Vous avez terminé les configurations d’application suivantes dans l’ID Microsoft Entra requis pour activer l’authentification unique pour votre application bot :

- ID de l’application

- ID de bot

- Access token (Jeton d’accès)

- URI de l’ID d’application

- Étendue, autorisations et ID client autorisés

- Clé secrète client

- URL de redirection

- Point de terminaison de messagerie et connexion OAuth

Meilleures pratiques

- Gardez l’inscription de l’application Microsoft Entra limitée à son objectif d’origine de service à application de service.

- Pour un meilleur contrôle sur la désactivation des connexions d’authentification, le déploiement de secrets ou la réutilisation de l’application Microsoft Entra avec d’autres applications, créez une application Microsoft Entra supplémentaire pour tout utilisateur pour l’authentification de service.

Si vous utilisez l’application d’inscription Microsoft Entra pour l’authentification, vous pouvez rencontrer les problèmes suivants :

- Si vous renouvelez le certificat attaché à l’inscription de l’application Microsoft Entra, cela affecte les utilisateurs qui se sont authentifiés auprès d’autres services Microsoft Entra à l’aide du certificat.

- Il crée un point de défaillance unique et un seul contrôle pour toutes les activités liées à l’authentification avec le bot.

Étape suivante

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour