Modifier le manifeste Microsoft Entra

Microsoft Teams Toolkit gère désormais l’application Microsoft Entra avec le fichier manifeste de l’application comme source de vérité pendant le cycle de vie du développement de votre application Microsoft Teams.

Personnaliser le modèle de manifeste Microsoft Entra

Vous pouvez personnaliser le modèle de manifeste Microsoft Entra pour mettre à jour l’application Microsoft Entra.

Ouvrez

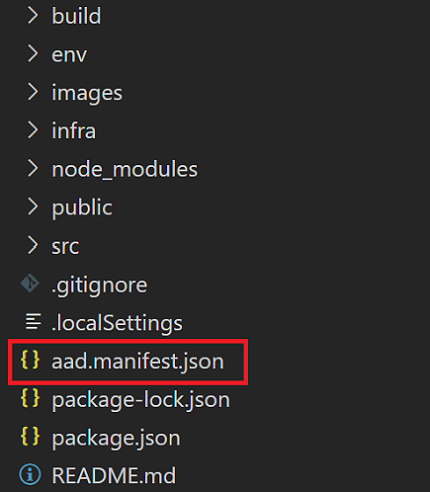

aad.template.jsondans votre projet.

Mettez à jour le modèle directement ou référencez les valeurs à partir d’un autre fichier. Voici les scénarios de personnalisation :

Ajouter une autorisation d’application

Si l’application Teams nécessite davantage d’autorisations pour appeler une API avec des autorisations supplémentaires, vous devez mettre à jour

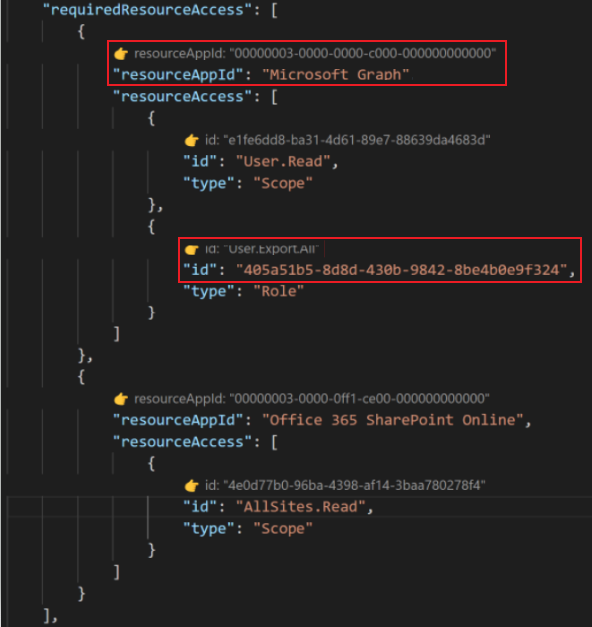

requiredResourceAccessla propriété dans le modèle de manifeste Microsoft Entra. Vous pouvez voir l’exemple suivant pour cette propriété :"requiredResourceAccess": [ { "resourceAppId": "Microsoft Graph", "resourceAccess": [ { "id": "User.Read", // For Microsoft Graph API, you can also use uuid for permission id "type": "Scope" // Scope is for delegated permission }, { "id": "User.Export.All", "type": "Role" // Role is for application permission } ] }, { "resourceAppId": "Office 365 SharePoint Online", "resourceAccess": [ { "id": "AllSites.Read", "type": "Scope" } ] } ]La liste suivante fournit différents ID de propriété et leur utilisation :

La

resourceAppIdpropriété est utilisée pour différentes API. PourMicrosoft GraphetOffice 365 SharePoint Online, entrez le nom directement au lieu d’UUID, et pour les autres API, utilisez UUID.La

resourceAccess.idpropriété est utilisée pour différentes autorisations. PourMicrosoft GraphetOffice 365 SharePoint Online, entrez le nom d’autorisation directement au lieu de l’UUID, et pour les autres API, utilisez UUID.La

resourceAccess.typepropriété est utilisée pour l’autorisation déléguée ou l’autorisation d’application.Scopesignifie une autorisation déléguée etRoleune autorisation d’application.

Préautoriser une application cliente

Vous pouvez utiliser

preAuthorizedApplicationsla propriété pour autoriser une application cliente à indiquer que l’API approuve l’application. Les utilisateurs ne donnent pas leur consentement lorsque le client appelle l’API exposée. Vous pouvez voir l’exemple suivant pour cette propriété :"preAuthorizedApplications": [ { "appId": "1fec8e78-bce4-4aaf-ab1b-5451cc387264", "permissionIds": [ "${{AAD_APP_ACCESS_AS_USER_PERMISSION_ID}}" ] } ... ]preAuthorizedApplications.appIdla propriété est utilisée pour l’application que vous souhaitez autoriser. Si vous ne connaissez pas l’ID d’application et que vous connaissez uniquement le nom de l’application, procédez comme suit pour rechercher l’ID d’application :Accédez au portail Azure et ouvrez Inscriptions d’applications.

Sélectionnez Toutes les applications et recherchez le nom de l’application.

Sélectionnez le nom de l’application et obtenez l’ID d’application dans la page vue d’ensemble.

Mettre à jour l’URL de redirection pour la réponse d’authentification

Les URL de redirection sont utilisées lors du retour de réponses d’authentification telles que des jetons après une authentification réussie. Vous pouvez personnaliser les URL de redirection à l’aide de la propriété

replyUrlsWithType. Par exemple, pour ajouterhttps://www.examples.com/auth-end.htmlen tant qu’URL de redirection, vous pouvez l’ajouter comme exemple suivant :"replyUrlsWithType": [ ... { "url": "https://www.examples.com/auth-end.html", "type": "Spa" } ]Mettez à jour les modifications apportées à l’application Microsoft Entra pour l’environnement local ou distant.

Sélectionnez

PreviewCodeLens dansaad.template.json.

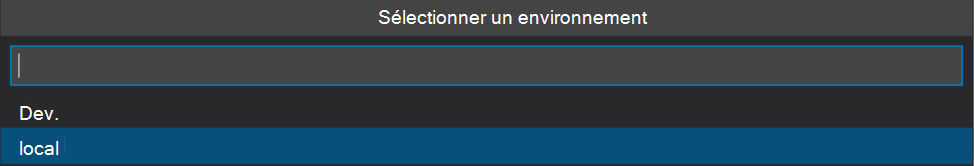

Sélectionnez environnement local ou de développement .

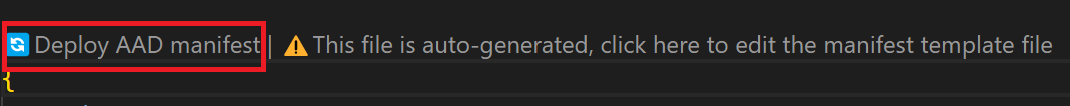

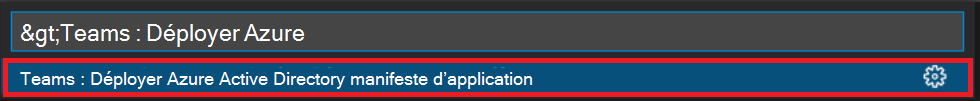

Sélectionnez

Deploy Azure AD ManifestCodeLens dansaad.local.jsonouaad.dev.json.Les modifications apportées à l’application Microsoft Entra utilisée dans un environnement local ou de développement sont déployées.

En outre, vous pouvez ouvrir la palette de commandes et sélectionner Teams : Mettre à jour l’application Microsoft Entra pour mettre à jour l’application Microsoft Entra.

Espaces réservés du modèle de manifeste Microsoft Entra

Le fichier manifeste Microsoft Entra contient des arguments d’espace réservé avec {{...}} elle est remplacée lors de la génération pour différents environnements. Vous pouvez faire référence à des variables d’environnement avec les arguments d’espace réservé.

Variable d’environnement de référence dans le modèle de manifeste Microsoft Entra

Vous n’avez pas besoin d’entrer des valeurs permanentes dans le modèle de manifeste Microsoft Entra et le fichier de modèle de manifeste Microsoft Entra prend en charge les valeurs de variable d’environnement de référence. Vous pouvez utiliser la syntaxe ${{YOUR_ENV_VARIABLE_NAME}} de l’outil comme valeurs de paramètre pour résoudre les valeurs des variables d’environnement.

Modifier et afficher un aperçu du manifeste Microsoft Entra avec CodeLens

Le fichier de modèle de manifeste Microsoft Entra contient CodeLens pour examiner et modifier le code.

Fichier de modèle de manifeste Microsoft Entra

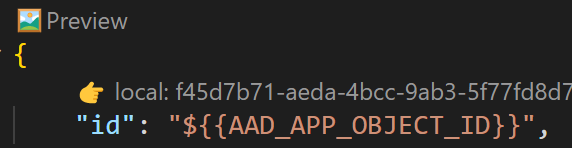

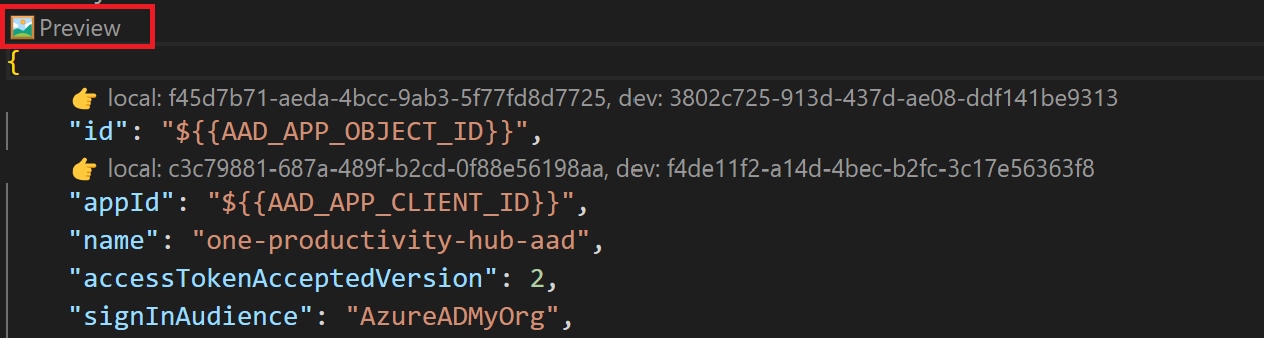

Il existe un aperçu de CodeLens au début du fichier de modèle de manifeste Microsoft Entra. Sélectionnez codeLens pour générer un manifeste Microsoft Entra en fonction de votre environnement.

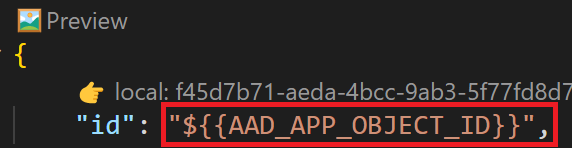

Argument d’espace réservé CodeLens

L’argument d’espace réservé CodeLens vous permet de voir les valeurs du débogage local et de développer votre environnement. Si vous pointez la souris sur l’argument d’espace réservé, la boîte d’info-bulle affiche les valeurs de tous les environnements.

Accès aux ressources requis CodeLens

Le modèle de manifeste Microsoft Entra dans teams Toolkit prend également en charge les chaînes lisibles par l’utilisateur pour Microsoft Graph les autorisations et Office 365 SharePoint Online . Le schéma de manifeste Microsoft Entra officiel, qui est la resourceAppId propriété et resourceAccess dans prend uniquement en requiredResourceAccess charge l’UUID. Si vous entrez UUID, codeLens affiche les chaînes lisibles par l’utilisateur, sinon il affiche l’UUID.

Applications préautorisées CodeLens

CodeLens affiche le nom de l’application pour l’ID d’application préautorisé pour la preAuthorizedApplications propriété .

Afficher l’application Microsoft Entra sur le portail Azure

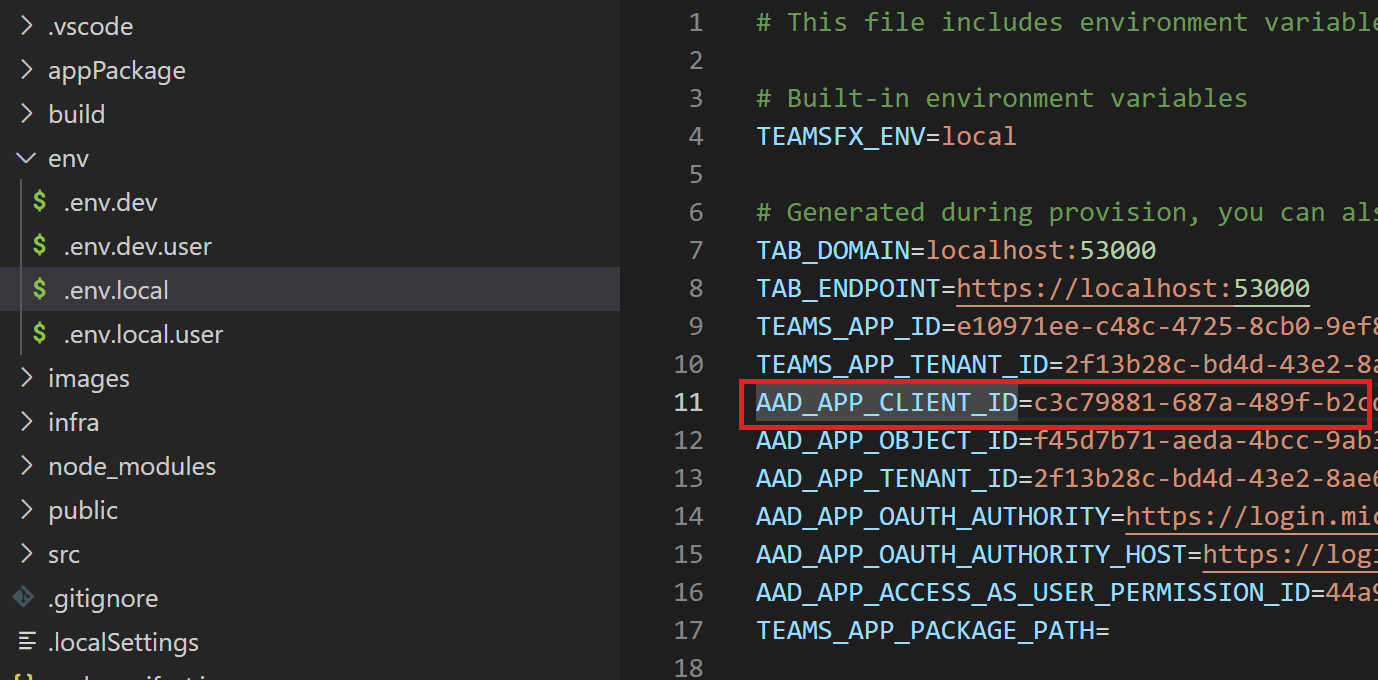

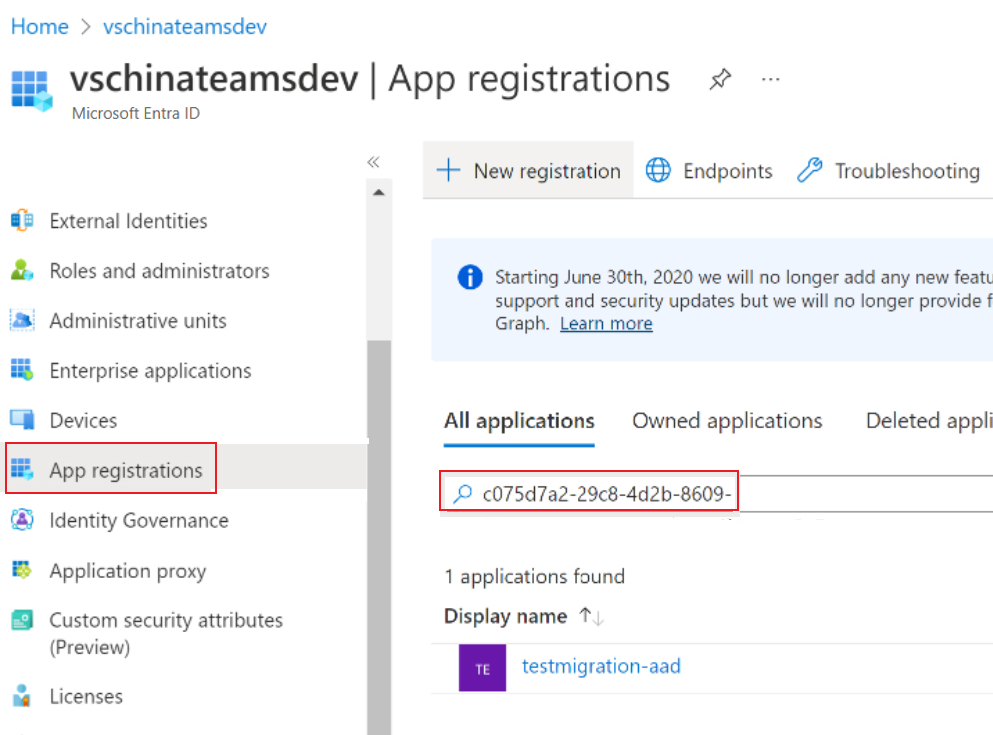

Copiez l’ID client de l’application Microsoft Entra à partir du

.env.xxxfichier () dans laAAD_APP_CLIENT_IDpropriété .Remarque

xxx dans l’ID client indique le nom de l’environnement dans lequel vous avez déployé l’application Microsoft Entra.

Accédez au portail Azure et connectez-vous au compte Microsoft 365.

Remarque

Vérifiez que les informations d’identification de connexion de l’application Teams et du compte M365 sont identiques.

Ouvrez la page Inscriptions d’applications et recherchez l’application Microsoft Entra à l’aide de l’ID client que vous avez copié précédemment.

Sélectionnez Application Microsoft Entra dans le résultat de la recherche pour afficher les informations détaillées.

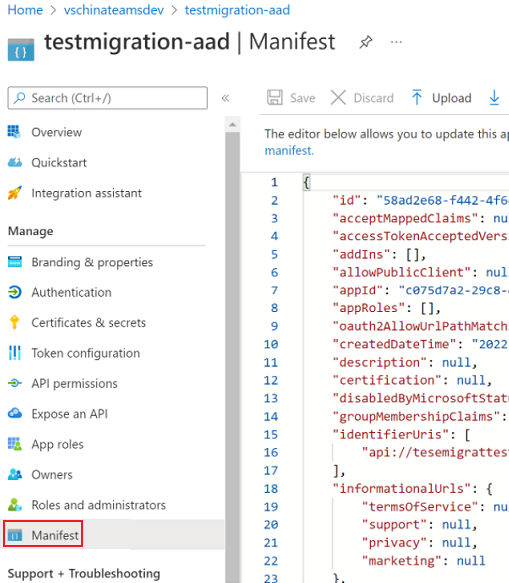

Dans la page Informations de l’application Microsoft Entra, sélectionnez le menu Manifeste pour afficher le manifeste de cette application. Le schéma du manifeste est identique à celui du

aad.template.jsonfichier. Pour plus d’informations sur le manifeste, consultez Manifeste de l’application Microsoft Entra.

Vous pouvez sélectionner Autre menu pour afficher ou configurer l’application Microsoft Entra via son portail.

Utiliser une application Microsoft Entra existante

Vous pouvez utiliser l’application Microsoft Entra existante pour le projet Teams. Pour plus d’informations, consultez Utiliser une application Microsoft Entra existante pour votre application Teams.

Application Microsoft Entra dans le cycle de vie du développement d’applications Teams

Vous devez interagir avec l’application Microsoft Entra pendant différentes étapes du cycle de vie du développement de votre application Teams.

Pour créer un projet

Vous pouvez créer un projet avec Teams Toolkit fourni avec la prise en charge de l’authentification unique (SSO) par défaut, par

SSO-enabled tabexemple . Pour plus d’informations sur la création d’une application, consultez Créer une application Teams à l’aide du Kit de ressources Teams. Un fichier manifeste Microsoft Entra est automatiquement créé pour vous dansaad.template.json. Teams Toolkit crée ou met à jour l’application Microsoft Entra pendant le développement local ou lorsque vous déplacez l’application vers le cloud.Pour ajouter l’authentification unique à votre bot ou onglet

Après avoir créé une application Teams sans authentification unique intégrée, Teams Toolkit vous aide progressivement à ajouter l’authentification unique pour le projet. Par conséquent, un fichier manifeste Microsoft Entra est automatiquement créé pour vous dans

aad.template.json.Teams Toolkit crée ou met à jour l’application Microsoft Entra lors de la prochaine session de développement locale ou lorsque vous déplacez l’application vers le cloud.

Pour générer localement

Teams Toolkit effectue les fonctions suivantes pendant le développement local :

Lisez le

.env.localfichier pour rechercher une application Microsoft Entra existante. Si une application Microsoft Entra existe déjà, Teams Toolkit réutilise l’application Microsoft Entra existante. Sinon, vous devez créer une application à l’aide duaad.template.jsonfichier .Ignore initialement certaines propriétés du fichier manifeste qui nécessitent plus de contexte, telles que

replyUrlsla propriété qui nécessite un point de terminaison de développement local lors de la création d’une application Microsoft Entra avec le fichier manifeste.Une fois que l’environnement de développement local démarre correctement, les propriétés ,

replyUrlset autres propriétés de l’applicationidentifierUrisMicrosoft Entra qui ne sont pas disponibles lors de la phase de création sont mises à jour en conséquence.Les modifications que vous avez apportées à votre application Microsoft Entra sont chargées lors de la prochaine session de développement locale. Vous pouvez voir les modifications de l’application Microsoft Entra appliquées manuellement.

Pour provisionner des ressources cloud

Vous devez provisionner des ressources cloud et déployer votre application tout en déplaçant votre application vers le cloud. À certaines étapes, telles que le débogage local, Teams Toolkit :

Lit le

.env.{env}fichier pour rechercher une application Microsoft Entra existante. Si une application Microsoft Entra existe déjà, Teams Toolkit réutilise l’application Microsoft Entra existante. Sinon, vous devez créer une application à l’aide duaad.template.jsonfichier .Ignore certaines propriétés du fichier manifeste initialement qui nécessitent davantage de contexte, comme

replyUrlsla propriété . Cette propriété nécessite un point de terminaison frontal ou de bot lors de la création d’une application Microsoft Entra avec le fichier manifeste.Termine l’approvisionnement d’autres ressources, puis l’application

identifierUrisMicrosoft Entra etreplyUrlssont mis à jour en fonction des points de terminaison appropriés.

Pour générer l’application

La commande cloud déploie votre application sur les ressources approvisionnées. Il n’inclut pas le déploiement des modifications apportées à l’application Microsoft Entra.

Teams Toolkit met à jour l’application Microsoft Entra en fonction du fichier de modèle de manifeste Microsoft Entra.

Limitations

L’extension Teams Toolkit ne prend pas en charge toutes les propriétés répertoriées dans le schéma de manifeste Microsoft Entra.

Le tableau suivant répertorie les propriétés qui ne sont pas prises en charge dans l’extension Teams Toolkit :

Propriétés non prises en charge Raison passwordCredentialsNon autorisé dans le manifeste createdDateTimeEn lecture seule et ne peut pas être modifié logoUrlEn lecture seule et ne peut pas être modifié publisherDomainEn lecture seule et ne peut pas être modifié oauth2RequirePostResponseN’existe pas dans l’API Graph oauth2AllowUrlPathMatchingN’existe pas dans l’API Graph samlMetadataUrlN’existe pas dans l’API Graph orgRestrictionsN’existe pas dans l’API Graph certificationN’existe pas dans l’API Graph La

requiredResourceAccesspropriété est utilisée pour les chaînes de nom d’application de ressource lisible par l’utilisateur ou de nom d’autorisation uniquement pourMicrosoft Graphles API etOffice 365 SharePoint Online. Vous devez utiliser l’UUID pour d’autres API. Pour récupérer des ID à partir du portail Azure, procédez comme suit :- Inscrivez une nouvelle application Microsoft Entra sur le portail Azure.

- Sélectionnez

API permissionsdans la page de l’application Microsoft Entra. - Sélectionnez cette option

add a permissionpour ajouter l’autorisation dont vous avez besoin. - Sélectionnez

Manifestdans larequiredResourceAccesspropriété , où vous pouvez trouver les ID d’API et les autorisations.

Voir aussi

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour