Impact des différentes technologies sur la connexion à Microsoft Teams

Si vous avez besoin de comprendre comment des technologies telles que l’authentification unique (SSO), l’authentification moderne (MS) et l’authentification multifacteur (MA) affectent l’expérience de connexion des utilisateurs, cet article vous aide à clarifier ce que les utilisateurs et les administrateurs peuvent s’attendre à voir. Il décrit également le comportement de connexion pour les appareils macOS, Android et iOS, le fonctionnement de la connexion à l’aide de plusieurs comptes, la suppression des informations d’identification remplies automatiquement ou le « préremplissage » sur l’écran de connexion, la façon de restreindre la connexion et la façon de simplifier l’expérience de connexion avec la connexion sans domaine sur les appareils mobiles partagés et gérés.

Ajoutez un signet à cet article si votre rôle implique de connaître les comportements attendus de Microsoft Team lors de la connexion.

Microsoft recommande aux organisations d’utiliser les versions récentes de Windows 10 avec la jonction de domaine hybride ou la configuration de jointure Microsoft Entra. Utiliser des versions récentes permet d’imprimer les comptes des utilisateurs dans le Gestionnaire de Compte Web Windows, ce qui permet d’activer la connexion unique à Teams et d’autres applications M/icrosoft. La connexion unique offre une meilleure expérience d’utilisateur (connexion silencieuse) et une meilleure position en matière de sécurité.

Microsoft Teams utilise l’authentification moderne pour simplifier et sécuriser l’expérience de connexion. Pour voir comment les utilisateurs se connectent à Teams, consultez Se connecter à Teams.

Comment l’authentification moderne (MA) affecte votre connexion : ce que les utilisateurs verront quand MA est activé

L’authentification moderne fait partie d’un processus qui permet à Teams de savoir que les utilisateurs ont déjà entré leurs informations d’identification (telles que leur adresse e-mail professionnelle et leur mot de passe) ailleurs, et qu’ils ne doivent pas être obligés de les entrer à nouveau pour démarrer l’application. L’expérience varie en fonction de deux facteurs, par exemple si les utilisateurs travaillent dans un système d’exploitation Windows ou sur un Mac.

Le comportement de connexion varie également selon que votre organization a activé l’authentification à facteur unique ou l’authentification multifacteur. L’authentification multi-facteur implique généralement de vérifier les informations d’identification par téléphone, en fournissant un code unique, en entrant un code confidentiel ou en présentant une empreinte numérique.

L’authentification moderne est disponible pour toutes les organisations qui utilisent Teams. Si les utilisateurs ne parviennent pas à terminer le processus, il peut y avoir un problème sous-jacent avec la configuration de Microsoft Entra de votre organization. Pour plus d’informations, voir Pourquoi est-ce que je rencontre des problèmes pour me connecter à Microsoft Teams ?

Voici un aperçu du comportement que les utilisateurs peuvent attendre avec chaque scénario d’authentification moderne.

Si les utilisateurs se sont déjà connectés à Windows ou à d’autres applications Office avec leur compte professionnel ou scolaire, lorsqu’ils démarrent Teams, ils sont directement redirigés vers l’application. Il ne leur est pas nécessaire d’entrer leurs informations d’identification.

Microsoft recommande d’utiliser Windows 10 version 1903 ou ultérieure pour une expérience d’authentification unique optimale.

Si les utilisateurs ne sont connectés à leur compte professionnel ou scolaire Microsoft ailleurs, lorsqu’ils démarrent Teams, ils sont invités à fournir une authentification monofacteur ou multifacteur (SFA ou MFA). Ce processus dépend de la décision de la procédure de connexion que votre organisation a jugée nécessaire.

Si les utilisateurs sont connectés à un ordinateur joint à un domaine, lorsqu’ils démarrent Teams, ils peuvent être invités à effectuer une étape d’authentification supplémentaire, selon que votre organisation a choisi d’utiliser l’authentification multi-facteur ou si son ordinateur nécessite déjà l’authentification multi-facteur pour se connecter. Si l’ordinateur requiert déjà l’authentification multi-facteur, lorsqu’il ouvre Teams, l’application démarre automatiquement.

Sur les PC joints à un domaine, lorsque l’authentification unique n’est pas possible, Teams peut préremplir son écran de connexion avec le nom d’utilisateur principal (UPN). Il peut arriver que vous ne souhaitiez pas cela, en particulier si votre organization utilise différents UPN locaux et dans Microsoft Entra ID. Si tel est le cas, vous pouvez utiliser la clé de Registre Windows suivante pour désactiver la pré-remplissage de l’UPN :

Computer\HKEY_CURRENT_USER\Software\Microsoft\Office\Teams

SkipUpnPrefill(REG_DWORD)

0x00000001 (1)Notes

Le fait d’ignorer ou d’ignorer le prérempli de nom d’utilisateur pour les noms d’utilisateur qui se terminent par « .local » ou « .corp » est activé par défaut. Vous n’avez donc pas besoin de définir une clé de Registre pour les désactiver.

Il se peut que les utilisateurs de l’ordinateur joint au domaine ne puissent pas se connecter à Teams avec un autre compte dans le même domaine Active Directory.

Sur macOS, Teams invite les utilisateurs à entrer leur nom d’utilisateur et leurs informations d’identification et peuvent demander l’authentification multifacteur en fonction des paramètres de votre organization. Une fois que les utilisateurs ont entré leurs informations d’identification, ils ne sont pas obligés de les redonner. À partir de ce point, Teams démarre automatiquement chaque fois qu’ils travaillent sur le même ordinateur.

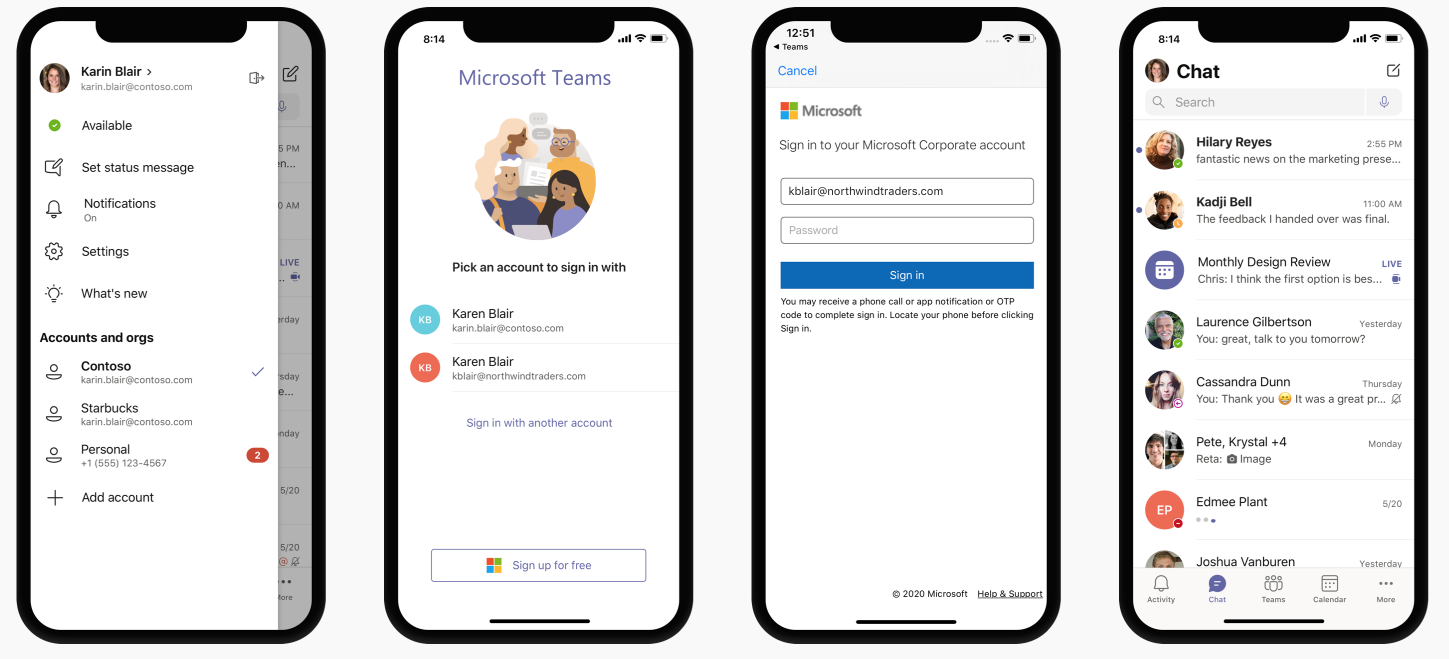

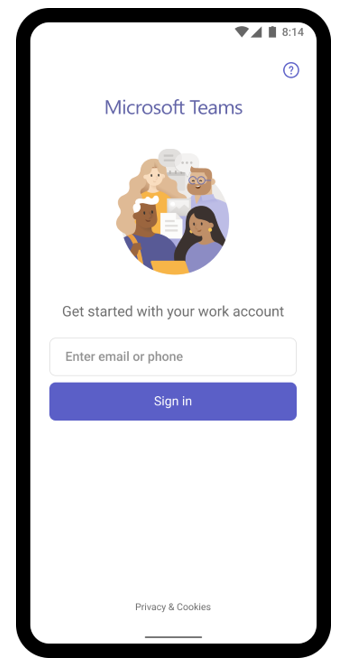

Une fois connecté, les utilisateurs mobiles voient une liste de tous les comptes Microsoft 365 qui sont actuellement connectés ou qui ont été précédemment connectés sur leur appareil. Les utilisateurs peuvent appuyer sur l’un des comptes pour se connecter. Il existe deux scénarios de connexion mobile :

Si le compte sélectionné est actuellement connecté à d’autres applications Office 365 ou Microsoft 365, l’utilisateur est directement redirigé vers Teams. Il n’est pas nécessaire pour l’utilisateur d’entrer ses informations d’identification.

Si l’utilisateur n’est connecté à son compte Microsoft 365 ailleurs, il est invité à fournir une authentification monofacteur ou multifacteur (SFA ou MFA), selon ce que votre organization configuré pour les stratégies de connexion mobile.

Notes

Pour que les utilisateurs puissent expérimenter l’expérience de connexion n comme décrit dans cette section, leurs appareils doivent exécuter Teams pour iOS version 2.0.13 (build 2020061704) ou ultérieure, ou Teams pour Android version 1416/1.0.0.2020061702 ou ultérieure.

Teams pour iOS et Android prend en charge l’utilisation de plusieurs comptes professionnels ou scolaires et de plusieurs comptes personnels côte à côte. Les applications de bureau Teams prennent en charge un compte professionnel ou scolaire et un compte personnel côte à côte en décembre 2020, avec une prise en charge de plusieurs comptes professionnels ou scolaires.

Les images suivantes montrent comment les utilisateurs peuvent ajouter plusieurs comptes dans les applications mobile Teams.

L’organisation peut vouloir restreindre la façon dont les applications approuvées par l’entreprise sont utilisées sur les appareils gérés, par exemple pour restreindre la capacité des étudiants ou des employés à accéder aux données d’autres organisations ou utiliser des applications approuvées par l’entreprise pour des scénarios personnels. Ces restrictions peuvent être appliquées en définissant des stratégies de périphériques reconnues par les applications Teams.

L’application Teams pour iOS et Android sur les appareils inscrits peut être configurée pour autoriser le provisionnement d’un seul compte d’entreprise dans l’application. Cette fonctionnalité fonctionne avec n’importe quel fournisseur GPM qui utilise le canal Managed App Configuration pour iOS ou le canal Android Entreprise pour Android.

Pour les utilisateurs inscrits dans Microsoft Intune, vous pouvez déployer les paramètres de configuration de compte à l’aide du portail Intune.

Une fois la configuration du compte effectuée dans le fournisseur de Gestion des appareils mobiles (MDM), et après inscription de son appareil par l'utilisateur, sur la page de connexion, Teams pour iOS et Android affiche uniquement le(s) compte(s) autorisé(s) sur la page de connexion Teams. L’utilisateur peut appuyer sur l’un des comptes autorisés sur cette page pour se connecter.

Configurez les paramètres de configuration suivants dans le portail Azure Intune pour les appareils gérés.

| Plateforme | Clé | Valeur |

|---|---|---|

| iOS | IntuneMAMAllowedAccountsOnly |

Activé : le seul compte autorisé est le compte d’utilisateur géré défini par la clé IntuneMAMUPN. Désactivé (ou toute valeur qui ne respecte pas la casse correspond à Activé) : tout compte est autorisé. |

| iOS | IntuneMAMUPN | Nom d’utilisateur principal du compte autorisé à se connecter à Teams. Pour les appareils inscrits sur Intune, le jeton {{userprincipalname}} peut être utilisé pour représenter le compte d’utilisateur inscrit. |

| Android | com.microsoft.intune.mam.AllowedAccountUPNs | Seul le ou les comptes autorisés sont les comptes d’utilisateur gérés définis par cette clé. Un ou plusieurs point-virgule ;] - UPN délimités. Pour les appareils inscrits sur Intune, le jeton {{userprincipalname}} peut être utilisé pour représenter le compte d’utilisateur inscrit. |

Une fois la configuration du compte définie, Teams restreint la possibilité de se connecter, de sorte que seuls les comptes autorisés sur les appareils inscrits bénéficient de l'accès.

Pour créer une stratégie de configuration d’application pour les appareils iOS/iPadOS gérés, consultez Ajouter des stratégies de configuration d’application pour les appareils iOS/iPadOS gérés.

Pour créer une stratégie de configuration d’application pour les appareils Android gérés, consultez Ajouter des stratégies de configuration d’application pour les appareils Android gérés.

Les applications Microsoft Teams sur Windows et macOS prennent en charge les stratégies d’appareil qui limitent la connexion à votre organization. Les stratégies peuvent être définies via les solutions de gestion des appareils usuelles, telles que la gestion des appareils mobiles ou les objets de stratégie de groupe.

Lorsque cette stratégie est configurée sur un appareil, les utilisateurs peuvent uniquement se connecter avec des comptes hébergés dans un locataire Microsoft Entra inclus dans la « liste verte des locataires » définie dans la stratégie. La stratégie s’applique à tous les signataires, y compris les comptes premiers et supplémentaires. Si votre organization s’étend sur plusieurs locataires Microsoft Entra, vous pouvez inclure plusieurs ID de locataire dans la liste verte. Les liens pour ajouter un autre compte peuvent continuer à être visibles dans l’application Teams, mais ils ne seront pas opérables.

Notes

- La stratégie limite uniquement les connexions. Elle ne limite pas la possibilité pour les utilisateurs d’être invités en tant qu’invités dans d’autres locataires Microsoft Entra, ni de basculer vers ces autres locataires (où les utilisateurs ont été invités en tant qu’invités).

- La stratégie requiert Teams pour Windows version 1.3.00.30866 ou ultérieure, et Teams pour MacOS version 1.3.00.30882 (publiée mi-novembre 2020).

Les stratégies pour Windows Fichiers de modèles d’administration (ADMX/ADML) sont disponibles dans leCentre de téléchargement (le nom descriptif du paramètre de stratégie dans le fichier modèle d’administration est « Restreindre la connexion à Teams aux comptes de clients spécifiques »). En outre, vous pouvez spécifier manuellement les clés dans le Registre Windows :

- Nom de la valeur : RestrictTeamsSignInToAccountsFromTenantList

- Type de valeur : chaîne

- Données de valeur : ID de client ou liste d’ID client séparés par des virgules

- Chemin d’accès : utilisez l’une des options suivantes :

Computer\HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Cloud\Office\16.0\Teams Computer\HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Office\16.0\Teams Computer\HKEY_CURRENT_USER\SOFTWARE\Microsoft\Office\16.0\Teams

Exemple : OFTWARE\Policies\Microsoft\Office\16.0\Teams\RestrictTeamsSignInToAccountsFromTenantList = Tenant ID ou SOFTWARE\Policies\Microsoft\Office\16.0\Teams\RestrictTeamsSignInToAccountsFromTenantList = ID client 1, ID client 2, ID client 3

Stratégies pour MacOS Pour les appareils gérés par MacOS, utilisez .plist pour déployer les restrictions de connexion. Le profil de configuration est un fichier .plist, composé d’entrées identifiées par une clé (qui indique le nom de la préférence), suivie d’une valeur qui dépend de la nature de la préférence. Les valeurs peuvent être simples (par exemple, une valeur numérique) ou complexes, comme une liste imbriquée de préférences.

- Domaine : com.microsoft.teams

- Clé : RestrictTeamsSignInToAccountsFromTenantList

- Type de données : chaîne

- Commentaires : Entrez la liste séparée par des virgules des ID de locataire Microsoft Entra

Notre expérience de connexion améliorée sur un appareil partagé offre une connexion sans tracas pour les travailleurs de première ligne. Les employés peuvent choisir un appareil dans le pool de périphériques partagé et effectuer une connexion unique personnelle afin de l’utiliser pour la durée de leur équipe. À la fin de leur équipe, ils doivent pouvoir effectuer une déconnexion globale de l’appareil. Pour en savoir plus, consultez Se déconnecter de Teams . Cette opération permet de supprimer toutes les informations personnelles et professionnelles de l’appareil afin de pouvoir rétablir l’appareil sur le pool d’appareils. Pour obtenir cette fonctionnalité, l’appareil doit être défini en mode partagé. Veillez à mettre fin à toute réunion ou appel actif sur l’appareil avant de vous déconnecter.

Android : pour savoir comment configurer des appareils Android en mode partagé, consultez Comment utiliser un mode d’appareil partagé dans Android.

iOS : pour définir un appareil en mode partagé sur iOS, consultez Comment utiliser le mode d’appareil partagé sur iOS. Téléchargez l’application Teams à partir de l’App Store une fois que l’appareil est configuré en mode partagé.

L’expérience de connexion est similaire à l’expérience de signature Teams standard.

Vous pouvez simplifier l’expérience de connexion sur Teams pour iOS et Android en préremplissant le nom de domaine sur l’écran de connexion pour les utilisateurs sur des appareils partagés et gérés. Les utilisateurs se connectent en entrant la première partie de leur UPN (sans le nom de domaine). Par exemple, si le nom d’utilisateur est 123456@contoso.com ou adelev@contoso.com, les utilisateurs peuvent se connecter en utilisant uniquement « 123456 » ou « adelev », respectivement, et leur mot de passe.

La connexion à Teams est plus rapide et plus facile, en particulier pour les employés tels que les employés de première ligne sur des appareils partagés, qui se connectent et se déconnectent régulièrement.

Notes

Pour que les utilisateurs puissent découvrir l’expérience de connexion décrite dans cette section, leurs appareils doivent exécuter Teams pour iOS version 6.6.0 ou ultérieure, ou Teams pour Android version 1416/1.0.0.2024053003 ou ultérieure.

| Nom | Valeur |

|---|---|

| domain_name | Valeur de chaîne fournissant le domaine du locataire à ajouter. Utilisez une valeur délimitée par des points-virgules pour ajouter plusieurs domaines. |

| enable_numeric_emp_id_keypad | Valeur booléenne utilisée pour indiquer que l’ID d’employé est numérique et que le pavé numérique doit être activé pour faciliter l’entrée. Si la valeur n’est pas définie, le clavier alphanumérique s’ouvre. |

Teams utilise la configuration de l’application qui fonctionne avec n’importe quel fournisseur GPM qui utilise le canal Managed App Configuration pour iOS ou le canal Android Entreprise pour Android.

Si vous utilisez Microsoft Intune, consultez Gérer les expériences de collaboration dans Teams pour iOS et Android avec Microsoft Intune.

Pour appliquer la stratégie de configuration d’application à l’aide de API Graph, consultez type de ressource managedDeviceMobileAppConfiguration.

La connexion sans domaine Teams s’appuie sur le canal de configuration d’application, qui est pris en charge par tous les principaux fournisseurs GPM. Toutes les applications métier tierces ou personnalisées sur Android et iOS peuvent prendre en charge la connexion sans domaine, avec un travail supplémentaire.

Suivez ces étapes pour implémenter la connexion sans domaine dans votre application :

Configurez la clé de configuration de l’application domain_name pour votre application.

Utilisez Managed App Configuration et Android dans l’entreprise pour lire la configuration. Voici un exemple de lecture de la valeur dans le code iOS et Android.

Ios:

UserDefaults.standard.object(forKey:"com.apple.configuration.managed")["domain_name"]Androïde:

appRestrictions.getString("domain_name")En savoir plus sur la lecture et l’application de configurations managées , ainsi que sur la configuration et le test de configuration à l’aide de TestDPC.

Personnalisez votre expérience de connexion pour collecter le nom d’utilisateur et préremplir les domain_name acquis à l’écran. Si vous utilisez la bibliothèque d’authentification Microsoft (MSAL), vous pouvez effectuer l’appel suivant pour acquérir un billet de jeton collectant le nom d’utilisateur sur votre écran.

L’authentification par SMS permet aux utilisateurs de se connecter sans fournir, ni même connaître, leur nom d’utilisateur et leur mot de passe. Les utilisateurs entrent leur numéro de téléphone à l’invite de connexion et reçoivent un code d’authentification PAR SMS qu’ils utilisent pour terminer la connexion. Cette méthode d’authentification simplifie l’accès aux applications et services, en particulier pour les employés de première ligne.

Pour plus d’informations, consultez Configurer et activer les utilisateurs pour l’authentification basée sur SMS à l’aide de Microsoft Entra ID.

Teams a besoin d’une connexion à Internet. Pour comprendre les points de terminaison pouvant être atteints pour les clients qui utilisent Teams dans les plans Office 365, Secteur Public et autres cloud, consultez URLs et plages d’adresses IP d’Office 365.