Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Les variables d’environnement permettent de référencer les clés secrètes stockées dans Azure Key Vault. Ces clés secrètes sont ensuite mises à disposition pour être utilisées avec les composants , tels que les flux Power Automate et les connecteurs personnalisés. Notez que les secrets ne sont pas disponibles pour une utilisation dans d’autres personnalisations ou généralement via l’API.

Les clés secrètes sont uniquement stockées dans Azure Key Vault et la variable d’environnement font simplement référence à l’emplacement de la clé secrète du coffre-fort de clés. L’utilisation de clés secrètes Azure Key Vault avec des variables d’environnement nécessite que vous configuriez Azure Key Vault afin que Power Platform puisse lire les clés secrètes spécifiques que vous souhaitez référencer.

Les variables d’environnement qui font référence à des secrets ne sont pas actuellement disponibles à partir du sélecteur de contenu dynamique pour être utilisées dans les flux Power Automate.

Configurer Azure Key Vault

Pour utiliser les clés secrètes Azure Key Vault avec Power Platform, l’abonnement Azure qui possède le coffre-fort doit avoir le fournisseur de ressources PowerPlatform enregistré et l’utilisateur qui crée la variable d’environnement doit disposer des autorisations appropriées sur la ressource Azure Key Vault.

Important

- Des modifications récentes ont été apportées au rôle de sécurité utilisé pour affirmer les autorisations d’accès dans Azure Key Vault. Les instructions précédentes incluaient l’attribution du rôle Lecteur Key Vault. Si vous avez configuré auparavant votre coffre de clés avec le rôle Lecteur Key Vault, assurez-vous d’ajouter le rôle Utilisateur des secrets Key Vault pour garantir que vos utilisateurs et Microsoft Dataverse disposent d’autorisations suffisantes pour récupérer les secrets.

- Nous reconnaissons que notre service utilise les API de contrôle d’accès en fonction du rôle Azure pour évaluer l’attribution rôle de sécurité même si votre coffre de clés est toujours configuré pour utiliser le modèle d’autorisation de la stratégie d’accès au coffre. Pour simplifier votre configuration, nous vous recommandons de basculer votre modèle d’autorisation de coffre vers le contrôle d’accès en fonction du rôle Azure. Vous pouvez le faire dans l’onglet Configuration de l’accès.

Enregistrez le fournisseur de ressources

Microsoft.PowerPlatformdans votre abonnement Azure. Suivez ces étapes pour vérifier et configurer : Fournisseurs de ressources et types de ressources

Créez un coffre-fort Azure Key Vault. Pensez à utiliser un coffre-fort distinct pour chaque environnement Power Platform afin de réduire le risque de violation. Envisagez de configurer votre coffre de clés pour utiliser le Contrôle d’accès basé sur les rôles Azure pour le Modèle d’autorisation. Pour plus d’informations : Bonnes pratiques d’utilisation d’Azure Key Vault, Démarrage rapide – Créer un coffre de clés Azure avec le portail Azure

Les utilisateurs qui créent ou utilisent des variables d’environnement de type secret doivent être autorisés à récupérer le contenu des clés secrètes. Pour accorder à un nouvel utilisateur la possibilité d’utiliser la clé secrète, sélectionnez la zone Contrôle d’accès (IAM), sélectionnez Ajouter, puis sélectionnez Ajouter une attribution de rôle dans le menu déroulant. Plus d’informations : Fournir un accès aux clés, certificats et clés secrètes Key Vault avec un contrôle d’accès basé sur les rôles Azure

Sur l’assistant Ajouter une attribution de rôle, laissez le type d’affectation par défaut comme Rôles de poste et continuez avec l’onglet Rôle. Localisez le Rôle utilisateur des clés secrètes Key Vault et sélectionnez-le. Passez à l’onglet Membres et sélectionnez le lien Sélectionner les membres et localisez l’utilisateur dans le volet latéral. Lorsque l’utilisateur est sélectionné et affiché dans la section des membres, passez à l’onglet de révision et d’attribution et terminez l’assistant.

Azure Key Vault doit avoir le rôle Utilisateur des clés secrètes Key Vault attribué au principal de service Dataverse . Si elle n’existe pas pour ce coffre, ajoutez une nouvelle stratégie d’accès en utilisant la même méthode que vous avez précédemment utilisée pour l’autorisation de l’utilisateur final, en utilisant uniquement l’identité d’application Dataverse au lieu de l’utilisateur. Si vous avez plusieurs principaux de service Dataverse dans votre client, nous vous recommandons de les sélectionner tous et d’enregistrer l’attribution de rôle. Une fois le rôle attribué, passez en revue chaque élément Dataverse répertorié dans la liste des attributions de rôle et sélectionnez le nom Dataverse pour afficher les détails. Si l’ID d’application n’est pas 00000007-0000-0000-c000-000000000000**, sélectionnez l’identité, puis sélectionnez Supprimer pour la supprimer de la liste.

Si vous avez activé le Pare-feu Azure Key Vault, vous devez autoriser les adresses IP Power Platform à accéder à votre coffre de clés. Power Platform n’est pas inclus dans l’option Services de confiance uniquement. Accédez à URL et plages d’adresses IP Power Platform pour obtenir les adresses IP actuelles utilisées dans le service.

Si vous ne l’avez pas déjà fait, ajoutez une clé secrète à votre nouveau coffre-fort. En savoir plus : Démarrage rapide : Définir et extraire un secret du coffre de clés Azure avec le portail Azure

Créer une variable d’environnement pour la clé secrète Key Vault

Une fois Azure Key Vault configuré et une clé secrète enregistrée dans votre coffre-fort, vous pouvez désormais le référencer dans Power Apps en utilisant une variable d’environnement.

Nonte

- La validation de l’accès utilisateur pour la clé secrète s’effectue en arrière-plan. Si l’utilisateur n’a pas au moins l’autorisation de lecture, cette erreur de validation s’affiche : Cette variable n’a pas été enregistrée correctement. L’utilisateur n’est pas autorisé à lire les clés secrètes à partir du « chemin d’accès Azure Key Vault ». L’utilisateur n’est pas autorisé à lire les secrets à partir du « Chemin d’accès Azure Key Vault ».

- Actuellement, Azure Key Vault est le seul magasin de clés secrètes pris en charge avec les variables d’environnement.

- Le coffre-fort Azure doit être dans le même client que votre abonnement Power Platform.

Connectez-vous à Power Apps, et dans la zone Solutions, ouvrez la solution non gérée que vous utilisez pour le développement.

Sélectionnez Nouveau>Plus>Variable d’environnement.

Entrez un Nom complet et (en option) une Description pour la variable d’environnement.

Sélectionnez le Type de données comme Clé secrète et Magasin de clés secrètes comme Azure Key Vault.

Sélectionnez l’une des options suivantes :

- Sélectionnez Nouvelle référence de valeur Azure Key Vault. Une fois les informations ajoutées à l’étape suivante et enregistrées, un enregistrement value de variable d’environnement est créé.

- Développez Afficher la valeur par défaut, pour afficher les champs pour créer une clé secrète Azure Key Vault par défaut. Une fois les informations ajoutées à l’étape suivante et enregistrées, la démarcation de la valeur par défaut est ajoutée à l’enregistrement definition de variable d’environnement.

Saisissez les informations suivantes :

ID d’abonnement Azure : ID d’abonnement Azure associé au coffre de clés.

Nom du groupe de ressources : groupe de ressources Azure où se trouve le coffre de clés qui contient la clé secrète.

Nom Azure Key Vault : nom du coffre de clés qui contient la clé secrète.

Nom de la clé secrète: nom de la clé secrète qui se trouve dans Azure Key Vault.

Astuce

L’ID d’abonnement, le nom du groupe de ressources et le nom du coffre de clés sont disponibles sur la page Présentation du coffre de clés sur le portail Azure. Le nom de la clé secrète est disponible sur la page du coffre de clés dans le portail Azure en sélectionnant Clés secrètes sous Paramètres.

Cliquez sur Enregistrer.

Créer un flux Power Automate pour tester la clé secrète de la variable d’environnement

Un scénario simple pour montrer comment utiliser une clé secrète obtenue à partir d’Azure Key Vault consiste à créer un flux Power Automate pour utiliser la clé secrète afin de s’authentifier pour un service Web.

Nonte

L’URL du service web utilisé dans cet exemple n’est pas un service web fonctionnel.

Connectez-vous à Power Apps, sélectionnez Solutions, puis ouvrez la solution non gérée que vous souhaitez. Si l’élément ne se trouve pas dans le volet latéral, sélectionnez …Plus, puis sélectionnez l’élément souhaité.

Sélectionnez Nouveau>Automatisation>Flux de cloud>Instantané.

Entrez un nom pou rle flux, sélectionnez Déclencher manuellement un flux, puis sélectionnez Créer.

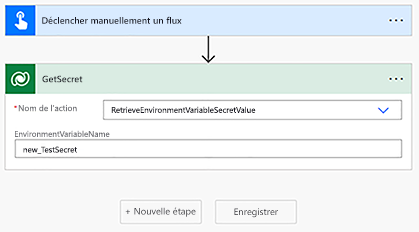

Sélectionnez Nouvelle étape, sélectionnez le connecteur Microsoft Dataverse, puis sur l’onglet Actions, sélectionnez Effectuer une action non liée.

Sélectionnez l’action nommée RetrieveEnvironmentVariableSecretValue dans la liste déroulante.

Fournissez le nom unique de la variable d’environnement (pas le nom complet) ajouté dans la section précédente, pour cet exemple new_TestSecret est utilisé.

Sélectionnez ...>Renommer pour renommer l’action afin qu’elle puisse être référencée plus facilement dans l’action suivante. Dans cette capture d’écran, elle est renommée GetSecret.

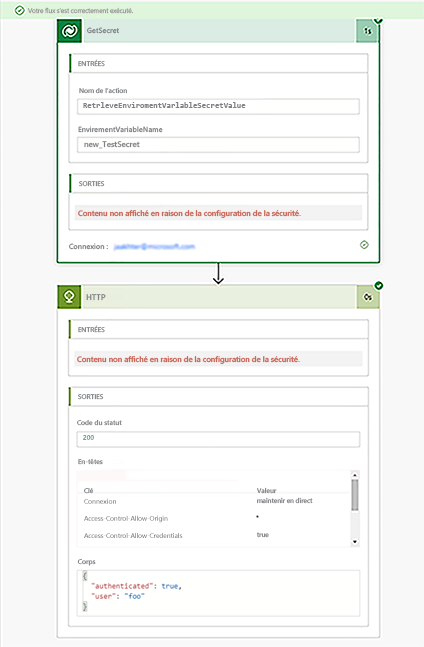

Sélectionnez ...>Paramètres pour afficher les paramètres d’action GetSecret.

Activez l’option Sorties sécurisées dans les paramètres, puis sélectionnez Terminé. Cela permet d’éviter que la sortie de l’action ne soit exposée dans l’historique des exécutions de flux.

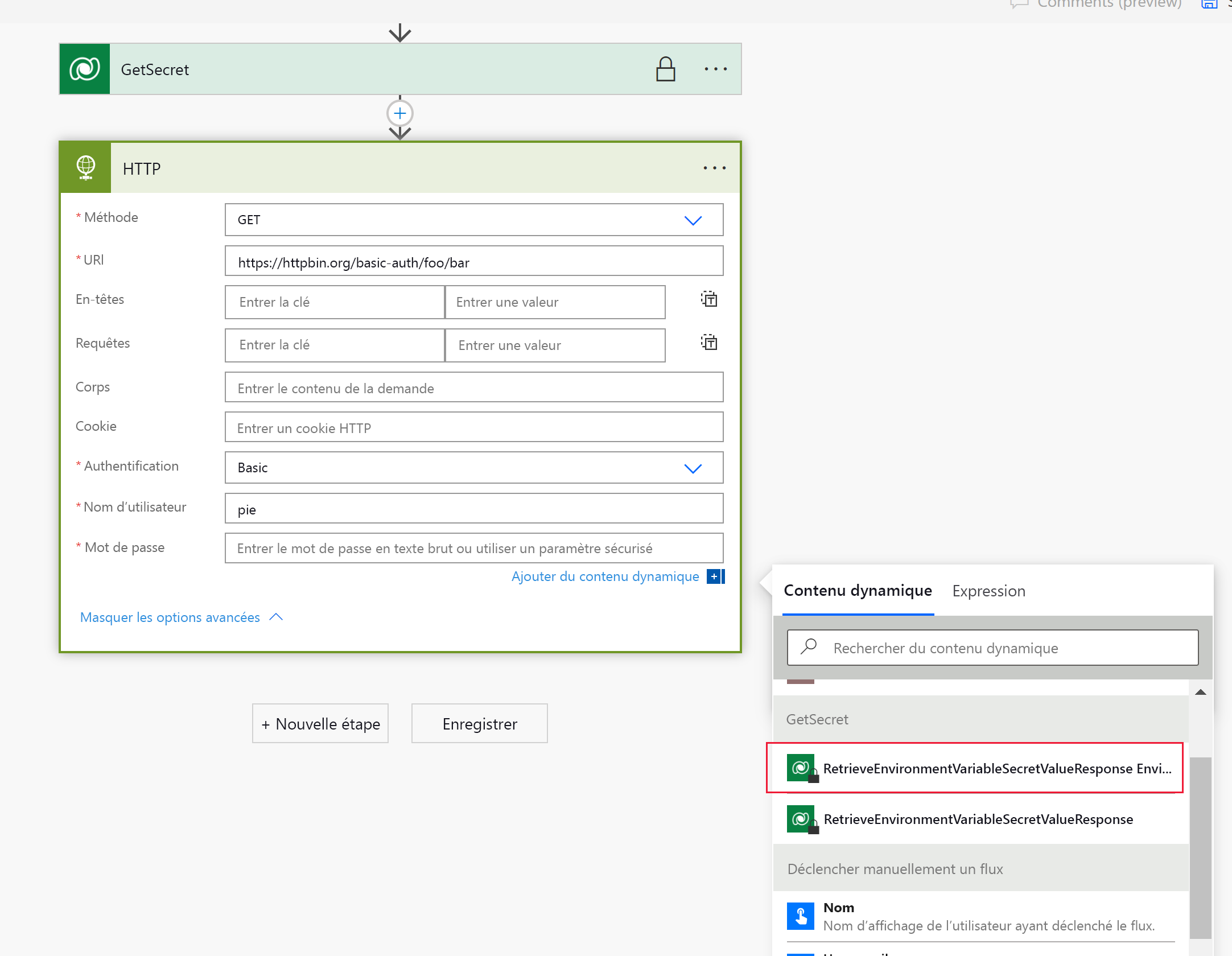

Sélectionnez Nouvelle étape, recherchez et sélectionnez le connecteur HTTP.

Sélectionnez pour MéthodeGET et entrez l’URI pour le service Web. Dans cet exemple, le service Web fictif httpbin.org est utilisé.

Sélectionnez Afficher les options avancées, sélectionnez Authentification comme De base, puis entrez le Nom d’utilisateur.

Sélectionnez le champ Mot de passe, puis sur l’onglet Contenu dynamique sous le nom de l’étape de flux ci-dessus (GetSecret dans cet exemple), sélectionnez RetrieveEnvironmentVariableSecretValueResponse EnvironmentVariableSecretValue, qui est ensuite ajouté en tant qu’expression

outputs('GetSecretTest')?['body/EnvironmentVariableSecretValue']oubody('GetSecretTest')['EnvironmentVariableSecretValue'].

Sélectionnez ...>Paramètres pour afficher les paramètres d’action HTTP.

Activez les options Entrées sécurisées et Sorties sécurisées dans les paramètres, puis sélectionnez Terminé. Activer ces options évite que l’entrée et la sortie de l’action ne soit exposée dans l’historique des exécutions de flux.

Sélectionnez Enregistrer pour créer le flux.

Exécutez manuellement le flux pour le tester.

En utilisant l’historique des exécutions de flux, les sorties peuvent être vérifiées.

Utiliser les secrets des variables d’environnement dans Microsoft Copilot Studio

Les secrets des variables d’environnement dans Microsoft Copilot Studio fonctionnent de manière légèrement différente. Vous devez suivre les étapes des sections Configurer Azure Key Vault et Créer une variable d’environnement pour le secret Key Vault pour utiliser les secrets avec des variables d’environnement.

Accorder à Copilot Studio l’accès à Azure Key Vault

Procédez comme suit :

Revenez à votre Azure Key Vault.

Copilot Studio a besoin d’accéder au coffre de clés. Pour accorder à Copilot Studio la possibilité d’utiliser le secret, sélectionnez Contrôle d’accès (IAM) dans le volet de navigation de gauche, sélectionnez Ajouter, puis sélectionnez Ajouter une attribution de rôle.

Sélectionnez le rôle Utilisateur des secrets Key Vault, puis sélectionnez Suivant.

Sélectionnez Sélectionner des membres, recherchez le Service Power Virtual Agents, sélectionnez-le, puis choisissez Sélectionner.

Sélectionnez Réviser + Attribuer en bas de l’écran. Examinez les informations et sélectionnez à nouveau Réviser + Attribuer si tout est correct.

Ajouter une balise pour permettre à un copilote d’accéder au secret dans Azure Key Vault

En suivant les étapes précédentes dans cette section, Copilot Studio a maintenant accès à Azure Key Vault, mais vous ne pouvez pas encore l’utiliser. Pour terminer la tâche, procédez comme suit :

Accédez à Microsoft Copilot Studio et ouvrez l’agent que vous souhaitez utiliser pour le secret de la variable d’environnement ou créez-en un.

Ouvrez une rubrique d’agent ou créez-en une.

Sélectionnez l’icône + pour ajouter un nœud, puis sélectionnez Envoyer un message.

Sélectionnez l’option Insérer une variable {x} dans le nœud Envoyer un message.

Sélectionnez l’onglet Environnement. Sélectionnez le secret de la variable d’environnement que vous avez créé à l’étape Créer une variable d’environnement pour le secret Key Vault.

Sélectionnez Enregistrer pour enregistrer votre sujet.

Dans le volet de test, testez votre rubrique en utilisant l’une des phrases de début de la rubrique où vous venez d’ajouter le nœud Envoyer un message avec le secret de la variable d’environnement. Vous devriez rencontrer une erreur qui ressemble à ceci :

Cela signifie que vous devez revenir à Azure Key Vault et modifier le secret. Laissez Copilot Studio ouvert, parce que vous reviendrez ici plus tard.

Accédez à Azure Key Vault. Dans le volet de navigation de gauche, sélectionnez Secrets sous Objets. Sélectionnez le secret que vous souhaitez rendre disponible dans Copilot Studio en sélectionnant le nom.

Sélectionnez la version du secret.

Sélectionnez 0 balises à côté de Balises. Ajoutez un Nom de balise et une Valeur de balise. Le message d’erreur dans Copilot Studio doit vous donner les valeurs exactes de ces deux propriétés. Sous Nom de la balise, vous devez ajouter AllowedBots et, dans Valeur de la balise, vous devez ajouter la valeur qui était affichée dans le message d’erreur. Cette valeur est au format

{envId}/{schemaName}. S’il y a plusieurs copilotes qui doivent être autorisés, séparez les valeurs par une virgule. Une fois cette opération effectuée, sélectionnez OK.Sélectionnez Appliquer pour appliquer la balise au secret.

Revenez à Copilot Studio. Sélectionnez Actualiser dans le volet Tester votre copilote.

Dans le volet de test, testez à nouveau votre rubrique à l’aide de l’une des phrases de début de la rubrique.

La valeur de votre secret doit être affichée dans le panneau de test.

Ajoutez une balise pour autoriser tous les copilotes d’un environnement à accéder au secret dans Azure Key Vault

Vous pouvez également autoriser tous les copilotes d’un environnement à accéder au secret dans Azure Key Vault. Pour terminer la tâche, procédez comme suit :

- Accédez à Azure Key Vault. Dans le volet de navigation de gauche, sélectionnez Secrets sous Objets. Sélectionnez le secret que vous souhaitez rendre disponible dans Copilot Studio en sélectionnant le nom.

- Sélectionnez la version du secret.

- Sélectionnez 0 balises à côté de Balises. Ajoutez un Nom de balise et une Valeur de balise. Sous Nom de la balise, ajoutez AllowedEnvironments et, dans Valeur de la balise, ajoutez l’ID d’environnement de l’environnement que vous souhaitez autoriser. Une fois que vous avez terminé, sélectionnez OK

- Sélectionnez Appliquer pour appliquer la balise au secret.

Limitation

Les variables d’environnement faisant référence aux secrets Azure Key Vault sont actuellement limitées à une utilisation avec les flux Power Automate, les agents Copilot Studio et les connecteurs personnalisés.

Intégrer le lien privé Azure Key Vault aux variables d’environnement

L’utilisation de secrets Azure Key Vault avec des variables d’environnement nécessite de configurer Azure Key Vault afin que Power Platform puisse lire les secrets spécifiques que vous souhaitez référencer. Cette fonctionnalité permet la prise en charge des variables d’environnement avec les secrets Key Vault Azure se connectant via une liaison privée, ce qui améliore la sécurité et fournit une intégration plus robuste.

Configurez la prise en charge du réseau virtuel Azure pour Power Platform pour intégrer les variables d’environnement aux secrets Azure Key Vault sans les exposer à l’Internet public. Pour obtenir des instructions détaillées, accédez à Configurer un réseau virtuel.

Assurez-vous que l’abonnement Azure pour Key Vault et le réseau virtuel Power Platform se trouvent dans le même client, puisque l’intégration entre clients n’est pas prise en charge.

Assurez-vous que l’utilisateur qui crée les variables d’environnement dispose des autorisations appropriées sur la ressource Azure Key Vault. Pour plus d’informations, accédez à Configurer Azure Key Vault

Créez un coffre de clés et établissez une connexion Private Link. Les étapes de création du coffre de clés doivent inclure les actions suivantes :

- Désactivez l’accès public.

- Créez un point de terminaison privé.

- Sélectionnez le réseau virtuel et le sous-réseau dans lesquels vous souhaitez que ce point de terminaison privé soit créé. Assurez-vous de connecter le réseau virtuel (réseau virtuel) délégué à Power Platform.

- Validez la connectivité de liaison privée.

Pour obtenir des étapes détaillées, accédez à Configurer la prise en charge du réseau virtuel pour Power Platform.

Créez des secrets de variables d’environnement en créant une liaison à Azure Key Vault.

Voir aussi

Utiliser des variables d’environnement de source de données dans les applications canevas

Utiliser les variables d’environnement dans les flux de cloud de la solution Power Automate

Vue d’ensemble des variables d’environnement.