Gérer la clé de chiffrement

Tous les environnements de Microsoft Dataverse utilisent la technologie TDE (Transparent Data Encryption) de SQL Server pour effectuer le chiffrement en temps réel des données lorsqu’elles sont écrites sur le disque, également appelé Chiffrement au repos.

Par défaut, Microsoft stocke et gère la clé de chiffrement de la base de données pour vos environnements afin que vous n’ayez pas à le faire. La fonctionnalité de gestion des clés du centre d’administration Microsoft Power Platform permet aux administrateurs d’autogérer la clé de chiffrement de base de données associée au client Dataverse.

Important

- À compter du 2 juin 2023, ce service est mis à niveau vers la clé de chiffrement gérée par le client. Les nouveaux clients qui doivent gérer leur propre clé de cryptage utiliseront le service mis à niveau car ce service n’est plus proposé.

- Les clés de chiffrement de base de données autogérées ne sont disponibles que pour les clients qui possédent plus de 1 000 licences Power Apps par utilisateur, ou plus de 1 000 licences Dynamics 365 Enterprise, ou plus de 1 000 licences d’une combinaison des deux dans un client unique. Pour vous inscrire à ce programme, soumettez une demande de support.

La gestion des clés de chiffrement ne s’applique qu’aux bases de données de l’environnement Azure SQL. Les fonctionnalités et services suivants continuent d’utiliser la clé de chiffrement gérée par Microsoft pour chiffrer leurs données et ne peuvent pas être chiffrés avec la clé de chiffrement autogérée :

- Les copilotes et les fonctionnalités d’IA générative dans Microsoft Power Platform et Microsoft Dynamics 365

- Recherche Dataverse

- Tableaux élastiques

- Mobile Offline

- Journal d’activité (portail Microsoft 365)

- Exchange (synchronisation côté serveur)

Note

- La fonctionnalité de clé de chiffrement de base de données autogérée doit être activée par Microsoft votre locataire avant de pouvoir utiliser la fonctionnalité.

- Pour utiliser les fonctionnalités de gestion du cryptage des données pour un environnement, le environnement doit être créé après l’activation de la fonctionnalité d’autogestion de la clé de cryptage de la base de données Microsoft.

- Une fois la fonctionnalité activée dans votre client, tous les nouveaux environnements sont créés avec le stockage Azure SQL uniquement. Ces environnements, qu’ils soient chiffrés avec Bring Your Own Key (BYOK) ou avec une clé gérée par un fournisseur, ont des restrictions sur la taille de téléchargement des fichiers, ne peuvent pas utiliser les services Cosmos et Datalake, et les index de recherche sont chiffrés avec une clé gérée par un fournisseur. Microsoft Dataverse Microsoft Pour utiliser ces services, vous devez migrer vers une clé gérée par le client.

- Les fichiers et images d’une taille inférieure à 128 Mo peuvent être utilisés si votre environnement est en version 9.2.21052.00103 ou supérieure.

- La majorité des environnements existants ont des fichiers et des journaux stockés dans des bases de données SQL non Azure. Ces environnements ne peuvent pas être activés pour une clé de chiffrement autogérée. Seuls les nouveaux environnements (une fois que vous vous êtes inscrit à ce programme) peuvent être activés avec une clé de chiffrement autogérée.

Présentation de la gestion des clés

Avec la fonctionnalité de gestion des clés, les administrateurs peuvent fournir leur propre clé de chiffrement ou en faire générer une, qui est utilisée pour protéger la base de données d’un environnement.

La fonctionnalité de gestion des clés prend en charge les fichiers de clé de chiffrement PFX et BYOK, comme ceux stockés dans un module de sécurité matériel (HSM). Pour utiliser l’option Télécharger la clé de chiffrement, les clés de chiffrement publique et privée sont nécessaires.

La fonctionnalité de gestion des clés simplifie la gestion des clés de chiffrement en utilisant Azure Key Vault pour stocker en toute sécurité les clés de chiffrement. Azure Key Vault permet de protéger les clés de chiffrement et les secrets utilisés par les applications et les services cloud. La fonctionnalité de gestion des clés ne nécessite pas que vous disposiez d’un abonnement Azure Key Vault et, dans la plupart des situations, il n’est pas nécessaire d’accéder aux clés de chiffrement utilisées pour Dataverse dans le coffre-fort.

La fonctionnalité de gestion des clés vous permet d’effectuer les tâches suivantes.

Permettre d’autogérer les clés de chiffrement de base de données associées aux environnements.

Générer de nouvelles clés de chiffrement ou télécharger les fichiers de clé de chiffrement .PFX ou .BYOK existants.

Verrouillez et déverrouillez les environnements de client.

Avertissement

Lorsqu’un client est verrouillé, tous les environnements dans le client sont inaccessibles. Informations complémentaires : Verrouiller le client.

Comprendre le risque potentiel lié à la gestion de vos clés

Comme pour toute application critique d’entreprise, le personnel de votre organisation qui dispose d’un accès de niveau administrateur doit être approuvé. Avant d’utiliser la fonctionnalité de gestion des clés, vous devez comprendre le risque lié à la gestion de vos clés de chiffrement de base de données. Il est possible qu’un administrateur malveillant (une personne qui reçoit ou obtient un accès de niveau administrateur dans l’intention de nuire à la sécurité ou aux processus d’entreprise d’une organisation) qui travaille au sein de votre organisation utilise la fonctionnalité de gestion des clés pour créer une clé et l’utiliser pour verrouiller tous les environnements dans le client.

Imaginez la séquence suivante d’événements.

L’administrateur malveillant se connecte au centre d’administration Power Platform, accède à l’onglet Environnements et sélectionne Gérer la clé de chiffrement. L’administrateur malveillant ensuite crée une nouvelle clé avec un mot de passe et télécharge la clé de chiffrement sur son lecteur local, puis active la nouvelle clé. Maintenant toutes les bases de données de l’environnement sont chiffrées avec la nouvelle clé. Ensuite, l’administrateur malveillant verrouille le client avec la clé nouvellement téléchargée, puis prend ou supprime la clé de chiffrement téléchargée.

Ces actions entraînent la désactivation de tous les environnements dans le client d’accéder en mode connexion et rendent toutes les sauvegardes de bases de données non reconstituables.

Important

Pour éviter tout administrateur malveillant d’interrompre les opérations commerciales en verrouillant la base de données, la fonctionnalité de clés gérées ne permet pas aux environnements de client d’être verrouillés pendant 72 heures une fois la clé de chiffrement modifiée ou activée. Cela laisse un délai de 72 heures aux autres administrateurs pour annuler les modifications de clé non autorisées.

Configuration requise pour la clé de chiffrement

Si vous fournissez votre propre clé de chiffrement, celle-ci doit respecter la configuration requise suivante qui est acceptée par Azure Key Vault.

- Le fichier de clé de chiffrement doit être au format PFX ou BYOK.

- RSA 2048 bits.

- Type de clé RSA-HSM (nécessite une demande d’assistance). Microsoft

- Les fichiers de clé de chiffrement PFX doivent être protégés par un mot de passe.

Pour plus d’informations sur la génération et le transfert d’une clé protégée par HSM sur Internet, voir Génération et transfert de clés protégées par HSM pour Azure Key Vault. Seule la Clé HSM du fournisseur nCipher est prise en charge. Avant de générer votre clé HSM, accédez au centre d’administration Power Platform, fenêtre Gérer les clés de chiffrement/Créer une nouvelle clé pour obtenir l’ID d’abonnement de votre région d’environnement. Vous devez copier et coller cet ID d’abonnement dans votre HSM pour créer la clé. Cela garantira que seul notre Azure Key Vault peut ouvrir votre fichier.

Tâches de gestion des clés

Pour simplifier les tâches de gestion des clés, les tâches sont décomposées en trois éléments suivants :

- Générer ou télécharger la clé de chiffrement pour un locataire

- Activer une clé de chiffrement pour un locataire

- Gérer le cryptage pour un environnement

Les administrateurs peuvent utiliser le centre d’administration Power Platform ou les applets de commande du module d’administration de Power Platform pour effectuer les tâches de gestion de la clé de protection du client décrites ici.

Générer ou télécharger la clé de chiffrement pour un client

Toutes les clés de chiffrement sont stockées dans Azure Key Vault, et il ne peut exister qu’une clé active à tout moment. Comme la clé active sert à chiffrer tous les environnements dans le client, gérer le chiffrement est opéré au niveau du client. Une fois la clé activée, chaque environnement peut ensuite être sélectionné pour utiliser la clé pour le chiffrement.

Utilisez la procédure suivante pour définir pour la première fois la fonctionnalité de gestion des clés pour un environnement ou pour modifier (restaurer) une clé de chiffrement pour un client déjà autogéré.

Avertissement

Lorsque vous exécutez les étapes décrites ici pour la première fois vous acceptez la gestion automatique de vos clés de chiffrement. Plus d’informations : Comprendre le risque potentiel lié à la gestion de vos clés.

connectez-vous à Power Platform Centre d’administration, en tant qu’administrateur (administrateur Dynamics 365 ou Microsoft Power Platform administrateur).

Sélectionnez l’onglet Environnements, puis le sélectionnez Gérer les clés de chiffrement dans la barre d’outils.

Sélectionnez Confirmer pour accepter le risque de gérer les clés.

Sélectionnez Nouvelle clé dans la barre d’outils.

Dans le volet gauche, complétez les détails pour générer ou télécharger une clé :

- Sélectionner une Région : Cette option est la seule affichée si votre client a plusieurs régions.

- Entrez un Nom de la clé.

- Sélectionnez l’une des options suivantes :

- Pour créer une clé, sélectionnez Générer un nouveau (.pfx). Informations complémentaires : Générer une nouvelle clé (.pfx).

- Pour utiliser votre propre clé générée, sélectionnez Télécharger (.pfx ou .byok). Informations complémentaires : Téléchargez une clé (.pfx ou .byok).

Sélectionnez Suivant.

Générer une clé (.pfx)

- Entrez un mot de passe, puis entrez de nouveau le mot de passe pour confirmer.

- Sélectionnez Créer, puis sélectionnez la notification des de fichier créé sur votre navigateur.

- Le fichier de la clé de chiffrement .PFX est téléchargé dans le dossier par défaut de téléchargement de votre navigateur web. Enregistrez le fichier à un emplacement sécurisé (il est recommandé que cette clé soit sauvegardée avec son mot de passe).

Charger une clé (.pfx ou .byok)

- Sélectionnez Télécharger la clé, sélectionnez le fichier de .pfx ou .byok1, puis sélectionnez Ouvrir.

- Entrez le mot de passe pour la clé, puis sélectionnez Créer.

1 Pour les fichiers de clé de chiffrement .byok, assurez-vous d’utiliser l’ID d’abonnement comme indiqué à l’écran quand vous exportez la clé de chiffrement depuis votre module HSM local. Informations complémentaires : Comment générer et transférer les clés protégées par HSM pour Azure Key Vault.

Note

Pour réduire le nombre d’étapes nécessaires à l’administrateur pour gérer le processus principal, la clé est automatiquement activée lors de son premier téléchargement. Tous les téléchargements de clés ultérieurs nécessitent une étape supplémentaire pour activer la clé.

Activer une clé de chiffrement pour un client

Une fois qu’une clé de chiffrement est générée ou téléchargée pour le client, elle peut être activée.

- connectez-vous à Power Platform Centre d’administration, en tant qu’administrateur (administrateur Dynamics 365 ou Microsoft Power Platform administrateur).

- Sélectionnez l’onglet Environnements, puis le sélectionnez Gérer les clés de chiffrement dans la barre d’outils.

- Sélectionnez Confirmer pour accepter le risque de gérer les clés.

- Sélectionnez une clé qui possède un état Disponible puis sélectionnez Activer la clé dans la barre d’outils.

- Sélectionnez Confirmer pour accepter le changement de clé.

Lorsque vous activez une clé pour le client, le service de gestion des clés peut nécessiter un peu de temps pour active la clé. Le statut État de la clé affiche la clé comme Installation en cours lorsque la clé nouvelle ou téléchargée est activée. Une fois la clé activée, ce qui suit se produit :

- Tous les environnements chiffrés sont automatiquement chiffrés avec la clé active (aucun temps d’arrêt pour cette action).

- Une fois activée, la clé de chiffrement sera appliquée à tous les environnements qui passent de la clé de chiffrement fournie à la clé de chiffrement autogérée. Microsoft

Important

Pour optimiser le processus de gestion des clés afin que tous les environnements soient gérés par la même clé, la clé active ne peut pas être mise à jour lorsqu’il existe des environnements verrouillé. Tous les environnements verrouillés doivent être déverrouillés avant qu’une nouvelle clé puisse être activée. Si des environnements verrouillés n’ont pas besoin d’être déverrouillés, ils doivent être supprimés.

Note

Lorsqu’une clé de chiffrement est activée, vous ne pouvez pas activer d’autre clé pendant 24 heures.

Gérer le chiffrement dans un environnement

Par défaut, chaque environnement est chiffré avec la clé de chiffrement fournie par Microsoft. Une fois qu’une clé de chiffrement est activée pour le client, les administrateurs peuvent choisir de modifier le chiffrement par défaut pour utiliser la clé de chiffrement activée. Pour utiliser la clé activée, procédez comme suit.

Appliquer la clé de chiffrement à un environnement

- Connectez-vous au centre d’administration Power Platform, à l’aide des informations d’identification du rôle Administrateur d’environnement ou Administrateur système.

- Cliquez sur l’onglet environnements.

- Ouvrez un fichier environnement chiffré fourni. Microsoft

- Sélectionner Afficher tout.

- Dans la section Chiffrement de l’environnement, sélectionnez Gérer.

- Sélectionnez Confirmer pour accepter le risque de gérer les clés.

- Sélectionnez Appliquer cette clé pour accepter de modifier le chiffrement pour utiliser la clé activée.

- Sélectionnez Confirmer pour accepter de gérer la clé directement et qu’un temps d’arrêt est nécessaire pour cette action.

Renvoyer une clé de chiffrement gérée à la clé de chiffrement fournie par Microsoft

Le retour à la clé de chiffrement fournie configure le environnement sur le comportement par défaut où il gère la clé de chiffrement pour vous. Microsoft Microsoft

- Connectez-vous au centre d’administration Power Platform, à l’aide des informations d’identification du rôle Administrateur d’environnement ou Administrateur système.

- Sélectionnez l’onglet Environnements, puis sélectionnez un environnement qui est chiffré avec une clé autogérée.

- Sélectionner Afficher tout.

- Dans la section Chiffrement de l’environnement, sélectionnez Gérer, puis sélectionnez Confirmer.

- Sous Revenir à la gestion des clés de chiffrement standard, sélectionnez Revenir.

- Pour des environnements de production, confirmez l’environnement en écrivant le nom de l’environnement.

- Sélectionnez Confirmer pour revenir à la gestion des clés de chiffrement standard.

Verrouiller le client

Puisqu’il n’existe qu’une clé active par client, le verrouillage du chiffrement pour le client désactive tous les environnements qui se trouvent dans le client. Tous les environnements verrouillés restent inaccessibles à tous, y compris Microsoft, jusqu’à ce qu’un Power Platform administrateur de votre organisation les déverrouille en utilisant la clé qui a été utilisée pour les verrouiller.

Avertissement

Vous ne devez jamais verrouiller les environnements de client dans le cadre de votre processus d’entreprise normal. Lorsque vous verrouillez un locataire, tous les environnements seront complètement mis hors ligne et personne ne pourra y accéder, y compris Dataverse . Microsoft En outre, les services tels que la synchronisation et la maintenance sont tous arrêtés. Si vous décidez de quitter le service, verrouiller le client peut garantir que les données en ligne ne sont jamais à nouveau accessibles par personne.

Notez les éléments suivants concernant le verrouillage d’environnements de client :

- Les environnements verrouillés ne peut pas être restaurés à partir d’une sauvegarde.

- Les environnements verrouillés sont supprimés si non déverrouillés après 28 jours.

- Vous ne pouvez pas verrouiller des environnements pendant 72 heures après une modification de clé de chiffrement.

- Verrouiller un client verrouille tous les environnements actifs dans le client.

Important

- Vous devez attendre au moins une heure après le verrouillage des environnements actifs pour que vous puissiez les déverrouiller.

- Une fois que le processus de verrouillage commence, toutes les clés de chiffrement dans l’état Active ou Disponible sont supprimées. Le processus de verrouillage peut prendre jusqu’à une heure et pendant ce temps il n’est pas autorisé de déverrouiller les environnements verrouillés.

- connectez-vous à Power Platform Centre d’administration, en tant qu’administrateur (administrateur Dynamics 365 ou Microsoft Power Platform administrateur).

- Sélectionnez l’onglet Environnements, puis le sélectionnez sur la barre de commandes, sélectionnez Gérer les clés de chiffrement.

- Sélectionnez la clé Active puis sélectionnez Verrouiller les environnements actifs.

- Dans le volet de droite, sélectionnez Télécharger la clé active, accédez et sélectionnez la clé, entrez le mot de passe, puis sélectionnez Verrouiller.

- Lorsque vous y êtes invité, tapez le texte qui s’affiche à l’écran pour confirmer que vous souhaitez verrouiller tous les environnements de la région, puis sélectionnez Confirmer.

Déverrouiller les environnements verrouillés

Pour déverrouiller des environnements vous devez d’abord charger, puis activer la clé de chiffrement du client avec la même clé que celle utilisée pour verrouiller le client. Notez que les environnements verrouillés ne sont pas déverrouillés automatiquement une fois la clé activée. Chaque environnement verrouillé doit être déverrouillé individuellement.

Important

- Vous devez attendre au moins une heure après le verrouillage des environnements actifs pour que vous puissiez les déverrouiller.

- Le processus de déverrouillage peut prendre jusqu’à une heure. Une fois la clé déverrouillée, vous pouvez utiliser la clé pour Gérer le chiffrement dans un environnement.

- Vous ne pouvez pas générer une nouvelle clé ou en télécharger une existante tant que tous les environnements verrouillés ne sont pas déverrouillés.

Déverrouiller la clé de chiffrement

- connectez-vous à Power Platform Centre d’administration, en tant qu’administrateur (administrateur Dynamics 365 ou Microsoft Power Platform administrateur).

- Sélectionnez l’onglet Environnements, puis le sélectionnez Gérer les clés de chiffrement.

- Sélectionnez la clé qui possède un état Verrouillée puis sélectionnez dans la barre de commande Déverrouiller la clé.

- Sélectionnez Télécharger la clé verrouillée, accédez et sélectionnez la clé utilisée pour verrouiller le client, entrez le mot de passe, puis sélectionnez Déverrouiller. La clé est affiché dans un état d’Installation en cours. Vous devez attendre jusqu’à ce que la clé passe à l’état Active avant de pouvoir déverrouiller les environnements verrouillés.

- Pour déverrouiller un environnement, voir la section suivante.

Déverrouiller des environnements

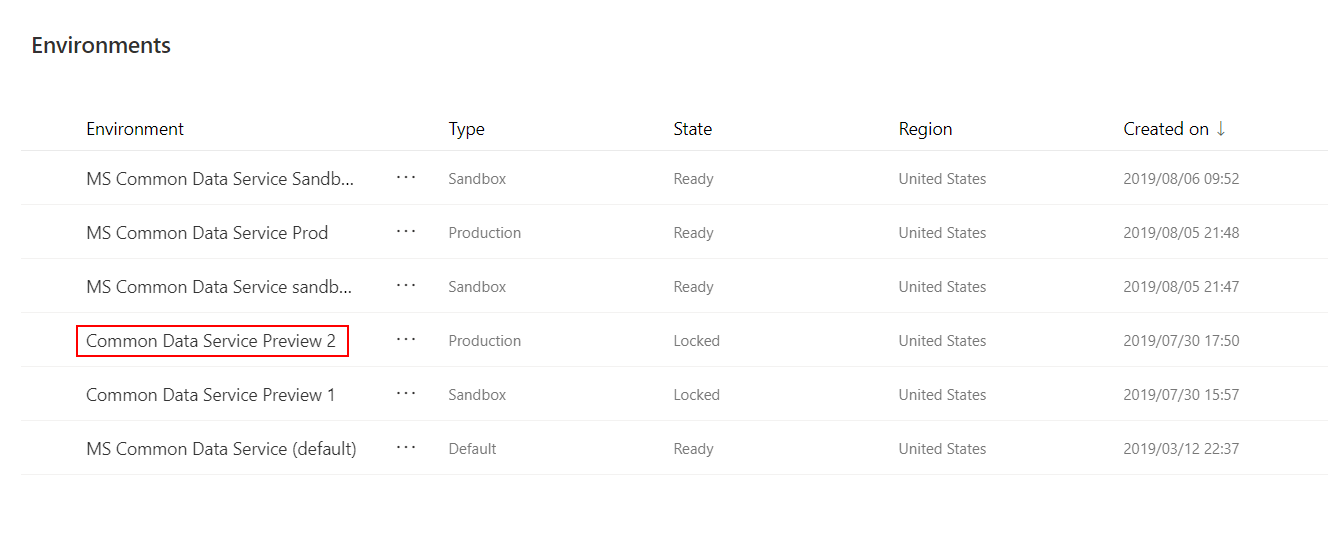

Sélectionnez l’onglet Environnements, puis sélectionnez le nom de l’environnement verrouillé.

Astuce

Ne sélectionnez pas la ligne. Sélectionnez le nom de l’environnement.

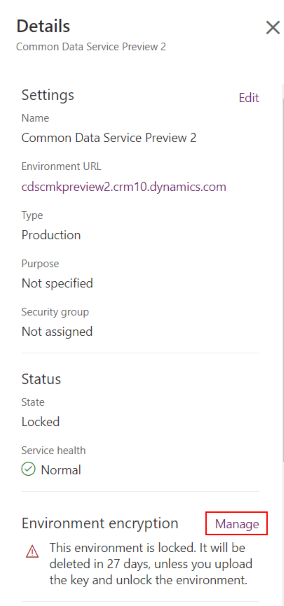

Dans la section Détails, sélectionnez Afficher tout pour afficher le volet Détails sur la droite.

Dans la section de chiffrement de l’Environnement, dans le volet Détails, sélectionnez Gérer.

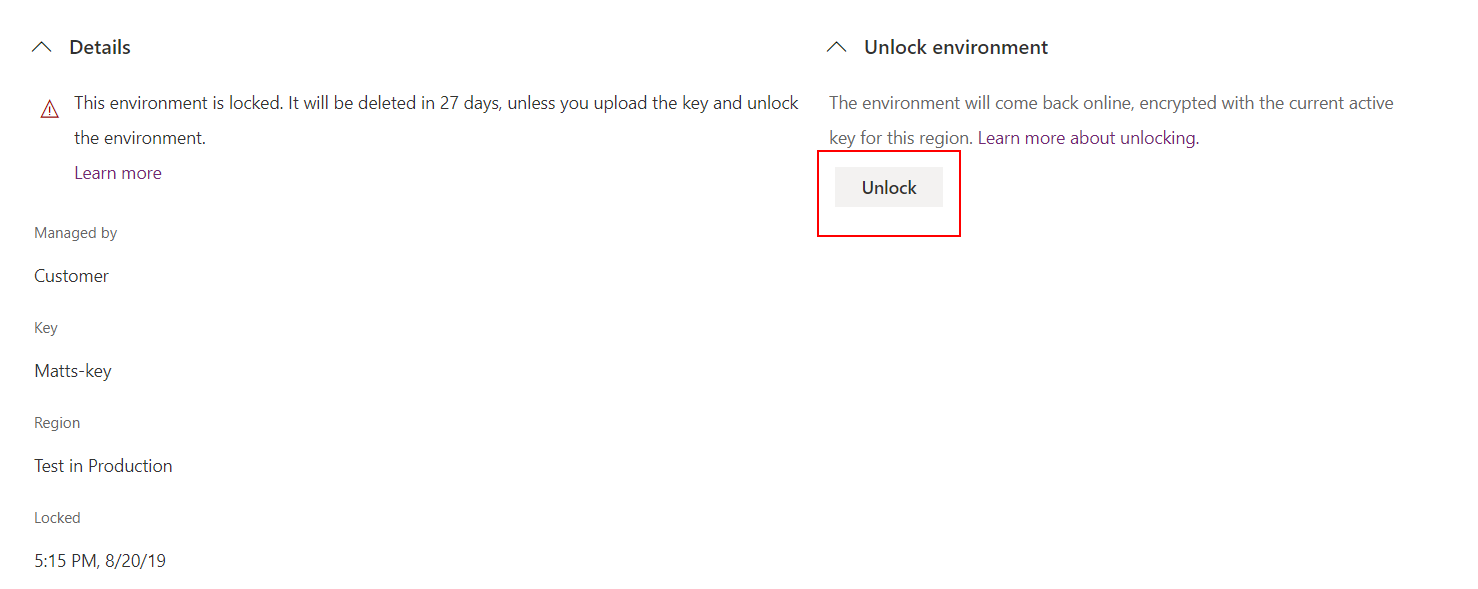

Sur la page Chiffrement de l’environnement, sélectionnez Déverrouiller.

Sélectionnez Confirmer pour confirmer que vous souhaitez déverrouiller l’environnement.

Répétez les étapes précédentes pour déverrouiller des environnements supplémentaires.

Opérations de la base de données de l’environnement

Un locataire client peut avoir des environnements chiffrés à l’aide de la clé gérée et des environnements chiffrés avec la clé gérée par le client. Microsoft Pour maintenir l’intégrité et la protection des données, les contrôles suivants sont disponibles lors de la gestion des opérations de base de données d’environnement.

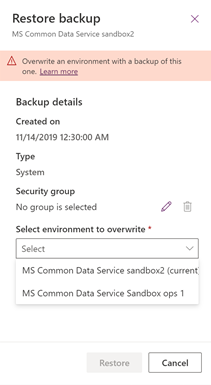

Restaurer Le environnement à écraser (restauré sur environnement) est limité au même environnement à partir duquel la sauvegarde a été effectuée ou à un autre environnement chiffré avec la même clé gérée par le client.

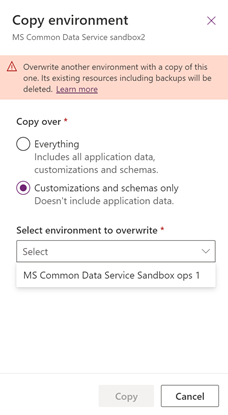

Copier Le environnement à écraser (le copié dans environnement) est limité à un autre environnement qui est chiffré avec la même clé gérée par le client.

Note

Si un environnement Examen du support a été créé pour résoudre le problème de support dans un environnement géré par le client, la clé de chiffrement de l’environnement Examen du support doit être remplacée par la clé gérée par le client avant de pouvoir exécuter l’opération de l’environnement de copie.

Réinitialiser Les données cryptées du environnement seront supprimées, y compris les sauvegardes. Une fois le environnement réinitialisé, le cryptage environnement reviendra à la Microsoft clé gérée.