Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Lorsque vous tentez de vous connecter à une source de données à l’aide d’un nouveau connecteur pour la première fois, vous serez peut-être invité à sélectionner la méthode d’authentification à utiliser lors de l’accès aux données. Après avoir sélectionné la méthode d’authentification, vous ne serez pas invité à sélectionner une méthode d’authentification pour le connecteur à l’aide des paramètres de connexion spécifiés à nouveau. Toutefois, si vous devez modifier la méthode d’authentification ultérieurement, vous pouvez le faire.

Sélectionner une méthode d’authentification

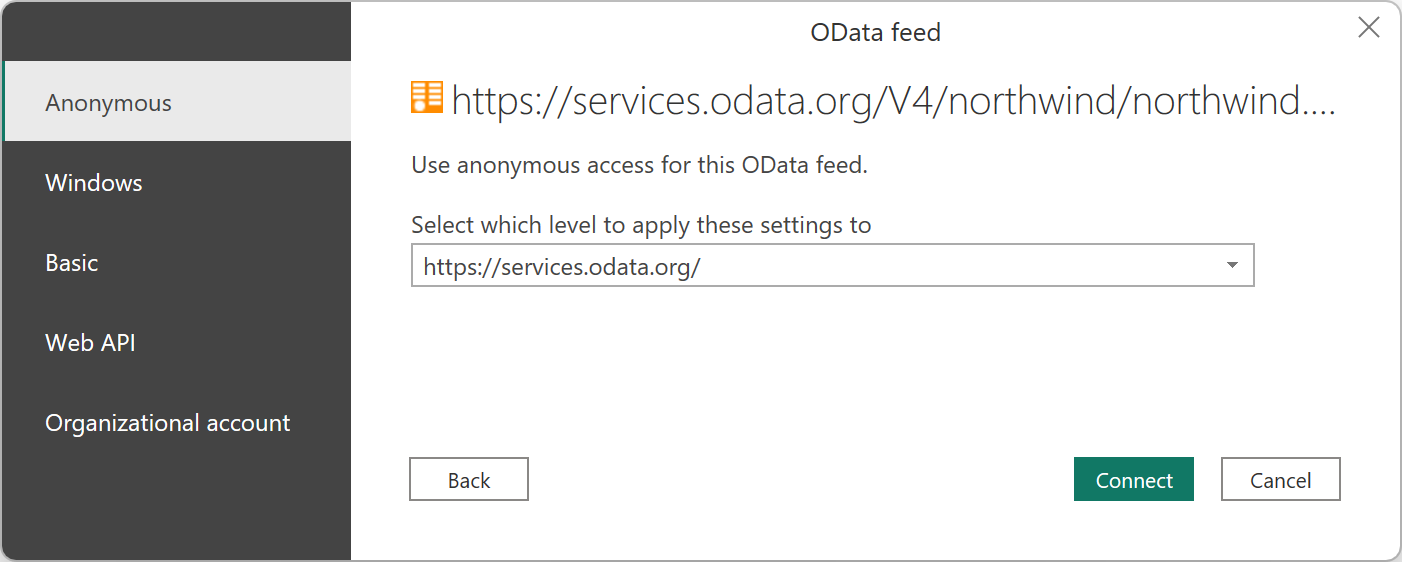

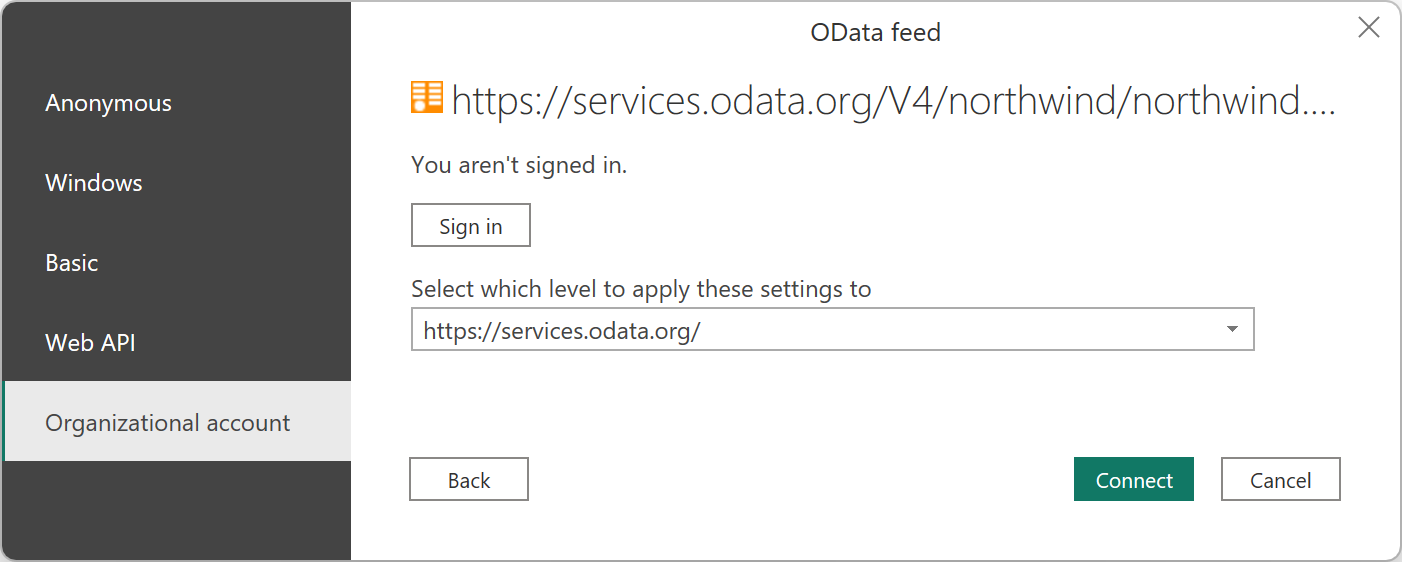

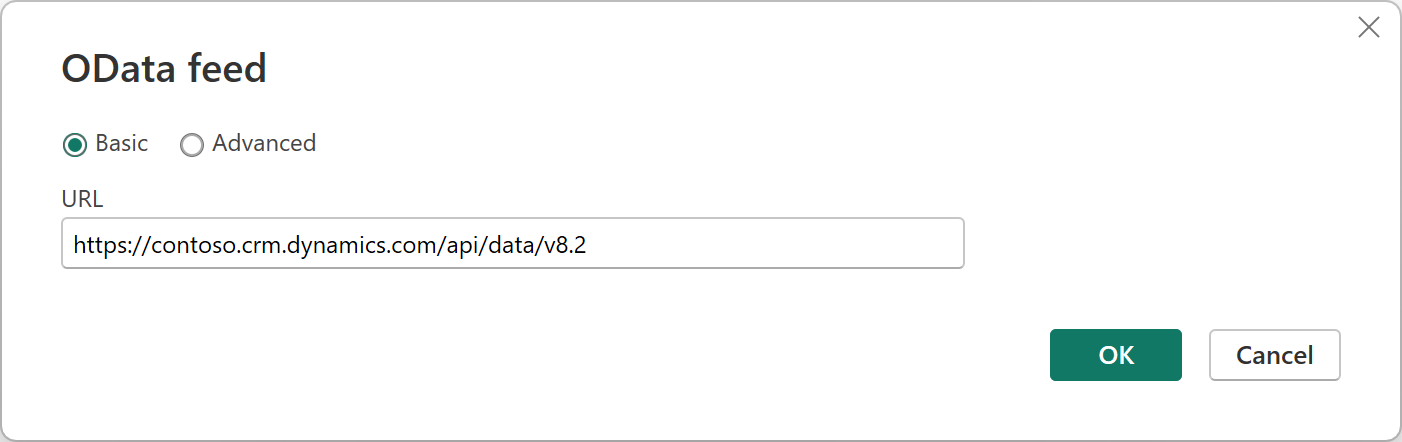

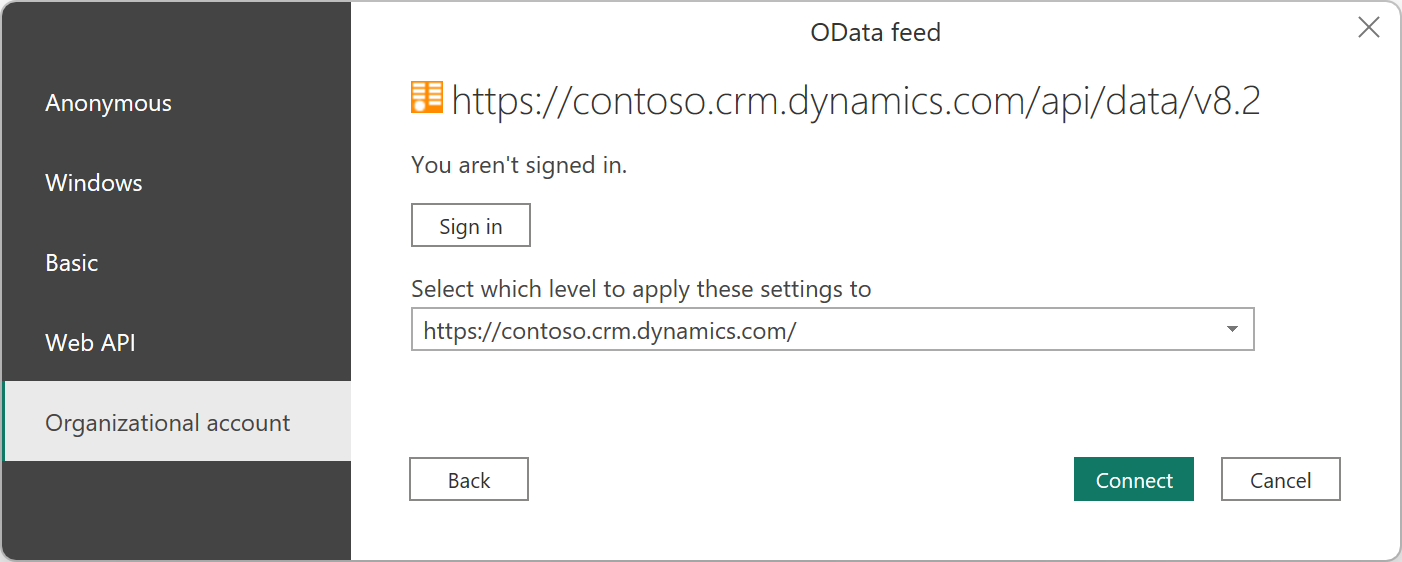

Différents connecteurs affichent différentes méthodes d’authentification. Par exemple, le connecteur de flux OData dans Power BI Desktop et Excel affiche la boîte de dialogue méthode d’authentification suivante.

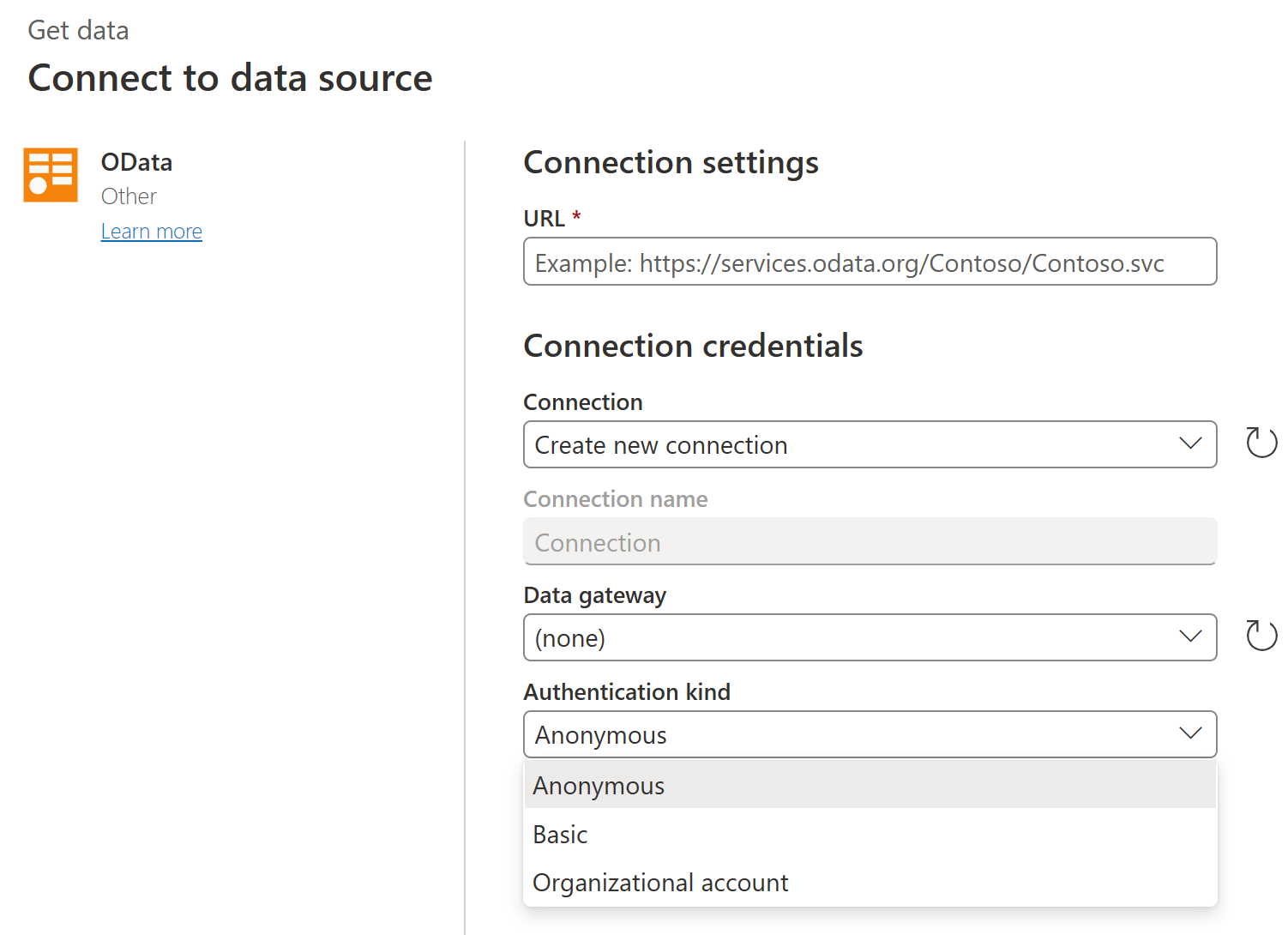

Si vous utilisez un connecteur à partir d’une application en ligne, tel que le service Power BI ou Power Apps, Power Query affiche une boîte de dialogue de méthode d’authentification pour le connecteur de flux OData qui ressemble à l’image suivante.

Comme vous pouvez le voir, une sélection différente des méthodes d’authentification est présentée à partir d’une application en ligne. Dans l’application en ligne, certains connecteurs peuvent vous demander d’entrer le nom d’une passerelle de données locale pour pouvoir se connecter à vos données. Pour plus d’informations sur l’authentification dans Power Query Online, accédez aux connexions et à l’authentification dans Power Query Online.

Définir le niveau de la méthode d’authentification

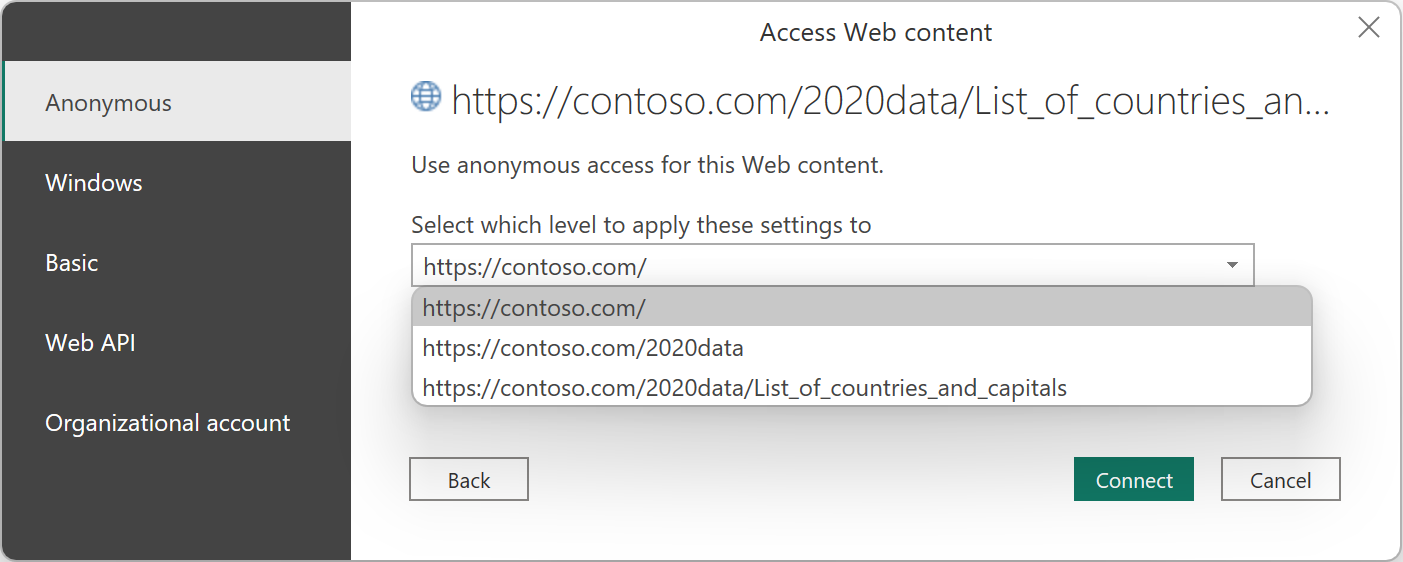

Dans les connecteurs qui vous obligent à entrer une URL, vous êtes invité à sélectionner le niveau auquel la méthode d’authentification est appliquée. Par exemple, si vous sélectionnez le connecteur Web avec une URL , https://contoso.com/2020data/List_of_countries_and_capitalsle paramètre de niveau par défaut de votre méthode d’authentification est https://contoso.com.

Le niveau que vous sélectionnez pour la méthode d’authentification que vous avez choisie pour ce connecteur détermine la partie d’une URL appliquée à la méthode d’authentification. Si vous sélectionnez l’adresse web de niveau supérieur, la méthode d’authentification que vous sélectionnez pour ce connecteur est utilisée pour cette adresse URL ou toute sous-adresse dans cette adresse.

Toutefois, vous ne souhaiterez peut-être pas définir l’adresse de niveau supérieur sur une méthode d’authentification spécifique, car différentes sous-adresses peuvent nécessiter différentes méthodes d’authentification. Par exemple, si vous accédiez à deux dossiers distincts d’un seul site SharePoint et que vous souhaitiez utiliser différents comptes Microsoft pour accéder à chacun d’eux.

Après avoir défini la méthode d’authentification pour l’adresse spécifique d’un connecteur, vous n’aurez pas besoin de sélectionner la méthode d’authentification pour ce connecteur à l’aide de cette adresse URL ou d’une sous-adresse. Par exemple, supposons que vous sélectionnez l’adresse https://contoso.com/ comme niveau auquel vous souhaitez appliquer les paramètres d’URL du connecteur Web. Chaque fois que vous utilisez un connecteur Web pour accéder à une page web qui commence par cette adresse, vous n’êtes pas obligé de sélectionner à nouveau la méthode d’authentification.

Modifier la méthode d’authentification

Normalement, lorsque Power Query reconnaît un ensemble de paramètres de connexion, il tente de rechercher dans son stockage d’informations d’identification respectifs pour voir s’il existe une connexion qui correspond à ces paramètres et, le cas échéant, sélectionne automatiquement cette connexion. Toutefois, dans certains cas, vous devrez peut-être modifier la méthode d’authentification que vous utilisez dans un connecteur pour accéder à une source de données spécifique.

Pour modifier la méthode d’authentification dans Power BI Desktop ou Excel :

Effectuez l’une des opérations suivantes :

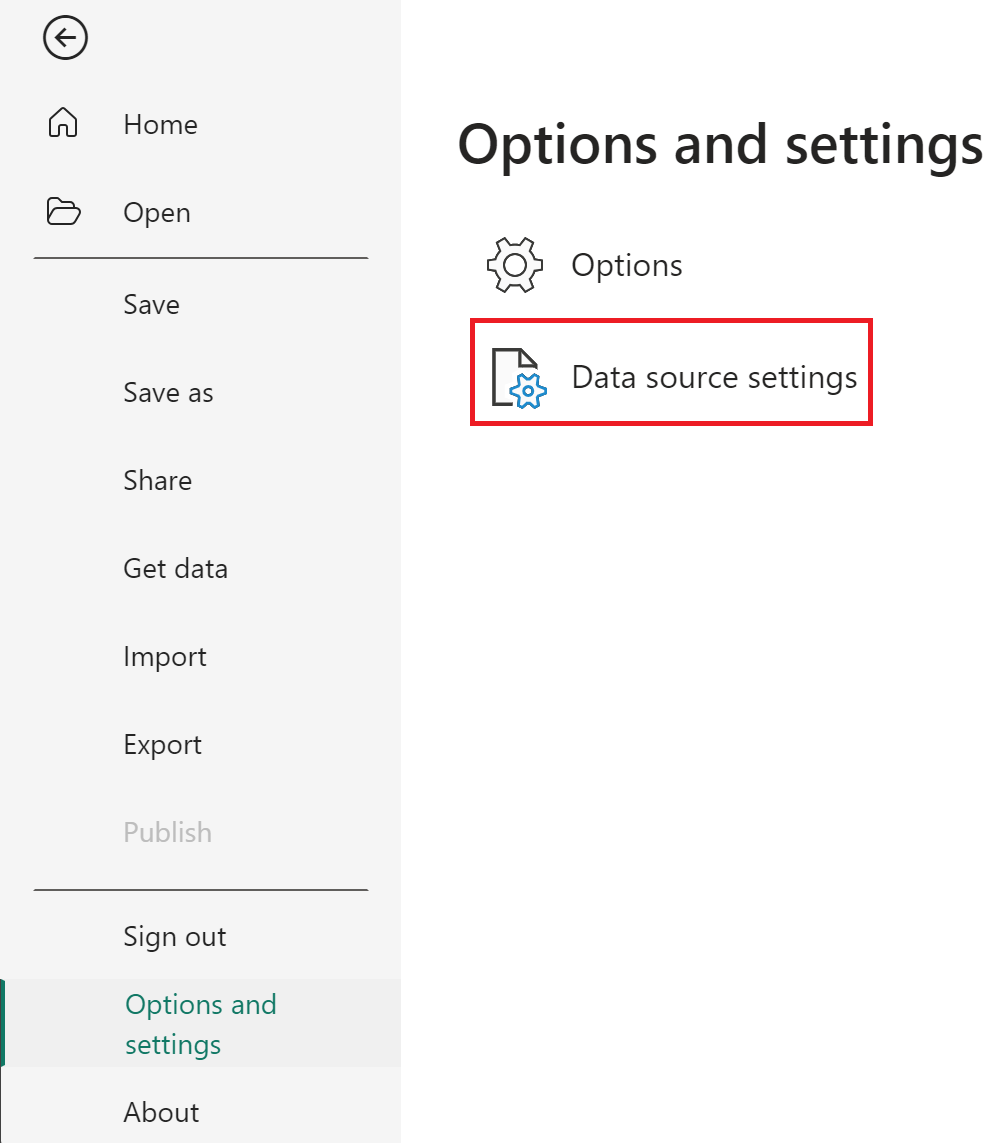

Dans Power BI Desktop, sous l’onglet Fichier , sélectionnez Options et paramètres paramètres>de la source de données.

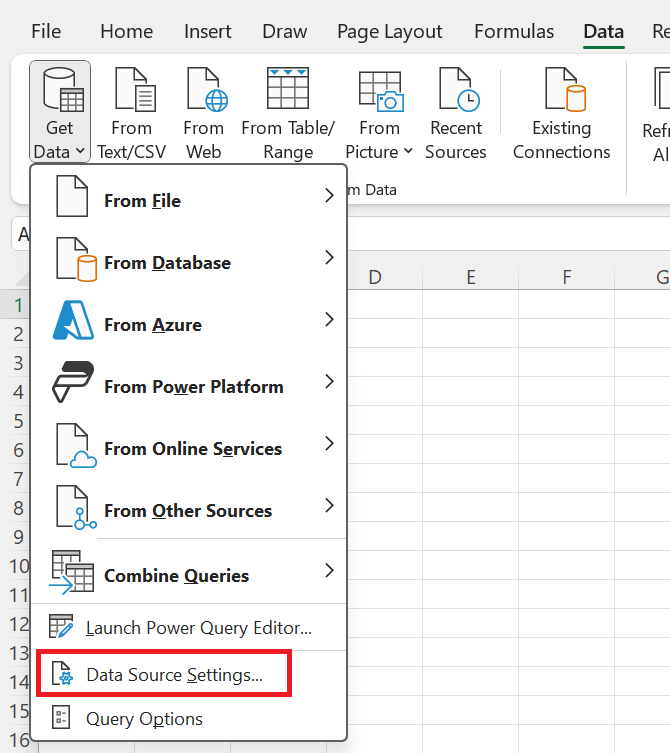

Dans Excel, sous l’onglet Données, sélectionnez Obtenir>.

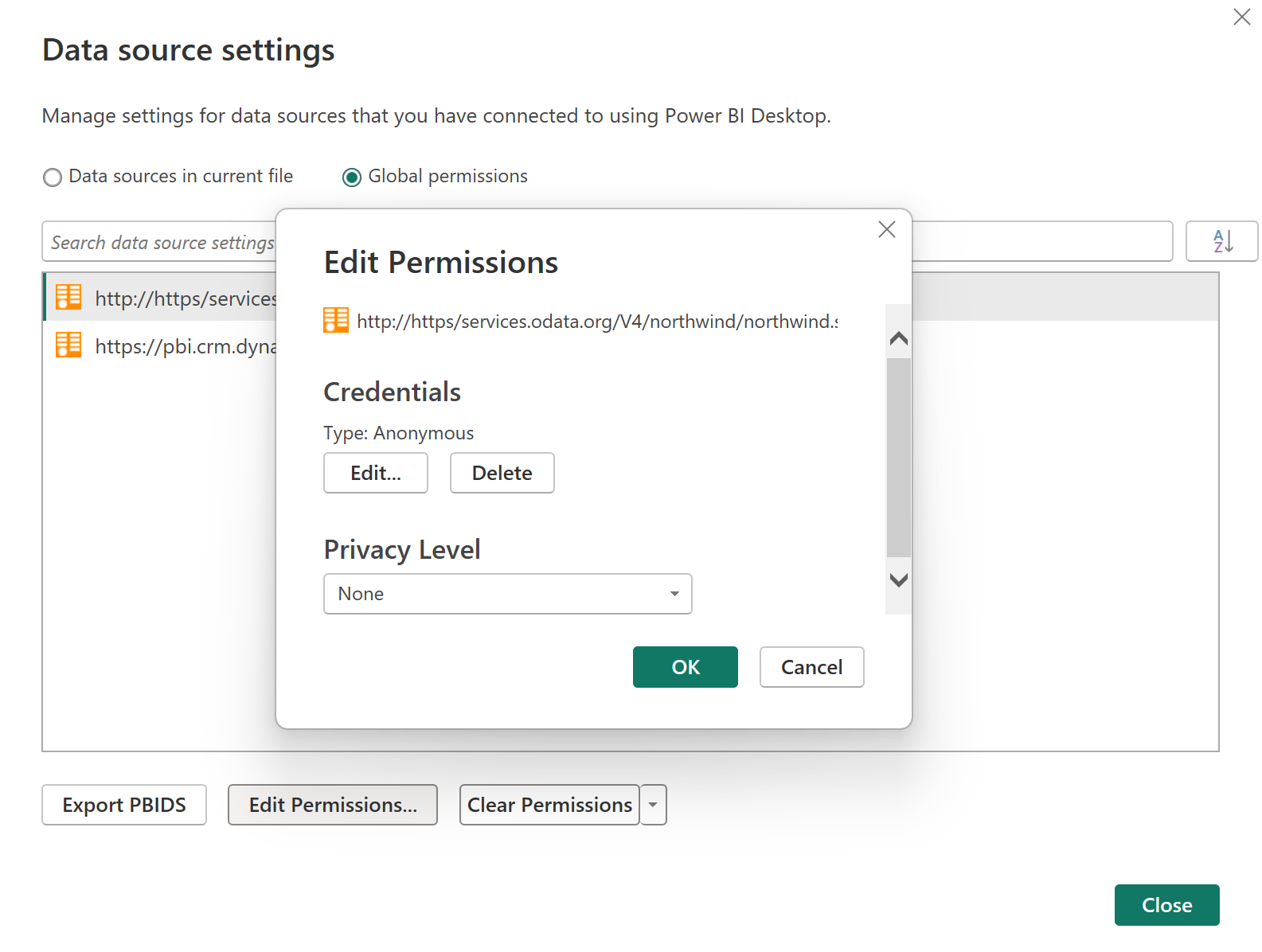

Dans la boîte de dialogue Paramètres de la source de données, sélectionnez Autorisations globales, choisissez la source de données dans laquelle vous souhaitez modifier le paramètre d’autorisation, puis sélectionnez Modifier les autorisations.

Dans la boîte de dialogue Modifier les autorisations , sous Informations d’identification, sélectionnez Modifier.

Remplacez les informations d’identification par le type requis par la source de données, sélectionnez Enregistrer, puis sélectionnez OK.

Vous pouvez également supprimer les informations d’identification d’une source de données particulière à l’étape 3 en sélectionnant Effacer les autorisations pour une source de données sélectionnée ou en sélectionnant Effacer toutes les autorisations pour toutes les sources de données répertoriées.

Connexion avec l’ID Microsoft Entra à l’aide des connecteurs Web et OData

Lorsque vous vous connectez à des sources de données et services qui nécessitent une authentification par le biais d’une authentification basée sur OAuth ou Microsoft Entra ID, dans certains cas où le service est configuré correctement, vous pouvez utiliser les connecteurs Web ou OData intégrés pour authentifier et se connecter aux données sans nécessiter de connecteur spécifique au service ou personnalisé.

Cette section décrit les symptômes de connexion lorsque le service n’est pas configuré correctement. Il fournit également des informations sur la façon dont Power Query interagit avec le service lorsqu’il est correctement configuré.

Symptômes lorsque le service n’est pas configuré correctement

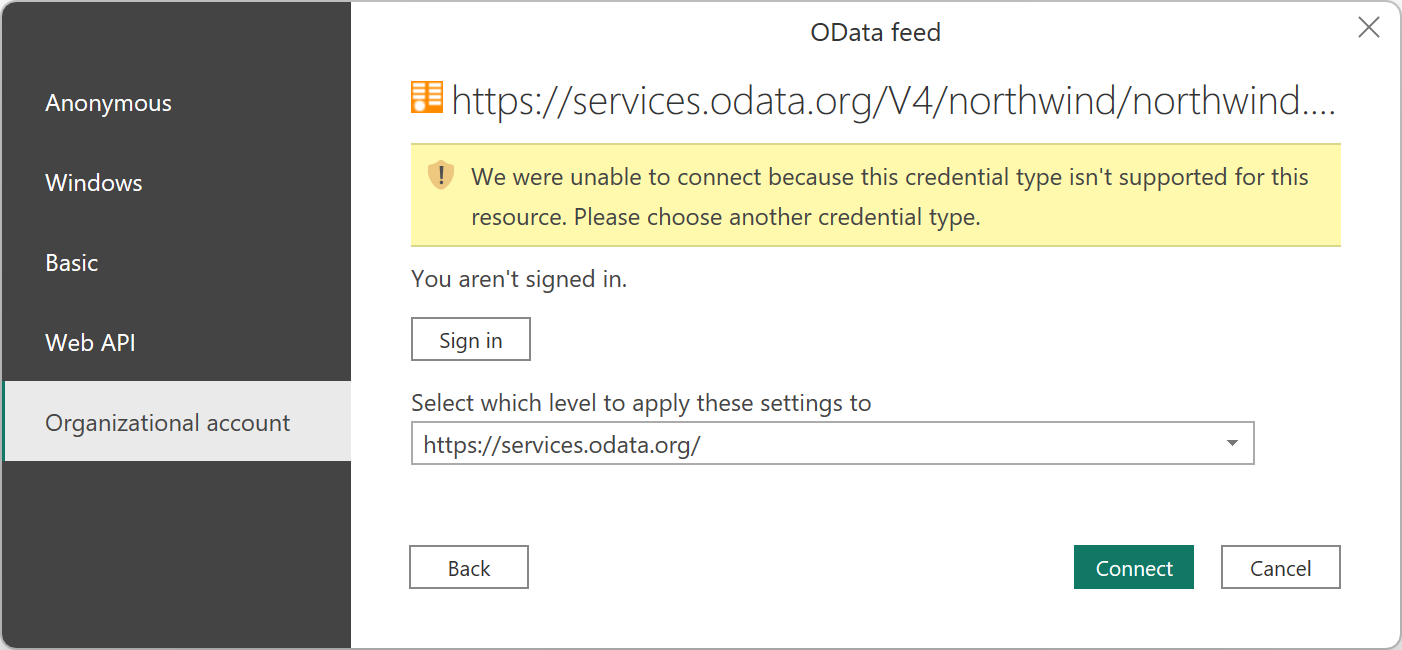

Vous pourriez rencontrer l'erreur Nous n'avons pas pu nous connecter parce que ce type d'informations d'identification n'est pas pris en charge pour cette ressource. Veuillez choisir un autre type d'informations d'identification. Cette erreur signifie que votre service ne prend pas en charge le type d’authentification.

L’un des exemples où cette erreur peut se produire se trouve dans le service Northwind OData.

Entrez le point de terminaison Northwind dans l’expérience « Obtenir des données » à l’aide du connecteur OData.

Capture d’écran de la boîte de dialogue de récupération des données du flux OData, le site Northwind étant saisi comme URL.

Sélectionnez OK pour entrer l’expérience d’authentification. Normalement, étant donné que Northwind n’est pas un service authentifié, vous utilisez simplement Anonymous. Pour démontrer l’absence de prise en charge de l’ID Microsoft Entra, choisissez Compte d’organisation, puis sélectionnez Se connecter.

Vous rencontrez une erreur indiquant que l’authentification OAuth ou Microsoft Entra ID n’est pas prise en charge dans le service.

Flux de travail pris en charge

Un exemple de service pris en charge qui fonctionne correctement avec OAuth est le CRM, par exemple https://contoso.crm.dynamics.com/api/data/v8.2.

Entrez l’URL de l’expérience « Obtenir des données » à l’aide du connecteur OData.

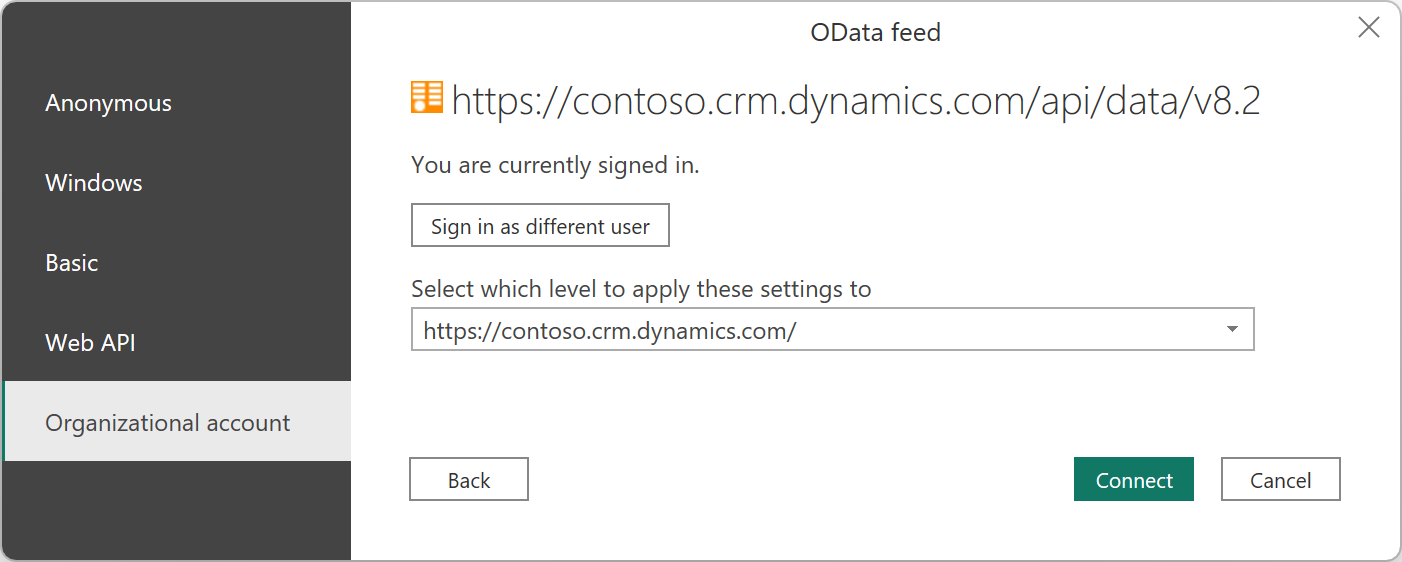

Sélectionnez Compte d’organisation, puis connectez-vous pour vous connecter à l’aide d’OAuth.

La requête réussit et le flux OAuth continue de vous permettre de vous authentifier correctement.

Lorsque vous sélectionnez « Se connecter » ci-dessus, à l’étape 2, Power Query envoie une demande au point de terminaison d’URL fourni avec un en-tête d’autorisation avec un jeton de porteur vide.

GET https://contoso.crm.dynamics.com/api/data/v8.2 HTTP/1.1

Authorization: Bearer

User-Agent: Microsoft.Data.Mashup (https://go.microsoft.com/fwlink/?LinkID=304225)

Host: pbi.crm.dynamics.com

Connection: Keep-Alive

Le service est alors censé répondre avec une réponse 401 avec un en-tête WWW-Authentication indiquant l’URI d’autorisation Microsoft Entra ID à utiliser. Cette réponse doit inclure le locataire pour se connecter ou /common/ si la ressource n’est pas associée à un locataire spécifique.

HTTP/1.1 401 Unauthorized

Cache-Control: private

Content-Type: text/html

Server:

WWW-Authenticate: Bearer authorization_uri=https://login.microsoftonline.com/3df2eaf6-33d0-4a10-8ce8-7e596000ebe7/oauth2/authorize

Date: Wed, 15 Aug 2018 15:02:04 GMT

Content-Length: 49

Power Query peut ensuite lancer le flux OAuth sur le authorization_uri. Power Query demande une ressource ou une valeur d'audience de Microsoft Entra ID égale au domaine de l'URL demandée. Cette valeur correspond à la valeur que vous utilisez pour votre valeur d’URL d’ID d’application Azure dans votre API/inscription de service. Par exemple, si vous accédez https://api.myservice.com/path/to/data/api, Power Query s’attend à ce que votre valeur d’URL d’ID d’application soit égale à https://api.myservice.com.

Si vous avez besoin d’un contrôle plus important sur le flux OAuth (par exemple, si votre service doit répondre avec un 302 plutôt qu’un 401), ou si l’URL de l’ID d’application de votre application ou la valeur de ressource d’ID Microsoft Entra ne correspondent pas à l’URL de votre service, vous devrez utiliser un connecteur personnalisé. Pour plus d’informations sur l’utilisation de notre flux d’ID Microsoft Entra intégré, accédez à l’authentification Microsoft Entra ID.

Microsoft Entra ID client IDs

Les ID client Microsoft Entra ID suivants sont utilisés par Power Query. Vous devrez peut-être autoriser explicitement ces ID clients à accéder à votre service et à votre API, en fonction de vos paramètres d’ID Microsoft Entra globaux. Accédez à l’étape 6 de l’ajout d’une étendue pour plus d’informations.

| ID de client | Titre | Descriptif |

|---|---|---|

| a672d62c-fc7b-4e81-a576-e60dc46e951d | Power Query pour Excel | Client public, utilisé dans Power BI Desktop et la passerelle. |

| b52893c8-bc2e-47fc-918b-77022b299bbc | Actualiser des données Power BI | Client confidentiel, utilisé dans le service Power BI. |

| 7ab7862c-4c57-491e-8a45-d52a7e023983 | Power Apps et Power Automate | Client confidentiel, utilisé dans Power Apps et Power Automate. |