Configuration et installation du scanneur Azure Information Protection classique

Avant de commencer à configurer et à installer le scanneur Azure Information Protection, vérifiez que votre système est conforme aux conditions préalables requises.

Lorsque vous êtes prêt, suivez les étapes suivantes :

Effectuez les procédures de configuration supplémentaires suivantes si nécessaire pour votre système :

| Procédure | Description |

|---|---|

| Modifier les types de fichiers à protéger | Vous pouvez analyser, classifier ou protéger différents types de fichiers par défaut. Pour plus d’informations, consultez le processus d’analyse AIP. |

| Mise à niveau de votre scanneur | Mettez à niveau votre scanneur pour tirer parti des dernières fonctionnalités et améliorations. |

| Modification des paramètres du référentiel de données en bloc | Utilisez les options d’importation et d’exportation pour apporter des modifications en bloc pour plusieurs référentiels de données. |

| Utiliser le scanneur avec d’autres configurations | Utiliser le scanneur sans configurer d’étiquettes avec des conditions |

| Optimiser les performances | Conseils pour optimiser les performances de votre scanneur |

Pour plus d’informations, consultez également liste d’applets de commande pour le scanneur.

Configurer le scanneur dans le portail Azure

Avant d’installer le scanneur ou de le mettre à niveau à partir d’une ancienne version de disponibilité générale du scanneur, créez un travail d’analyse de cluster et de contenu pour le scanneur dans le Portail Azure.

Ensuite, configurez le travail d’analyse de cluster et de contenu avec les paramètres du scanneur et les référentiels de données à analyser.

Pour configurer votre scanneur :

Connectez-vous au Portail Azure et accédez au volet Azure Information Protection.

Par exemple, dans la zone de recherche de ressources, services et documents : Commencez à taper Information et sélectionnez Azure Information Protection.

Recherchez les options du menu Scanneur , puis sélectionnez Clusters.

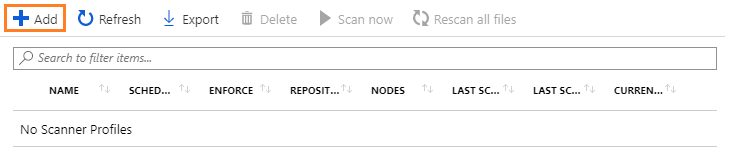

Dans le volet Azure Information Protection - Clusters, sélectionnez Ajouter :

Dans le volet Ajouter un nouveau cluster :

Spécifiez un nom explicite pour le scanneur. Ce nom est utilisé pour identifier les paramètres de configuration du scanneur et les référentiels de données à analyser.

Par exemple, vous pouvez spécifier Europe pour identifier l’emplacement géographique des référentiels de données couverts par votre scanneur. Lorsque vous installez ou mettez à niveau le scanneur ultérieurement, vous devez spécifier le même nom de cluster.

Si vous le souhaitez, spécifiez une description à des fins administratives pour vous aider à identifier le nom du cluster du scanneur.

Sélectionnez Enregistrer.

Recherchez les options du menu Scanneur , puis sélectionnez Travaux d’analyse de contenu.

Dans le volet Tâches d’analyse de contenu d’Azure Information Protection, sélectionnez Ajouter.

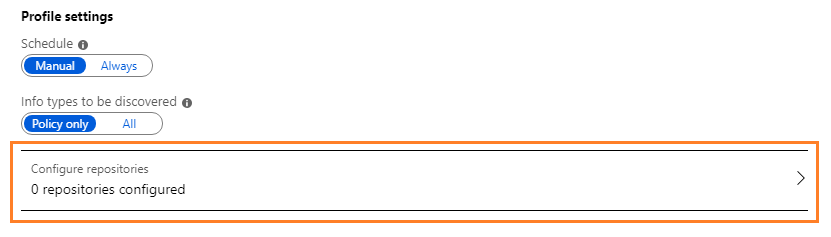

Pour cette configuration initiale, configurez les paramètres suivants, puis sélectionnez Enregistrer , mais ne fermez pas le volet :

Section Paramètres Paramètres du travail d’analyse du contenu - Planification : conservez la valeur par défaut destypes d’informations manuelles

- à découvrir : changez en matière de stratégie uniquement

- pour configurer les référentiels : ne configurez pas pour l’instant, car le travail d’analyse de contenu doit d’abord être enregistré.Stratégie de confidentialité - Appliquer : sélectionnez Désactiver

- lesfichiers d’étiquette en fonction du contenu : conservez la valeur par défaut sur l’étiquette Par

- défaut : conservez la valeur par défaut

- desfichiers Relabel de stratégie : conservez la valeur par défaut de DésactivéConfigurer les paramètres de fichier - Conserver « Date de modification », « Dernière modification » et « Modifié par » : conservez la valeur par défaut sur les types de

- fichiers à analyser : conservez les types de fichiers par défaut pour exclure

- lepropriétaire par défaut : conservez la valeur par défaut du compte scanneurMaintenant que le travail d’analyse de contenu est créé et enregistré, vous êtes prêt à revenir à l’option Configurer les référentiels pour spécifier les magasins de données à analyser.

Spécifiez les chemins d’accès UNC et SharePoint URL du serveur pour SharePoint bibliothèques de documents et dossiers locaux.

Notes

SharePoint Server 2019, SharePoint Server 2016 et SharePoint Server 2013 sont pris en charge pour SharePoint. SharePoint Server 2010 est également pris en charge lorsque vous bénéficiez d’un support étendu pour cette version de SharePoint.

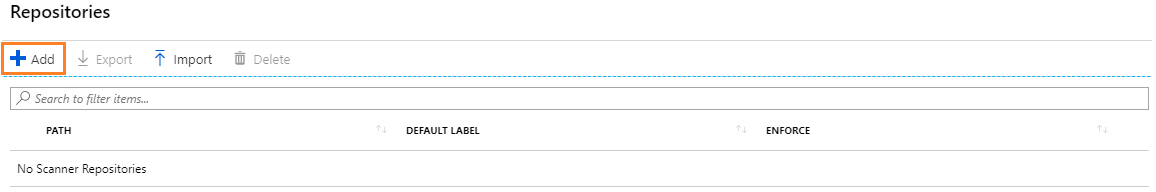

Pour ajouter votre premier magasin de données, dans le volet Ajouter un nouveau travail d’analyse de contenu , sélectionnez Configurer les référentiels pour ouvrir le volet Référentiels :

Dans le volet Référentiels, sélectionnez Ajouter :

Dans le volet Référentiel , spécifiez le chemin d’accès du référentiel de données, puis sélectionnez Enregistrer.

Par exemple :

- Pour un partage réseau, utilisez

\\Server\Folder. - Pour une bibliothèque SharePoint, utilisez

http://sharepoint.contoso.com/Shared%20Documents/Folder.

Notes

Les caractères génériques ne sont pas pris en charge, ni les emplacements WebDav.

Utilisez la syntaxe suivante lors de l’ajout de chemins d’accès SharePoint :

Path Syntaxe Chemin d’accès racine http://<SharePoint server name>

Analyse tous les sites, y compris toutes les collections de sites autorisées pour l’utilisateur du scanneur.

Nécessite des autorisations supplémentaires pour détecter automatiquement le contenu racineSous-site ou collection SharePoint spécifique L’une des options suivantes :

-http://<SharePoint server name>/<subsite name>-http://SharePoint server name>/<site collection name>/<site name>

Nécessite des autorisations supplémentaires pour détecter automatiquement le contenu de la collection de sitesBibliothèque de SharePoint spécifique L’une des options suivantes :

-http://<SharePoint server name>/<library name>

-http://SharePoint server name>/.../<library name>Dossier SharePoint spécifique http://<SharePoint server name>/.../<folder name>Pour les autres paramètres de ce volet, ne les modifiez pas pour cette configuration initiale, mais conservez-les comme tâche d’analyse de contenu par défaut. Le paramètre par défaut signifie que le référentiel de données hérite des paramètres du travail d’analyse de contenu.

- Pour un partage réseau, utilisez

Si vous souhaitez ajouter un autre référentiel de données, répétez les étapes 8 et 9.

Fermez le volet Référentiels et le volet de travail d’analyse du contenu .

De retour dans le volet de travail Azure Information Protection - Analyse du contenu, votre nom d’analyse de contenu s’affiche, ainsi que la colonne SCHEDULE montrant Manuel et la colonne ENFORCE est vide.

Vous êtes maintenant prêt à installer le scanneur avec le travail du scanneur de contenu que vous avez créé. Poursuivez avec Installer le scanneur.

Installer le scanneur

Une fois que vous avez configuré le scanneur Azure Information Protection dans le Portail Azure, procédez comme suit pour installer le scanneur :

Connectez-vous à l’ordinateur Windows Server qui exécutera le scanneur. Utilisez un compte disposant de droits d’administrateur local et qui est autorisé à écrire dans la base de données principale SQL Server.

Important

Pour plus d’informations, consultez Conditions préalables pour l’installation et le déploiement du scanneur Azure Information Protection.

Ouvrez une session Windows PowerShell avec l’option Exécuter en tant qu’administrateur.

Exécutez l’applet de commande Install-AIPScanner, en spécifiant votre instance de SQL Server sur laquelle créer une base de données pour le scanneur Azure Information Protection et le nom du cluster de scanneur que vous avez spécifié dans la section précédente :

Install-AIPScanner -SqlServerInstance <name> -Profile <cluster name>Exemples utilisant le nom de profil Europe :

Pour une instance par défaut :

Install-AIPScanner -SqlServerInstance SQLSERVER1 -Profile EuropePour une instance nommée :

Install-AIPScanner -SqlServerInstance SQLSERVER1\AIPSCANNER -Profile EuropePour SQL Server Express :

Install-AIPScanner -SqlServerInstance SQLSERVER1\SQLEXPRESS -Profile Europe

Lorsque vous y êtes invité, indiquez les informations d’identification du compte de service de scanneur (

\<domain\user name>) et du mot de passe.Vérifiez que le service est maintenant installé à l’aide desservices Outils >d’administration.

Le service installé s’appelle Azure Information Protection Scanner et est configuré pour s’exécuter à l’aide du compte de service de scanneur que vous avez créé.

Maintenant que vous avez installé le scanneur, vous devez obtenir un jeton Azure AD pour que le compte de service de scanneur s’authentifie afin que le scanneur puisse s’exécuter sans assistance.

Obtenir un jeton Azure AD pour le scanneur

Un jeton Azure AD permet au scanneur de s’authentifier auprès du service Azure Information Protection.

Pour obtenir un jeton Azure AD :

Revenez au Portail Azure pour créer deux applications Azure AD afin de spécifier un jeton d’accès pour l’authentification. Ce jeton permet au scanneur de s’exécuter de manière non interactive.

Pour plus d’informations, consultez Comment étiqueter des fichiers de manière non interactive pour Azure Information Protection

À partir de l’ordinateur Windows Server, si votre compte de service de scanneur a reçu le droit de connexion localement pour l’installation, connectez-vous avec ce compte et démarrez une session PowerShell.

Exécutez Set-AIPAuthentication, en spécifiant les valeurs copiées à partir de l’étape précédente :

Set-AIPAuthentication -webAppId <ID of the "Web app / API" application> -webAppKey <key value generated in the "Web app / API" application> -nativeAppId <ID of the "Native" application>Lorsque vous y êtes invité, spécifiez le mot de passe des informations d’identification de votre compte de service pour Azure AD, puis cliquez sur Accepter.

Par exemple :

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "+LBkMvddz?WrlNCK5v0e6_=meM59sSAn" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f").token | clip Acquired application access token on behalf of the user

Conseil

Si votre compte de service de scanneur ne peut pas être autorisé à se connecter localement , spécifiez et utilisez le paramètre Token pour Set-AIPAuthentication.

Le scanneur dispose désormais d’un jeton pour s’authentifier auprès d’Azure AD, qui est valide pendant un an, deux ans ou jamais, en fonction de votre configuration de l’application web /API dans Azure AD.

Quand le jeton expire, vous devez répéter les étapes 1 et 2.

Vous pouvez maintenant exécuter votre première analyse en mode découverte. Pour plus d’informations, consultez Exécuter un cycle de découverte et afficher des rapports pour le scanneur.

Si vous avez déjà exécuté une analyse de découverte, poursuivez avec Configurer le scanneur pour appliquer la classification et la protection.

Configurer le scanneur pour appliquer la classification et la protection

Les paramètres par défaut configurent le scanneur pour qu’il s’exécute une seule fois et en mode création de rapports uniquement.

Pour modifier ces paramètres, modifiez le travail d’analyse de contenu :

Dans le Portail Azure, dans le volet Tâches d’analyse de contenu Azure Information Protection, sélectionnez le cluster et le travail d’analyse de contenu pour le modifier.

Dans le volet Du travail d’analyse du contenu, modifiez les éléments suivants, puis sélectionnez Enregistrer :

- Dans la section du travail d’analyse de contenu : modifier la planification en toujours

- Dans la section Stratégie de confidentialité : Modifier appliquer sur Activé

Conseil

Vous pouvez modifier d’autres paramètres dans ce volet, par exemple si les attributs de fichier sont modifiés et si le scanneur peut réétiqueter des fichiers. Utilisez l’aide contextuelle des informations pour plus d’informations sur chaque paramètre de configuration.

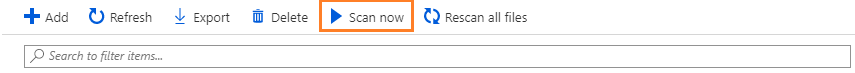

Notez l’heure actuelle et recommencez le scanneur à partir du volet Tâches d’analyse du contenu à partir d’Azure Information Protection :

Vous pouvez également exécuter la commande suivante dans votre session PowerShell :

Start-AIPScanPour afficher les rapports des fichiers étiquetés, quelle classification a été appliquée et si la protection a été appliquée, surveillez le journal des événements pour le type d’information 911 et l’horodatage le plus récent.

Consultez les rapports pour plus d’informations ou utilisez le Portail Azure pour trouver ces informations.

Le scanneur est maintenant planifié pour s’exécuter en continu. Lorsque le scanneur parcourt tous les fichiers configurés, il démarre automatiquement un nouveau cycle afin que tous les fichiers nouveaux et modifiés soient découverts.

Modifier les types de fichiers à protéger

Par défaut, le scanneur AIP protège Office types de fichiers et fichiers PDF uniquement. Pour modifier ce comportement, par exemple pour configurer le scanneur afin de protéger tous les types de fichiers, comme le fait le client, ou pour protéger des types de fichiers supplémentaires spécifiques, modifiez le Registre comme suit :

- Spécifier les types de fichiers supplémentaires que vous souhaitez protéger

- Spécifiez le type de protection que vous souhaitez appliquer (natif ou générique)

Dans cette documentation pour les développeurs, la protection générique est appelée « PFile ».

Pour aligner les types de fichiers pris en charge avec le client, où tous les fichiers sont automatiquement protégés avec une protection native ou générique :

Spécification :

- Caractère

*générique en tant que clé de Registre Encryptioncomme valeur (REG_SZ)Defaulten tant que données de valeur

- Caractère

Vérifiez si les clés MSIPC et FileProtection existent. Créez-les manuellement si ce n’est pas le cas, puis créez une sous-clé pour chaque extension de nom de fichier.

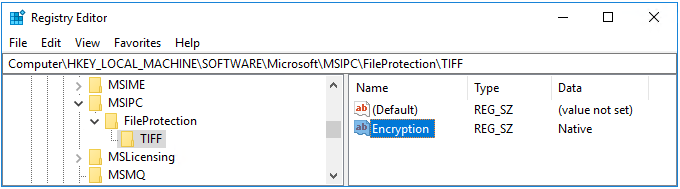

Par exemple, pour que le scanneur protège les images TIFF en plus de Office fichiers et pdf, le registre ressemble à ce qui suit une fois que vous l’avez modifié :

Notes

En tant que fichier image, les fichiers TIFF prennent en charge la protection native et l’extension de nom de fichier résultante est .ptiff.

Pour les fichiers ne prenant pas en charge la protection native, indiquez l’extension de nom de fichier comme nouvelle clé et PFile pour la protection générique. L’extension de nom de fichier résultante pour le fichier protégé est .pfile.

Pour obtenir la liste des types de fichiers texte et images qui prennent également en charge la protection native, mais qui doivent être spécifiés dans le Registre, consultez Types de fichiers pris en charge pour la classification et la protection.

Mise à niveau de votre scanneur

Si vous avez déjà installé le scanneur et que vous souhaitez effectuer une mise à niveau, consultez Mise à niveau du scanneur Azure Information Protection.

Ensuite, configurez et utilisez votre scanneur comme d’habitude, en ignorant les étapes d’installation de votre scanneur.

Notes

Si vous disposez d’une version du scanneur antérieure à la version 1.48.204.0 et que vous n’êtes pas prêt à la mettre à niveau, consultez Déploiement des versions précédentes du scanneur Azure Information Protection pour classifier et protéger automatiquement les fichiers.

Modification des paramètres du référentiel de données en bloc

Utilisez les boutons Exporter et Importer pour apporter des modifications à votre scanneur sur plusieurs référentiels.

De cette façon, vous n’avez pas besoin d’apporter les mêmes modifications plusieurs fois, manuellement, dans le Portail Azure.

Par exemple, si vous avez un nouveau type de fichier sur plusieurs référentiels de données SharePoint, vous pouvez mettre à jour les paramètres de ces référentiels en bloc.

Pour apporter des modifications en bloc entre les référentiels :

Dans le Portail Azure dans le volet Référentiels, sélectionnez l’option Exporter. Par exemple :

Modifiez manuellement le fichier exporté pour apporter votre modification.

Utilisez l’option Importer sur la même page pour importer les mises à jour dans vos référentiels.

Utilisation du scanneur avec d’autres configurations

Le scanneur Azure Information Protection recherche généralement les conditions spécifiées pour vos étiquettes afin de classifier et de protéger votre contenu en fonction des besoins.

Dans les scénarios suivants, le scanneur Azure Information Protection est également en mesure d’analyser votre contenu et de gérer les étiquettes, sans aucune condition configurée :

- Appliquer une étiquette par défaut à tous les fichiers d’un référentiel de données

- Identifier toutes les conditions personnalisées et les types d’informations sensibles connus

Appliquer une étiquette par défaut à tous les fichiers d’un référentiel de données

Dans cette configuration, tous les fichiers sans étiquette du référentiel sont étiquetés avec l’étiquette par défaut spécifiée pour le référentiel ou le travail d’analyse de contenu. Les fichiers sont étiquetés sans inspection.

Configurez les paramètres suivants :

- Étiqueter les fichiers en fonction du contenu : défini sur Désactivé

- Étiquette par défaut : définir sur Personnalisé, puis sélectionner l’étiquette à utiliser

Identifier toutes les conditions personnalisées et les types d’informations sensibles connus

Cette configuration vous permet de trouver des informations sensibles que vous ne réalisez peut-être pas, au détriment des taux d’analyse du scanneur.

Définissez les types d’informations à découvrir sur Tous.

Pour identifier les conditions et les types d’informations pour l’étiquetage, le scanneur utilise des conditions personnalisées spécifiées pour les étiquettes et la liste des types d’informations disponibles pour spécifier des étiquettes, comme indiqué dans la stratégie Azure Information Protection.

Pour plus d’informations, consultez Démarrage rapide : Rechercher les informations sensibles dont vous disposez.

Optimisation des performances de l’analyseur

Notes

Si vous cherchez à améliorer la réactivité de l’ordinateur du scanneur plutôt que les performances du scanneur, utilisez un paramètre client avancé pour limiter le nombre de threads utilisés par le scanneur.

Utilisez les options et conseils suivants pour vous aider à optimiser les performances du scanneur :

| Option | Description |

|---|---|

| Veillez à avoir une connexion haut débit fiable entre l’ordinateur de l’analyseur et le magasin de données analysé | Par exemple, placez l’ordinateur du scanneur dans le même réseau local, ou de préférence, dans le même segment réseau que le magasin de données analysé. La qualité de la connexion réseau affecte les performances du scanneur, car, pour inspecter les fichiers, le scanneur transfère le contenu des fichiers à l’ordinateur exécutant le service de scanneur. La réduction ou l’élimination des tronçons réseau nécessaires au déplacement des données réduit également la charge sur votre réseau. |

| Assurez-vous que l’ordinateur de l’analyseur dispose de ressources processeur | L’inspection du contenu du fichier et le chiffrement et le déchiffrement des fichiers sont des actions nécessitant beaucoup de processeurs. Surveillez les cycles d’analyse classiques de vos magasins de données spécifiés pour déterminer si un manque de ressources de processeur affecte négativement les performances de l’analyseur. |

| Installer plusieurs instances du scanneur | Le scanneur Azure Information Protection prend en charge plusieurs bases de données de configuration sur la même instance de serveur SQL lorsque vous spécifiez un nom de cluster personnalisé (profil) pour le scanneur. |

| Accorder des droits spécifiques et désactiver un niveau d’intégrité faible | Vérifiez que le compte de service qui exécute le scanneur dispose uniquement des droits documentés dans les exigences du compte de service. Ensuite, configurez le paramètre client avancé pour désactiver le niveau d’intégrité faible pour le scanneur. |

| Vérifier votre autre utilisation de la configuration | Le scanneur s’exécute plus rapidement lorsque vous utilisez la configuration de remplacement pour appliquer une étiquette par défaut à tous les fichiers, car le scanneur n’inspecte pas le contenu du fichier. Le scanneur s’exécute plus lentement lorsque vous utilisez la configuration alternative pour identifier toutes les conditions personnalisées et les types d’informations sensibles connus. |

| Réduire les délais d’expiration du scanneur | Réduisez les délais d’expiration du scanneur avec les paramètres clients avancés. Les délais d’expiration du scanneur réduits offrent de meilleurs taux d’analyse et une consommation de mémoire inférieure. Remarque : Réduire les délais d’expiration du scanneur signifie que certains fichiers peuvent être ignorés. |

Facteurs supplémentaires qui affectent les performances

Les facteurs supplémentaires qui affectent les performances du scanneur sont les suivants :

| Factor | Description |

|---|---|

| Temps de chargement/réponse | Les temps de charge et de réponse actuels des magasins de données contenant les fichiers à analyser affectent également les performances du scanneur. |

| Mode Scanneur (Découverte /Application) | Le mode de découverte a généralement un taux d’analyse plus élevé que le mode d’application. La découverte nécessite une action de lecture de fichier unique, tandis que le mode d’application nécessite des actions de lecture et d’écriture. |

| Modifications de stratégie | Les performances de votre scanneur peuvent être affectées si vous avez apporté des modifications aux conditions dans la stratégie Azure Information Protection . Votre premier cycle d’analyse, lorsque le scanneur doit inspecter chaque fichier, prend plus de temps que les cycles d’analyse suivants qui, par défaut, inspectent uniquement les fichiers nouveaux et modifiés. Si vous modifiez les conditions, tous les fichiers sont analysés à nouveau. Pour plus d’informations, consultez Rescanning files. |

| Constructions regex | Les performances du scanneur sont affectées par la façon dont vos expressions regex pour les conditions personnalisées sont construites. Pour éviter une consommation de mémoire importante et le risque de délai d’expiration (15 minutes par fichier), passez en revue vos expressions regex pour obtenir une correspondance de modèle efficace. Par exemple : - Éviter les quantificateurs gourmands - Utiliser des groupes non capturés comme (?:expression) au lieu de(expression) |

| Niveau de journalisation | Les options de niveau journal incluent le débogage, les informations, l’erreur et la désactivation des rapports du scanneur. - Ledébogage des performances optimales - ralentit considérablement le scanneur et doit être utilisé uniquement pour la résolution des problèmes. Pour plus d’informations, consultez le paramètre ReportLevel pour l’applet de commande Set-AIPScannerConfiguration . |

| Fichiers analysés | - À l’exception des fichiers Excel, les fichiers Office sont plus rapidement analysés que les fichiers PDF. - Les fichiers non protégés sont plus rapides à analyser que les fichiers protégés. - Les fichiers volumineux prennent évidemment plus de temps pour analyser que les petits fichiers. |

Liste des cmdlets pour le scanneur

Cette section répertorie les applets de commande PowerShell prises en charge pour le scanneur Azure Information Protection.

Notes

Le scanneur Azure Information Protection est configuré à partir du Portail Azure. Par conséquent, les applets de commande utilisées dans les versions précédentes pour configurer les référentiels de données et la liste des types de fichiers analysés sont désormais déconseillées.

Les applets de commande prises en charge pour le scanneur sont les suivantes :

Étapes suivantes

Une fois que vous avez installé et configuré votre scanneur, commencez à analyser vos fichiers.

Voir également : Déploiement du scanneur Azure Information Protection pour classifier et protéger automatiquement les fichiers.

Plus d’informations :

Comment l’équipe Core Services Engineering and Operations de Microsoft a-t-elle implémenté ce scanneur ? Lisez l’étude de cas technique : Automatiser la protection des données avec le scanneur Azure Information Protection.

Vous vous demandez peut-être : Quelle est la différence entre Windows serveur FCI et le scanneur Azure Information Protection ?

Vous pouvez également utiliser PowerShell pour classifier et protéger des fichiers de manière interactive à partir de votre ordinateur de bureau. Pour plus d’informations sur tous les scénarios qui utilisent PowerShell, consultez Utiliser PowerShell avec le client Azure Information Protection.