Stratégies en libre-service pour Azure SQL Database (préversion)

Importante

Cette fonctionnalité est actuellement en préversion. Les conditions d’utilisation supplémentaires pour les préversions de Microsoft Azure incluent des conditions juridiques supplémentaires qui s’appliquent aux fonctionnalités Azure qui sont en version bêta, en préversion ou qui ne sont pas encore publiées en disponibilité générale.

Les stratégies en libre-service vous permettent de gérer l’accès à partir de Microsoft Purview aux sources de données qui ont été inscrites pour la gestion de l’utilisation des données.

Ce guide pratique décrit comment les stratégies libre-service sont créées dans Microsoft Purview pour permettre l’accès à Azure SQL Database. Les actions suivantes sont actuellement activées : Tables de lecture et Affichages en lecture.

Attention

Le chaînage de propriété doit exister pour que la sélection fonctionne sur Azure SQL vues de base de données.

Configuration requise

Un compte Azure avec un abonnement actif. Créez un compte gratuitement.

Un compte Microsoft Purview nouveau ou existant. Suivez ce guide de démarrage rapide pour en créer un.

- Créez un instance de base de données Azure SQL ou utilisez-en un existant dans l’une des régions actuellement disponibles pour cette fonctionnalité. Vous pouvez suivre ce guide pour créer un Azure SQL Database instance.

Prise en charge des régions

Toutes les régions Microsoft Purview sont prises en charge.

L’application des stratégies Microsoft Purview est disponible uniquement dans les régions suivantes pour Azure SQL Database :

Cloud public :

- USA Est

- USA Est2

- USA Centre Sud

- USA Centre Ouest

- USA Ouest3

- Canada Centre

- Brésil Sud

- Europe Ouest

- Europe Nord

- France Centre

- Sud du Royaume-Uni

- Afrique du Sud Nord

- Inde Centre

- Asie Du Sud-Est

- Asie Est

- Australie Est

Clouds souverains :

- USGov Virginie

- Chine Nord 3

Configurer le instance de base de données Azure SQL pour les stratégies à partir de Microsoft Purview

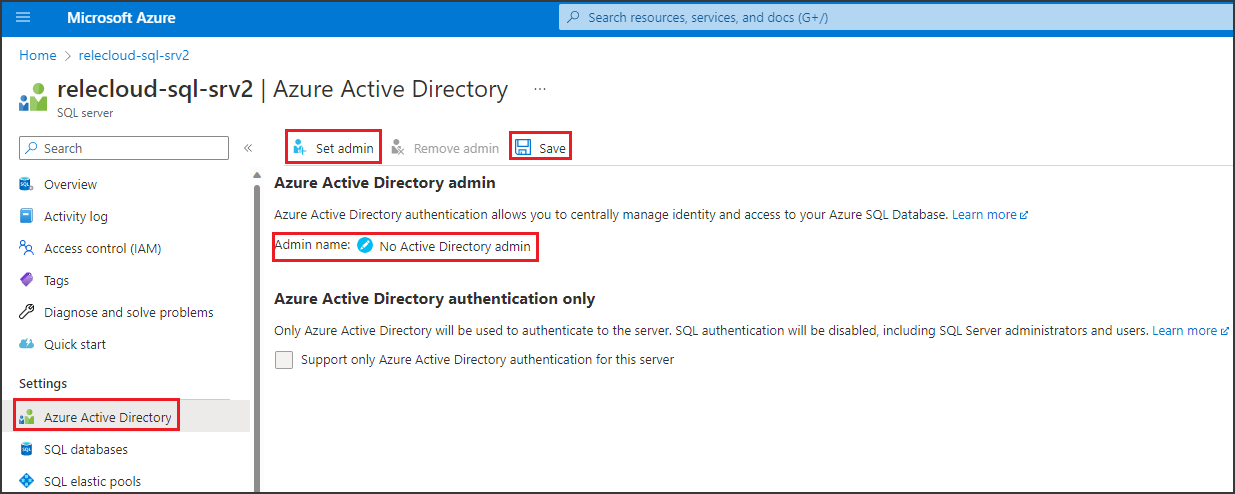

Pour que le serveur logique associé à Azure SQL Database respecte les stratégies de Microsoft Purview, vous devez configurer un administrateur Azure Active Directory. Dans le Portail Azure, accédez au serveur logique qui héberge le Azure SQL Database instance. Dans le menu latéral, sélectionnez Azure Active Directory. Définissez un nom d’administrateur sur n’importe quel utilisateur ou groupe Azure Active Directory que vous préférez, puis sélectionnez Enregistrer.

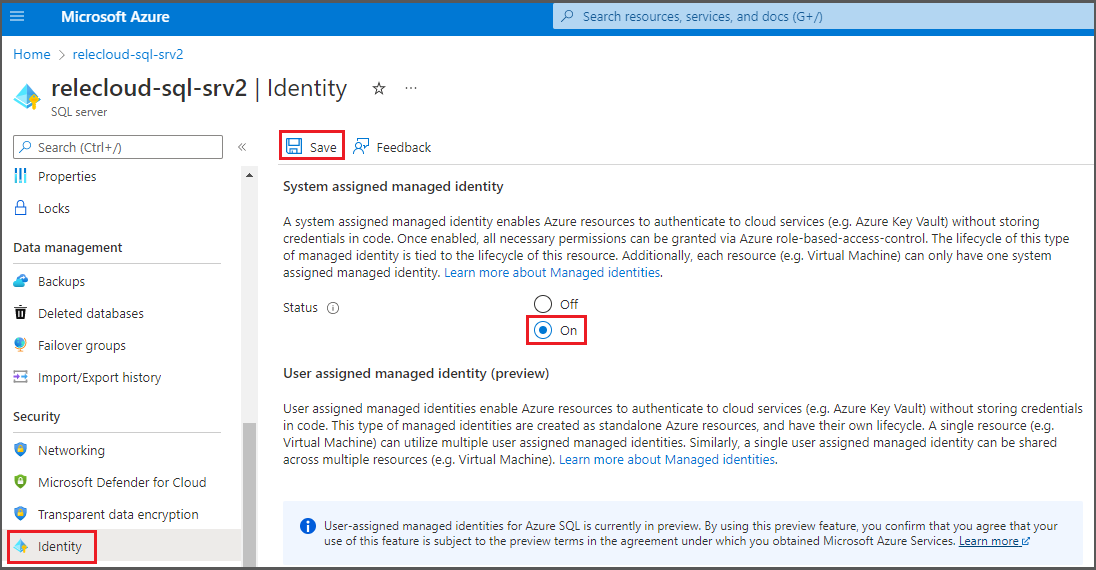

Ensuite, dans le menu latéral, sélectionnez Identité. Sous Identité managée affectée par le système, définissez le status sur Activé, puis sélectionnez Enregistrer.

Microsoft Purview Configuration

Inscrire la source de données dans Microsoft Purview

Avant de pouvoir créer une stratégie dans Microsoft Purview pour une ressource de données, vous devez inscrire cette ressource de données dans Microsoft Purview Studio. Vous trouverez les instructions relatives à l’inscription de la ressource de données plus loin dans ce guide.

Remarque

Les stratégies Microsoft Purview s’appuient sur le chemin d’accès ARM de la ressource de données. Si une ressource de données est déplacée vers un nouveau groupe de ressources ou un nouvel abonnement, elle doit être désinscrit, puis ré-inscrite dans Microsoft Purview.

Configurer les autorisations pour activer la gestion de l’utilisation des données sur la source de données

Une fois qu’une ressource est inscrite, mais avant qu’une stratégie puisse être créée dans Microsoft Purview pour cette ressource, vous devez configurer les autorisations. Un ensemble d’autorisations est nécessaire pour activer la gestion de l’utilisation des données. Cela s’applique aux sources de données, aux groupes de ressources ou aux abonnements. Pour activer la gestion de l’utilisation des données, vous devez disposer de privilèges iam (Identity and Access Management) spécifiques sur la ressource, ainsi que des privilèges Microsoft Purview spécifiques :

Vous devez disposer de l’une des combinaisons de rôles IAM suivantes sur le chemin d’accès azure Resource Manager de la ressource ou sur n’importe quel parent de celui-ci (c’est-à-dire, en utilisant l’héritage d’autorisation IAM) :

- Propriétaire IAM

- Contributeur IAM et Administrateur de l’accès utilisateur IAM

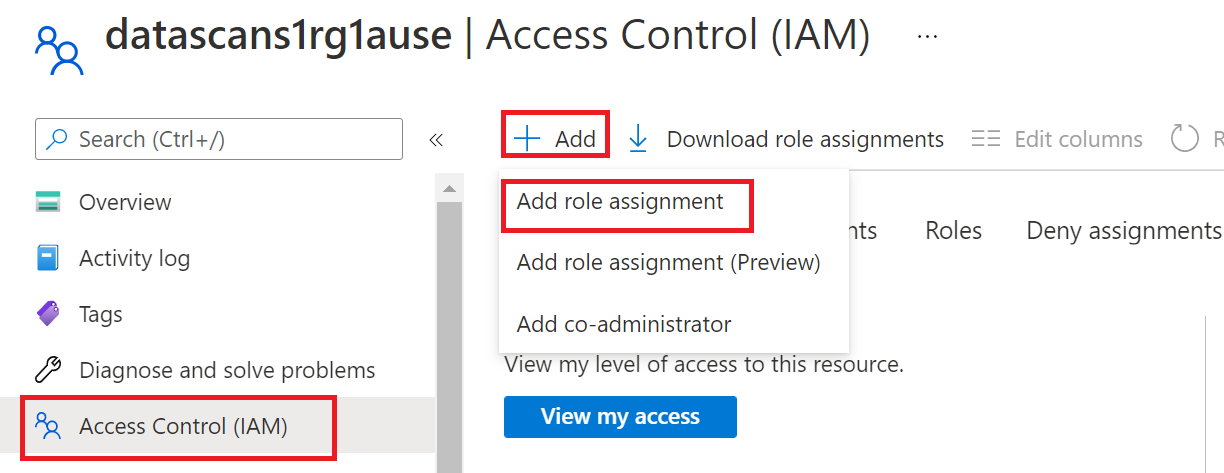

Pour configurer les autorisations de contrôle d’accès en fonction du rôle (RBAC) Azure, suivez ce guide. La capture d’écran suivante montre comment accéder à la section Access Control dans la Portail Azure de la ressource de données pour ajouter une attribution de rôle.

Remarque

Le rôle Propriétaire IAM pour une ressource de données peut être hérité d’un groupe de ressources parent, d’un abonnement ou d’un groupe d’administration d’abonnement. Vérifiez quels utilisateurs, groupes et principaux de service Azure AD détiennent ou héritent du rôle Propriétaire IAM pour la ressource.

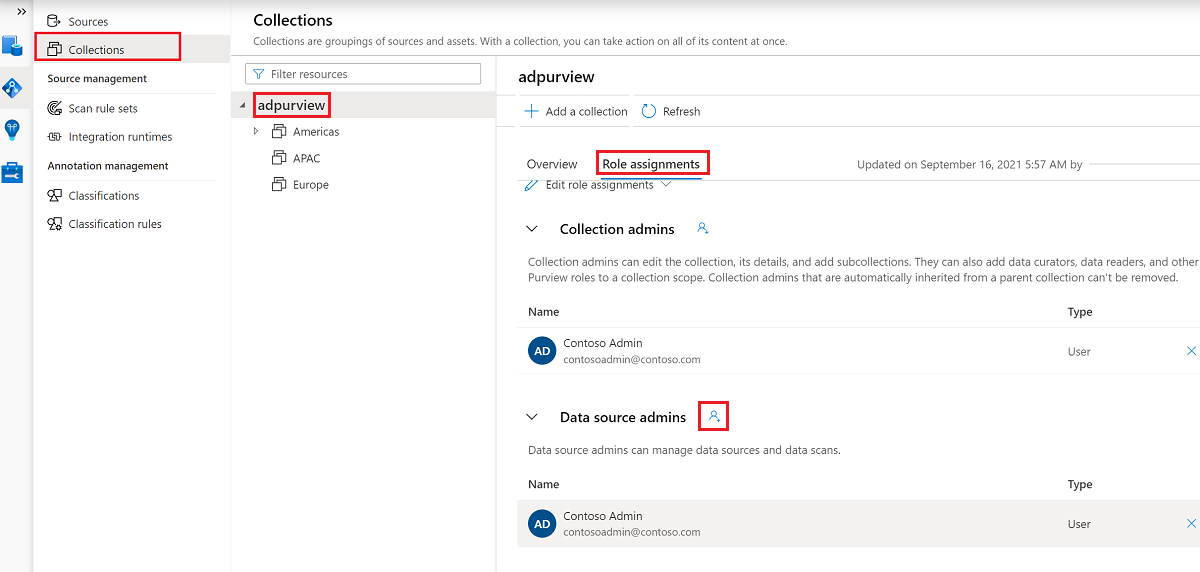

Vous devez également disposer du rôle d’administrateur de source de données Microsoft Purview pour la collection ou une collection parente (si l’héritage est activé). Pour plus d’informations, consultez le guide sur la gestion des attributions de rôles Microsoft Purview.

La capture d’écran suivante montre comment attribuer le rôle d’administrateur de source de données au niveau de la collection racine.

Configurer des autorisations Microsoft Purview pour créer, mettre à jour ou supprimer des stratégies d’accès

Pour créer, mettre à jour ou supprimer des stratégies, vous devez obtenir le rôle auteur de stratégie dans Microsoft Purview au niveau de la collection racine :

- Le rôle Auteur de stratégie peut créer, mettre à jour et supprimer des stratégies DevOps et Propriétaire des données.

- Le rôle Auteur de stratégie peut supprimer des stratégies d’accès en libre-service.

Pour plus d’informations sur la gestion des attributions de rôles Microsoft Purview, consultez Créer et gérer des regroupements dans le Mappage de données Microsoft Purview.

Remarque

Le rôle d’auteur de stratégie doit être configuré au niveau de la collection racine.

En outre, pour rechercher facilement des utilisateurs ou des groupes Azure AD lors de la création ou de la mise à jour de l’objet d’une stratégie, vous pouvez grandement tirer parti de l’obtention de l’autorisation Lecteurs d’annuaire dans Azure AD. Il s’agit d’une autorisation courante pour les utilisateurs d’un locataire Azure. Sans l’autorisation Lecteur d’annuaire, l’auteur de la stratégie doit taper le nom d’utilisateur ou l’e-mail complet pour tous les principaux inclus dans l’objet d’une stratégie de données.

Configurer des autorisations Microsoft Purview pour publier des stratégies de propriétaire des données

Les stratégies de propriétaire des données permettent des vérifications et des équilibres si vous attribuez les rôles d’auteur de stratégie Microsoft Purview et d’administrateur de source de données à différentes personnes dans le organization. Avant qu’une stratégie de propriétaire de données ne prenne effet, une deuxième personne (administrateur de source de données) doit l’examiner et l’approuver explicitement en la publiant. Cela ne s’applique pas aux stratégies d’accès DevOps ou libre-service, car la publication est automatique pour ces stratégies lors de la création ou de la mise à jour de ces stratégies.

Pour publier une stratégie de propriétaire de données, vous devez obtenir le rôle Administrateur de source de données dans Microsoft Purview au niveau de la collection racine.

Pour plus d’informations sur la gestion des attributions de rôles Microsoft Purview, consultez Créer et gérer des regroupements dans le Mappage de données Microsoft Purview.

Remarque

Pour publier des stratégies de propriétaire de données, le rôle d’administrateur de source de données doit être configuré au niveau de la collection racine.

Déléguer la responsabilité du provisionnement de l’accès aux rôles dans Microsoft Purview

Une fois qu’une ressource a été activée pour la gestion de l’utilisation des données, tout utilisateur Microsoft Purview disposant du rôle d’auteur de stratégie au niveau de la collection racine peut provisionner l’accès à cette source de données à partir de Microsoft Purview.

Remarque

Tout administrateur de collection racine Microsoft Purview peut attribuer de nouveaux utilisateurs aux rôles d’auteur de stratégie racine. Tout administrateur de collection peut affecter de nouveaux utilisateurs à un rôle d’administrateur de source de données sous le regroupement. Réduisez et vérifiez soigneusement les utilisateurs qui détiennent les rôles d’administrateur de collection Microsoft Purview, d’administrateur de source de données ou d’auteur de stratégie .

Si un compte Microsoft Purview avec des stratégies publiées est supprimé, ces stratégies cesseront d’être appliquées dans un délai qui dépend de la source de données spécifique. Cette modification peut avoir des implications sur la sécurité et la disponibilité de l’accès aux données. Les rôles Contributeur et Propriétaire dans IAM peuvent supprimer des comptes Microsoft Purview. Vous pouvez case activée ces autorisations en accédant à la section Contrôle d’accès (IAM) de votre compte Microsoft Purview et en sélectionnant Attributions de rôles. Vous pouvez également utiliser un verrou pour empêcher la suppression du compte Microsoft Purview via des verrous Resource Manager.

Inscrire les sources de données dans Microsoft Purview

Les ressources de base de données Azure SQL doivent d’abord être inscrites auprès de Microsoft Purview pour définir ultérieurement des stratégies d’accès. Vous pouvez suivre ces guides :

Inscrire et analyser Azure SQL base de données

Une fois que vous avez inscrit vos ressources, vous devez activer la gestion de l’utilisation des données. La gestion de l’utilisation des données peut affecter la sécurité de vos données, car elle délègue à certains rôles Microsoft Purview pour gérer l’accès aux sources de données. Consultez les pratiques sécurisées relatives à la gestion de l’utilisation des données dans ce guide :

Comment activer la gestion de l’utilisation des données

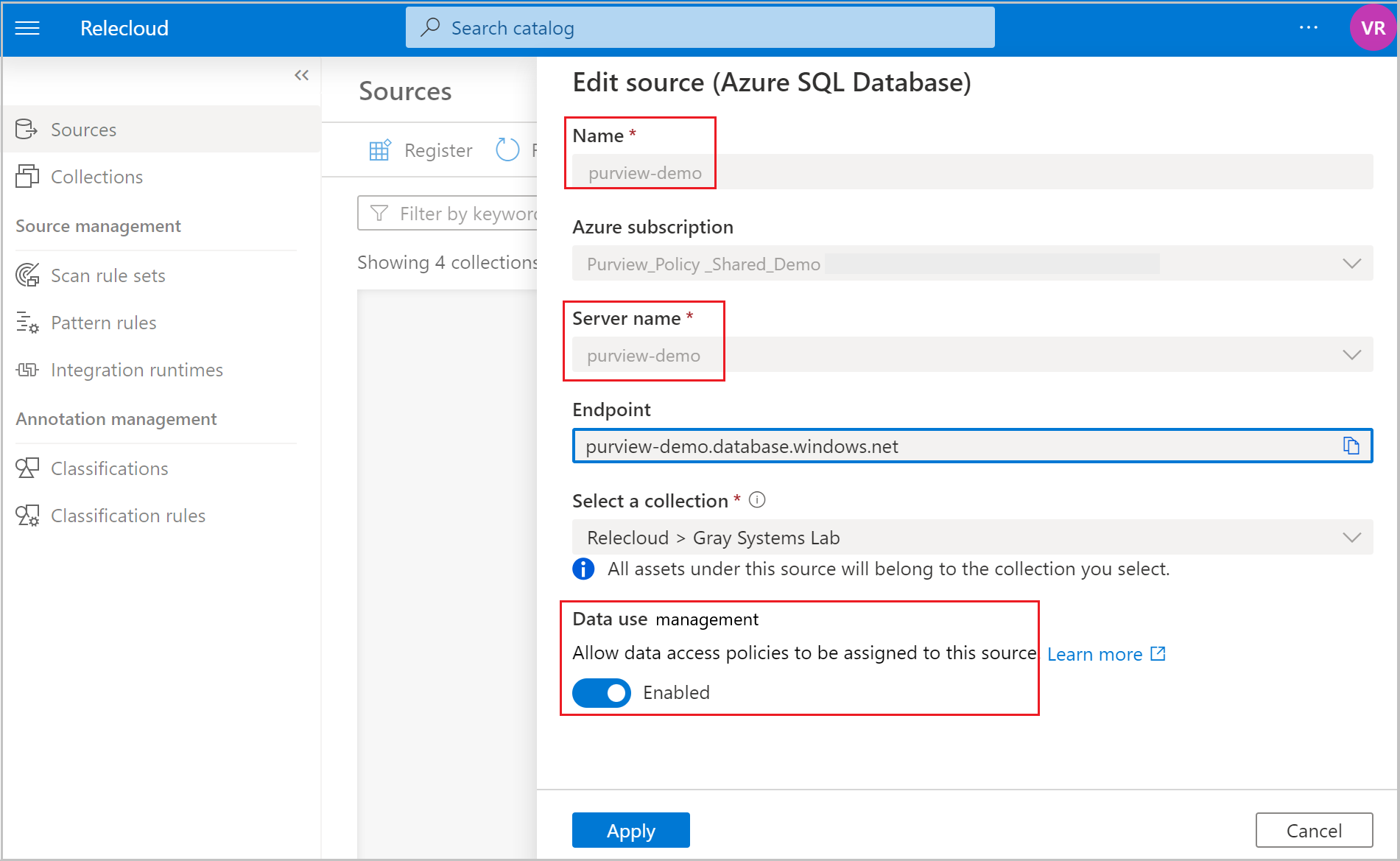

Une fois que le bouton bascule Gestion de l’utilisation des données est activé pour votre source de données, il ressemble à cette image. Cela permet d’utiliser les stratégies d’accès avec le serveur SQL donné et toutes ses bases de données contenues.

Créer une demande d’accès aux données en libre-service

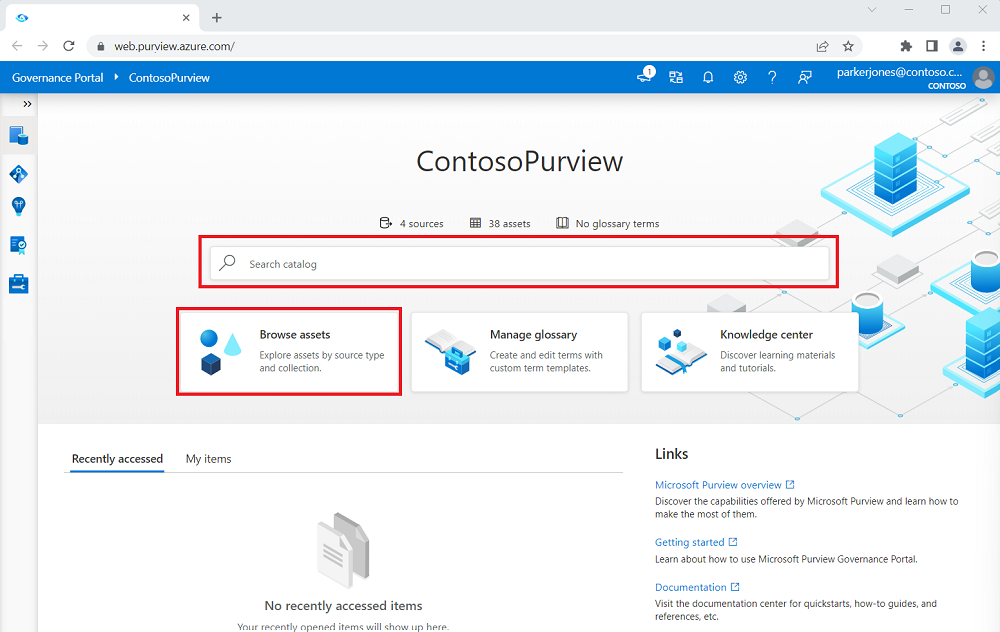

Pour rechercher une ressource de données, utilisez la fonctionnalité de recherche ou de navigation de Microsoft Purview.

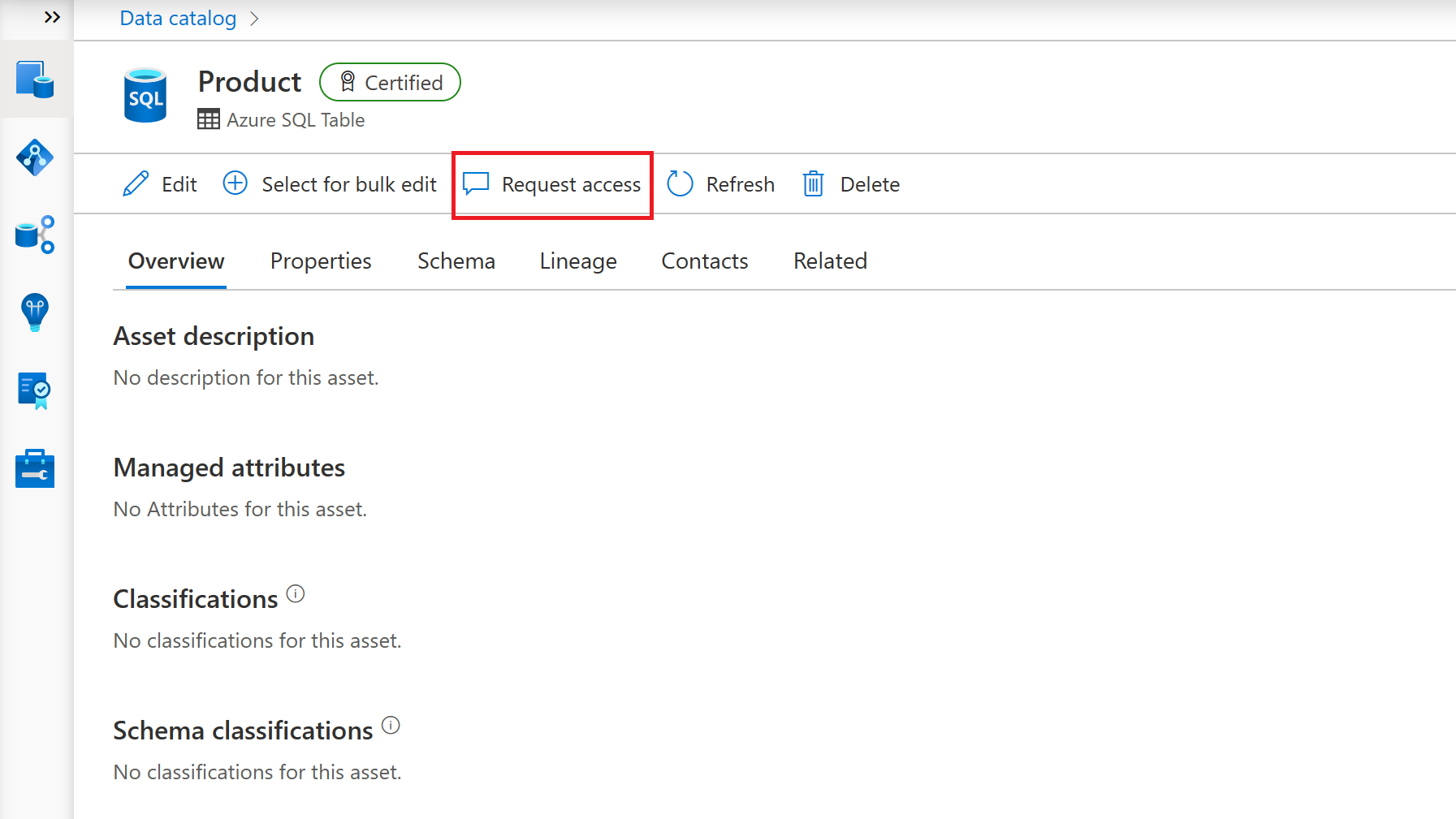

Sélectionnez la ressource pour accéder aux détails de la ressource.

Sélectionnez Demander l’accès.

Remarque

Si cette option n’est pas disponible, un workflow d’accès en libre-service n’a pas été créé ou n’a pas été affecté à la collection où la ressource est inscrite. Pour plus d’informations, contactez l’administrateur de collection, l’administrateur de source de données ou l’administrateur de flux de travail de votre collection. Ou, pour plus d’informations sur la création d’un workflow d’accès en libre-service, consultez notre documentation sur le flux de travail d’accès en libre-service.

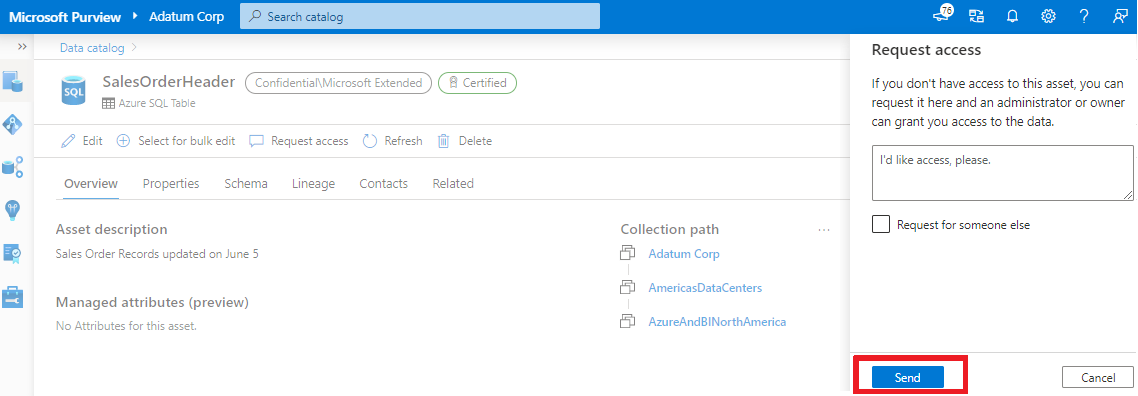

La fenêtre Demander l’accès s’ouvre. Vous pouvez fournir des commentaires sur la raison pour laquelle l’accès aux données est demandé.

Sélectionnez Envoyer pour déclencher le workflow d’accès aux données en libre-service.

Remarque

Si vous souhaitez demander l’accès au nom d’un autre utilisateur, cochez la case Demande pour quelqu’un d’autre et renseignez l’ID de messagerie de cet utilisateur.

Remarque

Une demande d’accès à un jeu de ressources envoie en fait la demande d’accès aux données pour le dossier d’un niveau supérieur qui contient tous ces fichiers de jeu de ressources.

Les propriétaires de données seront avertis de votre demande et approuveront ou rejetteront la demande.

Importante

- La publication est une opération en arrière-plan. Jusqu’à 5 minutes peuvent être nécessaires pour que les modifications soient reflétées dans cette source de données.

- La modification d’une stratégie ne nécessite pas de nouvelle opération de publication. Les modifications seront récupérées lors de la prochaine extraction.

Afficher une stratégie en libre-service

Pour afficher les stratégies que vous avez créées, suivez l’article pour afficher les stratégies en libre-service.

Tester la stratégie

Le compte, le groupe, le MSI ou le SPN Azure Active Directory pour lesquels les stratégies en libre-service ont été créées doit maintenant être en mesure de se connecter à la base de données sur le serveur et d’exécuter une requête sélectionnée sur la table ou la vue demandée.

Forcer le téléchargement de la stratégie

Il est possible de forcer le téléchargement immédiat des dernières stratégies publiées dans la base de données SQL actuelle en exécutant la commande suivante. L’autorisation minimale requise pour exécuter la commande est l’appartenance au rôle ##MS_ServerStateManager##-serveur.

-- Force immediate download of latest published policies

exec sp_external_policy_refresh reload

Analyser l’état de stratégie téléchargé à partir de SQL

Les vues de gestion dynamique suivantes peuvent être utilisées pour analyser les stratégies qui ont été téléchargées et qui sont actuellement affectées à des comptes Azure AD. L’autorisation minimale requise pour les exécuter est VIEW DATABASE SECURITY STATE ou l’auditeur de sécurité SQL du groupe d’actions affecté.

-- Lists generally supported actions

SELECT * FROM sys.dm_server_external_policy_actions

-- Lists the roles that are part of a policy published to this server

SELECT * FROM sys.dm_server_external_policy_roles

-- Lists the links between the roles and actions, could be used to join the two

SELECT * FROM sys.dm_server_external_policy_role_actions

-- Lists all Azure AD principals that were given connect permissions

SELECT * FROM sys.dm_server_external_policy_principals

-- Lists Azure AD principals assigned to a given role on a given resource scope

SELECT * FROM sys.dm_server_external_policy_role_members

-- Lists Azure AD principals, joined with roles, joined with their data actions

SELECT * FROM sys.dm_server_external_policy_principal_assigned_actions

Informations supplémentaires

Mappage des actions de stratégie

Cette section contient une référence sur la façon dont les actions des stratégies de données Microsoft Purview sont mappées à des actions spécifiques dans Azure SQL Database.

| Action de stratégie Microsoft Purview | Actions spécifiques à la source de données |

|---|---|

| Read | Microsoft.Sql/sqlservers/Connect |

| Microsoft.Sql/sqlservers/databases/Connect | |

| Microsoft.Sql/Sqlservers/Databases/Schemas/Tables/Rows | |

| Microsoft.Sql/Sqlservers/Databases/Schemas/Views/Rows | |

Prochaines étapes

Consultez le blog, la démonstration et les guides pratiques associés

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour