Résoudre les problèmes liés à vos analyses et connexions dans le Mappage de données Microsoft Purview

Cet article explique comment résoudre les erreurs de connexion lors de la configuration d’analyses sur des sources de données dans Microsoft Purview, ou les erreurs qui peuvent se produire avec vos analyses.

Si vous utilisez une identité managée ou un principal de service comme méthode d’authentification pour les analyses, vous devez autoriser ces identités à accéder à votre source de données.

Il existe des instructions spécifiques pour chaque type de source.

Important

Vérifiez que vous avez suivi toutes les étapes préalables et d’authentification pour la source à laquelle vous vous connectez. Vous trouverez toutes les sources disponibles répertoriées dans l’article Sources prises en charge par Microsoft Purview.

Vérification des Access Control basées sur les rôles Azure pour énumérer les ressources Azure dans le portail de gouvernance Microsoft Purview

Pour inscrire une seule source de données dans Microsoft Purview, telle qu’une Stockage Blob Azure ou une base de données Azure SQL, vous devez disposer au moins du rôle Lecteur sur la ressource ou hérité d’une étendue supérieure, comme un groupe de ressources ou un abonnement. Certains rôles RBAC Azure, tels que Security Administration, n’ont pas d’accès en lecture pour afficher les ressources Azure dans le plan de contrôle.

Vérifiez cela en suivant les étapes ci-dessous :

- À partir de la Portail Azure, accédez à la ressource que vous essayez d’inscrire dans Microsoft Purview. Si vous pouvez afficher la ressource, il est probable que vous ayez déjà au moins un rôle de lecteur sur la ressource.

- Sélectionnez Contrôle d’accès (IAM)>Attributions de rôles.

- Recherchez par nom ou adresse e-mail de l’utilisateur qui tente d’inscrire des sources de données dans Microsoft Purview.

- Vérifiez si des attributions de rôles, telles que Lecteur, existent dans la liste ou ajoutez une nouvelle attribution de rôle si nécessaire.

- À partir de la Portail Azure, accédez à l’abonnement ou au groupe de ressources.

- Sélectionnez Access Control (IAM) dans le menu de gauche.

- Sélectionnez +Ajouter.

- Dans la zone Sélectionner une entrée , sélectionnez le rôle Lecteur et entrez le nom de votre compte Microsoft Purview (qui représente son nom MSI).

- Sélectionnez Enregistrer pour terminer l’attribution de rôle.

- Répétez les étapes ci-dessus pour ajouter l’identité de l’utilisateur qui tente de créer une nouvelle analyse pour plusieurs sources de données dans Microsoft Purview.

Si le point de terminaison public est limité à vos sources de données, pour analyser les sources de données Azure à l’aide de Private Link, vous devez configurer un runtime d’intégration auto-hébergé et créer des informations d’identification.

Important

L’analyse de plusieurs sources de données qui contiennent des bases de données en tant que base de données Azure SQL avec Refuser l’accès au réseau public échoue. Pour analyser ces sources de données à l’aide d’un point de terminaison privé, utilisez plutôt l’option d’inscription d’une seule source de données.

Pour plus d’informations sur la configuration d’un runtime d’intégration auto-hébergé, consultez l’article sur les points de terminaison privés d’ingestion et les sources d’analyse.

Pour plus d’informations sur la création d’informations d’identification dans Microsoft Purview, consultez l’article sur les informations d’identification pour l’authentification source dans Microsoft Purview.

Stockage de vos informations d’identification dans votre coffre de clés et utilisation du nom et de la version de secret appropriés

Vous devez également stocker vos informations d’identification dans votre Key Vault instance Azure et utiliser le nom et la version de secret appropriés.

Vérifiez cela en suivant les étapes ci-dessous :

- Accédez à votre Key Vault.

- Sélectionnez Paramètres>Secrets.

- Sélectionnez le secret que vous utilisez pour vous authentifier auprès de votre source de données pour les analyses.

- Sélectionnez la version que vous envisagez d’utiliser et vérifiez que le mot de passe ou la clé de compte est correct en sélectionnant Afficher la valeur du secret.

Vérifiez que les autorisations appropriées ont été configurées pour que l’identité managée Microsoft Purview accède à votre Key Vault Azure.

Pour vérifier cela, procédez comme suit :

Accédez à votre coffre de clés et à la section Stratégies d’accès

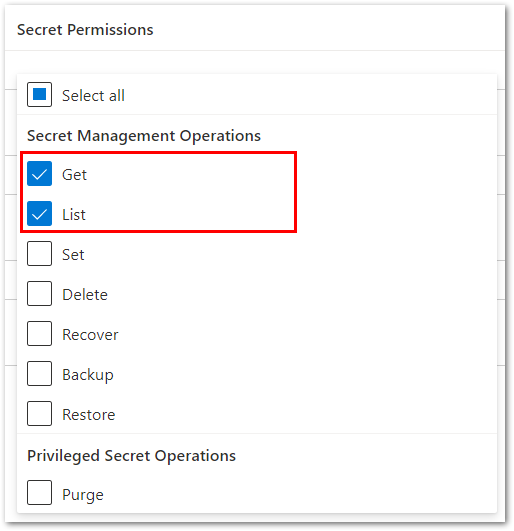

Vérifiez que votre identité managée Microsoft Purview s’affiche sous la section Stratégies d’accès actuelles avec au moins les autorisations Obtenir et Lister sur les secrets

Si vous ne voyez pas votre identité managée Microsoft Purview répertoriée, suivez les étapes décrites dans Créer et gérer des informations d’identification pour les analyses pour l’ajouter.

Si votre analyse Microsoft Purview a été utilisée pour s’exécuter correctement, mais échoue maintenant, case activée les éléments suivants :

- Les informations d’identification de votre ressource ont-elles été modifiées ou ont-elles fait l’objet d’une rotation ? Si c’est le cas, vous devez mettre à jour votre analyse pour avoir les informations d’identification correctes.

- Une Azure Policy empêche-t-elle les mises à jour des comptes de stockage ? Si tel est le cas, suivez le guide des balises d’exception Microsoft Purview pour créer une exception pour les comptes Microsoft Purview.

- Utilisez-vous un runtime d’intégration auto-hébergé ? Vérifiez qu’il est à jour avec le logiciel le plus récent et qu’il est connecté à votre réseau.

Utilisez-vous des points de terminaison privés ou des réseaux virtuels ? Confirmez vos paramètres réseau, en prêtant attention aux règles de votre groupe de sécurité réseau (NSG).

De nombreuses sources qui nécessitent un runtime d’intégration auto-hébergé nécessitent également l’installation d’une certaine version de Java sur l’ordinateur sur lequel le runtime d’intégration auto-hébergé est hébergé. Si vous recevez une erreur JDK, case activée les prérequis sur la page de votre source de données spécifique et installez la version du JDK recommandée.