Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

![]()

L’entreprise moderne a une diversité incroyable de points de terminaison qui accèdent aux données. Tous les points de terminaison ne sont pas gérés ni même détenus par l’organisation, ce qui se traduit par des configurations d’appareil et des niveaux de correctif logiciel différents. Cela crée une surface d’attaque massive et, si elle n’est pas résolue, l’accès aux données de travail à partir de points de terminaison non approuvés peut facilement devenir le lien le plus faible dans votre stratégie de sécurité Confiance Zéro. (Téléchargez le modèle de maturité Zero Trust : Zero_Trust_Vision_Paper_Final 10.28.pdf.)

La confiance zéro respecte le principe : « Ne jamais approuver, toujours vérifier ». En termes de points de terminaison, cela signifie toujours vérifier tous les points de terminaison. Cela comprend non seulement les appareils des sous-traitants, des partenaires et invités, mais également les applications et les appareils utilisés par les employés pour accéder aux données de travail, quelle que soit la propriété de l’appareil.

Dans une approche Confiance Zéro, les mêmes stratégies de sécurité sont appliquées, que l’appareil soit appartenant à l’entreprise ou appartenant à l’utilisateur via byOD (Bring Your Own Device) ; si l’appareil est entièrement géré par l’informatique, ou uniquement les applications et les données sont sécurisées. Les stratégies s’appliquent à tous les points de terminaison, qu’il s’agisse d’appareils PC, Mac, smartphones, tablettes, wearables ou IoT, où qu’ils soient connectés, qu’il s’agisse d’un réseau d’entreprise sécurisé, d’un réseau domestique ou de l’Internet public. Plus important encore, l’intégrité et la fiabilité des applications qui s’exécutent sur ces points de terminaison ont un impact sur votre posture de sécurité. Vous devez empêcher que des données d’entreprise soient divulguées à des applications ou services non fiables ou inconnus, que ce soit accidentellement ou intentionnellement.

Il existe quelques règles clés pour sécuriser les appareils et les points de terminaison dans un modèle Confiance Zéro : Les stratégies de sécurité Confiance Zéro sont appliquées de manière centralisée via le cloud et couvrent la sécurité des points de terminaison, la configuration de l’appareil, la protection des applications, la conformité des appareils et la posture des risques.

- La plateforme, ainsi que les applications qui s’exécutent sur les appareils, sont provisionnées de manière sécurisée, configurées correctement, et tenues à jour.

- Il existe une réponse automatisée et rapide afin de restreindre l’accès aux données d’entreprise dans les applications en cas de compromission de la sécurité.

- Le système de contrôle d’accès garantit que tous les contrôles de stratégie sont en vigueur avant l’accès aux données.

Objectifs de déploiement confiance zéro pour la sécurisation des points de terminaison

Avant que la plupart des organisations démarrent le parcours Confiance Zéro, la sécurité de leur point de terminaison est configurée comme suit :

- Les points de terminaison sont joints à un domaine et gérés à l’aide de solutions telles qu’Objets de stratégie de groupe ou Configuration Manager. Il s’agit d’options intéressantes, mais elles n’tirent pas parti des fournisseurs de services de configuration Windows modernes (CSP) ou nécessitent une appliance de passerelle de gestion cloud distincte pour traiter les appareils basés sur le cloud.

- Les points de terminaison doivent être sur un réseau d’entreprise pour accéder aux données. Cela peut signifier que les appareils doivent être physiquement sur site afin d’accéder au réseau d’entreprise, ou qu’ils nécessitent un accès VPN, ce qui augmente le risque qu’un appareil compromis accède à des ressources sensibles de l’entreprise.

Lors de l’implémentation d’une infrastructure Confiance Zéro de bout en bout pour sécuriser les points de terminaison, nous vous recommandons de vous concentrer d’abord sur les trois objectifs de déploiement initiaux. Une fois ces travaux terminés, concentrez-vous sur le quatrième objectif :

Les points de terminaison sont inscrits auprès des fournisseurs d’identité cloud. Pour surveiller la sécurité et les risques sur plusieurs points de terminaison utilisés par n’importe quelle personne, vous avez besoin d’une visibilité sur tous les appareils et points d’accès susceptibles d’avoir accès à vos ressources. Sur les appareils inscrits, vous pouvez ensuite appliquer une base de référence de sécurité qui fournit également aux utilisateurs une méthode biométrique ou basée sur un code confidentiel pour l’authentification afin d’éliminer la dépendance aux mots de passe.

L’accès est accordé uniquement aux points de terminaison et applications gérés par le cloud et conformes. Définissez des règles de conformité pour vous assurer que les appareils répondent aux exigences de sécurité minimales avant d’accorder l’accès. En outre, créez des règles de correction et des notifications pour les appareils non conformes afin que les utilisateurs sachent comment résoudre les problèmes de conformité.

Les stratégies de protection contre la perte de données (DLP) sont appliquées pour les appareils d’entreprise et BYOD. Contrôlez ce que l’utilisateur peut faire avec les données une fois qu’il y a accès. Par exemple, limitez l’enregistrement de fichiers à des emplacements non approuvés (comme un disque local) ou limitez le partage de copie et de collage avec une application de communication consommateur ou une application de conversation pour protéger les données.

La détection des menaces sur les terminaux est utilisée pour surveiller les risques des appareils. Visez un seul volet de solution de verre pour gérer tous les points de terminaison de manière cohérente. Utilisez une solution de gestion des informations et événements de sécurité (SIEM) pour router les journaux et les transactions des terminaux, de sorte que vous receviez moins d'alertes, mais qu'elles soient pertinentes.

En guise de tâche finale, examinez les principes de confiance zéro pour les réseaux de technologies ioT et opérationnelles.

Guide de déploiement de point de terminaison Confiance Zéro

Ce guide vous guide tout au long des étapes nécessaires pour sécuriser vos appareils en suivant les principes d’une infrastructure de sécurité Confiance Zéro.

1. Inscrire des points de terminaison auprès d’un fournisseur d’identité cloud

Pour limiter l’exposition des risques, surveillez les points de terminaison pour vous assurer que chacun a une identité approuvée, les exigences de sécurité principales sont appliquées et le niveau de risque pour les éléments tels que les programmes malveillants ou l’exfiltration des données a été mesuré, corrigé ou jugé acceptable.

Une fois qu’un appareil s’inscrit, les utilisateurs peuvent accéder aux ressources restreintes de votre organisation à l’aide de leur nom d’utilisateur d’entreprise et de leur mot de passe pour se connecter. Quand elle est disponible, augmentez la sécurité grâce à l’utilisation de fonctionnalités telles que Windows Hello Entreprise.

Inscrire les appareils de société auprès de Microsoft Entra ID.

Disposer des appareils Windows utilisés pour accéder aux données de vos organisations, joindre et s’inscrire auprès de Microsoft Entra ID via l’un des chemins suivants :

Expérience Windows prête à l'emploi : L'utilisation de l'expérience OOBE (Out-of-Box Experience) pour associer des appareils Windows à Microsoft Entra ID simplifie la configuration, garantissant ainsi que les appareils sont immédiatement prêts pour un accès sécurisé aux ressources de l'organisation. Pour obtenir des conseils, consultez Microsoft Entra pour relier un nouvel appareil Windows.

Appareils Windows précédemment approvisionnés : les utilisateurs d’un appareil Windows work précédemment approvisionné peuvent utiliser leur compte Professionnel ou Scolaire pour l’inscrire auprès de Microsoft Entra ID. Voir Ajouter votre compte professionnel ou scolaire à un appareil Windows.

Inscrire un appareil personnel : les utilisateurs peuvent inscrire leurs appareils Windows personnels avec l’ID Microsoft Entra. Consultez Inscrire votre appareil personnel sur votre réseau professionnel ou scolaire.

Pour les appareils appartenant à l’entreprise, vous pouvez utiliser les méthodes spécifiques à la plateforme suivantes pour approvisionner de nouveaux systèmes d’exploitation et inscrire des appareils auprès de Microsoft Entra ID :

Windows : Windows Autopilot est une collection de technologies utilisées pour configurer et préconfigurer de nouveaux appareils, en les préparant à une utilisation productive. Voir Vue d’ensemble de Windows Autopilot.

iOS/iPadOS - Les appareils appartenant à l’entreprise achetés via Apple Business Manager ou Apple School Manager peuvent être inscrits dans Intune via l’inscription automatisée des appareils. Consultez Configurer l’inscription automatisée des appareils.

Améliorer la sécurité de l’authentification avec Windows Hello Entreprise

Pour permettre aux utilisateurs d’utiliser une autre méthode de connexion qui remplace l’utilisation de mots de passe par une authentification à deux facteurs forte sur les appareils et d’appliquer des règles pour l’utilisation des codes CONFIDENTIELs, des clés de sécurité pour la connexion et bien plus encore, activez Windows Hello Entreprise sur les appareils Windows des utilisateurs.

Microsoft Intune prend en charge deux méthodes complémentaires pour appliquer et faire respecter les paramètres Windows Hello Entreprise.

Lors de l’inscription d’appareils avec une stratégie à l’échelle du locataire : utilisez cette méthode pour appliquer une stratégie par défaut de Windows Hello for Business à chaque appareil Windows lorsque celui-ci est inscrit auprès d’Intune. Cette stratégie permet de s’assurer que chaque nouvel appareil Windows qui rejoint votre organisation est tenu aux mêmes normes de configuration initiales pour les exigences de code confidentiel, l’authentification à deux facteurs et bien plus encore.

Pour plus d’informations et des conseils de configuration, consultez Windows Hello lors de l’inscription d’appareils dans la documentation Intune.

Après l’inscription avec des profils de protection de compte : les profils de protection des comptes vous permettent d’appliquer des configurations Windows Hello Entreprise spécifiques à différents groupes au sein de votre organisation après leur inscription auprès d’Intune. S'il existe un conflit entre le profil de protection de compte et le profil global du locataire, le profil de protection de compte est prioritaire. Cela permet d’effectuer des ajustements pour différents groupes en fonction de leurs besoins.

Les profils de protection des comptes Intune sont un type de profil pour la stratégie de type Protection de compte, qui est elle-même un type de stratégie de sécurité du point de terminaison Intune. Pour obtenir des conseils sur la configuration de ce profil, consultez Créer une stratégie de sécurité de point de terminaison et choisissez le type de stratégie de protection de compte, suivi du type de profil de protection de compte .

2. Limiter l’accès aux points de terminaison et applications gérés dans le cloud et conformes

Avec des identités pour les points de terminaison qui rejoignent votre organisation et les exigences d’authentification améliorées en place, assurez-vous que ces points de terminaison répondent aux attentes de sécurité de votre organisation avant qu’ils ne soient utilisés pour accéder aux données et ressources de votre organisation.

Pour gérer l’accès, utilisez des stratégies de conformité des appareils Intune, qui fonctionnent avec l’accès conditionnel Microsoft Entra pour garantir que seuls les appareils actuellement conformes à vos exigences de sécurité peuvent être utilisés par vos utilisateurs authentifiés pour accéder aux ressources. Une partie importante des stratégies de conformité est des notifications de correction et des règles qui aident les utilisateurs à rétablir la conformité d’un appareil non conforme.

Créer une stratégie de conformité avec Microsoft Intune

Microsoft Intune stratégies de conformité sont des ensembles de règles et de conditions que vous utilisez pour évaluer la configuration de vos appareils gérés. Ces stratégies peuvent vous aider à sécuriser les données et les ressources de l’organisation à partir d’appareils qui ne répondent pas à ces exigences de configuration. Les appareils gérés doivent satisfaire aux conditions que vous définissez dans vos stratégies pour être considérés comme conformes par Intune.

La conformité des appareils Intune comprend deux parties qui fonctionnent ensemble :

Les paramètres de stratégie de conformité sont un ensemble unique de configurations qui s’appliquent à l’échelle du locataire pour fournir une stratégie de conformité intégrée que chaque appareil reçoit. Les paramètres de stratégie de conformité établissent le fonctionnement de la stratégie de conformité dans votre environnement, notamment la gestion des appareils qui ne sont pas affectés à une stratégie de conformité explicite d’appareil.

Pour configurer ces paramètres à l’échelle du locataire, consultez les paramètres de stratégie de conformité.

Les stratégies de conformité des appareils sont des ensembles discrets de règles et de paramètres spécifiques à la plateforme que vous déployez sur des groupes d’utilisateurs ou d’appareils. Les appareils évaluent les règles de la stratégie pour signaler leur état de conformité. Une status non conforme peut entraîner une ou plusieurs actions en cas de non-conformité. Microsoft Entra stratégies d’accès conditionnel peuvent également utiliser ces status pour bloquer l’accès aux ressources de l’organisation à partir de cet appareil.

Pour configurer des groupes avec des stratégies de conformité des appareils, consultez Créer une stratégie de conformité dans Microsoft Intune. Pour obtenir des exemples d’augmentation des niveaux de configuration de conformité que vous pouvez utiliser, consultez le plan d’Intune pour les stratégies de conformité.

Établir des actions et des notifications destinées aux utilisateurs pour les appareils non conformes

Chaque stratégie de conformité Intune inclut des actions pour la non-conformité. Les actions s’appliquent lorsqu’un appareil ne répond pas à sa configuration de stratégie de conformité affectée. Intune et l’accès conditionnel lisent l’état d’un appareil pour déterminer les étapes supplémentaires que vous pouvez configurer ou bloquer l’accès aux ressources d’organisation de cet appareil tant qu’il reste non conforme.

Vous configurez les actions pour la non-conformité dans le cadre de chaque stratégie de conformité des appareils que vous créez.

Les actions pour la non-conformité incluent, mais ne sont pas limitées aux options suivantes, avec différentes options disponibles pour différentes plateformes :

- Marquer l’appareil comme non conforme

- Envoyer un e-mail préconfiguré à l’utilisateur de l’appareil

- Verrouiller à distance l’appareil

- Envoyer une notification Push préconfigurée à l’utilisateur

Pour en savoir plus sur les actions disponibles, comment les ajouter à des stratégies et comment préconfigurer des e-mails et des notifications, consultez Configurer des actions pour les appareils non conformes dans Intune.

3. Déployer des stratégies qui appliquent la protection contre la perte de données (DLP) pour les appareils d’entreprise et BYOD

Une fois l’accès aux données accordé, vous souhaitez contrôler ce que l’utilisateur peut faire avec les données et la façon dont il est stocké. Par exemple, si un utilisateur accède à un document avec son identité d’entreprise, vous souhaitez empêcher l’enregistrement de ce document dans un emplacement de stockage consommateur non protégé ou d’être partagé avec une communication ou une application de conversation.

Appliquer les paramètres de sécurité recommandés

Les bases de référence de sécurité peuvent aider à établir une base de référence large et cohérente de configurations sécurisées qui aident à protéger les utilisateurs, les appareils et les données. Les bases de référence de sécurité d’Intune sont des groupes préconfigurés de paramètres Windows qui vous aident à appliquer un groupe connu de paramètres et des valeurs par défaut recommandées par les équipes de sécurité pertinentes. Vous pouvez utiliser ces bases de référence avec leurs configurations par défaut ou les modifier pour créer des instances personnalisées répondant aux besoins variés de différents groupes de votre organisation.

Déployer automatiquement des mises à jour sur des points de terminaison

Pour maintenir les appareils gérés en conformité avec les menaces de sécurité en constante évolution, utilisez des stratégies Intune qui peuvent automatiser les déploiements de mises à jour :

Mises à jour Windows pour Entreprises : vous pouvez utiliser des stratégies Intune pour windows Updates for Business pour installer automatiquement les mises à jour Windows sur vos appareils. Les stratégies peuvent automatiser le moment où les mises à jour sont installées et le type de mises à jour, notamment la version de Windows, les dernières mises à jour de sécurité et les nouveaux pilotes. Pour commencer, consultez Gérer les mises à jour logicielles Windows 10 et Windows 11 dans Intune.

Mises à jour Android Enterprise : Intune prend en charge les mises à jour automatiques via le réseau du système d’exploitation et du microprogramme pour les appareils Android Zebra via une intégration avec un partenaire.

iOS/iPadOS - Les stratégies Intune peuvent installer automatiquement des mises à jour sur des appareils iOS/iPad inscrits en tant qu’appareil supervisé via l’une des options ADE (Automated Device Enrollment) d’Apple. Pour configurer une stratégie de mise à jour pour iOS, consultez Gérer les stratégies de mise à jour logicielle iOS/iPadOS dans Intune.

Chiffrer les appareils

Utilisez les options spécifiques à la plateforme suivantes pour chiffrer les données d’entreprise au repos sur les appareils :

MacOS : pour configurer le chiffrement de disque complet sur macOS, utilisez le chiffrement de disque FileVault pour macOS avec Intune.

Windows : pour les appareils Windows, gérez la stratégie de chiffrement de disque pour les appareils Windows avec Intune. La stratégie Intune peut imposer l'utilisation de BitLocker pour les volumes et les disques, ainsi que le chiffrement des données personnelles, qui fournit des capacités de chiffrement basées sur des fichiers et liées aux informations d'identification d'un utilisateur.

Protéger les données d’entreprise au niveau de l’application avec des stratégies de protection des applications

Pour sécuriser vos données d’entreprise dans les applications gérées, utilisez des stratégies de protection des applications Intune. Les stratégies de protection des applications Intune aident à protéger les données de votre organisation en contrôlant leur accès et leur partage. Par exemple, ces stratégies peuvent empêcher les utilisateurs de copier et coller des données d’entreprise dans des applications personnelles ou exiger un code confidentiel pour accéder à la messagerie d’entreprise.

Pour commencer à créer et utiliser ces stratégies, consultez Comment créer et affecter des stratégies de protection des applications. Pour obtenir des exemples de trois niveaux croissants de configurations de sécurité que vous pouvez utiliser, consultez l’infrastructure de protection des données d’Intune pour la stratégie de protection des applications.

4. Surveiller le risque associé aux appareils avec la détection des menaces sur les points de terminaison

Une fois que vous avez atteint les trois premiers objectifs, configurez la sécurité des points de terminaison sur les appareils et commencez à surveiller les menaces émergentes afin de pouvoir les corriger avant qu’elles ne deviennent un problème plus important.

Voici quelques-unes des solutions Microsoft que vous pouvez utiliser et combiner :

Microsoft Defender avec Microsoft Intune : lorsque vous intégrez Microsoft Defender pour point de terminaison à Intune, vous pouvez utiliser le Centre d’administration Intune pour configurer Defender pour point de terminaison sur les appareils gérés par Intune, afficher les données de menace et les recommandations de Defender, puis agir pour résoudre ces problèmes. Vous pouvez également utiliser le scénario de gestion des paramètres de sécurité Defender pour point de terminaison qui permet d’utiliser la stratégie Intune pour gérer les configurations de Defender sur les appareils qui ne sont pas inscrits auprès d’Intune.

Microsoft Sentinel : Microsoft Sentinel est une solution SIEM (Cloud Native Security Information and Event Management) qui vous permet de découvrir et de répondre rapidement aux menaces sophistiquées.

Avec l’entrepôt de données Intune, vous pouvez envoyer des données de gestion des appareils et des applications aux outils de création de rapports pour le filtrage intelligent des alertes afin de réduire le bruit. Les options incluent, mais ne sont pas limitées à la connexion à l’entrepôt de données avec Power BI et à l’utilisation de solutions SIEM par le biais d’un client personnalisé OData.

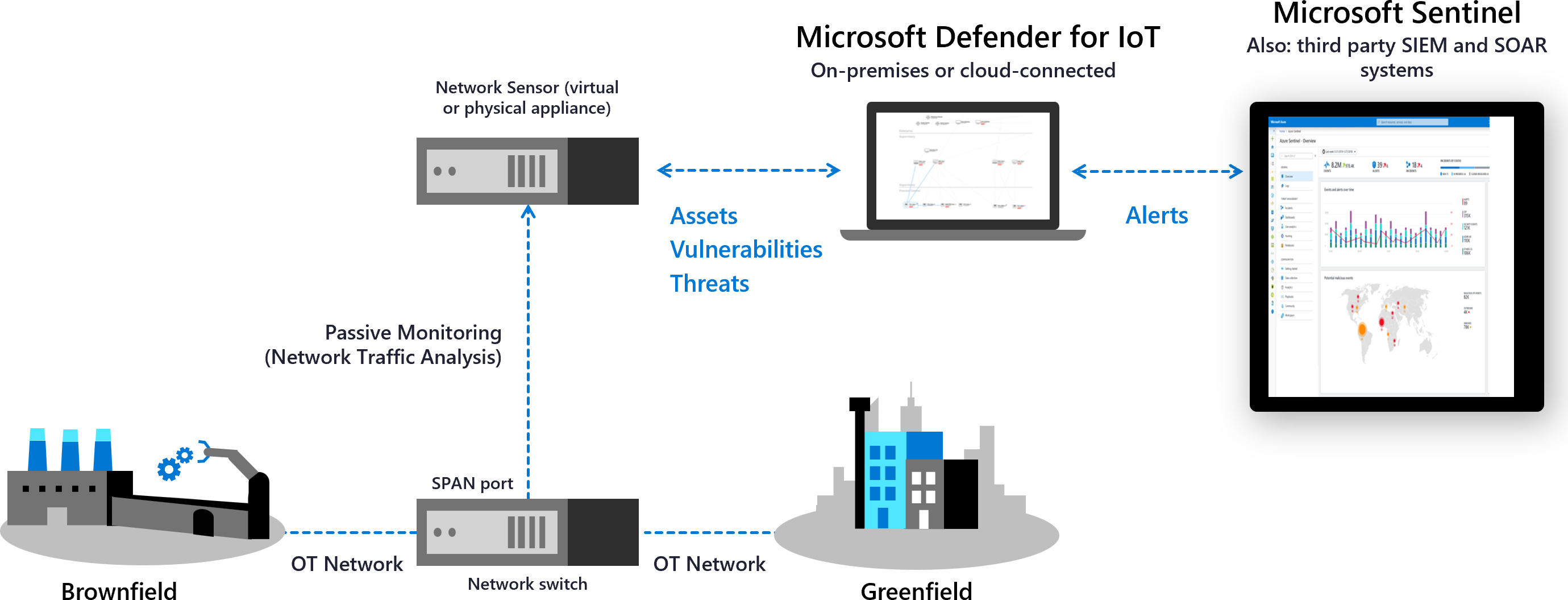

Confiance Zéro et vos réseaux OT

Microsoft Defender pour IoT est une solution de sécurité unifiée spécialement conçue pour identifier les vulnérabilités, menaces et de technologies opérationnelles (OT). Utilisez Defender pour IoT pour appliquer la sécurité dans l’ensemble de votre environnement IoT/OT, y compris les appareils existants qui n’ont peut-être pas d’agents de sécurité intégrés.

Les réseaux OT diffèrent souvent de l’infrastructure informatique traditionnelle et ont besoin d’une approche spécialisée de Confiance Zéro. Les systèmes OT utilisent une technologie unique avec des protocoles propriétaires et peuvent inclure des plateformes vieillissantes avec une connectivité et une puissance limitées, des exigences de sécurité spécifiques et des expositions uniques aux attaques physiques.

Defender pour IoT prend en charge les principes de confiance zéro en répondant aux défis spécifiques à OT, tels que :

- Vous aider à contrôler les connexions à distance dans vos systèmes OT.

- Examiner et vous aider à réduire les interconnexions entre les systèmes dépendants.

- Recherche de points de défaillance uniques dans votre réseau.

Déployez les capteurs réseau Defender pour IoT afin de détecter les appareils et le trafic et de surveiller les vulnérabilités spécifiques à OT. Segmentez vos capteurs en sites et zones sur votre réseau pour surveiller le trafic entre les zones et suivez les étapes d’atténuation basées sur les risques de Defender pour IoT afin de réduire les risques dans votre environnement OT. Defender pour IoT surveille ensuite en continu vos appareils pour détecter un comportement anormal ou non autorisé.

Intégrez à services Microsoft, comme Microsoft Sentinel et d’autres services partenaires, y compris les systèmes SIEM et de tickets, pour partager des données Defender pour IoT au sein de votre organisation.

Pour plus d’informations, consultez l’article suivant :

- Confiance Zéro et vos réseaux OT

- Surveiller votre réseau OT avec les principes de la Confiance Zéro

- Investiguer les incidents Defender pour IoT avec Microsoft Sentinel

Produits abordés dans ce guide

Microsoft Azure

Microsoft 365

Microsoft Defender pour point de terminaison

Conclusion

Une approche Confiance Zéro peut considérablement renforcer la posture de sécurité de vos appareils et de vos points de terminaison. Pour plus d’informations ou pour obtenir de l’aide sur l’implémentation, contactez l’équipe chargée de la réussite client ou continuez à lire les autres chapitres de ce guide qui couvrent tous les piliers de la Confiance Zéro.

En savoir plus sur l’implémentation d’une stratégie de confiance zéro de bout en bout pour :

Série de guides de déploiement de la Confiance Zéro