Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Étendue

Remarque

Cet article s’applique aux nouveaux appareils Surface Hub 3, aux appareils Surface Hub 2S mis à niveau avec la cartouche de calcul Surface Hub 3 et aux appareils Surface Hub 2S migrés vers le salles Teams sur la plateforme Windows.

Introduction

En fonction de la posture de sécurité de votre organization, vous pouvez prendre d’autres mesures de sécurité, comme décrit dans cet article. Au minimum, nous vous recommandons les mesures suivantes :

- Modifier le mot de passe d’administrateur local par défaut

- Définir un mot de passe UEFI

- Surface Hub 3 physiquement sécurisé

Astuce

Avant de commencer, passez en revue les conseils pour la sécurité Salles Microsoft Teams, qui se concentrent principalement sur la sécurité des appareils de conférence de table : salles Teams systèmes certifiés. Le système d’exploitation Windows 11 IoT Enterprise fournit aux administrateurs informatiques une gamme d’options de configuration et de gestion centralisées.

Modifier le mot de passe d’administrateur local par défaut

Le compte d’administrateur local par défaut est un point d’entrée bien connu pour les acteurs malveillants. Si le mot de passe administrateur par défaut reste inchangé après la première installation, l’appareil peut être vulnérable aux violations de données, à la manipulation du système ou à d’autres accès non autorisés.

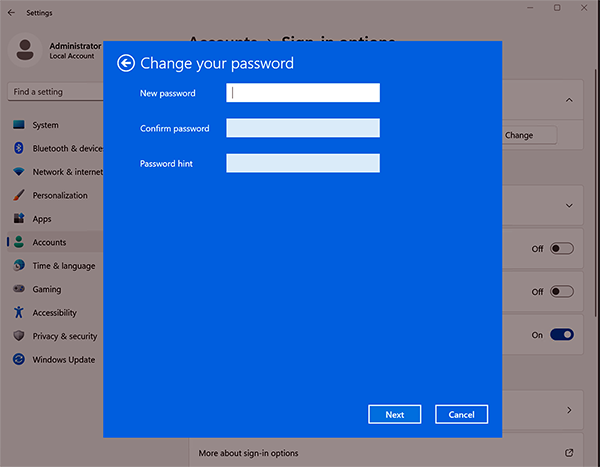

Pour modifier le mot de passe de l’administrateur local sur Surface Hub

- Connectez-vous avec les informations d’identification de l’administrateur et accédez à Paramètres > Comptes > Options > de connexion Modifier le mot de passe>.

- Entrez le mot de passe par défaut actuel :sfb.

- Créez un mot de passe, confirmez le mot de passe et ajoutez un indicateur. Pour plus d’informations, consultez Modifier ou réinitialiser votre mot de passe Windows.

Astuce

Quand vous êtes joint à Microsoft Entra ID (Azure AD), vous pouvez utiliser Windows LAPS (Solution de mot de passe d’administrateur local). Bien que LAPS ne supprime pas les comptes d’administrateur local, il gère automatiquement les mots de passe d’administrateur local, en veillant à ce qu’ils soient aléatoires et stockés en toute sécurité dans AD. Cela réduit le risque associé aux mots de passe d’administrateur obsolètes ou largement connus. Pour en savoir plus, consultez Microsoft Intune prise en charge de Windows LAPS.

Définir un mot de passe UEFI

L’interface UEFI (Unified Extensible Firmware Interface) est une interface de microprogramme avancée conçue pour remplacer le BIOS (Basic Input/Output System) traditionnel, offrant des fonctionnalités améliorées telles qu’une sécurité améliorée, des temps de démarrage plus rapides et la prise en charge de disques durs plus volumineux dans les systèmes d’exploitation Windows modernes. En définissant un mot de passe UEFI, vous ajoutez une couche de sécurité supplémentaire, empêchant les utilisateurs non autorisés de modifier les paramètres du microprogramme de l’appareil. Définissez un mot de passe UEFI fort et stockez-le dans un emplacement sécurisé.

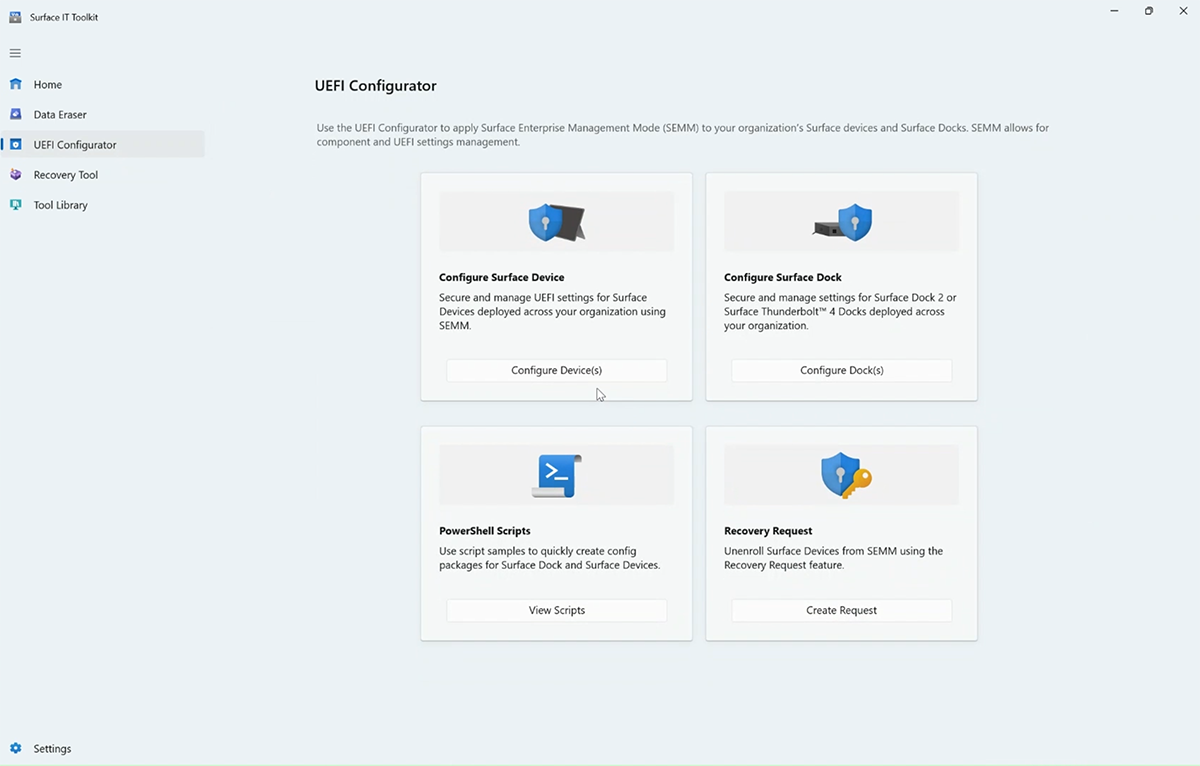

Utilisez surface IT Toolkit pour définir un mot de passe UEFI avec le mode de gestion d’entreprise (SEMM) surface.

Inscrire Surface Hub dans SEMM

Vous avez besoin d’un lecteur USB dédié avec au moins 50 Mo d’espace de stockage.

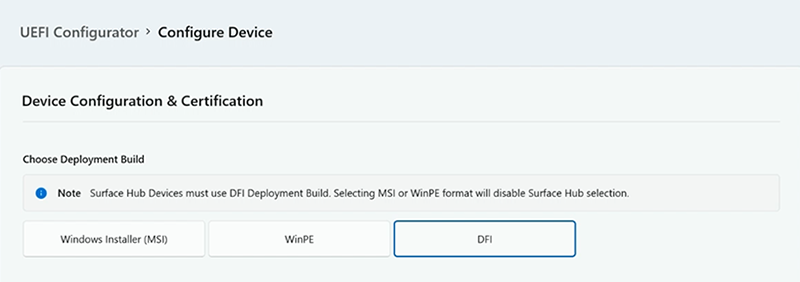

Ouvrez it Toolkit, puis sélectionnez UEFI Configurator>Configurer les appareils.

Sous Choisir la build de déploiement, sélectionnez DFI.

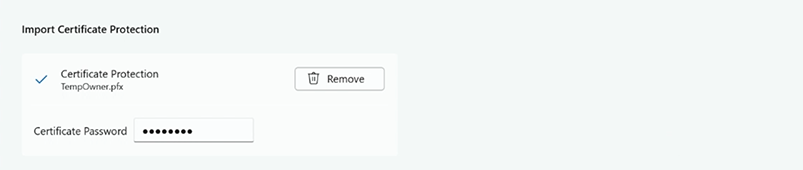

Sous Importer la protection des certificats, ajoutez votre certificat PFE (Personal Information Exchange) de votre organisation.

Remarque

Cet article suppose que vous obtenez des certificats auprès d’un fournisseur tiers ou que vous disposez déjà d’une expertise dans les services de certificats PKI et que vous savez créer les vôtres. Pour plus d’informations, consultez Exigences relatives aux certificats SEMM et Documentation sur l’architecture des services de certificats.

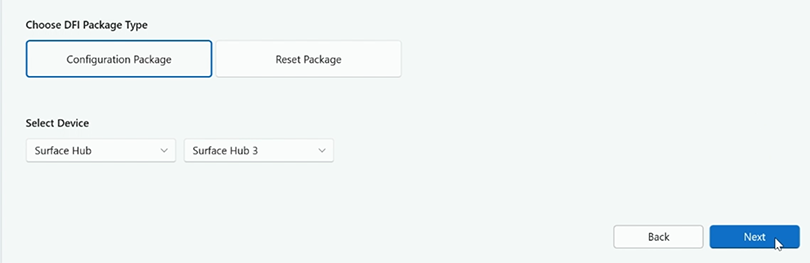

Sous Type de package DFI, sélectionnez Package de configuration. Pour Appareil, sélectionnez Surface HubSurface Hub> 3, puis Suivant.

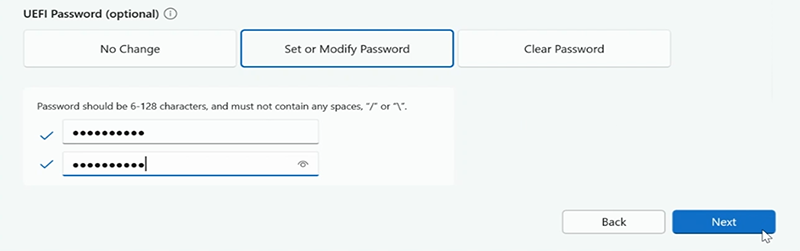

Sous Mot de passe UEFI , sélectionnez Définir ou Modifier le mot de passe , puis entrez et confirmez votre mot de passe. Sélectionnez Suivant.

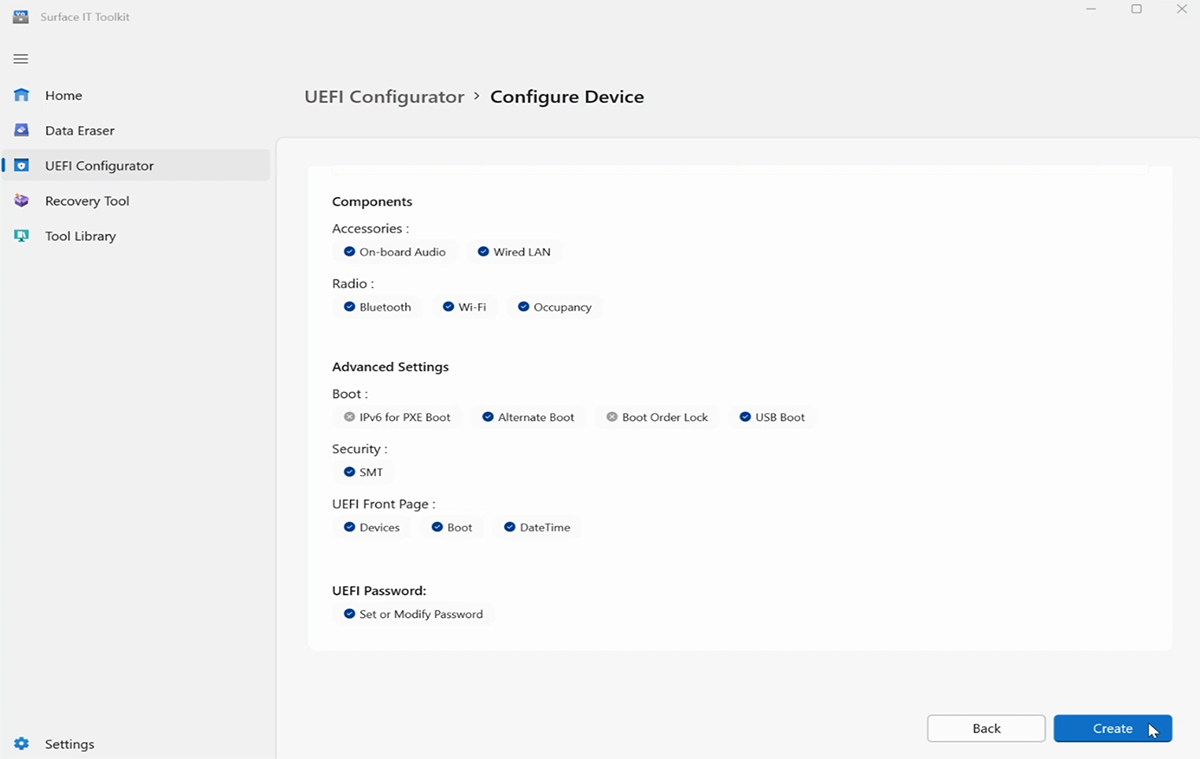

Si vous le souhaitez, vous pouvez configurer des composants et des paramètres avancés, comme décrit dans la section Gérer les paramètres UEFI avec SEMM, sur cette page. Sinon, sélectionnez Suivant.

Sélectionnez votre lecteur USB, puis choisissez Créer.

Une fois le package créé, le Configurator affiche les deux derniers caractères de l’empreinte numérique de votre certificat. Vous avez besoin de ces caractères lorsque vous importez la configuration dans Surface Hub.

Surface Hub physiquement sécurisé

La sécurité physique est un outil aussi crucial que la sécurité numérique. Les appareils tels que le Surface Hub dans les salles de conférence publiques peuvent être exposés à des dommages physiques ou à des falsifications. Pour protéger le Surface Hub, procédez comme suit :

- Scellés inviolables : Utilisez des joints inviolables sur l’appareil. Si quelqu’un tente d’ouvrir l’appareil, le cachet montre des signes de falsification.

- Câbles et verrous de sécurité : Utilisez des câbles de sécurité et des verrous pour sécuriser l’appareil sur un objet lourd ou inamovible, ce qui rend difficile pour quelqu’un de s’en aller avec lui.

- Surveillance: Selon l’environnement de travail, vous pouvez choisir d’installer des caméras de surveillance dans la salle de conférence. La simple présence de caméras peut dissuader les personnes qui se trompent.

Différences avec Windows 10 Collaboration sur Surface Hub & Surface Hub 2S

Les fonctionnalités de sécurité suivantes ne sont plus activées par défaut sur Surface Hub exécutant salles Teams sur Windows :

BitLocker

Vous pouvez activer BitLocker via Intune lorsqu’il est joint à Microsoft Entra ID (Azure AD). Pour en savoir plus, consultez Chiffrer des appareils Windows avec BitLocker dans Intune.

Pour activer BitLocker sur un Surface Hub autonome exécutant salles Teams sur Windows

Connectez-vous au Surface Hub avec des informations d’identification d’administrateur.

Sélectionnez Démarrer, entrez **Contrôle, puis ouvrez Panneau de configuration.

Sélectionnez Système & Sécurité>Chiffrement du> lecteur BitLockerActiver BitLocker.

Intégrité du code du mode utilisateur (UMCI)

UMCI applique des stratégies d’intégrité du code et garantit que seul le code approuvé s’exécute en mode utilisateur, ce qui permet d’empêcher l’exécution de code malveillant ou non approuvé. Vous pouvez configurer UMCI via stratégie de groupe lorsque Hub 3 est joint à un domaine Microsoft Entra ou à l’aide d’applets de commande PowerShell. UMCI fait partie d’un ensemble de fonctionnalités que vous pouvez gérer avec windows Defender Application Control (WDAC), qui inclut également des stratégies d’intégrité du code configurables. Pour plus d’informations, consultez Comprendre les règles de stratégie windows Defender Application Control (WDAC) et les règles de fichier.

gestion Salles Microsoft Teams Pro

Nous vous recommandons vivement d’utiliser la licence du portail Salles Microsoft Teams Pro Management. Cette plateforme de gestion basée sur le cloud est conçue pour améliorer l’expérience de la salle de réunion en offrant une surveillance proactive et des mises à jour pour les appareils Salles Microsoft Teams et leurs périphériques. Destiné aux organisations qui cherchent à optimiser leurs environnements de réunion, ce service assure la supervision et la gestion en temps réel des appareils Salles Microsoft Teams, y compris le Surface Hub. En adoptant cette solution, les organisations peuvent améliorer considérablement la facilité d’utilisation et la fiabilité pour les utilisateurs finaux, garantissant ainsi des expériences de réunion transparentes.

- Opérations intelligentes : utilise les logiciels et le Machine Learning pour automatiser les mises à jour, détecter les problèmes et résoudre les problèmes liés aux Salles Microsoft Teams.

- Mises à jour de sécurité en temps opportun : la gestion automatisée des mises à jour garantit que les correctifs de sécurité sont appliqués rapidement dès qu’ils deviennent disponibles, ce qui réduit la fenêtre de vulnérabilité et protège les appareils contre les menaces de sécurité connues.

- Gestion des mises à jour : automatise l’orchestration des mises à jour d’application de réunion et Windows en fonction des anneaux de déploiement configurables par le client.

Pour plus d’informations, consultez gestion Salles Microsoft Teams Pro.

Gestion d’entreprise du Surface Hub exécutant salles Teams sur Windows

Nous vous recommandons de joindre le Surface Hub à Microsoft Entra ID (Azure AD) et de gérer l’appareil à l’aide d’Microsoft Intune ou d’une solution de gestion des appareils mobiles (GPM) équivalente. Le tableau suivant décrit les options de gestion de la configuration pour Intune.

| Fonctionnalité | Description | En savoir plus |

|---|---|---|

| Profils de configuration d’appareil | Utilisez les paramètres de protection de point de terminaison de Intune pour configurer Windows Defender, les paramètres de pare-feu et d’autres fonctionnalités de sécurité afin de protéger l’appareil contre les menaces potentielles. | Créer des profils d’appareil dans Microsoft Intune |

| Stratégies de conformité des appareils | Vérifiez que l’appareil est conforme aux normes de sécurité de votre organization. Si un appareil n’est pas conforme (par exemple, si une mise à jour requise n’est pas installée), vous pouvez configurer des actions de correction automatisées ou des notifications. | Créer des stratégies de conformité d’appareil dans Microsoft Intune |

| Gestion des mises à jour | Utilisez les paramètres de gestion des mises à jour par défaut pour installer automatiquement les mises à jour pendant une fenêtre de maintenance nocturne. Intune fournit d’autres options à personnaliser si nécessaire. | Windows Update paramètres que vous pouvez gérer avec Intune stratégies d’anneau de mise à jour pour les appareils Windows 10/11. |

| Gestion des applications | Utilisez Intune pour gérer les applications installées sur Surface Hub sur salles Teams sur Windows. Vérifiez que seules les applications nécessaires liées aux fonctionnalités salles Teams sont installées et régulièrement mises à jour. | Gérer et sécuriser les applications dans Intune |

| Chiffrement BitLocker | Vérifiez que le stockage de l’appareil est chiffré à l’aide de BitLocker. Cela protège les données contre les accès non autorisés ou le vol d’appareil. Contrairement au Surface Hub 2S, BitLocker n’est pas installé par défaut. | Chiffrer des appareils Windows avec BitLocker dans Intune |

| Solution de mot de passe administrateur local Windows | Windows LAPS gère automatiquement les mots de passe d’administrateur local, en veillant à ce qu’ils soient aléatoires et stockés en toute sécurité dans Microsoft Entra ID (Azure AD). Cela réduit le risque associé aux mots de passe d’administrateur obsolètes ou largement connus. | Microsoft Intune prise en charge de Windows LAPS |

| Accès conditionnel | Configurez des stratégies d’accès conditionnel pour vous assurer que l’appareil peut accéder aux ressources d’entreprise uniquement s’il répond à des conditions spécifiques, telles que la conformité aux stratégies de sécurité. | Utiliser l’accès conditionnel avec des stratégies de conformité Microsoft Intune |

| Sécurité du réseau | Vérifiez que l’appareil est connecté à un segment réseau sécurisé. Utilisez Intune pour configurer les paramètres de Wi-Fi, les VPN ou d’autres configurations réseau afin de protéger les données en transit. |

Créer un profil Wi-Fi pour les appareils dans Microsoft Intune Points de terminaison réseau pour Microsoft Intune |

| Réinitialisation et verrouillage à distance | En cas d’incident de sécurité, vérifiez que vous pouvez verrouiller ou réinitialiser l’appareil à distance à l’aide de Intune. | Mettre hors service ou réinitialiser des appareils à l’aide de Microsoft Intune |

| Auditer et surveiller | Passez régulièrement en revue les journaux d’audit et configurez des alertes pour les activités suspectes. Intune s’intègre à d’autres solutions de sécurité Microsoft, offrant ainsi une vue holistique de la sécurité des appareils. | Auditer les modifications et les événements dans Microsoft Intune |

| Formation de l’utilisateur | Informez les utilisateurs de ne pas laisser d’informations sensibles visibles à l’écran. Si votre organization a Protection contre la perte de données Microsoft Purview (DLP), vous pouvez définir des stratégies qui empêchent les utilisateurs de partager des informations sensibles dans un canal ou une session de conversation Microsoft Teams. |

Protection contre la perte de données et Microsoft Teams |

Gérer les paramètres de stratégie de groupe dans les scénarios joints à un domaine

Lors de l’intégration de salles Teams à un domaine, il est impératif d’établir une unité d’organisation (UO) distincte et dédiée spécifiquement pour salles Teams. Cette approche permet l’application d’exclusions d’objets de stratégie de groupe (GPO) directement à cette unité d’organisation, garantissant que seules les stratégies pertinentes affectent salles Teams objets.

Désactivez l’héritage des objets de stratégie de groupe. Il est essentiel de désactiver tout l’héritage des objets de stratégie de groupe au sein de cette unité d’organisation pour empêcher l’application de paramètres de stratégie de groupe non pris en charge ou non pertinents pour salles Teams.

Appliquez des objets de stratégie de groupe à l’unité d’organisation avant de joindre le domaine. Assurez-vous que les objets machine pour salles Teams sont créés dans cette unité d’organisation spécifique avant la jointure de domaine. Cette étape est essentielle pour éviter l’application par inadvertance de stratégies d’unité d’organisation d’ordinateur par défaut pour salles Teams et maintenir la configuration et la posture de sécurité prévues.

Pour en savoir plus sur la configuration des stratégie de groupe dans les scénarios joints à un domaine, consultez les ressources suivantes :

Configuration de stratégie de groupe pour Salles Microsoft Teams

Informations de référence sur les paramètres de stratégie de groupe

Gérer les paramètres UEFI avec SEMM

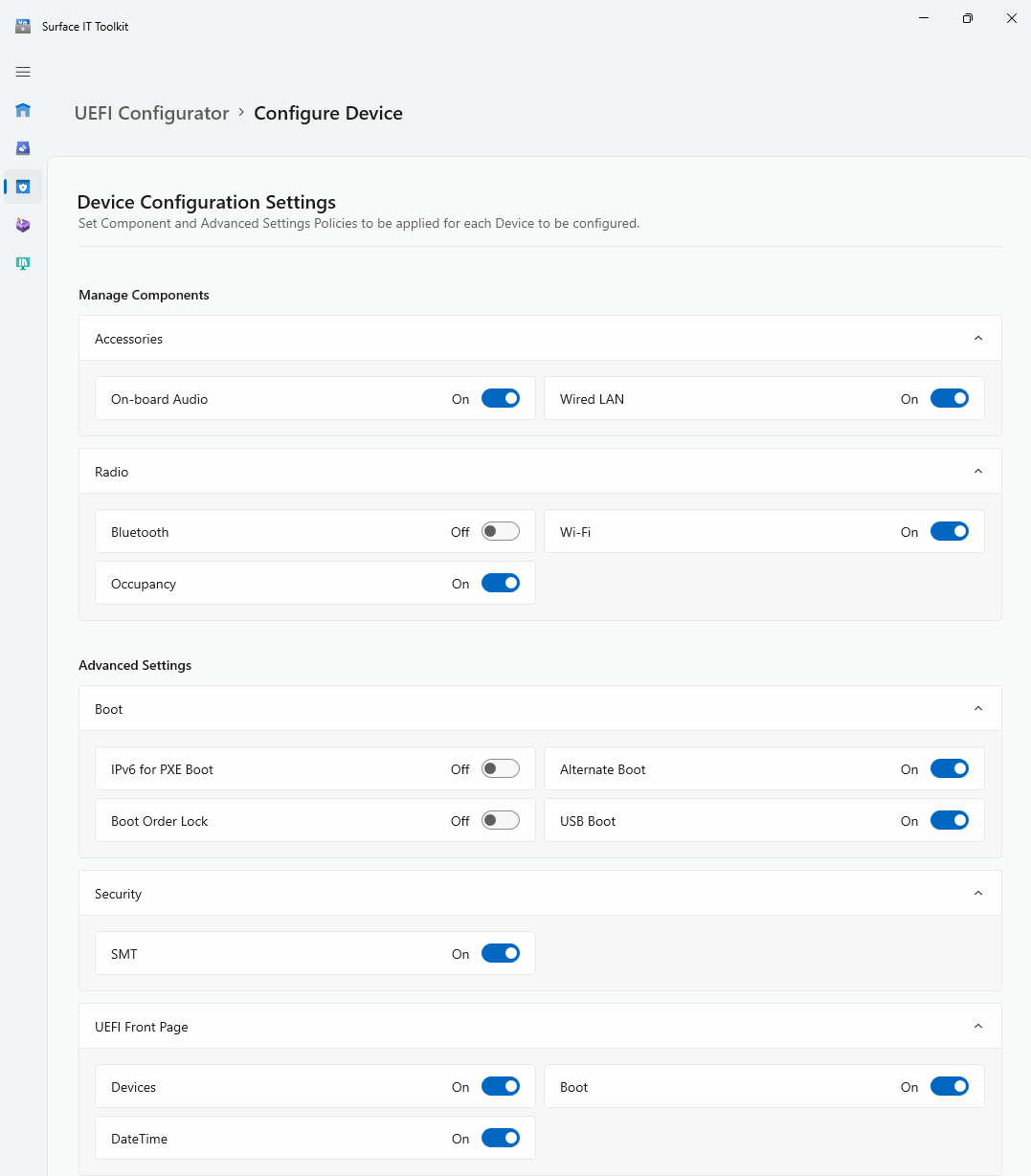

SEMM permet aux administrateurs informatiques de verrouiller les fonctionnalités au niveau du microprogramme que vous souhaiterez peut-être implémenter en fonction de la posture de sécurité de votre environnement. Ouvrez Surface UEFI Configurator, comme expliqué précédemment, et accédez aux écrans suivants :

Pour obtenir une description des paramètres, consultez Informations de référence sur les paramètres UEFI SEMM.

Multithreading simultané (SMT)

Communément appelé hyperthreading dans les processeurs Intel, SMT permet à un seul cœur de processeur physique d’exécuter plusieurs threads simultanément. Cela peut améliorer les performances dans les applications multithread. Toutefois, il existe des scénarios spécifiques dans lesquels vous pouvez contrôler le paramètre SMT. Certaines vulnérabilités, telles que les attaques par canal latéral par exécution spéculative (par exemple, erreur de terminal L1, vulnérabilités MDS), peuvent potentiellement exploiter SMT pour accéder aux données sensibles. La désactivation de SMT peut atténuer le risque associé à ces vulnérabilités, mais au détriment de certaines performances. SMT est activé par défaut.

IPv6 pour démarrage PXE

Si votre infrastructure réseau et vos contrôles de sécurité sont principalement conçus autour d’IPv4 et doivent toujours être entièrement équipés pour gérer le trafic IPv6 en toute sécurité, l’activation d’IPv6 pour le démarrage PXE peut introduire des vulnérabilités. Cela est dû au fait que IPv6 peut contourner certains des contrôles de sécurité existants pour IPv4.

Bien que l’activation d’IPv6 pour le démarrage PXE s’aligne sur la tendance générale du secteur à adopter IPv6, il est essentiel de s’assurer que l’infrastructure réseau, les contrôles de sécurité et les pratiques opérationnelles sont tous équipés pour gérer IPv6 en toute sécurité. Si ce n’est pas le cas, il peut être plus sûr de conserver IPv6 pour le démarrage PXE désactivé jusqu’à ce que ces mesures soient en place.

Démarrage alternatif & démarrage USB

La possibilité de démarrer à partir d’une autre source, telle qu’un périphérique USB ou Ethernet, offre de la flexibilité pour la récupération du système, mais peut également introduire des vulnérabilités :

- Systèmes d’exploitation non autorisés : si le démarrage alternatif est activé, un attaquant disposant d’un accès physique à l’appareil peut démarrer le système à l’aide d’un système d’exploitation non autorisé à partir d’un lecteur USB. Cela peut contourner les contrôles de sécurité du système d’exploitation principal.

- Extraction de données : une personne malveillante peut démarrer à partir d’un appareil externe vers un système qui permet un accès direct au stockage interne, ce qui peut extraire des données sensibles.

- Installation de programmes malveillants : le démarrage à partir d’une source non approuvée peut introduire des programmes malveillants, des rootkits ou d’autres logiciels malveillants au niveau du système.

Compte tenu de ces implications, les organisations dans des environnements de travail hautement sécurisés peuvent choisir de désactiver le démarrage de remplacement et le démarrage USB pour réduire le risque d’accès non autorisé ou de falsification.

Verrou d’ordre de démarrage

L’activation du « verrouillage d’ordre de démarrage » améliore la posture de sécurité en veillant à ce qu’il démarre uniquement à partir de sources autorisées. Le verrouillage de l’ordre de démarrage est désactivé par défaut.