Configurer l’authentification unique pour les appareils joints à Microsoft Entra

Cet article décrit les fonctionnalités ou scénarios windows Hello Entreprise qui s’appliquent à :

-

Type de déploiement :

-

Type d’approbation :l’approbation

de clé des contrôleurs de

-

Type de jointure :Microsoft Entra Join

Windows Hello Entreprise combiné avec des appareils joints à Microsoft Entra permet aux utilisateurs d’accéder en toute sécurité aux ressources cloud à l’aide d’informations d’identification fortes à deux facteurs. À mesure que les organisations effectuent la transition des ressources vers le cloud, certaines ressources peuvent rester locales et les appareils joints à Microsoft Entra peuvent avoir besoin d’y accéder. Avec des configurations supplémentaires pour le déploiement hybride, vous pouvez fournir l’authentification unique aux ressources locales pour les appareils joints à Microsoft Entra à l’aide de Windows Hello Entreprise, à l’aide d’une clé ou d’un certificat.

Remarque

Ces étapes ne sont pas nécessaires lors de l’utilisation du modèle d’approbation Kerberos cloud.

Conditions préalables

Contrairement aux appareils joints hybrides Microsoft Entra, les appareils joints à Microsoft Entra n’ont pas de relation avec votre domaine Active Directory. Ce facteur change la façon dont les utilisateurs s’authentifient auprès d’Active Directory. Validez les configurations suivantes pour vous assurer qu’elles prennent en charge les appareils joints à Microsoft Entra :

- Point de distribution de liste de révocation de certificats (CRL)

- Certificats de contrôleur de domaine

- Infrastructure réseau en place pour atteindre les contrôleurs de domaine locaux. Si les machines sont externes, vous pouvez utiliser n’importe quelle solution VPN

Point de distribution CRL (CDP)

Les certificats émis par une autorité de certification peuvent être révoqués. Lorsqu’une autorité de certification révoque un certificat, elle écrit des informations sur le certificat dans une liste de révocation de certificats (CRL).

Lors de la validation du certificat, Windows compare le certificat actuel avec les informations contenues dans la liste de révocation de certificats pour déterminer si le certificat est valide.

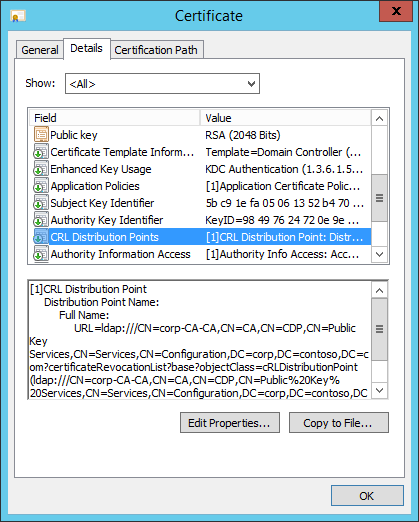

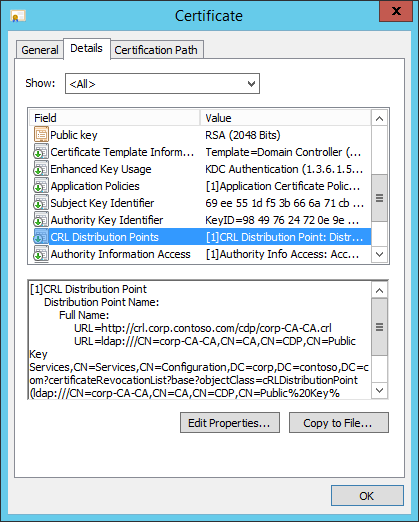

Dans la capture d’écran, la propriété CDP du certificat de contrôleur de domaine montre un chemin LDAP. L’utilisation d’Active Directory pour les appareils joints au domaine fournit un point de distribution hautement disponible. Toutefois, les appareils joints à Microsoft Entra ne peuvent pas lire les données à partir d’Active Directory, et la validation de certificat ne permet pas de s’authentifier avant de lire la liste de révocation de certificats. L’authentification devient un problème circulaire : l’utilisateur tente de s’authentifier, mais doit lire Active Directory pour terminer l’authentification, mais l’utilisateur ne peut pas lire Active Directory car il ne s’est pas authentifié.

Pour résoudre ce problème, le point de distribution de la liste de révocation de certificats doit être un emplacement accessible par les appareils joints à Microsoft Entra qui ne nécessitent pas d’authentification. La solution la plus simple consiste à publier le point de distribution de liste de révocation de certificats sur un serveur web qui utilise HTTP (et non HTTPs).

Si votre point de distribution de liste de révocation de certificats ne répertorie pas de point de distribution HTTP, vous devez reconfigurer l’autorité de certification émettrice pour inclure un point de distribution de liste de révocation de certificats HTTP, de préférence en premier, dans la liste des points de distribution.

Remarque

Si votre autorité de certification a publié à la fois la liste de révocation de certificats de base et la liste de révocation de certificats Delta, veillez à publier la liste de révocation de certificats Delta dans le chemin HTTP. Incluez le serveur web pour récupérer la liste de révocation de certificats Delta en autorisant la double échappement dans le serveur web (IIS).

Certificats de contrôleur de domaine

Les autorités de certification écrivent les informations CDP dans les certificats au fur et à mesure qu’elles sont émises. Si le point de distribution change, les certificats précédemment émis doivent être réédités pour que l’autorité de certification inclue le nouveau CDP. Le certificat de contrôleur de domaine est l’un des composants critiques des appareils joints à Microsoft Entra qui s’authentifient auprès d’Active Directory.

Pourquoi Windows a-t-il besoin de valider le certificat du contrôleur de domaine ?

Windows Hello Entreprise applique la fonctionnalité de sécurité de validation KDC stricte lors de l’authentification à partir d’un appareil microsoft Entra joint à un domaine. Cette application impose des critères plus restrictifs qui doivent être remplis par le centre de distribution de clés (KDC). Lors de l’authentification à l’aide de Windows Hello Entreprise sur un appareil joint à Microsoft Entra, le client Windows valide la réponse du contrôleur de domaine en s’assurant que toutes les conditions suivantes sont respectées :

- Le contrôleur de domaine dispose de la clé privée pour le certificat fourni

- L’autorité de certification racine qui a émis le certificat du contrôleur de domaine se trouve dans les autorités de certification racines de confiance de l’appareil

- Utiliser le modèle de certificat d’authentification Kerberos au lieu d’un autre modèle plus ancien

- Le certificat du contrôleur de domaine a l’utilisation étendue de la clé (EKU) de l’authentification KDC

- L’autre nom d’objet du certificat du contrôleur de domaine a un nom DNS qui correspond au nom du domaine

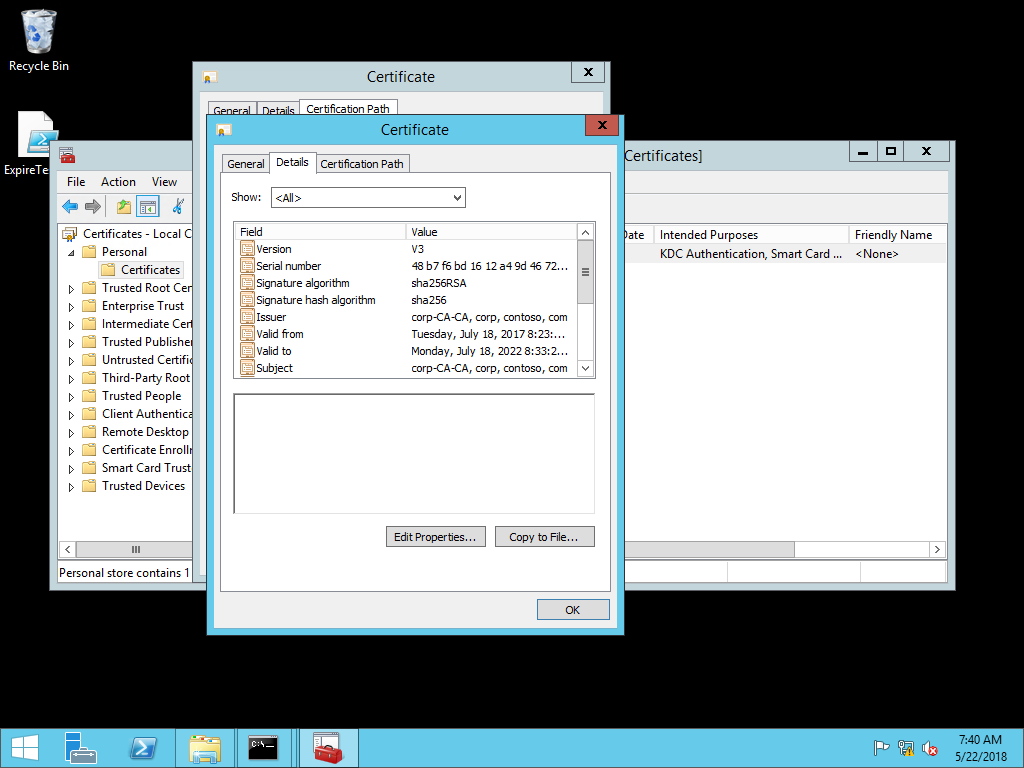

- L’algorithme de hachage de signature du certificat du contrôleur de domaine est sha256

- La clé publique du certificat du contrôleur de domaine est RSA (2 048 bits)

Important

L’authentification à partir d’un appareil microsoft Entra hybride joint à un domaine à l’aide de Windows Hello Entreprise n’impose pas que le certificat de contrôleur de domaine inclut la référence EKU d’authentification KDC . Si vous ajoutez des appareils joints à Microsoft Entra à un environnement de domaine existant, veillez à vérifier que votre certificat de contrôleur de domaine a été mis à jour pour inclure la référence EKU d’authentification KDC .

Configurer un point de distribution de liste de révocation de certificats pour une autorité de certification émettrice

Utilisez cet ensemble de procédures pour mettre à jour l’autorité de certification qui émet des certificats de contrôleur de domaine afin d’inclure un point de distribution de liste de révocation de certificats http.

Configurer Internet Information Services pour héberger le point de distribution de liste de révocation de certificats

Vous devez héberger votre nouvelle liste de révocation de certificats sur un serveur web afin que les appareils joints à Microsoft Entra puissent facilement valider les certificats sans authentification. Vous pouvez héberger ces fichiers sur des serveurs web de plusieurs manières. Les étapes suivantes ne sont qu’une et peuvent être utiles pour les administrateurs qui ne connaissent pas l’ajout d’un nouveau point de distribution de liste de révocation de certificats.

Important

Ne configurez pas le serveur IIS hébergeant votre point de distribution de liste de révocation de certificats pour utiliser HTTPS ou un certificat d’authentification serveur. Les clients doivent accéder au point de distribution à l’aide de http.

Installer le serveur web

- Connectez-vous à votre serveur en tant qu’administrateur local et démarrez le Gestionnaire de serveur s’il n’a pas démarré pendant votre connexion

- Sélectionnez le nœud Serveur local dans le volet de navigation. Sélectionnez Gérer, puis Ajouter des rôles et des fonctionnalités.

- Dans l’Assistant Ajout d’un rôle et de fonctionnalités, sélectionnez Sélection du serveur. Vérifiez que le serveur sélectionné est bien le serveur local. Sélectionnez Rôles de serveur. Cochez la case en regard de Serveur web (IIS)

- Sélectionnez Suivant dans les options restantes de l’Assistant, en acceptant les valeurs par défaut, puis installez le rôle Serveur web.

Configurer le serveur web

À partir des Outils d’administration Windows, ouvrez le Gestionnaire des services Internet (IIS)

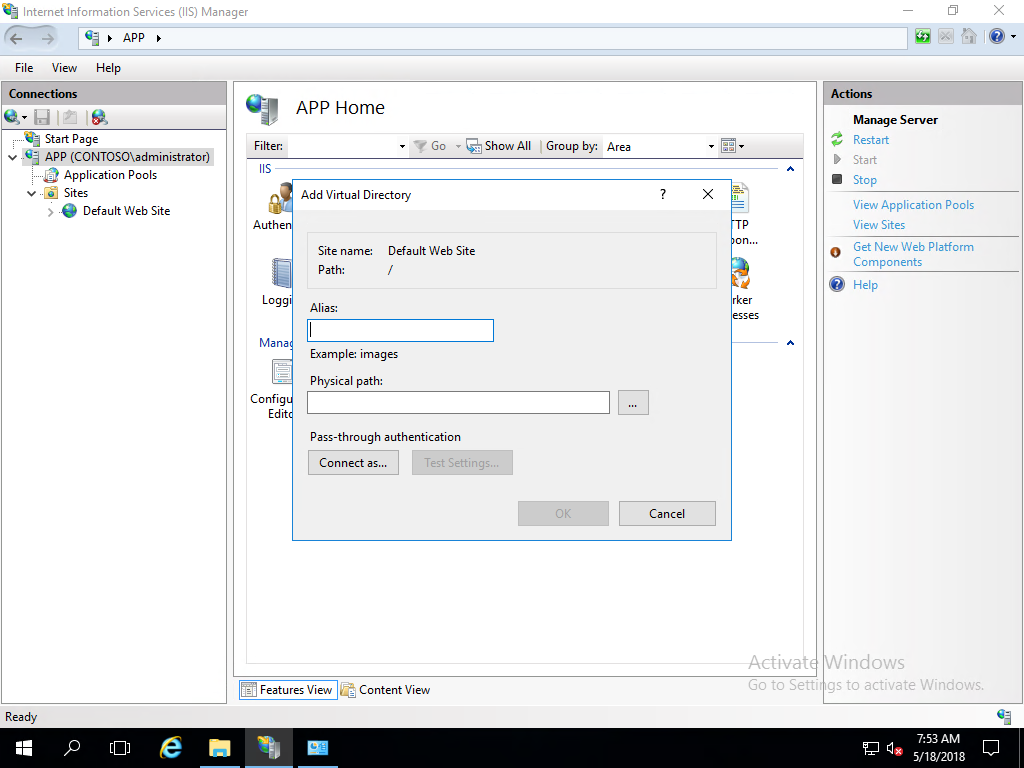

Développer le volet de navigation pour afficher Site web par défaut. Sélectionnez, puis cliquez avec le bouton droit sur Site web par défaut , puis sélectionnez Ajouter un répertoire virtuel...

Dans la boîte de dialogue Ajouter un répertoire virtuel, tapez cdp dans alias. Pour le chemin d’accès physique, tapez ou recherchez l’emplacement du fichier physique où vous allez héberger la liste de révocation de certificats. Pour cet exemple, le chemin d’accès

c:\cdpest utilisé. Sélectionnez OK

Remarque

Prenez note de ce chemin d’accès, car vous utiliserez celui-ci ultérieurement pour configurer les autorisations de partage et de fichier.

Sélectionnez CDP sous Site web par défaut dans le volet de navigation. Ouvrez La navigation dans l’annuaire dans le volet de contenu. Sélectionnez Activer dans le volet d’informations.

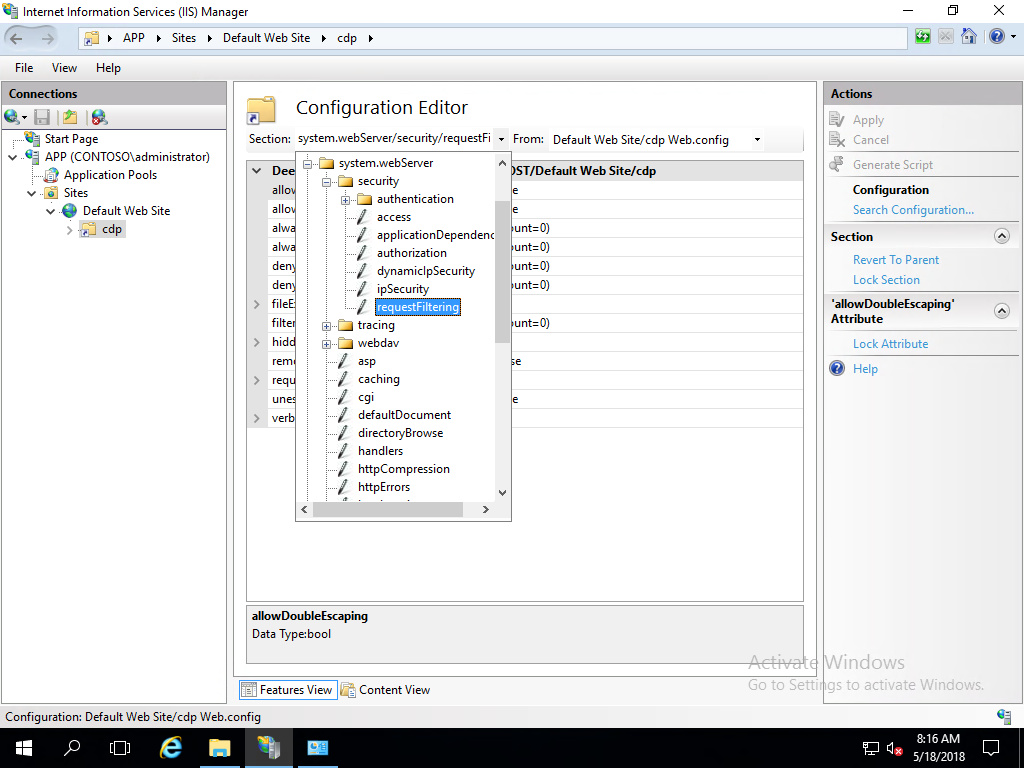

Sélectionnez CDP sous Site web par défaut dans le volet de navigation. Ouvrir l’Éditeur de configuration

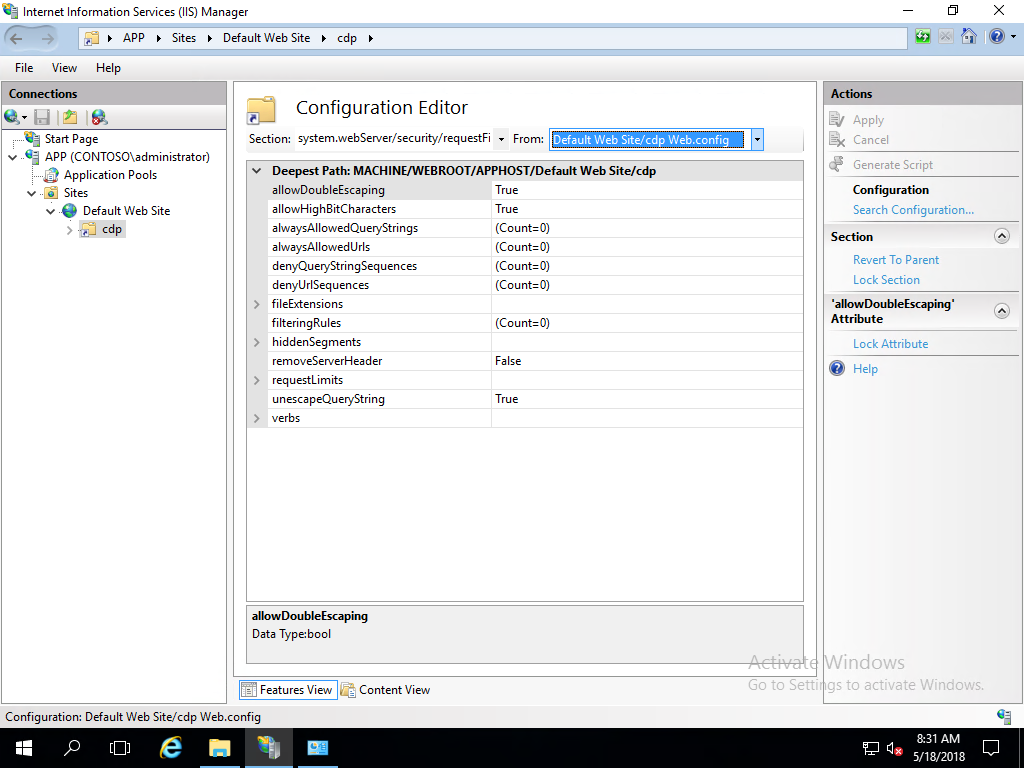

Dans la liste Section , accédez à system.webServer/security/requestFiltering

Dans la liste des paires de valeurs nommées du volet de contenu, configurez allowDoubleEscaping sur True. Sélectionnez Appliquer dans le volet Actions

Fermer le Gestionnaire des services Internet (IIS)

Créer un enregistrement de ressource DNS pour l’URL du point de distribution de liste de révocation de certificats

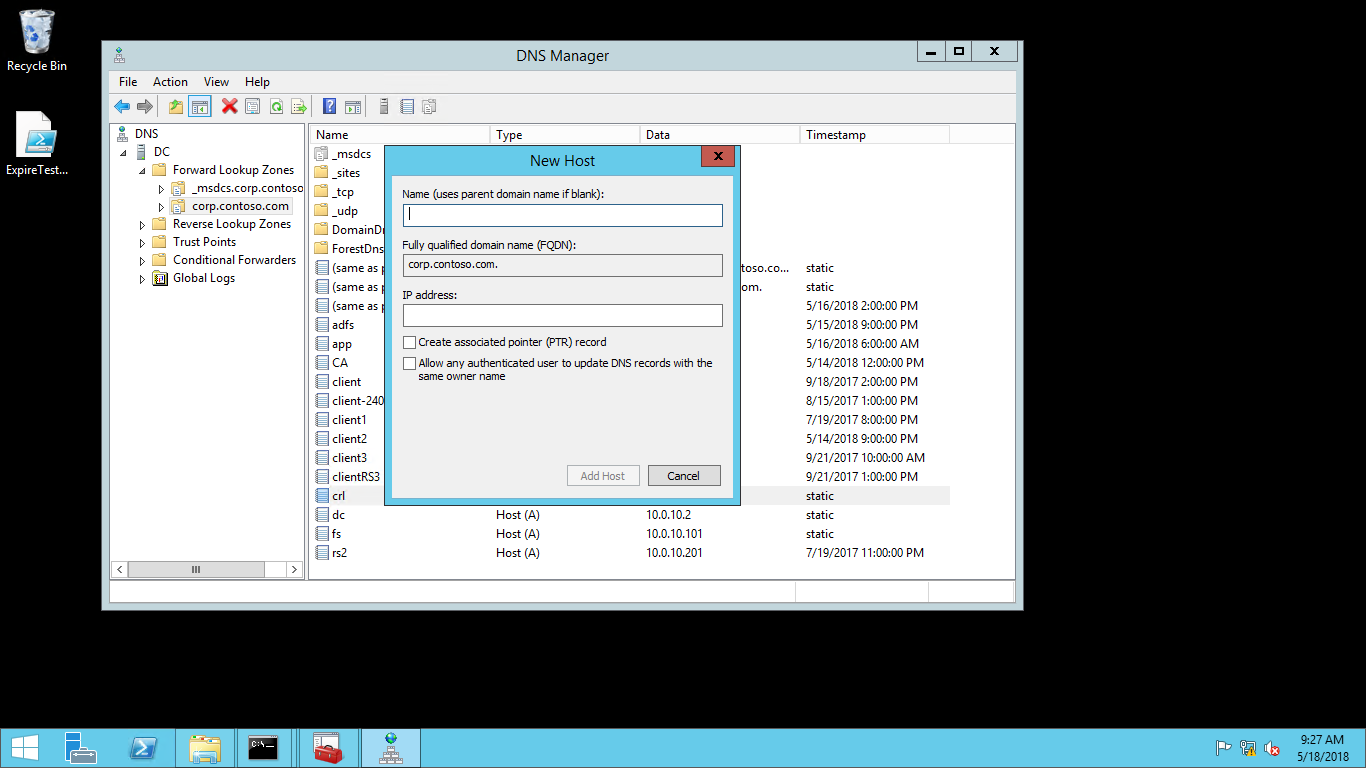

- Sur votre serveur DNS ou à partir d’une station de travail d’administration, ouvrez le Gestionnaire DNS à partir des outils d’administration

- Développez ls Zones de recherche directe pour afficher la zone DNS de votre domaine. Cliquez avec le bouton droit sur votre nom de domaine dans le volet de navigation, puis sélectionnez Nouvel hôte (A ou AAAA)...

- Dans la boîte de dialogue Nouvel hôte, tapez crl dans Nom. Tapez l’adresse IP du serveur web que vous avez configuré dans Adresse IP. Sélectionnez Ajouter un hôte. Sélectionnez OK pour fermer la boîte de dialogue DNS . Sélectionnez Terminé

- Fermer le Gestionnaire DNS

Préparer un partage de fichiers pour héberger la liste de révocation de certificats

Ces procédures configurent NTFS et les autorisations de partage sur le serveur web afin de permettre aux autorités de certification de publier automatiquement la liste de révocation de certificats.

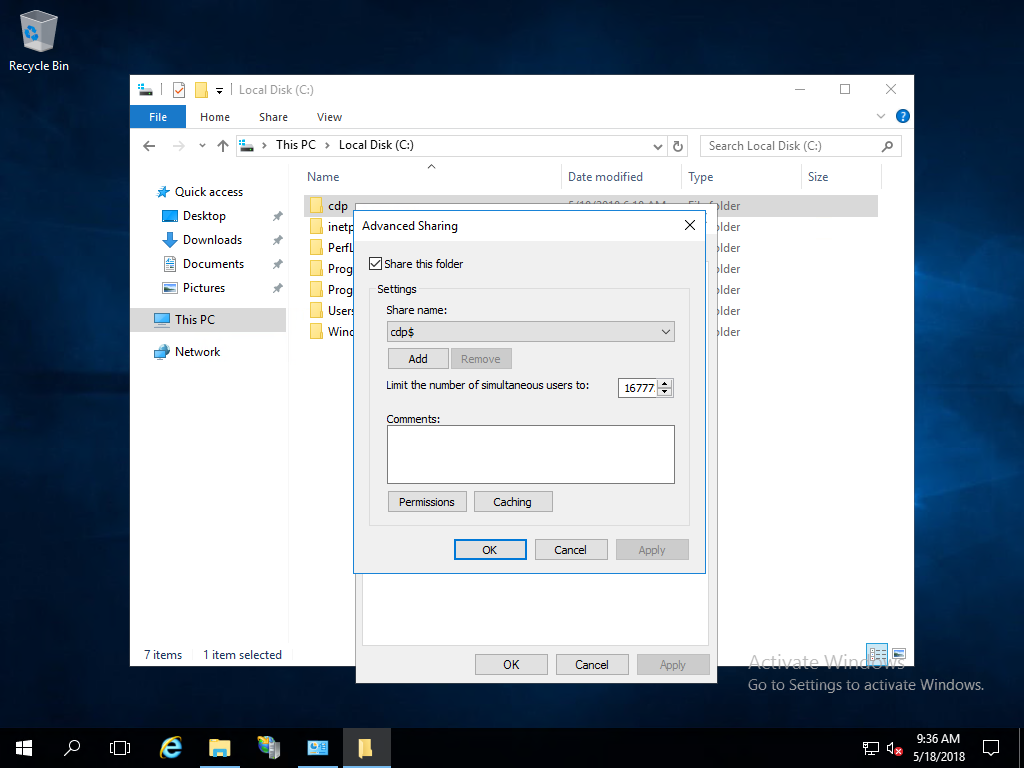

Configurez le partage de fichiers point de distribution de la liste de révocation de certificats.

- Sur le serveur web, ouvrez l’Explorateur Windows et accédez au dossier cdp que vous avez créé à l’étape 3 de Configurer le serveur web

- Cliquez avec le bouton droit sur le dossier cdp et sélectionnez Propriétés. Sélectionnez l’onglet Partage . Sélectionnez Partage avancé

- Sélectionnez l'option Partager ce dossier. Tapez cdp$ dans Nom de partage. Sélectionnez Autorisations

- Dans la boîte de dialogue Autorisations pour cdp$ , sélectionnez Ajouter

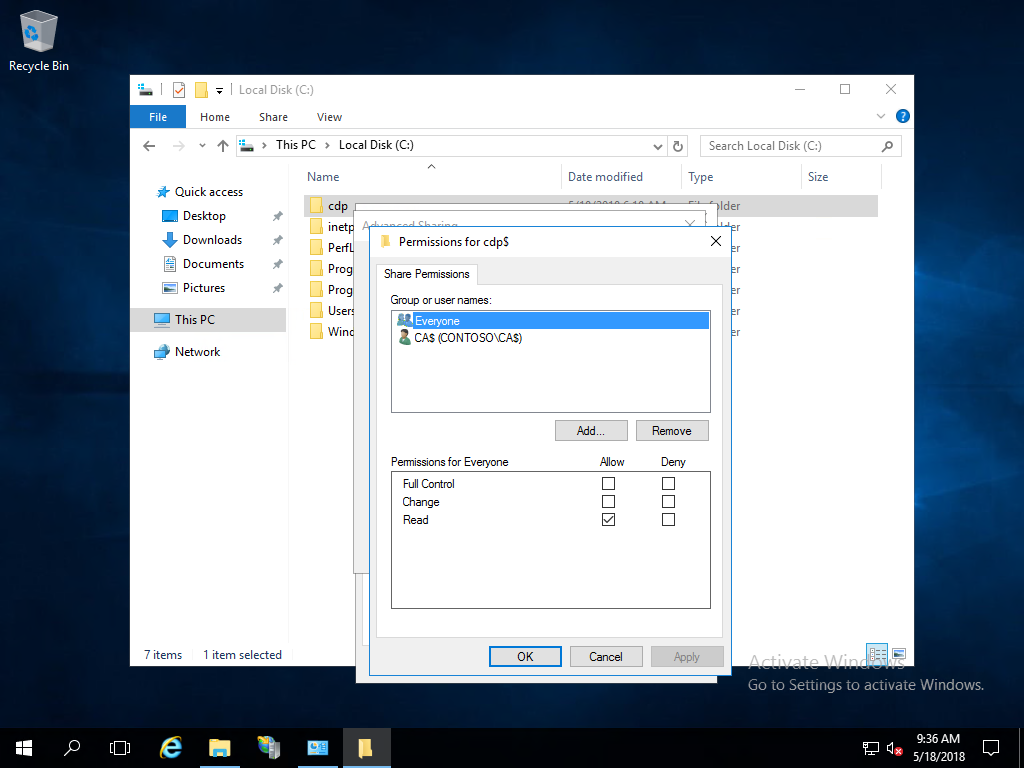

- Dans la boîte de dialogue Sélectionner des utilisateurs, des ordinateurs, des comptes de service ou des groupes , sélectionnez Types d’objets. Dans la boîte de dialogue Types d’objets, sélectionnez Ordinateurs, puis OK

- Dans la boîte de dialogue Sélectionner des utilisateurs, des ordinateurs, des comptes de service ou des groupes , dans Entrez les noms d’objets à sélectionner, tapez le nom du serveur exécutant l’autorité de certification émettrice de la liste de révocation de certificats, puis sélectionnez Vérifier les noms. Sélectionnez OK.

- Dans la boîte de dialogue Autorisations pour cdp$, sélectionnez l’autorité de certification dans la liste de noms d’utilisateurs ou de groupes. Dans la section Autorisations pour cdp$, sélectionnez Autoriser pour Contrôle total. Sélectionnez OK

- Dans la boîte de dialogue Partage avancé, sélectionnez OK.

Astuce

Assurez-vous que les utilisateurs peuvent accéder à \\Server FQDN\sharename.

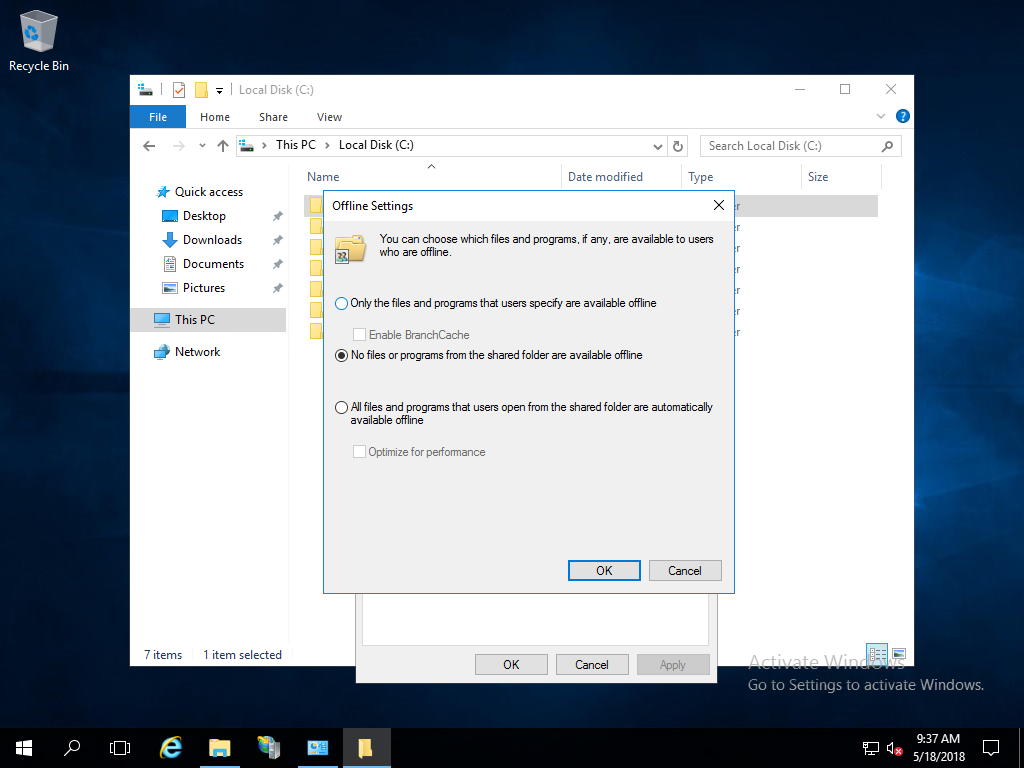

Désactiver la mise en cache

- Sur le serveur web, ouvrez l’Explorateur Windows et accédez au dossier cdp que vous avez créé à l’étape 3 de Configurer le serveur web

- Cliquez avec le bouton droit sur le dossier cdp et sélectionnez Propriétés. Sélectionnez l’onglet Partage . Sélectionnez Partage avancé

- Sélectionnez Mise en cache. Sélectionnez Aucun fichier ou programme du dossier partagé n’est disponible hors connexion

- Sélectionnez OK.

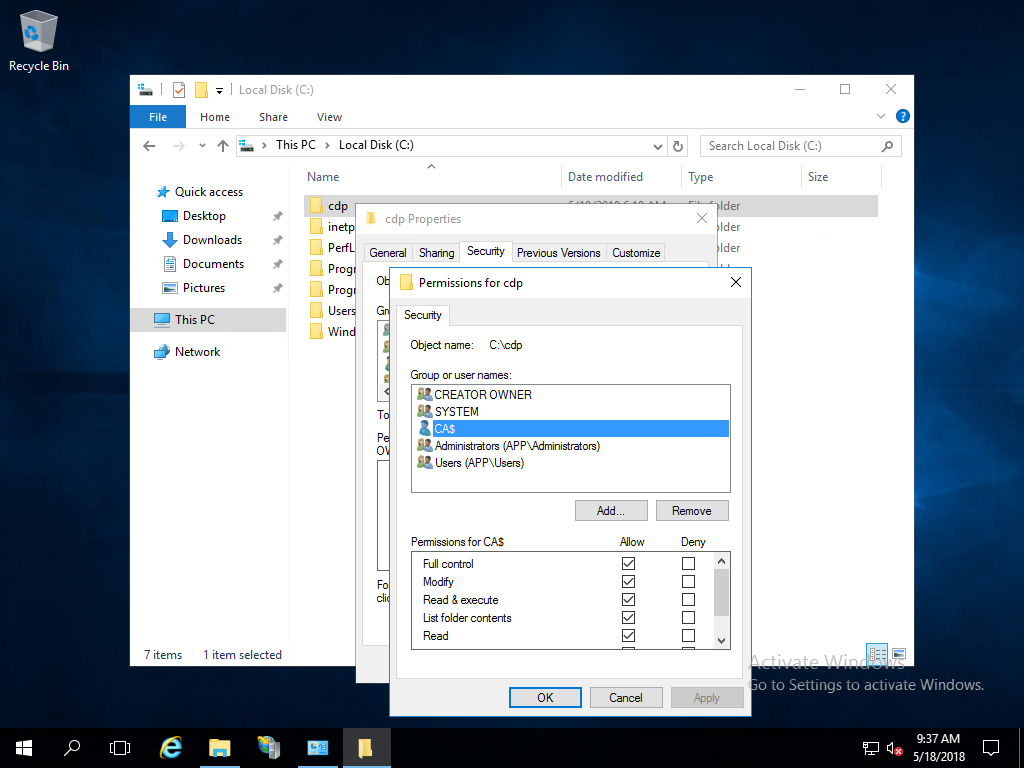

Configurer l’autorisation NTFS pour le dossier CDP

- Sur le serveur web, ouvrez l’Explorateur Windows et accédez au dossier cdp que vous avez créé à l’étape 3 de Configurer le serveur web

- Cliquez avec le bouton droit sur le dossier cdp et sélectionnez Propriétés. Sélectionnez l’onglet Sécurité

- Sous l’onglet Sécurité , sélectionnez Modifier

- Dans la boîte de dialogue Autorisations pour cdp , sélectionnez Ajouter des

- Dans la boîte de dialogue Sélectionner des utilisateurs, des ordinateurs, des comptes de service ou des groupes , sélectionnez Types d’objets. Dans la boîte de dialogue Types d’objets, sélectionnez Ordinateurs. Sélectionnez OK.

- Dans la boîte de dialogue Sélectionner des utilisateurs, des ordinateurs, des comptes de service ou des groupes , dans Entrez les noms d’objets à sélectionner, tapez le nom de l’autorité de certification, puis sélectionnez Vérifier les noms. Sélectionnez OK.

- Dans la boîte de dialogue Autorisations pour cdp, sélectionnez le nom de l’autorité de certification dans la liste de noms d’utilisateurs ou de groupes. Dans la section Autorisations pour cdp$, sélectionnez Autoriser pour Contrôle total. Sélectionnez OK.

- Sélectionnez Fermer dans la boîte de dialogue Propriétés cdp

Configurer le nouveau CDP et l’emplacement de publication dans l’autorité de certification émettrice

Le serveur web est prêt à héberger le point de distribution de la liste de révocation de certificats. À présent, configurez l’autorité de certification émettrice pour publier la liste de révocation de certificats au nouvel emplacement et inclure le nouveau point de distribution de la liste de révocation de certificats.

Configurer le point de distribution de liste de révocation de certificats

- Sur l’autorité de certification émettrice, connectez-vous en tant qu’administrateur local. Démarrer la console autorité de certification à partir des outils d’administration

- Dans le volet de navigation, cliquez avec le bouton droit sur le nom de l’autorité de certification, puis sélectionnez Propriétés.

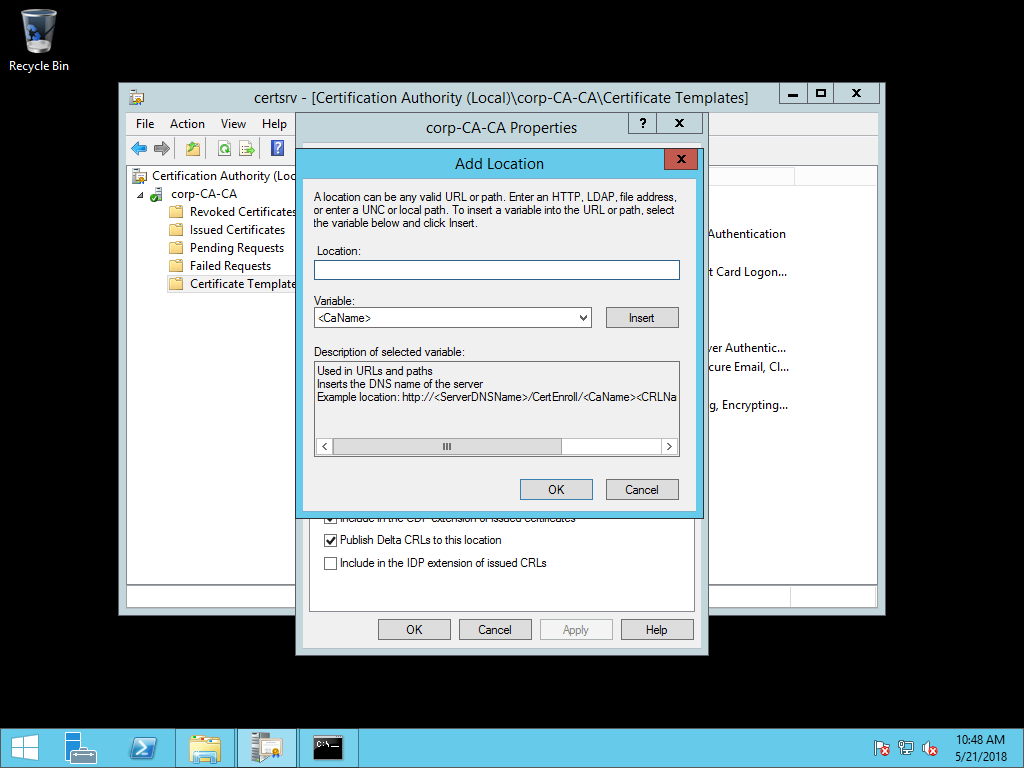

- Sélectionnez Extensions. Sous l’onglet Extensions, sélectionnez Point de distribution CRL (CDP) dans la liste Sélectionner une extension

- Sous l’onglet Extensions , sélectionnez Ajouter. Tapez http://crl.[domainname]/cdp/ à l’emplacement. Par exemple,

<http://crl.corp.contoso.com/cdp/>ou<http://crl.contoso.com/cdp/>(n’oubliez pas la barre oblique de fin) boîte

- Sélectionnez <CaName> dans la liste Variable, puis Insérer. Sélectionnez <CRLNameSuffix> dans la liste Variable, puis insérer. Sélectionnez <DeltaCRLAllowed> dans la liste Variable , puis insérer .

- Tapez .crl à la fin du texte dans Emplacement. Sélectionnez OK.

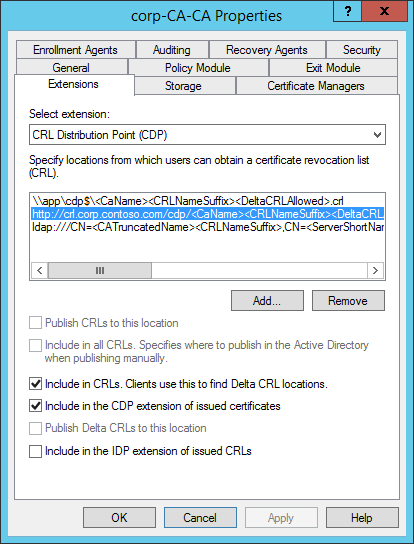

- Sélectionnez le CDP que vous venez de créer

- Sélectionnez Inclure dans les listes de révocation de certificats. Les clients l’utilisent pour rechercher les emplacements des listes de révocation de certificats Delta

- Sélectionnez Inclure dans l’extension CDP des certificats émis

- Sélectionnez Appliquer enregistrer vos sélections. Sélectionnez Non lorsque vous demandez à redémarrer le service.

Remarque

Vous pouvez également supprimer les points de distribution de liste de révocation de certificats inutilisés et les emplacements de publication.

Configurer l’emplacement de publication des listes de révocation de certificats

- Sur l’autorité de certification émettrice, connectez-vous en tant qu’administrateur local. Démarrer la console de l’autorité de certification à partir des outils d’administration

- Dans le volet de navigation, cliquez avec le bouton droit sur le nom de l’autorité de certification, puis sélectionnez Propriétés.

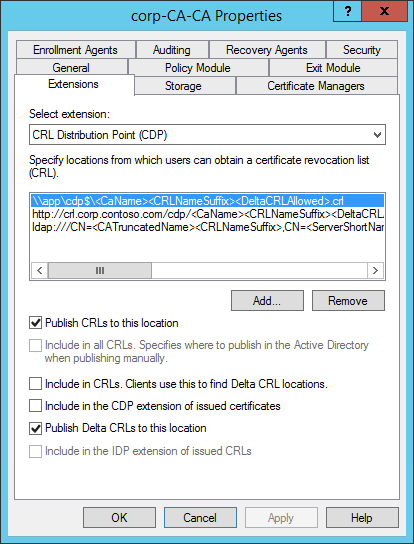

- Sélectionnez Extensions. Sous l’onglet Extensions, sélectionnez Point de distribution CRL (CDP) dans la liste Sélectionner une extension

- Sous l’onglet Extensions , sélectionnez Ajouter. Tapez le nom de l’ordinateur et de partage que vous créez pour votre point de distribution de liste de révocation de certificats dans Configurez le partage de fichier de point de distribution de la liste de révocation de certificats. Par exemple, \\app\cdp$\ (n’oubliez pas la barre oblique descendante)

- Sélectionnez <CaName> dans la liste Variable, puis Insérer. Sélectionnez <CRLNameSuffix> dans la liste Variable, puis insérer. Sélectionnez <DeltaCRLAllowed> dans la liste Variable , puis insérer .

- Tapez .crl à la fin du texte dans Emplacement. Sélectionnez OK.

- Sélectionnez

que vous venez de créer.

que vous venez de créer. - Sélectionnez Publier des listes de révocation de certificats à cet emplacement.

- Sélectionnez Publier des listes de révocation de certificats delta à cet emplacement

- Sélectionnez Appliquer enregistrer vos sélections. Sélectionnez Oui quand demandez à redémarrer le service. Sélectionnez OK pour fermer la boîte de dialogue propriétés

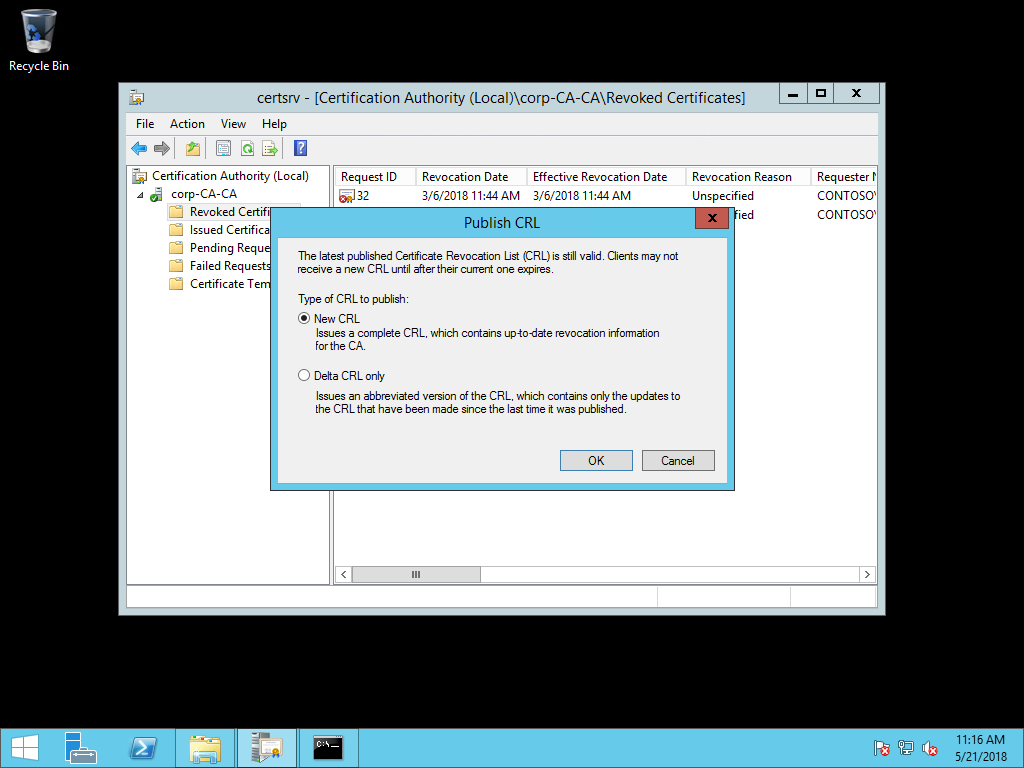

Publier une nouvelle liste de révocation de certificats

- Sur l’autorité de certification émettrice, connectez-vous en tant qu’administrateur local. Démarrer la console de l’autorité de certification à partir des outils d’administration

- Dans le volet de navigation, cliquez avec le bouton droit sur Certificats révoqués, pointez sur Toutes les tâches, puis sélectionnez Publier

- Dans la boîte de dialogue Publier la liste de révocation de certificats, sélectionnez Nouvelle liste de révocation de certificats , puis OK

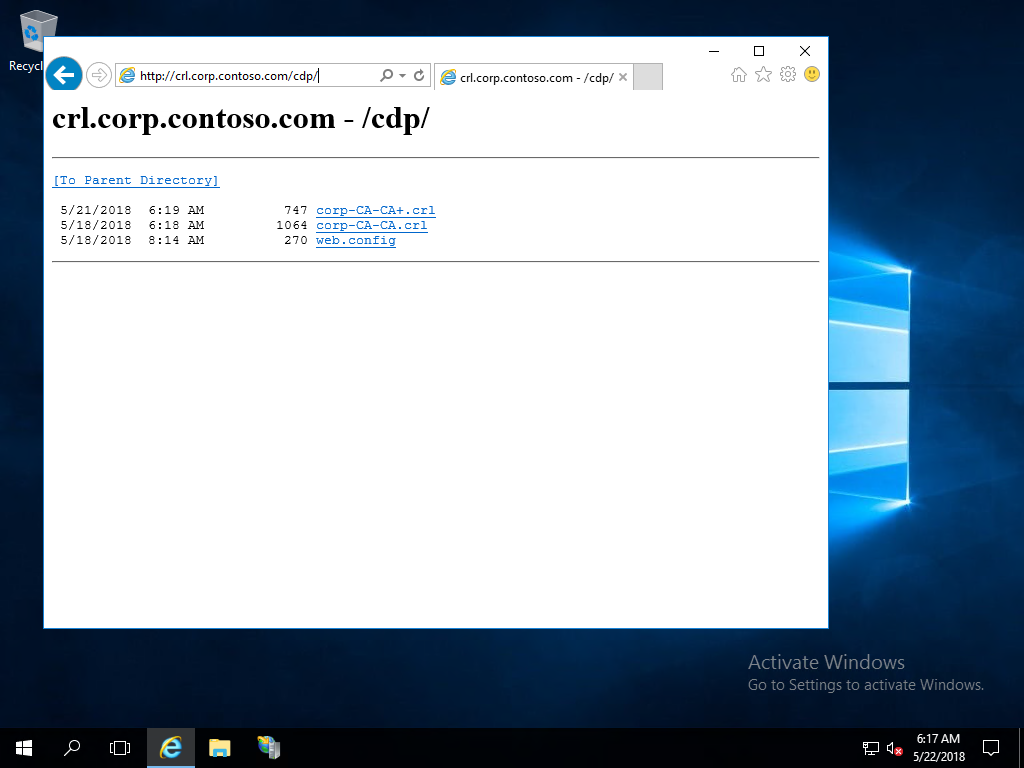

Valider la publication du point de distribution de la liste de révocation de certificats

Vérifiez que le nouveau point de distribution de liste de révocation de certificats fonctionne.

- Ouvrez un navigateur web. Naviguez vers

http://crl.[yourdomain].com/cdp. Vous devez voir deux fichiers créés à partir de la publication de la nouvelle liste de révocation

Réémettre les certificats de contrôleur de domaine

Avec l’autorité de certification correctement configurée avec un point de distribution de liste de révocation de certificats basé sur HTTP valide, vous devez réémettre des certificats aux contrôleurs de domaine, car l’ancien certificat n’a pas le point de distribution de liste de révocation de certificats mis à jour.

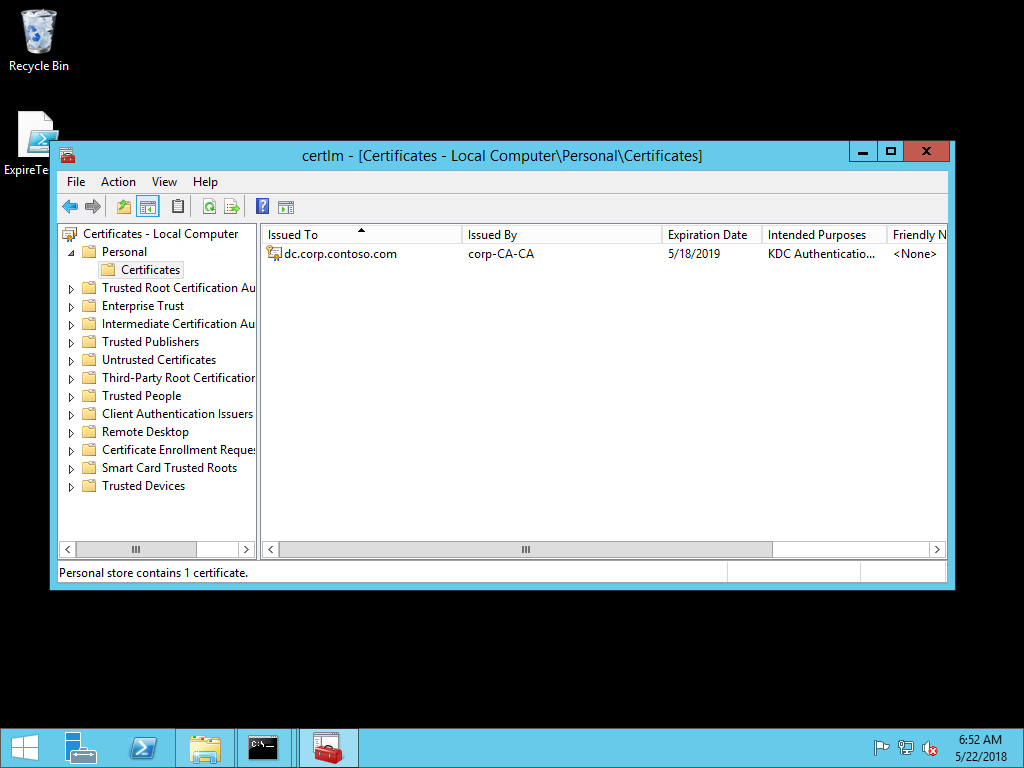

- Connecter un contrôleur de domaine à l’aide d’informations d’identification d’administration

- Ouvre la boîte de dialogue Exécuter. Tapez certlm.msc pour ouvrir le Gestionnaire de certificats pour l’ordinateur local

- Dans le volet de navigation, développez Personel. Sélectionnez Certificats. Dans le volet d’informations, sélectionnez le certificat de contrôleur de domaine existant qui inclut l’authentification KDC dans la liste du

à usage prévu.

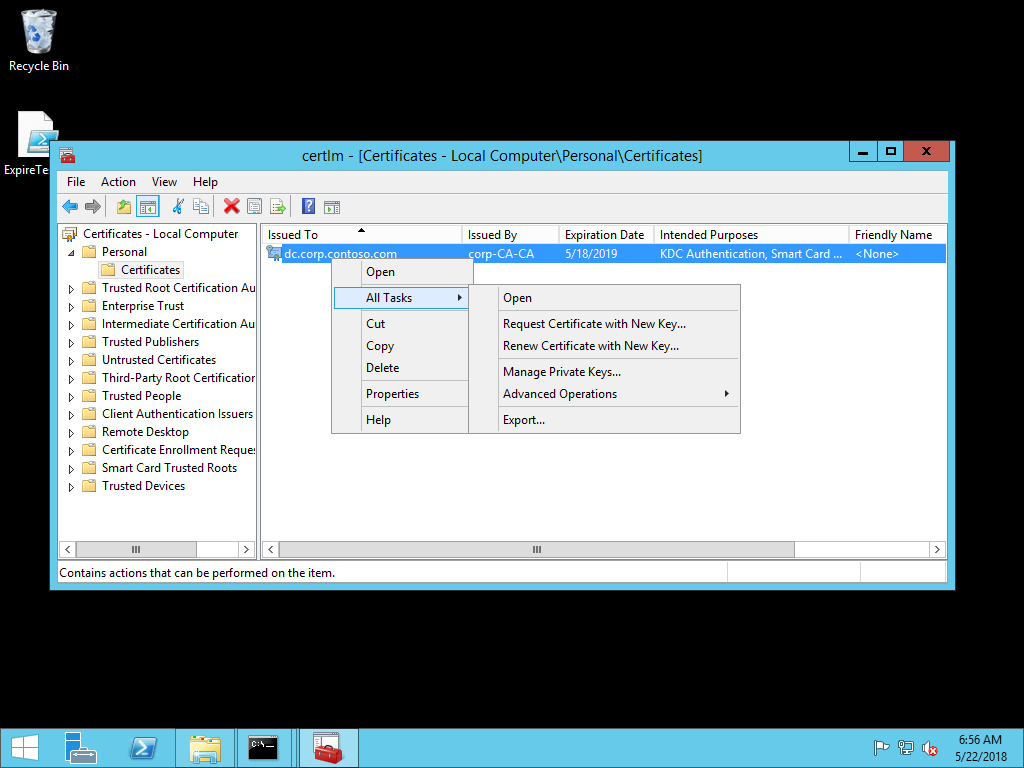

à usage prévu. - Cliquez avec le bouton droit sur le certificat sélectionné. Pointez sur Toutes les tâches , puis sélectionnez Renouveler le certificat avec une nouvelle clé.... Dans l’Assistant Inscription de certificat , sélectionnez Renouvellement suivant

- Dans la page Demander des certificats de l’Assistant, vérifiez que le certificat sélectionné possède le modèle de certificat correct et que l’état est disponible. Sélectionnez Inscrire.

- Une fois l’inscription terminée, sélectionnez Terminer pour fermer l’Assistant

- Répétez cette procédure sur tous vos contrôleurs de domaine

Remarque

Vous pouvez configurer les contrôleurs de domaine de façon à inscrire et renouveler automatiquement leurs certificats. L’inscription automatique de certificats permet d’éviter les problèmes d’indisponibilité dus aux certificats arrivés à expiration. Pour savoir comment déployer l’inscription automatique de certificats pour les contrôleurs de domaine, voir les Guides de déploiement de Windows Hello.

Important

Si vous n’utilisez pas l’inscription automatique des certificats, créez un rappel de calendrier pour vous alerter deux mois avant la date d’expiration du certificat. Envoyez le rappel à plusieurs personnes au sein de l’organisation afin de vous assurer que plusieurs personnes sont informées de l’expiration de ces certificats.

Valider le point de distribution de la liste de révocation de certificats dans le nouveau certificat

Connecter un contrôleur de domaine à l’aide d’informations d’identification d’administration

Ouvre la boîte de dialogue Exécuter. Tapez certlm.msc pour ouvrir le Gestionnaire de certificats pour l’ordinateur local

Dans le volet de navigation, développez Personel. Sélectionnez Certificats. Dans le volet d’informations, double-cliquez sur le certificat de contrôleur de domaine existant incluant l’authentification KDC dans la liste des objectifs prévus

Sélectionnez l’onglet Détails . Faites défiler la liste jusqu’à ce que les points de distribution de liste de révocation de certificats soient visibles dans la colonne Champ de la liste. Sélectionner un point de distribution de liste de révocation de certificats

Examinez les informations sous la liste des champs pour confirmer que la nouvelle URL du point de distribution liste de révocation de certificats est présente dans le certificat. Sélectionnez OK.

Déployer le certificat d’autorité de certification racine sur des appareils joints à Microsoft Entra

Les contrôleurs de domaine ont un certificat qui inclut le nouveau point de distribution de liste de révocation de certificats. Ensuite, vous avez besoin du certificat racine d’entreprise pour pouvoir le déployer sur des appareils joints à Microsoft Entra. Lorsque vous déployez les certificats racine d’entreprise sur un appareil, cela garantit que l’appareil approuve tous les certificats émis par l’autorité de certification. Sans le certificat, les appareils joints à Microsoft Entra n’approuvent pas les certificats de contrôleur de domaine et l’authentification échoue.

Exporter le certificat racine d’entreprise

- Connecter un contrôleur de domaine à l’aide d’informations d’identification d’administration

- Ouvre la boîte de dialogue Exécuter. Tapez certlm.msc pour ouvrir le Gestionnaire de certificats pour l’ordinateur local

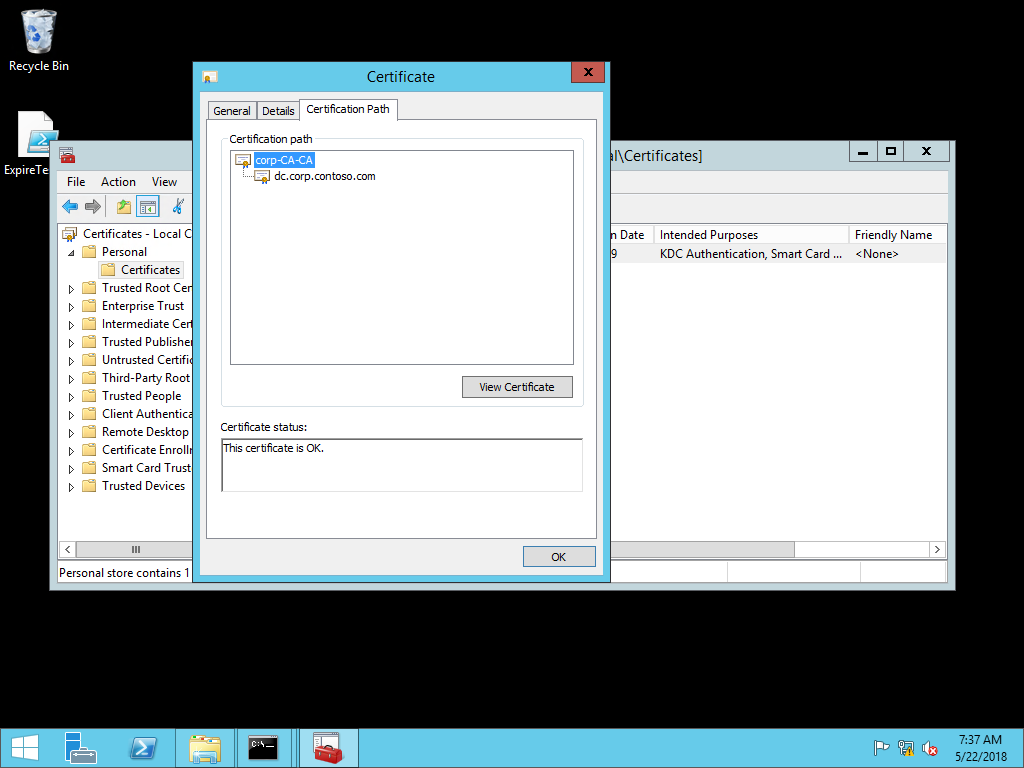

- Dans le volet de navigation, développez Personel. Sélectionnez Certificats. Dans le volet d’informations, double-cliquez sur le certificat de contrôleur de domaine existant incluant l’authentification KDC dans la liste des objectifs prévus

- Sélectionnez l’onglet Chemin de certification. Dans la vue Chemin d’accès de certification, sélectionnez le nœud le plus élevé, puis sélectionnez Afficher le

- Dans la nouvelle boîte de dialogue Certificat, sélectionnez l’onglet Détails. Sélectionnez l’onglet Détails de la copie dans le

- Dans l’Assistant Exportation de certificat, sélectionnez Suivant.

- Dans la page Exporter le format de fichier de l’Assistant, sélectionnez Suivant.

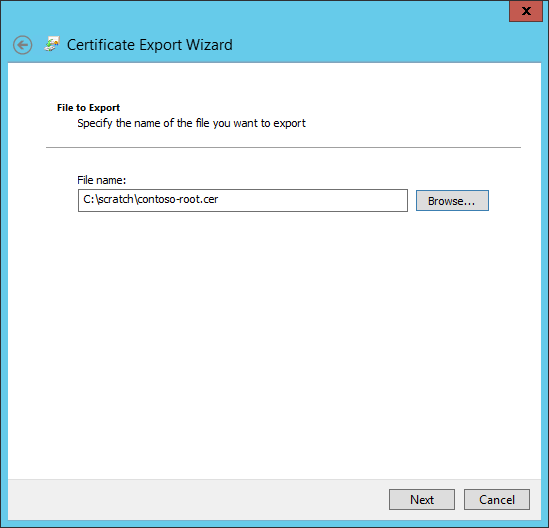

- Dans la page Fichier à exporter de l’Assistant, tapez le nom et l’emplacement du certificat racine, puis sélectionnez Suivant. Sélectionnez Terminer , puis OK pour fermer la boîte de dialogue

- Sélectionnez OK deux fois pour revenir au Gestionnaire de certificats de l’ordinateur local. Fermer le Gestionnaire de certificats

Déployer le certificat via Intune

Pour configurer des appareils avec Microsoft Intune, utilisez une stratégie personnalisée :

- Accédez au Centre d’administration Microsoft Intune

- Sélectionnez Appareils > Profils de configuration > Créer un profil

- Sélectionnez Plateforme > Windows 8.1 et versions ultérieures etType de > profil Certificat approuvé

- Sélectionnez Créer.

- Dans Paramètres de configuration, sélectionnez l’icône de dossier et recherchez le fichier de certificat racine d’entreprise. Une fois le fichier sélectionné, sélectionnez Ouvrir pour le charger dans Intune.

- Sous la liste déroulante Magasin de destination, sélectionnez Magasin de certificats d’ordinateur - Racine

- Sélectionnez Suivant.

- Sous Affectation, sélectionnez un groupe de sécurité qui contient en tant que membres les appareils ou les utilisateurs que vous souhaitez configurer >Suivant

- Passez en revue la configuration de la stratégie et sélectionnez Créer

Si vous envisagez d’utiliser des certificats pour une connexion unique locale, effectuez les étapes supplémentaires décrites dans Utilisation de certificats pour connexion unique local. Sinon, vous pouvez vous connecter à un appareil microsoft Entra avec Windows Hello Entreprise et tester l’authentification unique sur une ressource locale.