Utilisation de certificats pour Microsoft Entra joint à l’authentification unique locale

Cet article décrit Windows Hello Entreprise fonctionnalités ou scénarios qui s’appliquent à :

-

Type de déploiement :hybride

-

Type d’approbation :

-

Type de jointure : Microsoft Entra rejoindre

Si vous envisagez d’utiliser des certificats pour l’authentification unique locale, suivez ces étapes supplémentaires pour configurer l’environnement afin d’inscrire Windows Hello Entreprise certificats pour Microsoft Entra appareils joints.

Important

Vérifiez que vous avez effectué les configurations dans Microsoft Entra appareils joints pour les appareils locaux Single-Sign Activé avant de continuer.

Les étapes que vous allez effectuer sont les suivantes :

- Préparer Microsoft Entra Connect

- Préparer le compte de service des services d’inscription de périphériques réseau

- Préparer les services de certificats Active Directory

- Installer le rôle Services d’inscription de périphériques réseau

- Configurer les services d’inscription des appareils réseau pour qu’ils fonctionnent avec Microsoft Intune

- Télécharger, installer et configurer Intune Certificate Connector

- Créer et attribuer un profil de certificat SCEP (Simple Certificate Enrollment Protocol)

Vous devez installer et configurer une infrastructure supplémentaire pour fournir aux appareils joints Microsoft Entra avec l’authentification unique locale.

- Une autorité de certification Windows Server Entreprise existante

- Un serveur Windows Server joint à un domaine qui héberge le rôle NDES (Network Device Enrollment Services)

Le rôle serveur NDES agit en tant qu’autorité d’inscription de certificats (CRA). Les serveurs d’inscription de certificats inscrivent des certificats au nom de l’utilisateur. Les utilisateurs demandent des certificats auprès du service NDES plutôt que directement auprès de l’autorité de certification émettrice.

L’architecture du serveur NDES l’empêche d’être en cluster ou d’équilibrer la charge pour une haute disponibilité. Pour assurer une haute disponibilité, vous devez installer plusieurs serveurs NDES configurés de manière identique et utiliser Microsoft Intune pour équilibrer la charge (en mode tourniquet).

Le rôle serveur NDES (Network Device Enrollment Service) peut émettre jusqu’à trois modèles de certificat uniques. Le rôle serveur effectue cette opération en mappant l’objectif de la demande de certificat à un modèle de certificat configuré. L’objectif de la demande de certificat a trois options :

- Signature

- Chiffrement

- Signature et chiffrement

Si vous devez déployer plus de trois types de certificats sur le Microsoft Entra appareil joint, vous avez besoin de serveurs NDES supplémentaires. Vous pouvez également envisager de consolider les modèles de certificat pour réduire le nombre de modèles de certificat.

Toutes les communications se produisent en toute sécurité sur le port 443.

L’authentification réussie auprès de ressources locales à l’aide d’un certificat nécessite que le certificat fournisse un indicateur sur le domaine local. L’indicateur peut être le nom unique Active Directory de l’utilisateur comme objet du certificat, ou l’indicateur peut être le nom d’utilisateur principal de l’utilisateur où le suffixe correspond au nom de domaine Active Directory.

La plupart des environnements modifient le suffixe du nom d’utilisateur principal pour qu’il corresponde au nom de domaine externe (ou domaine personnel) de l’organization, ce qui empêche le nom d’utilisateur principal comme indicateur de localiser un contrôleur de domaine. Par conséquent, le certificat a besoin du nom unique local de l’utilisateur dans l’objet pour localiser correctement un contrôleur de domaine.

Pour inclure le nom unique local dans l’objet du certificat, Microsoft Entra Connect doit répliquer l’attribut Active Directory distinguishedName sur l’attribut Microsoft Entra ID onPremisesDistinguishedName. Microsoft Entra Connect version 1.1.819 inclut les règles de synchronisation appropriées nécessaires pour ces attributs.

Connectez-vous à l’ordinateur exécutant Microsoft Entra Connect avec un accès équivalent à l’administrateur local.

- Ouvrez Synchronization Services à partir du dossier Microsoft Entra Connect.

- Dans le Service Manager Synchronisation, sélectionnez Aide, puis À propos de.

- Si le numéro de version n’est pas 1.1.819 ou version ultérieure, mettez à niveau Microsoft Entra Connect vers la dernière version.

Le moyen le plus simple de vérifier que l’attribut onPremisesDistingushedNamne est synchronisé consiste à utiliser l’Explorer Graph pour Microsoft Graph.

Ouvrez un navigateur web et accédez à Graph Explorer.

Sélectionnez Se connecter à Graph Explorer et fournissez Microsoft Entra ID informations d’identification.

Notes

Pour interroger correctement l’API Graph, les autorisations appropriées doivent être accordées

Sélectionnez Modifier les autorisations (préversion) . Faites défiler vers le bas et recherchez User.Read.All (ou toute autre autorisation requise), puis sélectionnez Consentement. Vous êtes maintenant invité à fournir le consentement des autorisations déléguées

Dans l’URL Explorer Graph, entrez

https://graph.microsoft.com/v1.0/users/[userid]?$select=displayName,userPrincipalName,onPremisesDistinguishedName, où [userid] est le nom d’utilisateur principal d’un utilisateur dans Microsoft Entra ID. Sélectionnez Exécuter la requête.Notes

Étant donné que le point de terminaison v1.0 du API Graph fournit uniquement un ensemble limité de paramètres, nous allons utiliser le paramètre de requête OData facultatif $select. Pour plus de commodité, il est possible de basculer le sélecteur de version d’API de la version 1.0 vers laversion bêta avant d’exécuter la requête. Cela fournit toutes les informations utilisateur disponibles, mais n’oubliez pas que les requêtes de point de terminaison bêta ne doivent pas être utilisées dans les scénarios de production.

Requête

GET https://graph.microsoft.com/v1.0/users/{id | userPrincipalName}?$select=displayName,userPrincipalName,onPremisesDistinguishedNameDans les résultats retournés, passez en revue les données JSON de l’attribut onPremisesDistinguishedName . Vérifiez que l’attribut a une valeur et que la valeur est précise pour l’utilisateur donné. Si l’attribut onPremisesDistinguishedName n’est pas synchronisé, la valeur est null.

Réponse

HTTP/1.1 200 OK Content-type: application/json { "@odata.context": "https://graph.microsoft.com/v1.0/$metadata#users(displayName,userPrincipalName,onPremisesDistinguishedName)/$entity", "displayName": "Nestor Wilke", "userPrincipalName": "NestorW@contoso.com", "onPremisesDistinguishedName" : "CN=Nestor Wilke,OU=Operations,DC=contoso,DC=com" }

Le déploiement utilise le groupe de sécurité Serveurs NDES pour affecter au service NDES les attributions de droits d’utilisateur appropriées.

Connectez-vous à un contrôleur de domaine ou à une station de travail de gestion avec un accès équivalent à l’administrateur de domaine.

- Ouvrez Utilisateurs et ordinateurs Active Directory.

- Développez le nœud de domaine dans le volet de navigation.

- Cliquez avec le bouton droit sur le conteneur Utilisateurs. Pointez sur Nouveau , puis sélectionnez Groupe.

- Tapez Serveurs NDES dans la zone de texte Nom du groupe .

- Sélectionnez OK.

Connectez-vous à un contrôleur de domaine ou à une station de travail de gestion avec un accès équivalent à l’administrateur de domaine.

Ouvrez Utilisateurs et ordinateurs Active Directory.

Développez le nœud de domaine dans le volet de navigation.

Sélectionnez Ordinateurs dans le volet de navigation. Cliquez avec le bouton droit sur le nom du serveur NDES qui hébergera le rôle serveur NDES. Sélectionnez Ajouter à un groupe.

Tapez Serveurs NDES dans Entrez les noms d’objets à sélectionner. Sélectionnez OK. Sélectionnez OK dans la boîte de dialogue services de domaine Active Directory réussite.

Notes

Pour une haute disponibilité, vous devez avoir plusieurs serveurs NDES à traiter Windows Hello Entreprise demandes de certificat. Vous devez ajouter des Windows Hello Entreprise serveurs NDES supplémentaires à ce groupe pour vous assurer qu’ils reçoivent la configuration appropriée.

Le rôle NDES (Network Device Enrollment Services) s’exécute sous un compte de service. En règle générale, il est préférable d’exécuter des services à l’aide d’un compte de service géré de groupe (GMSA). Bien que le rôle NDES puisse être configuré pour s’exécuter à l’aide d’un GMSA, le Intune Certificate Connector n’a pas été conçu ni testé à l’aide d’un GMSA et est considéré comme une configuration non prise en charge. Le déploiement utilise un compte de services normal.

Connectez-vous à un contrôleur de domaine ou à une station de travail de gestion avec un accès équivalent à l’administrateur de domaine.

- Dans le volet de navigation, développez le nœud qui contient votre nom de domaine. Sélectionnez Utilisateurs.

- Cliquez avec le bouton droit sur le conteneur Utilisateurs. Pointez sur Nouveau , puis sélectionnez Utilisateur. Tapez NDESSvc dans Nom complet et Nom d’ouverture de session utilisateur. Sélectionnez Suivant.

- Tapez un mot de passe sécurisé dans Mot de passe. Confirmez le mot de passe sécurisé dans Confirmer le mot de passe. Désélectionnez L’utilisateur doit changer le mot de passe à la prochaine ouverture de session. Sélectionnez Suivant.

- Sélectionnez Terminer.

Important

La configuration du mot de passe du compte du service sur Mot de passe n’expire jamais peut être plus pratique, mais elle présente un risque pour la sécurité. Les mots de passe de compte de service normaux doivent expirer conformément à la stratégie d’expiration du mot de passe utilisateur de l’organisation. Créez un rappel pour modifier le mot de passe du compte de service deux semaines avant son expiration. Partagez le rappel avec d’autres personnes autorisées à modifier le mot de passe pour vous assurer que le mot de passe est modifié avant son expiration.

L’objet stratégie de groupe garantit que le compte de service NDES dispose du droit d’utilisateur approprié pour affecter tous les serveurs NDES dans le groupe Serveurs NDES. Lorsque vous ajoutez de nouveaux serveurs NDES à votre environnement et à ce groupe, le compte de service reçoit automatiquement les droits d’utilisateur appropriés via le stratégie de groupe.

Connectez-vous à un contrôleur de domaine ou des stations de travail de gestion à l’aide d’informations d’identification correspondant à l'administrateur de domaine.

Démarrez la Console de gestion des stratégies de groupe (gpmc.msc).

Développez le domaine, puis sélectionnez le nœud Objet de stratégie de groupe dans le volet de navigation.

Cliquez avec le bouton droit sur Objets de stratégie de groupe, puis sélectionnez Nouveau.

Tapez Droits de service NDES dans la zone nom, puis sélectionnez OK.

Dans le volet de contenu, cliquez avec le bouton droit sur l’objet NDES Service Rights stratégie de groupe et sélectionnez Modifier.

Dans le volet de navigation, développez Stratégies sous Configuration ordinateur.

Développez Paramètres > Windows Paramètres > de sécurité Stratégies locales. Sélectionnez Attributions de droits utilisateur.

Dans le volet de contenu, double-cliquez sur Autoriser l’ouverture de session localement. Sélectionnez Définir ces paramètres de stratégie , puis ok. Sélectionnez Ajouter un utilisateur ou un groupe... Dans la boîte de dialogue Ajouter un utilisateur ou un groupe , sélectionnez Parcourir. Dans la boîte de dialogue Sélectionner des utilisateurs, des ordinateurs, des comptes de service ou des Groupes, tapez Administrateurs ; Opérateurs de sauvegarde ; DOMAINNAME\NDESSvc ; Utilisateurs pour lesquels DOMAINNAME est le nom NetBios du domaine (exemple CONTOSO\NDESSvc) dans Noms d’utilisateurs et de groupes. Sélectionnez OK deux fois.

Dans le volet de contenu, double-cliquez sur Se connecter en tant que travail par lots. Sélectionnez Définir ces paramètres de stratégie , puis ok. Sélectionnez Ajouter un utilisateur ou un groupe... Dans la boîte de dialogue Ajouter un utilisateur ou un groupe , sélectionnez Parcourir. Dans la boîte de dialogue Sélectionner des utilisateurs, des ordinateurs, des comptes de service ou des Groupes, tapez Administrateurs ; Opérateurs de sauvegarde ; DOMAINNAME\NDESSvc ; Utilisateurs du journal des performances où DOMAINNAME est le nom NetBios du domaine (exemple CONTOSO\NDESSvc) dans Noms d’utilisateurs et de groupes. Sélectionnez OK deux fois.

Dans le volet de contenu, double-cliquez sur Se connecter en tant que service. Sélectionnez Définir ces paramètres de stratégie , puis ok. Sélectionnez Ajouter un utilisateur ou un groupe... Dans la boîte de dialogue Ajouter un utilisateur ou un groupe , sélectionnez Parcourir. Dans la boîte de dialogue Sélectionner des utilisateurs, des ordinateurs, des comptes de service ou Groupes, tapez NT SERVICE\ALL SERVICES . DOMAINNAME\NDESSvc où DOMAINNAME est le nom NetBios du domaine (exemple CONTOSO\NDESSvc) dans Noms d’utilisateurs et de groupes. Sélectionnez OK trois fois.

Fermez l'Éditeur de gestion des stratégies de groupe.

La meilleure façon de déployer l’objet NDES Service User Rights stratégie de groupe consiste à utiliser le filtrage de groupe de sécurité. Cela vous permet de gérer facilement les ordinateurs qui reçoivent les paramètres stratégie de groupe en les ajoutant à un groupe.

Connectez-vous à un contrôleur de domaine ou à une station de travail de gestion avec un accès équivalent à l’administrateur de domaine.

- Démarrez la Console de gestion des stratégies de groupe (gpmc.msc).

- Développez le domaine, puis sélectionnez le nœud Objet de stratégie de groupe dans le volet de navigation.

- Double-cliquez sur l’objet NDES Service User Rights stratégie de groupe.

- Dans la section Filtrage de sécurité du volet de contenu, sélectionnez Ajouter. Tapez Serveurs NDES ou le nom du groupe de sécurité que vous avez créé précédemment, puis sélectionnez OK.

- Sélectionnez l’onglet Délégation . Sélectionnez Utilisateurs authentifiés , puis Avancé.

- Dans la liste Noms de groupes ou d’utilisateurs, sélectionnez Utilisateurs authentifiés. Dans la liste Autorisations pour les utilisateurs authentifiés, désactivez la case à cocher Autoriser pour l’autorisation Appliquer la stratégie de groupe. Sélectionnez OK.

L’application de l’objet NDES Service User Rights stratégie de groupe utilise le filtrage de groupe de sécurité. Cela vous permet de lier l’objet stratégie de groupe au niveau du domaine, ce qui garantit que l’objet stratégie de groupe est dans l’étendue de tous les ordinateurs. Toutefois, le filtrage des groupes de sécurité garantit que seuls les ordinateurs inclus dans le groupe de sécurité global Serveurs NDES reçoivent et appliquent l’objet stratégie de groupe, ce qui permet de fournir au compte de service NDESSvc les droits d’utilisateur appropriés.

Connectez-vous à un contrôleur de domaine ou à une station de travail de gestion avec un accès équivalent à l’administrateur de domaine.

- Démarrez la Console de gestion des stratégies de groupe (gpmc.msc).

- Dans le volet de navigation, développez le domaine, cliquez avec le bouton droit sur le nœud qui contient votre nom de domaine Active Directory, puis sélectionnez Lier un objet de stratégie de groupe existant.

- Dans la boîte de dialogue Sélectionner un objet de stratégie de groupe, sélectionnez Droits utilisateur du service NDES ou le nom de l’objet stratégie de groupe que vous avez créé précédemment, puis sélectionnez OK.

Important

La liaison de l’objet NDES Service User Rights stratégie de groupe au domaine garantit que l’objet stratégie de groupe est dans l’étendue de tous les ordinateurs. Toutefois, les paramètres de stratégie ne sont pas appliqués à tous les ordinateurs. Seuls les ordinateurs membres du groupe de sécurité global Serveurs NDES reçoivent les paramètres de stratégie. Tous les autres ordinateurs ignorent l’objet stratégie de groupe.

Vous devez préparer l’infrastructure à clé publique et l’autorité de certification émettrice pour prendre en charge l’émission de certificats à l’aide de Microsoft Intune et du rôle serveur NDES (Network Devices Enrollment Services). Dans cette tâche, vous allez

- Configurer l’autorité de certification pour permettre à Intune de fournir des périodes de validité

- Créer un modèle de certificat d’authentification NDES-Intune

- Créer un modèle de certificat d’authentification Windows Hello Entreprise joint Microsoft Entra

- Publier des modèles de certificat

Lorsque vous déployez des certificats à l’aide de Microsoft Intune, vous avez la possibilité de fournir la période de validité dans le profil de certificat SCEP plutôt que de vous appuyer sur la période de validité dans le modèle de certificat. Si vous devez émettre le même certificat avec des périodes de validité différentes, il peut être avantageux d’utiliser le profil SCEP, compte tenu du nombre limité de certificats qu’un serveur NDES unique peut émettre.

Notes

Ignorez cette étape si vous ne souhaitez pas activer Microsoft Intune spécifier la période de validité du certificat. Sans cette configuration, la demande de certificat utilise la période de validité configurée dans le modèle de certificat.

Connectez-vous à l’autorité de certification émettrice avec un accès équivalent à l’administrateur local.

Ouvrez une invite de commandes avec élévation de privilèges et tapez la commande suivante :

certutil -setreg Policy\EditFlags +EDITF_ATTRIBUTEENDDATERedémarrer le service Services de certificats Active Directory

NDES utilise un certificat d’authentification serveur pour authentifier le point de terminaison du serveur, qui chiffre la communication entre celui-ci et le client de connexion. L’Intune Certificate Connector utilise un modèle de certificat d’authentification client pour s’authentifier auprès du point d’enregistrement de certificat.

Connectez-vous à l’autorité de certification émettrice ou aux stations de travail de gestion avec Domaine Administration informations d’identification équivalentes.

Ouvrez la console de gestion Autorité de certification.

Cliquez avec le bouton droit sur Modèles de certificats , puis sélectionnez Gérer.

Dans la console modèle de certificat, cliquez avec le bouton droit sur le modèle Ordinateur dans le volet d’informations, puis sélectionnez Dupliquer le modèle.

Sous l’onglet Général, tapez Authentification Intune NDES dans Nom d’affichage du modèle. Ajustez la validité et la période de renouvellement pour répondre aux besoins de votre entreprise.

Notes

Si vous utilisez des noms de modèles différents, vous devez mémoriser et remplacer ces noms dans différentes parties du labo.

Sous l’onglet Objet , sélectionnez Fournir dans la demande.

Sous l’onglet Chiffrement , vérifiez que la taille de clé minimale est 2048.

Sous l’onglet Sécurité , sélectionnez Ajouter.

Sélectionnez Types d’objets, puis dans la fenêtre qui s’affiche, choisissez Ordinateurs et sélectionnez OK.

Tapez serveur NDES dans la zone de texte Entrez les noms d’objets à sélectionner , puis sélectionnez OK.

Sélectionnez Serveur NDES dans la liste Noms des groupes ou des utilisateurs . Dans la section Autorisations pour, sélectionnez la zone Autoriser case activée pour l’autorisation Inscrire. Désactivez la zone Autoriser case activée pour les autorisations d’inscription et d’inscription automatique pour tous les autres éléments de la liste Noms de groupes ou d’utilisateurs si les zones case activée ne sont pas déjà désactivées. Sélectionnez OK.

Sélectionnez Appliquer pour enregistrer les modifications et fermer la console.

Pendant Windows Hello Entreprise provisionnement, Windows demande un certificat d’authentification à Microsoft Intune, qui demande le certificat d’authentification au nom de l’utilisateur. Cette tâche configure le modèle de certificat d’authentification Windows Hello Entreprise. Vous utilisez le nom du modèle de certificat lors de la configuration du serveur NDES.

Connectez-vous à une autorité de certification ou à des stations de travail de gestion avec domaine Administration informations d’identification équivalentes.

Ouvrez la console de gestion Autorité de certification.

Cliquez avec le bouton droit sur Modèles de certificats , puis sélectionnez Gérer.

Cliquez avec le bouton droit sur le modèle Connexion par carte à puce, puis choisissez Dupliquer le modèle.

Sur l’onglet Compatibilité , désélectionnez la case à cocher Afficher les modifications résultantes. Sélectionnez Windows Server 2012 ou Windows Server 2012 R2 dans la liste Autorité de certification. Sélectionnez Windows Server 2012 ou Windows Server 2012 R2 dans la liste Destinataire du certificat.

Sous l’onglet Général , tapez ENTRA AUTHENTIFICATION WHFB jointe dans Nom d’affichage du modèle. Ajustez la validité et la période de renouvellement pour répondre aux besoins de votre entreprise.

Notes

Si vous utilisez des noms de modèles différents, vous devez mémoriser et remplacer ces noms dans différentes parties du déploiement

Dans l'onglet Chiffrement, sélectionnez Fournisseur de stockage de clés dans la liste Catégorie de fournisseur. Sélectionnez RSA dans la liste Nom d'algorithme. Saisissez 2048 dans la zone de texte Taille de clé minimale. Sélectionnez SHA256 dans la liste Demander hachage.

Dans l'onglet Extensions, vérifiez que l'extension Stratégies d’application inclut la connexion par carte à puce.

Sous l’onglet Objet , sélectionnez Fournir dans la demande.

Sous l’onglet Gestion des demandes , sélectionnez Signature et chiffrement dans la liste Objectif . Sélectionnez la zone Renouveler avec la même clé case activée. Sélectionnez Inscrire l’objet sans aucune entrée utilisateur.

Sous l’onglet Sécurité , sélectionnez Ajouter. Tapez NDESSvc dans la zone de texte Entrez les noms d’objets à sélectionner , puis sélectionnez OK.

Sélectionnez NDESSvc dans la liste Noms des groupes ou des utilisateurs . Dans la section Autorisations pour les serveurs NDES, sélectionnez la zone Autoriser case activée pour Lecture et inscription. Désactivez la zone Autoriser case activée pour les autorisations d’inscription et d’inscription automatique pour toutes les autres entrées de la section Noms des groupes ou des utilisateurs si les zones case activée ne sont pas déjà désactivées. Sélectionnez OK.

Fermez la console.

L'autorité de certification peut émettre uniquement des certificats pour les modèles de certificats qui sont publiés sur cette autorité de certification. Si vous avez plusieurs autorités de certification et que vous souhaitez que cette autorité de certification pour émettre des certificats basés sur un modèle de certificat spécifique, vous devez publier le modèle de certificat pour toutes les autorités de certification devant émettre le certificat.

Important

Veillez à publier les modèles de certificat ENTRA JOINED WHFB Authentication sur l’autorité de certification que Microsoft Intune utilise par le biais des serveurs NDES. La configuration NDES vous demande de choisir une autorité de certification à partir de laquelle elle demande des certificats. Vous devez publier ces modèles de certificat sur l’autorité de certification émettrice. Le certificat NDES-Intune Authentication est directement inscrit et peut être publié sur n’importe quelle autorité de certification.

Connectez-vous à l’autorité de certification ou aux stations de travail de gestion avec des informations d’identification équivalentes à l’administrateur d’entreprise .

- Ouvrez le console de gestion de l’autorité de certification

- Développez le nœud parent à partir du volet de navigation

- Sélectionnez Modèles de certificats dans le volet de navigation

- Cliquez sur le nœud Modèles de certificats. Sélectionnez Nouveau, puis modèle de certificat à émettre

- Dans la fenêtre Activer les modèles de certificats, sélectionnez les modèles d’authentification NDES-Intune et d’authentification WHFB JOINTE ENTRA que vous avez créés dans les étapes précédentes. Sélectionnez OK pour publier les modèles de certificat sélectionnés sur l’autorité de certification

- Fermer la console

Cette section comprend les articles suivants :

- Installer le rôle de service d’inscription de périphérique réseau

- Configurer le compte de service NDES

- Configurer le rôle NDES et les modèles de certificat

- Créer un Proxy d'application web pour l’URL NDES interne

- S’inscrire pour obtenir un certificat d’authentification NDES-Intune

- Configurer le certificat de serveur web pour NDES

- Vérifier la configuration

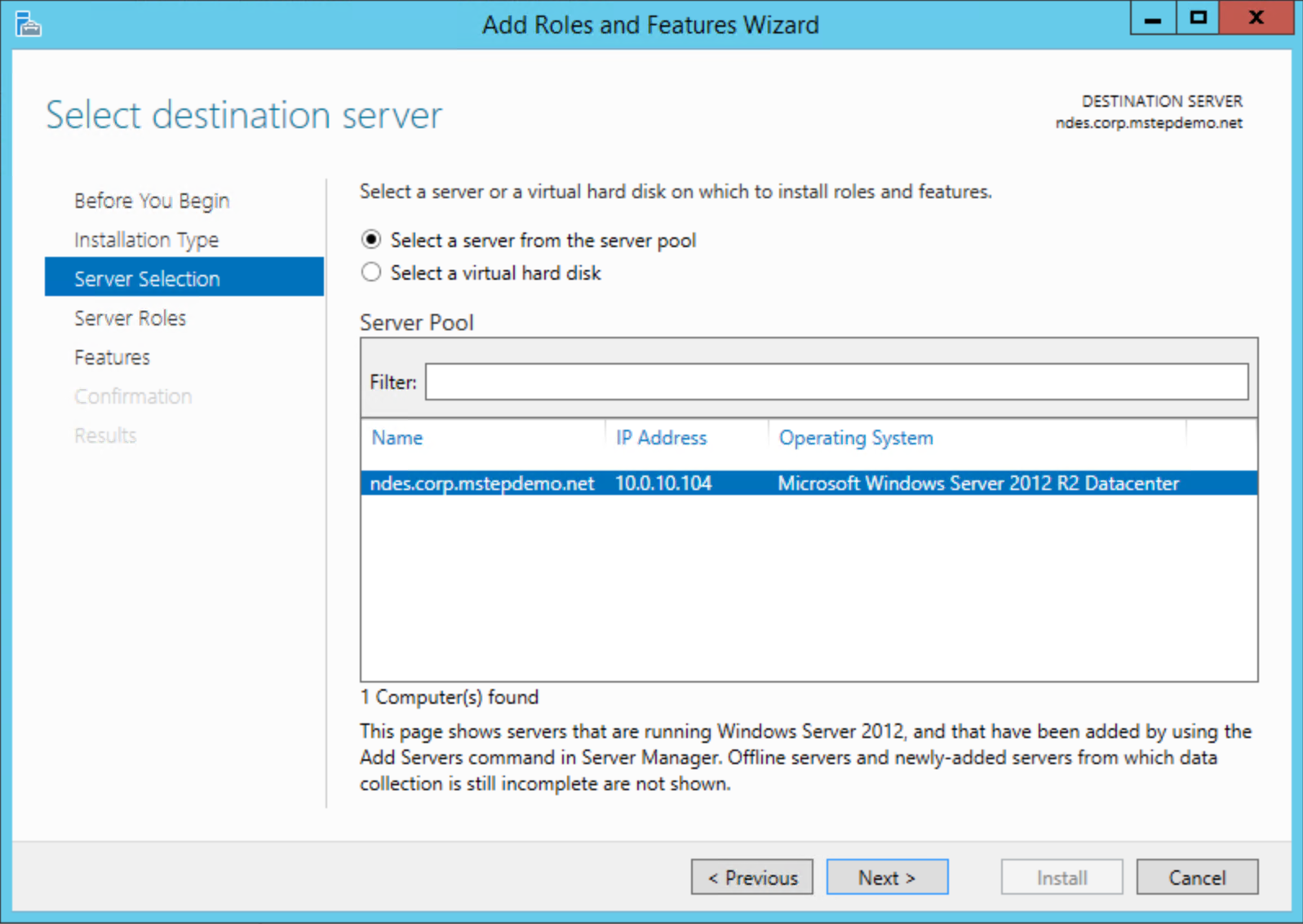

Installez le rôle Service d’inscription de périphérique réseau sur un ordinateur autre que l’autorité de certification émettrice.

Connectez-vous à l’autorité de certification ou aux stations de travail de gestion avec une entreprise Administration informations d’identification équivalentes.

Ouvrir Gestionnaire de serveur sur le serveur NDES

Sélectionnez Gérer. Sélectionnez Ajouter des rôles et des fonctionnalités.

Dans l’Assistant Ajout de rôles et de fonctionnalités, dans la page Avant de commencer , sélectionnez Suivant. Sélectionnez Installation basée sur un rôle ou une fonctionnalité dans la page Sélectionner le type d’installation . Sélectionnez Suivant. Sélectionnez Sélectionner un serveur dans le pool de serveurs. Sélectionnez le serveur local dans la liste Pool de serveurs . Sélectionnez Suivant.

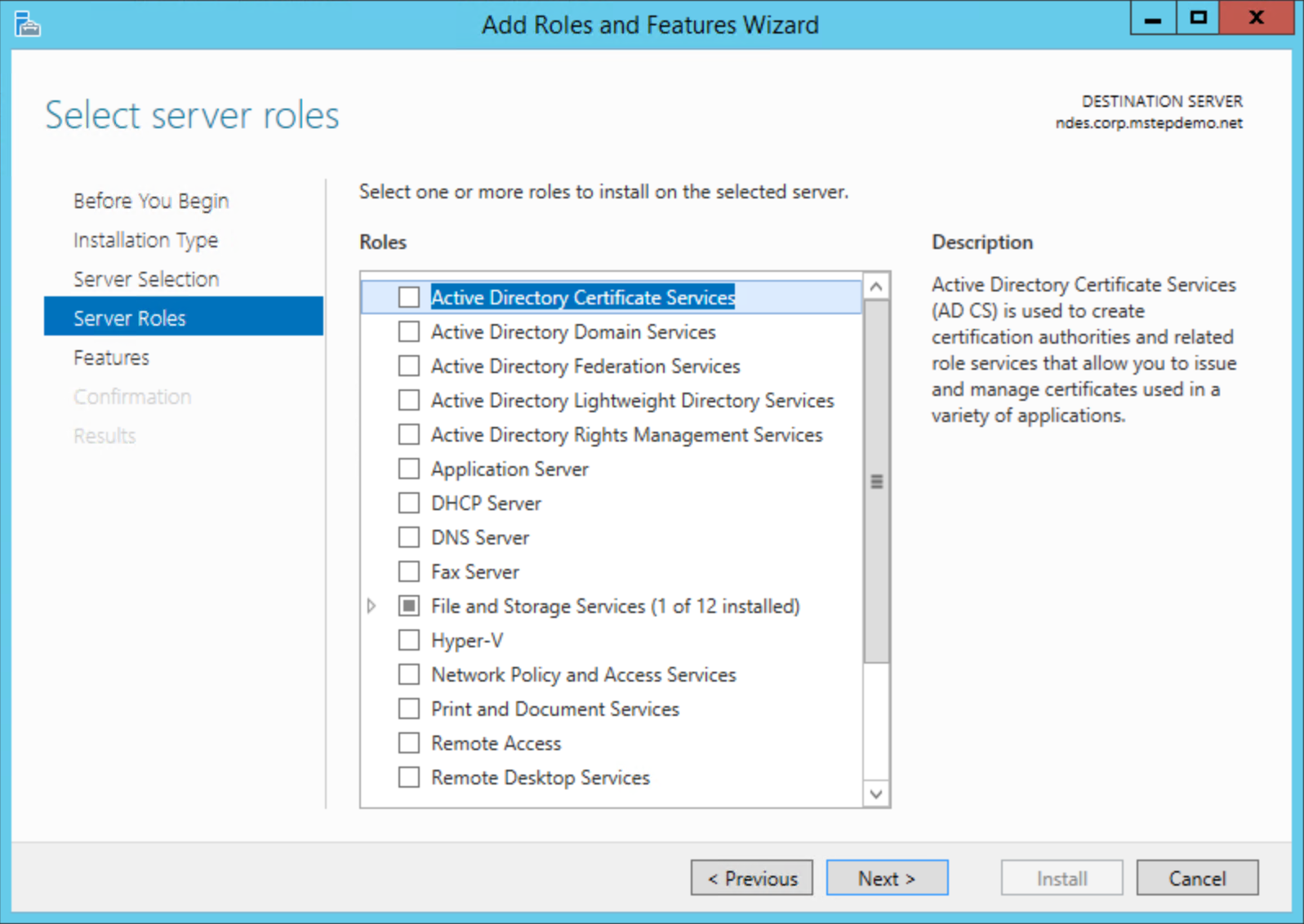

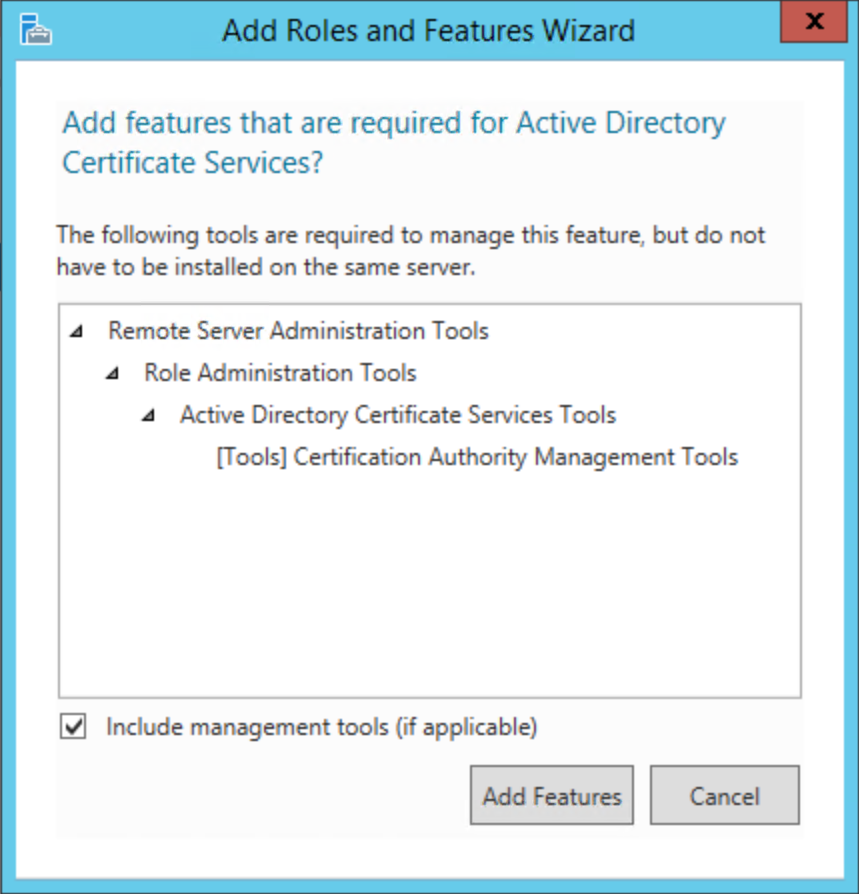

Dans la page Sélectionner des rôles de serveur, sélectionnez Services de certificats Active Directory dans la liste Rôles

Sélectionnez Ajouter des fonctionnalités dans la boîte de dialogue Assistant Ajout de rôles et de fonctionnalités . Sélectionnez Suivant.

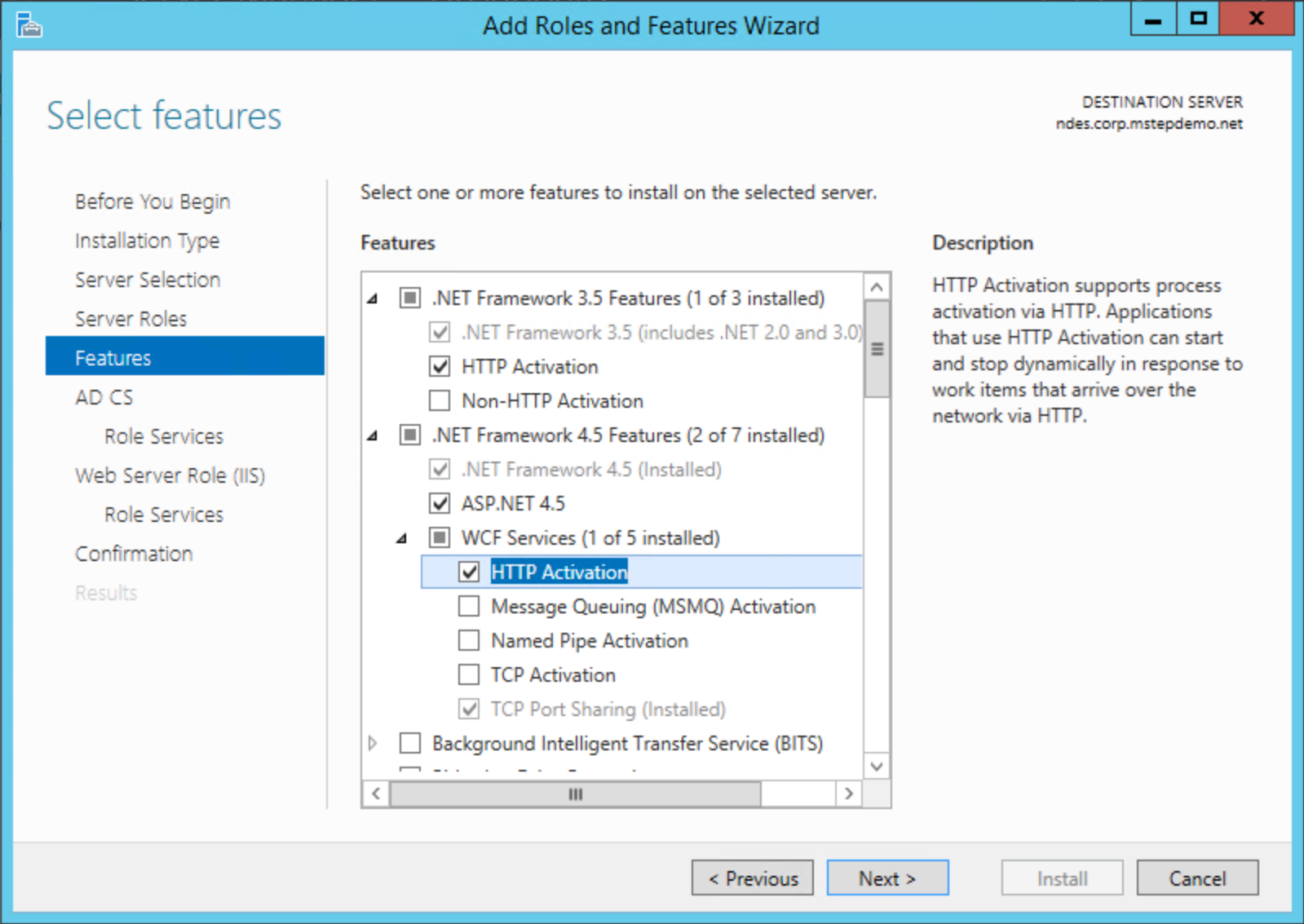

Dans la page Fonctionnalités , développez Fonctionnalités du .NET Framework 3.5. Sélectionnez Activation HTTP. Sélectionnez Ajouter des fonctionnalités dans la boîte de dialogue Assistant Ajout de rôles et de fonctionnalités . Développez Fonctionnalités du .NET Framework 4.5. Développez Services WCF. Sélectionnez Activation HTTP. Sélectionnez Ajouter des fonctionnalités dans la boîte de dialogue Assistant Ajout de rôles et de fonctionnalités . Sélectionnez Suivant.

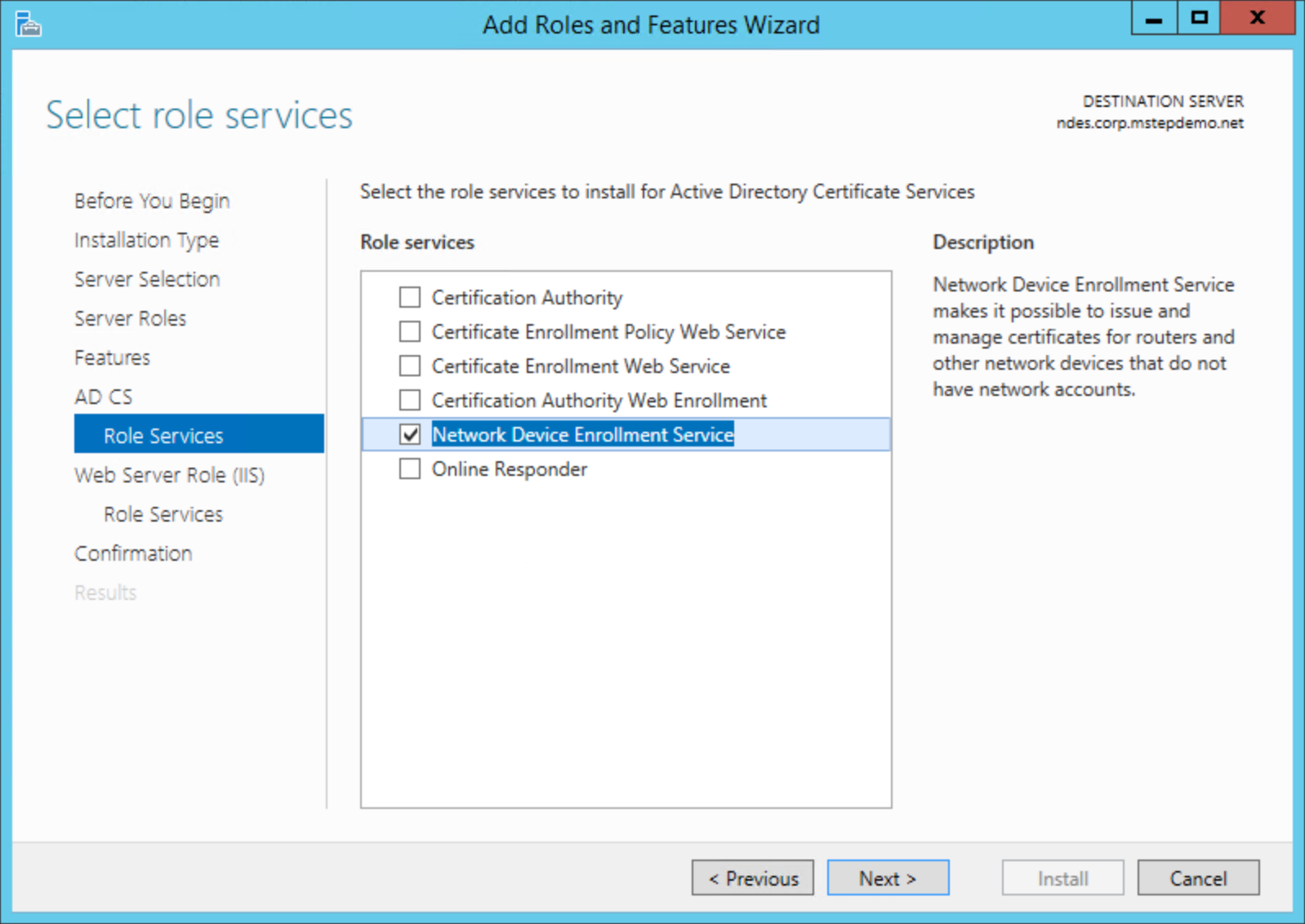

Dans la page Sélectionner les services de rôle, décochez la case case activée Autorité de certification. Sélectionnez le service d’inscription de périphérique réseau. Sélectionnez Ajouter des fonctionnalités dans la boîte de dialogue Assistant Ajout de rôles et de fonctionnalités . Sélectionnez Suivant.

Sélectionnez Suivant dans la page Rôle de serveur web (IIS)

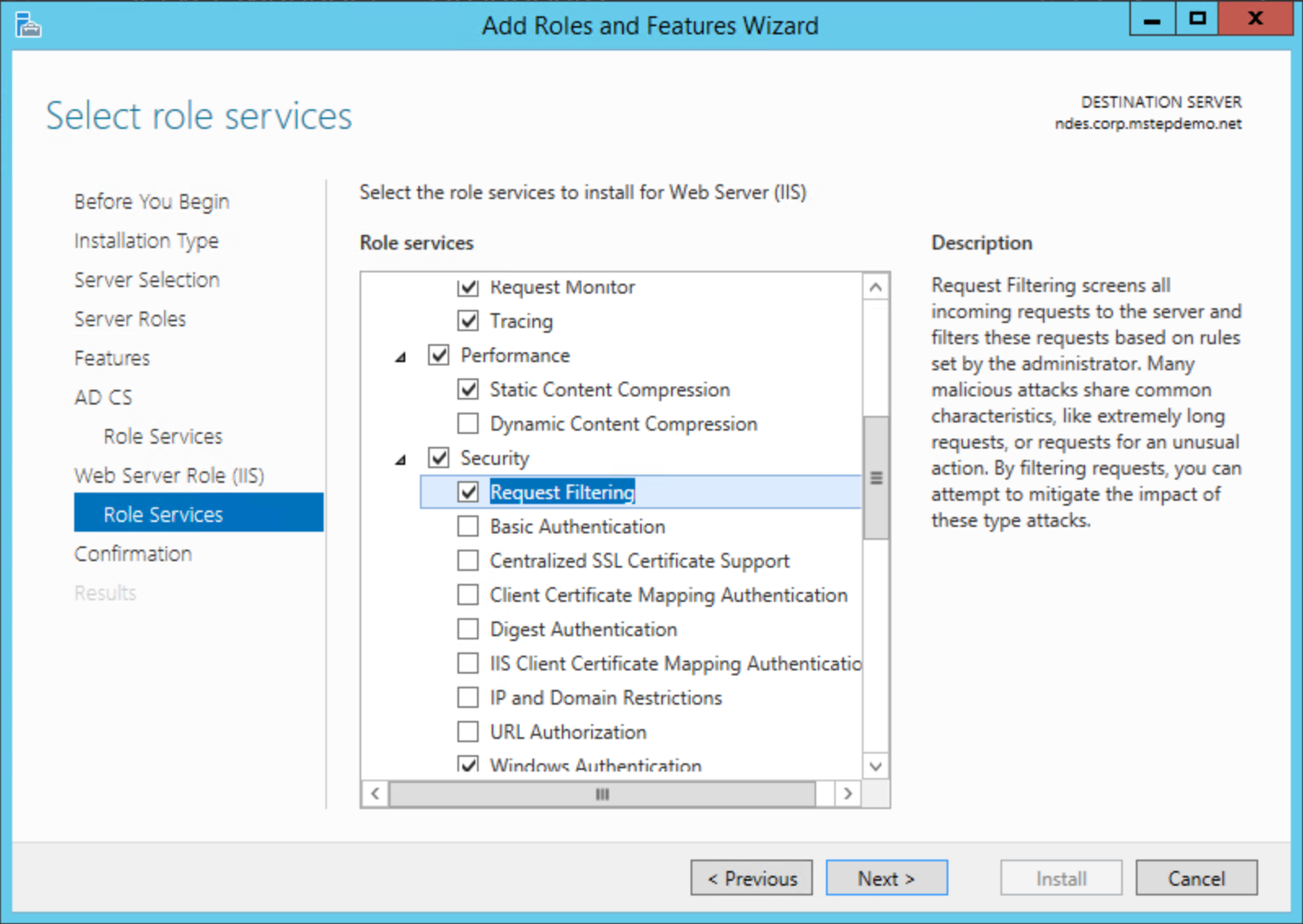

Dans la page Sélectionner les services de rôle pour le rôle Web Serve, sélectionnez les services supplémentaires suivants s’ils ne sont pas déjà sélectionnés, puis sélectionnez Suivant

- Filtrage des demandes de sécurité > de serveur > web

- Développement > d’applications serveur > web ASP.NET 3.5

- Développement > d’applications serveur > web ASP.NET 4.5

- Outils d’administration > Compatibilité de la gestion IIS 6 Compatibilité > de la métabase IIS 6

- Outils d’administration > Compatibilité de gestion IIS 6 Compatibilité > WMI IIS 6

Sélectionnez Installer. Une fois l’installation terminée, passez à la procédure suivante. Ne cliquez pas sur Fermer

Important

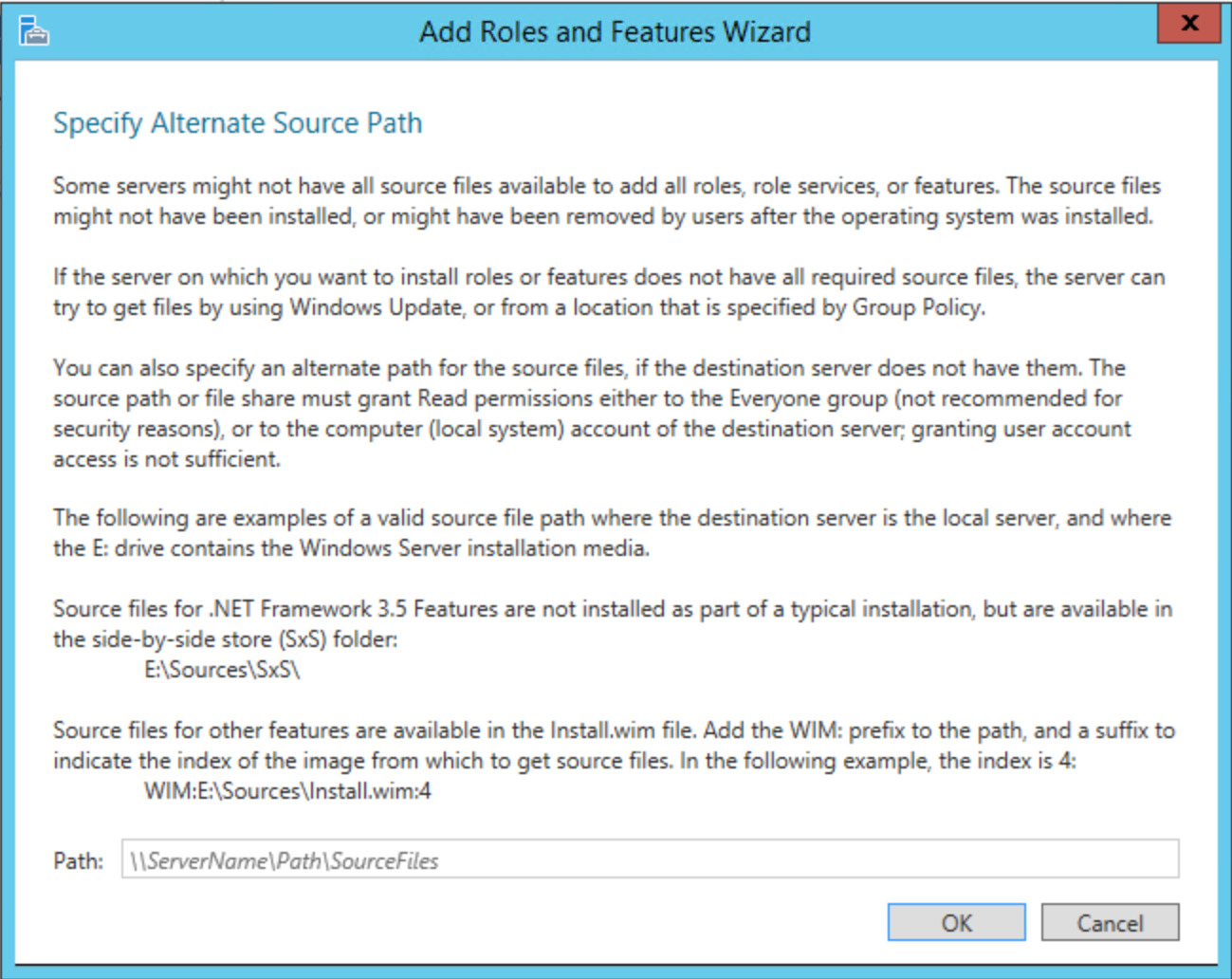

.NET Framework 3.5 n’est pas inclus dans l’installation standard. Si le serveur est connecté à Internet, l’installation tente d’obtenir les fichiers à l’aide de Windows Update. Si le serveur n’est pas connecté à Internet, vous devez spécifier un autre chemin d’accès source tel que <driveLetter> :\Sources\SxS\

Cette tâche ajoute le compte de service NDES au groupe de IIS_USRS local. La tâche configure également le compte de service NDES pour l’authentification et la délégation Kerberos

Connectez-vous au serveur NDES avec un accès équivalent à l’administrateur local.

- Démarrer le console de gestion Utilisateurs locaux et Groupes (

lusrmgr.msc) - Sélectionnez Groupes dans le volet de navigation. Double-cliquez sur le groupe IIS_IUSRS

- Dans la boîte de dialogue Propriétés IIS_IUSRS , sélectionnez Ajouter. Tapez NDESSvc ou le nom de votre compte de service NDES. Sélectionnez Vérifier les noms pour vérifier le nom, puis sélectionnez OK. Sélectionnez OK pour fermer la boîte de dialogue propriétés

- Fermez le console de gestion.

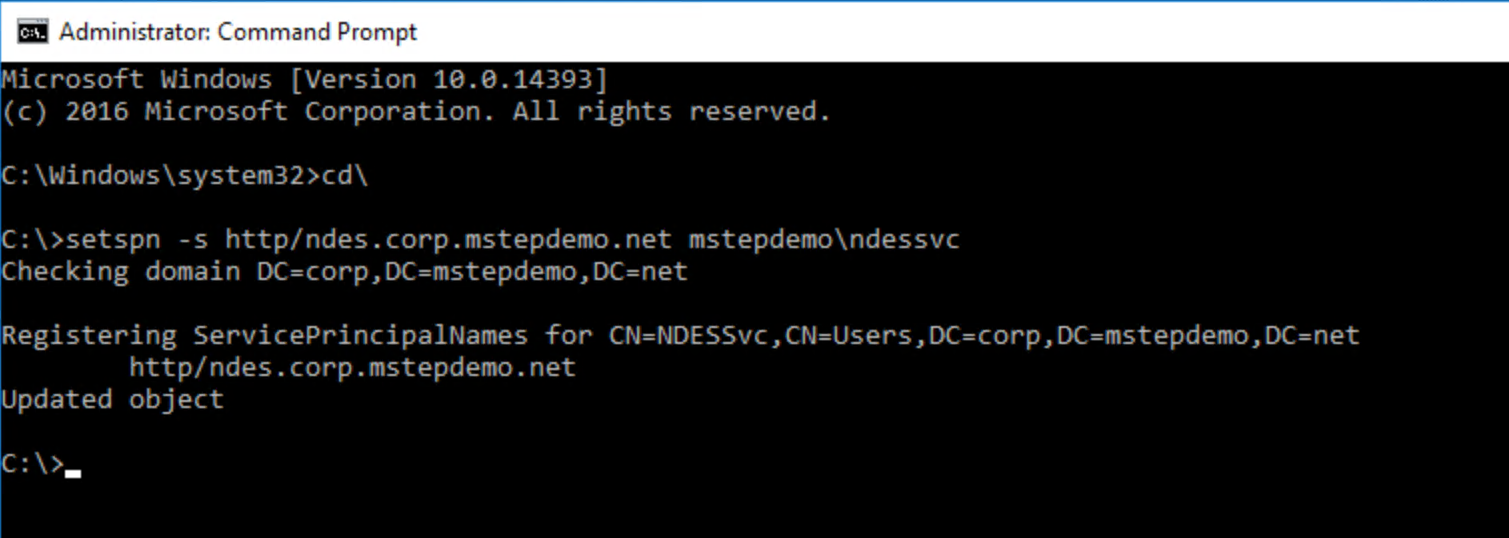

Connectez-vous au serveur NDES avec un accès équivalent aux administrateurs de domaine.

Ouvrir une invite de commandes avec élévation de privilèges

Tapez la commande suivante pour inscrire le nom du principal de service

setspn -s http/[FqdnOfNdesServer] [DomainName\\NdesServiceAccount]où [FqdnOfNdesServer] est le nom de domaine complet du serveur NDES et [DomainName\NdesServiceAccount] est le nom de domaine et le nom du compte de service NDES séparés par une barre oblique inverse (\). Voici un exemple de commande :

setspn -s http/ndes.corp.contoso.com contoso\ndessvc

Notes

Si vous utilisez le même compte de service pour plusieurs serveurs NDES, répétez la tâche suivante pour chaque serveur NDES sous lequel le service NDES s’exécute.

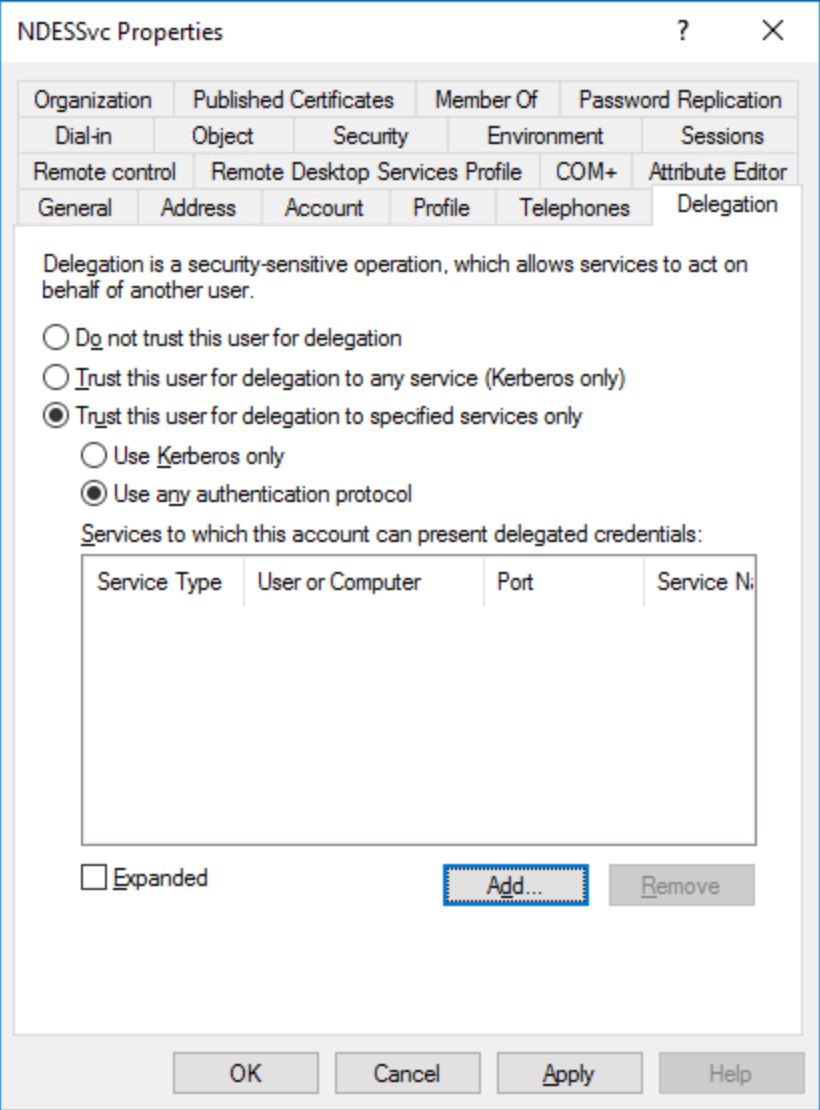

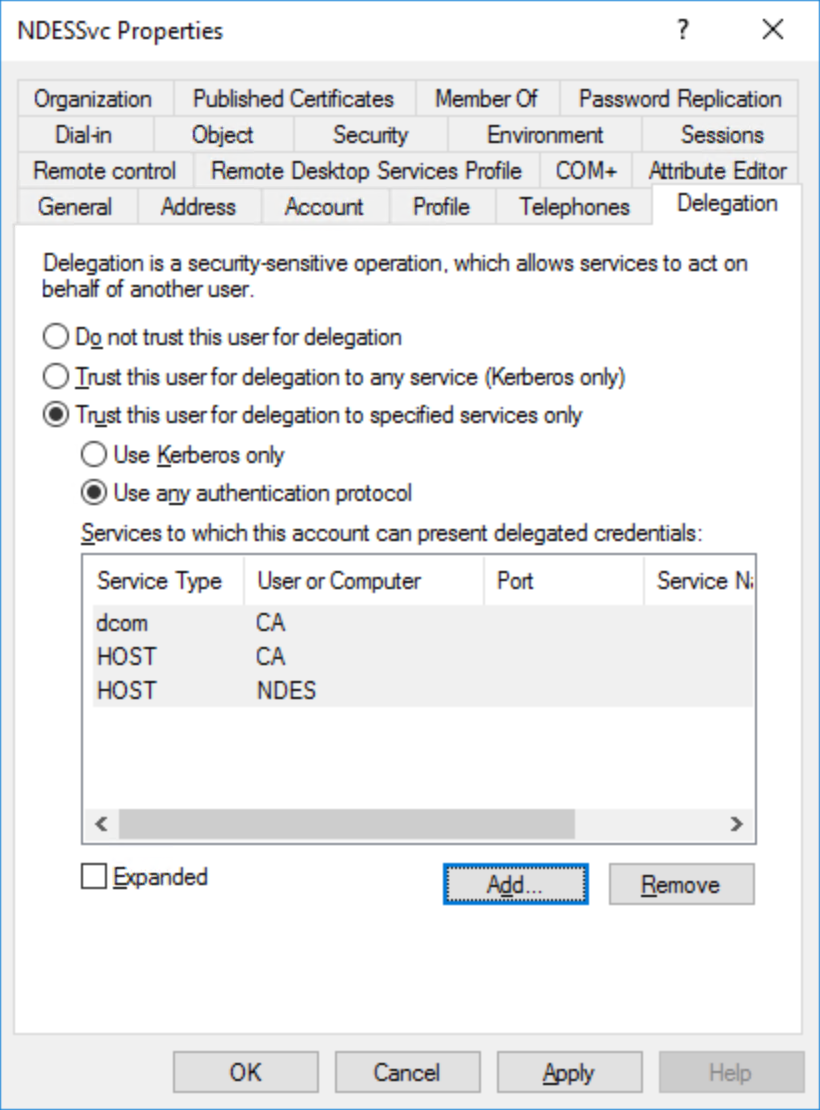

Le service NDES inscrit les certificats pour le compte des utilisateurs. Par conséquent, vous souhaitez limiter les actions qu’il peut effectuer au nom de l’utilisateur. Vous effectuez cette opération par le biais de la délégation.

Connectez-vous à un contrôleur de domaine avec un accès minimal équivalent aux administrateurs de domaine.

Ouvrez Utilisateurs et ordinateurs Active Directory.

Recherchez le compte de service NDES (NDESSvc). Cliquez avec le bouton droit et sélectionnez Propriétés. Sélectionnez l’onglet Délégation .

Sélectionnez Approuver cet utilisateur pour la délégation aux services spécifiés uniquement.

Sélectionnez Utiliser n’importe quel protocole d’authentification

Sélectionnez Ajouter.

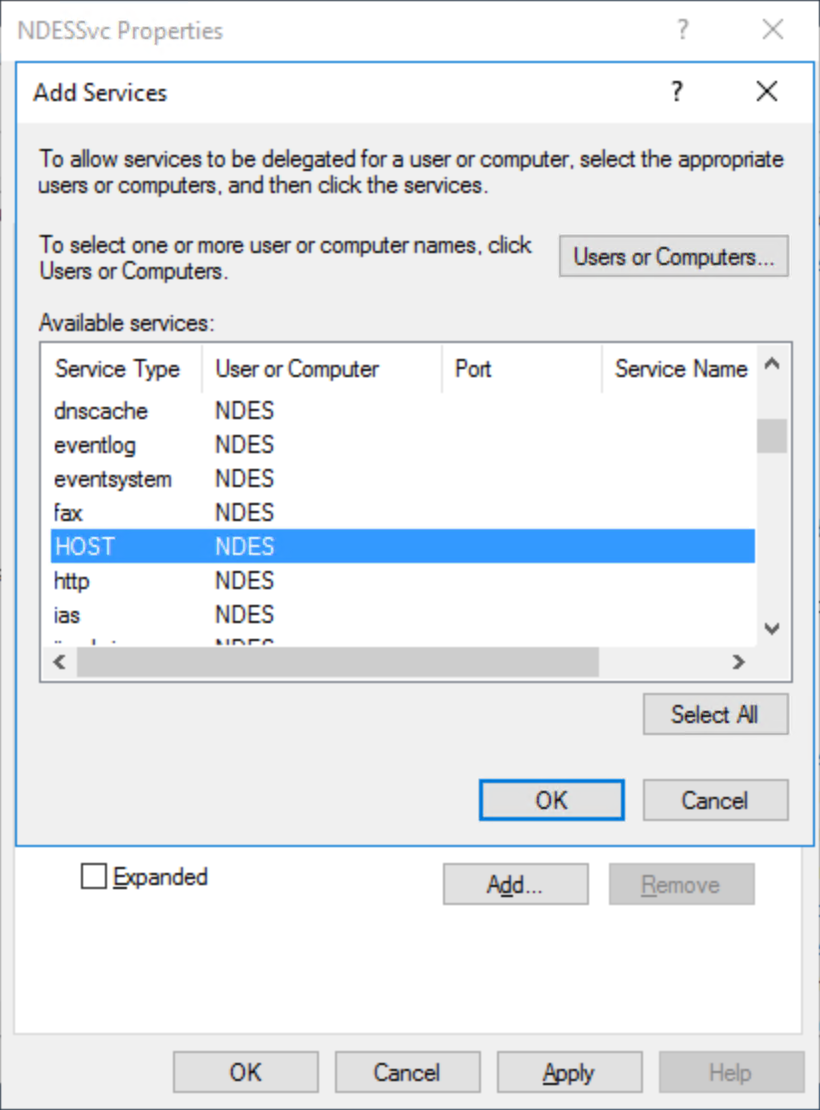

Sélectionnez Utilisateurs ou Ordinateurs... Tapez le nom du serveur NDES que vous utilisez pour émettre Windows Hello Entreprise certificats d’authentification pour Microsoft Entra appareils joints. Dans la liste Services disponibles , sélectionnez HÔTE. Sélectionnez OK.

Répétez les étapes 5 et 6 pour chaque serveur NDES à l’aide de ce compte de service. Sélectionnez Ajouter.

Sélectionnez Utilisateurs ou ordinateurs... Tapez le nom de l’autorité de certification émettrice que ce compte de service NDES utilise pour émettre Windows Hello Entreprise certificats d’authentification pour Microsoft Entra appareils joints. Dans la liste Services disponibles , sélectionnez dcom. Maintenez la touche Ctrl enfoncée et sélectionnez HÔTE. Sélectionnez OK.

Répétez les étapes 8 et 9 pour chaque autorité de certification émettrice à partir de laquelle un ou plusieurs serveurs NDES demandent des certificats

Sélectionnez OK. Fermer Utilisateurs et ordinateurs Active Directory

Cette tâche configure le rôle NDES et les modèles de certificat que le serveur NDES émet.

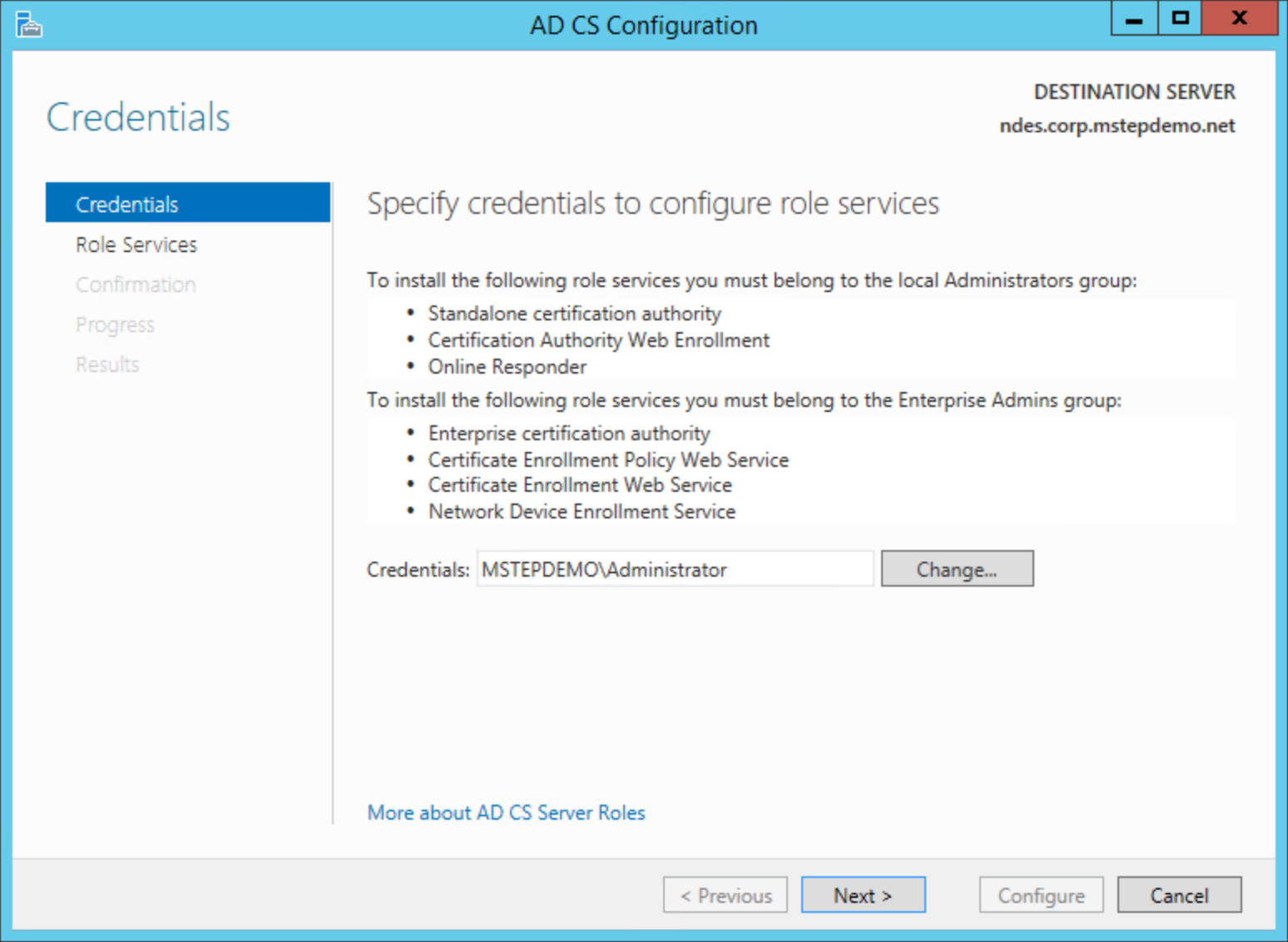

Connectez-vous à l’autorité de certification ou aux stations de travail de gestion avec une entreprise Administration informations d’identification équivalentes.

Notes

Si vous avez fermé server Manager à partir du dernier ensemble de tâches, démarrez Gestionnaire de serveur et cliquez sur l’indicateur d’action qui affiche un point d’exclamation jaune.

Sélectionnez le lien Configurer les services de certificats Active Directory sur le serveur de destination .

Dans la page Informations d’identification , sélectionnez Suivant.

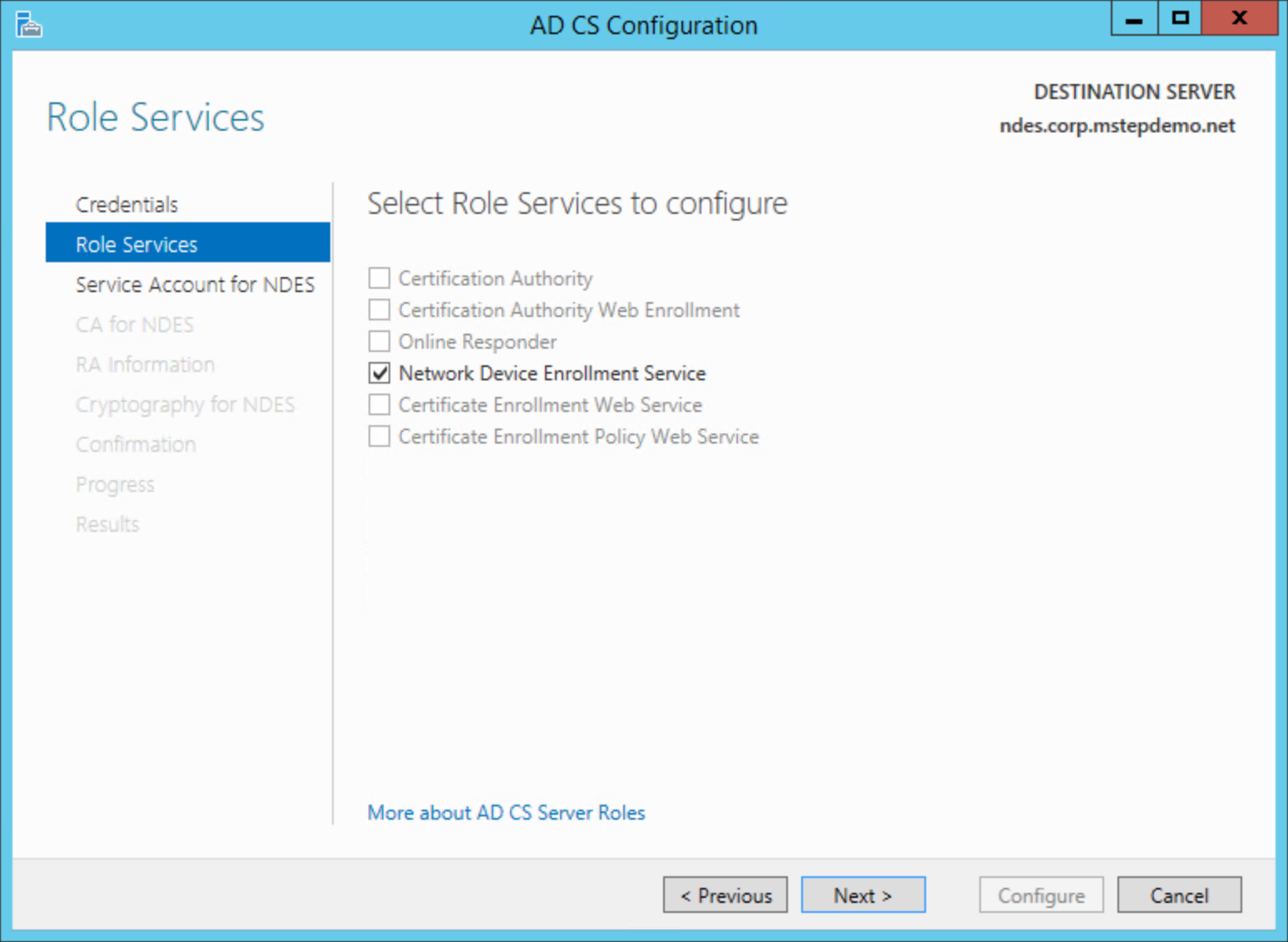

Dans la page Services de rôle , sélectionnez Service d’inscription de périphérique réseau , puis Suivant

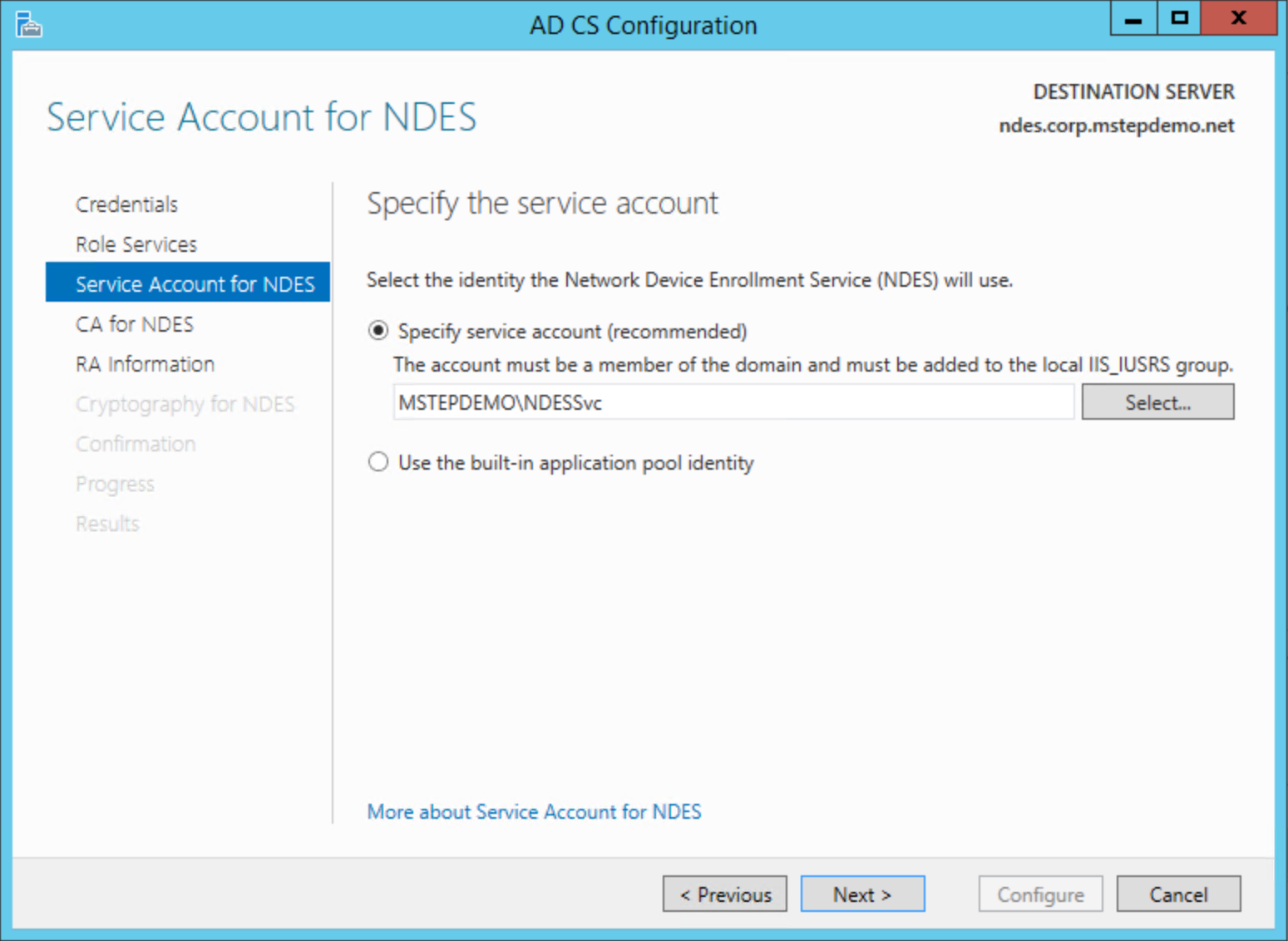

Dans la page Compte de service pour NDES, sélectionnez Spécifier le compte de service (recommandé). Sélectionnez Sélectionner.... Tapez le nom d’utilisateur et le mot de passe du compte de service NDES dans la boîte de dialogue Sécurité Windows. Sélectionnez Suivant.

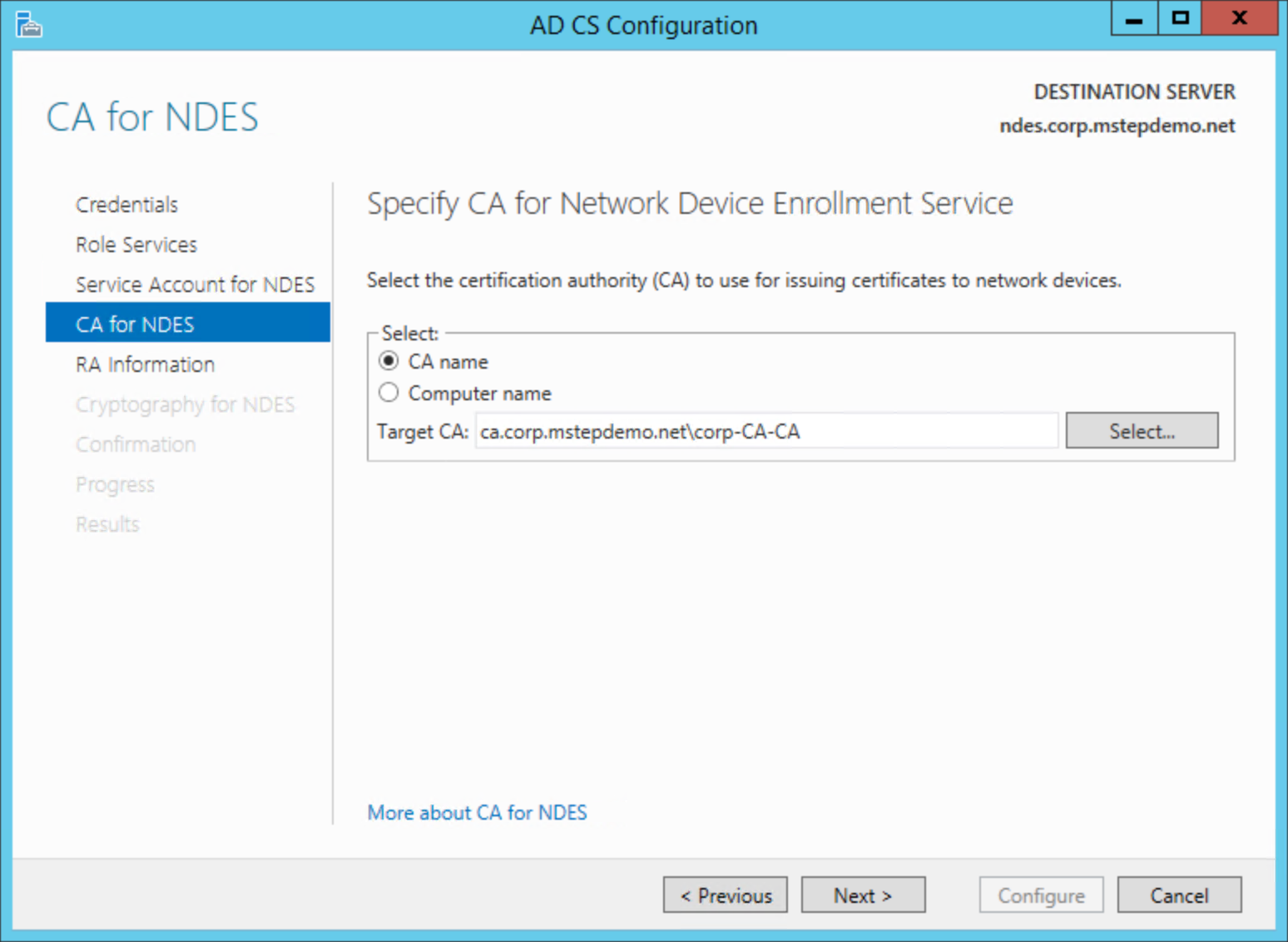

Dans la page Autorité de certification pour NDES , sélectionnez Nom de l’autorité de certification. Sélectionnez Sélectionner.... Sélectionnez l’autorité de certification émettrice à partir de laquelle le serveur NDES demande des certificats. Sélectionnez Suivant.

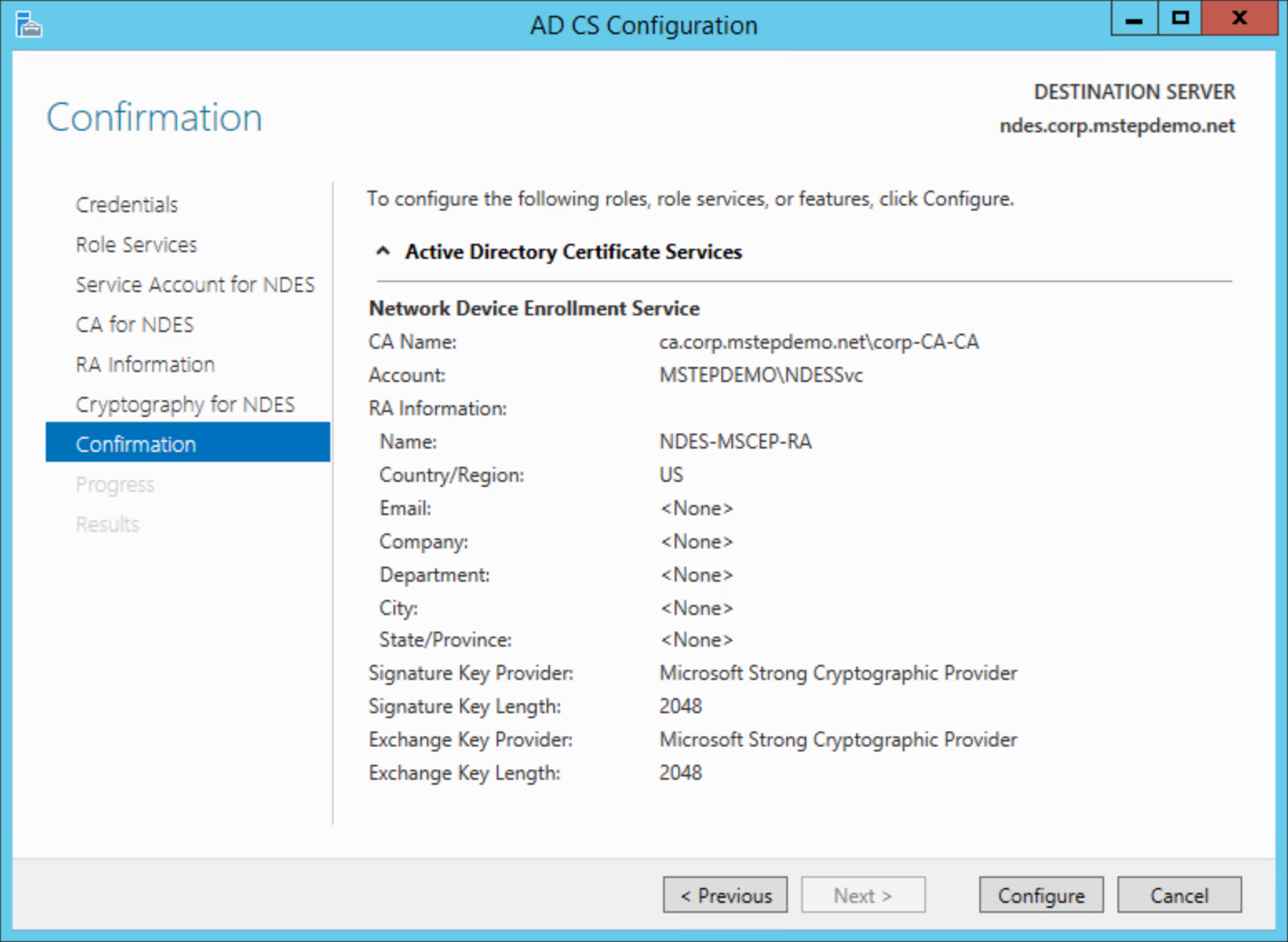

Dans informations sur l’ER, sélectionnez Suivant.

Dans la page Chiffrement pour NDES , sélectionnez Suivant

Passez en revue la page Confirmation . Sélectionnez Configurer.

Sélectionnez Fermer une fois la configuration terminée.

Un seul serveur NDES peut demander un maximum de trois modèles de certificat. Le serveur NDES détermine le certificat à émettre en fonction de la demande de certificat entrante qui est affectée dans le profil de certificat SCEP Microsoft Intune. Le profil de certificat SCEP Microsoft Intune a trois valeurs.

- Signature numérique

- Chiffrement de clé

- Chiffrement de clé, signature numérique

Chaque valeur est mappée à un nom de valeur de Registre dans le serveur NDES. Le serveur NDES traduit une valeur SCEP entrante fournie dans le modèle de certificat correspondant. Le tableau ci-dessous présente les valeurs de profil SCEP des noms de valeurs de registre du modèle de certificat NDES.

| Utilisation de la clé de profil SCEP | Nom de la valeur de Registre NDES |

|---|---|

| Signature numérique | SignatureTemplate |

| Chiffrement de clé | EncryptionTemplate |

| Chiffrement de clé Signature numérique |

GeneralPurposeTemplate |

Dans l’idéal, vous devez faire correspondre la demande de certificat avec le nom de la valeur de Registre pour que la configuration reste intuitive (les certificats de chiffrement utilisent le modèle de chiffrement, les certificats de signature utilisent le modèle de signature, etc.). Un résultat de cette conception intuitive est la croissance exponentielle potentielle du serveur NDES. Imaginez un organization qui doit émettre neuf certificats de signature uniques au sein de son entreprise.

Si nécessaire, vous pouvez configurer un certificat de signature dans le nom de valeur du registre de chiffrement ou un certificat de chiffrement dans la valeur de registre de signature pour optimiser l’utilisation de votre infrastructure NDES. Cette conception intuitive nécessite une documentation actuelle et précise de la configuration pour garantir que le profil de certificat SCEP est configuré pour inscrire le certificat correct, quel que soit l’objectif réel. Chaque organization doit équilibrer la facilité de configuration et d’administration avec une infrastructure NDES supplémentaire et la surcharge de gestion associée.

Connectez-vous au serveur NDES avec des informations d’identification équivalentes à l’administrateur local .

Ouvrir une invite de commandes avec élévation de privilèges

À l’aide du tableau ci-dessus, déterminez le nom de la valeur de Registre que vous utiliserez pour demander Windows Hello Entreprise certificats d’authentification pour Microsoft Entra appareils joints

Tapez la commande suivante :

reg add HKLM\Software\Microsoft\Cryptography\MSCEP /v [registryValueName] /t REG_SZ /d [certificateTemplateName]où registryValueName est l’un des trois noms de valeur de la table ci-dessus et où certificateTemplateName est le nom du modèle de certificat que vous avez créé pour Windows Hello Entreprise Microsoft Entra appareils joints. Exemple :

reg add HKLM\Software\Microsoft\Cryptography\MSCEP /v SignatureTemplate /t REG_SZ /d ENTRAJOINEDWHFBAuthenticationTapez Y lorsque la commande demande l’autorisation de remplacer la valeur existante

Fermez l’invite de commandes.

Important

Utilisez le nom du modèle de certificat ; pas le nom d’affichage. Le nom du modèle de certificat n’inclut pas d’espaces. Vous pouvez afficher les noms des certificats en examinant l’onglet Général des propriétés du modèle de certificat dans l’console de gestion Modèles de certificats (certtmpl.msc).

L’inscription de certificat pour Microsoft Entra appareils joints se produit sur Internet. Par conséquent, les URL NDES internes doivent être accessibles en externe. Vous pouvez le faire facilement et en toute sécurité en utilisant Microsoft Entra proxy d’application. Microsoft Entra proxy d’application fournit une authentification unique et un accès à distance sécurisé pour les applications web hébergées localement, telles que les services d’inscription de périphériques réseau.

Dans l’idéal, vous configurez votre profil de certificat SCEP Microsoft Intune pour utiliser plusieurs URL NDES externes. Cela permet Microsoft Intune d’équilibrer la charge par tourniquet (round robin) des demandes de certificat sur des serveurs NDES configurés de manière identique (chaque serveur NDES peut prendre en charge environ 300 demandes simultanées). Microsoft Intune envoie ces requêtes à Microsoft Entra proxys d’application.

Microsoft Entra proxys d’application sont traités par des agents Proxy d'application Connector légers. Pour plus d’informations, consultez Qu’est-ce que Proxy d'application. Ces agents sont installés sur vos appareils locaux joints à un domaine et établissent une connexion sortante sécurisée authentifiée vers Azure, en attente de traiter les demandes des proxys d’application Microsoft Entra. Vous pouvez créer des groupes de connecteurs dans Microsoft Entra ID pour affecter des connecteurs spécifiques à des applications spécifiques de service.

Groupe de connecteurs tourniquet automatiquement, équilibrez la charge Microsoft Entra les demandes de proxy d’application aux connecteurs au sein du groupe de connecteurs attribué. Cela garantit Windows Hello Entreprise demandes de certificat disposent de plusieurs connecteurs proxy d’application Microsoft Entra dédiés exclusivement disponibles pour répondre aux demandes d’inscription. L’équilibrage de charge des serveurs et connecteurs NDES doit garantir que les utilisateurs inscrivent leurs certificats Windows Hello Entreprise en temps voulu.

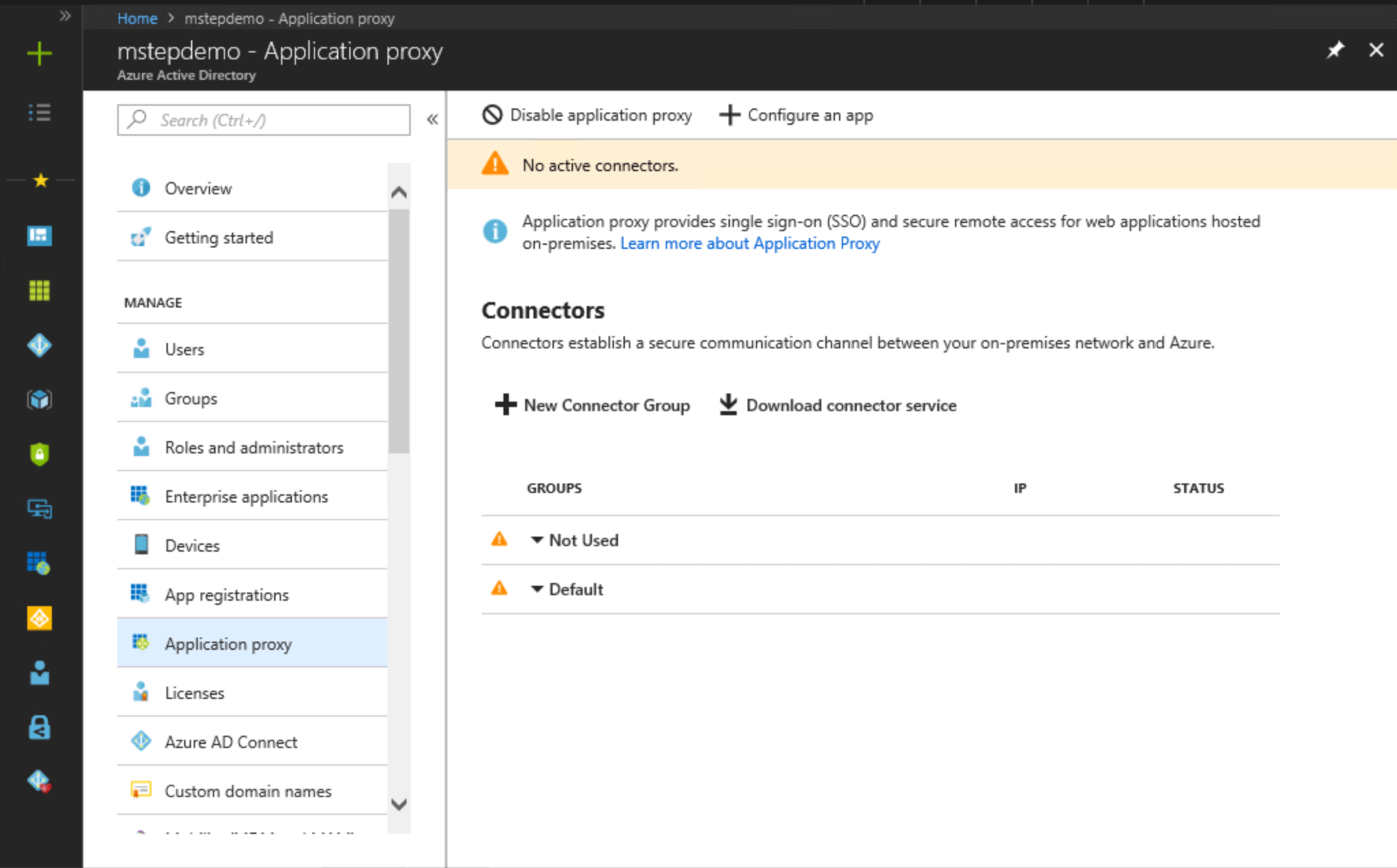

Connectez-vous à une station de travail disposant d’un accès équivalant à un Utilisateur de domaine.

- Accès au centre d’administration Microsoft Entra en tant qu’administrateur d’application au moins

- Sélectionnez Tous les Services. Tapez Microsoft Entra ID pour filtrer la liste des services. Sous SERVICES, sélectionnez Microsoft Entra ID

- Sous GÉRER, sélectionnez Proxy d’application

- Sélectionnez Télécharger le service de connecteur. Sélectionnez Accepter les conditions & Télécharger. Enregistrez le fichier (AADApplicationProxyConnectorInstaller.exe) dans un emplacement accessible par d’autres personnes sur le domaine

- Connectez-vous à l’ordinateur qui exécutera le connecteur avec un accès équivalent à un utilisateur de domaine

Important

Installez un minimum de deux connecteurs proxy Microsoft Entra ID pour chaque Proxy d'application NDES. Localisez stratégiquement Microsoft Entra connecteurs proxy d’application dans votre organization pour garantir une disponibilité maximale. N’oubliez pas que les appareils exécutant le connecteur doivent être en mesure de communiquer avec Azure et les serveurs NDES locaux

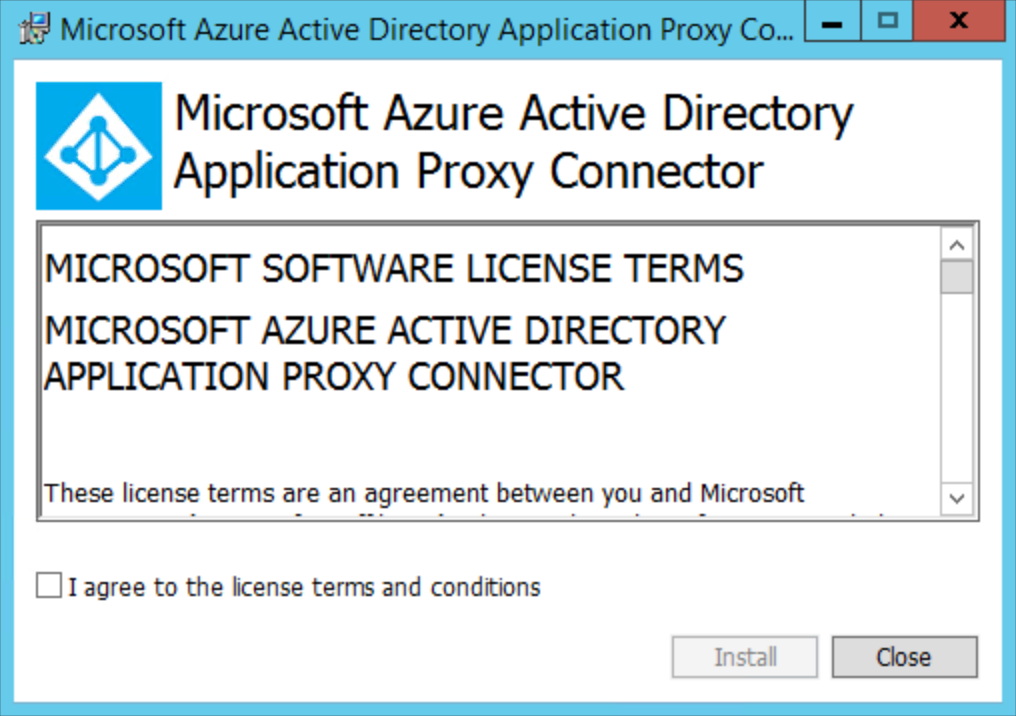

- Démarrer AADApplicationProxyConnectorInstaller.exe

- Lisez les termes du contrat de licence, puis sélectionnez J’accepte les termes et conditions du contrat de licence. Sélectionnez Installer

- Se connecter en tant qu’administrateur d’application

- Une fois l’installation terminée. Lisez les informations relatives aux serveurs proxy sortants. Sélectionnez Fermer

- Répétez les étapes 5 à 10 pour chaque appareil qui exécutera le connecteur proxy d’application Microsoft Entra pour les déploiements de certificats Windows Hello Entreprise

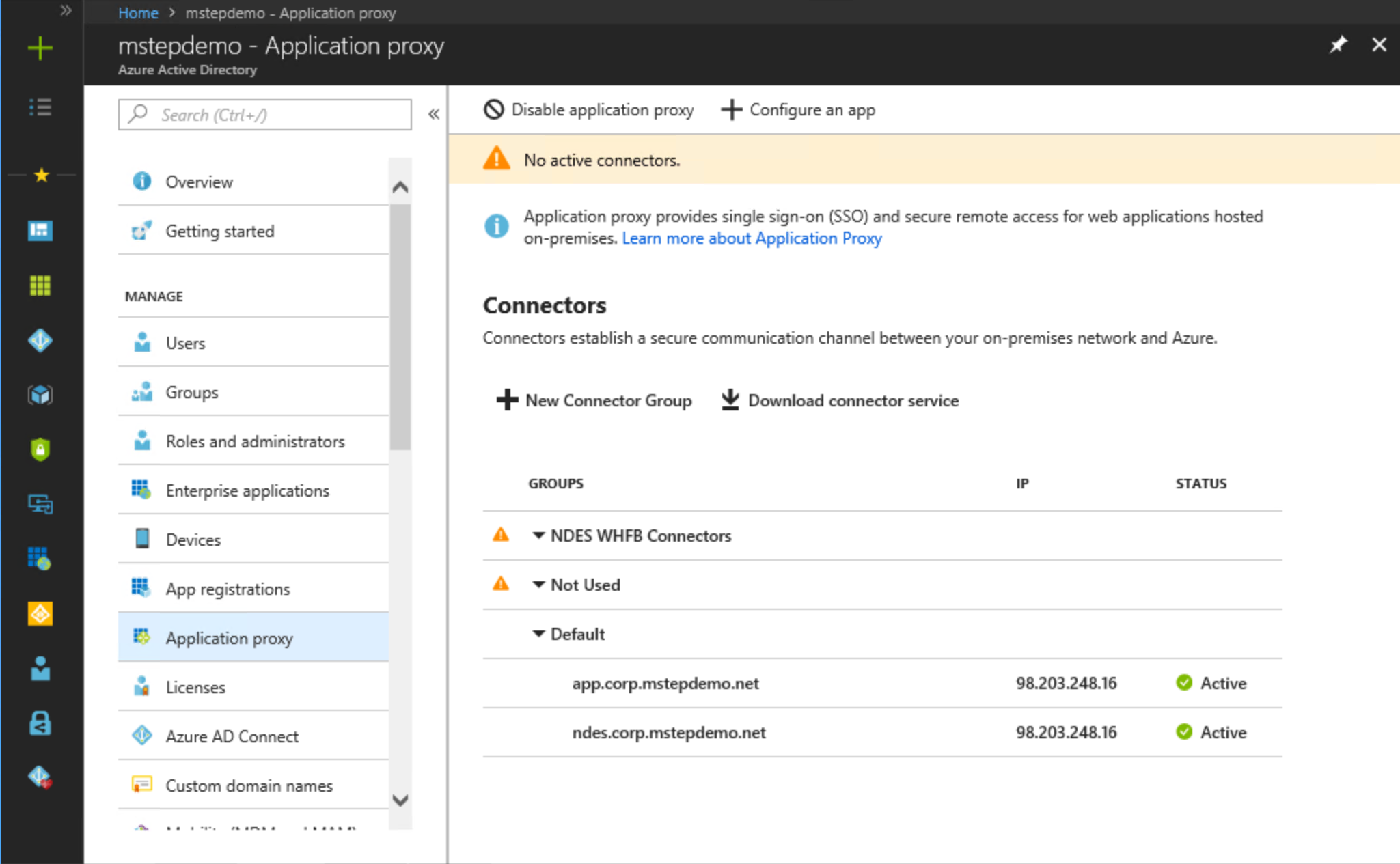

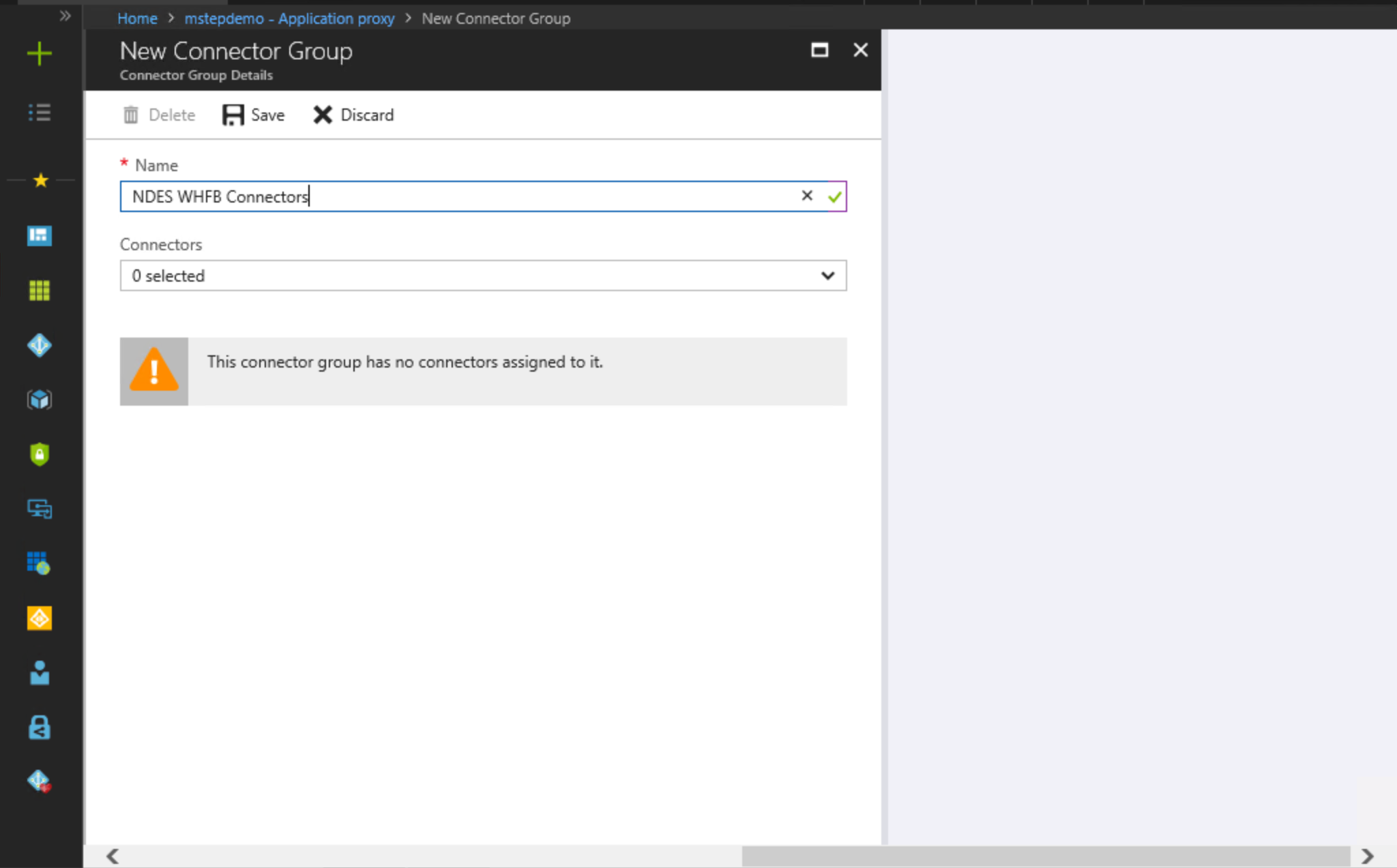

Connectez-vous à une station de travail disposant d’un accès équivalant à un Utilisateur de domaine.

Accès au centre d’administration Microsoft Entra en tant qu’administrateur d’application au moins

Sélectionnez Tous les Services. Tapez Microsoft Entra ID pour filtrer la liste des services. Sous SERVICES, sélectionnez Microsoft Entra ID

Sous GÉRER, sélectionnez Proxy d’application.

Sélectionnez Nouveau groupe de connecteurs. Sous Nom, tapez NDES WHFB Connectors.

Sélectionnez chaque agent de connecteur dans la liste Connecteurs qui traitera Windows Hello Entreprise demandes d’inscription de certificat

Sélectionnez Enregistrer.

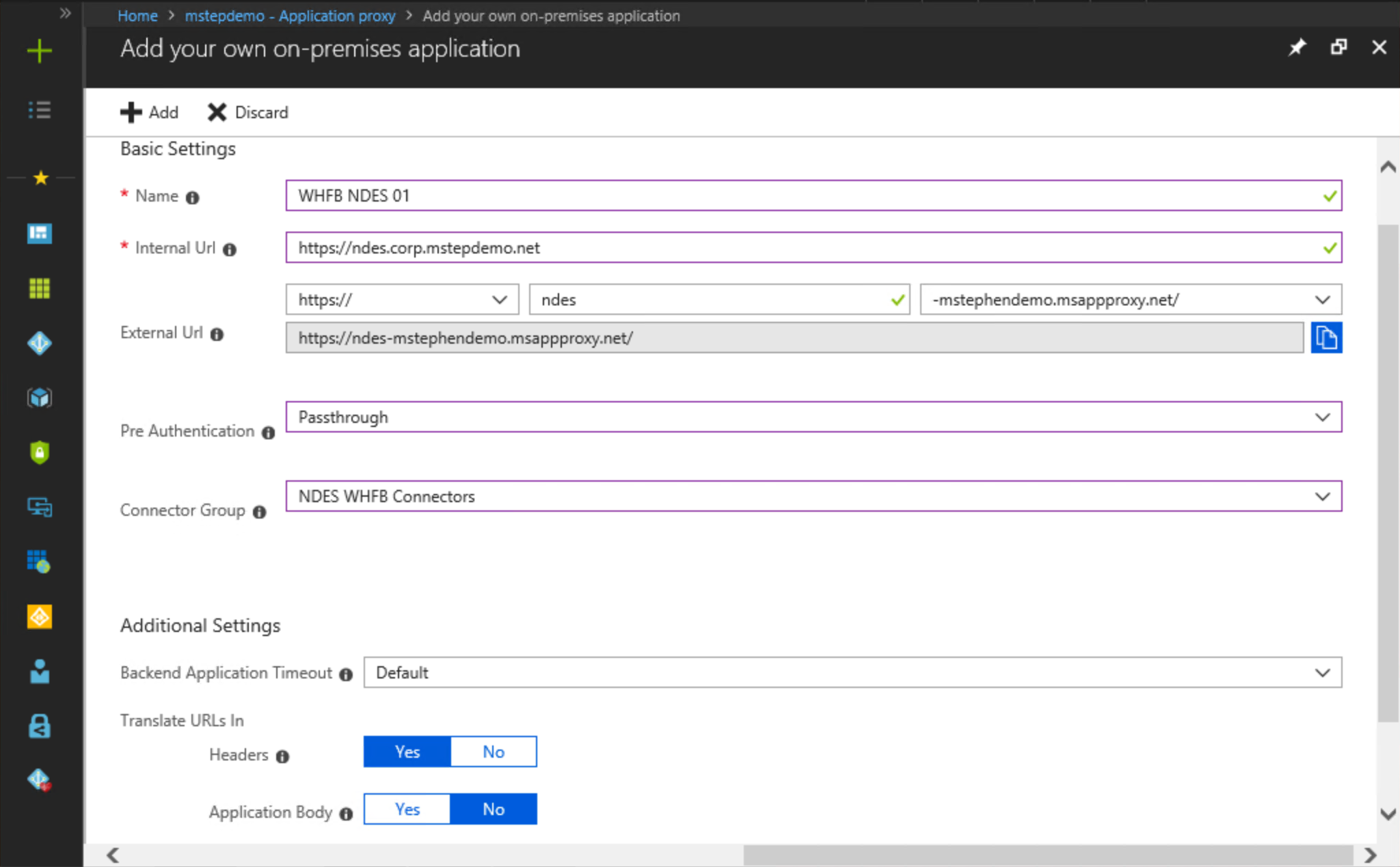

Connectez-vous à une station de travail disposant d’un accès équivalant à un Utilisateur de domaine.

Accès au centre d’administration Microsoft Entra en tant qu’administrateur d’application au moins

Sélectionnez Tous les Services. Tapez Microsoft Entra ID pour filtrer la liste des services. Sous SERVICES, sélectionnez Microsoft Entra ID

Sous GÉRER, sélectionnez Proxy d’application

Sélectionnez Configurer une application.

Sous Paramètres de base en regard de Nom, tapez WHFB NDES 01. Choisissez un nom qui met en corrélation ce paramètre de proxy d’application Microsoft Entra avec le serveur NDES local. Chaque serveur NDES doit avoir son propre proxy d’application Microsoft Entra, car deux serveurs NDES ne peuvent pas partager la même URL interne

En regard de URL interne, tapez le nom DNS complet interne du serveur NDES associé à ce proxy d’application Microsoft Entra. Exemple :

https://ndes.corp.mstepdemo.net. Vous devez faire correspondre le nom d’hôte principal (nom du compte d’ordinateur AD) du serveur NDES et préfixer l’URL avec httpsSous URL interne, sélectionnez https:// dans la première liste. Dans la zone de texte en regard de https://, tapez le nom d’hôte que vous souhaitez utiliser comme nom d’hôte externe pour le proxy d’application Microsoft Entra. Dans la liste en regard du nom d’hôte que vous avez tapé, sélectionnez un suffixe DNS que vous souhaitez utiliser en externe pour le proxy d’application Microsoft Entra. Il est recommandé d’utiliser la valeur par défaut -[tenantName].msapproxy.net où [tenantName] est votre nom de locataire Microsoft Entra actuel (-mstephendemo.msappproxy.net).

Sélectionnez Passthrough dans la liste Pré-authentification

Sélectionnez Connecteurs WHFB NDES dans la liste Groupe de connecteurs

Sous Paramètres supplémentaires, sélectionnez Par défaut dans Délai d’expiration de l’application principale. Dans la section Traduire les URL dans , sélectionnez Oui en regard d’En-têtes , puis Non en regard de Corps de l’application

Sélectionnez Ajouter.

Déconnectez-vous du Portail Azure.

Important

Notez les URL internes et externes. Vous aurez besoin de ces informations lorsque vous inscrivez le certificat d’authentification NDES-Intune.

Cette tâche inscrit un certificat d’authentification client et serveur utilisé par le connecteur Intune et le serveur NDES.

Connectez-vous au serveur NDES avec un accès équivalent aux administrateurs locaux.

Démarrer le Gestionnaire de certificats de l’ordinateur local (certlm.msc)

Développez le nœud Personnel dans le volet de navigation

Cliquez avec le bouton droit sur Personnel. Sélectionner toutes les tâches et demander un nouveau certificat

Sélectionnez Suivant dans la page Avant de commencer

Sélectionnez Suivant dans la page Sélectionner la stratégie d’inscription de certificat

Dans la page Demander des certificats, sélectionnez la zone NDES-Intune Authentication case activée

Sélectionnez l’option Plus d’informations sont requises pour l’inscription de ce certificat. Cliquez ici pour configurer le lien des paramètres

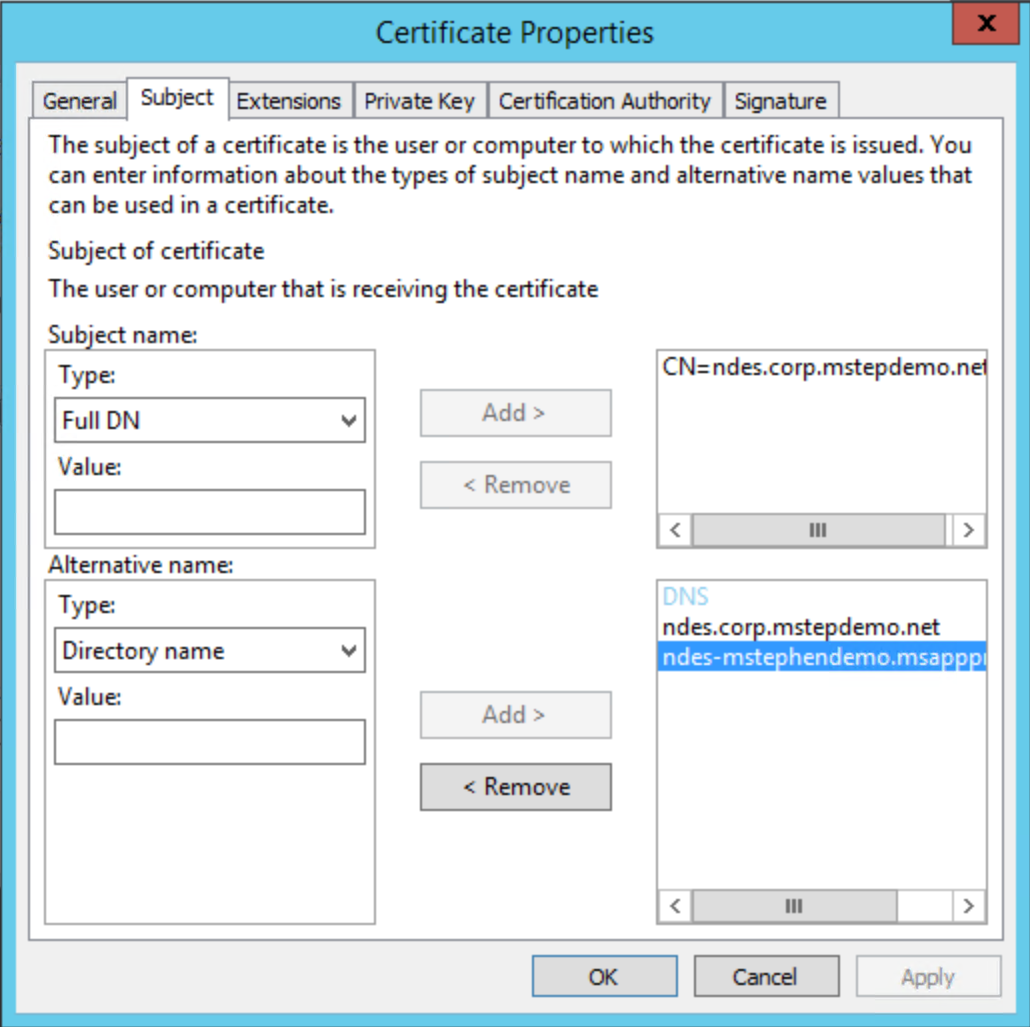

Sous Nom du sujet, sélectionnez Nom commun dans la liste Type. Tapez l’URL interne utilisée dans la tâche précédente (sans le https://, par exemple ndes.corp.mstepdemo.net), puis sélectionnez Ajouter

Sous Autre nom, sélectionnez DNS dans la liste Type. Tapez l’URL interne utilisée dans la tâche précédente (sans le https://, par exemple ndes.corp.mstepdemo.net). Sélectionnez Ajouter. Tapez l’URL externe utilisée dans la tâche précédente (sans le https://, par exemple ndes-mstephendemo.msappproxy.net). Sélectionnez Ajouter. Sélectionnez OK lorsque vous avez terminé.

Sélectionnez Inscrire.

Répétez ces étapes pour tous les serveurs NDES utilisés pour demander des certificats d’authentification Windows Hello Entreprise pour les appareils joints Microsoft Entra

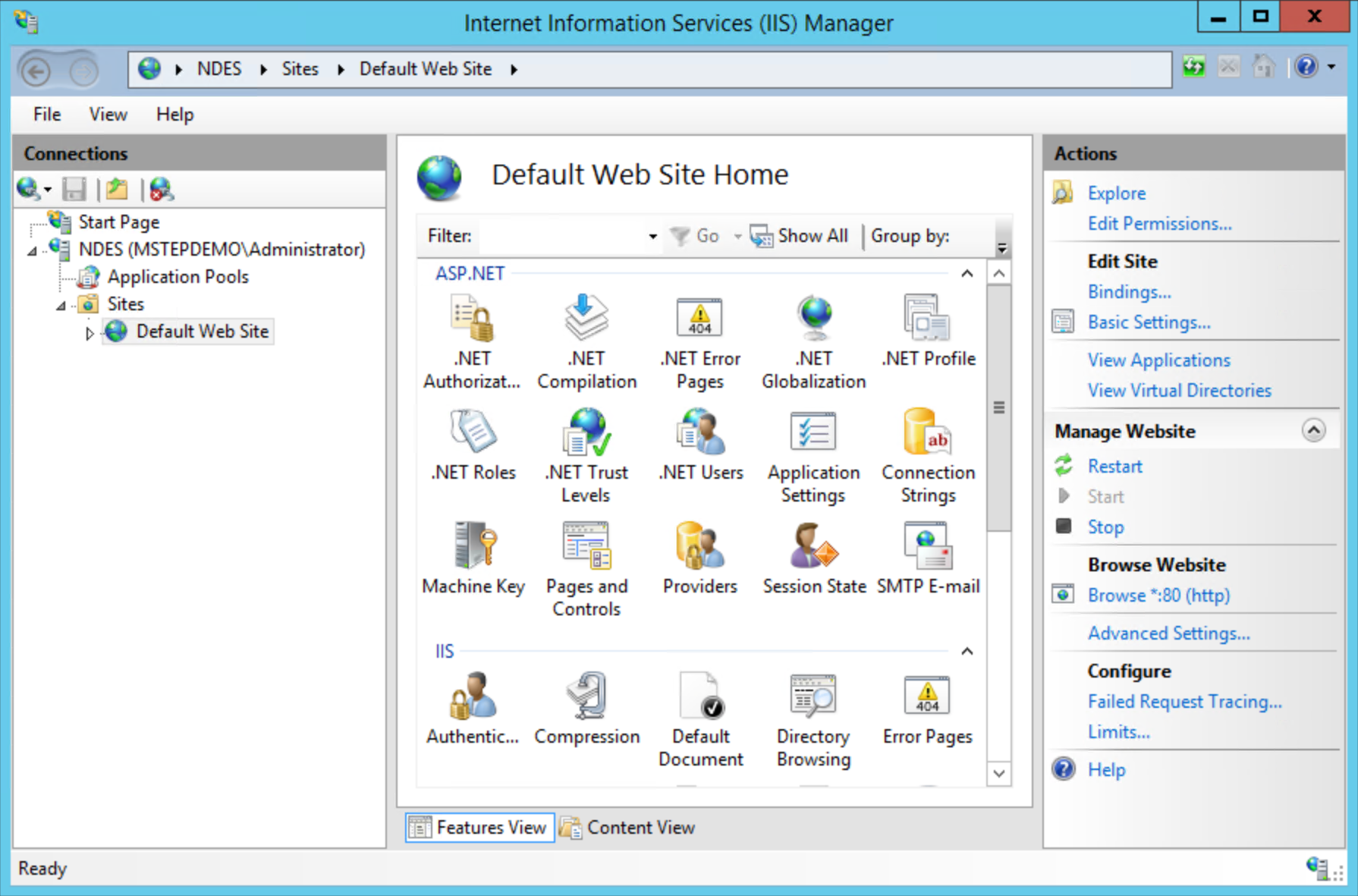

Cette tâche configure le rôle Serveur web sur le serveur NDES pour utiliser le certificat d’authentification serveur.

Connectez-vous au serveur NDES avec un accès équivalent à l’administrateur local.

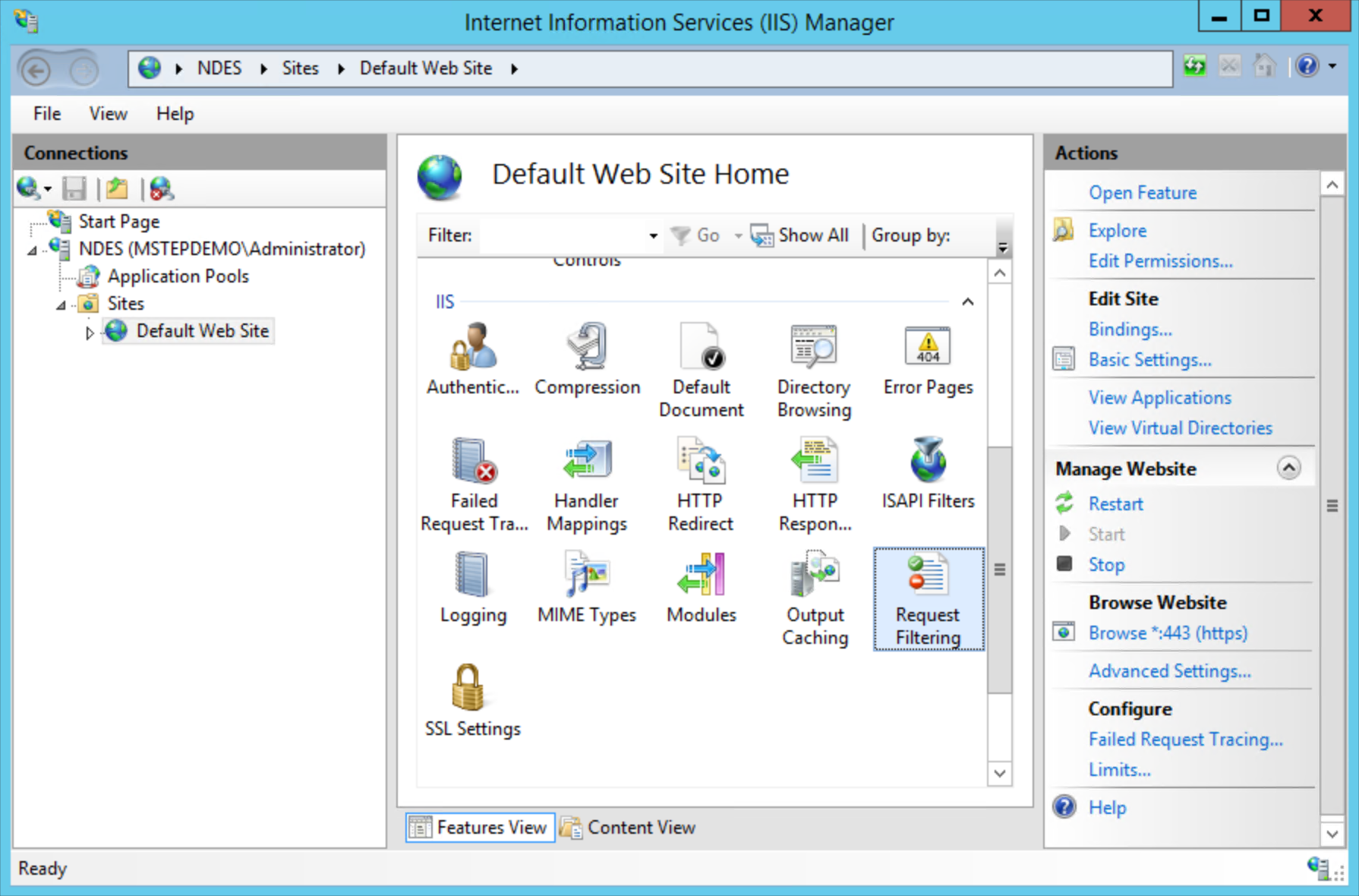

Démarrer le Gestionnaire des services Internet (IIS) à partir des outils d’administration

Développez le nœud qui porte le nom du serveur NDES. Développez Sites et sélectionnez Site web par défaut.

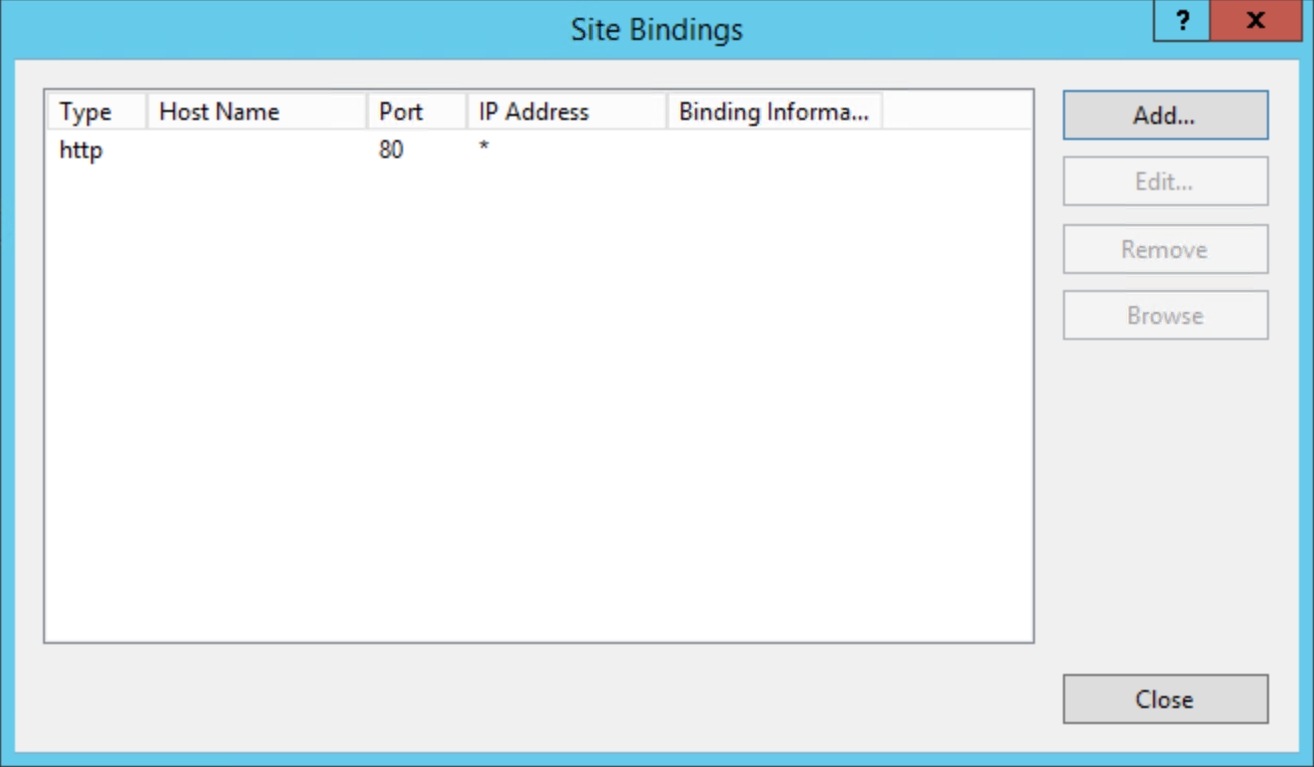

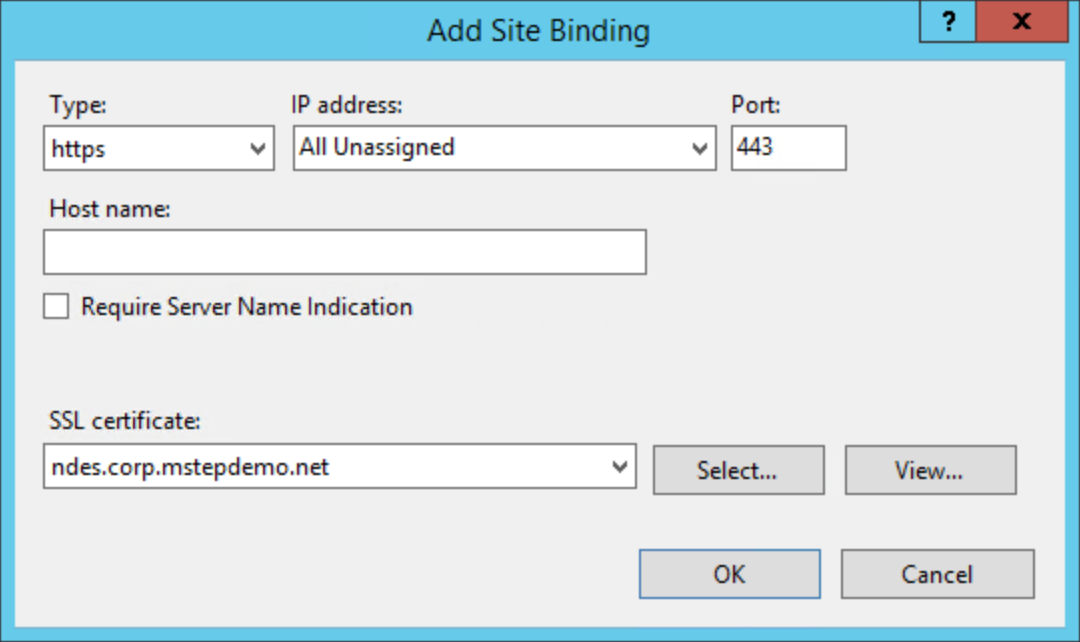

Sélectionnez Liaisons... sous Actions. Sélectionnez Ajouter.

Sélectionnez https dans Type. Vérifiez que la valeur de Port est 443

Sélectionnez le certificat que vous avez précédemment inscrit dans la liste des certificats SSL . Sélectionnez OK.

Sélectionnez http dans la liste Liaisons de site . Sélectionnez Supprimer.

Sélectionnez Fermer dans la boîte de dialogue Liaisons de site

Fermer le Gestionnaire des services Internet (IIS)

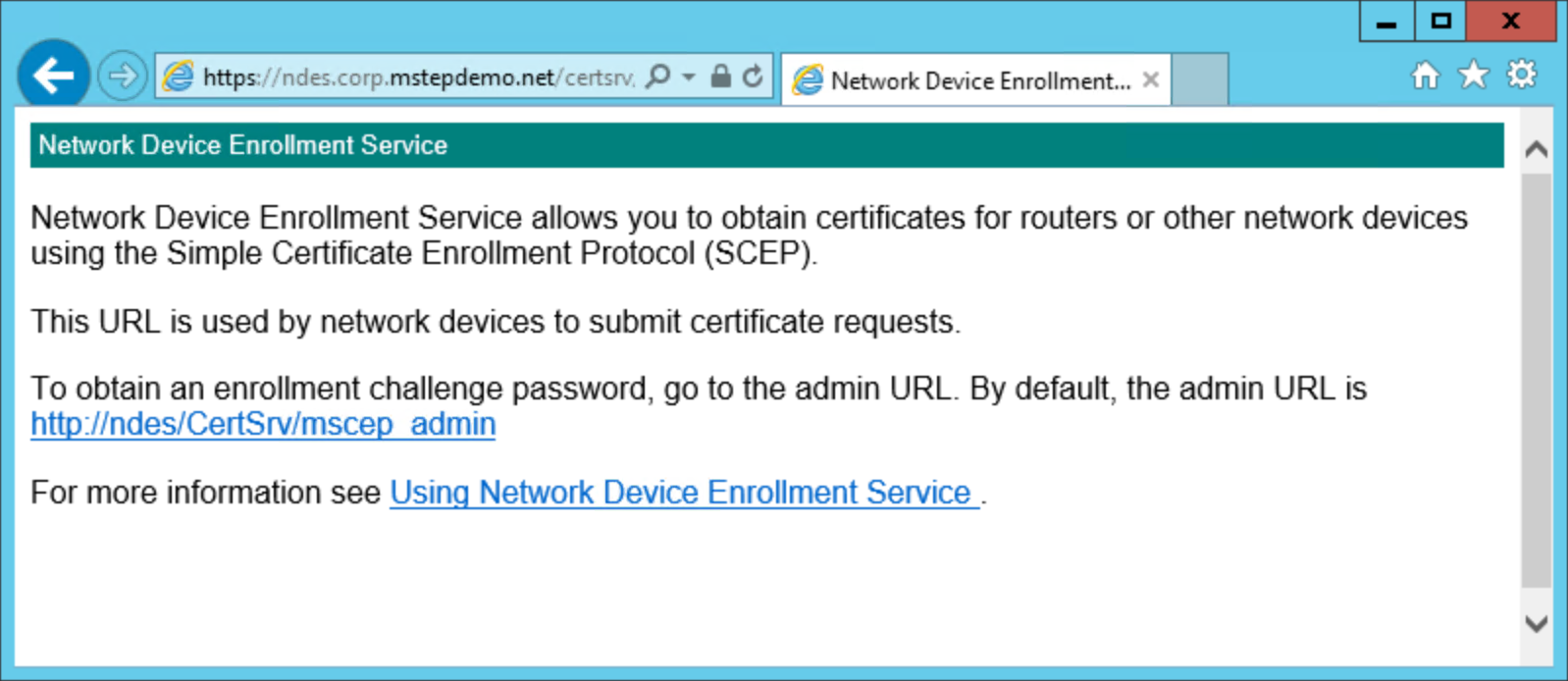

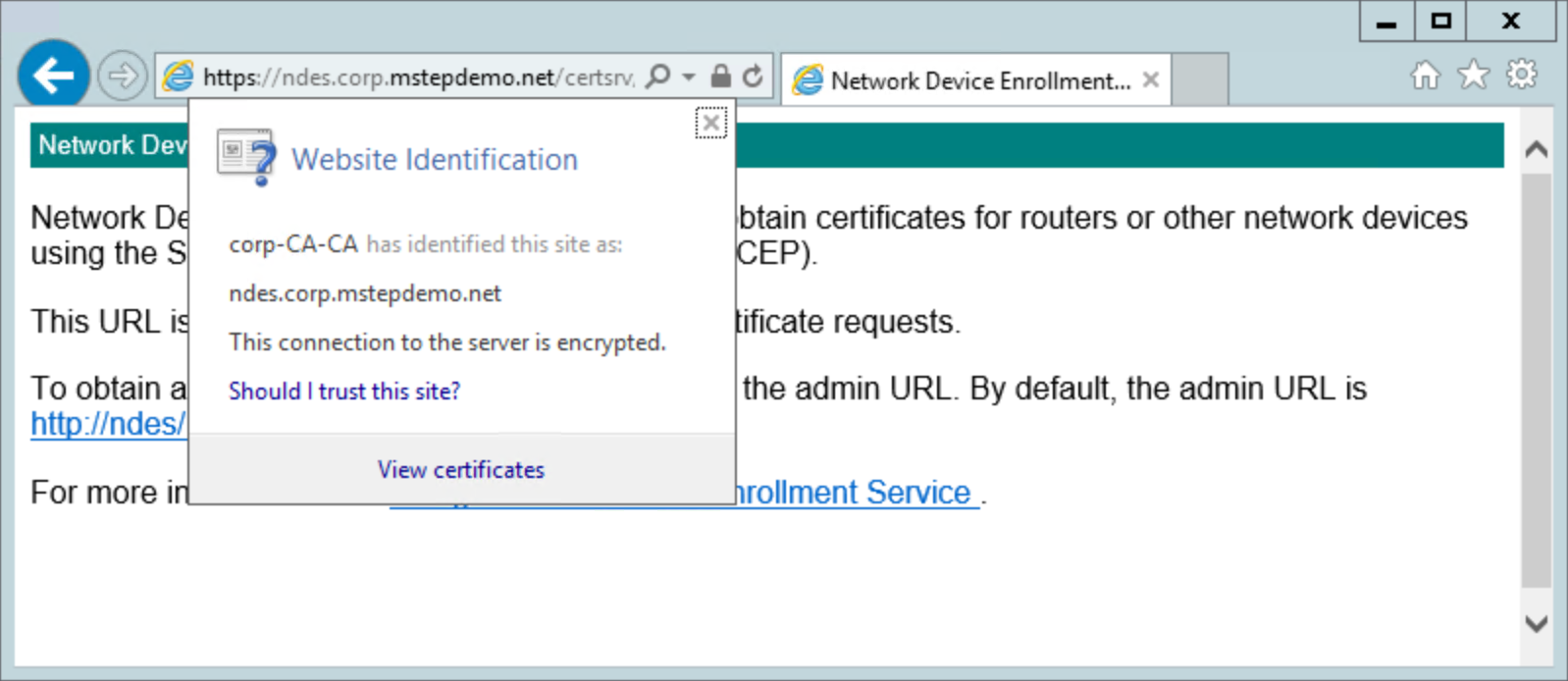

Cette tâche confirme la configuration TLS pour le serveur NDES.

Connectez-vous au serveur NDES avec un accès équivalent à l’administrateur local.

- Ouvrez le Gestionnaire de serveur. Sélectionnez Serveur local dans le volet de navigation

- Sélectionnez Activé en regard de Configuration de la sécurité renforcée d’Internet Explorer dans la section Propriétés .

- Dans la boîte de dialogue Configuration de la sécurité renforcée Explorer Internet, sous Administrateurs, sélectionnez Désactivé. Sélectionnez OK.

- Fermer Gestionnaire de serveur

Ouvrir internet Explorer

Dans la barre de navigation, tapez

https://[fqdnHostName]/certsrv/mscep/mscep.dlloù [fqdnHostName] est le nom d’hôte DNS interne complet du serveur NDES.

Une page web semblable à ce qui suit doit apparaître dans votre navigateur web. Si vous ne voyez pas une page similaire ou si vous recevez un message 503 Service indisponible , vérifiez que le compte de service NDES dispose des droits d’utilisateur appropriés. Vous pouvez également consulter le journal des événements de l’application pour les événements avec la source NetworkDeviceEnrollmentService .

Vérifiez que le site web utilise le certificat d’authentification du serveur.

Configurer les services d’inscription des appareils réseau pour qu’ils fonctionnent avec Microsoft Intune

Vous avez correctement configuré les services d’inscription de périphériques réseau. Vous devez maintenant modifier la configuration pour qu’elle fonctionne avec le Intune Certificate Connector. Dans cette tâche, vous allez autoriser le serveur NDES et http.sys à gérer les URL longues.

- Configurer NDES pour prendre en charge les URL longues

Connectez-vous au serveur NDES avec un accès équivalent à l’administrateur local.

Démarrer le Gestionnaire des services Internet (IIS) à partir des outils d’administration

Développez le nœud qui porte le nom du serveur NDES. Développez Sites et sélectionnez Site web par défaut.

Dans le volet de contenu, double-cliquez sur Filtrage des demandes. Sélectionnez Modifier les paramètres de fonctionnalité... dans le volet Action

Sélectionnez Autoriser les extensions de nom de fichier non listées

Sélectionnez Autoriser les verbes non répertoriés

Sélectionnez Autoriser les caractères en bits élevés

Tapez 30000000 dans Longueur de contenu maximale autorisée (octets)

Tapez 65534 dans Longueur maximale de l’URL (octets)

Tapez 65534 dans Chaîne de requête maximale (octets)

Sélectionnez OK. Fermer le Gestionnaire des services Internet (IIS)

Ouvrir une invite de commandes avec élévation de privilèges

Exécutez les commandes suivantes :

reg add HKLM\SYSTEM\CurrentControlSet\Services\HTTP\Parameters /v MaxFieldLength /t REG_DWORD /d 65534 reg add HKLM\SYSTEM\CurrentControlSet\Services\HTTP\Parameters /v MaxRequestBytes /t REG_DWORD /d 65534Redémarrer le serveur NDES

L’application Intune Certificate Connector permet à Microsoft Intune d’inscrire des certificats à l’aide de votre infrastructure à clé publique locale pour les utilisateurs sur des appareils gérés par Microsoft Intune.

Pour savoir comment télécharger, installer et configurer l’Intune Certificate Connector, consultez Installer Certificate Connector pour Microsoft Intune.

Si vous le souhaitez (ce qui n’est pas obligatoire), vous pouvez configurer le connecteur Intune pour la révocation de certificat lorsqu’un appareil est réinitialis, désinscrit ou lorsque le profil de certificat est hors de portée pour l’utilisateur ciblé (les utilisateurs sont supprimés, supprimés ou le profil est supprimé). Vous devez sélectionner l’option Révocation de certificats pendant la configuration du connecteur pour activer la révocation automatique des certificats émis par une autorité de certification Microsoft Active Directory. En outre, vous devez activer le compte de service NDES pour la révocation.

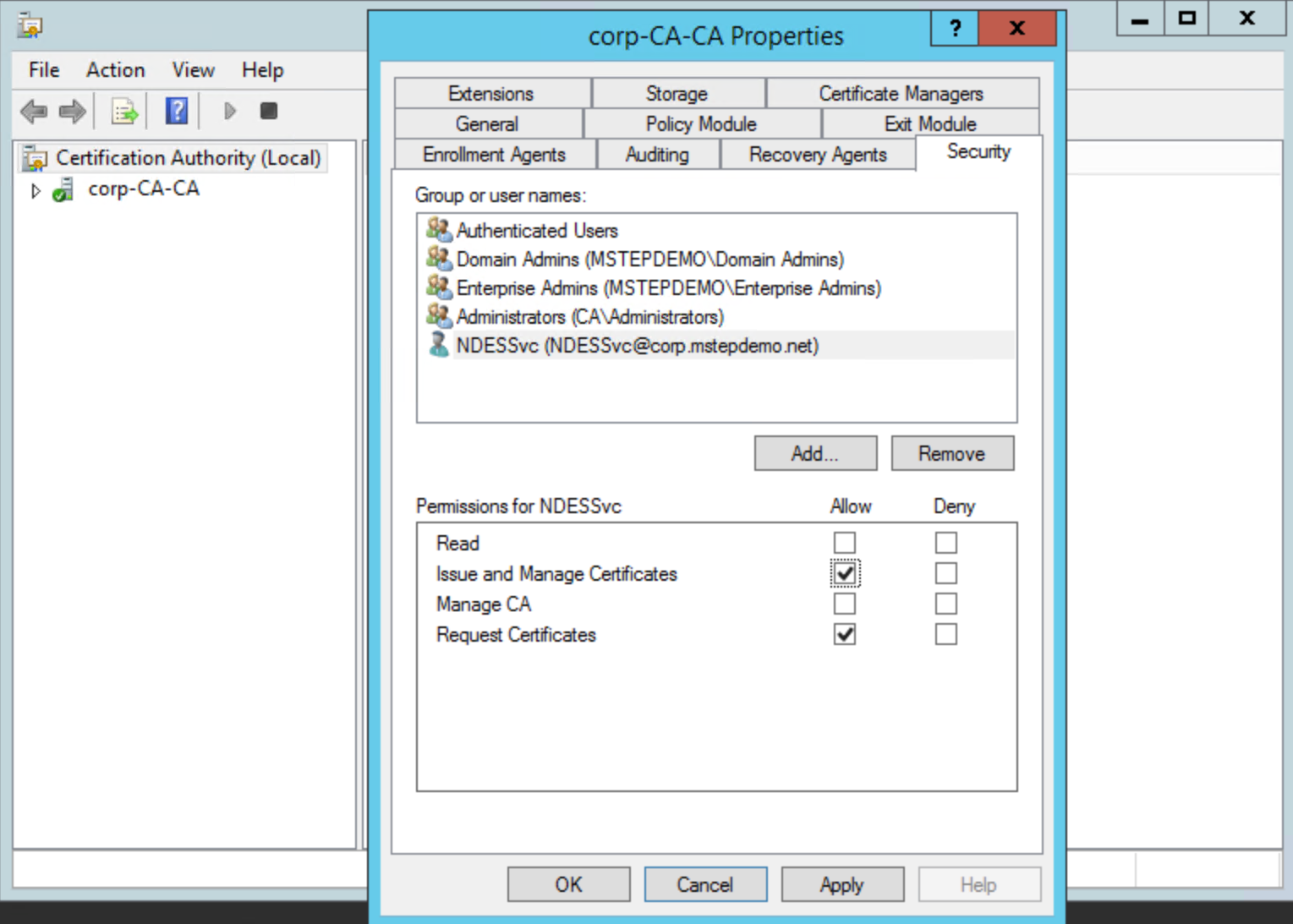

Connectez l’autorité de certification utilisée par le connecteur NDES avec un accès équivalent à l’administrateur de domaine

Démarrer l’console de gestion de l’autorité de certification

Dans le volet de navigation, cliquez avec le bouton droit sur le nom de l’autorité de certification, puis sélectionnez Propriétés.

Sélectionnez l’onglet Sécurité , puis sélectionnez Ajouter. Dans la zone Entrez les noms d’objets à sélectionner , entrez NDESSvc (ou le nom que vous avez donné au compte de service NDES). Sélectionnez Vérifier les noms, puis OK. Sélectionnez le compte de service NDES dans la liste Noms de groupe ou d’utilisateur . Sélectionnez Autoriser pour l’autorisation Émettre et gérer les certificats . Sélectionnez OK.

Fermer l’autorité de certification

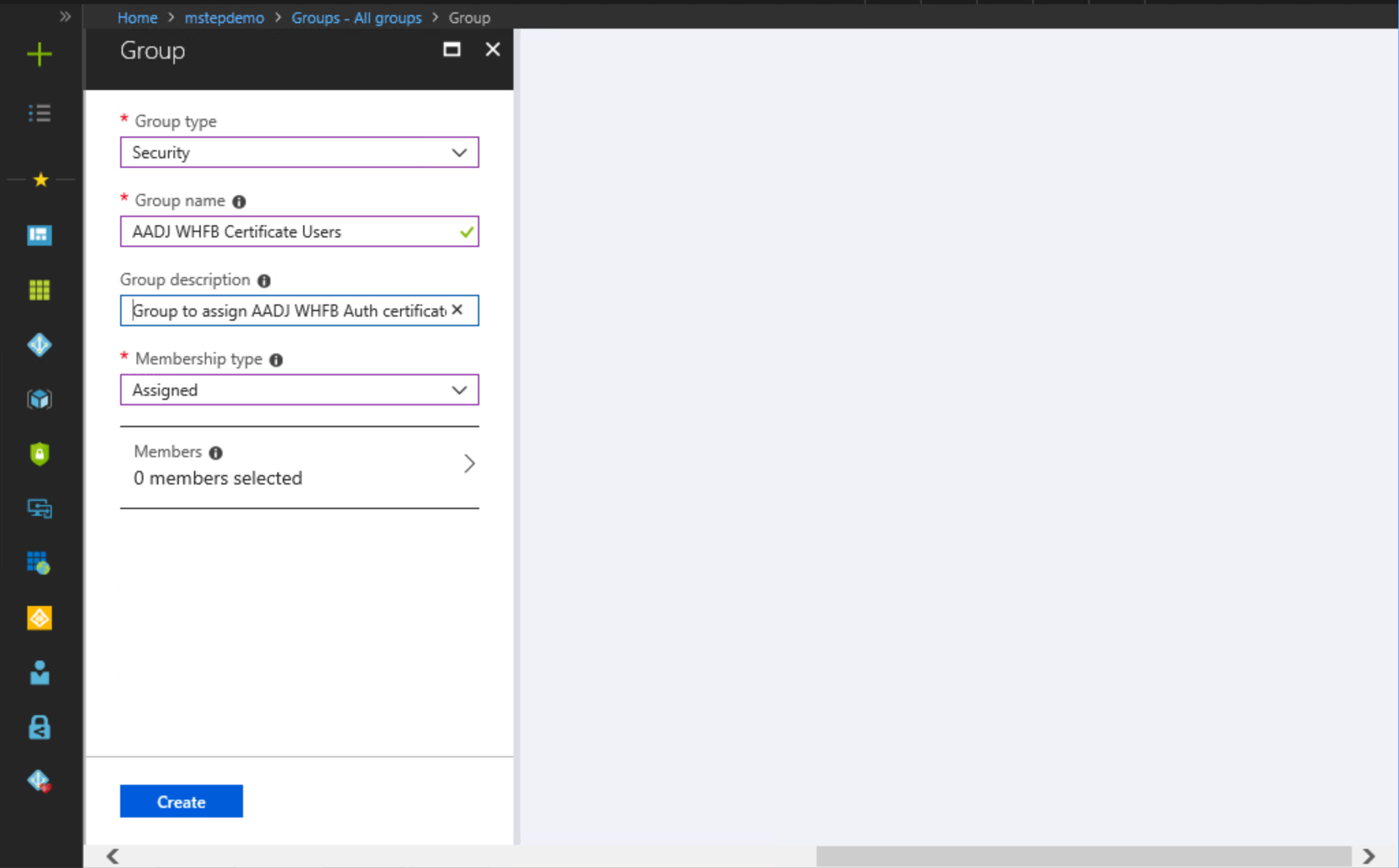

Connectez-vous à une station de travail disposant d’un accès équivalant à un Utilisateur de domaine.

Accès au centre d’administration Microsoft Entra en tant qu’administrateur d’application au moins

Sélectionnez Tous les Services. Tapez Microsoft Entra ID pour filtrer la liste des services. Sous SERVICES, sélectionnez Microsoft Entra ID

Sélectionnez Groupes. Sélectionnez Nouveau groupe

Sélectionnez Sécurité dans la liste Type de groupe

Sous Nom du groupe, tapez le nom du groupe. Par exemple, utilisateurs de certificats WHFB JOINTS ENTRA

Fournir une description du groupe, le cas échéant

Sélectionnez Affecté dans la liste Type d’appartenance

Sélectionnez Membres. Utilisez le volet Sélectionner des membres pour ajouter des membres à ce groupe. Lorsque vous avez terminé, sélectionnez Sélectionner

Sélectionnez Créer.

Connectez-vous à une station de travail disposant d’un accès équivalant à un Utilisateur de domaine.

- Connectez-vous au Centre d’administration Microsoft Intune

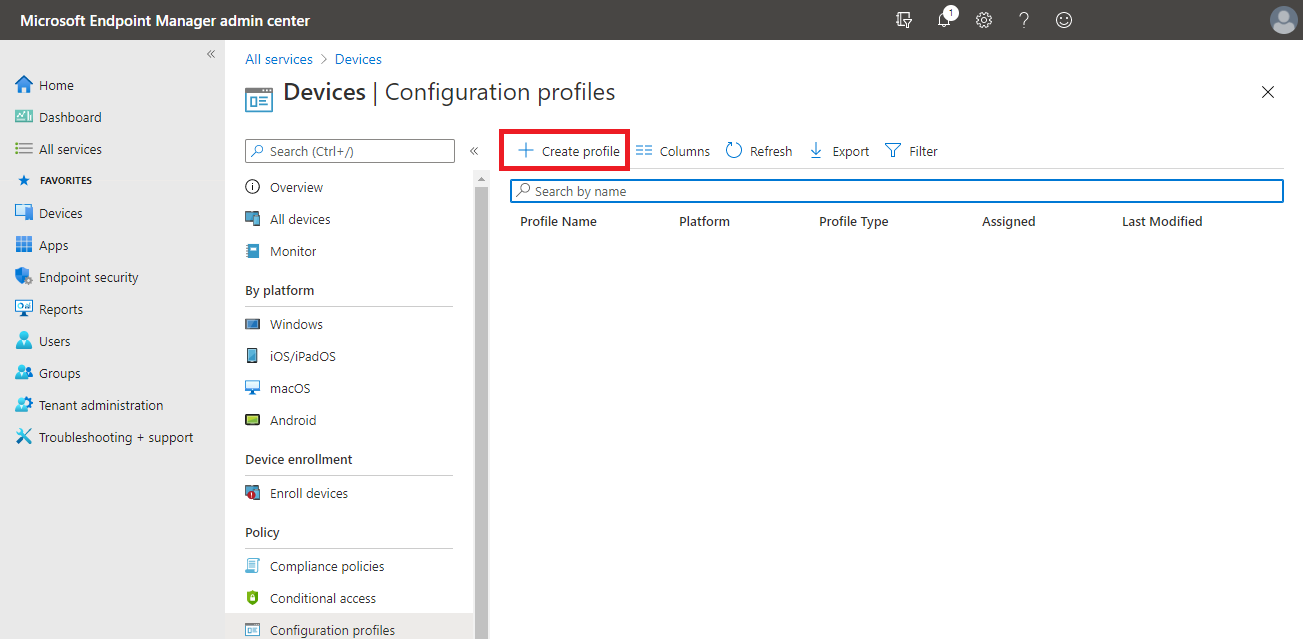

- Sélectionnez Appareils, puis profils de configuration

- Sélectionnez Créer un profil.

- Sélectionnez Windows 10 et versions ultérieures dans la liste Plateforme

- Choisissez certificat SCEP dans la liste Profil , puis sélectionnez Créer.

- L’Assistant Certificat SCEP doit s’ouvrir. En regard de Nom, tapez Inscription de certificat WHFB

- En regard de Description, fournissez une description explicite pour votre environnement, puis sélectionnez Suivant

- Sélectionner Utilisateur comme type de certificat

- Configurez la période de validité du certificat pour qu’elle corresponde à votre organization.

Important

N’oubliez pas que vous devez configurer votre autorité de certification pour autoriser Microsoft Intune à configurer la validité du certificat

- Sélectionnez Inscrire pour Windows Hello Entreprise, sinon échec (Windows 10 et versions ultérieures) dans la liste Fournisseur de stockage de clés (KSP)

- En regard de Format du nom de l’objet, tapez CN={{OnPrem_Distinguished_Name}} pour que le nom unique local soit l’objet du certificat émis.

Notes

Si le nom unique contient des caractères spéciaux tels qu’un signe plus (« + »), une virgule (« , »), un point-virgule (« ; ») ou un signe égal (« = »), le nom entre crochets doit être placé entre guillemets :

CN="{{OnPrem_Distinguished_Name}}".Si la longueur du nom unique est supérieure à 64 caractères, l’application de la longueur du nom sur l’autorité de certification doit être désactivée.

- Spécifiez le nom d’utilisateur principal (UPN) en tant que paramètre autre nom de l’objet . Définissez sa valeur sur {{UserPrincipalName}}

- Reportez-vous à la tâche « Configurer des modèles de certificat sur NDES » pour savoir comment vous avez configuré le modèle de certificat d’authentification WHFB ENTRA JOINT dans le Registre. Sélectionnez la combinaison appropriée d’utilisations de clés dans la liste Utilisations de clés qui correspondent au modèle NDES configuré dans le Registre. Dans cet exemple, le modèle de certificat d’authentification WHFB ENTRA JOINT a été ajouté au nom de la valeur de Registre SignatureTemplate . L’utilisation de la clé qui correspond à ce nom de valeur de Registre est Signature numérique

- Sélectionnez un profil de certificat approuvé précédemment configuré qui correspond au certificat racine de l’autorité de certification émettrice en tant que certificat racine pour le profil

- Sous Utilisation étendue de la clé, tapez Connexion par carte à puce sous Nom. Tapez 1.3.6.1.4.1.311.20.2.2 sous Identificateur d’objet. Sélectionnez Ajouter.

- Tapez un pourcentage (sans le signe pourcentage) en regard de Seuil de renouvellement pour déterminer quand le certificat doit tenter de le renouveler. La valeur recommandée est 20 EKUs

- Sous URL du serveur SCEP, tapez le nom externe complet du proxy d’application Microsoft Entra que vous avez configuré. Ajoutez au nom /certsrv/mscep/mscep.dll. Exemple :

https://ndes-mtephendemo.msappproxy.net/certsrv/mscep/mscep.dll. Sélectionnez Ajouter. Répétez cette étape pour chaque proxy d’application NDES Microsoft Entra supplémentaire que vous avez configuré pour émettre Windows Hello Entreprise certificats. Microsoft Intune charge par tourniquet équilibre les requêtes entre les URL répertoriées dans le profil de certificat SCEP - Sélectionnez Suivant.

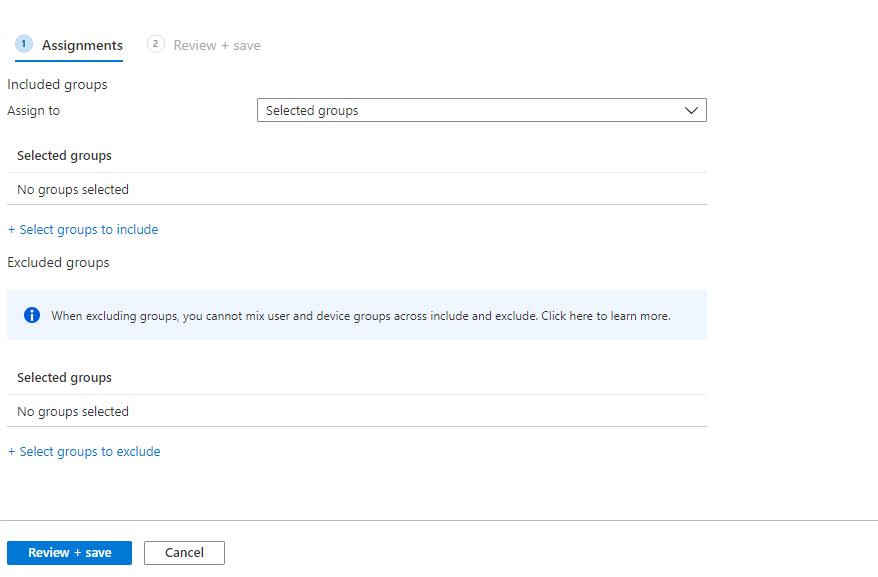

- Sélectionnez Suivant plusieurs fois pour ignorer les étapes Balises d’étendue, Affectations et Règles d’applicabilité de l’Assistant, puis sélectionnez Créer.

Connectez-vous à une station de travail disposant d’un accès équivalant à un Utilisateur de domaine.

- Se connecter au Centre d’administration Microsoft Intune

- Sélectionnez Appareils, puis profils de configuration

- Sélectionnez Inscription de certificat WHFB

- Sélectionnez Propriétés, puis Modifier en regard de la section Affectations

- Dans le volet Affectations, sélectionnez Sélectionné Groupes dans la liste Affecter à. Sélectionnez Sélectionner les groupes à inclure.

- Sélectionnez le groupe Utilisateurs de certificats WHFB JOINTS ENTRA . Sélectionnez Sélectionner

- Sélectionnez Vérifier + enregistrer, puis Enregistrer.

Vous avez terminé la configuration. Ajoutez des utilisateurs qui doivent inscrire un certificat d’authentification Windows Hello Entreprise au groupe Utilisateurs du certificat WHFB ENTRA JOINT. Ce groupe, combiné à la configuration de l’inscription de l’appareil Windows Hello Entreprise invite l’utilisateur à s’inscrire pour Windows Hello Entreprise et à inscrire un certificat qui peut être utilisé pour l’authentification auprès des ressources locales.

Notes

Le fournisseur de services de configuration (CSP) Passport for Work qui est utilisé pour gérer Windows Hello Entreprise avec Mobile Gestion des appareils (MDM) contient une stratégie appelée UseCertificateForOnPremAuth. Cette stratégie n’est pas nécessaire lors du déploiement de certificats sur Windows Hello Entreprise utilisateurs via les instructions décrites dans ce document et ne doit pas être configurée. Les appareils gérés avec GPM pour lesquels UseCertificateForOnPremAuth est activé échouent à un case activée préalable pour l’approvisionnement Windows Hello Entreprise. Cet échec empêche les utilisateurs de configurer Windows Hello Entreprise s’ils ne l’ont pas déjà configuré.

- Conditions préalables

- Préparer Microsoft Entra Connect

- Préparer le compte de service NDES (Network Device Enrollment Services)

- Préparer l’autorité de certification Active Directory

- Installer et configurer le rôle NDES

- Configurer les services d’inscription des appareils réseau pour qu’ils fonctionnent avec Microsoft Intune

- Télécharger, installer et configurer Intune Certificate Connector

- Créer et attribuer un protocole d’inscription de certificat simple (profil de certificat SCEP)