Nota

O acceso a esta páxina require autorización. Pode tentar iniciar sesión ou modificar os directorios.

O acceso a esta páxina require autorización. Pode tentar modificar os directorios.

Importante

A partir del 1 de mayo de 2025, Azure AD B2C ya no estará disponible para ser adquirido por nuevos clientes. Obtenga más información en nuestras preguntas más frecuentes.

Antes de comenzar, use el Elegir un tipo de directiva selector en la parte superior de esta página para elegir el tipo de directiva que está configurando. Azure Active Directory B2C ofrece dos métodos para definir el modo en que los usuarios interactúan con las aplicaciones: por medio de flujos de usuario predefinidos o de directivas personalizadas totalmente configurables. Los pasos necesarios en este artículo son diferentes para cada método.

En las aplicaciones, es posible que tenga flujos de usuario que permitan a los usuarios registrarse, iniciar sesión o administrar su perfil. Puede crear varios flujos de usuario de diferentes tipos en el inquilino de Azure Active Directory B2C (Azure AD B2C) y usarlos en las aplicaciones según sea necesario. Los flujos de usuario se pueden reutilizar en todas las aplicaciones.

Un flujo de usuario le permite determinar cómo interactúan los usuarios con la aplicación cuando hacen cosas como el inicio de sesión, el registro, la edición de un perfil o el restablecimiento de una contraseña. En este artículo aprenderá a:

Las directivas personalizadas son archivos de configuración que definen el comportamiento del inquilino de Azure Active Directory B2C (Azure AD B2C). En este artículo aprenderá a:

- Creación de un flujo de usuario de registro e inicio de sesión

- Habilitar el autoservicio de restablecimiento de contraseña

- Creación de un flujo de usuario de edición de perfiles

Importante

Hemos cambiado la forma en que hacemos referencia a las versiones de flujo de usuario. Anteriormente, ofrecemos versiones V1 (listas para producción) y versiones V1.1 y V2 (versión preliminar). Ahora, hemos consolidado los flujos de usuario en dos versiones: flujos de usuario recomendados con las características más recientes y flujos de usuario estándar (heredados ). Todos los flujos de usuario de versión preliminar heredada (V1.1 y V2) están en desuso. Para más información, consulte Versiones de flujo de usuario en Azure AD B2C. Estos cambios solo se aplican a la nube pública de Azure. Otros entornos seguirán usando el control de versiones de flujo de usuario heredado.

Prerrequisitos

- Si aún no tiene una, cree un inquilino de Azure AD B2C que esté vinculado a su suscripción de Azure.

- Registre una aplicación web y habilite la concesión implícita del token de identificador.

- Si aún no tiene una, cree un inquilino de Azure AD B2C que esté vinculado a su suscripción de Azure.

- Registre una aplicación web y habilite la concesión implícita del token de identificador.

Creación de un flujo de usuario de registro e inicio de sesión

El flujo de usuario de registro e inicio de sesión controla ambas experiencias con una única configuración. Los usuarios de la aplicación se dirigen por el camino correcto dependiendo del contexto. Para crear un flujo de usuario de registro e inicio de sesión:

Inicie sesión en Azure Portal.

Si tiene acceso a varios inquilinos, seleccione el icono Configuración en el menú superior para cambiar a su inquilino de Azure AD B2C desde el menú Directorios y suscripciones.

En Azure Portal, busque y seleccione Azure AD B2C.

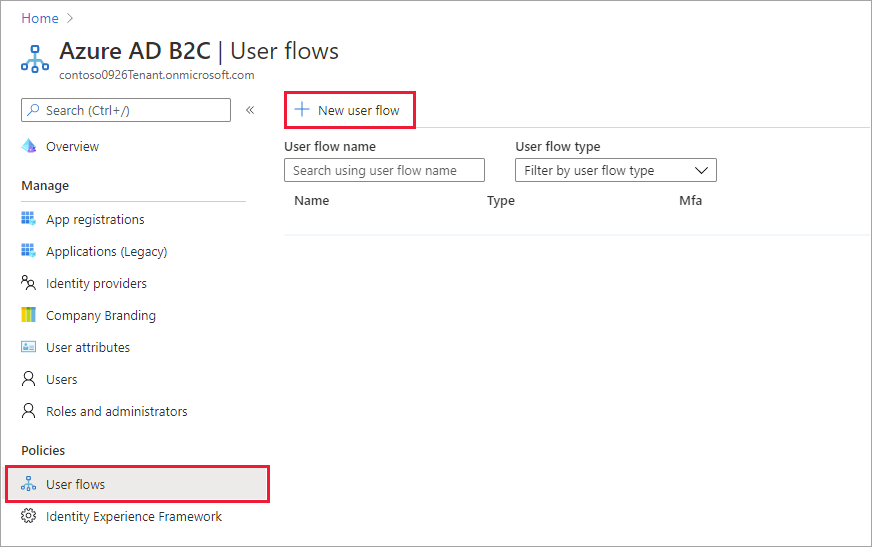

En Directivas, seleccione Flujos de usuario y, después, nuevo flujo de usuario.

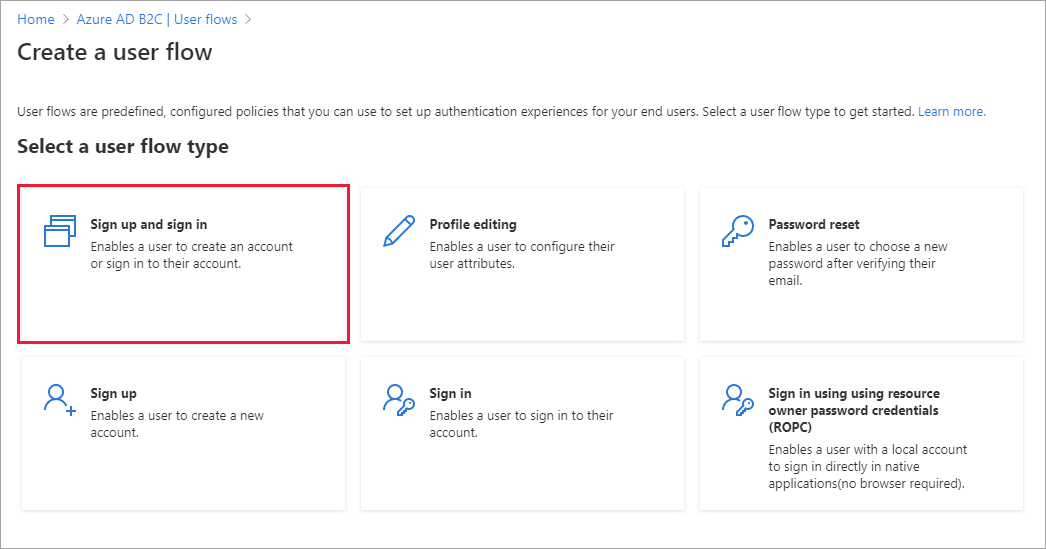

En la página Crear un flujo de usuario, seleccione el flujo de usuario Registrarse e iniciar sesión.

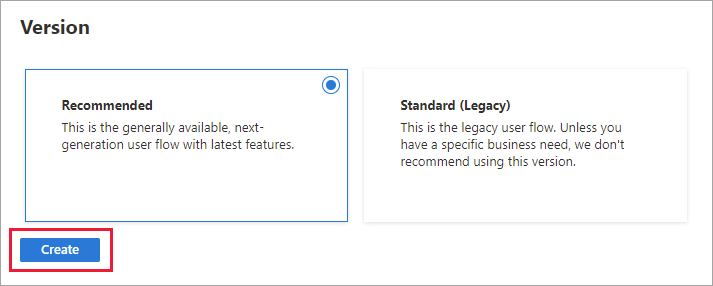

En Seleccionar una versión, seleccione Recomendado y, a continuación, seleccione Crear. (Obtenga más información sobre las versiones de flujo de usuario).

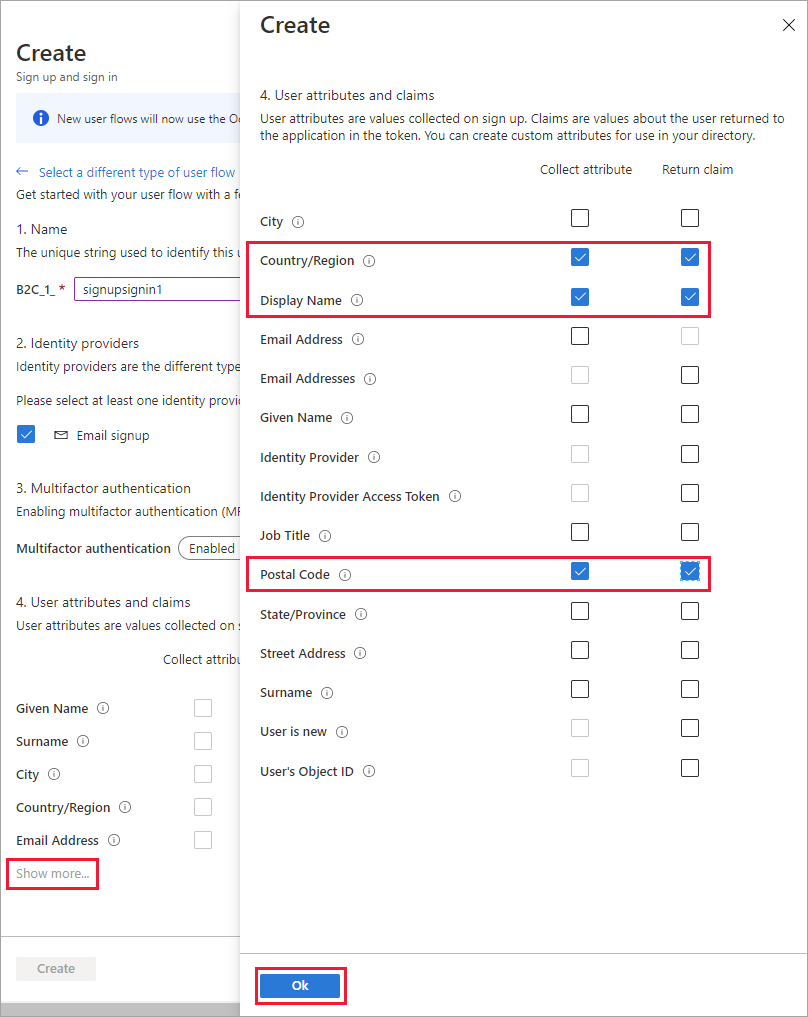

Escriba un nombre para el flujo de usuario. Por ejemplo, signupsignin1.

En Proveedores de identidades, seleccione Registro por correo electrónico.

En Atributos de usuario y notificaciones de token, elija las notificaciones y atributos que desea recopilar y enviar del usuario durante el registro. Por ejemplo, selecciona Mostrar más y elige los atributos y las notificaciones de País o región, Nombre para mostrar y Código postal. Selecciona Aceptar.

Seleccione Crear para agregar el flujo de usuario. Un prefijo de B2C_1_ se antepone automáticamente al nombre especificado anteriormente. Por ejemplo, B2C_1_signupsignin1.

Prueba del flujo de usuario

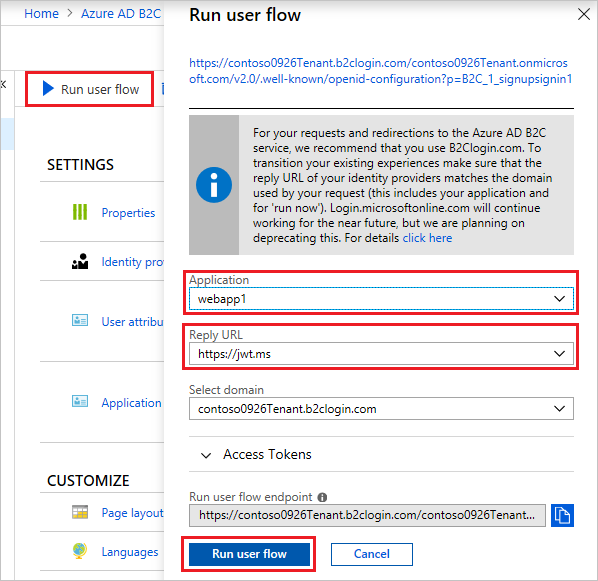

En la página Flujos de usuario, seleccione el flujo de usuario que acaba de crear para abrir su página de información general.

En la parte superior de la página de información general del flujo de usuario, seleccione Ejecutar flujo de usuario. Se abrirá un panel en el lado derecho de la página.

En Aplicación, seleccione la aplicación web que desea probar, como la denominada webapp1. La dirección URL de respuesta debe mostrar

https://jwt.ms.Seleccione Ejecutar flujo de usuario y, después, regístrese ahora.

Escriba una dirección de correo electrónico válida, seleccione Enviar código de verificación, escriba el código de verificación que recibe y, a continuación, seleccione Comprobar código.

Escriba la contraseña nueva y confírmela.

Seleccione el país y la región, escriba el nombre que desea mostrar, escriba un código postal y, a continuación, seleccione Crear. El token se devuelve a

https://jwt.msy debería mostrársele en su navegador.Ahora puede volver a ejecutar el flujo de usuario y debería poder iniciar sesión con la cuenta que acaba de crear. El token devuelto incluye las declaraciones que ha seleccionado de país o región, nombre y código postal.

Nota:

La experiencia "Ejecutar flujo de usuario" no es compatible actualmente con el tipo de dirección URL de respuesta de SPA mediante el flujo de código de autorización. Para usar la funcionalidad "Ejecutar proceso de usuario" con estos tipos de aplicaciones, registre una dirección URL de respuesta de tipo "Web" y active el flujo implícito.

Habilitar el autoservicio de restablecimiento de contraseña

Para habilitar el autoservicio de restablecimiento de contraseña para el flujo de usuario de registro o de inicio de sesión:

- En la página Flujos de usuario, seleccione el flujo de usuario de registro o de inicio de sesión que acaba de crear.

- En Configuración en el menú de la izquierda, seleccione Propiedades.

- En Configuración de contraseña, seleccione Autoservicio de restablecimiento de contraseña.

- Haga clic en Guardar.

Prueba del flujo de usuario

- En la página Flujos de usuario, seleccione el flujo de usuario que acaba de crear para abrir su página de información general y, a continuación, seleccione Ejecutar flujo de usuario.

- En Aplicación, seleccione la aplicación web que desea probar, como la denominada webapp1. La dirección URL de respuesta debe mostrar

https://jwt.ms. - Seleccione Ejecutar flujo de usuario.

- En la página de registro o inicio de sesión, seleccione ¿Olvidó la contraseña?.

- Compruebe la dirección de correo electrónico de la cuenta que creó anteriormente y, a continuación, seleccione Continuar.

- Ahora tiene la oportunidad de cambiar la contraseña del usuario. Cambie la contraseña y seleccione Continuar. El token se devuelve a

https://jwt.msy debe mostrarse en el explorador.

Creación de un flujo de usuario de edición de perfiles

Si quiere permitir que los usuarios editen su perfil en la aplicación, use un flujo de usuario de edición de perfiles.

- En el menú de la página de información general del inquilino de Azure AD B2C, seleccione Flujos de usuario y, a continuación, seleccione Nuevo flujo de usuario.

- En la página Crear un flujo de usuario , seleccione el flujo de usuario edición de perfiles .

- En Seleccionar una versión, seleccione Recomendado y, a continuación, seleccione Crear.

- Escriba un nombre para el flujo de usuario. Por ejemplo, profileediting1.

- En Proveedores de identidades, en Cuentas locales, seleccione Registro por correo electrónico.

- En Atributos de usuario, elija los atributos que desea que el cliente pueda editar en su perfil. Por ejemplo, seleccione Mostrar más y, a continuación, elija tanto los atributos como las declaraciones para Nombre para mostrar y Título profesional. Selecciona Aceptar.

- Seleccione Crear para agregar el flujo de usuario. Se anexa automáticamente un prefijo de B2C_1_ al nombre.

Prueba del flujo de usuario

- Seleccione el flujo de usuario que creó para abrir su página de información general.

- En la parte superior de la página de información general del flujo de usuario, seleccione Ejecutar flujo de usuario. Se abrirá un panel en el lado derecho de la página.

- En Aplicación, seleccione la aplicación web que desea probar, como la denominada webapp1. La dirección URL de respuesta debe mostrar

https://jwt.ms. - Seleccione Ejecutar flujo de usuario e inicie sesión con la cuenta que creó anteriormente.

- Ahora tiene la oportunidad de cambiar el nombre visible y el título profesional del usuario. Selecciona Continuar. El token se devuelve a

https://jwt.msy debe mostrarse en el explorador.

Sugerencia

En este artículo se explica cómo configurar el inquilino manualmente. Puede automatizar todo el proceso desde este artículo. La automatización implementará el paquete de inicio SocialAndLocalAccountsWithMFA de Azure AD B2C, que proporcionará recorridos de registro e inicio de sesión, restablecimiento de contraseña y edición de perfiles. Para automatizar el tutorial siguiente, visite la aplicación de instalación de IEF y siga las instrucciones.

Adición de claves de firma y cifrado para aplicaciones de Identity Experience Framework

- Inicie sesión en Azure Portal.

- Si tiene acceso a varios inquilinos, seleccione el icono Configuración en el menú superior para cambiar a su inquilino de Azure AD B2C desde el menú Directorios y suscripciones.

- En Azure Portal, busque y seleccione Azure AD B2C.

- En la página de información general, en Directivas, seleccione Identity Experience Framework.

Creación de la clave de firma

- Seleccione Claves de directiva y, a continuación, seleccione Agregar.

- En Opciones, elija

Generate. - En Nombre, escriba

TokenSigningKeyContainer. Es posible que el prefijoB2C_1A_se agregue automáticamente. - En Tipo de clave, seleccione RSA.

- En Uso de claves, seleccione Firma.

- Selecciona Crear.

Creación de la clave de cifrado

- Seleccione Claves de directiva y, a continuación, seleccione Agregar.

- En Opciones, elija

Generate. - En Nombre, escriba

TokenEncryptionKeyContainer. Es posible que el prefijoB2C_1A_ se agregue automáticamente. - En Tipo de clave, seleccione RSA.

- En Uso de claves, seleccione Cifrado.

- Selecciona Crear.

Registro de aplicaciones de Identity Experience Framework

Azure AD B2C requiere que registre dos aplicaciones que usa para registrarse e iniciar sesión de usuarios con cuentas locales: IdentityExperienceFramework, una API web y ProxyIdentityExperienceFramework, una aplicación nativa con permiso delegado para la aplicación IdentityExperienceFramework. Los usuarios pueden registrarse con una dirección de correo electrónico o un nombre de usuario y una contraseña para acceder a las aplicaciones registradas en el inquilino, lo que crea una "cuenta local". Las cuentas locales solo existen en el inquilino de Azure AD B2C.

Tendrá que registrar estas dos aplicaciones en el inquilino de Azure AD B2C solo una vez.

Registro de la aplicación IdentityExperienceFramework

Para registrar una aplicación en el inquilino de Azure AD B2C, puede usar la experiencia Registros de aplicaciones.

- Seleccione Registros de aplicaciones y luego Nuevo registro.

- Para Nombre, escriba

IdentityExperienceFramework. - En Tipos de cuenta admitidos, seleccione Solo las cuentas de este directorio organizativo.

- En URI de redirección, seleccione Web y luego ingrese

https://your-tenant-name.b2clogin.com/your-tenant-name.onmicrosoft.com, dondeyour-tenant-namees el nombre de dominio de su inquilino de Azure AD B2C. - En Permisos, active la casilla Conceder consentimiento del administrador para openid y offline_access permisos.

- Seleccione Registrar.

- Registre el identificador de aplicación (cliente) para usarlo en un paso posterior.

A continuación, exponga la API agregando un ámbito:

- En el menú de la izquierda, en Administrar, seleccione Exponer una API.

- Seleccione Agregar un ámbito y, a continuación, seleccione Guardar y siga aceptando el URI de identificador de aplicación predeterminado.

- Escriba los valores siguientes para crear un ámbito que permita la ejecución de directivas personalizadas en el inquilino de Azure AD B2C:

-

Nombre de ámbito:

user_impersonation -

Nombre para mostrar del consentimiento del administrador:

Access IdentityExperienceFramework -

Descripción del consentimiento del administrador:

Allow the application to access IdentityExperienceFramework on behalf of the signed-in user.

-

Nombre de ámbito:

- Seleccione Agregar ámbito.

Registro de la aplicación ProxyIdentityExperienceFramework

- Seleccione Registros de aplicaciones y luego Nuevo registro.

- Para Nombre, escriba

ProxyIdentityExperienceFramework. - En Tipos de cuenta admitidos, seleccione Solo las cuentas de este directorio organizativo.

- En URI de redirección, use la lista desplegable para seleccionar Cliente público o nativo (móvil y escritorio) .

- En URI de redirección, escriba

myapp://auth. - En Permisos, active la casilla Conceder consentimiento del administrador para openid y offline_access permisos.

- Seleccione Registrar.

- Registre el identificador de aplicación (cliente) para usarlo en un paso posterior.

A continuación, especifique que la aplicación debe tratarse como un cliente público:

- En el menú izquierdo, en Administrar, seleccione Autenticación.

- En Configuración avanzada, en la sección Permitir flujos de cliente públicos , establezca Habilitar los siguientes flujos móviles y de escritorio en Sí.

- Haga clic en Guardar.

- Asegúrese de que "isFallbackPublicClient": true está establecido en el manifiesto de la aplicación de Microsoft Graph(Nuevo):

- En el menú de la izquierda, en Administrar, seleccione Manifiesto para abrir El manifiesto de la aplicación de Microsoft Graph(Nuevo)

- Cambie de la pestaña Manifiesto de aplicación de Microsoft Graph (Nuevo) a la pestaña Manifiesto de aplicación de AAD Graph (pronto en desuso).

- Busque la clave isFallbackPublicClient y asegúrese de que su valor está establecido en true.

Ahora, conceda permisos al ámbito de la API que ha expuesto anteriormente en el registro IdentityExperienceFramework :

- En el menú izquierdo, en Administrar, seleccione Permisos de API.

- En Permisos configurados, seleccione Agregar un permiso.

- Seleccione la pestaña API que usa mi organización y, a continuación, seleccione la aplicación IdentityExperienceFramework .

- En Permiso, seleccione el alcance user_impersonation que definió anteriormente.

- Seleccione Agregar permisos. Como se indicó, espere unos minutos antes de continuar con el paso siguiente.

- Seleccione Conceder consentimiento de administrador para <el nombre de inquilino>.

- Seleccione Sí.

- Seleccione Actualizar y compruebe que aparece "Granted for..." (Concedido para...) en Estado para el ámbito.

Paquete de inicio de política personalizada

Las directivas personalizadas son un conjunto de archivos XML que se cargan en el inquilino de Azure AD B2C para definir perfiles técnicos y recorridos de usuario. Proporcionamos paquetes de inicio con varias políticas predefinidas para empezar rápidamente. Cada uno de estos paquetes de inicio contiene el menor número de perfiles técnicos y recorridos de usuario necesarios para lograr los escenarios descritos. Para obtener una guía más detallada sobre las directivas personalizadas de Azure AD B2C, siga nuestra serie de guías paso a paso de directivas personalizadas.

- LocalAccounts : habilita solo el uso de cuentas locales.

- SocialAccounts : habilita solo el uso de cuentas sociales (o federadas).

- SocialAndLocalAccounts : habilita el uso de cuentas locales y sociales.

- SocialAndLocalAccountsWithMFA : habilita las opciones de autenticación social, local y multifactor.

Cada paquete de inicio contiene:

- Archivo base : se requieren pocas modificaciones en la base. Ejemplo: TrustFrameworkBase.xml

- Archivo de localización: este archivo es donde se realizan cambios de localización. Ejemplo: TrustFrameworkLocalization.xml

- Archivo de extensión : este archivo es donde se realizan la mayoría de los cambios de configuración. Ejemplo: TrustFrameworkExtensions.xml

- Archivos de parte dependiente - Archivos específicos de tareas invocados por su aplicación. Ejemplos: SignUpOrSignin.xml, ProfileEdit.xml, PasswordReset.xml

En este artículo, edita los archivos de políticas personalizadas XML en el paquete de inicio SocialAndLocalAccounts. Si necesita un editor XML, pruebe Visual Studio Code, un editor multiplataforma ligero.

Obtener el paquete de inicio

Obtenga los paquetes de inicio de directivas personalizados de GitHub y, a continuación, actualice los archivos XML en el paquete de inicio SocialAndLocalAccounts con el nombre del inquilino de Azure AD B2C.

Descargue el archivo .zip o clone el repositorio:

git clone https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpackEn todos los archivos del directorio SocialAndLocalAccounts , reemplace la cadena

yourtenantpor el nombre del inquilino de Azure AD B2C.Por ejemplo, si el nombre del inquilino B2C es contosotenant, todas las instancias de

yourtenant.onmicrosoft.comse convierten encontosotenant.onmicrosoft.com.

Adición de identificadores de aplicación a la directiva personalizada

Agregue los identificadores de aplicación al archivo de extensiones TrustFrameworkExtensions.xml.

- Abra

SocialAndLocalAccounts/TrustFrameworkExtensions.xmly busque el elemento<TechnicalProfile Id="login-NonInteractive">. - Reemplaza ambas instancias de

IdentityExperienceFrameworkAppIdpor el identificador de la aplicación IdentityExperienceFramework que creaste anteriormente. - Reemplace ambas instancias de

ProxyIdentityExperienceFrameworkAppIdpor el identificador de aplicación de la aplicación ProxyIdentityExperienceFramework que creó anteriormente. - Guarde el archivo.

Incorporación de Facebook como proveedor de identidades

El paquete de inicio SocialAndLocalAccounts incluye el inicio de sesión social de Facebook. Facebook no es necesario para usar directivas personalizadas, pero lo usamos aquí para demostrar cómo puede habilitar el inicio de sesión social federado en una directiva personalizada. Si no necesita habilitar el inicio de sesión social federado, use el paquete de inicio LocalAccounts y luego pase a la sección Cargar las políticas.

Creación de una aplicación de Facebook

Siga los pasos descritos en Creación de una aplicación de Facebook para obtener el identificador de aplicación de Facebook y el secreto de aplicación. Omita los requisitos previos y el resto de los pasos descritos en el artículo Configuración del registro e inicio de sesión con una cuenta de Facebook .

Creación de la clave de Facebook

Agregue la Secreto de aplicación de la aplicación de Facebook como clave de directiva. Puede usar el secreto de aplicación de la aplicación que creó como parte de los requisitos previos de este artículo.

- Inicie sesión en Azure Portal.

- Si tiene acceso a varios inquilinos, seleccione el icono Configuración en el menú superior para cambiar a su inquilino de Azure AD B2C desde el menú Directorios y suscripciones.

- En Azure Portal, busque y seleccione Azure AD B2C.

- En la página de información general, en Directivas, seleccione Identity Experience Framework.

- Seleccione Claves de directiva y, a continuación, seleccione Agregar.

- En Opciones, elija

Manual. - Para Nombre, escriba

FacebookSecret. Es posible que el prefijoB2C_1A_se agregue automáticamente. - En Secreto, introduce la Clave de la Aplicación de tu aplicación de Facebook desde developers.facebook.com. Este valor es el secreto, no el identificador de aplicación.

- En Uso de claves, seleccione Firma.

- Selecciona Crear.

Actualizar TrustFrameworkExtensions.xml en el paquete de inicio de directivas personalizado

En el archivo SocialAndLocalAccounts/TrustFrameworkExtensions.xml, reemplace el valor de client_id por el identificador de aplicación de Facebook y guarde los cambios.

<TechnicalProfile Id="Facebook-OAUTH">

<Metadata>

<!--Replace the value of client_id in this technical profile with the Facebook app ID"-->

<Item Key="client_id">00000000000000</Item>

Sube las políticas

- Seleccione el elemento de menú Identity Experience Framework en el tenant B2C en el portal de Azure.

- Seleccione Cargar directiva personalizada.

- En este orden, cargue los archivos de directiva:

- TrustFrameworkBase.xml

- TrustFrameworkLocalization.xml

- TrustFrameworkExtensions.xml

- SignUpOrSignin.xml

- ProfileEdit.xml

- PasswordReset.xml

A medida que carga los archivos, Azure agrega el prefijo B2C_1A_ a cada uno.

Sugerencia

Si el editor XML admite la validación, valide los archivos con el TrustFrameworkPolicy_0.3.0.0.xsd esquema XML que se encuentra en el directorio raíz del paquete de inicio. La validación del esquema XML identifica los errores antes de cargarlos.

Prueba la política personalizada

- En Directivas personalizadas, seleccione B2C_1A_signup_signin.

- Para Seleccionar aplicación en la página de información general de la directiva personalizada, seleccione la aplicación web que desea probar, como la denominada webapp1.

- Asegúrese de que la dirección URL de respuesta es

https://jwt.ms. - Seleccione Ejecutar ahora.

- Regístrese con una dirección de correo electrónico.

- Seleccione Ejecutar ahora de nuevo.

- Inicie sesión con la misma cuenta para confirmar que tiene la configuración correcta.

- Seleccione Ejecutar ahora de nuevo y seleccione Facebook para iniciar sesión con Facebook y probar la directiva personalizada.

Pasos siguientes

En este artículo, ha aprendido a:

- Creación de un flujo de usuario de registro e inicio de sesión

- Creación de un flujo de usuario de edición de perfiles

- Creación de un flujo de usuario de restablecimiento de contraseña

A continuación, aprenda a usar Azure AD B2C para iniciar sesión y registrar usuarios en una aplicación. Siga las aplicaciones de ejemplo vinculadas a continuación:

- Configuración de una aplicación web de ASP.NET Core de ejemplo

- Configuración de una aplicación web de ASP.NET Core de ejemplo que llama a una API web

- Configuración de la autenticación en una aplicación web de Python de ejemplo

- Configuración de una aplicación de página única (SPA) de ejemplo

- Configuración de una aplicación de página única de Angular de ejemplo

- Configuración de una aplicación móvil Android de ejemplo

- Configuración de una aplicación móvil de iOS de ejemplo

- Configuración de la autenticación en una aplicación de escritorio WPF de ejemplo

- Habilitación de la autenticación en la API web

- Configuración de una aplicación SAML

También puede obtener más información en la Serie de profundización en la arquitectura de Azure AD B2C.