Nota

O acceso a esta páxina require autorización. Pode tentar iniciar sesión ou modificar os directorios.

O acceso a esta páxina require autorización. Pode tentar modificar os directorios.

Puede configurar las opciones para autorizar el acceso a las API en el centro de API. Esta configuración:

- Habilitación de la autenticación de API mediante claves de API o autorización de OAuth 2.0

- Asocia métodos de autenticación específicos con versiones de API específicas en tu inventario

- Administración de la autenticación en versiones de API por parte de usuarios o grupos designados mediante directivas de acceso

- Permitir que los usuarios autorizados prueben las API directamente en el portal del Centro de API

Nota:

Esta funcionalidad actualmente está en su versión preliminar.

Prerrequisitos

Un centro de API en la suscripción de Azure. Si aún no ha creado uno, consulte Inicio rápido: Creación del centro de API.

Registre al menos una API en el centro de API. Para más información, consulte Tutorial: Registro de API en el inventario de API.

Configure un entorno y una implementación para la API. Para obtener más información, consulte Tutorial: Adición de entornos e implementaciones para las API.

Configure el portal del Centro de API. Para más información, consulte Configuración del portal del Centro de API.

Un almacén de claves de Azure para almacenar claves de API o secretos de cliente de OAuth 2.0. Para conocer los pasos para crear un almacén de claves, consulte Creación de un almacén de claves. La bóveda de claves debe usar el modelo de permisos de control de acceso basado en roles (RBAC) de Azure.

(Para la autorización de OAuth 2.0 mediante Microsoft Entra ID) Permisos para crear un registro de aplicaciones en un tenant de Microsoft Entra asociado con tu suscripción de Azure.

Opción 1: Configuración de las opciones para la autenticación de clave de API

Para una API que admita la autenticación de clave de API, siga estos pasos para configurar las opciones en el Centro de API.

1. Almacenar la clave de API en Azure Key Vault

Para administrar la clave de API de forma segura, almacénela en Azure Key Vault y acceda al almacén de claves mediante la identidad administrada del centro de API.

Para almacenar la clave de API como un secreto en el almacén de claves, consulte Establecimiento y recuperación del secreto en Key Vault.

Habilitación de identidades administradas en el Centro de API

En este escenario, el centro de API usa una identidad administrada para acceder al almacén de claves. En función de sus necesidades, habilite una identidad administrada asignada por el sistema o una o varias identidades administradas asignadas por el usuario.

En el ejemplo siguiente se muestra cómo habilitar una identidad administrada asignada por el sistema mediante Azure Portal. A un nivel alto, los pasos de configuración son similares para una identidad administrada asignada por el usuario.

- En el portal, vaya al centro de API.

- En el menú de la izquierda, en Seguridad, seleccione Identidades administradas.

- Seleccione Asignado por el sistema y establezca el estado en Activado.

- Haga clic en Guardar.

Asignación del rol de usuario de secretos de Key Vault a la identidad administrada

Asigne la identidad administrada del centro de API al rol de Usuario secretos de Key Vault en el almacén de claves. En los pasos siguientes se usa el Azure Portal.

- En el portal, vaya al almacén de claves.

- En el menú izquierdo, seleccione Control de acceso (IAM).

- Seleccione + Agregar asignación de roles.

- En la página Agregar asignación de roles, establezca los valores como se indica a continuación:

- En la pestaña Rol, seleccione Usuario de secretos de Key Vault.

- En la pestaña Miembros, en Asignar acceso a, seleccione Identidad> administrada+ Seleccionar miembros.

- En la página Seleccionar identidades administradas, seleccione la identidad administrada asignada por el sistema del Centro de API que agregó en la sección anterior. Haga clic en Seleccionar.

- Seleccione Revisar y asignar dos veces.

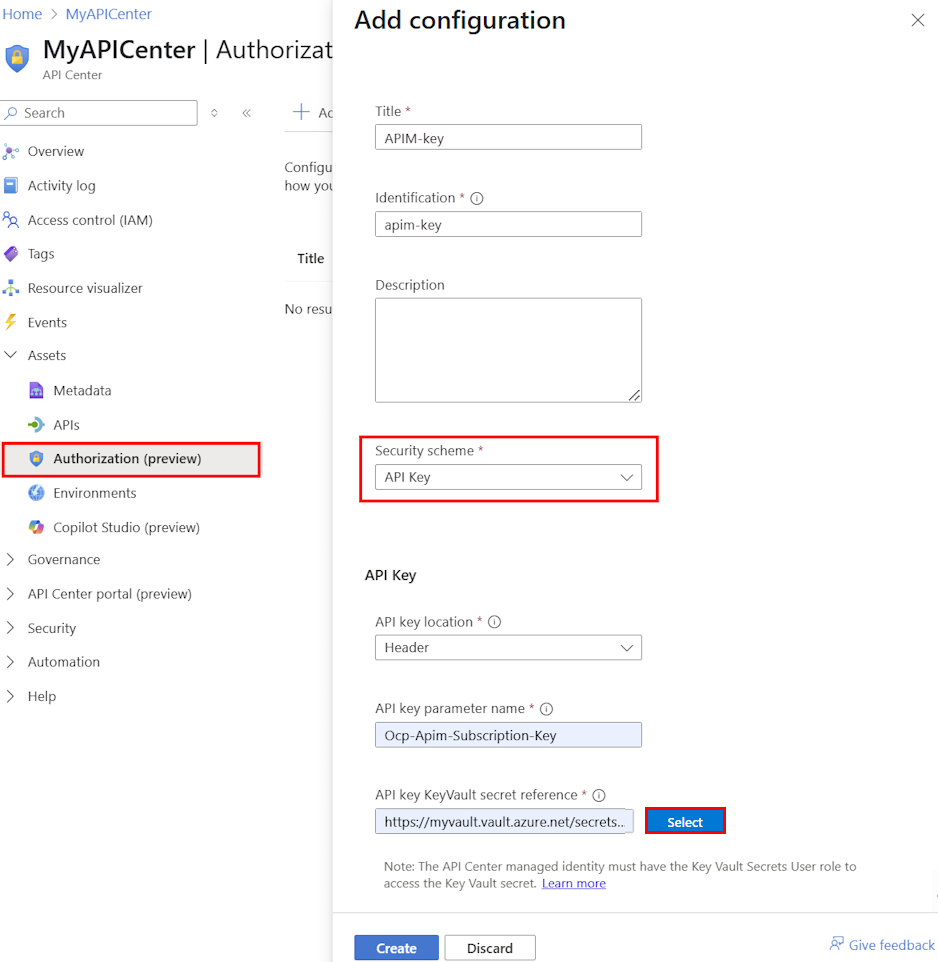

2. Adición de la configuración de clave de API en el Centro de API

En el portal, vaya al centro de API.

En el menú izquierdo, en Gobernanza, seleccione Autorización (versión preliminar)>+ Agregar configuración.

En la página Agregar configuración , establezca los valores como se indica a continuación:

Configuración Descripción Título Escriba un nombre para la autorización. Descripción Opcionalmente, escriba una descripción para la autorización. Esquema de seguridad Seleccione Clave de API. Ubicación de la clave de API Seleccione cómo se presenta la clave en las solicitudes de API. Los valores disponibles son Encabezado (encabezado de solicitud) y Consulta (parámetro de consulta). Nombre del parámetro de clave de API Escriba el nombre del encabezado HTTP o el parámetro de consulta que contiene la clave de API. Ejemplo: x-api-keyReferencia de secretos de Key Vault de claves de API Haga clic en Seleccionar y seleccione la suscripción, la bóveda de claves y el secreto que almacenó. Ejemplo: https://<key-vault-name>.vault.azure.net/secrets/<secret-name>Selecciona Crear.

Opción 2: Configuración de las opciones de autorización de OAuth 2.0

Para una API que admita la autorización de OAuth 2.0, siga estos pasos para configurar las opciones de autenticación en el centro de API. Puede configurar los valores de uno o ambos de los siguientes flujos de autorización de OAuth 2.0:

- Flujo de código de autorización con PKCE (Prueba de clave para el intercambio de código): este flujo se recomienda para autenticar a los usuarios en el navegador, como en el portal del Centro de API.

- Flujo de credenciales de cliente : este flujo se recomienda para las aplicaciones que no requieren permisos de un usuario específico para acceder a los datos.

1. Creación de una aplicación de OAuth 2.0

Para la autorización de OAuth 2.0, cree una registración de aplicación en un proveedor de identidades, como el tenant de Microsoft Entra asociado con su suscripción de Azure. Los pasos de creación exactos dependen del proveedor de identidades que use.

En el ejemplo siguiente se muestra cómo crear un registro de aplicación en microsoft Entra ID.

- Inicie sesión en el portal de Azure con una cuenta que tenga permisos suficientes en la entidad.

- Vaya a Microsoft Entra ID>+ Nuevo registro.

- En la página Registrar una aplicación , escriba la configuración de registro de la aplicación:

- En Nombre, escriba un nombre descriptivo para la aplicación.

- En Tipos de cuenta admitidos, seleccione una opción que se adapte a su escenario, por ejemplo, Cuentas en este directorio organizativo solo (inquilino único).

- (Para el flujo de código de autorización) En URI de redirección, seleccione Aplicación de página única (SPA) y establezca el URI. Escriba el URI de la implementación del portal del Centro de API, en el siguiente formato:

https://<service-name>.portal.<location>.azure-api-center.ms.Reemplace<service name>y<location>por el nombre del centro de API y la ubicación donde se implementa, ejemplo:https://myapicenter.portal.eastus.azure-api-center.ms - Seleccione Registrar.

- En el menú izquierdo, en Administrar, seleccione Certificados y secretos y, a continuación, seleccione + Nuevo secreto de cliente.

- Escriba una Descripción.

- Seleccione una opción para Fecha de vencimiento.

- Selecciona Agregar.

- Copie el valor del secreto de cliente antes de salir de la página. Lo necesitará en la sección siguiente.

- Opcionalmente, agregue ámbitos de API en el registro de la aplicación. Para más información, consulte Configurar una aplicación para exponer una API web.

Al configurar la autorización de OAuth 2.0 en el centro de API, necesitará los siguientes valores del registro de la aplicación:

- El identificador de aplicación (cliente) de la página Información general del registro de la aplicación y el secreto de cliente que copió anteriormente.

- Las siguientes direcciones URL de puntos de conexión en la página de Información general>Puntos de conexión del registro de la aplicación:

- Punto de conexión de autorización de OAuth2.0 (v2): el punto de autorización para el ID de Microsoft Entra

- Punto de conexión de token de OAuth 2.0 (v2): el punto de conexión de token y el punto de conexión de actualización de tokens para Microsoft Entra ID

- Todos los ámbitos de la API configurados en el registro de la aplicación.

2. Almacenamiento del secreto de cliente en Azure Key Vault

Para administrar el secreto de forma segura, almacénelo en Azure Key Vault y acceda al almacén de claves mediante la identidad administrada del centro de API.

Para almacenar la clave de API como un secreto en el almacén de claves, consulte Establecimiento y recuperación del secreto en Key Vault.

Habilitación de identidades administradas en el Centro de API

En este escenario, el centro de API usa una identidad administrada para acceder al almacén de claves. En función de sus necesidades, habilite una identidad administrada asignada por el sistema o una o varias identidades administradas asignadas por el usuario.

En el ejemplo siguiente se muestra cómo habilitar una identidad administrada asignada por el sistema mediante Azure Portal. A un nivel alto, los pasos de configuración son similares para una identidad administrada asignada por el usuario.

- En el portal, vaya al centro de API.

- En el menú de la izquierda, en Seguridad, seleccione Identidades administradas.

- Seleccione Asignado por el sistema y establezca el estado en Activado.

- Haga clic en Guardar.

Asignación del rol de usuario de secretos de Key Vault a la identidad administrada

Asigne la identidad administrada del centro de API al rol de Usuario secretos de Key Vault en el almacén de claves. En los pasos siguientes se usa el Azure Portal.

- En el portal, vaya al almacén de claves.

- En el menú izquierdo, seleccione Control de acceso (IAM).

- Seleccione + Agregar asignación de roles.

- En la página Agregar asignación de roles, establezca los valores como se indica a continuación:

- En la pestaña Rol, seleccione Usuario de secretos de Key Vault.

- En la pestaña Miembros, en Asignar acceso a, seleccione Identidad> administrada+ Seleccionar miembros.

- En la página Seleccionar identidades administradas, seleccione la identidad administrada asignada por el sistema del Centro de API que agregó en la sección anterior. Haga clic en Seleccionar.

- Seleccione Revisar y asignar dos veces.

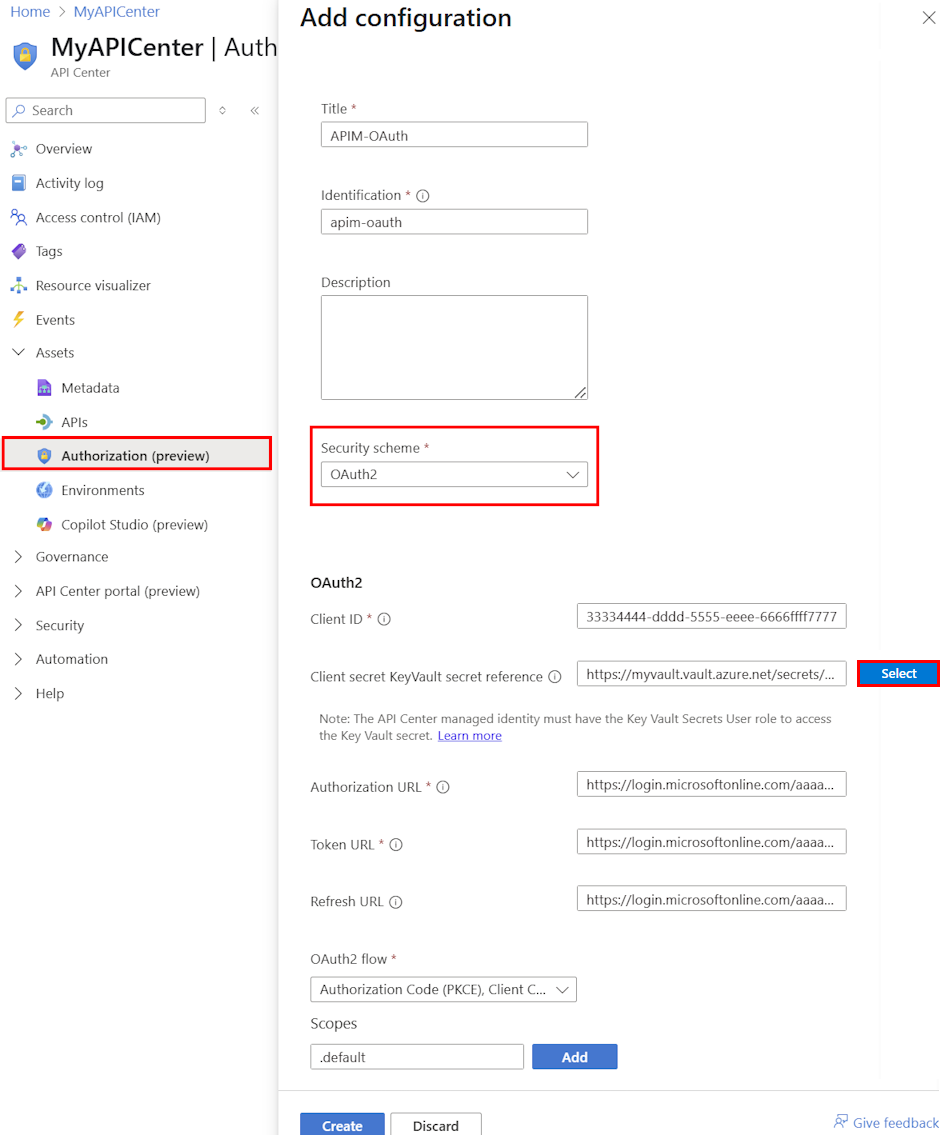

3. Adición de la autorización de OAuth 2.0 en el centro de API

En el portal, vaya al centro de API.

En el menú izquierdo, en Gobernanza, seleccione Autorización (versión preliminar)>+ Agregar configuración.

En la página Agregar configuración , establezca los valores como se indica a continuación:

Nota:

Configura la configuración en función del registro de aplicación que creaste anteriormente en el proveedor de identidades. Si usa Microsoft Entra ID, busque el ID de cliente en la página Información general del registro de la aplicación y busque los puntos de conexión URL en la página Información general>Puntos de conexión.

Configuración Descripción Título Escriba un nombre para la autorización. Descripción Opcionalmente, escriba una descripción para la autorización. Esquema de seguridad Seleccione OAuth2. Id. de cliente Escriba el identificador de cliente (GUID) de la aplicación que creó en el proveedor de identidades. Secreto de cliente Haga clic en Seleccionar y seleccione la suscripción, el almacén de claves y el secreto de cliente que almacenó.

Ejemplo:https://<key-vault-name>.vault.azure.net/secrets/<secret-name>Dirección URL de autorización Escriba el punto de conexión de autorización de OAuth 2.0 para el proveedor de identidades.

Ejemplo de Id. de Entra de Microsoft:https://login.microsoftonline.com/<tenant>/oauth2/v2.0/authorizeDirección URL del token Escriba el punto de conexión del token de OAuth 2.0 para el proveedor de identidades.

Ejemplo de Id. de Entra de Microsoft:https://login.microsoftonline.com/<tenant>/oauth2/v2.0/tokenActualizar URL Introduzca el punto de conexión para actualizar el token de OAuth 2.0 del proveedor de identidades. Para la mayoría de los proveedores, igual que la dirección URL del token

Ejemplo de Id. de Entra de Microsoft:https://login.microsoftonline.com/<tenant>/oauth2/v2.0/tokenFlujo de OAuth2 Seleccione uno o ambos flujos de OAuth 2.0 que quiera usar. Los valores disponibles son código de autorización (PKCE) y credenciales de cliente. Ámbitos Escriba uno o varios ámbitos de API configurados para la API, separados por espacios. Si no hay ningún ámbito configurado, escriba .default.Para crear la configuración, seleccione Guardar.

Adición de la configuración de autenticación a una versión de API

Después de configurar los valores de una clave de API o de un flujo de OAuth 2.0, agregue la clave de API o la configuración de OAuth 2.0 a una versión de API en el centro de API.

- En el portal, vaya al centro de API.

- En el menú de la izquierda, en Recursos, seleccione API.

- Seleccione una API con la que desea asociar la configuración de autorización.

- En el menú de la izquierda, en Detalles, seleccione Versiones.

- Seleccione la versión de API a la que desea agregar la configuración de autenticación.

- En el menú de la izquierda, en Detalles, seleccione Administrar acceso (versión preliminar)>+ Agregar autenticación.

- En la página Agregar autenticación , seleccione una configuración de autenticación disponible que quiera asociar.

- Selecciona Crear.

Nota:

Puede agregar varias configuraciones de autenticación a una versión de API. Por ejemplo, puede agregar tanto la clave de API como las configuraciones de OAuth 2.0 a la misma versión de API, si es compatible con la API. Del mismo modo, puede agregar las mismas configuraciones a varias versiones de API.

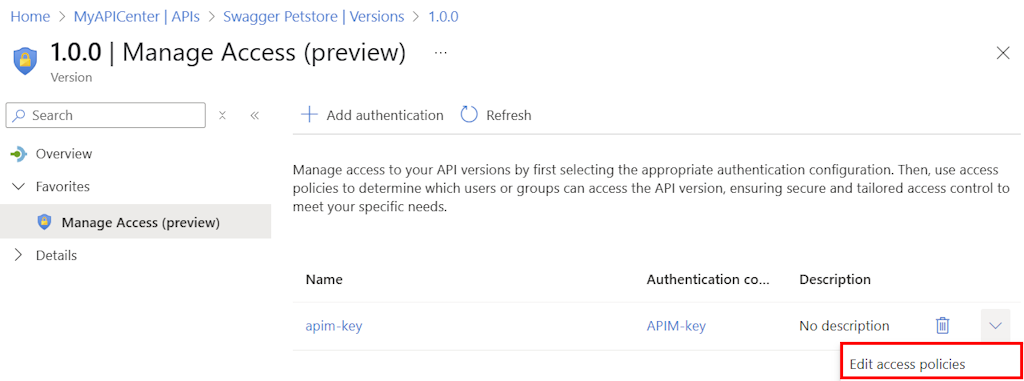

Administrar el acceso de usuarios o grupos específicos

Puede administrar el acceso de usuarios o grupos específicos de su organización a la configuración de autenticación de una versión de API. Para ello, configure una directiva de acceso que asigne a usuarios o grupos el rol de Lector de acceso a credenciales del Centro de API, limitado a configuraciones de autenticación específicas en la versión específica de la API. Esto es útil, por ejemplo, si desea permitir que solo usuarios específicos prueben una API en el portal del Centro de API mediante una clave de API o un flujo de OAuth 2.0.

En el portal, vaya al centro de API.

Vaya a una versión de API a la que ha agregado una configuración de autenticación (consulte la sección anterior).

En el menú izquierdo, en Detalles, seleccione Administrar acceso (versión preliminar).

Seleccione la lista desplegable Editar directivas de acceso al final de la fila para la configuración de autenticación cuyo acceso desea administrar.

En la página Administrar acceso , seleccione + Agregar > usuarios o + Agregar > grupos.

Busque y seleccione los usuarios (o grupos) que desea agregar. Puede seleccionar varios elementos.

Haga clic en Seleccionar.

Sugerencia

También puede quitar usuarios o grupos de la directiva de acceso. En la página Administrar acceso , seleccione Eliminar en el menú contextual (...) del usuario o grupo.

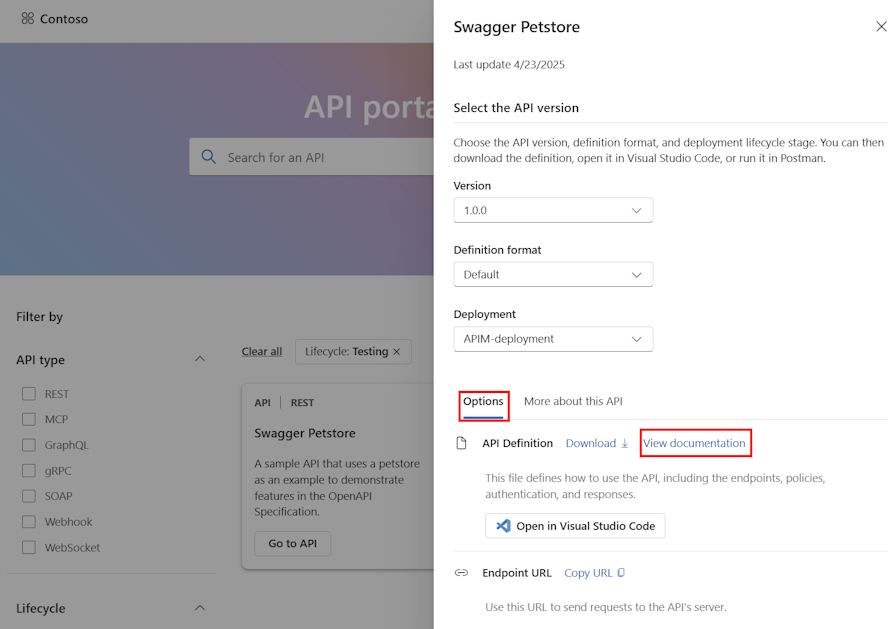

Prueba API en el portal del Centro de API

Puede usar el portal del Centro de API para probar una API que configuró para la autenticación y el acceso de usuario.

Sugerencia

Además de permitir que usuarios específicos prueben API específicas en el portal del Centro de API, puede configurar las opciones de visibilidad para las API. La configuración de visibilidad en el portal controla las API que aparecen para todos los usuarios que han iniciado sesión.

En el portal, vaya al centro de API.

En el menú izquierdo, en Portal del Centro de API, seleccione Configuración del portal.

Seleccione Ver el portal del Centro de API.

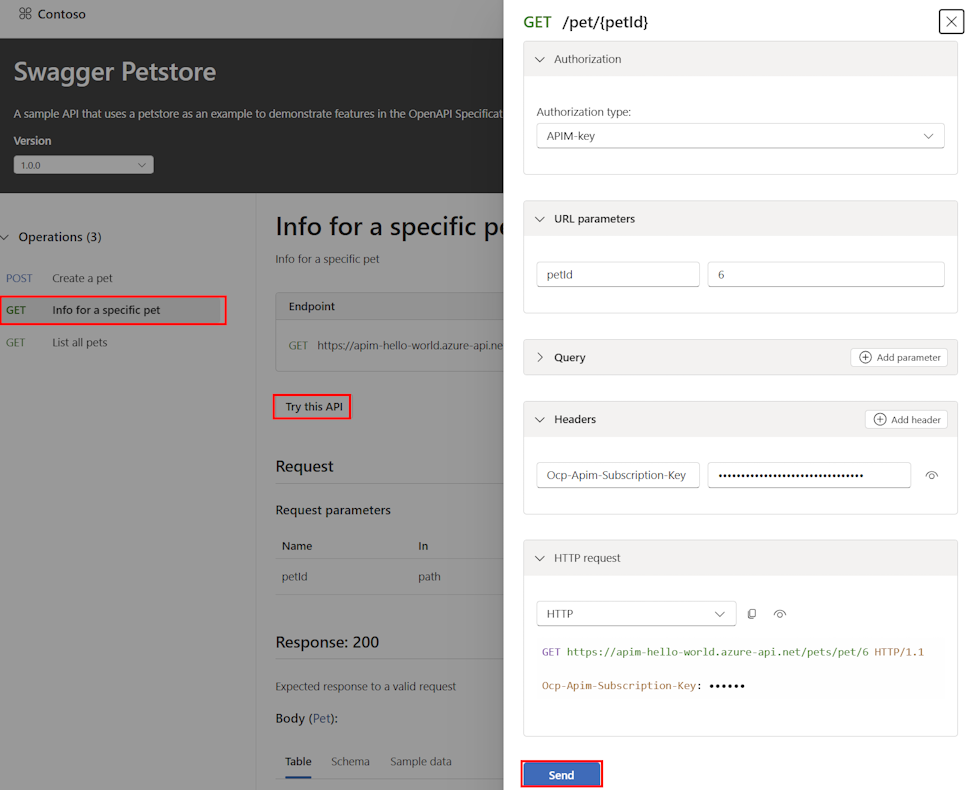

En el portal del Centro de API, seleccione una API que quiera probar.

Seleccione una versión de la API que tenga configurado un método de autenticación.

Seleccione una operación en la API y seleccione Probar esta API.

En la ventana que se abre, revise la configuración de autenticación. Si tiene acceso a la API, seleccione Enviar para probar la API.

Si la operación se realiza correctamente, verá el

200 OKcódigo de respuesta y el cuerpo de la respuesta. Si se produce un error en la operación, verá un mensaje de error.