Configurar o provedor de Azure Active Directory B2C manualmente

Nota

- Desde outubro de 2022, Portais de Power Apps é Power Pages.

- Este tema aplícase ás capacidades herdadas. Para obter a información máis recente, vaia á Documentación de Microsoft Power Pages.

Neste artigo descríbese como configurar Azure AD B2C como fornecedor de identidade manualmente. Siga estes pasos para crear manualmente un novo arrendatario de Azure AD B2C, rexistre a aplicación e configure os fluxos de usuarios.

Nota

- Se quere configurar o provedor de Azure AD B2C automaticamente usando portais de Power Apps, vaia a Configurar provedor de Azure AD B2C.

- Os cambios na configuración de autenticación poden tardar uns minutos en reflectirse no portal. Reinicie o portal usando as accións do portal se quere reflectir os cambios de inmediato.

Para configurar Azure Active Directory B2C como provedor de OpenID Connect manualmente

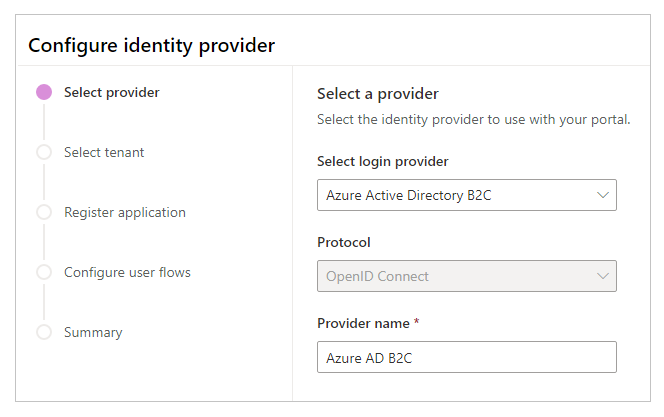

Seleccione Configurar para Azure Active Directory B2C. Máis información: Configurar un provedor

Se é necesario, actualice o nome.

Seleccione Saltar á configuración manual.

Nota

Seleccionando Seguinte en vez de Saltar á configuración manual leva a configurar a Autenticación de Azure AD B2C mediante a interface de portais de Power Apps.

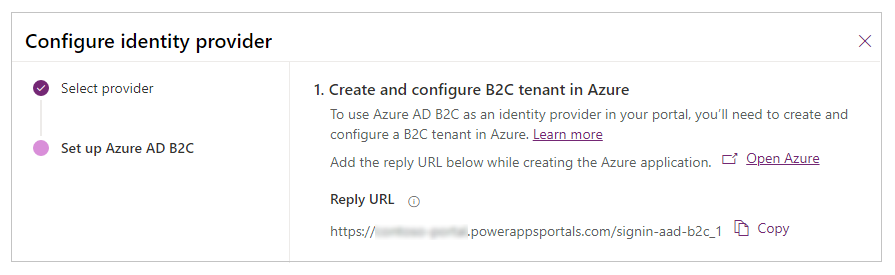

Neste paso, cree a aplicación e configure a configuración co seu provedor de identidades.

Inicie sesión en Azure portal.

Rexistrar unha aplicación no seu inquilino.

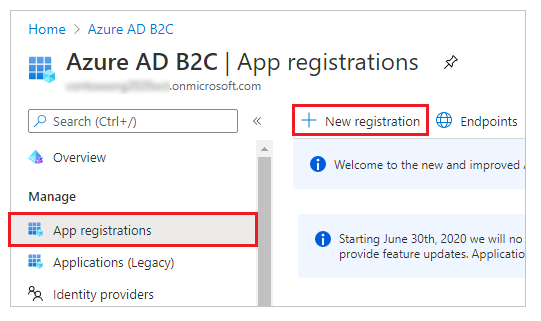

Busca e selecciona Azure Active Directory B2C.

En Xestionar, seleccione Rexistros de aplicacións.

Seleccione Novo rexistro.

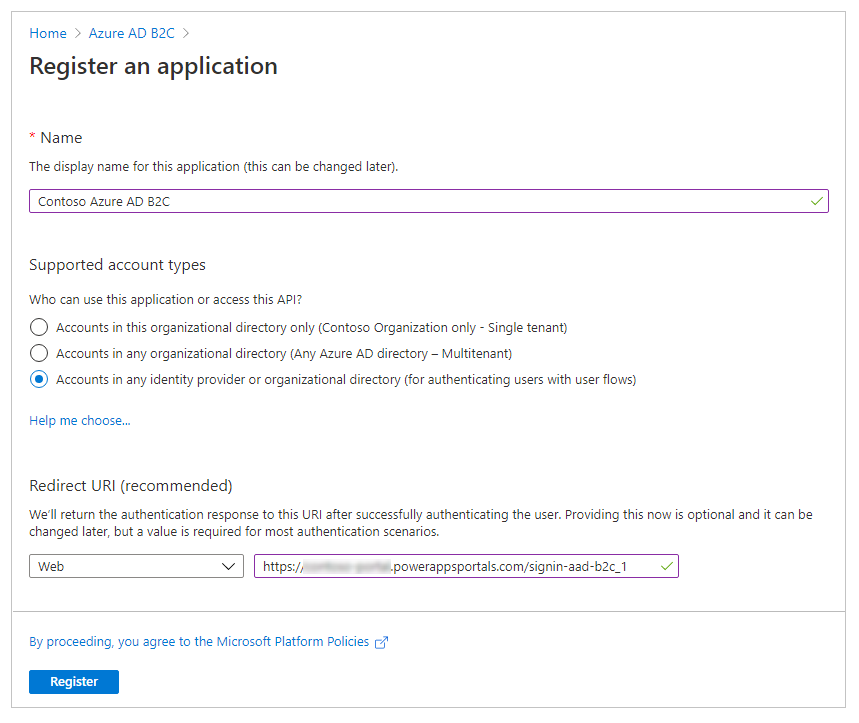

Escriba un nome.

En URI de redireccionamento, seleccione Web (se non está seleccionado xa).

Na caixa de texto URI de redireccionamento, insira o URL de resposta para o portal.

Exemplo:https://contoso-portal.powerappsportals.com/signin-aad-b2c_1Nota

Se está a usar o URL predeterminado do portal, copie e pegque o URL de resposta como se mostra na sección Crear e configurar o arrendatario B2C en Azure na pantalla Configurar o provedor de identidade (paso 4 anterior). Se está a usar un nome de dominio personalizado para o portal, introduza o URL personalizado. Asegúrese de usar este valor cando configure o URL de redireccionamento na configuración do seu portal mentres configura o provedor de Azure AD B2C.

Por exemplo, se introduce o URL de resposta no portal de Azure comohttps://contoso-portal.powerappsportals.com/signin-aad-b2c_1, debe utilizalo como está para a configuración de Azure AD B2C nos portais.

Seleccione Rexistrar.

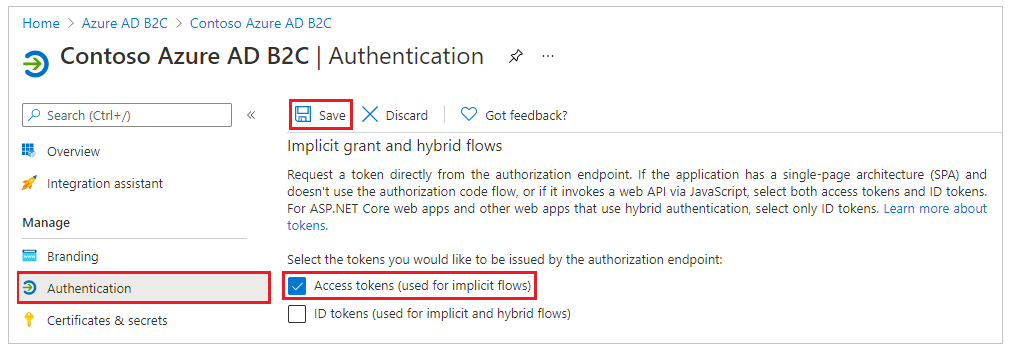

No panel esquerdo, en Xestionar, seleccione Autenticación.

En Concesión implícita, seleccione a caixa de verificación Tokens de acceso (usados para fluxos implícitos).

Seleccione Gardar.

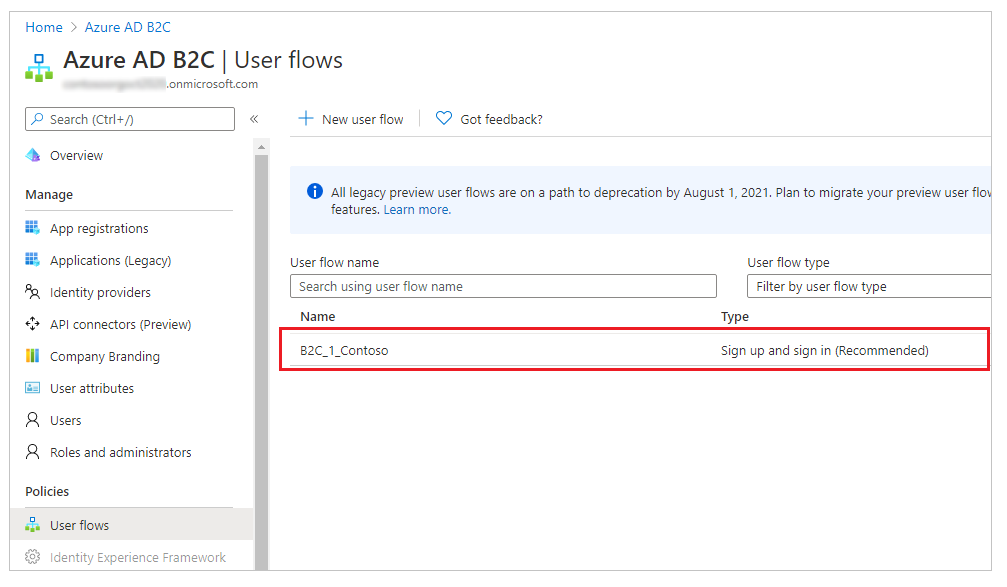

Crear un fluxo de usuario para rexistrarte e iniciar sesión. Opcionalmente, pode crear un fluxo de usuario de restablecemento de contrasinal.

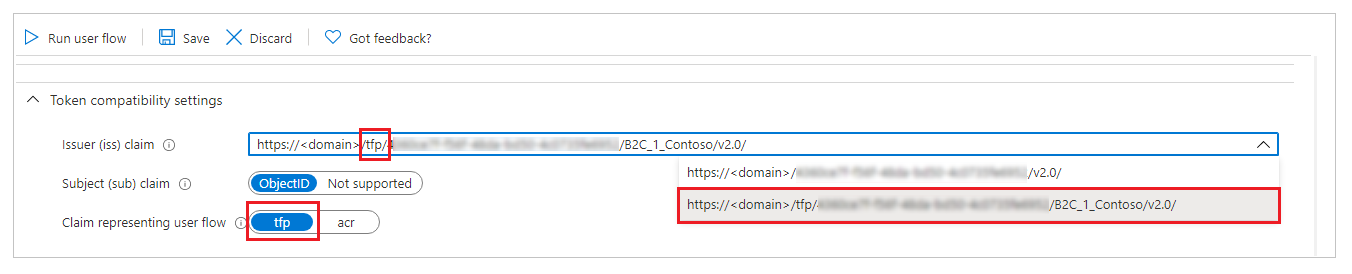

Configurar compatibilidade de token usando un URL de Reclamación do emisor (iss) que inclúe tfp. Máis información: Compatibilidade do token

Neste paso, introduza a configuración do sitio e a configuración de restablecementos do contrasinal para a configuración do portal.

Na sección Configurar a configuración do sitio, introduza os seguintes valores:

Autoridade: introduza o URL do emisor definido nos metadatos do fluxo de usuario da política de inicio de sesión e rexistro.

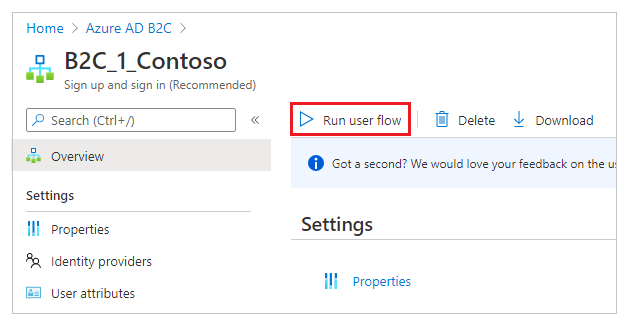

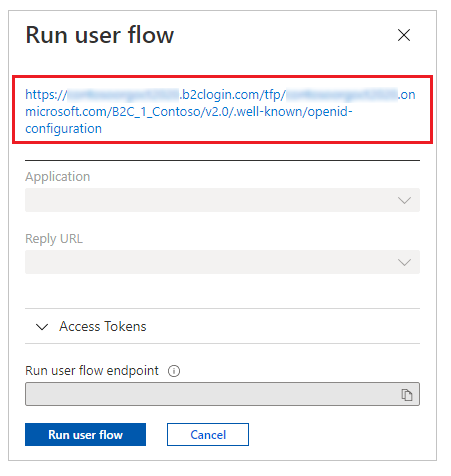

Para obter o URL do emisorAbra o fluxo de usuario de inicio de sesión e rexistro que creou antes. Para este paso, debe ir ao arrendatario de Azure AD B2C no Portal de Azure.

Seleccione Executar o fluxo de usuario.

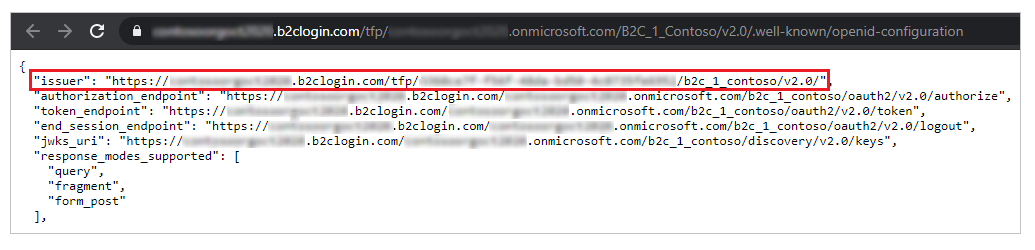

Seleccione o URL de configuración de OpenID para abrir nunha nova xanela ou pestana do navegador.

O URL fai referencia ao Documento de configuración do provedor de identidade OpenID Connect, tamén coñecido como o Extremo de configuración coñecido OpenID.

Copie a URL do Emisor desde a nova xanela ou lapela do navegador.

Asegúrese de copiar só o URL sen as comiñas ("").

Por exemplo,https://contosoorg.b2clogin.com/tfp/799f7b50-f7b9-49ec-ba78-67eb67210998/b2c_1_contoso/v2.0/Suxestión

Asegúrese de que o URL de Reclamación do emisor (iss) inclúe tfp.

ID de cliente: Introduza o ID de aplicación da aplicación de Azure AD B2C creada anteriormente.

URI de redireccionamento: introduza o URL do portal.

Só precisa cambiar o URI de redirección se está a usar un nome de dominio personalizado.

Na sección Configuración de restablecemento do contrasinal, introduza os seguintes valores:

ID de política predeterminada: introduza o nome do fluxo de usuario de rexistro e inicio de sesión que creou anteriormente. O nome está prefixado con B2C_1.

ID de política de restablecemento de contrasinal: insira o nome do fluxo de usuario de restablecemento de contrasinal que creou anteriormente. O nome está prefixado con B2C_1.

Emisores válidos: insira unha lista de URL de emisores delimitada por comas que inclúe o fluxo de usuario de inicio de sesión e rexistro, así como o fluxo de usuario de restablecemento do contrasinal que creou antes.

Para obter os URL do emisor para o fluxo de usuario de rexistro e inicio de sesión e o fluxo de usuario de restablecemento de contrasinal, abra cada fluxo e siga os pasos de Autoridade no paso 5a anterior neste artigo.

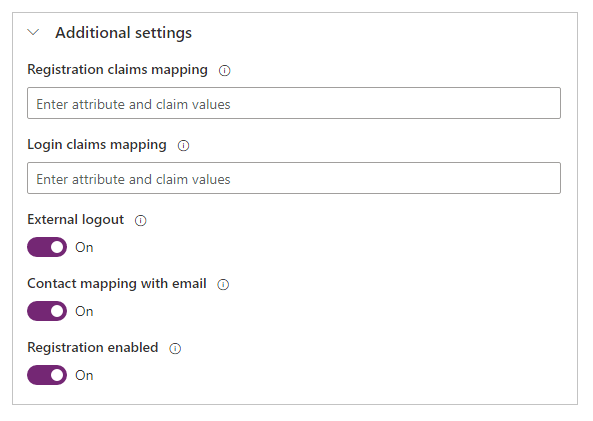

Neste paso, ten a opción de configurar opcións adicionais para o provedor de identidade Azure AD B2C.

Asignación de reclamacións de rexistro: Non é necesario se se usan atributos de correo electrónico, nome ou apelidos. Para atributos adicionais, introduza unha lista de pares de nome/reclamación lóxicos que se utilizarán para asignar os valores de reclamacións devoltos desde Azure AD B2C (creados durante o rexistro) aos atributos do rexistro de contactos.

Formato:field_logical_name=jwt_attribute_name, ondefield_logical_nameé o nome lóxico do campo nos portais ejwt_attribute_nameé o atributo co valor devolto do provedor de identidade.

Por exemplo, se o habilitaou Cargo (JobTitle) e Código postal (postalCode) como Atributos de usuario no seu fluxo de usuario e desexa actualizar os campos correspondentes da táboa de contactos Cargo (jobtitle) e Enderezo 1: código postal (address1_postalcode), introduza a asignación de reclamacións comojobtitle=jobTitle,address1_postalcode=postalCode.Asignación de reclamacións de inicio de sesión: Non é necesario se se usan atributos de correo electrónico, nome ou apelidos. Para atributos adicionais, introduza unha lista de pares de nome/reclamación lóxicos que se utilizarán para asignar os valores de reclamacións devoltos desde Azure AD B2C despois do inicio de sesión aos atributos do rexistro de contactos.

Formato:field_logical_name=jwt_attribute_name, ondefield_logical_nameé o nome lóxico do campo nos portais ejwt_attribute_nameé o atributo co valor devolto do provedor de identidade.

Por exemplo, se o habilitaou Cargo (JobTitle) e Código postal (postalCode) como Reclamacións da aplicación no seu fluxo de usuario e desexa actualizar os campos correspondentes da táboa de contactos Cargo (jobtitle) e Enderezo 1: código postal (address1_postalcode), introduza a asignación de reclamacións comojobtitle=jobTitle,address1_postalcode=postalCode.Peche de sesión externo: escolla se desexa activar ou desactivar o peche de sesión federado:

- Seleccione Activar para redireccionar usuarios á experiencia de usuario de peche de sesión federada cando pechan a sesión no portal.

- Seleccione Desactivar para simplemente pechar a sesión dos usuarios no portal.

Asignación de contactos con correo electrónico: Especifique se os contactos están asignados ao correo electrónico correspondente. Active este conmutador para asociar un rexistro de contacto único a un enderezo de correo correspondente e despois automaticamente atribúe o fornecedor de identidades externo ao contacto unha vez que o usuario inicie sesión correctamente.

Rexistro activado:- Active ou desactive o rexistro aberto para o seu portal. A desactivación deste conmutador desactiva e oculta o rexistro de contas externas.

Seleccione Confirmar para ver un resumo da súa configuración e completar a configuración do provedor de identidade.

Consulte tamén

Migrar fornecedores de identidade a Azure AD B2C

Nota

Pode indicarnos as súas preferencias para o idioma da documentación? Realice unha enquisa breve. (teña en conta que esa enquisa está en inglés)

Esta enquisa durará sete minutos aproximadamente. Non se recompilarán datos persoais (declaración de privacidade).