חל על:

האם הפחתת פני השטח של ההתקפה היא חלק מ- Windows?

הפחתת פני השטח של ההתקפה הייתה במקור תכונה של החבילה של תכונות exploit guard שהוצגו כעדכון משמעותי ל- Microsoft Defender אנטי-וירוס, Windows 10, גירסה 1709. Microsoft Defender-וירוס הוא הרכיב המקורי נגד תוכנות זדוניות של Windows. עם זאת, ערכת התכונות המלאה להפחתת פני השטח של ההתקפה זמינה רק עם רשיון של Windows Enterprise. כמו כן, שים לב כי חלק Microsoft Defender אנטי-וירוס חלים על אי הכללות כלל הפחתת פני השטח התקפה. ראה חומר עזר בנושא כללי צמצום פני השטח של התקיפה - Microsoft Defender אנטי-וירוס שאינם נכללים וכללי הפחתת פני השטח של ההתקפה.

האם דרוש לי רשיון ארגוני כדי להפעיל את כללי ההפחתה של פני השטח של ההתקפה?

הערכה המלאה של כללים ותכונות של צמצום השטח של ההתקפה נתמכת רק אם יש לך רשיון ארגוני עבור Windows 10 או Windows 11. מספר מוגבל של כללים עשוי לפעול ללא רשיון ארגוני. אם יש לך Microsoft 365 Business, הגדר את Microsoft Defender אנטי-וירוס כפתרון האבטחה הראשי שלך, ו הפוך את הכללים לזמינים באמצעות PowerShell. שימוש בהפחתת פני השטח של ההתקפה ללא רשיון ארגוני אינו נתמך באופן רשמי ולא תוכל להשתמש ביכולות המלאות של הפחתת פני השטח של ההתקפה.

לקבלת מידע נוסף על רישוי Windows, ראה Windows 10 רישוי רב משתמשים וקבל את המדריך לרישוי רב משתמשים עבור Windows 10.

האם צמצום שטח התקיפה נתמך אם יש לי רישיון E3?

כן. הפחתת פני השטח של ההתקפה נתמכת עבור Windows Enterprise E3 ואילך.

אילו תכונות נתמכות עם רשיון E5?

כל הכללים הנתמכים עם E3 נתמכים גם עם E5.

E5 מוסיף שילוב גדול יותר עם Defender for Endpoint. עם E5, באפשרותך להציג התראות בזמן אמת, לכוונן אי-הכללות של כללים, לקבוע את התצורה של כללי צמצום השטח של ההתקפה ולהצגת רשימות של דוחות אירועים.

מהם כללי הפחתת השטח הנתמכים כעת על פני השטח?

הפחתת פני השטח של ההתקפה תומכת כעת בכל הכללים שלהלן.

אילו כללים להפוך לזמינים? הכל, או האם ניתן להפעיל כללים בודדים?

כדי לעזור לך להבין מה הכי טוב לסביבה שלך, מומלץ להפוך את כללי ההפחתה של משטח התקיפה לזמינים במצב ביקורת. בגישה זו, באפשרותך לקבוע את ההשפעה האפשרית על הארגון שלך. לדוגמה, היישומים העסקיים שלך.

כיצד פועלים כללי הפחתת השטח של התקיפה?

עבור כללים להפחתת פני השטח של ההתקפה, אם תוסיף אי הכללה אחת, היא תשפיע על כל כלל צמצום פני השטח של ההתקפה.

כללי הפחתת פני השטח של ההתקפה תומכים בתווים כלליים, נתיבים ומשתנים סביבתיים. לקבלת מידע נוסף אודות אופן השימוש בתווים כלליים בכללי צמצום פני השטח של ההתקפה, ראה קביעת תצורה ואי-אימות של פריטים שאינם נכללים בהתבסס על סיומת הקובץ ומיקום התיקיה.

שים לב לפריטים הבאים לגבי אי הכללות של כללי הפחתת פני השטח של ההתקפה (כולל תווים כלליים ומשתנים env):

- רוב כללי ההפחתה של משטח התקיפה אינם נכללים Microsoft Defender אנטי-וירוס. עם זאת, Microsoft Defender אנטי-וירוס אינם חלים על כללים מסוימים של צמצום פני השטח של ההתקפה. ראה חומר עזר בנושא כללי צמצום פני השטח של התקיפה - Microsoft Defender אנטי-וירוס שאינם נכללים וכללי הפחתת פני השטח של ההתקפה.

- לא ניתן להשתמש בתווים כלליים להגדרת אות כונן.

- אם ברצונך לא לכלול יותר מתיקיה אחת, בנתיב,

\*\השתמש במופעים מרובים של כדי לציין תיקיות מקוננות מרובות (לדוגמה,c:\Folder\*\*\Test) - Microsoft Endpoint Configuration Manager בתווים כלליים (* או ?).

- אם ברצונך לא לכלול קובץ המכיל תווים אקראיים (יצירת קובץ אוטומטית), באפשרותך להשתמש בסימן '?' (לדוגמה,

C:\Folder\fileversion?.docx) - אי הכללות בהפחתת פני השטח של ההתקפה ב- מדיניות קבוצתית אינן תומכות במירכאות (המנוע מטפל במקור בנתיב ארוך, ברווחים וכו', כך שאין צורך להשתמש במרכאות).

- כללים להפחתת פני השטח של ההתקפה פועלים תחת חשבון NT AUTHORITY\SYSTEM, כך שמשתנים סביבתיים מוגבלים למשתנה מכונה.

כיצד ניתן לבצע מה אני צריך לא לכלול?

כללים שונים של צמצום פני השטח של ההתקפה כוללים זרימות הגנה שונות. תמיד חשוב מה הכלל להפחתת פני השטח של ההתקפה שאתה קובע את תצורתו מגן מפניו, וכיצד זרימת הביצוע בפועל גדלה.

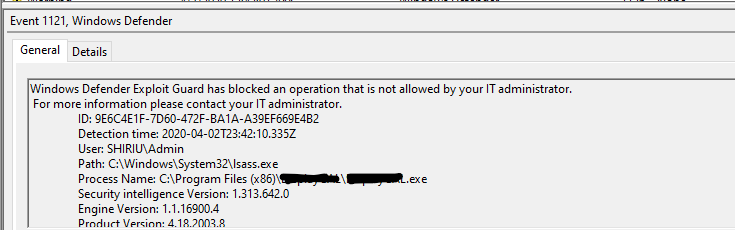

דוגמה: חסימת אישורי גניבה ממערכת המשנה של רשות האבטחה המקומית של Windows קריאה ישירות מתהליך מערכת המשנה של רשות האבטחה המקומית (LSASS) עלולה להיות סיכון אבטחה, מאחר שהיא עלולה לחשוף אישורים ארגוניים.

כלל זה מונע מתהליכים לא מהימנה לקבל גישה ישירה לזיכרון LSASS. בכל פעם שתהליך מנסה להשתמש בפונקציה OpenProcess() כדי לגשת ל- LSASS, עם גישה שמאלה PROCESS_VM_READ, הכלל חוסם באופן ספציפי גישה זו ימינה.

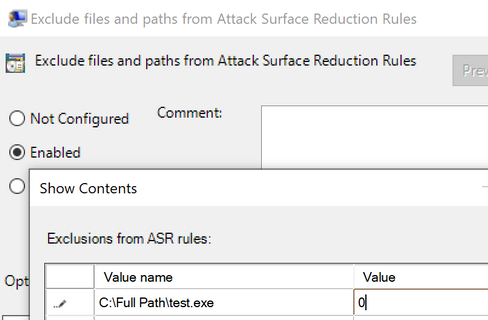

בדוגמה שלעיל, אם באמת היית צריך ליצור חריגה עבור התהליך ש זכות הגישה נחסמה, הוספת שם הקובץ יחד עם הנתיב המלא לא תכלול את חסימתו ולאחר מכן הרשאת גישה לזיכרון תהליך LSASS. הערך של 0 פירושו שכללי הפחתת השטח של ההתקפה מתעלמים מקובץ/תהליך זה ולא חוסם/מבקר אותם.

כיצד ניתן לבצע את התצורה של פריטים שאינם נכללים לפי כלל?

לקבלת מידע אודות קביעת תצורה של אי-הכללים לפי כלל, ראה כללי הפחתת פני השטח של ההתקפה.

מהם הכללים ש- Microsoft ממליצה להפוך לזמינים?

אנו ממליצים להפוך כל כלל אפשרי לאפשר. עם זאת, ישנם מקרים שבהם אין להפוך כלל לזמין. לדוגמה, איננו ממליצים להפוך את כלל הפקודות חסום יצירות תהליך שמקורן ב- PSExec ו- WMI להגדרה, אם אתה משתמש ב- Microsoft Endpoint Configuration Manager (או, System Center Configuration Manager - SCCM) כדי לנהל את נקודות הקצה שלך.

מומלץ מאוד לקרוא כל מידע ו/או אזהרות ספציפיים לכלל, הזמינים בתיעוד הציבורי שלנו. גלילה לאורך עמודי הגנה מרובים, כגון Office, אישורים, קבצי Script, דואר אלקטרוני וכו'. כל כללי ההפחתה של משטח התקיפה, למעט התמדה בלוק באמצעות מנוי אירוע WMI, נתמכים ב- Windows 1709 ואילך:

- חסימת שימוש לרעה במנהלי התקנים חשופים לפגיעים

- חסימת תוכן בר הפעלה מלקוח דואר אלקטרוני ודואר אינטרנט

- חסימת כל יישומי Office ביצירת תהליכי צאצא

- חסימת יצירת תוכן בר הפעלה ביישומי Office

- חסימת אפליקציות Office מפני הזרקת קוד לתהליכים אחרים

- חסימת JavaScript או VBScript מהפעלת תוכן הפעלה שהורד

- חסימת ביצוע של קבצי Script שעלולים להיות לא מעורפלים

- חסימת קריאות API של Win32 ממאקרו של Office

- השתמש בהגנה מתקדמת מפני תוכנות כופר

- חסימת גניבת אישורים ממערכת המשנה של רשות האבטחה המקומית של Windows (lsass.exe)

- חסימת יצירות בתהליך שמקורן בפקודות PSExec ו- WMI

- חסימת תהליכים לא מהימנה וביטול חתימה הפועלים מ- USB

- חסימת הפעלה של קבצי הפעלה אלא אם הם עומדים בקריטריונים של שכיחות, גיל או רשימה מהימנה

- חסימת יצירת תהליכי צאצא ביישומי תקשורת של Office

- חסימת Adobe Reader ביצירת תהליכי צאצא

- חסימת התמדה באמצעות מנוי לאירוע WMI

האם מערכת המשנה של רשות האבטחה המקומית זמינה כברירת מחדל?

מצב ברירת המחדל עבור כלל ההפחתה של Surface המהווה תקיפה "חסום גניבת אישורים ממערכת המשנה של רשות האבטחה המקומית של Windows (lsass.exe)" מ'לא נקבעה תצורה' ומצב ברירת המחדל המוגדר ל'חסום'. כל שאר כללי ההפחתה של משטח התקיפה נשארים במצב ברירת המחדל שלהם: לא נקבעה תצורה. לוגיקת סינון נוספת כבר שולבה בכלל כדי לצמצם הודעות למשתמשי קצה. לקוחות יכולים לקבוע את תצורת הכלל למצבי ביקורת, אזהרהאו לא זמין, אשר עוקפים את מצב ברירת המחדל. הפונקציונליות של כלל זה זהה, בין אם הכלל מוגדר במצב On-by-default, או אם אתה מאפשר מצב חסימה באופן ידני.

מהן כמה המלצות טובות לתחילת העבודה עם צמצום פני השטח של ההתקפה?

בדוק כיצד כללי צמצום השטח של ההתקפה משפיעים על הארגון שלך לפני הפעלתם על-ידי הפעלת כללי הפחתת פני השטח של ההתקפה במצב ביקורת לפרק זמן קצר. בזמן שאתה מפעיל את הכללים במצב ביקורת, באפשרותך לזהות יישומים קו פעולה עסקי שעלולים להיחסם בטעות, ולא לכלול אותם בהפחתת פני השטח של התקיפה.

ארגונים גדולים יותר צריכים לשקול לפרץ כללי הפחתת משטח התקפה ב"טבעות", על-ידי ביקורת והפיכת כללים לזמינים בערכות משנה נרחבות יותר של מכשירים. באפשרותך לסדר את המכשירים של הארגון שלך בטבעות באמצעות Intune או באמצעות מדיניות קבוצתית ניהול אובייקטים.

כמה זמן עלי לבדוק כלל צמצום שטח תקיפה במצב ביקורת לפני הפעלתו?

שמור על הכלל במצב ביקורת למשך כ- 30 יום כדי לקבל תוכנית בסיסית טובה לאופן שבו הכלל פועל ברגע שהוא עולה לאוויר ברחבי הארגון. במהלך תקופת הביקורת, באפשרותך לזהות יישומים קו פעולה עסקי שעשויים להיחסם על-ידי הכלל ולהגדיר את הכלל כך שלא יכלול אותם.

אני מבצע את המעבר מפתרון אבטחה של ספק חיצוני אל Defender for Endpoint. האם יש דרך "קלה" לייצא כללים מפתרון אבטחה אחר כדי לתקוף הפחתת שטח?

ברוב המקרים, קל יותר ועדיף להתחיל בהמלצות בסיסיות שהוצעו על-ידי Defender for Endpoint מאשר לנסות לייבא כללים מפתרון אבטחה אחר. לאחר מכן, השתמש בכלים כגון מצב ביקורת, ניטור וניתוח כדי לקבוע את תצורת הפתרון החדש כך שיתאים לצרכים הייחודיים שלך.

תצורת ברירת המחדל עבור רוב כללי ההפחתה של משטח התקיפה, בשילוב עם Defender for Endpoint להגנה בזמן אמת, מגנה מפני מספר רב של ניצולים ופגיעות.

מתוך Defender for Endpoint, באפשרותך לעדכן את ההגנות שלך באמצעות מחוונים מותאמים אישית, כדי לאפשר ולחסום אופני פעולה מסוימים של תוכנה. הפחתת פני השטח התקפה גם מאפשרת להתאמה אישית מסוימת של כללים, בתבנית של אי-הכללות בקובץ ובתיקיה. ככלל, מומלץ לבצע ביקורת של כלל לפרק זמן, ולהגדיר פריטים שאינם נכללים ביישומים קו פעולה עסקי שעשויים להיחסם.

האם הפחתת משטח התקיפה תומכת בקובץ או בתיקיה שאינם נכללים, הכוללים משתני מערכת ותווים כלליים בנתיב?

כן. לקבלת מידע נוסף אודות אי-הכללת קבצים או תיקיות מתוך כללי הפחתת פני השטח של ההתקפה, ראה אי-הכללה של קבצים ותיקיות מתוך כללי הפחתת פני השטח של ההתקפה, לקבלת מידע נוסף על השימוש במשתנה מערכת ובתווים כלליים בנתיבי קבצים לא כלולים, ראה קביעת תצורה ואי-אימות של אי-הכללות בהתבסס על סיומת הקובץ ומיקוםהתיקיה.

האם כללי הפחתת השטח של ההתקפה מכסים את כל האפליקציות כברירת מחדל?

הדבר תלוי בכלל. רוב כללי ההפחתה של משטח התקיפה מכסים את אופן הפעולה של מוצרים ושירותים של Microsoft Office, כגון Word, Excel, PowerPoint ו- OneNote או Outlook. כללים מסוימים להקטנת משטח התקיפה, כגון חסימת ביצוע של קבצי Script שעלולים להיות מעורפלים , הם כלליים יותר בטווח.

האם צמצום השטח של ההתקפה תומך בפתרונות אבטחה של ספקים חיצוניים?

הפחתת פני השטח התקפה משתמשת Microsoft Defender אנטי-וירוס כדי לחסום אפליקציות. לא ניתן לקבוע את התצורה של הפחתת פני השטח של ההתקפה כך שתשתמש בפתרון אבטחה אחר לחסימה בשלב זה.

יש לי רישיון E5 ואני הפעלתי כמה כללי הפחתת פני השטח של ההתקפה בשילוב עם Defender for Endpoint. האם ייתכן שאירוע הפחתת פני השטח של ההתקפה לא יופיע כלל בציר הזמן של האירועים של Defender for Endpoint?

בכל פעם שהודעה מופעלת באופן מקומי על-ידי כלל הפחתת פני השטח של ההתקפה, דוח על האירוע נשלח גם לפורטל Defender for Endpoint. אם אתה נתקל בבעיות באיתור האירוע, באפשרותך לסנן את ציר הזמן של האירועים באמצעות תיבת החיפוש. באפשרותך גם להציג אירועי הפחתת פני השטח של ההתקפה על-ידי ביקור באפשרות עבור אל תקיפה של ניהול משטח, מתוך סמל ניהול התצורה בשורת המשימות של Defender for Cloud. דף הניהול של משטח התקיפה כולל כרטיסיה לזיהוי דוחות, הכוללת רשימה מלאה של אירועי כללים להפחתת פני השטח של ההתקפה שדווחו ל- Defender for Endpoint.

החלתי כלל באמצעות GPO. כעת, כאשר אני מנסה לבדוק את אפשרויות יצירת האינדקס עבור הכלל ב- Microsoft Outlook, אני מקבל הודעה המצי כי 'הגישה נדחתה'.

נסה לפתוח את אפשרויות יצירת האינדקס ישירות Windows 10 או Windows 11.

בחר חיפוש הסמל בשורת המשימות של Windows.

הזן אפשרויות יצירת אינדקס בתיבת החיפוש.

האם הקריטריונים המשמשים את הכלל, "חסימת הפעלה של קבצי הפעלה אלא אם הם עומדים בקריטריונים של שכיחות, גיל או רשימה מהימנה", הניתנים להגדרה על-ידי מנהל מערכת?

לא. הקריטריונים המשמשים כלל זה נשמרים על-ידי הגנת הענן של Microsoft, כדי לשמור על עדכניות הרשימה המהימנה עם נתונים שנאספו מרחבי העולם. למנהלי מערכת מקומיים אין גישת כתיבה לשינוי נתונים אלה. אם ברצונך לקבוע את התצורה של כלל זה כדי להתאים אותו לארגון שלך, באפשרותך להוסיף יישומים מסוימים לרשימת הפריטים שאינם נכללים כדי למנוע את הפעלת הכלל.

הפעלתי את כלל ההפחתת פני השטח של ההתקפה, 'חסום הפעלה של קבצי הפעלה אלא אם הם עומדים בקריטריונים של שכיחות, גיל או רשימה מהימנה'. לאחר זמן מה, עדכנתי פיסת תוכנה, והכלל חוסם אותה כעת, למרות שהוא לא חסם אותה בעבר. האם משהו השתבש?

כלל זה מסתמך על כך שלאפליקציות יש מוניטין מוכר, כפי שנמדד על-ידי שכיחות, גיל או הכללה ברשימה של יישומים מהימנים. החלטת הכלל לחסום או לאפשר יישום נקבעת בסופו של דבר על-ידי הערכת קריטריונים אלה של Microsoft להגנה בענן.

בדרך כלל, הגנה בענן יכולה לקבוע שגירסה חדשה של אפליקציה דומה דיה לגירסאות קודמות שאין צורך להקצות אותה מחדש באורך. עם זאת, ייתכן שיחלוף זמן מה עד שהיישום יבנה מוניטין לאחר החלפת גירסאות, במיוחד לאחר עדכון ראשי. בינתיים, באפשרותך להוסיף את היישום לרשימת הפריטים שלא ייכללו, כדי למנוע מכלל זה לחסום יישומים חשובים. אם אתה מעדכן ועובד לעתים קרובות עם גירסאות חדשות של יישומים, באפשרותך לבחור במקום זאת להפעיל כלל זה במצב ביקורת.

הפעלתי לאחרונה את כלל הפחתת השטח של ההתקפה, 'חסימת גניבה של אישורים ממערכת המשנה של רשות האבטחה המקומית של Windows (lsass.exe)', ואני מקבל מספר רב של הודעות. מה קורה?

הודעה שנוצרה על-ידי כלל זה אינה מציינת בהכרח פעילות זדונית; עם זאת, כלל זה עדיין שימושי לחסימת פעילות זדונית, מאחר שתוכנות זדוניות מתמקדות לעתים lsass.exe להשיג גישה לא מפורשת בחשבונות. תהליך lsass.exe מאחסן אישורי משתמש בזיכרון לאחר שמשתמש נכנס. Windows משתמש באישורים אלה כדי לאמת משתמשים ולהחיל מדיניות אבטחה מקומית.

מאחר שתהליכים לגיטימיים רבים במהלך יום טיפוסי מתקשרים lsass.exe לקבלת אישורים, כלל זה עשוי להיות מרדן במיוחד. אם יישום חוקי מוכר גורם לכלל זה להפיק מספר מופרז של הודעות, באפשרותך להוסיף אותו לרשימת אי-ההכללה. רוב שאר כללי ההפחתת פני השטח של ההתקפה יוצרים מספר הודעות קטן יחסית, בהשוואה להודעה זו, מכיוון שהתקשרות ל- lsass.exe היא אופיינית לתדירות הנורמלית של אפליקציות רבות.

האם מומלץ להפוך את הכלל לזמין, 'לחסום גניבת אישורים ממערכת המשנה של רשות האבטחה המקומית של Windows (lsass.exe)', לצד הגנת LSA?

הפיכת כלל זה לזמין אינה מספקת הגנה נוספת אם הגנת LSA מופעלת גם כן. הן הכלל והן הגנת ה- LSA פועלים באותו אופן, כך שהפעלת שניהם בו-זמנית תהיה מיותרת. עם זאת, לפעמים ייתכן שלא תוכל להפעיל הגנת LSA. במקרים אלה, באפשרותך לאפשר לכלל זה לספק הגנה שווה ערך מפני תוכנות זדוניות שמעדות lsass.exe.