קביעת תצורה של Microsoft Defender עבור נקודת קצה באותות סיכון של Android באמצעות מדיניות הגנה על אפליקציות (MAM)

חל על:

- Microsoft Defender עבור תוכנית 1 של נקודת קצה

- Microsoft Defender עבור תוכנית 2 של נקודת קצה

- Microsoft Defender XDR

Microsoft Defender עבור נקודת קצה ב- Android, אשר כבר מגן על משתמשים ארגוניים בתרחישי ניהול מכשירים ניידים (MDM), מרחיב כעת את התמיכה בניהול אפליקציות למכשירים ניידים (MAM), עבור מכשירים שאינם רשומים באמצעות ניהול מכשירים ניידים של Intune (MDM). בנוסף, היא מרגישה תמיכה זו ללקוחות המשתמשים בפתרונות אחרים לניהול ניידות ארגונית, תוך שימוש ב- Intune לניהול אפליקציות למכשירים ניידים (MAM). יכולת זו מאפשרת לך לנהל ולהגן על נתוני הארגון שלך בתוך אפליקציה.

Microsoft Defender for Endpoint on Android threat information is applied by Intune App Protection Policies to protect these apps. מדיניות הגנה על אפליקציות (APP) היא כללים שמבטיחים שהנתונים של הארגון יישארו בטוחים או הכלולים ביישום מנוהל. יישום מנוהל כולל מדיניות הגנה על יישומים שהוחלה עליו ו- Intune יכול לנהל אותו.

Microsoft Defender עבור נקודת קצה ב- Android תומך בשתי התצורות של MAM.

- Intune MDM + MAM: מנהלי IT יכולים רק לנהל אפליקציות באמצעות מדיניות הגנה על אפליקציות במכשירים שנרשמו לניהול מכשירים ניידים (MDM) של Intune.

- MAM ללא הרשמה למכשיר: MAM ללא הרשמה למכשירים, או MAM-WE, מאפשר למנהלי IT לנהל אפליקציות באמצעות מדיניות הגנה על אפליקציות במכשירים שאינם רשומים ל- Intune MDM. הקצאה זו פירושה שאפליקציות יכולות להיות מנוהלות על-ידי Intune במכשירים שנרשמו לספקי EMM של ספקים חיצוניים. כדי לנהל אפליקציות בשתי תצורות אלה, על הלקוחות להשתמש ב- Intune במרכז הניהול של Microsoft Intune.

כדי לאפשר יכולת זו, מנהל מערכת צריך לקבוע את תצורת החיבור בין נקודת הקצה של Microsoft Defender עבור Intune, צור את מדיניות ההגנה על היישום והחל את המדיניות על מכשירים ויישומים ייעודיים.

משתמשי קצה צריכים גם לבצע שלבים כדי להתקין את Microsoft Defender for Endpoint במכשיר שלהם ולהפעיל את זרימת הצירוף.

דרישות מוקדמות למנהלי מערכת

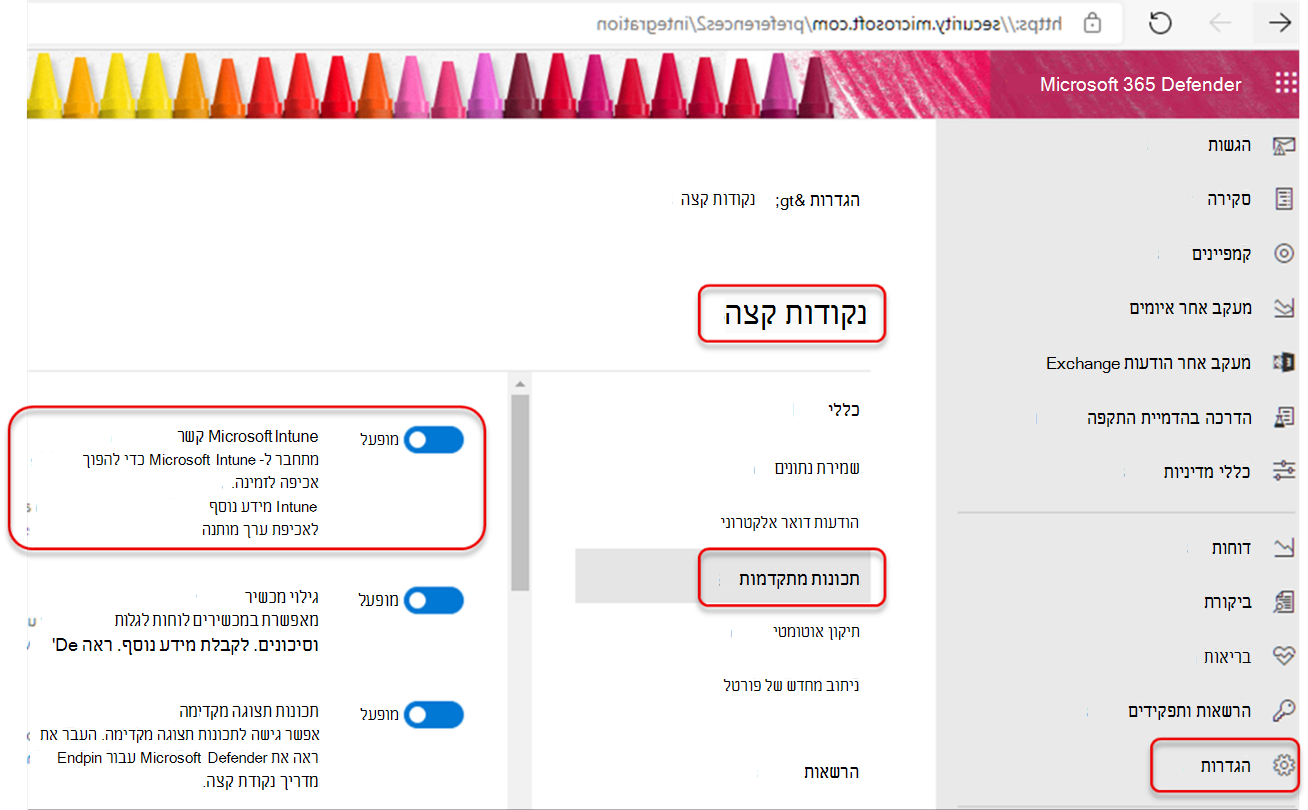

ודא שמחבר Microsoft Defender for Endpoint-Intune זמין.

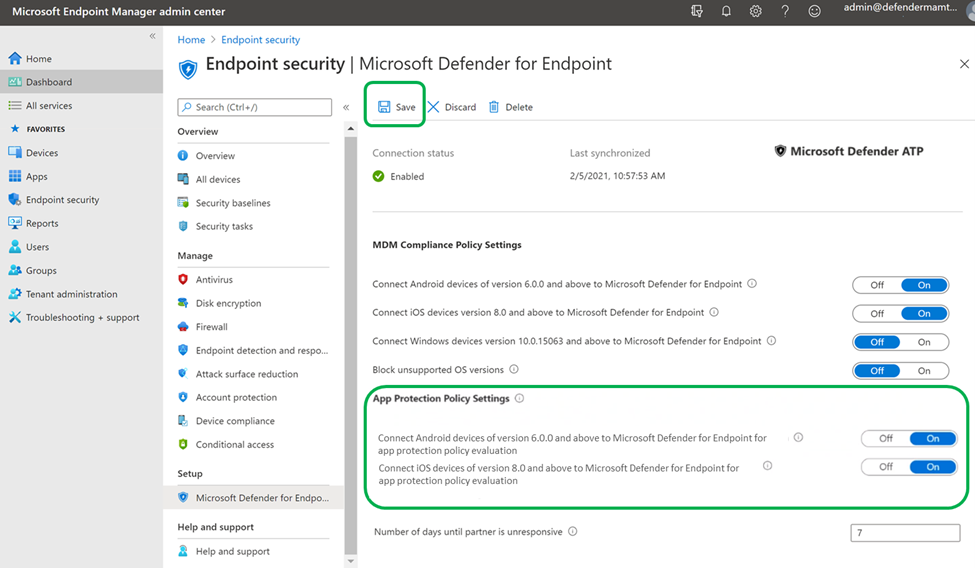

הפוך את Microsoft Defender עבור נקודת קצה לזמינה ב- Android Connector for App Protection Policy (APP).

קבע את תצורת המחבר במדיניות ההגנה של Microsoft Intune for App:

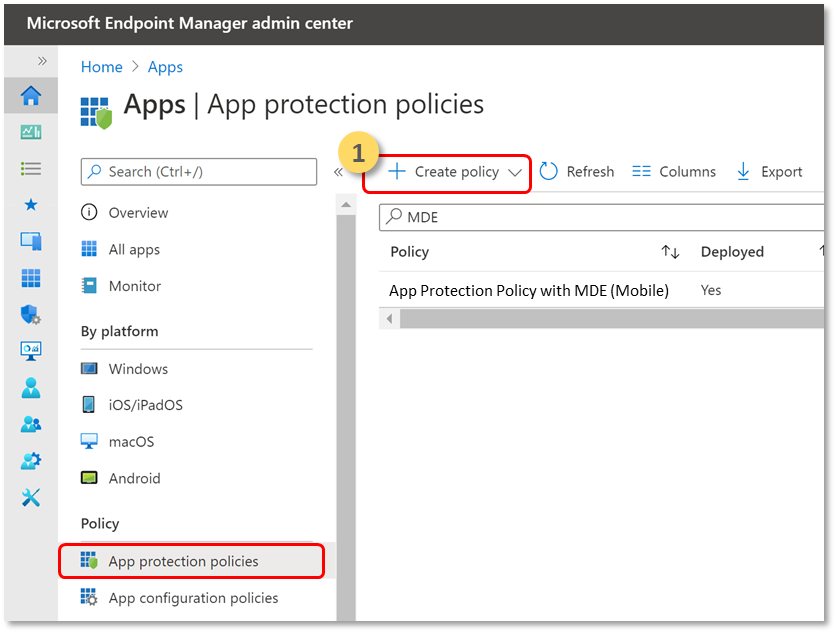

צור מדיניות הגנה על יישומים.

חסום גישה או מחיקה של נתונים של אפליקציה מנוהלת בהתבסס על אותות סיכון של Microsoft Defender for Endpoint על-ידי יצירת מדיניות הגנה על אפליקציות.

ניתן לקבוע את התצורה של Microsoft Defender עבור נקודת קצה לשליחת אותות איומים לשימוש במדיניות הגנה על אפליקציות (אפליקציה, המכונה גם MAM). יכולת זו מאפשרת לך להשתמש ב- Microsoft Defender for Endpoint כדי להגן על אפליקציות מנוהלות.

צור מדיניות.

מדיניות הגנה על אפליקציות (APP) היא כללים שמבטיחים שהנתונים של הארגון יישארו בטוחים או הכלולים ביישום מנוהל. מדיניות יכולה להיות כלל שנאכף כאשר המשתמש מנסה לגשת לנתונים "ארגוניים" או להעביר אותם, או קבוצת פעולות אסורות או תחת פיקוח כאשר המשתמש נמצא בתוך היישום.

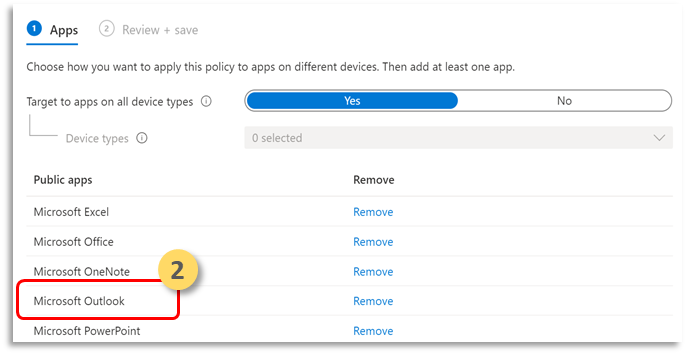

הוסף אפליקציות.

בחר כיצד ברצונך להחיל מדיניות זו על אפליקציות במכשירים שונים. לאחר מכן הוסף יישום אחד לפחות.

השתמש באפשרות זו כדי לציין אם מדיניות זו חלה על מכשירים לא מנוהלים. ב- Android, באפשרותך לציין את המדיניות חלה על מכשירים ארגוניים, מנהלי מכשירים או מכשירים לא מנוהלים של Android. באפשרותך גם לבחור לייעד את המדיניות שלך לאפליקציות במכשירים של כל מצב ניהול.

מאחר וניהול אפליקציות למכשירים ניידים אינו דורש ניהול מכשירים, באפשרותך להגן על נתוני החברה הן במכשירים מנוהלים והן במכשירים לא מנוהלים. הניהול ממורכז על זהות המשתמש, פעולה שמסירה את הדרישה לניהול מכשירים. חברות יכולות להשתמש במדיניות הגנה על אפליקציות עם או בלי MDM בו-זמנית. לדוגמה, שקול עובד שמשתמש הן בטלפון שהונפק על-ידי החברה והן בטאבלט אישי משלו. הטלפון של החברה רשום ל- MDM ומוגן באמצעות מדיניות הגנה על אפליקציות, בעוד שהמכשיר האישי מוגן באמצעות מדיניות הגנה על אפליקציות בלבד.

בחר אפליקציות.

יישום מנוהל הוא יישום שחלה עליו מדיניות הגנה על אפליקציות, ו- Intune יכול לנהל אותו. ניתן לנהל כל יישום ששילובו עם Intune SDK או גלישה באמצעות כלי גלישת היישום Intune באמצעות מדיניות הגנת היישום Intune. עיין ברשימה הרשמית של היישומים המוגנים על-ידי Microsoft Intune שנבנו באמצעות כלים אלה וזמינים לשימוש ציבורי.

לדוגמה: Outlook כיישום מנוהל

הגדר דרישות אבטחה לכניסה עבור מדיניות ההגנה שלך.

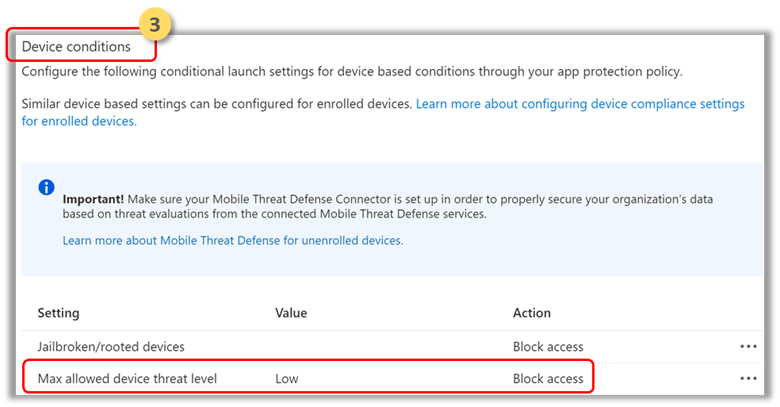

בחר הגדרת > רמת איום מרבית מותרת במכשירבתנאים של מכשיר והזן ערך. לאחר מכן בחר פעולה: "חסום גישה". Microsoft Defender עבור נקודת קצה ב- Android משתף רמת איום זו של מכשיר.

הקצה קבוצות משתמשים שעבורן יש להחיל את המדיניות.

בחר קבוצות כלולות. לאחר מכן הוסף את הקבוצות הרלוונטיות.

הערה

אם יש לייעד מדיניות תצורה במכשירים לא מבוקרים (MAM), ההמלצה היא לפרוס את הגדרות התצורה הכלליות של היישום ביישומים מנוהלים במקום להשתמש במכשירים מנוהלים.

בעת פריסת מדיניות תצורה של יישום במכשירים, בעיות עלולות להתרחש כאשר פריטי מדיניות מרובים כוללים ערכים שונים עבור אותו מפתח תצורה, וייעדו לאותם יישום ומשתמש. בעיות אלה נובעות מחוסר מנגנון פתרון התנגשויות לפתרון הערכים השונים. באפשרותך למנוע בעיות אלה על-ידי הבטחה שרק מדיניות תצורה אחת של יישום עבור מכשירים מוגדרת ויעדית לאותם יישומים ומשתמשים.

דרישות מוקדמות למשתמשי קצה

יש להתקין את אפליקציית הברוקר.

- Intune Company Portal

למשתמשים יש את הרשיונות הדרושים עבור היישום המנוהל והיישום מותקן בו.

צירוף משתמשי קצה

היכנס ליישום מנוהל, לדוגמה, Outlook. המכשיר רשום ומדיניות ההגנה על היישום מסונכרנת עם המכשיר. מדיניות ההגנה על היישום מזהה את מצב התקינות של המכשיר.

בחר המשך. מוצג מסך שממליץ על הורדה והגדרה של אפליקציית Microsoft Defender: אנטי-וירוס (מכשירים ניידים).

בחר הורד. אתה מנותב מחדש אל חנות האפליקציות (Google Play).

התקן את האפליקציה Microsoft Defender: אנטי-וירוס (למכשירים ניידים) וחזור למסך הצירוף של האפליקציה המנוהלת.

לחץ על המשך > הפעלה. זרימת הצירוף/ההפעלה של אפליקציית Microsoft Defender for Endpoint מופעלת. בצע את השלבים להשלמת הצירוף. תנותב מחדש באופן אוטומטי למסך הצירוף של האפליקציה המנוהלת, המציינת כעת שהמכשיר תקין.

בחר המשך כדי להיכנס ליישום המנוהל.

קביעת תצורה של הגנה באינטרנט

Defender for Endpoint ב- Android מאפשר למנהלי IT לקבוע תצורה של הגנה באינטרנט. הגנה באינטרנט זמינה במרכז הניהול של Microsoft Intune.

הגנה באינטרנט עוזרת לאבטח מכשירים מפני איומי אינטרנט ולהגן על משתמשים מפני תקיפות דיוג. שים לב כי מחוונים למניעת דיוג ומחוונים מותאמים אישית (כתובות URL וכתובות IP) נתמכים כחלק מהגנת אינטרנט. סינון תוכן אינטרנט אינו נתמך בשלב זה בפלטפורמות למכשירים ניידים.

במרכז הניהול של Microsoft Intune, עבור אל מדיניות תצורת יישום > יישומים הוסף > יישומים > מנוהלים.

תן למדיניות שם.

תחת בחר אפליקציות ציבוריות, בחר Microsoft Defender עבור נקודת קצה כיישום היעד.

בדף הגדרות , תחת הגדרות תצורה כלליות, הוסף את המפתחות הבאים והגדר את הערך שלהם כ הנדרש.

- מניעת פיתות

- VPN

כדי להפוך הגנה באינטרנט ללא זמינה, הזן 0 עבור ערכי מניעת התקפות וה- VPN.

כדי להפוך את השימוש ב- VPN ללא זמין באמצעות הגנה באינטרנט בלבד, הזן ערכים אלה:

- 0 עבור VPN

- 1 עבור מניעת phishing

הוסף את מפתח DefenderMAMConfigs והגדר את הערך כ- 1.

הקצה מדיניות זו למשתמשים. כברירת מחדל, ערך זה מוגדר ל- False.

סקור וצור את המדיניות.

קביעת תצורה של הגנת רשת

במרכז הניהול של Microsoft Intune, נווט אל מדיניות תצורה>של יישום יישומים. צור מדיניות תצורה חדשה של יישום. לחץ על יישומים מנוהלים.

ספק שם ותיאור כדי לזהות באופן ייחודי את המדיניות. ייעד את המדיניות ל'אפליקציות נבחרות' וחפש את 'נקודת קצה של Microsoft Defender עבור Android'. לחץ על הערך ולאחר מכן לחץ על בחר ולאחר מכן על הבא.

הוסף את המפתח והערך מהטבלה הבאה. ודא כי המפתח "DefenderMAMConfigs" קיים בכל מדיניות שאתה יוצר באמצעות ניתוב יישומים מנוהלים. עבור ניתוב מכשירים מנוהלים, מפתח זה לא אמור להיות קיים. לאחר שתסיים, לחץ על הבא.

מפתח סוג ערך ברירת מחדל (1-enable, 0-disable) תיאור DefenderNetworkProtectionEnableמספר שלם 1 1 - הפוך לזמין, 0 - הפוך ללא זמין; הגדרה זו משמשת את מנהלי ה- IT כדי להפוך את יכולות ההגנה על הרשת לזמינות או ללא זמינות באפליקציית Defender. DefenderAllowlistedCACertificatesמחרוזת ללא ללא-השבתה; הגדרה זו משמשת את מנהלי ה- IT ליצירת אמון עבור רשות אישורים (CA) המשמשת כבסיס ואישורים בחתימה עצמית. DefenderCertificateDetectionמספר שלם 0 2-Enable, 1 - Audit mode, 0 - Disable; כאשר תכונה זו זמינה עם ערך כ- 2, הודעות של משתמשי קצה נשלחות למשתמש כאשר Defender מזהה אישור שגוי. התראות נשלחות גם למנהלי SOC. במצב ביקורת (1), התראות על הודעות נשלחות למנהלי SOC, אך לא מוצגות למשתמש הודעות של משתמשי קצה כאשר Defender מזהה אישור שגוי. מנהלי מערכת יכולים להפוך זיהוי זה ללא זמין עם 0 כערך ותאפשר פונקציונליות מלאה של תכונות על-ידי הגדרת 2 כערך. DefenderOpenNetworkDetectionמספר שלם 2 2-Enable, 1 - Audit mode, 0 - Disable; הגדרה זו משמשת את מנהלי ה- IT כדי להפוך זיהוי רשת פתוח לזמין או ללא זמין. אם הוא עבר למצב ביקורת עם ערך 1, התראת הודעה נשלחת למנהל SOC, אך לא מוצגת למשתמש הודעה על משתמש קצה כאשר Defender מזהה רשת פתוחה. אם הוא זמין עם ערך 2, מוצגת הודעת משתמש קצה וגם התראות למנהלי SOC נשלחות. DefenderEndUserTrustFlowEnableמספר שלם 0 1 - הפוך לזמין, 0 - הפוך ללא זמין; הגדרה זו משמשת את מנהלי ה- IT כדי להפוך את חוויית משתמש הקצה בתוך האפליקציה לזמינה או ללא זמינה כדי לתת אמון ברשתות הלא מאובטחות והחשודות ולא לתת אמון בה. DefenderNetworkProtectionAutoRemediationמספר שלם 1 1 - הפוך לזמין, 0 - הפוך ללא זמין; הגדרה זו משמשת את מנהלי ה- IT כדי להפוך את התראות התיקון שנשלחות לזמינות או ללא זמינות כאשר משתמש מבצע פעילויות תיקון כגון מעבר לנקודות גישה בטוחות יותר של Wi-Fi או מחיקת אישורים חשודים שזוהו על-ידי Defender. DefenderNetworkProtectionPrivacyמספר שלם 1 1 - הפוך לזמין, 0 - הפוך ללא זמין; הגדרה זו משמשת את מנהלי ה- IT כדי להפוך את הפרטיות לזמינה או ללא זמינה בהגנת רשת. אם פרטיות אינה זמינה עם הערך 0, מוצגת הסכמת המשתמש לשיתוף נתוני WiFi או אישור זדוניים. אם הוא במצב זמין עם ערך 1, לא מוצגת הסכמה של המשתמש ולא נאספים נתוני יישום. כלול או אל תכלול את הקבוצות שברצונך להחיל עלן את המדיניות. המשך לסקירה ולשליחה של המדיניות.

הערה

- מפתחות התצורה האחרים של הגנת הרשת יפעלו רק אם מפתח האב 'DefenderNetworkProtectionEnable' מופעל.

- המשתמשים צריכים להפוך הרשאת מיקום לזמינה (שהיא הרשאה אופציונלית) ועלם להעניק הרשאת "אפשר את כל הזמן" כדי להבטיח הגנה מפני איום Wi-Fi, גם כאשר היישום אינו נמצא בשימוש באופן פעיל. אם הרשאת המיקום נדחתה על-ידי המשתמש, Defender for Endpoint יוכל לספק הגנה מוגבלת רק מפני איומי רשת, והוא יגן רק על המשתמשים מפני אישורים מתחזים.

קביעת תצורה של בקרות פרטיות

מנהלי מערכת יכולים להשתמש בשלבים הבאים כדי לאפשר פרטיות ולא לאסוף את שם התחום, פרטי האפליקציה ופרטי הרשת כחלק מדוח ההתראה עבור איומים תואמים.

- במרכז הניהול של Microsoft Intune, עבור אל מדיניות תצורת יישום > יישומים הוסף > יישומים > מנוהלים.

- תן למדיניות שם.

- תחת בחר אפליקציות ציבוריות, בחר Microsoft Defender עבור נקודת קצה כיישום היעד.

- בדף הגדרות, תחת הגדרות תצורה כלליות, הוסף את DefenderExcludeURLInReport ואת DefenderExcludeAppInReport כמקשים וערך כ- 1.

- הוסף את מפתח DefenderMAMConfigs והגדר את הערך כ- 1.

- הקצה מדיניות זו למשתמשים. כברירת מחדל, ערך זה מוגדר ל- 0.

- בדף הגדרות, תחת הגדרות תצורה כלליות, הוסף את DefenderExcludeURLInReport, DefenderExcludeAppInReport כמקשים וערך כ- True.

- הוסף את מפתח DefenderMAMConfigs והגדר את הערך כ- 1.

- הקצה מדיניות זו למשתמשים. כברירת מחדל, ערך זה מוגדר ל- False.

- סקור וצור את המדיניות.

הרשאות אופציונליות

Microsoft Defender עבור נקודת קצה ב- Android מאפשר הרשאות אופציונליות בזרימת הצירוף. נכון לעכשיו, ההרשאות הנדרשות על-ידי MDE הכרחיות בזרימת הצירוף. באמצעות תכונה זו, מנהל מערכת יכול לפרוס MDE במכשירי Android עם מדיניות MAM מבלי לאכוף את ה- VPN והרשאות הנגישות הנדרשות במהלך הצירוף. משתמשי קצה יכולים לקלוט את היישום ללא ההרשאות ההכרחיות ולעיין בהרשאות אלה מאוחר יותר.

קביעת תצורה של הרשאה אופציונלית

השתמש בשלבים הבאים כדי להפוך הרשאות אופציונליות לזמינות עבור מכשירים.

במרכז הניהול של Microsoft Intune, עבור אל מדיניות תצורת יישום > יישומים הוסף > יישומים > מנוהלים.

תן למדיניות שם.

בחר Microsoft Defender עבור נקודת קצה באפליקציות ציבוריות.

בדף הגדרות, בחר השתמש במעצב התצורה וב- DefenderOptionalVPN או ב- DefenderOptionalAccessibilityאו בשניהם כמפתח.

הוסף את מפתח DefenderMAMConfigs והגדר את הערך כ- 1.

כדי להפוך הרשאות אופציונליות לזמינות, הזן את הערך כ- 1 והקצה מדיניות זו למשתמשים. כברירת מחדל, ערך זה מוגדר ל- 0.

עבור משתמשים בעלי מפתח מוגדר כ- 1, הם יוכלו לקלוט את היישום מבלי להעניק הרשאות אלה.

בדף הגדרות, בחר השתמש במעצב התצורה וב- DefenderOptionalVPN או DefenderOptionalAccessibility או כמפתח ובסוג הערך כברירת מחדל.

הוסף את מפתח DefenderMAMConfigs והגדר את הערך כ- 1.

כדי להפוך הרשאות אופציונליות לזמינות, הזן ערך כ - True והקצה מדיניות זו למשתמשים. כברירת מחדל, ערך זה מוגדר ל- False.

עבור משתמשים בעלי ערכת מפתח כ- True, המשתמשים יכולים לקלוט את היישום מבלי להעניק הרשאות אלה.

בחר הבא והקצה פרופיל זה למכשירים/משתמשים ייעודיים.

זרימת משתמש

המשתמשים יכולים להתקין ולפתוח את היישום כדי להתחיל בתהליך הצירוף.

אם למנהל מערכת יש הרשאות אופציונליות, המשתמשים יכולים לבחור לדלג על ה- VPN או על הרשאת הנגישות או את שניהם ולהשלים את הצירוף.

גם אם המשתמש דילג על הרשאות אלה, המכשיר יכול להצטרף ופעימת לב תישלח.

מאחר שהרשאות אינן זמינות, הגנה באינטרנט לא תהיה פעילה. היא תהיה פעילה חלקית אם אחת מההרשאות תינתן.

מאוחר יותר, משתמשים יכולים להפוך הגנה באינטרנט לזמינה מתוך היישום. פעולה זו תתקין את תצורת ה- VPN במכשיר.

הערה

הגדרת ההרשאות האופציונליות שונה מההגדרה הפוך הגנה באינטרנט ללא זמינה. הרשאות אופציונליות רק עוזרות לדלג על ההרשאות במהלך הצירוף, אך זמינות למשתמש הקצה לסקירה ולזמינה במועד מאוחר יותר, כאשר התכונה 'הפוך הגנה באינטרנט ללא זמינה' מאפשרת למשתמשים לקלוט את יישום נקודת הקצה של Microsoft Defender ללא הגנת האינטרנט. אין אפשרות להפוך אותו לזמין מאוחר יותר.

הפוך יציאה ללא זמינה

Defender for Endpoint מאפשר לך לפרוס את האפליקציה ולהפיך את לחצן הכניסה ללא זמין. על-ידי הסתרת לחצן 'יציאה', המשתמשים אינם יכולים לצאת מיישום Defender. פעולה זו מסייעת במניעת טיפול שלא כדין במכשיר כאשר Defender for Endpoint אינו פועל.

השתמש בשלבים הבאים כדי לקבוע את תצורת הכניסה ללא זמינה:

במרכז הניהול של Microsoft Intune, עבור אל מדיניות תצורת יישום > יישומים הוסף > יישומים > מנוהלים.

ספק שם למדיניות.

תחת בחר אפליקציות ציבוריות, בחר Microsoft Defender עבור נקודת קצה כיישום היעד.

בדף הגדרות , תחת הגדרות תצורה כלליות, הוסף את DisableSignOut כמפתח והגדר את הערך כ- 1.

- כברירת מחדל, בטל יציאה = 0.

- מנהל מערכת צריך להפוך את 'השבת יציאה' = 1 כדי להפוך את לחצן הכניסה באפליקציה ללא זמין. המשתמשים לא יראו את לחצן הכניסה לאחר שהמדיניות תדחף למכשיר.

בחר הבא והקצה פרופיל זה למכשירים ולמשתמשים ייעודיים.

תיוג מכשיר

Defender for Endpoint ב- Android מאפשר תיוג בצובר של המכשירים הניידים במהלך הצירוף על-ידי מתן אפשרות למנהלי המערכת להגדיר תגיות באמצעות Intune. מנהל מערכת יכול לקבוע את תצורת תגיות המכשיר באמצעות Intune באמצעות מדיניות תצורה ודחף אותן למכשירים של המשתמש. לאחר שהמשתמש מתקין ומפעיל את Defender, אפליקציית הלקוח מעבירה את תגיות המכשיר לפורטל האבטחה. תגיות המכשיר מופיעות מול המכשירים ב'מלאי המכשירים'.

השתמש בשלבים הבאים כדי לקבוע את תצורת תגיות המכשיר:

במרכז הניהול של Microsoft Intune, עבור אל מדיניות תצורת יישום > יישומים הוסף > יישומים > מנוהלים.

ספק שם למדיניות.

תחת בחר אפליקציות ציבוריות, בחר Microsoft Defender עבור נקודת קצה כיישום היעד.

בדף הגדרות, בחר השתמש במעצב התצורה והוסף את DefenderDeviceTag כמפתח וסוג הערך כמחרוזת.

- מנהל מערכת יכול להקצות תגית חדשה על-ידי הוספת המפתח DefenderDeviceTag והגדרת ערך עבור תג מכשיר.

- מנהל מערכת יכול לערוך תג קיים על-ידי שינוי הערך של המפתח DefenderDeviceTag.

- מנהל מערכת יכול למחוק תג קיים על-ידי הסרת המפתח DefenderDeviceTag.

לחץ על הבא והקצה מדיניות זו למכשירים ולמשתמשים ייעודיים.

הערה

יש לפתוח את האפליקציה Defender כדי שניתן יהיה לסנכרן תגיות עם Intune ולהעברתה לפורטל האבטחה. ייתכן שיחלפו עד 18 שעות עד שתגיות ישקפו בפורטל.

נושאים קשורים

עצה

האם ברצונך לקבל מידע נוסף? צור קשר עם קהילת האבטחה של Microsoft בקהילה הטכנית שלנו: Microsoft Defender for Endpoint Tech Community.