הדרכה מתקדמת לפריסה Microsoft Defender עבור נקודת קצה ב- Linux

חל על:

מאמר זה מספק הדרכה לפריסה מתקדמת עבור Microsoft Defender עבור נקודת קצה ב- Linux. תקבל סיכום קצר של שלבי הפריסה, תקבל מידע על דרישות המערכת ולאחר מכן תקבל הדרכה בשלבי הפריסה בפועל. תלמד גם כיצד לוודא שהמכשיר צרף כהלכה.

לקבלת מידע אודות Microsoft Defender עבור נקודת קצה, ראה יכולות Microsoft Defender עבור נקודת קצה מתקדמות.

כדי ללמוד על דרכים אחרות לפריסת Microsoft Defender עבור נקודת קצה ב- Linux, ראה:

- פריסה ידנית

- פריסה מבוססת בובה על חוט

- פריסה מבוססת Ansible

- פריסת Defender עבור נקודת קצה ב- Linux עם Chef

סיכום פריסה

קבל מידע על ההנחיות הכלליות בנושא Microsoft Defender עבור נקודת קצה בפריסת Linux. הישימות של שלבים מסוימים נקבעת לפי הדרישות של סביבת Linux שלך.

לכוד נתוני ביצועים מ נקודת הקצה.

הערה

שקול לבצע את הפריטים האופציונליים הבאים, למרות שהם אינם Microsoft Defender עבור נקודת קצה ספציפיים, הם נוטים לשפר את הביצועים במערכות Linux.

הוסף את הפתרון הקיים שלך לרשימת אי-ההכללה עבור אנטי Microsoft Defender אנטי-וירוס.

קבע Microsoft Defender עבור נקודת קצה הגדרות של Linux נגד תוכנות זדוניות.

הורד את Microsoft Defender עבור נקודת קצה על חבילת הצירוף של Linux מהפורטל Microsoft Defender שלך.

השתמש ב- Ansible, Puppet או Chef כדי לנהל Microsoft Defender עבור נקודת קצה ב- Linux.

פתור בעיות התקנה עבור Microsoft Defender עבור נקודת קצה ב- Linux.

בדוק סטטיסטיקה של ניצול משאבים ודווח על ניצול הפריסה מראש בהשוואה לאחר הפריסה.

ודא שאתה מצליח לקבל את "עדכוני בינת עדכונים" (חתימות/עדכוני הגדרה).

פתור בעיות של אירועים חסרים או התראות Microsoft Defender עבור נקודת קצה ב- Linux.

פתרון בעיות של ניצול גבוה של המעבד על-ידי ISVs, אפליקציות Linux או קבצי Script.

1. הכנת סביבת הרשת שלך

הוסף את Microsoft Defender עבור נקודת קצה URL ו/או כתובות IP לרשימה המותרת, ומנע בדיקת SSL של התעבורה.

קישוריות רשת של Microsoft Defender עבור נקודת קצה

השתמש בשלבים הבאים כדי לבדוק את קישוריות הרשת של Microsoft Defender עבור נקודת קצה:

ראה שלב 1: אפשר יעדים עבור Microsoft Defender עבור נקודת קצה התעבורה המותרת עבור Microsoft Defender עבור נקודת קצה התעבורה.

אם שרתי Linux נמצאים מאחורי Proxy, הגדר את הגדרות ה- Proxy. לקבלת מידע נוסף, ראה הגדרת הגדרות Proxy.

ודא שהתעבורה אינה נבדקת על-ידי בדיקת SSL (בדיקת TLS). זוהי הבעיה הנפוצה ביותר הקשורה לרשת בעת הגדרת Microsoft Defender קצה, ראה אימות שבדיקת SSL אינה מתבצעת בת תעבורת הרשת.

הערה

- בדרך כלל מומלץ שהתעבורה עבור Defender for Endpoint לא תבדוק על-ידי בדיקת SSL (בדיקת TLS). הדבר חל על כל מערכות ההפעלה הנתמכות (Windows, Linux ו- MacOS).

- כדי לאפשר קישוריות לערכה המאוחדת של כתובות URL או כתובות IP, ודא שבמכשירים שלך פועלות גירסאות הרכיבים העדכניות ביותר. ראה צירוף מכשירים המשתמשים בקישוריות יעילה Microsoft Defender עבור נקודת קצה לקבלת מידע נוסף.

לקבלת מידע נוסף, ראה פתרון בעיות קישוריות בענן.

שלב 1: אפשר יעדים עבור Microsoft Defender עבור נקודת קצה התמיכה

- עבור אל שלב 1: קבע את תצורת סביבת הרשת שלך כדי להבטיח קישוריות עם שירות Defender for Endpoint כדי למצוא את היעדים הרלוונטיים הדרושים לגישה למכשירים בתוך סביבת הרשת שלך

- קבע את תצורת חומת האש/ה- Proxy/הרשת שלך כדי לאפשר כתובות URL ו/או כתובות IP רלוונטיות

שלב 2: הגדרת הגדרות Proxy

אם שרתי Linux נמצאים מאחורי Proxy, השתמש בהדרכה הבאה להגדרות.

הטבלה הבאה מפרטת את הגדרות ה- Proxy הנתמכות:

| נתמך | לא נתמך |

|---|---|

| Proxy שקוף | תצורה אוטומטית של Proxy (PAC, סוג של Proxy מאומת) |

| תצורת Proxy סטטית ידנית | פרוטוקול גילוי אוטומטי של Proxy באינטרנט (WPAD, סוג של Proxy מאומת) |

שלב 3: ודא שבדיקת SSL אינה מתבצעת בת תעבורת הרשת

כדי למנוע תקיפות של אדם באמצע, כל התעבורה המתארחת של Microsoft Azure משתמשת בהצמדת אישור. כתוצאה מכך, בדיקות SSL של מערכות חומת אש ראשיות אינן מותרות. עליך לעקוף בדיקת SSL עבור כתובות MICROSOFT DEFENDER עבור נקודת קצה URL.

פתרון בעיות קישוריות בענן

לקבלת מידע נוסף, ראה פתרון בעיות קישוריות בענן עבור Microsoft Defender עבור נקודת קצה ב- Linux.

2. לכידת נתוני ביצועים מ נקודת הקצה

לכוד נתוני ביצועים מ נקודות הקצה המותקנות בהם Defender for Endpoint. הדבר כולל זמינות שטח דיסק בכל המחיצות טעונות, השימוש בזיכרון, רשימת התהליך ושימוש ב- CPU (מצטברים בכל הליבות).

3. (אופציונלי) חפש שגיאות מערכת קבצים 'fsck' (כגון chkdsk)

כל מערכת קבצים עלולה לפגם בסופו של דבר, ולכן לפני התקנת תוכנה חדשה, מומלץ להתקין אותה במערכת קבצים בריאה.

4. (אופציונלי) עדכון מנהלי התקנים של מערכת משנה של אחסון

מנהל התקן או קושחה חדשים יותר למערכת משנה של אחסון יכולים לעזור בביצועים ו/או במהימנות.

5. (אופציונלי) עדכון מנהלי התקנים של כרטיס מסך

מנהל התקן/קושחה חדשים יותר בתוכנה של צוות NIC או NIC יכולה לעזור עם ביצועים ו/או מהימנות.

6. ודא שדרישות המערכת והמלצות המשאבים יתמלאו

הסעיף הבא מספק מידע על גירסאות והמלצות נתמכות של Linux עבור משאבים.

לקבלת רשימה מפורטת של ההפצה הנתמכת של Linux, ראה דרישות המערכת.

| משאב | המלצה |

|---|---|

| שטח דיסק | מינימום: 2 GB הערה: ייתכן שיהיה צורך בשטח דיסק נוסף אם אבחון ענן זמין עבור אוספי קריסות. |

| Ram | 1 GB 4 GB הוא מועדף |

| Cpu | אם מערכת Linux פועלת עם vcpu אחד בלבד, מומלץ שהיא תוגדל לשני vcpu 4 ליבות מועדפת |

| גירסת מערכת ההפעלה | מנהל התקן של מסנן ליבה | תגובות/הערות |

|---|---|---|

| RHEL 7.x, RHEL 8.x ו- RHEL 9.x | אין מנהל התקן של מסנן ליבה, אפשרות הליבה fanotify חייבת להיות זמינה | akin to Filter Manager (fltmgr, accessible via fltmc.exe) ב- Windows |

| RHEL 6.x | מנהל התקן ליבה של TALPA |

7. הוסף את הפתרון הקיים שלך לרשימת אי-ההכללה עבור אנטי Microsoft Defender אנטי-וירוס

שלב זה של תהליך ההגדרה כולל הוספת Defender for Endpoint לרשימת אי-ההכללה עבור הפתרון הקיים להגנה על נקודות הקצה ומוצרי אבטחה אחרים שהארגון שלך משתמש בהם. באפשרותך לבחור מבין כמה שיטות כדי להוסיף את הפריטים שאינם נכללים ב- Microsoft Defender אנטי-וירוס.

עצה

כדי לקבל עזרה בקביעת התצורה של פריטים שאינם נכללים, עיין בתיעוד של ספק הפתרונות.

היכולת שלך להפעיל Microsoft Defender עבור נקודת קצה ב- Linux לצד מוצר שאינו מוצר נגד תוכנות זדוניות של Microsoft תלויה בפרטי היישום של מוצר זה. אם מוצר אחר נגד תוכנות זדוניות משתמש ב- fanotify, יש להסיר את התקנתו כדי למנוע תופעות לוואי של ביצועים ויציבות כתוצאה מהפעלת שני נציגים מתנגשים.

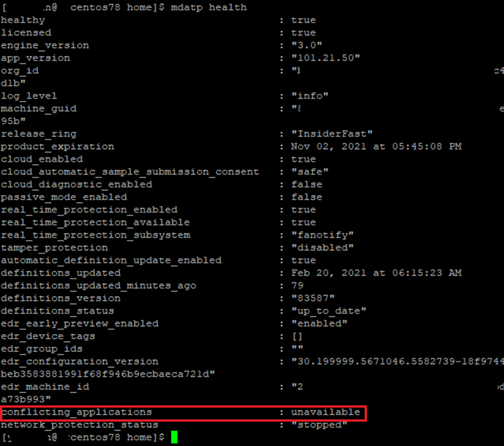

כדי לבדוק אם קיימת תוכנה נגד תוכנות זדוניות שאינה של Microsoft שבה פועל FANotify, באפשרותך להפעיל

mdatp healthאת ולאחר מכן לבדוק את התוצאה:

תחת "conflicting_applications", אם אתה רואה תוצאה שאינה "לא זמינה", הסר את ההתקנה של תוכנות נגד תוכנות זדוניות שאינן של Microsoft.

אם לא תסיר את ההתקנה של המוצר שאינו מוצר נגד תוכנות זדוניות של Microsoft, ייתכן שתיתקל בה אופני פעולה בלתי צפויים כגון בעיות ביצועים, בעיות יציבות כגון מערכות תלויות או פאניקה בליבה.

כדי לזהות את Microsoft Defender עבור נקודת קצה בתהליכים ובנתיבים של Linux שיש לא לכלל במוצר שאינו של Microsoft למניעת תוכנות זדוניות, הפעל את

systemctl status -l mdatp.אל תכלול את התהליכים הבאים במוצר שאינו מוצר נגד תוכנות זדוניות של Microsoft:

wdavdaemon

crashpad_handler

mdatp_audis_plugin

telemetryd_v2אל תכלול את הנתיבים הבאים במוצר שאינו מוצר נגד תוכנות זדוניות של Microsoft:

/opt/microsoft/mdatp/

/var/opt/microsoft/mdatp/

/etc/opt/microsoft/mdatp/

8. זכור את הנקודות הבאות לגבי אי הכללות

בעת הוספת פריטים שאינם נכללים לסריקה Microsoft Defender אנטי-וירוס, עליך להוסיף חריגים לנתיב ולתהליך.

הערה

- אי-הכללות של אנטי-וירוס חלות על מנוע האנטי-וירוס.

- המחוונים מאפשרים/חוסם חלים על מנגנון האנטי-וירוס.

זכור את הנקודות הבאות:

- אי-הכללות בנתיב כוללים קבצים ספציפיים ולא משנה מה הגישה לקבצים אלה.

- אי הכללות בתהליך אינן כוללות את מה שתהליך נוגע בו, אך אינו כולל את התהליך עצמו.

- הצג רשימה של פריטים שאינם נכללים בתהליך באמצעות הנתיב המלא שלהם ולא לפי שמם בלבד. (פעולת השירות name-only פחות מאובטחת.)

- אם תרשום כל קובץ הפעלה הן כהכללה של נתיב והן כהכללה בתהליך, התהליך וכל מה שהוא נוגע בו לא ייכללו.

עצה

סקור את "שגיאות נפוצות למניעת אי-הכללה", במיוחד מיקומי תיקיות ותהליכי הסעיפים עבור פלטפורמות Linux ו- macOS.

9. Create קבוצות מכשירים

הגדר את קבוצות המכשירים, אוספי המכשירים ויחידות הארגוניות שלך קבוצות מכשירים, אוספי מכשירים ויחידות ארגוניות מאפשרות לצוות האבטחה שלך לנהל ולהקצות פריטי מדיניות אבטחה ביעילות וביעילות. הטבלה הבאה מתארת כל אחת מקבוצות אלה ואת אופן קביעת התצורה שלהן. ייתכן שהארגון שלך לא ישתמש בכל שלושת סוגי האוספים.

| סוג אוסף | מה ניתן לעשות |

|---|---|

| קבוצות מכשירים (שנקראו בעבר 'קבוצות מחשב') מאפשרות לצוות פעולות האבטחה להגדיר יכולות אבטחה, כגון חקירה ותיקון אוטומטיים. קבוצות מכשירים שימושיות גם להקצאת גישה למכשירים אלה כך שצוות פעולות האבטחה שלך יוכל לבצע פעולות תיקון במידת הצורך. קבוצות מכשירים נוצרות בזמן שהתקיפה זוהתה ונעצרה, התראות, כגון "התראת גישה ראשונית", מופעלות והופיעו בפורטל Microsoft Defender. |

1. עבור אל Microsoft Defender (https://security.microsoft.com). 2. בחלונית הניווט מימין, בחר הגדרות>הגדרות הרשאות>הרשאות לקבוצות>מכשיר. 3. בחר + הוסף קבוצת מכשירים. 4. ציין שם ותיאור עבור קבוצת המכשירים. 5. ברשימה רמת אוטומציה , בחר אפשרות. (אנו ממליצים על מלא - לתקן איומים באופן אוטומטי.) לקבלת מידע נוסף על רמות האוטומציה השונות, ראה כיצד איומים מתווספות. 6. ציין תנאים עבור כלל תואם כדי לקבוע אילו מכשירים שייכים לקבוצת המכשירים. לדוגמה, באפשרותך לבחור תחום, גירסאות מערכת הפעלה או אפילו להשתמש בתגיות מכשיר. 7. בכרטיסיה גישת משתמש , ציין תפקידים שאמורים להיות להם גישה למכשירים הכלולים בקבוצת המכשירים. 8. בחר בוצע. |

| אוספי מכשירים מאפשרים לצוות פעולות האבטחה לנהל יישומים, לפרוס הגדרות תאימות או להתקין עדכוני תוכנה במכשירים בארגון שלך. אוספי מכשירים נוצרים באמצעות Configuration Manager. |

בצע את השלבים Create אוסף. |

| יחידות ארגוניות מאפשרות לך לקבץ באופן לוגי אובייקטים כגון חשבונות משתמשים, חשבונות שירות או חשבונות מחשב. לאחר מכן, תוכל להקצות מנהלי מערכת שיחידות ארגוניות ספציפיות, ולהחיל מדיניות קבוצתית כדי לאכוף הגדרות תצורה ייעודיות. יחידות ארגוניות מוגדרות ב- Microsoft Entra Domain Services. |

בצע את השלבים Create יחידה ארגונית בתחום Microsoft Entra Domain Services מנוהל. |

10. קביעת תצורה Microsoft Defender עבור נקודת קצה בהגדרות של Linux למניעת תוכנות זדוניות

לפני שתתחיל:

אם אתה כבר משתמש במוצר שאינו של Microsoft למניעת תוכנות זדוניות עבור שרתי Linux שלך, שקול להעתיק את הפריטים שאינם נכללים ב- Microsoft Defender עבור נקודת קצה ב- Linux.

אם אינך משתמש במוצר שאינו של Microsoft למניעת תוכנות זדוניות עבור שרתי Linux שלך, קבל רשימה של כל יישומי Linux ובדוק באתר האינטרנט של הספקים אם אינן נכללות.

אם אתה משתמש במוצר שאינו מוצר נגד תוכנות זדוניות של Microsoft, הוסף את התהליכים/הנתיבים לרשימת אי-ההכללה של האנטי Microsoft Defender עבור נקודת קצה אנטי-וירוס של המשתמש. לקבלת מידע נוסף, עיין בתיעוד שאינו של Microsoft למניעת תוכנות זדוניות או פנה לתמיכה שלו.

אם אתה בודק במחשב אחד, באפשרותך להשתמש בשורת פקודה כדי להגדיר את הפריטים שלא ייכללו:

אם אתה בודק במחשבים מרובים, השתמש בקובץ

mdatp_managed.jsonהבא. אם אתה מגיע מ- Windows, זה כמו 'מדיניות קבוצתית' עבור Defender for Endpoint on Linux.באפשרותך לשקול לשנות את הקובץ בהתאם לצרכים שלך:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/home" }, { "$type":"excludedFileExtension", "extension":"pdf" }, { "$type":"excludedFileName", "name":"cat" } ], "allowedThreats":[ "<EXAMPLE DO NOT USE>EICAR-Test-File (not a virus)" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }המלצות:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/proc" }, { "$type":"excludedPath", "isDirectory":true, "path":"/sys" }, { "$type":"excludedPath", "isDirectory":true, "path":"/dev" }, { "$type":"excludedFileExtension", "extension":"" }, { "$type":"excludedFileName", "name":"" } ], "allowedThreats":[ "" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }

הערה

ב- Linux (ו- macOS) אנו תומכים בנתיבים שבהם הוא מתחיל בתו כללי.

הטבלה הבאה מתארת את ההגדרות המומלצות כחלק מקובץ mdatp_managed.json :

| הגדרות | תגובות/הערות |

|---|---|

exclusionsMergePolicy מוגדר כ admin_only |

מונע ממנהל המערכת המקומי להוסיף את הפריטים שאינם נכללים בו (באמצעות bash (שורת הפקודה)). |

disallowedThreatActions מוגדר כ allow and restore |

מונע ממנהל המערכת המקומי לשחזר פריט בהסגר (באמצעות Bash (שורת הפקודה)). |

threatTypeSettingsMergePolicy מוגדר כ admin_only |

מונע ממנהל המערכת המקומי להוסיף תוצאות חיוביות מוטעות או תוצאות חיוביות True חיוביות נכונות לסוגי האיומים (באמצעות bash (שורת הפקודה)). |

- שמור את ההגדרה כקובץ

mdatp_managed.json. - העתק את ההגדרה לנתיב זה

/etc/opt/microsoft/mdatp/managed/. לקבלת מידע נוסף, ראה הגדרת העדפות עבור Microsoft Defender עבור נקודת קצה ב- Linux. - הוסף את התהליכים והנתיבים שלך למניעת תוכנות זדוניות שאינם של Microsoft לרשימת אי-ההכללה מהצעד הקודם.

- ודא שהוספת את הפריטים שאינם נכללים בפתרון נגד תוכנות זדוניות שאינו של Microsoft לשלב הקודם.

אפליקציות Microsoft Defender עבור נקודת קצה להשפיע

עומסי עבודה של פלט/פלט גבוה כגון Postgres, OracleDB, Jira ו- Jenkins עשויים לדרוש חריגות אחרות, בהתאם לכמות הפעילות המעובדת (ומנוהרת על-ידי Defender for Endpoint). מומלץ לפעול לפי ההנחיות של ספקי אפליקציות שאינם של Microsoft לגבי אי-ההכללה שלהם אם אתה נתקל בירידה בביצועים לאחר התקנת Defender for Endpoint. זכור גם שגיאות מניעה נפוצות עבור אנטי Microsoft Defender וירוס.

אם אתה נתקל בירידה בביצועים, עיין במשאבים הבאים:

- פתור בעיות ביצועים עבור Microsoft Defender עבור נקודת קצה ב- Linux.

- פתרון בעיות ביצועים של ביקורת ב- Microsoft Defender עבור נקודת קצה ב- Linux.

11. הורד את Microsoft Defender עבור נקודת קצה בחבילה צירוף של Linux

לקבלת מידע נוסף, ראה הורדת חבילת הצירוף מהפורטל Microsoft Defender שלך.

הערה

הורדה זו רושמת Microsoft Defender עבור נקודת קצה ב- Linux כדי לשלוח את הנתונים למופע Microsoft Defender עבור נקודת קצה שלך.

לאחר הורדת חבילה זו, באפשרותך לבצע את הוראות ההתקנה הידני או להשתמש בפלטפורמה לניהול Linux כדי לפרוס ולנהל את Defender for Endpoint on Linux.

12. דוגמאות לא ניתן להסבה, בובות ושף לניהול Microsoft Defender עבור נקודת קצה ב- Linux

Defender for Endpoint on Linux נועד לאפשר כמעט כל פתרון ניהול בקלות לפרוס ולנהל את הגדרות Defender for Endpoint ב- Linux. כמה פלטפורמות ניהול נפוצות של Linux הן Ansible, Puppet ו- Chef. המסמכים הבאים מכילים דוגמאות לאופן קביעת התצורה של פלטפורמות ניהול אלה כדי לפרוס ולהגדיר את Defender for Endpoint on Linux.

Deploy Microsoft Defender עבור נקודת קצה on Linux with Puppet

פריסת Microsoft Defender עבור נקודת קצה ב- Linux עם Ansible

Deploy Microsoft Defender עבור נקודת קצה on Linux with Chef

הערה

אתחולים מחדש אינם נדרשים לאחר התקנה או עדכון של Microsoft Defender עבור נקודת קצה ב- Linux למעט כאשר אתה מפעיל ביקורת במצב לא ניתן להשתקה.

ספק את הגדרת cronjob של הסריקות המתוזמנות

תזמן סריקת אנטי-וירוס באמצעות Anacron Microsoft Defender עבור נקודת קצה ב- Linux. לקבלת מידע נוסף, ראה תזמון סריקת אנטי-וירוס באמצעות Anacron ב Microsoft Defender עבור נקודת קצה on Linux.

עדכון Microsoft Defender עבור נקודת קצה הגדרות cronjob של סוכן Linux

תזמן עדכון של Microsoft Defender עבור נקודת קצה ב- Linux. לקבלת מידע נוסף, ראה תזמון עדכון של Microsoft Defender עבור נקודת קצה ב- Linux.

13. פתרון בעיות התקנה עבור Microsoft Defender עבור נקודת קצה ב- Linux

למד כיצד לפתור בעיות שעלולות להתרחש במהלך ההתקנה במאמר פתרון בעיות התקנה עבור Microsoft Defender עבור נקודת קצה ב- Linux.

14. בדיקת סטטיסטיקת ניצול משאבים

בדוק סטטיסטיקת ביצועים והשווה לניצול הפריסה מראש בהשוואה לאחר הפריסה.

15. אמת תקשורת עם Microsoft Defender עבור נקודת קצה העורפי

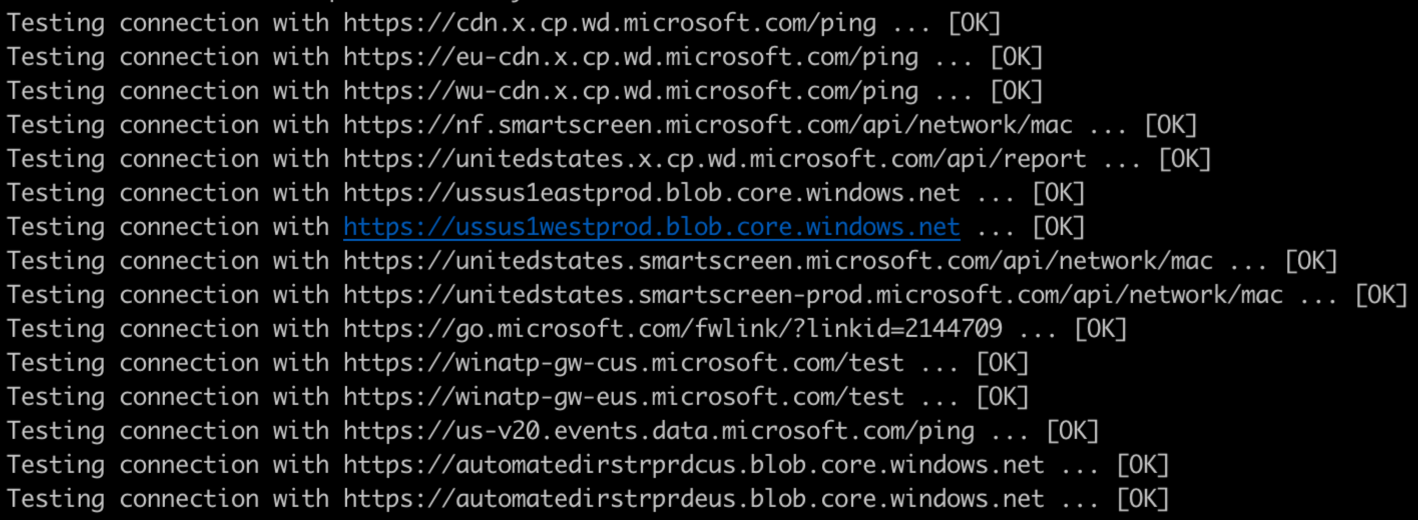

כדי לאמת Microsoft Defender עבור נקודת קצה התקשורת של Linux עם הגדרות הרשת הנוכחיות, הפעל את בדיקת הקישוריות הבאה משורת הפקודה:

mdatp connectivity test

התמונה הבאה מציגה את הפלט הצפוי מהבדיקה:

לקבלת מידע נוסף, ראה אימות קישוריות.

16. חקירת בעיות בריאות הסוכן

בדוק בעיות של תקינות סוכן בהתבסס על ערכים המוחזרים בעת הפעלת mdatp health הפקודה. לקבלת מידע נוסף, ראה חקירת בעיות של תקינות סוכן.

17. ודא שאתה מצליח לקבל עדכוני פלטפורמה (עדכוני סוכן)

כדי לוודא Microsoft Defender עבור נקודת קצה עדכונים של פלטפורמת Linux, הפעל את שורת הפקודה הבאה:

sudo yum update mdatp

או

apt-get update mdatp

בהתאם למנהל החבילות שלך.

לקבלת מידע נוסף, ראה תקינות המכשיר Microsoft Defender תקינות נגד תוכנות זדוניות.

כדי למצוא את ההפצה העדכנית ביותר של הערוץ הרחב, בקר בדף מה חדש Microsoft Defender עבור נקודת קצה ב- Linux.

כיצד לעדכן Microsoft Defender עבור נקודת קצה ב- Linux

Microsoft מפרסמת באופן קבוע עדכוני תוכנה כדי לשפר את הביצועים, האבטחה ולספק תכונות חדשות. כדי לעדכן Microsoft Defender עבור נקודת קצה- Linux. לקבלת מידע נוסף, ראה פריסת עדכונים עבור Microsoft Defender עבור נקודת קצה ב- Linux.

הערה

אם יש לך את Redhat's Satellite (כמו WSUS ב- Windows), תוכל לקבל ממנו את החבילות המעודכנת.

עצה

הפוך את עדכון הסוכן לאוטומטי בלוח זמנים חודשי (מומלץ) באמצעות משימת Cron. לקבלת מידע נוסף, ראה תזמון עדכון של Microsoft Defender עבור נקודת קצה ב- Linux.

נקודות קצה שאינן של Windows

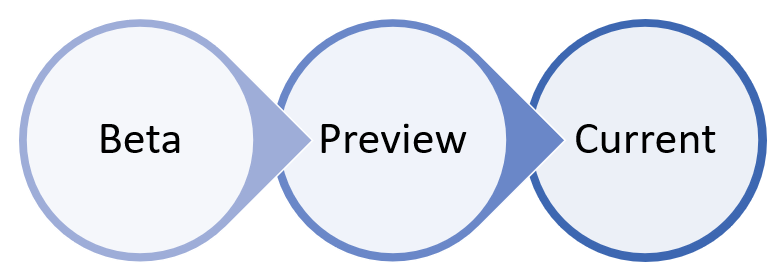

עם macOS ו- Linux, תוכל לקחת כמה מערכות ולהפעיל ןבערוץ הביתא.

הערה

מומלץ לכלול אחד מכל סוג של מערכת Linux שאתה מפעיל בערוץ Preview כדי שתוכל למצוא בעיות תאימות, ביצועים ומהימנות לפני שה- Build הופך אותה לערוץ הנוכחי.

בחירת הערוץ קובעת את הסוג והתדירות של עדכונים המוצעים למכשיר שלך. מכשירים בגירסת ביתא הם הראשונים שיקבלו עדכונים ותכונות חדשות, ואחריו תצוגה מקדימה ואחרונה על-ידי Current.

כדי להציג תכונות חדשות בתצוגה מקדימה ולספק משוב מוקדם, מומלץ להגדיר מכשירים מסוימים בארגון לשימוש בגירסת ביתא או בתצוגה מקדימה.

אזהרה

החלפת הערוץ לאחר ההתקנה הראשונית מחייבת התקנה מחדש של המוצר. כדי להחליף את ערוץ המוצר: הסר את ההתקנה של החבילה הקיימת, קבע מחדש את תצורת המכשיר לשימוש בערוץ החדש ובצע את השלבים המפורטים במסמך זה כדי להתקין את החבילה מהמיקום החדש.

18. ודא שאתה מצליח לקבל עדכוני בינת אבטחה (חתימות/עדכוני הגדרות)

כדי לוודא Microsoft Defender עבור נקודת קצה עדכונים של חתימות/הגדרות של Linux, הפעל את שורת הפקודה הבאה:

mdatp definitions update

לקבלת מידע נוסף, ראה דיווח תקינות מכשיר חדש עבור Microsoft Defender נגד תוכנות זדוניות.

19. זיהוי בדיקה

כדי לוודא שהמכשיר מחובר כראוי ומדווח לשירות, הפעל את בדיקת הזיהוי הבאה:

פתח חלון מסוף ובצע את הפקודה הבאה כדי להפעיל בדיקת זיהוי נגד תוכנות זדוניות:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtבאפשרותך להפעיל בדיקות זיהוי נוספות על קבצי zip באמצעות אחת מהפקודות הבאות:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipהערה

אם הזיהויים אינם מופיעים, ייתכן והגדרת "allowedThreats" לאפשר העדפות באמצעות Ansible או Puppet.

זיהוי נקודות קצה וזיהוי תגובה (EDR), ראה חוויית שימוש Microsoft Defender עבור נקודת קצה מתקפות מדומה. אם הזיהוי לא מופיע, ייתכן שחסרים לנו אירוע או התראות בפורטל. לקבלת מידע נוסף, ראה פתרון בעיות של אירועים חסרים או התראות עבור Microsoft Defender עבור נקודת קצה ב- Linux.

לקבלת מידע נוסף על שליחות מאוחדות ב- Microsoft Defender XDR והיכולת לשלוח תוצאות חיוביות מוטעות ושליליות מוטעית דרך הפורטל, ראה שליחות מאוחדות ב- Microsoft Defender XDR זמינות כעת! - Microsoft Tech Community.

20. פתרון בעיות של אירועים חסרים או התראות עבור Microsoft Defender עבור נקודת קצה ב- Linux

לקבלת מידע נוסף, ראה פתרון בעיות של אירועים חסרים או התראות עבור Microsoft Defender עבור נקודת קצה ב- Linux.

21. פתור בעיות של ניצול גבוה של המעבד על-ידי ISVs, אפליקציות Linux או קבצי Script

אם אתה מבחין כי ספקי ISVs של ספקים חיצוניים, אפליקציות Linux שפותחו באופן פנימי או קבצי Script נתקלים בשימוש גבוה ב- CPU, עליך לבצע את השלבים הבאים כדי לחקור את הסיבה לכך.

- זהה את הליך המשנה או התהליך הגורם לתסמין.

- החל שלבי אבחון נוספים בהתבסס על התהליך המזוהה כדי לטפל בבעיה.

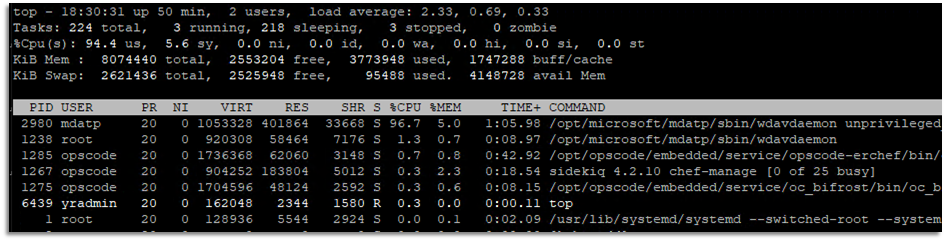

שלב 1: זיהוי Microsoft Defender עבור נקודת קצה בהליך משנה של Linux שגורם לתסמין

השתמש בתחבירים הבאים כדי לזהות את התהליך הגורם לת הראש של ה- CPU:

כדי לקבל Microsoft Defender עבור נקודת קצה תהליך הגורמת לבעיה, הפעל את:

sudo top -cכדי לקבל פרטים נוספים על Microsoft Defender עבור נקודת קצה, הפעל את:

sudo ps ax --no-headings -T -o user,pid,thcount,%cpu,sched,%mem,vsz,rss,tname,stat,start_time,time,ucmd,command |sort -nrk 3|grep mdatpכדי לזהות את מזהה הליך Microsoft Defender עבור נקודת קצה מזהה הליך משנה ספציפי הגורם לניצול ה- CPU הגבוה ביותר בתהליך, הפעל את:

sudo ps -T -p <PID> >> Thread_with_highest_cpu_usage.log

הטבלה הבאה מפרטת את התהליכים שעלולים לגרום לשימוש גבוה ב- CPU:

| שם תהליך | רכיב בשימוש | MDE נעשה שימוש במנוע |

|---|---|---|

| תמורת תות | ביאורים חזותיים | אנטי & EDR |

| wdavdaemon unprivileged | מנגנון אנטי-וירוס | |

| wdavdaemon edr | מנוע EDR | |

| mdatp_audisp_plugin | מסגרת ביקורת (מ ביקורת) | אחסון יומן ביקורת |

שלב 2: החל שלבי אבחון נוספים בהתבסס על התהליך המזוהה

כעת, לאחר שזיהית את התהליך הגורם לשימוש גבוה ב- CPU, השתמש בהדרכה האבחון המתאימה בסעיף הבא.

לדוגמה, בשלב הקודם, זוהה wdavdaemon unprivileged כתהליך שגרם לשימוש גבוה ב- CPU. בהתבסס על התוצאה, באפשרותך להחיל את ההנחיות כדי לבדוק את התהליך הלא מורשה של wdavdaemon.

השתמש בטבלה הבאה כדי לפתור בעיות של ניצול גבוה של המעבד:

| שם תהליך | רכיב בשימוש | Microsoft Defender עבור נקודת קצה נעשה שימוש במנוע | שלבים |

|---|---|---|---|

| תמורת תות | ביאורים חזותיים | אנטי & EDR | - הורד והפעל את Microsoft Defender עבור נקודת קצה Client Analyzer. לקבלת מידע נוסף, ראה הפעלת מנתח הלקוח ב- macOS או ב- Linux. - לאסוף נתוני אבחון באמצעות הכלי מנתח הלקוח. - לפתוח אירוע תמיכה של CSS עם Microsoft. לקבלת מידע נוסף, ראה מקרה תמיכה של אבטחת CSS. |

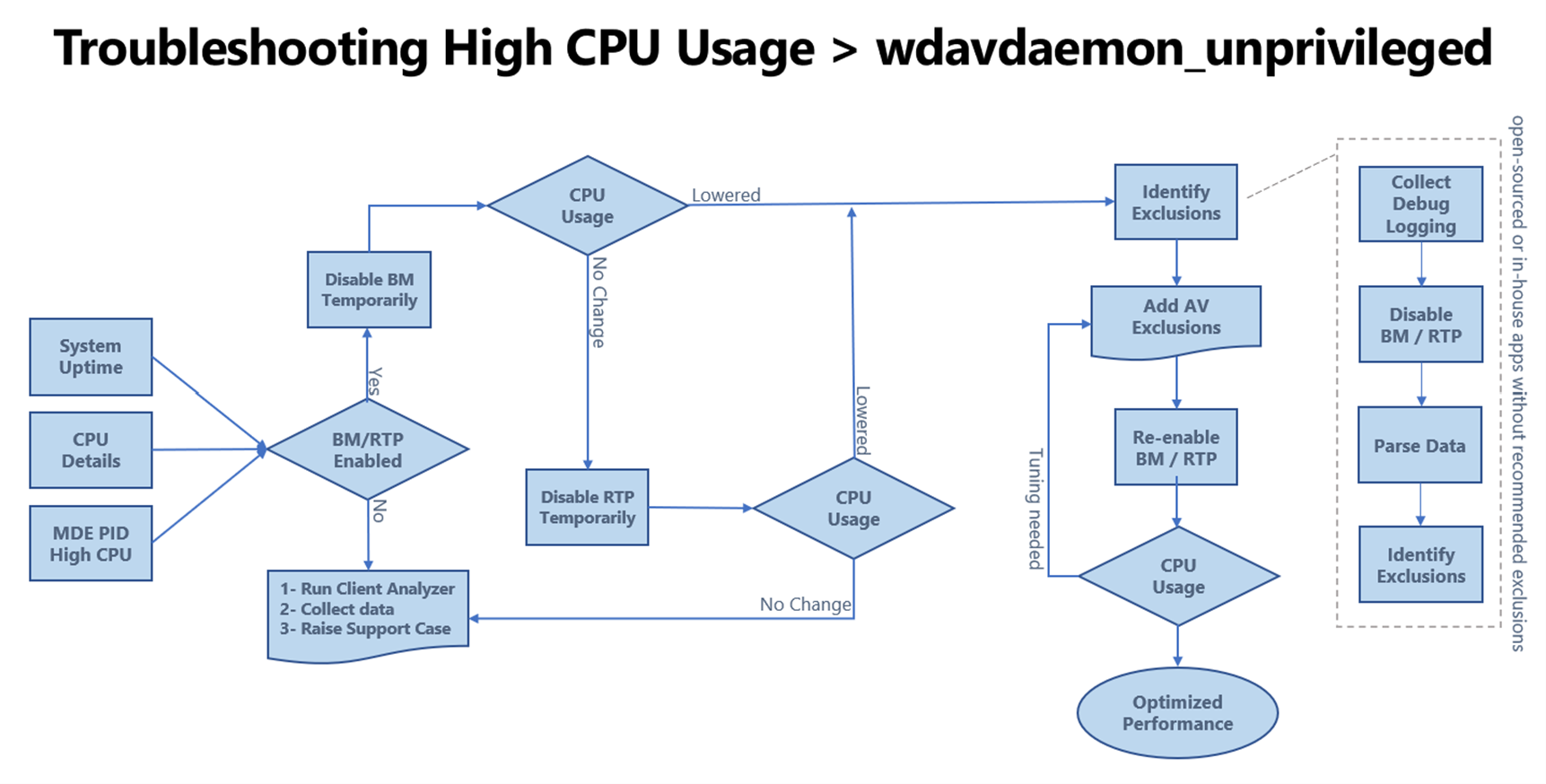

| wdavdaemon unprivileged | לא רלוונטי | מנגנון אנטי-וירוס | הדיאגרמה הבאה מציגה את זרימת העבודה ואת השלבים הדרושים כדי להוסיף אי-הכללות של אנטי-וירוס.

הנחיות כלליות לפתרון בעיות - אם יש לך אפליקציות/קבצי Script בארגון או אפליקציה/קובץ Script חוקיים של ספקים חיצוניים שסומנו בדגל, חוקרי האבטחה של Microsoft מנתחים קבצים חשודים כדי לקבוע אם הם איומים, יישומים לא רצויים או קבצים רגילים. שלח קבצים שאתה סבור שהם תוכנות זדוניות או קבצים שללדעתך סווגו באופן שגוי כתוכנות זדוניות באמצעות חוויית השליחות המאוחדת (לקבלת מידע נוסף, ראה חוויית שליחת מאוחדת ) או שליחת קבצים. - ראה פתרון בעיות ביצועים עבור Microsoft Defender עבור נקודת קצה ב- Linux. - הורד והפעל את Microsoft Defender עבור נקודת קצה Client Analyzer. לקבלת מידע נוסף, ראה הפעלת מנתח הלקוח ב- macOS או ב- Linux. - לאסוף נתוני אבחון באמצעות הכלי מנתח הלקוח. - לפתוח אירוע תמיכה של CSS עם Microsoft. לקבלת מידע נוסף, ראה מקרה תמיכה של אבטחת CSS. |

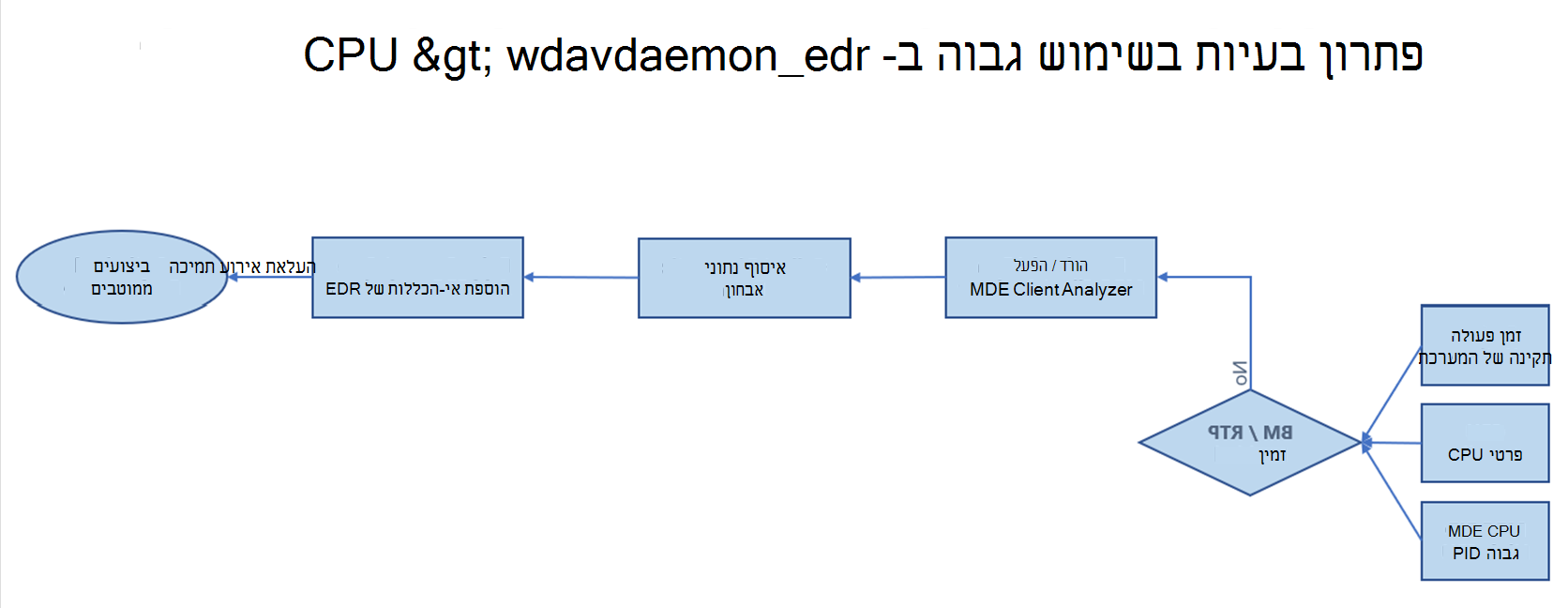

| wdavdaemon edr | לא רלוונטי | מנוע EDR | הדיאגרמה הבאה מציגה את זרימת העבודה ואת השלבים לפתרון wdavedaemon_edr תהליכים.

הנחיות כלליות לפתרון בעיות - אם יש לך אפליקציות/קבצי Script בארגון או אפליקציה/קובץ Script חוקיים של ספקים חיצוניים שסומנו בדגל, חוקרי האבטחה של Microsoft מנתחים קבצים חשודים כדי לקבוע אם הם איומים, יישומים לא רצויים או קבצים רגילים. שלח קבצים שאתה סבור שהם תוכנות זדוניות או קבצים שאתה סבור שהם מסווגים באופן שגוי כתוכנות זדוניות באמצעות חוויית השליחות המאוחדת (לקבלת מידע נוסף, ראה חוויית שליחת מאוחדת ) או שליחת קבצים. - ראה פתרון בעיות ביצועים עבור Microsoft Defender עבור נקודת קצה ב- Linux. - הורד והפעל את Microsoft Defender עבור נקודת קצה Client Analyzer. לקבלת מידע נוסף, ראה הפעלת מנתח הלקוח ב- macOS או ב- Linux. - לאסוף נתוני אבחון באמצעות הכלי מנתח הלקוח. - לפתוח אירוע תמיכה של CSS עם Microsoft. לקבלת מידע נוסף, ראה מקרה תמיכה של אבטחת CSS. |

| mdatp_audisp_plugin | מסגרת ביקורת | אחסון יומן ביקורת | ראה פתרון בעיות ביצועים של ביקורת ב- Microsoft Defender עבור נקודת קצה ב- Linux. |

22. הסר את ההתקנה של הפתרון שאינו של Microsoft

אם בשלב זה יש לך:

- קלוט את המכשירים של הארגון שלך ב- Defender for Endpoint, ו-

- Microsoft Defender האנטי-וירוס מותקן וזמין,

לאחר מכן, השלב הבא הוא להסיר את ההתקנה של פתרון אנטי-וירוס, נגד תוכנות זדוניות והגנה על נקודות קצה שאינו של Microsoft. כאשר אתה מסיר את ההתקנה של הפתרון שאינו של Microsoft, הקפד לעדכן את התצורה שלך כך שתעבור למצב פאסיבי למצב פעיל אם תגדיר את Defender עבור נקודת קצה למצב פאסיבי במהלך ההתקנה או התצורה.

משאבי אבחון ופתרון בעיות

- פתור Microsoft Defender עבור נקודת קצה בעיות בהתקנת Linux.

- זהה היכן למצוא יומני רישום מפורטים עבור בעיות התקנה.

- שלבי פתרון בעיות עבור סביבות ללא Proxy או Proxy שקוף.

- שלבי פתרון בעיות עבור סביבות עם Proxy סטטי.

- אסוף מידע אבחון.

- הסר את ההתקנה של Defender עבור נקודת קצה ב- Linux.

- פתור בעיות ביצועים עבור Microsoft Defender עבור נקודת קצה ב- Linux.

- פתרון בעיות ביצועים של ביקורת ב- Microsoft Defender עבור נקודת קצה ב- Linux.

יכולות Microsoft Defender עבור נקודת קצה מתקדמות

יכולות משופרות של מנוע נגד תוכנות זדוניות ב- Linux וב- macOS

הגברת ההגנה של נכס Linux עם ניטור התנהגות

הערה

הפונקציונליות של ניטור אופן הפעולה משלימה יכולות מבוססות תוכן חזקות קיימות, אך עליך להעריך בקפידה תכונה זו בסביבה שלך לפני פריסתה באופן נרחב מאחר שהפעלת ניטור התנהגותי צורכת משאבים נוספים ועליך לגרום לבעיות ביצועים.

הפניות

עצה

האם ברצונך לקבל מידע נוסף? Engage עם קהילת האבטחה של Microsoft בקהילת הטכנולוגיה שלנו: Microsoft Defender עבור נקודת קצה Tech Community.

משוב

בקרוב: במהלך 2024, נפתור בעיות GitHub כמנגנון המשוב לתוכן ונחליף אותו במערכת משוב חדשה. לקבלת מידע נוסף, ראה: https://aka.ms/ContentUserFeedback.

שלח והצג משוב עבור