התקני צירוף המשתמשים בקישוריות יעילה עבור Microsoft Defender עבור נקודת קצה

חל על:

- Microsoft Defender עבור תוכנית 1 של נקודת קצה

- Microsoft Defender עבור תוכנית 2 של נקודת קצה

- Microsoft Defender XDR

לקוח Defender for Endpoint עשוי לדרוש שימוש בחיבורים פרוקסיים לשירותי ענן רלוונטיים. מאמר זה מתאר את שיטת הקישוריות הייעולת של המכשיר, הדרישות המוקדמות ומספק מידע נוסף לאימות הקישוריות באמצעות היעדים החדשים.

כדי לפשט את קביעת התצורה וההנהלה של הרשת, כעת יש לך אפשרות לקלוט מכשירים חדשים ב- Defender for Endpoint באמצעות ערכת כתובות URL מופחתת או טווחי IP סטטיים. לקבלת מידע נוסף על העברה של התקנים שהיו קיימים בעבר, ראה העברת מכשירים לקישוריות יעילה יותר.

התחום הפשוט המזוהה על-ידי Defender for Endpoint: *.endpoint.security.microsoft.com מאחד את הקישוריות לשירותי הליבה הבאים של Defender for Endpoint:

- הגנה מבוססת ענן

- אחסון שליחה לדוגמה של תוכנות זדוניות

- אחסון לדוגמה של IR אוטומטי

- הפקודה 'Defender for Endpoint' & בקרה

- Defender עבור נתוני סייבר ואבחון של נקודת קצה

לקבלת מידע נוסף אודות הכנת הסביבה שלך ורשימת היעדים המעודכנת, ראה שלב 1: קביעת התצורה של סביבת הרשת שלך כדי להבטיח קישוריות עם Defender for Endpoint service.

כדי לתמוך בהתקני רשת ללא רזולוציה של שם מארח או תמיכה בתווים כלליים, באפשרותך לחילופין לקבוע את תצורת הקישוריות באמצעות טווחי IP סטטיים ייעודיים של Defender for Endpoint. לקבלת מידע נוסף, ראה קביעת תצורה של קישוריות באמצעות טווחי IP סטטיים.

הערה

- שיטת הקישוריות הייעודית לא תשנה את האופן שבו Microsoft Defender for Endpoint פועל במכשיר וגם לא ישנה את חוויית משתמש הקצה. רק כתובות ה- URL או כתובות ה- IP שהתקן משתמש אותן כדי להתחבר לשירות ישתנו.

- בשלב זה אין תוכנית לבטל את כתובות ה- URL הקיימות של השירות המאוחד. מכשירים עם קישוריות "רגילה" ימשיכו לפעול. חשוב לוודא שהקישוריות אפשרית

*.endpoint.security.microsoft.comוהיא נשארת אפשרית, מכיוון שהשירותים העתידיים ידרשו אותה. כתובת URL חדשה זו כלולה בכל רשימות כתובות ה- URL הנדרשות. - חיבורים לשירות ממנפים הצמדת אישור ו- TLS. הוא אינו נתמך בתעבורה "ניתוק ובדיקה". בנוסף, חיבורים מופעלים מהקשר מכשיר, ולא מהקשר משתמש. אכיפה של אימות Proxy (משתמש) לא תאפשר (לנתק) את הקישוריות ברוב המקרים.

לפני שתתחיל

מכשירים חייבים לעמוד בדרישות מוקדמות ספציפיות כדי להשתמש בשיטה יעילה של קישוריות עבור Defender for Endpoint. ודא שהדרישות המוקדמות קיימות לפני שתמשיך בצירוף.

דרישות מוקדמות

רשיון:

- Microsoft Defender עבור תוכנית 1 של נקודת קצה

- Microsoft Defender עבור תוכנית 2 של נקודת קצה

- Microsoft Defender for Business

- ניהול פגיעויות של Microsoft Defender

עדכון KB מינימלי (Windows)

- גירסת SENSE: 10.8040.*/ 8 במרץ 2022 ואילך (ראה טבלה)

גירסאות אנטי-וירוס של Microsoft Defender (Windows)

-

לקוח נגד תוכנות זדוניות:

4.18.2211.5 -

מנוע:

1.1.19900.2 -

אנטי-וירוס (בינת אבטחה):

1.391.345.0

גירסאות אנטי-וירוס של Defender (macOS/Linux)

- גירסאות נתמכות של macOS עם גירסת מוצר MDE 101.24022.*+

- גירסאות נתמכות של Linux עם גירסת מוצר MDE 101.24022.*+

מערכות הפעלה נתמכות

- Windows 10 גירסה 1809 ואילך. גירסאות 1607, 1703, 1709, 1803 של Windows 10 נתמכות בחבילה הצירוף היעומה אך דורשות רשימת כתובות URL אחרת, ראה גליון כתובות URL יעיל יותר

- Windows 11

- Windows Server 2022

- Windows Server 2019

- Windows Server 2012 R2 או Windows Server 2016, המעודכן באופן מלא ומפעיל את Defender עבור פתרון מאוחד מודרני של נקודת קצה (התקנה באמצעות MSI).

- גירסאות נתמכות של macOS עם גירסת מוצר MDE 101.24022.*+

- גירסאות נתמכות של Linux עם גירסת מוצר MDE 101.24022.*+

חשוב

- מכשירים הפועלים בסוכן MMA אינם נתמכים בפעולת השירות של הקישוריות היעלה, ויצטרכו להמשיך להשתמש בערכת כתובות ה- URL הרגילה (Windows 7, Windows 8.1, Windows Server 2008 R2 MMA, Server 2012 & 2016 לא משודרג לסוכן מאוחד מודרני).

- Windows Server 2012 R2 ו- Server 2016 יצטרכו לשדרג לסוכן מאוחד כדי לנצל את השיטה החדשה.

- Windows 10 1607, 1703, 1709, 1803 יכול לנצל את אפשרות הצירוף החדשה, אך ישתמש ברשימה ארוכה יותר. לקבלת מידע נוסף, עיין בגליון כתובות ה- URL הייעול.

| מערכת הפעלה של Windows | נדרש KB מינימלי (8 במרץ 2022) |

|---|---|

| Windows 11 | KB5011493 (8 במרץ 2022) |

| Windows 10 1809, Windows Server 2019 | KB5011503 (8 במרץ 2022) |

| Windows 10 19H2 (1909) | KB5011485 (8 במרץ 2022) |

| Windows 10 20H2, 21H2 | KB5011487 (8 במרץ 2022) |

| Windows 10 22H2 | KB5020953 (28 באוקטובר 2022) |

| Windows 10 1803* | < סיום השירות > |

| Windows 10 1709* | < סיום השירות > |

| Windows Server 2022 | KB5011497 (8 במרץ 2022) |

| Windows Server 2012 R2, 2016* | סוכן מאוחד |

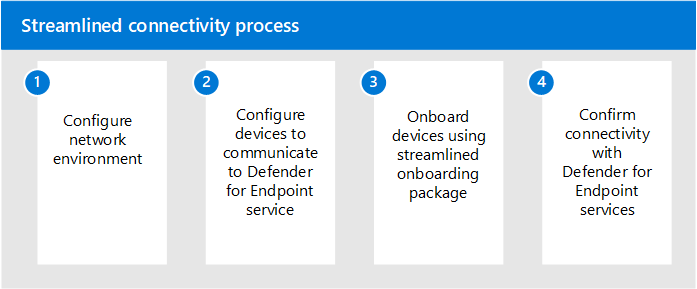

תהליך קישוריות יעיל יותר

האיור הבא מציג את תהליך הקישוריות הייעול ואת השלבים המתאימים:

שלב 1. קביעת התצורה של סביבת הרשת שלך עבור קישוריות ענן

לאחר שתאשר את הדרישות המוקדמות, ודא שסביבת הרשת שלך מוגדרת כראוי לתמיכה בשיטה יעילה יותר של הקישוריות. בצע את השלבים המפורטים במאמר קביעת תצורה של סביבת הרשת שלך כדי להבטיח קישוריות עם שירות Defender for Endpoint.

אין עוד צורך בכתובות URL של שירות Defender for Endpoint מאוחדות תחת תחום פשוט יותר לצורך קישוריות. עם זאת, חלק מכתובות ה- URL אינן נכללות באיחוד.

קישוריות יעילה מאפשרת לך להשתמש באפשרות הבאה כדי לקבוע את תצורת הקישוריות לענן:

אפשרות 1: קביעת תצורה של קישוריות באמצעות התחום הפשוט

קבע את תצורת הסביבה שלך כדי לאפשר חיבורים לתחום הפשוט של Defender for Endpoint: *.endpoint.security.microsoft.com. לקבלת מידע נוסף, ראה קביעת התצורה של סביבת הרשת שלך כדי להבטיח קישוריות עם שירות Defender for Endpoint.

עליך לשמור על הקישוריות עם השירותים הנדרשים הנותרים המופיעים תחת הרשימה המעודכנת. לדוגמה, ייתכן גם שרשימת ביטול האישורים, Windows Update, שירותי SmartScreen יצטרכו להיות נגישים בהתאם לתשתית הרשת הנוכחית ולגישת התיקון הנוכחית שלך.

אפשרות 2: קביעת תצורה של קישוריות באמצעות טווחי IP סטטיים

עם קישוריות יעילה, פתרונות מבוססי IP יכולים לשמש כפתרונות חלופיים לכתובות URL. כתובות IP אלה מכסות את השירותים הבאים:

- מפות

- אחסון שליחה לדוגמה של תוכנות זדוניות

- אחסון לדוגמה של IR אוטומטי

- הפקודה והבקרה של Defender for Endpoint

חשוב

יש לקבוע את התצורה של שירות נתוני סייבר (OneDsCollector ) של EDR בנפרד אם אתה משתמש בפעולת השירות IP (שירות זה מאוחד רק ברמת כתובת URL). עליך גם לשמור על הקישוריות עם שירותים נדרשים אחרים, כולל SmartScreen, CRL, Windows Update ושירותים אחרים.

כדי להישאר מעודכן בטווחי IP, מומלץ לעיין בתגיות השירות הבאות של Azure עבור שירותי Microsoft Defender עבור נקודות קצה. טווחי ה- IP העדכניים ביותר נמצאים בתיג השירות. לקבלת מידע נוסף, ראה טווחי IP של Azure.

| שם תגית שירות | Defender for Endpoint services included |

|---|---|

| MicrosoftDefenderForEndpoint | הגנה מבוססת ענן, אחסון לשליחה לדוגמה של תוכנות זדוניות, אחסון לדוגמה של IR אוטומטי, הפקודה והבקרה של Defender for Endpoint. |

| OneDsCollector | Defender עבור נתוני סייבר ואבחון של נקודת קצה הערה: התעבורה תחת תג שירות זה אינה מוגבלת ל- Defender for Endpoint והיא יכולה לכלול תעבורת נתוני אבחון עבור שירותים אחרים של Microsoft. |

הטבלה הבאה מפרטת את טווחי ה- IP הסטטיים הנוכחיים המכוסים על-ידי תג השירות MicrosoftDefenderForEndpoint. לקבלת הרשימה העדכנית ביותר, עיין בתיעוד של תגיות שירות Azure.

| גיאו | טווחי IP |

|---|---|

| אותנו | 20.15.141.0/24 20.242.181.0/24 20.10.127.0/2413.83.125.0/24 |

| האיחוד האירופי | 4.208.13.0/24 20.8.195.0/24 |

| בריטניה | 20.26.63.224/28 20.254.173.48/28 |

| אוסטרליה (AU) | 68.218.120.64/28 20.211.228.80/28 |

חשוב

בהתאם לתקני האבטחה והתאימות של Defender for Endpoint, הנתונים שלך יעובדו ויתוחסנו בהתאם למיקום הפיזי של הדייר שלך. בהתבסס על מיקום הלקוח, התעבורה עשויה לזרום דרך כל אחד מאזורי IP אלה (התואמים לאזורי מרכזי הנתונים של Azure). לקבלת מידע נוסף, ראה אחסון נתונים ופרטיות.

שלב 2. קביעת התצורה של המכשירים שלך להתחברות אל Defender for Endpoint Service

קבע תצורה של מכשירים לתקשורת באמצעות תשתית הקישוריות שלך. ודא שהמכשירים עומדים בדרישות המוקדמות ויש להם גרסאות עדכניות של חיישן והאנטי-וירוס של Microsoft Defender. לקבלת מידע נוסף, ראה קביעת תצורה של הגדרות Proxy של מכשיר וחיבור לאינטרנט .

שלב 3. אימות קדם-הצירוף של קישוריות הלקוח

לקבלת מידע נוסף, ראה אימות קישוריות לקוח.

ניתן להפעיל את הפעולות הבאות של בדיקת קדם-ההפצה הן עבור מנתח לקוח Windows והן מנתח לקוח Xplat MDE: הורד את Microsoft Defender עבור מנתח לקוח נקודת הקצה.

כדי לבדוק קישוריות יעילה עבור מכשירים שעדיין לא קלוטו ב- Defender for Endpoint, באפשרותך להשתמש במנתח הלקוחות עבור Windows באמצעות הפקודות הבאות:

הפעל

mdeclientanalyzer.cmd -o <path to cmd file>מתוך התיקיה MDEClientAnalyzer. הפקודה משתמשת בפרמטרים מחבילה צירוף כדי לבדוק את הקישוריות.הפעל

mdeclientanalyzer.cmd -g <GW_US, GW_UK, GW_EU>את , כאשר הפרמטר הוא GW_US, GW_EU, GW_UK. GW מתייחס לאפשרויות הייעול. הפעל עם גיאוגרפיית דיירים ישימה.

כבדיקה משלימה, באפשרותך גם להשתמש במנתח הלקוח כדי לבדוק אם מכשיר עומד בדרישות המוקדמות: https://aka.ms/BetaMDEAnalyzer

הערה

עבור מכשירים שעדיין אינם מחוברים ל- Defender for Endpoint, מנתח הלקוח יבדוק מול ערכה סטנדרטית של כתובות URL. כדי לבדוק את הגישה היעריצה, יהיה עליך לפעול עם הבוררים המפורטים מוקדם יותר במאמר זה.

שלב 4. החל את חבילת הצירוף החדשה הנדרשת לצורך קישוריות יעילה

לאחר שתגדיר את הרשת שלך לקיים תקשורת עם רשימת השירותים המלאה, תוכל להתחיל בצירוף מכשירים באמצעות השיטה היעית.

לפני שתמשיך, אשר שהמכשירים עומדים בדרישות המוקדמות ועדכן את הגירסאות של חיישן האנטי-וירוס של Microsoft Defender.

כדי לקבל את החבילה החדשה, ב- Microsoft Defender XDR, בחר הגדרות > נקודות קצה > ניהול מכשירים> צירוף.

בחר את מערכת ההפעלה הישימה ובחר "יעיל" מהתפריט הנפתח סוג קישוריות.

עבור מכשירים חדשים (לא מחוברים ל- Defender for Endpoint) הנתמכים בשיטה זו, בצע את שלבי הצירוף מהסעיפים הקודמים באמצעות החבילה המעודכנת עם שיטת הפריסה המועדפת עליך:

- צירוף לקוח Windows

- צירוף Windows Server

- הטמע מכשירים שאינם של Windows

- הפעל בדיקת זיהוי במכשיר כדי לוודא שהוא צרף כראוי ל- Microsoft Defender for Endpoint

- אל תכלול מכשירים במדיניות צירוף קיימת המשתמשת בחבילה הרגילה של הצירוף.

עבור העברת מכשירים שכבר מחוברים ל- Defender for Endpoint, ראה העברת מכשירים לקישוריות יעילה יותר. עליך לאתחל מחדש את המכשיר שלך ולבצע הנחיות ספציפיות כאן.