הערה

הגישה לדף זה מחייבת הרשאה. באפשרותך לנסות להיכנס או לשנות מדריכי כתובות.

הגישה לדף זה מחייבת הרשאה. באפשרותך לנסות לשנות מדריכי כתובות.

חל על:

- Microsoft Defender עבור תוכנית 1 של נקודת קצה

- Microsoft Defender עבור תוכנית 2 של נקודת קצה

- Microsoft Defender XDR

- האנטי-וירוס של Microsoft Defender

חל על

- Windows

רוצה לחוות את Defender עבור נקודת קצה? הירשם לקבלת גירסת ניסיון ללא תשלום.

פלטפורמות

- Windows

מהי גישה מבוקרת לתיקיה?

גישה מבוקרת לתיקיות עוזרת להגן על הנתונים החשובים שלך מפני אפליקציות ואיומים זדוניים, כגון תוכנת כופר. גישה מבוקרת לתיקיות מגנה על הנתונים שלך על-ידי בדיקת אפליקציות מול רשימה של אפליקציות מוכרות מהימנות. ניתן לקבוע את התצורה של גישה מבוקרת לתיקיה באמצעות Microsoft Defender עבור נקודת קצה הגדרות אבטחה, Microsoft Intune, נקודת קצה של Microsoft Configuration Manager או אבטחת Windows App.

גישה מבוקרת לתיקיה פועלת בצורה הטובה ביותר עם Microsoft Defender עבור נקודת קצה, מה שמספק לך דיווח מפורט לאירועי גישה מבוקרים לתיקיה ובלוקים כחלק מתרחישי חקירת ההתראה הרגילים.

דרישות לגישה מבוקרת לתיקיה

גישה מבוקרת לתיקיה נתמכת ב:

- Windows 11

- Windows 10

- Windows Server 2025

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012 R2

נדרשת גישה מבוקרת לתיקיה:

Real-Time (RTP) צריך להיות מופעל.

עצה

בלוקי גישה מבוקרים לתיקיה אינם יוצרים התראות בתור התראות. עם זאת, באפשרותך להציג מידע אודות בלוקים מבוקרים של גישה לתיקיה בתצוגת ציר הזמן של המכשיר, בעת שימוש בחיפוש מתקדם או באמצעות כללי זיהוי מותאמים אישית.

כיצד פועלת גישה מבוקרת לתיקיה?

גישה מבוקרת לתיקיות פועלת רק על-ידי מתן אפשרות לאפליקציות מהימנות לגשת לתיקיות מוגנות. תיקיות מוגנות מצוינות כאשר מוגדרת גישה מבוקרת לתיקיות. בדרך כלל, תיקיות שנמצאות בשימוש נפוץ, כגון תיקיות המשמשות עבור מסמכים, תמונות, הורדות וכן הלאה, נכללות ברשימת התיקיות המבוקרות.

גישה מבוקרת לתיקיה פועלת עם רשימה של יישומים מהימנים. אפליקציות הכלולות ברשימת התוכנות המהימנות פועלות כצפוי. אפליקציות שאינן כלולות ברשימה מונעות ביצוע שינויים כלשהם בקבצים בתוך תיקיות מוגנות.

אפליקציות מתווספות לרשימה בהתבסס על השכיחות והמוניטין שלהן. אפליקציות שכיחות במיוחד ברחבי הארגון שלך שאינה מוצגת אף פעם התנהגות שנחשבת זדמית נחשבות למהימנים. אפליקציות אלה מתווספות לרשימה באופן אוטומטי.

ניתן גם להוסיף יישומים באופן ידני לרשימה המהימנה באמצעות Configuration Manager או Intune. ניתן לבצע פעולות אחרות בפורטל Microsoft Defender.

מדוע חשובת גישה מבוקרת לתיקיה

גישה מבוקרת לתיקיות שימושית במיוחד בהגנה על המסמכים והמידע שלך מפני תוכנות כופר. בהתקפה של תוכנת כופר, הקבצים שלך יכולים להיות מוצפנים ומוחזקים כבני ערובה. כאשר קיימת גישה מבוקרת לתיקיות, מופיעה הודעה במחשב שבו אפליקציה ניסתה לבצע שינויים בקובץ בתיקיה מוגנת. באפשרותך להתאים אישית את ההודעה עם פרטי החברה ופרטי הקשר שלך. באפשרותך גם להפוך את הכללים לזמינים בנפרד כדי להתאים אישית את הטכניקות של צגי התכונות.

התיקיות המוגנות כוללות תיקיות מערכת נפוצות (כולל סקטורים של אתחול), ובאפשרותך להוסיף תיקיות נוספות. באפשרותך גם לאפשר לאפליקציות להעניק להם גישה לתיקיות המוגנות.

באפשרותך להשתמש במצב ביקורת כדי להעריך כיצד גישה מבוקרת לתיקיה תשפיע על הארגון שלך אם היא תהיה זמינה.

תיקיות מערכת Windows מוגנות כברירת מחדל

תיקיות מערכת של Windows מוגנות כברירת מחדל, יחד עם כמה תיקיות אחרות:

התיקיות המוגנות כוללות תיקיות מערכת נפוצות (כולל סקטורים של אתחול), ובאפשרותך להוסיף תיקיות אחרות. באפשרותך גם לאפשר לאפליקציות להעניק להם גישה לתיקיות המוגנות. תיקיות מערכות Windows המוגנות כברירת מחדל הן:

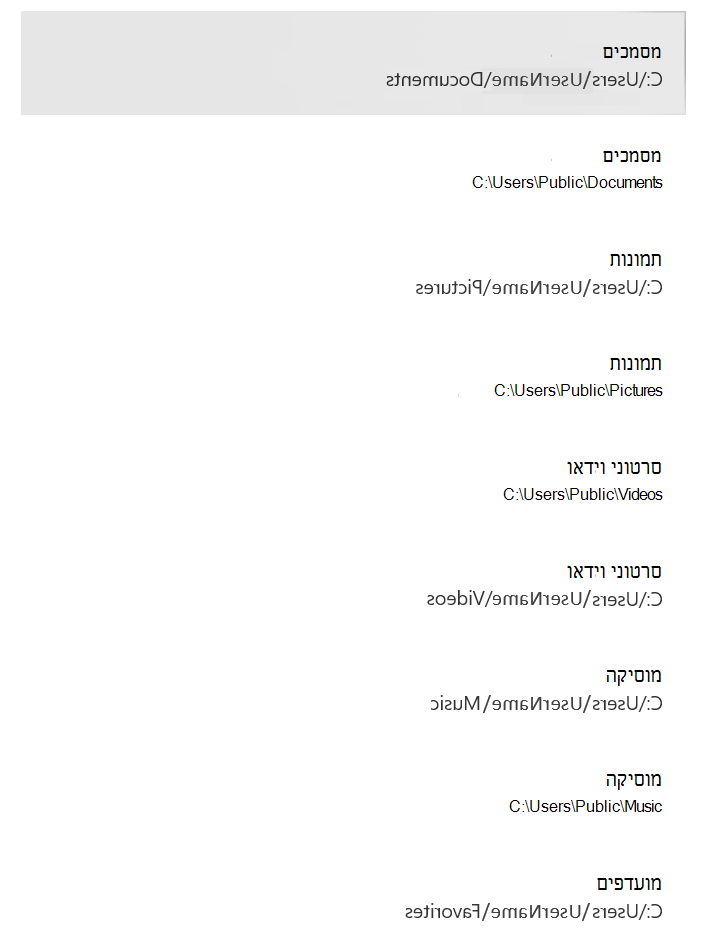

c:\Users\<username>\Documentsc:\Users\Public\Documentsc:\Users\<username>\Picturesc:\Users\Public\Picturesc:\Users\Public\Videosc:\Users\<username>\Videosc:\Users\<username>\Musicc:\Users\Public\Musicc:\Users\<username>\Favorites

תיקיות ברירת מחדל מופיעות בפרופיל המשתמש, תחת מחשב זה, כפי שמוצג בתמונה הבאה:

אותן תיקיות פרופיל מוגנות גם עבור חשבונות מערכת, LocalServiceכגון , NetworkService, systemprofileוכן הלאה. לדוגמה, C:\Windows\System32\config\systemprofile\Documents מוגן גם הוא (אם הוא קיים).

הערה

באפשרותך להגדיר תיקיות נוספות כמוגנות, אך לא ניתן להסיר תיקיות מערכת של Windows המוגנות כברירת מחדל.

הערה

מנועי Scripting כגון PowerShell אינם מהימנים על-ידי גישה מבוקרת לתיקיה, גם אם אתה יוצר מחוון "אפשר" באמצעות מחווני אישור וקובץ. הדרך היחידה לאפשר למנועי Script לשנות תיקיות מוגנות היא על-ידי הוספתם כיישום מותר. ראה אפשר לאפליקציות ספציפיות לבצע שינויים בתיקיות מבוקרות.

סקירת אירועי גישה מבוקרים לתיקיה בפורטל Microsoft Defender שלך

עצה

בלוקי גישה מבוקרים לתיקיה אינם יוצרים התראות בתור התראות. עם זאת, באפשרותך להציג מידע אודות בלוקים מבוקרים של גישה לתיקיה בתצוגת ציר הזמן של המכשיר, בעת שימוש בחיפוש מתקדם או באמצעות כללי זיהוי מותאמים אישית.

Defender for Endpoint מספק דיווח מפורט לאירועים ובלוקים כחלק מתרחישי חקירת ההתראה שלה בפורטל Microsoft Defender. לקבלת מידע נוסף, ראה Microsoft Defender עבור נקודת קצה ב- Microsoft Defender XDR.

באפשרותך לבצע שאילתה Microsoft Defender עבור נקודת קצה באמצעות ציד מתקדם. אם אתה משתמש במצב ביקורת, באפשרותך להשתמש לציד מתקדם כדי לראות כיצד הגדרות גישה מבוקרות לתיקיה ישפיעו על הסביבה שלך אם הן יהיו זמינות.

שאילתה לדוגמה:

DeviceEvents

| where ActionType in ('ControlledFolderAccessViolationAudited','ControlledFolderAccessViolationBlocked')

סקירת אירועי גישה מבוקרים לתיקיה ב- Windows מציג האירועים

באפשרותך לסקור את יומן האירועים של Windows כדי לראות אירועים הנוצרים בעת חסימות גישה מבוקרות לתיקיה (או ביקורות) של אפליקציה:

הורד את חבילת ההערכה וחלץ אתcfa-events.xml למיקום נגיש בקלות במכשיר.

הקלד מציג האירועים בתפריט התחלה כדי לפתוח את חלון מציג האירועים.

בחלונית הימנית, תחת פעולות, בחר ייבוא תצוגה מותאמת אישית....

נווט אל המקום שבו חילצתcfa-events.xml ובחר אותו. לחלופין, העתק את ה- XML ישירות.

בחר אישור.

הטבלה הבאה מציגה אירועים הקשורים לגישה מבוקרת לתיקיה:

מזהה אירוע תיאור 5007אירוע בעת שינוי ההגדרות 1124אירוע גישה מבוקר לתיקיה מבוקרת 1123אירוע גישה מבוקרת לתיקיה שנחסם 1127אירוע חסימת כתיבה של סקטור גישה לתיקיה שנחסם 1128אירוע חסימת כתיבה של סקטור גישה לתיקיה מבוקרת

חוויית גישה מבוקרת לתיקיה

משתמש מנסה להתקין יישום שמפעיל גישה מבוקרת לתיקיה, אם לתוכנה או ליישום יש מוניטין לא ידוע, הודעה מורמת מציגה למשתמש את הפעולות הבאות:

Virus & threat protection

Unauthorized changes blocked

Controlled folder access blocked C:\...

\ApplicationName... from making changes to memory.

ובהיסטוריית ההגנה, תראה:

Protected memory access blocked

MM/DD/YEAR HH:MM AM/PM

הצגה או שינוי של רשימת התיקיות המוגנות

באפשרותך להשתמש ביישום אבטחת Windows כדי להציג את רשימת התיקיות המוגנות על-ידי גישה מבוקרת לתיקיות.

במכשיר ה- Windows 10 או Windows 11 שלך, פתח את אבטחת Windows האפליקציה.

בחר הגנה מפני וירוסים ואיומים.

תחת הגנה מפני תוכנת כופר, בחר נהל הגנה מפני תוכנות כופר.

אם הגישה מבוקרת לתיקיה כבויה, עליך להפעיל אותה. בחר תיקיות מוגנות.

בצע אחד מהפעולות הבאות:

- כדי להוסיף תיקיה, בחר + הוסף תיקיה מוגנת.

- כדי להסיר תיקיה, בחר אותה ולאחר מכן בחר הסר.

חשוב

אל תוסיף נתיבי שיתוף מקומיים (לולאות חוזרות) כתיקיות מוגנות. השתמש בנתיב המקומי במקום זאת. לדוגמה, אם שיתפת כ

C:\demo\\mycomputer\demo- , אל תוסיף\\mycomputer\demoלרשימת התיקיות המוגנות. במקום זאת, הוסףC:\demo.

תיקיות המערכת של Windows מוגנות כברירת מחדל, ולא ניתן להסיר אותן מהרשימה. תיקיות משנה נכללות גם בהגנה בעת הוספת תיקיה חדשה לרשימה.

עצה

האם ברצונך לקבל מידע נוסף? Engage עם קהילת האבטחה של Microsoft בקהילת הטכנולוגיה שלנו: Microsoft Defender עבור נקודת קצה Tech Community.