יצירה וניהול של כללי זיהוי מותאמים אישית

חל על:

- Microsoft Defender XDR

כללי זיהוי מותאמים אישית הם כללים שניתן לעצב ולבצע התאמה באמצעות שאילתות ציד מתקדמות. כללים אלה מאפשרים לך לעקוב באופן יזום אחר אירועים שונים ו מצבי מערכת שונים, כולל פעילות הפרות חשודות ו נקודות קצה שתצורתן שגויה. באפשרותך להגדיר אותן כך שיפעלו במרווחי זמן קבועים, ליצור התראות ולבצע פעולות תגובה בכל פעם שיש התאמות.

הרשאות נדרשות לניהול זיהויים מותאמים אישית

חשוב

Microsoft ממליצה להשתמש בתפקידים עם הכי פחות הרשאות. פעולה זו עוזרת לשפר את האבטחה עבור הארגון שלך. מנהל מערכת כללי הוא תפקיד בעל הרשאה גבוהה שאמור להיות מוגבל לתרחישי חירום כאשר אין באפשרותך להשתמש בתפקיד קיים.

כדי לנהל זיהויים מותאמים אישית, עליך להיות מוקצה לאחד התפקידים הבאים:

הגדרות אבטחה (ניהול) — משתמשים בעלי הרשאת XDR זו של Microsoft Defender יכולים לנהל הגדרות אבטחה בפורטל Microsoft Defender.

מנהל אבטחה — משתמשים בעלי תפקיד זה של Microsoft Entra יכולים לנהל הגדרות אבטחה בפורטל Microsoft Defender ובפורטלים ושירותים אחרים.

מפעיל אבטחה — משתמשים בעלי תפקיד זה של Microsoft Entra יכולים לנהל התראות ויש להם גישה כללית לקריאה בלבד לתכונות הקשורות לאבטחה, כולל כל המידע בפורטל Microsoft Defender. תפקיד זה מספיק לניהול זיהויים מותאמים אישית רק אם בקרת גישה מבוססת תפקיד (RBAC) מבוטלת ב- Microsoft Defender for Endpoint. אם הגדרת RBAC, דרושה לך גם ההרשאה *ניהול הגדרות אבטחה עבור Defender עבור נקודת קצה.

באפשרותך לנהל זיהויים מותאמים אישית החלים על נתונים מפתרונות XDR ספציפיים של Microsoft Defender אם יש לך את ההרשאות המתאימות עבורם. לדוגמה, אם יש לך רק הרשאות ניהול עבור Microsoft Defender עבור Office 365, Email* באפשרותך ליצור זיהויים מותאמים אישית באמצעות טבלאות אך לא באמצעות טבלאות Identity* .

בדומה לכך, IdentityLogonEvents מאחר שהטבלה מכילה מידע אודות פעילות אימות הן מ- Microsoft Defender for Cloud Apps והן מ- Defender for Identity, דרושות לך הרשאות ניהול עבור שני השירותים כדי לנהל זיהויים מותאמים אישית שבצעו שאילתות בטבלה ההוספה.

הערה

כדי לנהל זיהויים מותאמים אישית, מפעילי אבטחה חייבים להיות בעלי ההרשאה 'ניהול הגדרות אבטחה' ב- Microsoft Defender for Endpoint אם RBAC מופעל.

כדי לנהל את ההרשאות הדרושות, מנהל מערכת כללי יכול:

הקצה את התפקיד 'מנהל אבטחה' או 'מפעיל אבטחה' במרכז הניהול של Microsoft 365 תחת 'מנהל אבטחה בתפקידים>'.

בדוק את הגדרות RBAC עבור Microsoft Defender עבור נקודת קצה ב- XDR של Microsoft Defenderתחת>תפקידי הרשאות>הגדרות. בחר את התפקיד המתאים כדי להקצות את ההרשאה 'ניהול הגדרות אבטחה '.

הערה

משתמש צריך גם להיות בעל ההרשאות המתאימות עבור המכשירים בטווח המכשיר של כלל זיהוי מותאם אישית שהוא יוצר או עורך לפני שהוא יכול להמשיך. למשתמש אין אפשרות לערוך כלל זיהוי מותאם אישית המסוף לפעול בכל המכשירים, אם אותו משתמש אינו הרשאות עבור כל המכשירים.

יצירת כלל זיהוי מותאם אישית

1. הכנת השאילתה

בפורטל Microsoft Defender, עבור אל ציד מתקדם ובחר שאילתה קיימת או צור שאילתה חדשה. בעת שימוש בשאילתה חדשה, הפעל את השאילתה כדי לזהות שגיאות ולהבין תוצאות אפשריות.

חשוב

כדי למנוע מהשירות להחזיר התראות רבות מדי, כל כלל מוגבל ליצירת 100 התראות בלבד בכל פעם שהוא פועל. לפני יצירת כלל, שנה את השאילתה שלך כדי להימנע מתריע על פעילות רגילה, יום-יום.

עמודות נדרשות בתוצאות השאילתה

כדי ליצור כלל זיהוי מותאם אישית, השאילתה חייבת להחזיר את העמודות הבאות:

-

Timestamp— משמש כדי להגדיר את חותמת הזמן עבור התראות שנוצרו -

ReportId— הפיכת בדיקות מידע לזמין עבור הרשומות המקוריות - אחת מהעמודות הבאות שמזהות מכשירים, משתמשים או תיבות דואר ספציפיים:

DeviceIdDeviceNameRemoteDeviceNameRecipientEmailAddress-

SenderFromAddress(שולח המעטפה או Return-Path שלך) -

SenderMailFromAddress(כתובת השולח מוצגת על-ידי לקוח הדואר האלקטרוני) RecipientObjectIdAccountObjectIdAccountSidAccountUpnInitiatingProcessAccountSidInitiatingProcessAccountUpnInitiatingProcessAccountObjectId

הערה

התמיכה בישויות נוספות תתווסף עם הוספת טבלאות חדשות לסכימת הציד המתקדמות.

שאילתות פשוטות, כגון אלה שאינן משתמשות project באופרטור או summarize כדי להתאים אישית או לצבור תוצאות, מחזירות בדרך כלל עמודות נפוצות אלה.

קיימות דרכים שונות להבטיח ששאילתות מורכבות יותר יחזירו עמודות אלה. לדוגמה, אם DeviceIdאתה מעדיף לצבור ולספור לפי ישות תחת עמודה כגון , TimestampReportId תוכל עדיין לחזור ועל-ידי קבלתה מהאירוע האחרון הכולל כל אחד מהאירועים הייחודיים DeviceId.

חשוב

הימנע מסינון זיהויים מותאמים אישית באמצעות Timestamp העמודה. הנתונים המשמשים לזיהויים מותאמים אישית מסוננים מראש בהתבסס על תדירות הזיהוי.

השאילתה לדוגמה שלהלן סופרת את מספר המכשירים הייחודיים (DeviceId) עם זיהויי אנטי-וירוס ומשתמשת בספירה זו כדי למצוא רק את המכשירים בעלי יותר מחמישה זיהויים. כדי להחזיר את הגירסה העדכנית Timestamp ביותר ואת התואם ReportId, היא משתמשת באופרטור summarize עם הפונקציה arg_max .

DeviceEvents

| where ingestion_time() > ago(1d)

| where ActionType == "AntivirusDetection"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| where count_ > 5

עצה

לקבלת ביצועי שאילתה טובים יותר, הגדר מסנן זמן התואם לתדירות הריצה המיועדת עבור הכלל. מאחר שההפעלה הנפוצה ביותר היא כל 24 שעות, סינון עבור היום האחרון מכסה את כל הנתונים החדשים.

2. יצירת כלל חדש ופרטי התראה

באמצעות השאילתה בעורך השאילתות, בחר צור כלל זיהוי וציין את פרטי ההתראה הבאים:

- שם זיהוי — שם כלל הזיהוי; אמור להיות ייחודי

- Frequency – מרווח זמן עבור הפעלת השאילתה ופעולה. ראה הדרכה נוספת במקטע תדירות הכללים

- כותרת התראה - כותרת המוצגת עם התראות המופעלות על-ידי הכלל; אמור להיות ייחודי

- חומרה – הסיכון הפוטנציאלי לרכיב או לפעילות המזוהים על-ידי הכלל

- Category – רכיב איום או פעילות המזוהים על-ידי הכלל

- MITRE ATT&CK - טכניקת התקפה אחת או יותר המזוהה על-ידי הכלל כפי שפורסם במסגרת MITRE ATT&CK. סעיף זה מוסתר עבור קטגוריות התראה מסוימות, כולל תוכנות זדוניות, תוכנות כופר, פעילות חשודה ותוכנות לא רצויות

- תיאור – מידע נוסף אודות הרכיב או הפעילות המזוהים על-ידי הכלל

- פעולות מומלצות – פעולות נוספות שמגיבים עשויות לקבל בתגובה להתראה

תדירות כללים

בעת שמירת כלל חדש, הוא פועל ובדוק אם יש התאמות מ- 30 הימים האחרונים של הנתונים. לאחר מכן הכלל פועל שוב במרווחי זמן קבועים, החלת משך זמן של מבט לאחור בהתבסס על התדירות שתבחר:

- כל 24 שעות — פועל כל 24 שעות, בודק נתונים מ- 30 הימים האחרונים

- כל 12 שעות — פועל כל 12 שעות, בודק נתונים מ- 48 השעות האחרונות

- כל 3 שעות — פועל כל 3 שעות, בודק נתונים מ- 12 השעות האחרונות

- כל שעה - פועל כל שעה, בודק נתונים מ- 4 השעות האחרונות

- רציף (NRT) - פועל ברציפות, בודק נתונים מאירועים כאשר הם נאספים ומעובדים בסמוך לתדירות זמן אמת (NRT), ראה תדירות רציף (NRT)

עצה

התאם את מסנני הזמן בשאילתה שלך למשך זמן המראה החוזר. הפונקציה מתעלמת מהתוצאות מחוץ למשך המראה החוזר.

בעת עריכת כלל, הוא יפעל עם השינויים המוחלים בזמן הריצה הבא שתוזמן בהתאם לתדירות שתגדיר. תדירות הכלל מבוססת על חותמת הזמן של האירוע ולא על זמן ההסתה.

תדירות רציף (NRT)

הגדרת זיהוי מותאם אישית כך שיפעל בתדירות רציף (NRT) מאפשרת לך להגדיל את יכולת הארגון לזהות איומים מהר יותר.

הערה

השימוש בתדירות רציף (NRT) אינו משפיע על השימוש במשאבים ולכן יש לשקול אותו עבור כל כלל זיהוי מותאם אישית שעומד בדרישות בארגון שלך.

שאילתות שניתן להפעיל ברציפות

באפשרותך להפעיל שאילתה ברציפות כל עוד:

- השאילתה מפנה לטבלה אחת בלבד.

- השאילתה משתמשת באופרטור מתוך הרשימה של אופרטורים נתמכים של KQL. תכונות KQL נתמכות

- השאילתה אינה משתמשת בצירוף, באיחודים או באופרטור

externaldata. - השאילתה אינה כוללת שורות/מידע של הערות.

טבלאות התומכות בתדירות רציף (NRT)

זיהויים בזמן אמת סמוך נתמכים עבור הטבלאות הבאות:

AlertEvidenceCloudAppEventsDeviceEventsDeviceFileCertificateInfoDeviceFileEventsDeviceImageLoadEventsDeviceLogonEventsDeviceNetworkEventsDeviceNetworkInfoDeviceInfoDeviceProcessEventsDeviceRegistryEventsEmailAttachmentInfo-

EmailEvents(למעט ועמודותLatestDeliveryLocationLatestDeliveryAction) EmailPostDeliveryEventsEmailUrlInfoIdentityDirectoryEventsIdentityLogonEventsIdentityQueryEventsUrlClickEvents

הערה

רק עמודות הזמינות בדרך כלל יכולות לתמוך בתדירות רציף (NRT ).

3. בחר את הישויות המושפעות

זהה את העמודות בתוצאות השאילתה שבהן אתה מצפה למצוא את הישות הראשית המושפעת או המושפעת. לדוגמה, שאילתה עשויה להחזיר כתובות שולח (SenderFromAddress או SenderMailFromAddress) ונמען (RecipientEmailAddress). זיהוי איזו מהעמודות מייצגות את הישות הראשית המושפעת מסייעת לשירות לצבור התראות רלוונטיות, לתאם אירועים ולבצע פעולות תגובה ממוקדות.

באפשרותך לבחור עמודה אחת בלבד עבור כל סוג ישות (תיבת דואר, משתמש או מכשיר). לא ניתן לבחור עמודות שאינן מוחזרות על-ידי השאילתה שלך.

4. ציין פעולות

כלל הזיהוי המותאם אישית שלך יכול לבצע פעולות באופן אוטומטי במכשירים, בקבצים, במשתמשים או בהודעות דואר אלקטרוני שהשאילתה החזירה.

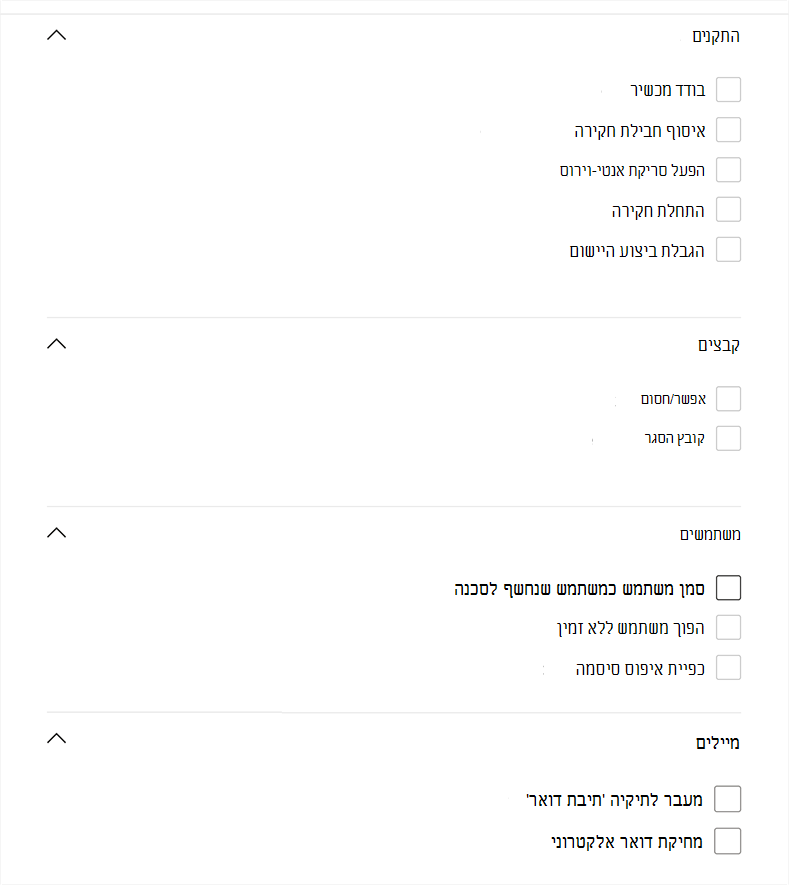

פעולות במכשירים

פעולות אלה חלות על מכשירים בעמודה DeviceId של תוצאות השאילתה:

- התקן מבודד - משתמש ב- Microsoft Defender עבור נקודת קצה כדי להחיל בידוד רשת מלא, ומונעת מהמכשיר להתחבר לכל אפליקציה או שירות. קבל מידע נוסף על בידוד מחשב של נקודת קצה של Microsoft Defender

- איסוף חבילת חקירה – אוסף פרטי מכשיר בקובץ ZIP. קבל מידע נוסף על חבילת החקירה של Microsoft Defender for Endpoint

- הפעל סריקת אנטי-וירוס - מבצע סריקת אנטי-וירוס מלאה של Microsoft Defender במכשיר

- הפעלת חקירה – תיזום חקירה אוטומטית במכשיר

- הגבלת ביצוע אפליקציות – הגדרת הגבלות במכשיר כדי לאפשר הפעלה של קבצים חתומים באמצעות אישור שהונפק על-ידי Microsoft בלבד. קבל מידע נוסף על הגבלות אפליקציה באמצעות Microsoft Defender עבור נקודת קצה

פעולות בקבצים

כאשר אפשרות זו נבחרת, ניתן להחיל את הפעולה Allow/Block על הקובץ. חסימת קבצים מותרת רק אם יש לך הרשאות תיקון עבור קבצים ואם תוצאות השאילתה זיהו מזהה קובץ, כגון SHA1. לאחר חסימת קובץ, גם מופעים אחרים של אותו קובץ בכל המכשירים נחסמים. באפשרותך לקבוע על איזו קבוצת מכשירים החסימה מוחלת, אך לא על מכשירים ספציפיים.

כאשר אפשרות זו נבחרת, ניתן להחיל את הפעולה 'העבר קובץ

SHA1להסגר' על קבצים בעמודה ,InitiatingProcessSHA1,SHA256אוInitiatingProcessSHA256בעמודה של תוצאות השאילתה. פעולה זו מוחקת את הקובץ מהמיקום הנוכחי שלו ומציבה עותק בהסגר.

פעולות במשתמשים

כאשר אפשרות זו נבחרת, הפעולה סמן משתמש כחשוף

AccountObjectIdלסכנה ננקטת על-ידי משתמשים בעמודה ,InitiatingProcessAccountObjectIdאוRecipientObjectIdבעמודה של תוצאות השאילתה. פעולה זו מגדירה את רמת הסיכון של המשתמשים ל"גבוהה" במזהה Microsoft, ומפעילה מדיניות הגנת זהויות תואמת.בחר הפוך את המשתמש ללא זמין כדי למנוע באופן זמני ממשתמש להיכנס.

בחר כפה איפוס סיסמה כדי לבקש מהמשתמש לשנות את הסיסמה שלו בהפעלת הכניסה הבאה.

האפשרויות והאפשרויות Disable userForce password reset דורשות את ה- SID של המשתמש, הקיימות בעמודות AccountSid, InitiatingProcessAccountSid, RequestAccountSidו- OnPremSid.

לקבלת פרטים נוספים על פעולות משתמש, קרא את פעולות התיקון ב- Microsoft Defender עבור זהות.

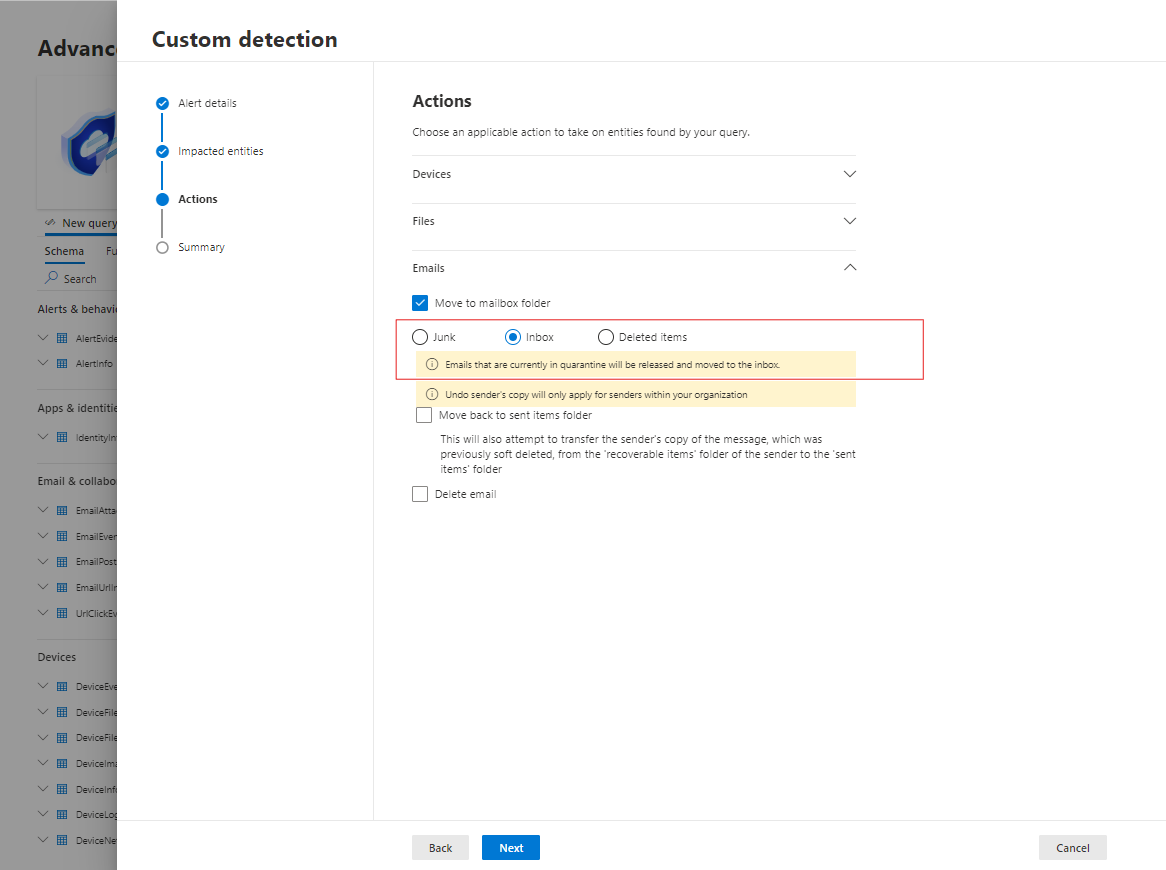

פעולות בהודעות דואר אלקטרוני

אם הזיהוי המותאם אישית מניב הודעות דואר אלקטרוני, באפשרותך לבחור העבר לתיקיית תיבת הדואר כדי להעביר את הדואר האלקטרוני לתיקיה שנבחרה (כל אחת מתיקיות דואר הזבל, תיבת הדואר הנכנס או הפריטים שנמחקו). באופן ספציפי, באפשרותך להעביר תוצאות דואר אלקטרוני מפריטים בהסגר (לדוגמה, במקרה של תוצאות חיוביות מוטעות) על-ידי בחירה באפשרות תיבת דואר נכנס.

לחלופין, באפשרותך לבחור מחק דואר אלקטרוני ולאחר מכן לבחור להעביר את הודעות הדואר האלקטרוני ל'פריטים שנמחקו' (מחיקה זמנית) או למחוק לצמיתות את הודעות הדואר האלקטרוני שנבחרו (מחיקה לצמיתות).

העמודות NetworkMessageId ועליהן RecipientEmailAddress להיות קיימות בתוצאות הפלט של השאילתה כדי להחיל פעולות על הודעות דואר אלקטרוני.

5. הגדרת טווח הכלל

הגדר את הטווח כדי לציין אילו מכשירים מכוסים על-ידי הכלל. הטווח משפיע על כללים שבובדקים מכשירים ואינן משפיעות על כללים המבדוקים רק תיבות דואר וחשבונות משתמשים או זהויות.

בעת הגדרת הטווח, באפשרותך לבחור:

- כל המכשירים

- קבוצות מכשירים ספציפיות

יתבצע שאילתה רק על נתונים ממכשירים בטווח. כמו כן, פעולות נלקחות רק במכשירים אלה.

הערה

המשתמשים יכולים ליצור או לערוך כלל זיהוי מותאם אישית רק אם יש להם את ההרשאות המתאימות עבור המכשירים הכלולים בטווח הכלל. לדוגמה, מנהלי מערכת יכולים רק ליצור או לערוך כללים בטווח של כל קבוצות המכשירים אם יש להם הרשאות עבור כל קבוצות המכשירים.

6. סקור והפעל את הכלל

לאחר סקירת הכלל, בחר צור כדי לשמור אותו. כלל הזיהוי המותאם אישית פועל באופן מיידי. הוא פועל שוב בהתבסס על תדירות מוגדרת כדי לבדוק אם יש התאמות, ליצור התראות ולבצע פעולות תגובה.

חשוב

יש לעיין בזיהויים מותאמים אישית באופן קבוע ליעילות ויעילות. כדי לוודא שאתה יוצר זיהויים המפעילים התראות אמת, החלף זמן כדי לסקור את הזיהויים המותאמים אישית הקיימים שלך על-ידי ביצוע השלבים במאמר ניהול כללי זיהוי יון מותאמים אישית קיימים.

אתה שומר על השליטה על הרחבות או הספציפיות של הזיהויים המותאמים אישית שלך, כך שכל ההתראות המופקות באמצעות זיהויים מותאמים אישית עשויות להצביע על צורך לשנות פרמטרים מסוימים של הכללים.

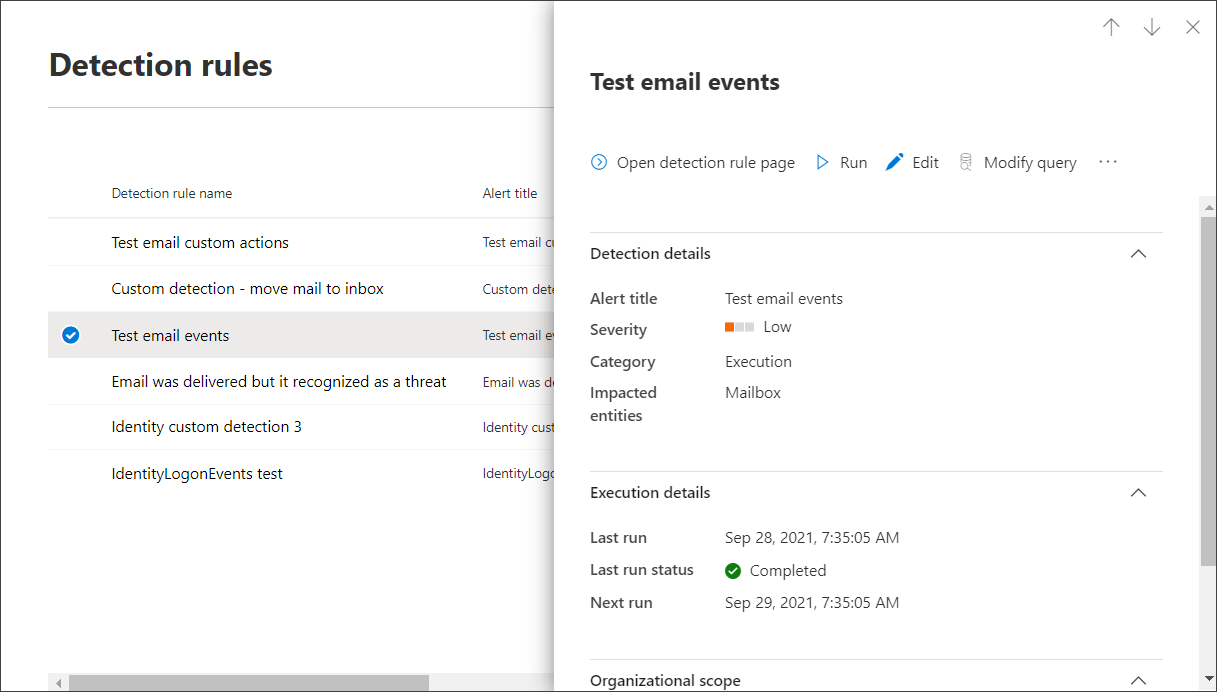

ניהול כללי זיהוי מותאמים אישית קיימים

באפשרותך להציג את רשימת כללי הזיהוי המותאמים אישית הקיימים, לבדוק את ההפעלות הקודמות שלהם ולס לסקור את ההתראות שהופעלו. באפשרותך גם להפעיל כלל לפי דרישה ולשנות אותו.

עצה

התראות בזיהויים מותאמים אישית זמינות באמצעות התראות וממשקי API של אירועים. לקבלת מידע נוסף, ראה ממשקי API נתמכים של XDR של Microsoft Defender.

הצגת כללים קיימים

כדי להציג את כל כללי הזיהוי המותאמים אישית הקיימים, נווט אל ציד כללי זיהוי>מותאמים אישית. הדף מפרט את כל הכללים עם מידע ההפעלה הבא:

- הפעלה אחרונה – כאשר כלל הופעל לאחרונה כדי לבדוק אם יש התאמות לשאילתה וליצור התראות

- מצב הפעלה אחרונה – אם כלל הופעל בהצלחה

- ההפעלה הבאה – ההפעלה המתוזמנת הבאה

- מצב — אם כלל הופעל או כבוי

הצגת פרטי כלל, שינוי כלל והפעלת כלל

כדי להציג מידע מקיף אודות כלל זיהוי מותאם אישית, עבור אל ציד>כללי זיהוי מותאמים אישית ולאחר מכן בחר את שם הכלל. לאחר מכן תוכל להציג מידע כללי אודות הכלל, כולל מידע, מצב ההפעלה שלו והיקף. הדף מספק גם את רשימת ההתראות והפעולות שהופעלו.

באפשרותך גם לבצע את הפעולות הבאות בכלל מתוך דף זה:

- הפעל — הפעל את הכלל באופן מיידי. פעולה זו גם מאפסת את מרווח הזמן להפעלה הבאה.

- עריכה — שינוי הכלל מבלי לשנות את השאילתה

- שינוי שאילתה – עריכת השאילתה בחיפוש מתקדם

- הפעל את / כבה — הפוך את הכלל לזמין או הפסק את הפעלתו

- מחק — בטל את הכלל והסר אותו

הצגה וניהול של התראות מופעלות

במסך פרטי הכלל (זיהויים>> מותאמים אישית לציד[שם כלל]), עבור אל התראות מופעלות, המפרטות את ההתראות שנוצרו על-ידי התאמות לכלל. בחר התראה כדי להציג מידע מפורט אודות ההתראה ולבצע את הפעולות הבאות:

- נהל את ההתראה על-ידי הגדרת המצב וההיווג שלה (התראה True או False)

- קישור ההתראה לתקרית

- הפעלת השאילתה שהפעילה את ההתראה על ציד מתקדם

סקירת פעולות

במסך פרטי הכלל (זיהויים>> מותאמים אישית לציד[שם כלל]), עבור אל פעולות מופעלות, המפרטות את הפעולות שבוצעו בהתבסס על התאמות לכלל.

עצה

כדי להציג מידע במהירות ולבצע פעולה בפריט בטבלה, השתמש בעמודה הנבחרת [-] בצד הטבלה.

הערה

ייתכן שחלק מהעמודות במאמר זה לא יהיו זמינות ב- Microsoft Defender for Endpoint. הפעל את XDR של Microsoft Defender כדי לחפש איומים באמצעות מקורות נתונים נוספים. באפשרותך להעביר את זרימות העבודה המתקדמות שלך לציד מ- Microsoft Defender for Endpoint ל- Microsoft Defender XDR על-ידי ביצוע השלבים במאמר העברת שאילתות ציד מתקדמות מ- Microsoft Defender for Endpoint.

למידע נוסף

- מבט כולל על זיהויים מותאמים אישית

- מבט כולל על ציד מתקדם

- למד את שפת שאילתת הציד המתקדמות

- העברת שאילתות ציד מתקדמות מ- Microsoft Defender for Endpoint

- API של אבטחה של Microsoft Graph עבור זיהויים מותאמים אישית

עצה

האם ברצונך לקבל מידע נוסף? צור קשר עם קהילת האבטחה של Microsoft בקהילת הטכנולוגיה שלנו: קהילת האבטחה של Microsoft Defender XDR.

משוב

בקרוב: במהלך 2024, נפתור בעיות GitHub כמנגנון המשוב לתוכן ונחליף אותו במערכת משוב חדשה. לקבלת מידע נוסף, ראה: https://aka.ms/ContentUserFeedback.

שלח והצג משוב עבור