הפוך גישה מבוקרת לתיקיה לזמינה

חל על:

- Microsoft Defender עבור תוכנית 1 של נקודת קצה

- Microsoft Defender עבור תוכנית 2 של נקודת קצה

- Microsoft Defender XDR

- האנטי-וירוס של Microsoft Defender

פלטפורמות

- Windows

רוצה לחוות את Defender עבור נקודת קצה? הירשם לקבלת גירסת ניסיון ללא תשלום.

גישה מבוקרת לתיקיות עוזרת לך להגן על נתונים חשובים מפני אפליקציות ואיומים זדוניים, כגון תוכנת כופר. גישה מבוקרת לתיקיה כלולה ב- Windows 10, Windows 11 ו- Windows Server 2019. גישה מבוקרת לתיקיה כלולה גם כחלק מהפתרון המודרני המאוחד עבור Windows Server 2012R2 ו- Windows Server 2016.

באפשרותך להפוך גישה מבוקרת לתיקיה לזמינה באמצעות אחת מהשיטות הבאות:

- האפליקציה 'אבטחת Windows' *

- Microsoft Intune

- ניהול מכשירים ניידים (MDM)

- Microsoft Configuration Manager

- מדיניות קבוצתית

- PowerShell

עצה

נסה להשתמש תחילה במצב ביקורת כדי שתוכל לראות כיצד התכונה פועלת ולס לסקור אירועים מבלי להשפיע על שימוש רגיל במכשירים בארגון שלך.

הערה

אם אתה מוסיף אי-הכללות של האנטי-וירוס של Microsoft Defender (תהליך או נתיב) עבור הקובץ הבינארי המדובר, גישה מבוקרת לתיקיה נותן בו אמון ואינו חוסם את התהליך או את הנתיב. הגדרות מדיניות קבוצתית שמבטלות מיזוג רשימת מנהלי מערכת מקומיים עוקפות הגדרות גישה מבוקרות לתיקיה. הם גם עוקפים תיקיות מוגנות ויישומים מותרים שמוגדר על-ידי מנהל המערכת המקומי באמצעות גישה מבוקרת לתיקיות. פריטי מדיניות אלה כוללים:

- אנטי-וירוס של Microsoft Defender קביעת תצורה של אופן פעולה של מיזוג מנהל מערכת מקומי עבור רשימות

- System Center Endpoint Protection Allow users to add exclusions and overrides

לקבלת מידע נוסף אודות הפיכת מיזוג רשימה מקומי ללא פועל, ראה מניעה או התרה של משתמשים לשנות באופן מקומי את הגדרות מדיניות האנטי-וירוס של Microsoft Defender.

אפליקציית אבטחת Windows

פתח את אפליקציית אבטחת Windows על-ידי בחירת סמל המגן בשורת המשימות. באפשרותך גם לחפש את אבטחת Windows בתפריט ההתחלה.

בחר את האריח & הגנה מפני וירוסים (או סמל המגן בשורת התפריטים הימנית) ולאחר מכן בחר הגנה מפני תוכנת כופר.

הגדר את הבורר עבור גישה מבוקרת לתיקיה למצב מופעל.

הערה

שיטה זו אינה זמינה ב- Windows Server 2012 R2 או ב- Windows Server 2016. אם תצורת הגישה מבוקרת לתיקיה נקבעה עם מדיניות קבוצתית, PowerShell או CSPs MDM, המצב משתנה באפליקציה 'אבטחת Windows' רק לאחר הפעלה מחדש של המכשיר. אם התכונה מוגדרת למצב ביקורת עם אחד מכלים אלה, האפליקציה 'אבטחת Windows' מציגה את המצב כ'כבוי'.

אם אתה מגן על נתוני פרופיל משתמש, פרופיל המשתמש צריך להיות בכונן ההתקנה המוגדר כברירת מחדל של Windows.

Microsoft Intune

היכנס למרכז הניהול של Microsoft Intune ופתח את אבטחת נקודת הקצה.

עבור אל מדיניות הפחתת פני השטח של התקיפה>.

בחר פלטפורמה, בחר Windows 10, Windows 11 ו- Windows Server, ובחר את הפרופיל תקיפה של כללים הפחתת> SurfaceCreate.

תן שם למדיניות והוסף תיאור. בחר באפשרות הבא.

גלול מטה, וברשימה הנפתחת הפוך גישה מבוקרת לתיקיה לזמינה, בחר אפשרות, כגון מצב ביקורת.

מומלץ להפוך תחילה גישה מבוקרת לתיקיה במצב ביקורת לזמין כדי לראות כיצד היא תפעל בארגון שלך. באפשרותך להגדיר אותו למצב אחר, כגון זמין , מאוחר יותר.

כדי להוסיף תיקיות שיש להגן עליהן, בחר תיקיות מוגנות בגישה מבוקרת לתיקיות ולאחר מכן הוסף תיקיות. לא ניתן לשנות או למחוק קבצים בתיקיות אלה על-ידי יישומים לא מהימנה. זכור שתיקיות המערכת המוגדרות כברירת מחדל מוגנות באופן אוטומטי. באפשרותך להציג את רשימת תיקיות המערכת המוגדרות כברירת מחדל באפליקציה 'אבטחת Windows' במכשיר Windows. לקבלת מידע נוסף על הגדרה זו, ראה CSP של מדיניות - Defender: ControlledFolderAccessProtectedFolders.

כדי להוסיף באופן אופציונלי יישומים שיש לבטוח בהם, בחר יישומים מותרים של גישה מבוקרת לתיקיות ולאחר מכן הוסף את היישומים יכולים לגשת לתיקיות מוגנות. האנטי-וירוס של Microsoft Defender קובע באופן אוטומטי אילו אפליקציות יש לבטוח. השתמש בהגדרה זו רק כדי לציין יישומים נוספים. לקבלת מידע נוסף על הגדרה זו, ראה CSP של מדיניות - Defender: ControlledFolderAccessAllowedApplications.

בחר את מטלות הפרופיל, הקצה לכל המשתמשים ולאחר & כל המכשירים ובחר שמור.

בחר הבא כדי לשמור כל אחד מהלהבים הפתוחים ולאחר מכן בחר צור.

הערה

תווים כלליים נתמכים עבור יישומים, אך לא עבור תיקיות. אפליקציות מותרות ימשיכו להפעיל אירועים עד להפעלה מחדש.

ניהול מכשירים ניידים (MDM)

השתמש בספק שירות התצורה (CSP) של ./Vendor/MSFT/Policy/Config/ControlledFolderAccessProtectedFolders כדי לאפשר לאפליקציות לבצע שינויים בתיקיות מוגנות.

Microsoft Configuration Manager

ב- Microsoft Configuration Manager, עבור אל Assets and Compliance>Endpoint Protection>Windows Defender Exploit Guard.

בחר Home>Create Exploit Guard Policy.

הזן שם ותיאור, בחר גישה מבוקרת לתיקיה ובחר הבא.

בחר אם לחסום או לבצע ביקורת על שינויים, לאפשר אפליקציות אחרות או להוסיף תיקיות אחרות, ובחר הבא.

הערה

קיימת תמיכה בתו כללי עבור יישומים, אך לא עבור תיקיות. אפליקציות מותרות ימשיכו להפעיל אירועים עד להפעלה מחדש שלהם.

סקור את ההגדרות ובחר הבא כדי ליצור את המדיניות.

לאחר יצירת המדיניות, סגור.

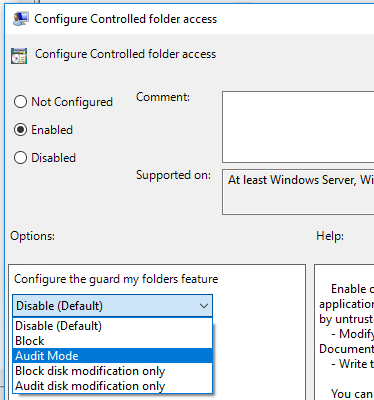

מדיניות קבוצתית

במכשיר ניהול המדיניות הקבוצתית שלך, פתח את מסוף ניהול המדיניות הקבוצתית, לחץ באמצעות לחצן העכבר הימני על אובייקט המדיניות הקבוצתית שברצונך לקבוע את תצורתו ובחר ערוך.

בעורך ניהול מדיניות קבוצתית, עבור אל תצורת המחשב ובחר תבניות מנהליות.

הרחב את העץ לרכיבי Windows גישה מבוקרת > לתיקיה של Microsoft Defender Antivirus > Exploit Guard>.

לחץ פעמיים על ההגדרה קביעת תצורה של גישה מבוקרת לתיקיה והגדר את האפשרות כזמינה. במקטע האפשרויות עליך לציין אחת מהאפשרויות הבאות:

- הפוך לזמין - אפליקציות זדוניות וחשודות לא יורשו לבצע שינויים בקבצים בתיקיות מוגנות. הודעה תכלול ביומן האירועים של Windows.

- הפוך ללא זמין (ברירת מחדל) - התכונה 'גישה מבוקרת לתיקיה' לא יפעלו. כל האפליקציות יכולות לבצע שינויים בקבצים בתיקיות מוגנות.

- מצב ביקורת - שינויים יורשו אם אפליקציה זדונית או חשודה מנסה לבצע שינוי בקובץ בתיקיה מוגנת. עם זאת, הוא יתועד ביומן האירועים של Windows שבו תוכל להעריך את ההשפעה על הארגון שלך.

- חסום שינוי דיסק בלבד - ניסיונות של אפליקציות לא מהימנה לכתיבה בסקטורים של דיסק יירשם ביומן האירועים של Windows. יומני רישום אלה נמצאים ביומני רישום של אפליקציות ושירותים,> מזהה תפעולי 1123 של > Microsoft > Windows > Defender>.

- שינוי דיסק ביקורת בלבד - רק ניסיונות כתיבה בסקטורי דיסק מוגנים יתועדו ביומן האירועים של Windows (>תחת יומני רישום יישומים ושירותים מזהה תפעולי1124 שלMicrosoft>Windows>Defender>>). ניסיונות לשנות או למחוק קבצים בתיקיות מוגנות לא יתועדו.

חשוב

כדי לאפשר גישה מבוקרת לתיקיה מבוקרת באופן מלא, עליך להגדיר את האפשרות מדיניות קבוצתית לזמינה ולבחור חסום בתפריט הנפתח אפשרויות.

PowerShell

הקלד powershell בתפריט ההתחלה, לחץ באמצעות לחצן העכבר הימני על Windows PowerShell ובחר הפעל כמנהל מערכת.

הקלד את ה- cmdlet הבא:

Set-MpPreference -EnableControlledFolderAccess Enabledבאפשרותך להפוך את התכונה לזמינה במצב ביקורת על-ידי ציון

AuditModeבמקוםEnabled. השתמשDisabledכדי לבטל את התכונה.

למידע נוסף

- הגנה על תיקיות חשובות באמצעות גישה מבוקרת לתיקיות

- התאם אישית גישה מבוקרת לתיקיה

- הערכת Microsoft Defender עבור נקודת קצה

עצה

האם ברצונך לקבל מידע נוסף? צור קשר עם קהילת האבטחה של Microsoft בקהילה הטכנית שלנו: Microsoft Defender for Endpoint Tech Community.