הערה

הגישה לדף זה מחייבת הרשאה. באפשרותך לנסות להיכנס או לשנות מדריכי כתובות.

הגישה לדף זה מחייבת הרשאה. באפשרותך לנסות לשנות מדריכי כתובות.

חל על:

חשוב

חלק מהמידע במאמר זה מתייחס למוצר שהופץ מראש, אשר עשוי להיות שונה באופן משמעותי לפני ההפצה המסחרית שלו. Microsoft אינה מעניקה כל אחריות, מפורשת או משתמעת, ביחס למידע המסופק כאן.

השב במהירות למתקפות שזוהו על-ידי מבודד מכשירים או איסוף חבילת חקירה. לאחר ביצוע פעולה במכשירים, באפשרותך לבדוק את פרטי הפעילות במרכז הפעולות.

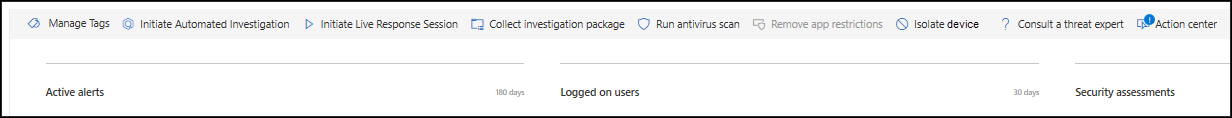

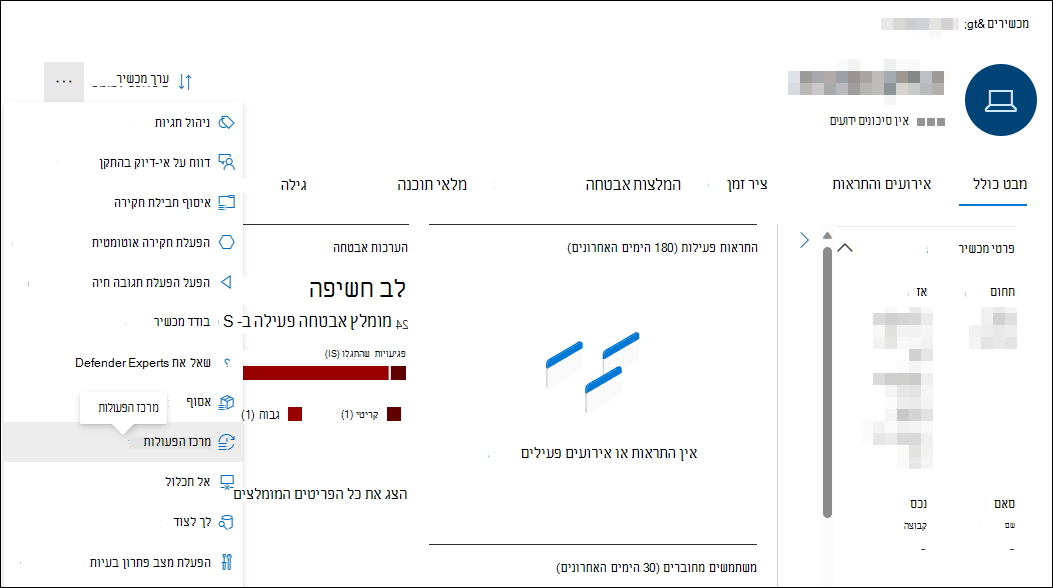

פעולות תגובה פועלות לאורך החלק העליון של דף מכשיר ספציפי וכוללות:

- ניהול תגיות

- הפעלת חקירה אוטומטית

- הפעל הפעלת תגובה חיה

- אסוף חבילת חקירה

- הפעל סריקת אנטי-וירוס

- הגבל ביצוע אפליקציה

- בודד מכשיר

- כלול מכשיר

- התייעץ עם מומחה לאיומים

- מרכז הפעולות

הערה

Defender for Endpoint Plan 1 כולל רק את פעולות התגובה הידני הבאות:

- הפעל סריקת אנטי-וירוס

- בודד מכשיר

- עצירה והסגר של קובץ

- הוסף מחוון כדי לחסום או לאפשר קובץ.

Microsoft Defender for Business אינה כוללת כעת את הפעולה "עצור והסגר קובץ".

המנוי שלך חייב לכלול את Defender for Endpoint Plan 2 כדי שכל פעולות התגובה המתוארות במאמר זה יהיו מתוארות.

באפשרותך למצוא דפי מכשיר מכל אחת מהתצוגות הבאות:

- תור התראות: בחר את שם ההתקן לצד סמל המכשיר מתור ההתראות.

- רשימת מכשירים: בחר את הכותרת של שם המכשיר מרשימת המכשירים.

- תיבת חיפוש: בחר התקן מהתפריט הנפתח והזן את שם המכשיר.

חשוב

לקבלת מידע על זמינות ותמיכה עבור כל פעולת תגובה, עיין בדרישות מערכת ההפעלה המינימלית הנתמכות עבור כל תכונה.

ניהול תגיות

הוסף או נהל תגיות כדי ליצור השתייכות לקבוצה לוגית. תגיות מכשיר תומכות במיפוי נכון של הרשת, ומאפשרות לך לצרף תגיות שונות כדי ללכוד הקשר ולאפשר יצירת רשימה דינאמית כחלק מתקרית.

לקבלת מידע נוסף אודות תיוג מכשירים, ראה יצירה וניהול של תגיות מכשיר.

הפעלת חקירה אוטומטית

באפשרותך להתחיל חקירה אוטומטית חדשה למטרות כלליות במכשיר במידת הצורך. בזמן שחקירה פועלת, כל התראה אחרת שנוצרת מהמכשיר מתווספת לחקירה אוטומטית מתמשכת עד להשלמת חקירה זו. בנוסף, אם אותו איום מוצג במכשירים אחרים, מכשירים אלה נוספים לחקירה.

לקבלת מידע נוסף אודות חקירות אוטומטיות, ראה מבט כולל על חקירות אוטומטיות.

הפעל הפעלת תגובה חיה

תגובה חיה היא יכולת שמספקת לך גישה מיידית למכשיר באמצעות חיבור מעטפת מרוחק. כך תוכל לבצע עבודת חקירה מעמיקה ולבצע פעולות תגובה מיידיות כדי להכיל מיד איומים שזוהו בזמן אמת.

תגובה חיה מיועדת לשפר את החקירות על-ידי כך שהיא מאפשרת לך לאסוף נתונים משפטיים, להפעיל קבצי Script, לשלוח ישויות חשודות לניתוח, לתיקון איומים ולצוד באופן יזום אחר איומים מתפתחים.

לקבלת מידע נוסף על תגובה חיה, ראה חקירת ישויות במכשירים המשתמשים בתגובה חיה.

איסוף חבילת חקירה ממכשירים

כחלק מתהליך החקירה או התגובה, באפשרותך לאסוף חבילת חקירה ממכשיר. על-ידי איסוף חבילת החקירה, באפשרותך לזהות את המצב הנוכחי של המכשיר ולהבין עוד יותר את הכלים והטכניקות שבהם משתמש התוקף.

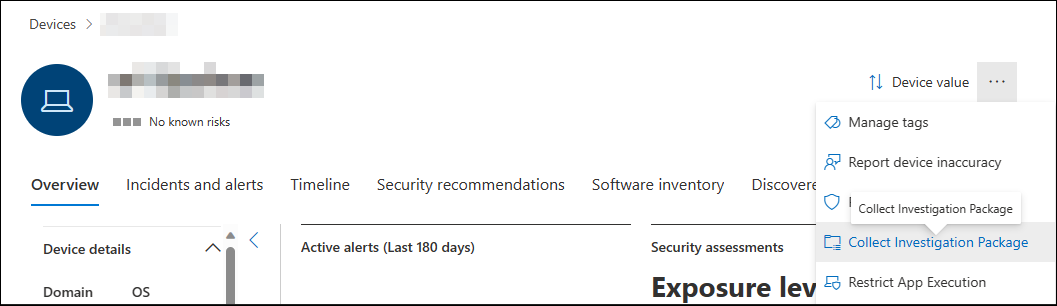

כדי להוריד את החבילה (תיקיה מכווצת) ולחקור את האירועים שהתרחשו במכשיר, בצע את הפעולות הבאות:

בחר אסוף חבילת חקירה משורת פעולות התגובה בחלק העליון של דף המכשיר.

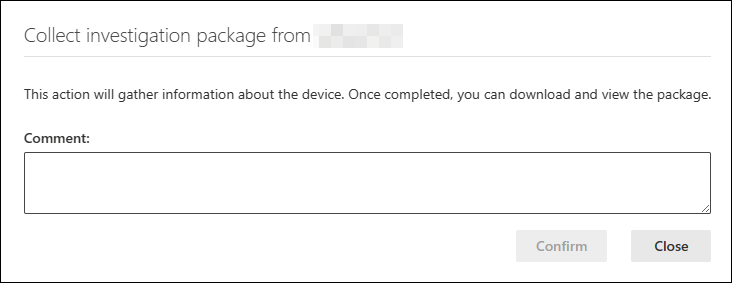

ציין בתיבת הטקסט מדוע ברצונך לבצע פעולה זו. בחר אשר.

קובץ ה- zip מוריד.

לחלופין, השתמש בהליך חלופי זה:

בחר אסוף חבילת חקירה במקטע פעולות התגובה של דף המכשיר.

הוסף הערות ולאחר מכן בחר אשר.

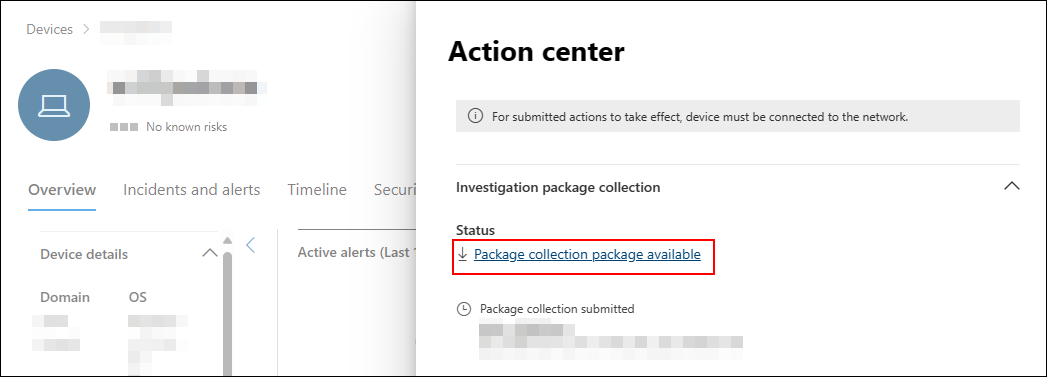

בחר מרכז הפעולות ממקטע פעולות התגובה בדף המכשיר.

בחר חבילת איסוף חבילה זמינה כדי להוריד את חבילת האוסף.

הערה

איסוף חבילת החקירה עלול להיכשל אם למכשיר יש רמת סוללה חלשה או שהוא מחובר לחיבור לפי שימוש.

תוכן חבילת חקירה עבור מכשירי Windows

עבור מכשירי Windows, החבילה מכילה את התיקיות המתוארות בטבלה הבאה:

| תיקיה | תיאור |

|---|---|

| הפעלות אוטומטיות | מכיל ערכת קבצים שכל אחד מהם מייצג את התוכן של הרישום של נקודת כניסה ידועה של התחלה אוטומטית (ASEP) כדי לעזור לזהות עקביות של התוקף במכשיר. אם מפתח הרישום לא נמצא, הקובץ מכיל את ההודעה הבאה: "שגיאה: למערכת לא היתה אפשרות למצוא את מפתח הרישום או הערך שצוינו." |

| תוכניות מותקנות | קובץ .CSV מכיל את רשימת התוכניות המותקנות, שעשויות לעזור לזהות מה מותקן כעת במכשיר. לקבלת מידע נוסף, ראה Win32_Product שלך. |

| חיבורי רשת | תיקיה זו מכילה ערכה של נקודות נתונים הקשורות למידע הקישוריות, שעשוי לסייע בזיהוי קישוריות לכתובות URL חשודות, לפקודה ולשליטה של התוקף (C&C), לתנועה רוחבית או לחיבורים מרוחקים. - ActiveNetConnections.txt: הצגת סטטיסטיקת פרוטוקולים וחיבורי רשת TCP/IP נוכחיים. מאפשרת לך לחפש קישוריות חשודה שנוצרה על-ידי תהליך.- Arp.txt: הצגת טבלאות המטמון הנוכחיות של פרוטוקול זיהוי כתובות (ARP) עבור כל הממשקים. מטמון ARP יכול לחשוף מארחים אחרים ברשת שנחשפו לסכנה או מערכות חשודות ברשת שעשויות לשמש להפעלת מתקפה פנימית.- DnsCache.txt: הצגת התוכן של מטמון מזהה לקוח ה- DNS, הכולל את שני הערכים שנטענו מראש מקובץ Hosts המקומי וכל רשומת משאבים שהושגה לאחרונה עבור שאילתות שם שנפתרו על-ידי המחשב. הדבר יכול לסייע בזיהוי חיבורים חשודים.- IpConfig.txt: הצגת תצורת TCP/IP המלאה עבור כל המתאם. מתאמים יכולים לייצג ממשקים פיזיים, כגון מתאמי רשת מותקנים או ממשקים לוגיים, כגון חיבורי חיוג.- FirewallExecutionLog.txt ו pfirewall.logהקובץ pfirewall.log חייב להיות קיים ב %windir%\system32\logfiles\firewall\pfirewall.log- , כך שהוא כלול בחבילה החקירה. לקבלת מידע נוסף אודות יצירת קובץ יומן הרישום של חומת האש, ראה קביעת התצורה של חומת האש של Windows עם יומן אבטחה מתקדם. |

| הזנה מראש של קבצים | קבצי Windows Prefetch מיועדים לזרז את תהליך ההפעלה של היישום. ניתן להשתמש בו כדי לעקוב אחר כל הקבצים שהיו בשימוש לאחרונה במערכת ולאתר מעקבים עבור יישומים שעשויים להימחק, אך עדיין ניתן למצוא אותם ברשימת הקבצים של ההפצה מראש. - Prefetch folder: מכיל עותק של קבצי ההפצה מראש מ- %SystemRoot%\Prefetch. אנו ממליצים להוריד מציג קבצים של התאמה מראש כדי להציג את קבצי הה התאמה מראש.- PrefetchFilesList.txt: מכיל את הרשימה של כל הקבצים שהועתקו שניתן להשתמש בהם כדי לעקוב אם היו כשלים בהעתקה אל תיקיית ההזנה מראש. |

| תהליכים | מכיל קובץ .CSV המציין את התהליכים הפועלים ומספק את היכולת לזהות תהליכים נוכחיים הפועלים במכשיר. פעולה זו יכולה להיות שימושית בעת זיהוי תהליך חשוד והמצב שלו. |

| פעילויות מתוזמנות | מכילה .CSV רישום של המשימות המתוזמנות, שניתן להשתמש בו לזיהוי שגרות שבוצעו באופן אוטומטי במכשיר שנבחר כדי לחפש קוד חשוד שהוגדר לפעול באופן אוטומטי. |

| יומן אירועי אבטחה | מכיל את יומן אירועי האבטחה, המכיל רשומות של פעילות כניסה או יציאה, או אירועים אחרים הקשורים לאבטחה שצוינו על-ידי מדיניות הביקורת של המערכת. פתח את קובץ יומן האירועים באמצעות מציג האירועים. |

| שירותים | מכיל קובץ .CSV המפרט את השירותים ואת המצבים שלהם. |

| Windows Server של בלוק הודעות (SMB) | רשימות גישה משותפת לקבצים, מדפסות ויציאות טוריות ותקשורת בין צמתים ברשת. פעולה זו יכולה לסייע בזיהוי סינון נתונים או תנועה רוחבית. מכיל קבצים עבור ו SMBInboundSessions - SMBOutboundSession. אם לא נמצאו הפעלות (נכנסות או יוצאות), תקבל קובץ טקסט שמציין שלא נמצאו הפעלות SMB. |

| מידע מערכת | מכיל קובץ SystemInformation.txt המפרט מידע מערכת כגון גירסת מערכת ההפעלה וכרטיסי רשת. |

| ספריות זמניות | מכיל ערכה של קבצי טקסט המפרטים את %Temp% הקבצים הממוקמים עבור כל משתמש במערכת. פעולה זו יכולה לסייע במעקב אחר קבצים חשודים שתוקף שחרר במערכת. אם הקובץ מכיל את ההודעה הבאה: "למערכת אין אפשרות למצוא את הנתיב שצוין", פירוש הדבר שאין ספריה זמנית עבור משתמש זה, וייתכן שהסיבה לכך היא שהמשתמש לא נכנס למערכת. |

| משתמשים וקבוצות | מספק רשימה של קבצים שכל אחד מהם מייצג קבוצה וחבריה. |

| WdSupportLogs | מספק את ו- MpCmdRunLog.txtMPSupportFiles.cab. תיקיה זו נוצרת רק ב- Windows 10, בגירסה 1709 ואילך עם אוסף עדכונים של פברואר 2020 או בגירסאות עדכניות יותר מותקנות:- Win10 1709 (RS3) גירסת Build מס' 16299.1717: KB4537816 - Win10 1803 (RS4) גירסת Build מס' 17134.1345: KB4537795 - Win10 1809 (RS5) גירסת Build מס' 17763.1075: KB4537818 - Win10 1903/1909 (19h1/19h2) גירסאות Build מס' 18362.693 ו- 18363.693: KB4535996 |

| CollectionSummaryReport.xls | קובץ זה הוא סיכום של אוסף חבילות החקירה, הוא מכיל את רשימת נקודות הנתונים, הפקודה המשמשת לחילוץ הנתונים, מצב הביצוע וקוד השגיאה במקרה של כשל. באפשרותך להשתמש בדוח זה כדי לעקוב אם החבילה כוללת את כל הנתונים הצפויים ולזהות אם אירעה שגיאות. |

תוכן חבילת חקירה עבור מכשירי Mac ו- Linux

הטבלה הבאה מפרטת את התוכן של חבילות האוסף עבור מכשירי Mac ו- Linux:

| חפץ | macOS | לינוקס (Linux) |

|---|---|---|

| יישומים | רשימה של כל היישומים המותקנים | לא ישים |

| אמצעי אחסון של דיסק | - כמות שטח פנוי - רשימה של כל אמצעי האחסון של הדיסק הטעינה - רשימה של כל המחיצות |

- כמות שטח פנוי - רשימה של כל אמצעי האחסון של הדיסק הטעינה - רשימה של כל המחיצות |

| קובץ | רשימה של כל הקבצים הפתוחים עם התהליכים המתאימים המשתמשים בקבצים אלה | רשימה של כל הקבצים הפתוחים עם התהליכים המתאימים המשתמשים בקבצים אלה |

| היסטוריה | היסטוריית מעטפת | לא ישים |

| מודולי ליבה | כל המודולים שנטענו | לא ישים |

| חיבורי רשת | - חיבורים פעילים - חיבורי האזנה פעילים - טבלת ARP - כללי חומת אש - תצורת ממשק - הגדרות Proxy - הגדרות VPN |

- חיבורים פעילים - חיבורי האזנה פעילים - טבלת ARP - כללי חומת אש - רשימת IP - הגדרות Proxy |

| תהליכים | רשימה של כל התהליכים הפועלים | רשימה של כל התהליכים הפועלים |

| שירותים ומשימות מתוזמנות | -אישורים - פרופילי תצורה - מידע על החומרה |

- פרטי CPU - מידע על החומרה - מידע על מערכת ההפעלה |

| מידע אבטחת מערכת | - מידע על תקינות ממשק קושחה מורחב (EFI) - מצב חומת אש - מידע על הכלי להסרת תוכנות זדוניות (MRT) - מצב הגנת תקינות מערכת (SIP) |

לא ישים |

| משתמשים וקבוצות | - היסטוריית כניסה סודו ים |

- היסטוריית כניסה סודו ים |

הפעל את Microsoft Defender אנטי-וירוס במכשירים

כחלק מתהליך החקירה או התגובה, באפשרותך ליזום מרחוק סריקת אנטי-וירוס כדי לסייע בזיהוי ובתיקון של תוכנות זדוניות שעשויות להיחשף למכשיר שנחשף לסכנה.

חשוב

- פעולה זו נתמכת עבור macOS ו- Linux עבור גירסת לקוח 101.98.84 ואילך. באפשרותך גם להשתמש בתגובה חיה כדי להפעיל את הפעולה. לקבלת מידע נוסף על תגובה חיה, ראה חקירת ישויות במכשירים המשתמשים בתגובה חיה

- סריקת Microsoft Defender אנטי-וירוס יכולה לפעול לצד פתרונות אנטי-וירוס אחרים, בין אם אנטי Microsoft Defender אנטי-וירוס הוא פתרון האנטי-וירוס הפעיל או לא. Microsoft Defender האנטי-וירוס יכול להיות במצב פאסיבי. לקבלת מידע נוסף, ראה Microsoft Defender אנטי-וירוס.

לאחר שבחרת באפשרות הפעל סריקת אנטי-וירוס, בחר את סוג הסריקה שברצונך להפעיל (מהיר או מלא) והוסף הערה לפני אישור הסריקה.

מרכז הפעולות מציג את מידע הסריקה וציר הזמן של המכשיר כולל אירוע חדש, המציין שפעולה סריקה נשלחה במכשיר. Microsoft Defender אנטי-וירוס משקפות את כל הזיהויים ש surfaced במהלך הסריקה.

הערה

בעת הפעלת סריקה באמצעות פעולת התגובה של Defender for Endpoint, Microsoft Defender אנטי-וירוס ScanAvgCPULoadFactor חל ומגביל את השפעת ה- CPU של הסריקה.

אם ScanAvgCPULoadFactor לא נקבעה תצורה, ערך ברירת המחדל הוא מגבלה של 50% טעינת CPU מרבית במהלך סריקה.

לקבלת מידע נוסף, ראה configure-advanced-scan-types-microsoft-defender-antivirus.

הגבל ביצוע אפליקציה

בנוסף להתקפה על-ידי הפסקת תהליכים זדוניים, באפשרותך גם לנעול מכשיר ולמנוע את הניסיונות הבאים של תוכניות שעשויות להיות זדוניות לפעול.

חשוב

- פעולה זו זמינה עבור מכשירים ב- Windows 10, בגירסה 1709 ואילך, ב- Windows 11 וב- Windows Server 2019 ואילך.

- תכונה זו זמינה אם הארגון שלך משתמש ב- Microsoft Defender אנטי-וירוס.

- פעולה זו צריכה לעמוד בתבניות מדיניות תקינות הקוד ודרישות החתימה של בקרת האפליקציות של Windows Defender. לקבלת מידע נוסף, ראה תבניות וחתימה של מדיניות תקינות קוד).

כדי להגביל את הפעלת היישום, חלה מדיניות תקינות קוד המאפשרת לקבצים לפעול רק אם הם חתומים על-ידי אישור שהונפק על-ידי Microsoft. שיטה זו של הגבלה יכולה למנוע מתוקף לשלוט במכשירים שנחשף לסכנה ולבצע פעילויות זדוניות נוספות.

הערה

תוכל לבטל את הגבלת היכולת של אפליקציות לפעול בכל עת. הלחצן בדף המכשיר ישתנה כדי לומר הסר הגבלות של אפליקציות ולאחר מכן בצע את אותם שלבים כמו הגבלת ביצוע האפליקציה.

לאחר שבחרת הגבל ביצוע אפליקציה בדף המכשיר, הקלד הערה ובחר אשר. מרכז הפעולות מציג את פרטי הסריקה וציר הזמן של המכשיר כולל אירוע חדש.

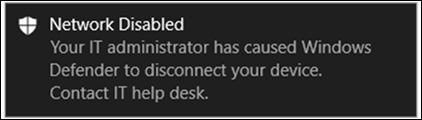

הודעה על משתמש במכשיר

כאשר אפליקציה מוגבלת, מוצגת ההודעה הבאה כדי ליידע את המשתמש כי אפליקציה מסוימת מוגבלת מההפעלה:

הערה

ההודעה אינה זמינה ב- Windows Server 2016 וב- Windows Server 2012 R2.

בודד מכשירים מהרשת

בהתאם לחומרת התקיפה ולרגישות המכשיר, ייתכן שתרצה לבודד את ההתקן מהרשת. פעולה זו יכולה לעזור למנוע מהתוקף לשלוט במכשיר שנחשף לסכנה ולבצע פעילויות נוספות כגון הסרת נתונים ותנועה רוחבית.

נקודות חשובות שחשוב לזכור:

- אבטחת מכשירים מהרשת נתמכת עבור macOS עבור גירסת לקוח 101.98.84 ואילך. באפשרותך גם להשתמש בתגובה חיה כדי להפעיל את הפעולה. לקבלת מידע נוסף על תגובה חיה, ראה חקירת ישויות במכשירים המשתמשים בתגובה חיה

- בידוד מלא זמין עבור מכשירים שבהם פועלות Windows 11, Windows 10, גירסה 1703 ואילך, Windows Server 2025, Windows Server 2022, Windows Server 2019, Windows Server 2016 ו- Windows Server 2012 R2.

- באפשרותך להשתמש ביכולת בידוד המכשיר בכל הדרישות Microsoft Defender עבור נקודת קצה ב- Linux המפורטות בדרישות המערכת. ודא שהדרישות המוקדמות הבאות זמינות:

iptablesip6tables- הליבה של Linux עם

CONFIG_NETFILTER,CONFID_IP_NF_IPTABLES, ו-CONFIG_IP_NF_MATCH_OWNER

- בידוד סלקטיבי זמין עבור מכשירים הפועלים ב- Windows 11, Windows 10 גירסה 1703 ואילך, Windows Server 2025, Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 ו- macOS. לקבלת מידע נוסף על בידוד סלקטיבי, ראה אי הכללות של בידוד.

- בעת מבודד מכשיר, מותרים רק תהליכים ויעדים מסוימים. לכן, מכשירים מאחורי מנהרת VPN מלאה לא יוכלו להגיע לשירות הענן Microsoft Defender עבור נקודת קצה לאחר שהמכשיר מבודד. אנו ממליצים להשתמש ב- VPN לפתרון מנהרה מפוצלת עבור Microsoft Defender עבור נקודת קצה ותעבורה מבוססת ענן של אנטי-וירוס Microsoft Defender אנטי-וירוס.

- התכונה תומכת בחיבור VPN.

- התפקיד חייב להיות מוקצה

Active remediation actionsלך לפחות. לקבלת מידע נוסף, ראה יצירה וניהול של תפקידים. - דרושה לך גישה למכשיר בהתבסס על ההגדרות של קבוצת המכשירים. לקבלת מידע נוסף, ראה יצירה וניהול של קבוצות מכשירים.

- אין תמיכה בפריטים שאינם נכללים, כגון דואר אלקטרוני, אפליקציית העברת הודעות ויישומים אחרים עבור בידוד macOS ו- Linux.

- התקן מבודד מוסר מהבידוד כאשר מנהל מערכת משנה או מוסיף כלל

iptableחדש למכשיר המבודד. - מבודד שרת הפועל ב- Microsoft Hyper-V חוסם תעבורת רשת לכל המחשבים הווירטואליים הצאצאים של השרת.

תכונת בידוד המכשיר מנתקת את המכשיר שנחשף לסכנה מהרשת ושומרת על הקישוריות לשירות Defender for Endpoint, אשר ממשיך לנטר את המכשיר. ב Windows 10, גירסה 1709 ואילך, באפשרותך להשתמש בבידוד סלקטיבי כדי לקבל שליטה רבה יותר על רמת בידוד הרשת. באפשרותך גם לבחור להפוך את הקישוריות של Outlook ו- Microsoft Teams לזמינה.

הערה

תוכל לחבר מחדש את המכשיר לרשת בכל עת. הלחצן בדף המכשיר ישתנה כדי ללחוץ על שחרר מהבידוד , ולאחר מכן בצע את אותם השלבים של בידוד המכשיר.

לאחר שתבחר באפשרות בודד מכשיר בדף המכשיר, הקלד הערה ובחר אשר. מרכז הפעולות מציג את פרטי הסריקה וציר הזמן של המכשיר כולל אירוע חדש.

הערה

המכשיר יישאר מחובר לשירות נקודות הקצה של Defender for גם אם הוא מבודד מהרשת. אם בחרת להפוך את Outlook Skype for Business לזמין, תוכל לקיים תקשורת עם המשתמש בזמן שהמכשיר מבודד. בידוד סלקטיבי פועל רק בגירסאות הקלאסיות של Outlook ו- Microsoft Teams.

שחרור התקן בכוח מבידוד

תכונת בידוד המכשיר היא כלי לשמירה על מכשירים מפני איומים חיצוניים. עם זאת, קיימים מופעים שבהם מכשירים מבודדים מפסיקים להגיב.

ישנו קובץ Script להורדה עבור מופעים אלה שניתן להפעיל כדי לשחרר מכשירים בכוח מהבידוד. קובץ ה- Script זמין באמצעות קישור בממשק המשתמש.

הערה

- מנהלי מערכת ומנהלים הגדרות אבטחה בהרשאות מרכז האבטחה יכולים לשחרר מכשירים בכוח מהבידוד.

- קובץ ה- Script חוקי עבור המכשיר הספציפי בלבד.

- תוקפו של קובץ ה- Script יפוג בעוד שלושה ימים.

כדי לשחרר התקן בכוח מבידוד:

בדף המכשיר, בחר הורד קובץ Script כדי לכפות שחרור מכשיר מבידוד מתפריט הפעולות.

בחלונית משמאל, בחר הורד קובץ Script.

דרישות מינימליות להפצה של מכשירים ב- Forcible

כדי לשחרר בכוח מכשיר מבידוד, המכשיר חייב לפעול עם Windows. הגירסאות הבאות נתמכות:

- Windows 10 21H2 ו- 22H2 עם KB KB5023773.

- Windows 11 21H2, כל המהדורות עם KB5023774.

- Windows 11 22H2, כל המהדורות עם KB5023778.

הודעה על משתמש במכשיר

כאשר מכשיר מבודד, מוצגת ההודעה הבאה כדי ליידע את המשתמש שהמכשיר מבודד מהרשת:

הערה

ההודעה אינה זמינה בפלטפורמות שאינן של Windows.

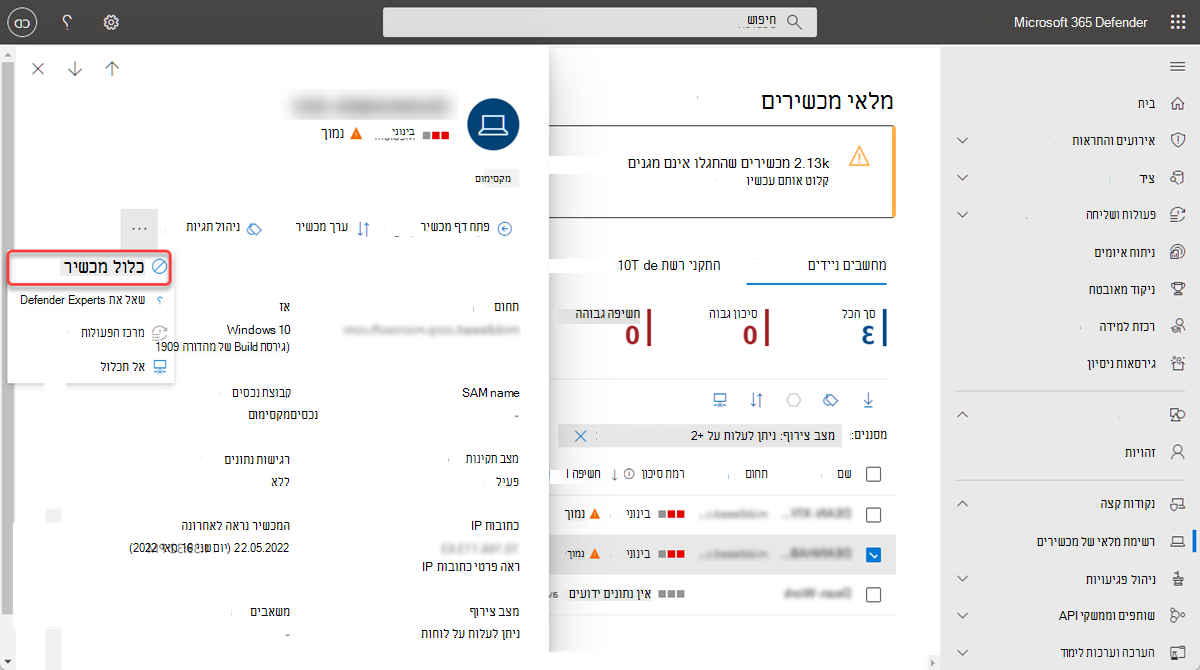

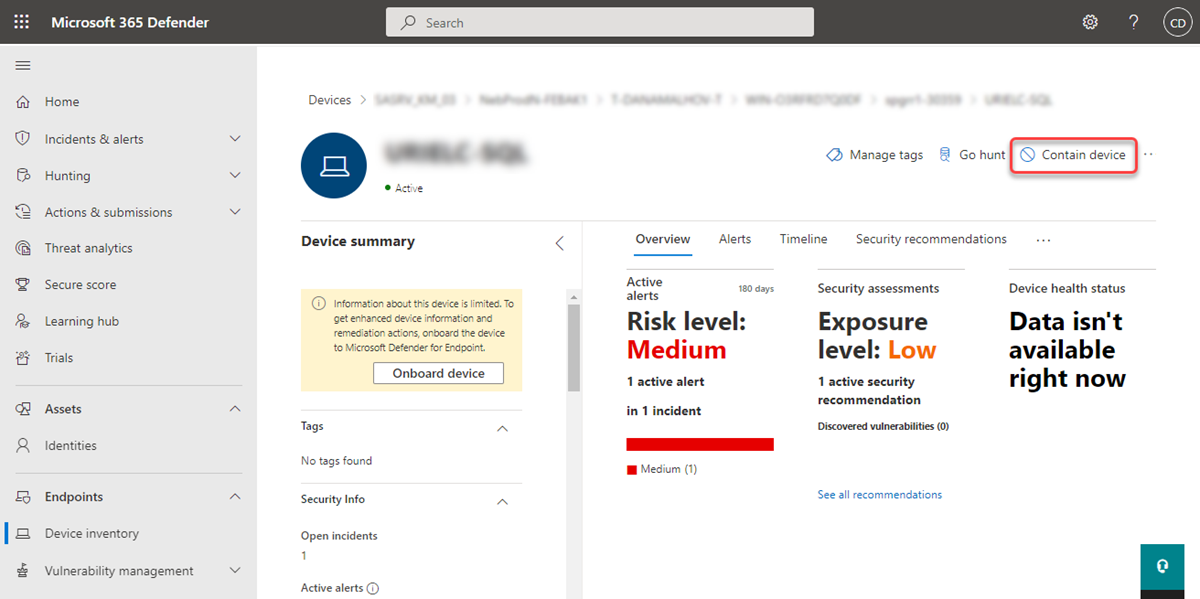

כלול מכשירים מהרשת

לאחר שזיהית מכשיר לא מנוהל שנחשף לסכנה או שנחשף לסכנה, ייתכן שתרצה להכיל מכשיר זה מהרשת כדי למנוע מהמתקפה הפוטנציאלית לנוע לרוחב הרשת. כאשר אתה מכיל מכשיר, התקן Microsoft Defender עבור נקודת קצה חוסם תקשורת נכנסת ויוצאת עם מכשיר זה. פעולה זו יכולה לסייע במניעת סכנה של מכשירים שכנים בזמן שמנתח פעולות האבטחה מאתר, מזהה ומתקנת את האיום במכשיר שנחשף לסכנה.

הערה

חסימת תקשורת נכנסת ויוצאת עם מכשיר 'כלול' נתמכת במכשירים Microsoft Defender עבור נקודת קצה Windows 10 והתקנים Windows Server 2019 ומעלה.

לאחר ההכלה של המכשירים, מומלץ לחקור ולעדכן את האיום במכשירים הכלולים בהקדם האפשרי. לאחר התיקון, עליך להסיר את המכשירים מההישור.

כיצד להכיל מכשיר

עבור אל הדף מלאי מכשירים ובחר את המכשיר שברצונך להכיל.

בחר באפשרות כלול מכשיר מתפריט הפעולות בתפריט הנשלף של המכשיר.

בחלון המוקפץ מכיל מכשיר, הקלד הערה ובחר אשר.

חשוב

מכיל מספר רב של מכשירים עלול לגרום לבעיות ביצועים ב- Defender עבור מכשירים המחוברים באמצעות נקודת קצה. כדי למנוע בעיות, Microsoft ממליצה לכלול עד 100 מכשירים בכל זמן נתון.

מכילים מכשיר דף המכשיר

ניתן גם לכלול מכשיר מסוים בדף המכשיר על-ידי בחירה באפשרות כלול מכשיר משורת הפעולות:

הערה

ייתכן שידרשו עד 5 דקות עד שהפרטים על מכשיר חדש הכלול בו יגיעו Microsoft Defender עבור נקודת קצה מחוברים.

חשוב

- אם מכשיר כלול משנה את כתובת ה- IP שלו, Microsoft Defender עבור נקודת קצה המכשירים המחוברים יזהו זאת ויתחילו לחסום תקשורת עם כתובת ה- IP החדשה. כתובת ה- IP המקורית אינה חסומה עוד (ייתכן שיחלפו עד 5 דקות עד ששינויים אלה יופיעו).

- במקרים שבהם כתובת ה- IP של המכשיר הכלול משמשת מכשיר אחר ברשת, תוצג אזהרה כאשר היא מכילה את המכשיר עם קישור לציד מתקדם (עם שאילתה מאוכלסת מראש). פעולה זו מספקת ניראות למכשירים אחרים המשתמשים באותה כתובת IP כדי לעזור לך לקבל החלטה מודעת אם ברצונך להמשיך להכיל את המכשיר.

- במקרים שבהם ההתקן הכלול הוא התקן רשת, מופיעה אזהרה עם הודעה שעשויה לגרום לבעיות קישוריות רשת (לדוגמה, המכיל נתב הפועל כשער ברירת מחדל). בשלב זה, תוכל לבחור אם להכיל את המכשיר או לא.

לאחר שתכיל מכשיר, אם אופן הפעולה אינו כצפוי, ודא ששירות Base Filtering Engine (BFE) זמין במכשירים הכלולים ב- Defender for Endpoint.

הפסקת ההכיל של מכשיר

תוכל להפסיק את ההכיל של מכשיר בכל עת.

בחר את המכשיר מתוך רשימת המלאי של המכשירים או פתח את דף המכשיר.

בחר הפצה מכליל מתפריט הפעולה. פעולה זו משחזרת את חיבור ההתקן לרשת.

מכילות כתובות IP של התקנים לא גילוי

חשוב

חלק מהמידע במאמר זה מתייחס למוצר שהופץ מראש, וייתכן שישתנה באופן משמעותי לפני ההפצה המסחרית שלו. Microsoft אינה מבטיחה דבר, באופן מפורש או משתמע, באשר למידע המסופק כאן.

Defender for Endpoint יכול גם להכיל כתובות IP המשויכות למכשירים שאינם גילוי או שאינם מחוברים ל- Defender for Endpoint. היכולת להכיל כתובת IP מונעת מתוקפים להפיץ מתקפות למכשירים אחרים שאינם נחשפים לסכנה. הוספת כתובת IP תכלול את התוצאות ב- Defender for Endpoint-onboarded devices שחוסמים תקשורת נכנסת ויוצאת עם מכשירים המשתמשים בכתובת ה- IP הכלולה

הערה

חסימת תקשורת נכנסת ויוצאת עם מכשיר 'כלול' נתמכת ב- Defender for Endpoint Windows 10, Windows 2012 R2, Windows 2016 ו- Windows Server 2019+ .

הכלת כתובת IP המשויכת למכשירים או למכשירים שאינם כלולים ב- Defender for Endpoint מתבצעת באופן אוטומטי באמצעות הפרעה אוטומטית בתקיפה. מדיניות ה- Contain IP חוסמת באופן אוטומטי כתובת IP זדונית כאשר Defender for Endpoint מזהה את כתובת ה- IP שיש לשייך למכשיר שאינו גילוי או למכשיר שאינו מחובר.

הודעה המציינת שהפעולה מוחלת מופיעה בדף המקרה, המכשיר או ה- IP הרלוונטי. הנה דוגמה.

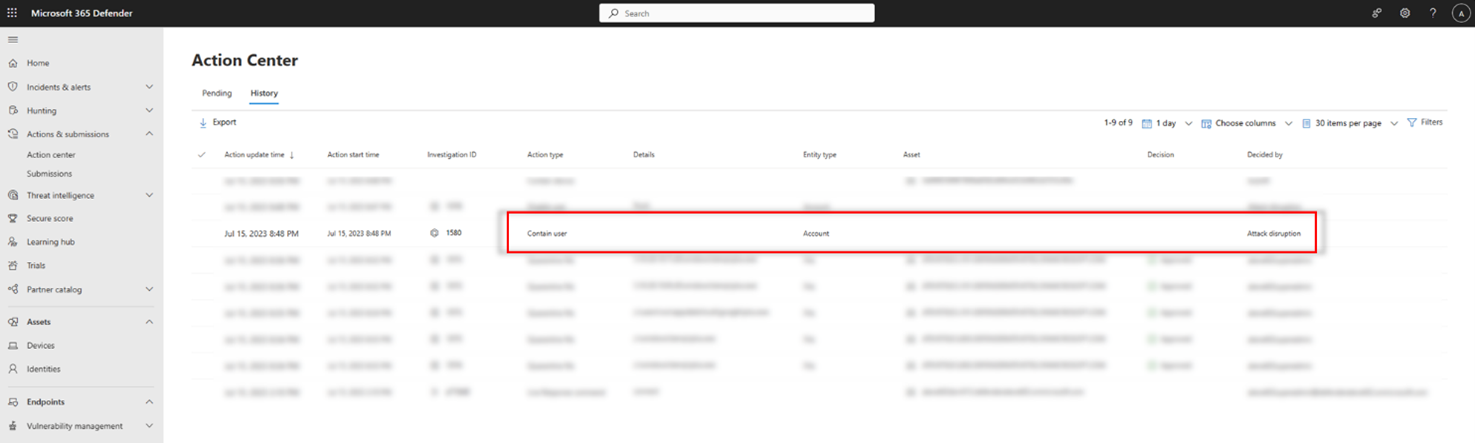

לאחר הכלולות של כתובת IP, באפשרותך להציג את הפעולה בתצוגה היסטוריה של מרכז הפעולות. תוכל לראות מתי התרחשה הפעולה ולזהות את כתובות ה- IP שהיו כלולים.

אם כתובת IP מכילה מהווה חלק מתקריות, מוצג מחוון על גרף תקריות ובכרטיסיה של הראיות והתגובה של האירוע. הנה דוגמה.

באפשרותך להפסיק את הה כלולה של כתובת IP בכל עת. כדי להפסיק את הה כלולה, בחר את הפעולה כלול IP במרכז הפעולות. בתפריט הנשלף, בחר בטל. פעולה זו משחזרת את החיבור של כתובת ה- IP לרשת.

מכיל נכסים קריטיים

כאשר נכס קריטי נחשף לסכנה ומשמש להפצה של איומים בתוך הארגון, הפסקת ההפצה עשויה להיות מאתגרת מכיוון שנכסים אלה חייבים להמשיך לתפקד כדי להימנע מאובדן פרודוקטיביות. Defender for Endpoint מטפל בכך על-ידי אירוח פרטני של הנכס הקריטי, ובכך מונע את התפשטות ההתקפה ובכך מוודא שהרכוש נשאר תפעולי להמשך עסקי.

באמצעות הפרעה אוטומטית בתקיפה, Defender for Endpoint מסמן מכשיר זדוני ומזהה את תפקיד המכשיר להחלת מדיניות תואמת כדי להכיל באופן אוטומטי נכס קריטי. החסימה ה פרטנית מתבצעת על-ידי חסימת יציאות והוראות תקשורת ספציפיות בלבד.

באפשרותך לזהות נכסים קריטיים על-ידי תג הנכס הקריטי במכשיר או בדף ה- IP. כעת, כלולה במכשיר תומכת בסוגי נכסים קריטיים, כגון בקרי תחום, שרתי DNS ושרתי DHCP.

מכילים משתמש מהרשת

כאשר זהות ברשת שלך עלולה להיחשף לסכנה, עליך למנוע את הגישה של זהות זו לרשת ול נקודות קצה שונות. Defender for Endpoint יכול להכיל זהות, לחסום את הגישה שלו ולסייע במניעת התקפות - במיוחד, תוכנת כופר. כאשר זהות מכילה, כל התקן רשום נתמך של Microsoft Defender עבור נקודת קצה יחסום תעבורה נכנסת בפרוטוקולים ספציפיים הקשורים להתקפות (מניעת כניסות רשת, RPC, SMB, RDP), סיום הפעלות מרוחקות מתמשכת ותתחברות RDP קיימות (סיום ההפעלה עצמה, כולל כל התהליכים הקשורים לה), בעת הפעלת תעבורה חוקית. פעולה זו יכולה לסייע באופן משמעותי בהפחתת ההשפעה של התקפה. כאשר זהות מכילה, לאנליסטים של פעולות אבטחה יש זמן נוסף לאתר, לזהות ולהתאים את האיום לזהות שנחשף לסכנה. לאחר הפרעה אוטומטית בתקיפה, משתמש מוסר אוטומטית מההיכנסה ב-5 הימים הבאים.

הערה

חסימת תקשורת נכנסת עם משתמש "כלול" נתמכת במכשירי Microsoft Defender עבור נקודת קצה Windows 10 ו- 11 (Sense גירסה 8740 ואילך), Windows Server 2019+ התקנים ו- Windows Servers 2012R2 ו- 2016 עם הסוכן המודרני.

חשוב

לאחר שפעולה של Contain user נאכפת בבקר תחום, היא מפעילה עדכון GPO במדיניות ברירת המחדל של בקר התחום. שינוי של GPO מפעיל סינכרון בין בקרי התחום בסביבה שלך. זהו אופן פעולה צפוי, ואם תנטר את הסביבה שלך לגבי שינויים ב- GPO של AD, ייתכן שתקבל הודעה על שינויים אלה. ביטול הפעולה 'כלול משתמש' יחזיר את שינויי ה- GPO למצבו הקודם, ולאחר מכן יתחיל סינכרון GPO אחר של AD בסביבה שלך. קבל מידע נוסף על מיזוג מדיניות אבטחה בבקרי תחום.

כיצד להכיל משתמש

בשלב זה, התכונה המכילה משתמשים זמינה באופן אוטומטי רק באמצעות הפרעה אוטומטית בתקיפה. כאשר Microsoft מזהה משתמש כחשוף לסכנה, מדיניות "מכיל משתמש" מוגדרת באופן אוטומטי.

הצג את הפעולות המכילות משתמשים

לאחר שהמשתמש כלול, באפשרותך להציג את הפעולה בתצוגת היסטוריה זו של מרכז הפעולות. כאן, תוכל לראות מתי התרחשה הפעולה, אילו משתמשים בארגון שלך הכלולים:

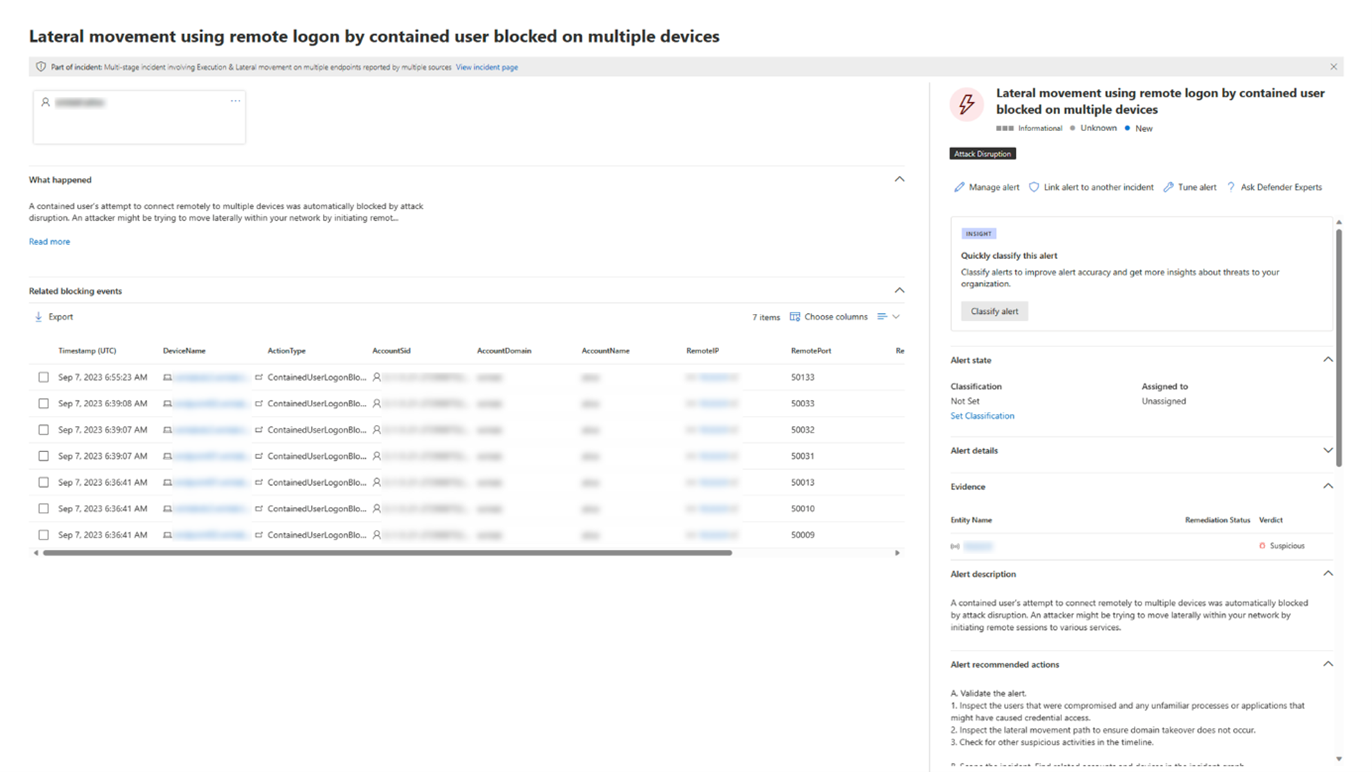

יתר על כן, לאחר שזהות נחשבת ל"כלול", משתמש זה ייחסם על-ידי Defender for Endpoint ולא יוכל לבצע כל תנועה צדדית זדונית או הצפנה מרוחקת בכל מכשיר נתמך של Defender עבור נקודת קצה רשום. בלוקים אלה יופיעו כהתראות כדי לעזור לך לראות במהירות את המכשירים שהמשתמש שנחשף לסכנה ניסה לגשת וטכניקות תקיפה פוטנציאליות:

בטל מכיל פעולות משתמש

באפשרותך לשחרר את הבלוקים והה כלולה על משתמש בכל עת:

בחר את הפעולה כלול משתמש במרכז הפעולות. בחלונית הצדדית, בחר בטל.

בחר את המשתמש מתוך רשימת מלאי המשתמשים, החלונית הצדדית של דף האירוע או החלונית הצדדית של ההתראה ובחר בטל.

פעולה זו משחזרת את חיבור המשתמש לרשת.

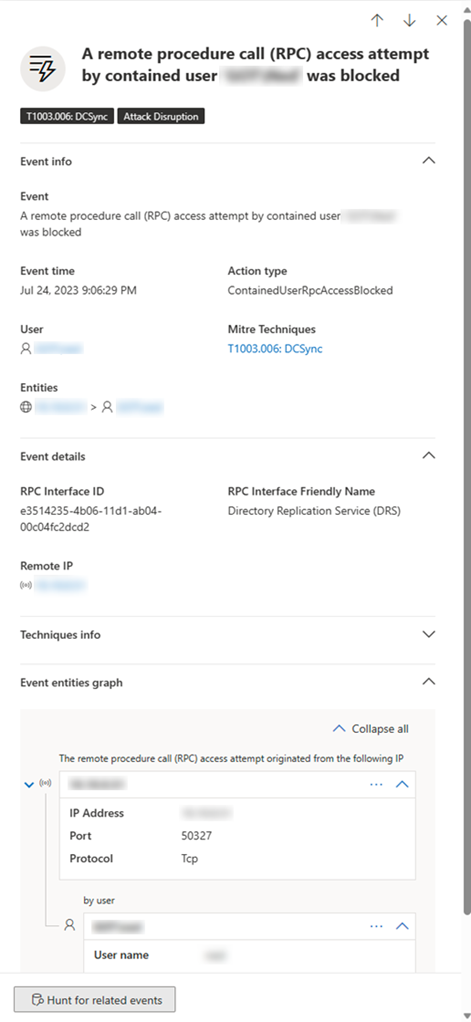

יכולות חקירה עם 'כלול משתמש'

לאחר שהמשתמש כלול, באפשרותך לחקור את האיום הפוטנציאלי על-ידי הצגת הפעולות החסומים על-ידי המשתמש שנחשף לסכנה. בתצוגת ציר הזמן של המכשיר, באפשרותך לראות מידע אודות אירועים ספציפיים, כולל פרוטוקול וצפיפות ממשק, ואת טכניקת MITRE הרלוונטית המשויכת אליה.

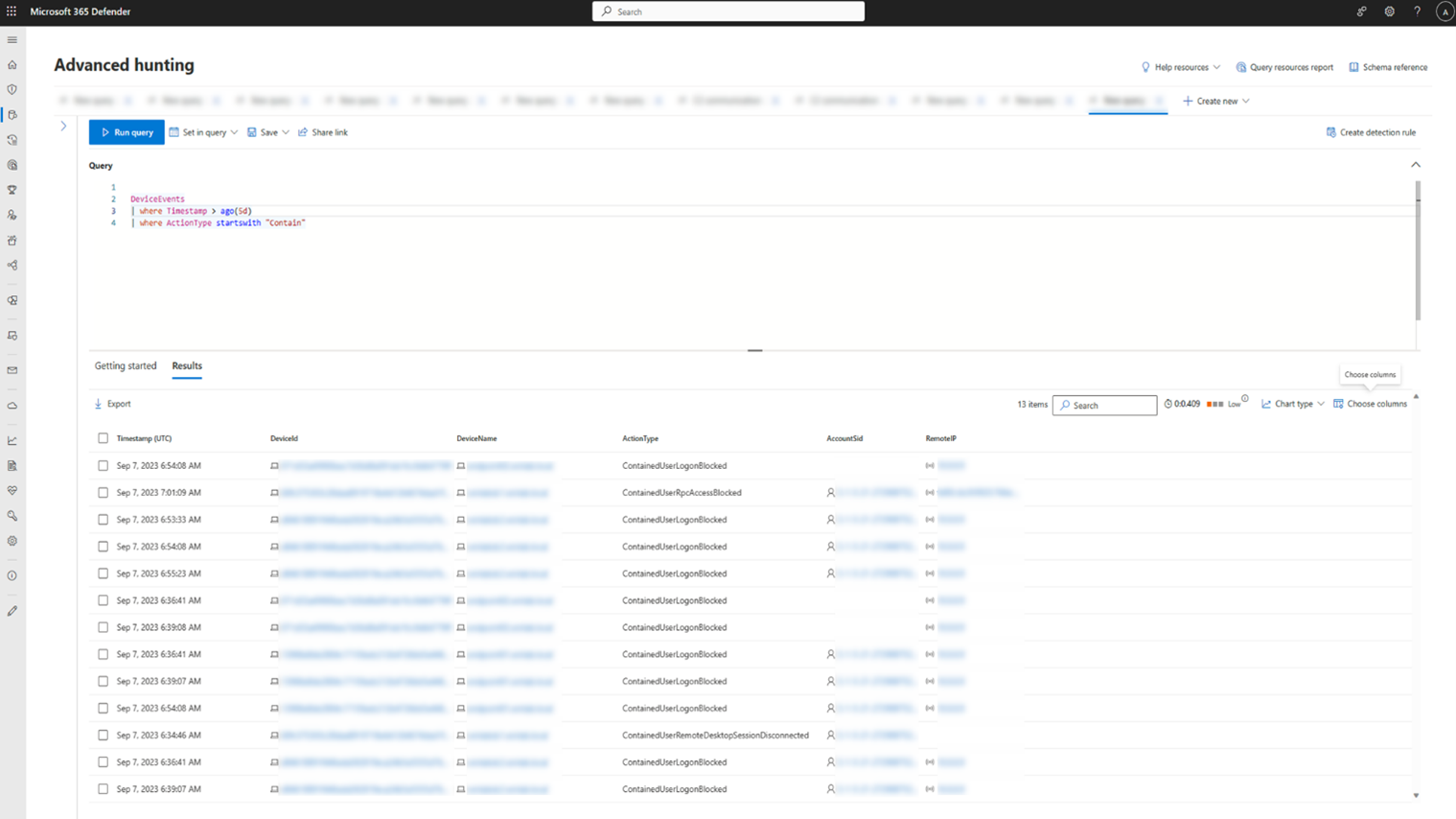

בנוסף, באפשרותך להרחיב את החקירה באמצעות ציד מתקדם. חפש כל סוג פעולה המתחיל ב- מכיל בטבלה DeviceEvents . לאחר מכן, תוכל להציג את כל אירועי החסימה המיוחדים השונים ביחס לכלול משתמש בדייר שלך, להעמיק את ההקשר של כל בלוק ולחלץ את הישויות והטכניקות השונות המשויכות לאירועים אלה.

התייעץ עם מומחה לאיומים

באפשרותך להתייעץ עם מומחה איומים של Microsoft לקבלת תובנות נוספות בנוגע למכשיר שעלול להיחשף לסכנה או שכבר נחשף לסכנה. מומחי איומים של Microsoft להיות מעורב ישירות מתוך Microsoft Defender XDR לתגובה בזמן ומדויק. מומחים מספקים תובנות לא רק בנוגע למכשיר שעלול להיות בסכנה, אלא גם כדי להבין טוב יותר איומים מורכבים, הודעות תקיפה ממוקדות שאתה מקבל, או אם אתה זקוק למידע נוסף אודות ההתראות, או הקשר בינת איומים שאתה רואה בלוח המחוונים של הפורטל.

ראה קביעת תצורה וניהול של הודעות תקיפה של נקודות קצה לקבלת פרטים.

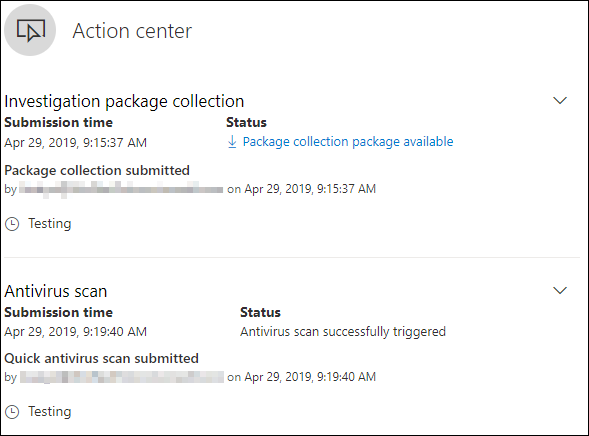

בדוק את פרטי הפעילות במרכז הפעולות

מרכז הפעולות (https://security.microsoft.com/action-center) מספק מידע אודות פעולות שבוצעו במכשיר או בקובץ. תוכל להציג את הפרטים הבאים:

- אוסף חבילות חקירה

- סריקת אנטי-וירוס

- הגבלת אפליקציה

- בידוד מכשיר

כל הפרטים הקשורים האחרים מוצגים גם, לדוגמה, תאריך/שעה לשליחה, שליחת משתמש, ואם הפעולה הצליחה או נכשלה.

למידע נוסף

- נקוט בפעולות תגובה בקובץ

- פעולות תגובה ידניות Microsoft Defender עבור נקודת קצה תוכנית 1

- דווח על אי-דיוק

עצה

האם ברצונך לקבל מידע נוסף? Engage עם קהילת האבטחה של Microsoft בקהילת הטכנולוגיה שלנו: Microsoft Defender עבור נקודת קצה Tech Community.