הגנה על הגדרות האבטחה של macOS באמצעות הגנה מפני טיפול שלא כדין

חל על:

- Microsoft Defender XDR

- Microsoft Defender עבור תוכנית 1 של נקודת קצה

- Microsoft Defender עבור תוכנית 2 של נקודת קצה

רוצה לחוות את Defender עבור נקודת קצה? הירשם לקבלת גירסת ניסיון ללא תשלום.

הגנה מפני טיפול שלא כדין ב- macOS מסייעת במניעת ביצוע שינויים לא רצויים בהגדרות האבטחה על-ידי משתמשים לא מורשים. הגנה מפני טיפול שלא כדין מסייעת במניעת הסרה לא מורשית של Microsoft Defender עבור נקודת קצה ב- macOS. יכולת זו עוזרת גם לטפל שלא כדין בקבצים, בתהליכים ובהגדרות תצורה חשובים.

חשוב

החל מרץ 2023, Microsoft Defender for Endpoint ב- macOS מכבד את הבחירה עבור הגנה מפני טיפול שלא כדין שחלה באמצעות מתג ההגנה הגלובלית מפני טיפול שלא כדין תחת הגדרות מתקדמות בפורטל Microsoft Defender (https://security.microsoft.com). באפשרותך לבחור לאכוף (לחסום/לבצע ביקורת/להשבית) את הגדרות ההגנה מפני טיפול שלא כדין ב- macOS באמצעות פתרון ניהול מכשירים ניידים (MDM), כגון Intune או JAMF (מומלץ). אם הגדרת ההגנה מפני טיפול שלא כדין לא נאכפה באמצעות MDM, מנהל מערכת מקומי יכול להמשיך לשנות באופן ידני את ההגדרה באמצעות הפקודה הבאה: sudo mdatp config tamper-protection enforcement-level --value (chosen mode).

באפשרותך להגדיר הגנה מפני טיפול שלא כדין במצבים הבאים:

| מאמר | תיאור |

|---|---|

| לא זמין | ההגנה מפני טיפול שלא כדין מבוטלת לחלוטין. |

| ביקורת | פעולות טיפול שלא כדין נרשמות, אך אינן חסומות. מצב זה הוא ברירת המחדל לאחר ההתקנה. |

| חסום | הגנה מפני טיפול שלא כדין מופעלת; פעולות של טיפול שלא כדין נחסמות. |

כאשר הגנה מפני טיפול שלא כדין מוגדרת למצב ביקורת או חסימה, אתה יכול לצפות לתוצאות הבאות:

מצב ביקורת:

- פעולות להסרת ההתקנה של סוכן Defender for Endpoint נרשם (מביקורת)

- עריכה/שינוי של קבצי Defender for Endpoint נרשמים (מביקורת)

- יצירת קבצים חדשים תחת מיקום נקודת קצה של Defender עבור נרשמת ביומן (מביקורת)

- מחיקת קבצי Defender עבור נקודות קצה נרשמת ביומן (מביקורת)

- שינוי שם של קבצי Defender for Endpoint נרשם (מביקורת)

מצב חסימה:

- פעולות להסרת ההתקנה של Defender עבור סוכן נקודת קצה חסומות

- עריכה/שינוי של קבצי Defender for Endpoint נחסמים

- יצירת קבצים חדשים תחת מיקום נקודת הקצה של Defender נחסמת

- מחיקת קבצי Defender עבור נקודות קצה חסומה

- שינוי שם של קבצי Defender for Endpoint נחסם

- פקודות להפסיק את כשל הסוכן (wdavdaemon)

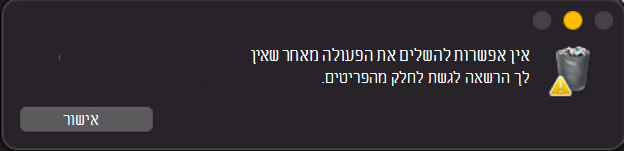

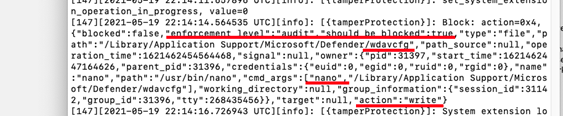

להלן דוגמה להודעת מערכת בתגובה לפעולה חסומה:

באפשרותך לקבוע את התצורה של מצב ההגנה מפני טיפול שלא כדין על-ידי מתן שם המצב כרמת אכיפה.

הערה

- שינוי המצב יחול באופן מיידי.

- אם השתמשת ב- JAMF במהלך התצורה הראשונית, תצטרך לעדכן את התצורה גם באמצעות JAMF.

לפני שתתחיל

- גירסאות macOS נתמכות: Big Sur (11) או גירסה מתקדמת יותר

- הגירסה הנדרשת המינימלית עבור Defender עבור נקודת קצה:

101.70.19

חשוב

Microsoft ממליצה להשתמש בתפקידים עם הכי פחות הרשאות. פעולה זו עוזרת לשפר את האבטחה עבור הארגון שלך. מנהל מערכת כללי הוא תפקיד בעל הרשאה גבוהה שאמור להיות מוגבל לתרחישי חירום כאשר אין באפשרותך להשתמש בתפקיד קיים.

הגדרות מומלצות במיוחד:

הגנת תקינות מערכת (SIP) זמינה. לקבלת מידע נוסף, ראה הפיכת הגנת תקינות מערכת ללא זמינה והפיכתה לזמינה.

השתמש בכלי לניהול מכשירים ניידים (MDM) כדי לקבוע את התצורה של Microsoft Defender עבור נקודת קצה.

ודא של- Defender for Endpoint יש הרשאת גישה מלאה לדיסק .

הערה

גם אם SIP זמין וכל התצורה מתבצעת באמצעות MDM אינה הכרחית, אך היא נדרשת עבור מכשיר מאובטח במלואו, אחרת מנהל מערכת מקומי עדיין יכול לבצע שינויים שלא כדין ש- macOS מנהל. לדוגמה, הפיכת TCC (שקיפות, בקרת הסכמה &) באמצעות פתרון ניהול מכשירים ניידים כגון Intune, תבטל את הסיכון של מנהל מערכת כללי שבוטול הרשאת גישה לדיסק מלא על-ידי מנהל מערכת מקומי.

קביעת תצורה של הגנה מפני טיפול שלא כדין במכשירי macOS

Microsoft Defender מעריך הגדרות אלה בסדר הבא. אם נקבעה תצורה של הגדרת עדיפות גבוהה יותר, הפונקציה תתעלם מהשאר:

פרופיל תצורה מנוהל (הגדרת tamperProtection/enforcementLevel):

קביעת תצורה ידנית (עם

mdatp config tamper-protection enforcement-level --value { disabled|audit|block })אם הגנה מפני טיפול שלא כדין מופעלת בפורטל Microsoft Defender, נעשה שימוש במצב "חסימה" (בתצוגה מקדימה; לא זמין לכל הלקוחות).

- אם המכשיר ניתן ברשיון, מצב "ביקורת" נמצא בשימוש כברירת מחדל.

- אם המכשיר אינו ניתן ברישיון, ההגנה מפני טיפול שלא כדין נמצאת במצב "חסימה".

לפני שתתחיל

ודא שהמכשיר שלך ברישיון ותקין (דוח ערכים תואם true):

mdatp health

healthy : true

health_issues : []

licensed : true

...

tamper_protection : "audit"

tamper_protection מדווח על רמת האכיפה האפקטיבית.

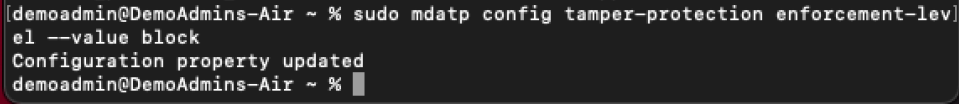

קביעת תצורה ידנית

- השתמש בפקודה הבאה כדי לעבור למצב המגביל ביותר:

sudo mdatp config tamper-protection enforcement-level --value block

הערה

עליך להשתמש בפרופיל תצורה מנוהלת (נפרס באמצעות MDM) בהתקני ייצור. אם מנהל מערכת מקומי שינה מצב הגנה מפני טיפול שלא כדין באמצעות תצורה ידנית, הוא יכול גם לשנות אותו למצב פחות מגביל בכל עת. אם מצב הגנה שלא כדין הוגדר באמצעות פרופיל מנוהל, רק מנהל מערכת כללי יוכל לבטל אותו.

- אמת את התוצאה.

healthy : true

health_issues : []

licensed : true

engine_version : "1.1.19300.3"

app_version : "101.70.19"

org_id : "..."

log_level : "info"

machine_guid : "..."

release_ring : "InsiderFast"

product_expiration : Dec 29, 2022 at 09:48:37 PM

cloud_enabled : true

cloud_automatic_sample_submission_consent : "safe"

cloud_diagnostic_enabled : false

passive_mode_enabled : false

real_time_protection_enabled : true

real_time_protection_available : true

real_time_protection_subsystem : "endpoint_security_extension"

network_events_subsystem : "network_filter_extension"

device_control_enforcement_level : "audit"

tamper_protection : "block"

automatic_definition_update_enabled : true

definitions_updated : Jul 06, 2022 at 01:57:03 PM

definitions_updated_minutes_ago : 5

definitions_version : "1.369.896.0"

definitions_status : "up_to_date"

edr_early_preview_enabled : "disabled"

edr_device_tags : []

edr_group_ids : ""

edr_configuration_version : "20.199999.main.2022.07.05.02-ac10b0623fd381e28133debe14b39bb2dc5b61af"

edr_machine_id : "..."

conflicting_applications : []

network_protection_status : "stopped"

data_loss_prevention_status : "disabled"

full_disk_access_enabled : true

שים לב שההגדרה tamper_protection מוגדרת כעת ל- block.

ריבה (JAMF)

קבע תצורה של מצב הגנה מפני טיפול שלא כדין בפרופיל התצורה של Microsoft Defender for Endpoint, על-ידי הוספת ההגדרות הבאות:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</plist>

הערה

אם כבר יש לך פרופיל תצורה עבור נקודת הקצה של Microsoft Defender, עליך להוסיף אליה הגדרות. אין ליצור פרופיל תצורה שני.

Intune

קטלוג הגדרות

באפשרותך ליצור פרופיל קטלוג הגדרות חדש כדי להוסיף את תצורת ההגנה מפני טיפול שלא כדין, או להוסיף אותו לפרופיל קיים. ניתן למצוא את ההגדרה "רמת אכיפה" תחת הקטגוריה "Microsoft Defender" וקטגוריה משנה "הגנה מפני טיפול שלא כדין". לאחר מכן, בחר את הרמה הרצויה.

פרופיל מותאם אישית

לחלופין, באפשרותך גם לקבוע את התצורה של הגנה מפני טיפול שלא כדין באמצעות פרופיל מותאם אישית. לקבלת מידע נוסף, ראה הגדרת העדפות עבור Microsoft Defender עבור נקודת קצה ב- macOS.

הערה

עבור תצורת Intune, באפשרותך ליצור קובץ תצורת פרופיל חדש כדי להוסיף את תצורת ההגנה מפני טיפול שלא כדין, או להוסיף פרמטרים אלה לתצורה הקיימת. בחר את הרמה הרצויה.

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint settings</string>

<key>PayloadDescription</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadType</key>

<string>com.microsoft.wdav</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</array>

</dict>

</plist>

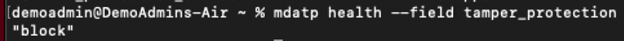

בדוק מצב

בדוק את מצב ההגנה מפני טיפול שלא כדין על-ידי הפעלת הפקודה הבאה:

mdatp health --field tamper_protection

התוצאה מציגה "חסום" אם הגנה מפני טיפול שלא כדין מופעלת:

ניתן גם לפעול באופן מלא mdatp health ולחפש את ה"tamper_protection" בפלט.

לקבלת מידע מורחב אודות מצב ההגנה מפני טיפול שלא כדין, הפעל את mdatp health --details tamper_protection.

אימות יכולות מניעה של הגנה מפני טיפול שלא כדין

באפשרותך לוודא שההגנה מפני טיפול שלא כדין מופעלת בדרכים שונות.

אימות מצב חסימה

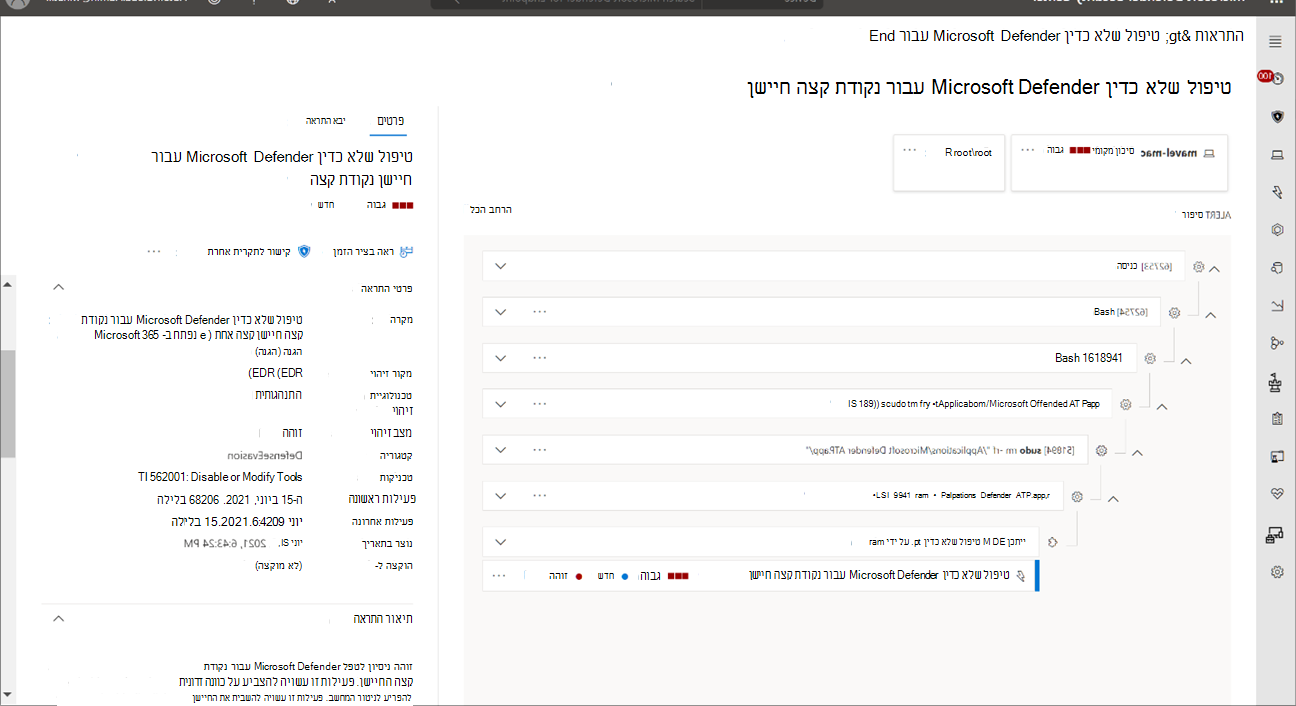

התראת טיפול שלא כדין מופעלת בפורטל Microsoft Defender

אימות מצבי חסימה וביקורת

- באמצעות ציד מתקדם, תראה התראות טיפול שלא כדין מופיעות

- ניתן למצוא אירועים שלא כדין ביומני ההתקנים המקומיים:

sudo grep -F '[{tamperProtection}]' /Library/Logs/Microsoft/mdatp/microsoft_defender_core.log

תרחישי DIY

כאשר הגנה מפני טיפול שלא כדין מוגדרת ל"חסימה", נסה שיטות שונות להסרת ההתקנה של Defender for Endpoint. לדוגמה, גרור את אריח האפליקציה אל פח האשפה או הסר את ההתקנה של הגנה מפני טיפול שלא כדין באמצעות שורת הפקודה.

נסה להפסיק את תהליך נקודת הקצה של Defender עבור (kill).

נסה למחוק קבצי נקודות קצה של Defender for Endpoint, לשנות אותם, לשנות אותם (בדומה למה שמשתמש זדוני עושה), לדוגמה:

- /Applications/Microsoft Defender ATP.app/

- /Library/LaunchDaemons/com.microsoft.fresno.plist

- /Library/LaunchDaemons/com.microsoft.fresno.uninstall.plist

- /Library/LaunchAgents/com.microsoft.wdav.tray.plist

- /Library/Managed Preferences/com.microsoft.wdav.ext.plist

- /Library/Managed Preferences/mdatp_managed.json

- /Library/Managed Preferences/com.microsoft.wdav.atp.plist

- /Library/Managed Preferences/com.microsoft.wdav.atp.offboarding.plist

- /usr/local/bin/mdatp

כיבוי ההגנה מפני טיפול שלא כדין

באפשרותך לבטל את ההגנה מפני טיפול שלא כדין באמצעות כל אחת מהשיטות הבאות.

קביעת תצורה ידנית

השתמש בפקודה הבאה:

sudo mdatp config tamper-protection enforcement-level --value disabled

ריבה (JAMF)

שנה את enforcementLevel הערך ל'לא זמין' בפרופיל התצורה שלך, ודחף אותו למכשיר:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>disabled</string>

</dict>

</dict>

</plist>

Intune

הוסף את התצורה הבאה בפרופיל Intune שלך:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint settings</string>

<key>PayloadDescription</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadType</key>

<string>com.microsoft.wdav</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>disabled</string>

</dict>

</dict>

</array>

</dict>

</plist>

פריטים לא כלולים

הערה

זמין בגירסה 101.98.71 ואילך.

הגנה מפני טיפול שלא כדין מונעת מכל תהליך macOS לבצע שינויים הנכסים של Microsoft Defender או להפסיק את התהליכים של Microsoft Defender. נכסים מוגנים כוללים קבצי התקנה ותצורה.

באופן פנימי, Microsoft Defender יוצא מהכלל לתהליכי macOS מסוימים, בנסיבות מסוימות. לדוגמה, macOS יכול לשדרג את החבילה של Defender, אם הגנה מפני טיפול שלא כדין מאמתת את המקוריות של החבילות. קיימים גם פריטים שאינם נכללים. לדוגמה, תהליך macOS MDM יכול להחליף קבצי תצורה מנוהלים של Microsoft Defender.

קיימים מצבים שבהם מנהל מערכת כללי צריך להפעיל מחדש את Defender בכל המכשירים המנוהליים או בחלקם. בדרך כלל, הדבר מתבצע על-ידי יצירה והפעלה של מדיניות JAMF שמפעילה קובץ Script במכשירים מרוחקים (או פעולות דומות עבור ספקי MDM אחרים).

כדי למנוע סימון של פעולות אלה שמוחלות על-ידי מדיניות, Microsoft Defender מזהה תהליכי מדיניות MDM אלה עבור JAMF ו- Intune, ומתיר מהם פעולות שלא כדין. בו-זמנית, הגנה מפני טיפול שלא כדין חוסמת את אותו קובץ Script מהפעלה מחדש של Microsoft Defender, אם הוא מופעל ממסוף באופן מקומי.

עם זאת, תהליכים אלה הפועלים על-ידי מדיניות הם ספציפיים לספק. למרות ש- Microsoft Defender מספק אי-הכללות מוכללות עבור JAMF ו- Intune, הוא אינו יכול לספק אי-הכללות אלה עבור כל ספקי MDM האפשריים. במקום זאת, מנהל מערכת כללי יכול להוסיף אי-הכללות משלו להגנה מפני טיפול שלא כדין. ניתן לבצע אי-הכללות רק באמצעות פרופיל MDM, ולא דרך התצורה המקומית.

לשם כך, תחילה עליך לברר את הנתיב לתהליך מסייע MDM המפעיל מדיניות. באפשרותך לעשות זאת על-ידי ביצוע התיעוד של ספק MDM. באפשרותך גם ליזום טיפול שלא כדין במדיניות בדיקה, לקבל התראה בפורטל האבטחה, לבדוק את ההירארכיה של תהליכים שיזם את ההתקפה, לבחור את התהליך שנראה כמו מועמד למסייע של MDM.

לאחר זיהוי נתיב התהליך, יש לך כמה אפשרויות לגבי אופן קביעת התצורה של אי הכללה:

- בנתיב עצמו. זוהי הדרך הפשוטה ביותר (כבר יש לך נתיב זה) והדרך הכי פחות מאובטחת לעשות זאת, במילים אחרות, אינה מומלצת.

- על-ידי קבלת מזהה החתימה מקובץ ההפעלה, TeamIdentifier או מזהה חתימה,

codesign -dv --verbose=4 path_to_helperעל-ידי הפעלה (חפש את מזהה ואת TeamIdentifier, האפשרות האחרונה אינה זמינה עבור הכלים של Apple.) - לחלופין, באמצעות שילוב של תכונות אלה.

דוגמה:

codesign -dv --verbose=4 /usr/bin/ruby

Executable=/usr/bin/ruby

Identifier=com.apple.ruby

Format=Mach-O universal (x86_64 arm64e)

CodeDirectory v=20400 size=583 flags=0x0(none) hashes=13+2 location=embedded

Platform identifier=14

VersionPlatform=1

VersionMin=852992

VersionSDK=852992

Hash type=sha256 size=32

CandidateCDHash sha256=335c10d40db9417d80db87f658f6565018a4c3d6

CandidateCDHashFull sha256=335c10d40db9417d80db87f658f6565018a4c3d65ea3b850fc76c59e0e137e20

Hash choices=sha256

CMSDigest=335c10d40db9417d80db87f658f6565018a4c3d65ea3b850fc76c59e0e137e20

CMSDigestType=2

Executable Segment base=0

Executable Segment limit=16384

Executable Segment flags=0x1

Page size=4096

Launch Constraints:

None

CDHash=335c10d40db9417d80db87f658f6565018a4c3d6

Signature size=4442

Authority=Software Signing

Authority=Apple Code Signing Certification Authority

Authority=Apple Root CA

Signed Time=Apr 15, 2023 at 4:45:52 AM

Info.plist=not bound

TeamIdentifier=not set

Sealed Resources=none

Internal requirements count=1 size=64

קבע את התצורה של העדפות, לדוגמה, JAMF:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

<key>exclusions</key>

<array>

<dict>

<key>path</key>

<string>/usr/bin/ruby</string>

<key>teamId</key>

<string/>

<key>signingId</key>

<string>com.apple.ruby</string>

<key>args</key>

<array>

<string>/usr/local/bin/global_mdatp_restarted.rb</string>

</array>

</dict>

</array>

</dict>

</dict>

</plist>

שים לב, הכללת מתרגם Scripting (כגון Ruby מהדוגמה לעיל) במקום קובץ הפעלה הידור אינה מאובטחת, מכיוון שהיא יכולה להפעיל כל קובץ Script, לא רק את קובץ ה- Script שבו משתמש מנהל כללי.

כדי למזער את הסיכון, מומלץ להשתמש בפריטים נוספים args כדי לאפשר הפעלה של קבצי Script ספציפיים בלבד עם מתרגמים של Scripting.

בדוגמה שלעיל, מותר /usr/bin/ruby /usr/local/bin/global_mdatp_restarted.rb להפעיל מחדש את Defender בלבד.

אך, לדוגמה, /usr/bin/ruby /Library/Application Support/Global Manager/global_mdatp_restarted.rb או אפילו /usr/bin/ruby /usr/local/bin/global_mdatp_restarted.rb $USER אינם מותרים.

אזהרה

השתמש תמיד בקריטריונים המגבילים ביותר כדי למנוע התקפות בלתי צפויות!

פתרון בעיות תצורה

בעיה: הגנה מפני טיפול שלא כדין מדווחת כלא זמינה

אם הפעלת mdatp health את הפקודה מדווחת שההגנה מפני טיפול שלא כדין אינה זמינה, גם אם הפעלת אותה וחלפו יותר משעה מאז הצירוף, תוכל לבדוק אם הגדרת את התצורה הנכונה על-ידי הפעלת הפקודה הבאה:

mdatp health --details tamper_protection

tamper_protection : "audit"

exclusions : [{"path":"/usr/bin/ruby","team_id":"","signing_id":"com.apple.ruby","args":["/usr/local/bin/global_mdatp_restarted.rb"]}] [managed]

feature_enabled_protection : true

feature_enabled_portal : true

configuration_source : "local"

configuration_local : "audit"

configuration_portal : "block"

configuration_default : "audit"

configuration_is_managed : false

tamper_protectionהוא המצב האפקטיבי . אם מצב זה הוא המצב שבו התכוונת להשתמש, הכל מוכן.configuration_sourceמציין כיצד מוגדרת רמת אכיפת ההגנה מפני טיפול שלא כדין. עליו להתאים לאופן שבו הגדרת הגנה מפני טיפול שלא כדין. (אם הגדרת את המצב שלו באמצעות פרופיל מנוהל,configuration_sourceומציג משהו אחר, סביר להניח שתצורת הפרופיל שלך שגויה.)mdm- היא מוגדרת באמצעות פרופיל מנוהל. רק מנהל מערכת כללי יכול לשנות אותו בעדכון לפרופיל!local- הוא מוגדר באמצעות הפקודהmdatp configportal- רמת האכיפה המוגדרת כברירת מחדל בפורטל האבטחהdefaults- לא נקבעה תצורה, נעשה שימוש במצב ברירת המחדל

- אם

feature_enabled_protectionהוא False, הגנה מפני טיפול שלא כדין אינה זמינה עבור הארגון שלך (הדבר קורה אם Defender אינו מדווח על 'ניתן ברישיון') - אם

feature_enabled_portalהוא False, הגדרת מצב ברירת המחדל דרך פורטל האבטחה אינה זמינה עבורך עדיין. configuration_local,configuration_portal,configuration_defaultמציין את המצב שבו ייעשה שימוש, אם נעשה שימוש בערוץ התצורה המתאים. (לדוגמה, באפשרותך לקבוע את התצורה של הגנה מפני טיפול שלא כדין למצב "חסימה" דרך פרופיל MDM, ולקבועconfiguration_defaultאת התצורה שלaudit. המשמעות היא רק שאם תסיר את הפרופיל שלך,mdatp configוהמצב לא הוגדר עם או באמצעות פורטל האבטחה, הוא ישתמש במצב ברירת המחדל, שהואaudit.)

הערה

עליך לבדוק את יומני הרישום של Microsoft Defender כדי לקבל את אותו מידע לפני גירסה 101.98.71. הנה דוגמה.

$ sudo grep -F '[{tamperProtection}]: Feature state:' /Library/Logs/Microsoft/mdatp/microsoft_defender_core.log | tail -n 1

עצה

האם ברצונך לקבל מידע נוסף? צור קשר עם קהילת האבטחה של Microsoft בקהילה הטכנית שלנו: Microsoft Defender for Endpoint Tech Community.

משוב

בקרוב: במהלך 2024, נפתור בעיות GitHub כמנגנון המשוב לתוכן ונחליף אותו במערכת משוב חדשה. לקבלת מידע נוסף, ראה: https://aka.ms/ContentUserFeedback.

שלח והצג משוב עבור