קביעת תצורה של יכולות הפרעה אוטומטית בתקיפה ב- Microsoft Defender XDR

ה- XDR של Microsoft Defender כולל יכולות רבות-עוצמה של הפרעות בתקיפה, אשר יכולות להגן על הסביבה שלך מפני תקיפות מתוחכמות ובעלות השפעה גבוהה.

מאמר זה מתאר כיצד לקבוע את התצורה של יכולות הפרעות תקיפה אוטומטיות ב- Microsoft Defender XDR באמצעות השלבים הבאים:

לאחר מכן, לאחר ההגדרה, תוכל להציג ולנהל פעולות כלולה באירועים ובמרכז הפעולות. כמו כן, במידת הצורך, באפשרותך לבצע שינויים בהגדרות.

דרישות מוקדמות להפרעה אוטומטית בתקיפה ב- Microsoft Defender XDR

| דרישה | פרטים |

|---|---|

| דרישות מנוי | אחד מה מינויים אלה:

|

| דרישות פריסה |

|

| הרשאות | כדי לקבוע את התצורה של יכולות הפרעה אוטומטית בתקיפה, עליך להקצות אחד מהתפקידים הבאים במזהה Microsoft (https://portal.azure.com) או במרכז הניהול של Microsoft 365 (https://admin.microsoft.com):

|

דרישות מוקדמות של Microsoft Defender עבור נקודת קצה

גירסת לקוח חיישן מינימלי (לקוח MDE)

גירסת סוכן חיישן המינימום הנדרשת כדי שהפעולה ' כלול משתמש' יפעלו היא v10.8470. באפשרותך לזהות את גירסת Sense Agent במכשיר על-ידי הפעלת הפקודה הבאה של PowerShell:

Get-ItemProperty -Path 'Registry::HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Advanced Threat Protection' -Name "InstallLocation"

הגדרת אוטומציה עבור מכשירי הארגון שלך

סקור את רמת האוטומציה שתצורתה נקבעה עבור מדיניות קבוצתית של המכשיר שלך, לאחר שהחקירות האוטומטיות פועלות ואם פעולות התיקון נלקחות באופן אוטומטי או רק בעת אישור עבור המכשירים שלך, תלויות בהגדרות מסוימות. עליך להיות מנהל מערכת כללי או מנהל אבטחה כדי לבצע את ההליך הבא:

עבור אל פורטל Microsoft Defender (https://security.microsoft.com) והיכנס.

עבור אל הגדרות>נקודות קצה קבוצות>מכשיריםתחת הרשאות.

סקור את המדיניות הקבוצתית של המכשיר שלך. עיין בעמודה רמת אוטומציה . אנו ממליצים להשתמש ב- Full - לתקן איומים באופן אוטומטי. ייתכן שיהיה עליך ליצור או לערוך את קבוצות המכשירים שלך כדי לקבל את רמת האוטומציה הרצויה. כדי לא לכלול קבוצת מכשירים בכלולים אוטומטיים, הגדר את רמת האוטומציה שלה ללא תגובה אוטומטית. שים לב שתהליך זה אינו מומלץ במיוחד ויש לבצע אותו רק עבור מספר מוגבל של מכשירים.

תצורת גילוי מכשיר

יש להפעיל את הגדרות גילוי המכשיר ל'גילוי רגיל' לכל הפחות. למד כיצד לקבוע את התצורה של גילוי מכשירים ב'הגדרת גילוי מכשירים'.

הערה

הפרעה בתקיפה יכולה לפעול במכשירים ללא קשר למצב ההפעלה של האנטי-וירוס של Microsoft Defender במכשיר. מצב ההפעלה יכול להיות במצב חסימה פעיל, פאסיבי או EDR.

דרישות מוקדמות של Microsoft Defender עבור זהות

הגדרת ביקורת בבקרי תחום

למד כיצד להגדיר ביקורת בבקרי תחום תחת קביעת תצורה של מדיניות ביקורת עבור יומני אירועים של Windows כדי להבטיח שאירועי ביקורת נדרשים מוגדרים בבקרי התחום שבהם נפרס חיישן Defender for Identity.

אימות חשבונות פעולה

Defender for Identity מאפשר לך לבצע פעולות תיקון הממקדות חשבונות Active Directory מקומיים במקרה שזהות נחשפת לסכנה. כדי לבצע פעולות אלה, על Defender for Identity להיות בעל ההרשאות הדרושות לשם כך. כברירת מחדל, חיישן Defender for Identity מתחזה לחשבון LocalSystem של בקר התחום ומבצע את הפעולות. מאחר שניתן לשנות את ברירת המחדל, ודא של- Defender for Identity יש את ההרשאות הנדרשות או משתמש בחשבון LocalSystem המוגדר כברירת מחדל.

תוכל למצוא מידע נוסף על חשבונות הפעולה תחת קביעת תצורה של חשבונות פעולה של Microsoft Defender עבור זהות

יש לפרוס את חיישן Defender for Identity בבקר התחום שבו יש לכבות את חשבון Active Directory.

הערה

אם יש לך אוטומציה במקום כדי להפעיל או לחסום משתמש, בדוק אם האוטומציה יכולה להפריע להפרעה. לדוגמה, אם קיימת אוטומציה במקום לבדוק ולאכוף באופן קבוע שכל העובדים הפעילים אפשרו חשבונות, פעולה זו עשויה להפעיל בטעות חשבונות שהפעלתם בוטלה על-ידי הפרעה בתקיפה בעת זיהוי תקיפה.

דרישות מוקדמות של Microsoft Defender for Cloud Apps

Microsoft Office 365 Connector

Microsoft Defender for Cloud Apps חייב להיות מחובר ל- Microsoft Office 365 באמצעות המחבר. כדי לחבר את Defender for Cloud Apps, ראה חיבור Microsoft 365 ל- Microsoft Defender for Cloud Apps.

פיקוח על אפליקציות

פיקוח על אפליקציות חייב להיות מופעל. עיין בתיעוד הפיקוח על האפליקציה כדי להפעיל אותו.

דרישות מוקדמות של Microsoft Defender עבור Office 365

מיקום תיבות דואר

תיבות דואר נדרשות לאירוח ב- Exchange Online.

רישום ביומן ביקורת של תיבות דואר

יש לבצע ביקורת של אירועי תיבת הדואר הבאים לפי מינימום:

- MailItemsAccessed

- UpdateInboxRules

- MoveToDeletedItems

- מחיקה רכה

- מחיקה קשיחה

סקור את ניהול ביקורת תיבות הדואר כדי ללמוד אודות ניהול ביקורת של תיבות דואר.

מדיניות הקישורים הבטוחים צריכה להיות קיימת.

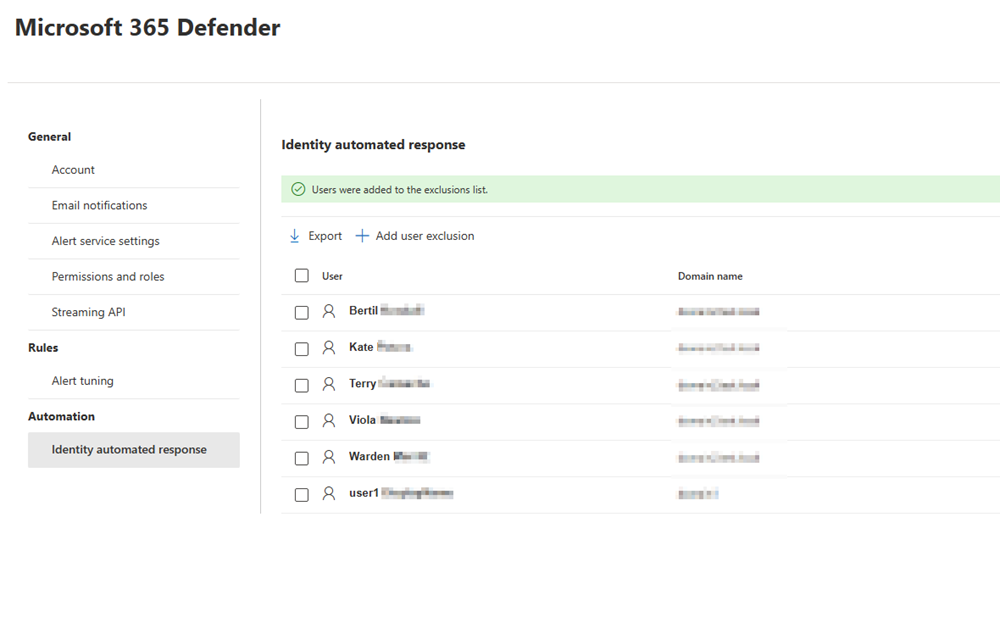

סקירה או שינוי של אי-הכללות אוטומטיות של תגובה עבור משתמשים

הפרעה אוטומטית בתקיפה מאפשרת אי-הכללה של חשבונות משתמשים ספציפיים מפעולות בילה אוטומטיות. משתמשים לא נכללים לא יושפעו מפעולות אוטומטיות המופעלות על-ידי הפרעה בתקיפה. עליך להיות מנהל מערכת כללי או מנהל אבטחה כדי לבצע את ההליך הבא:

עבור אל פורטל Microsoft Defender (https://security.microsoft.com) והיכנס.

עבור אל תגובה אוטומטית>לזהות XDR>של Microsoft Defender. בדוק את רשימת המשתמשים כדי לא לכלול חשבונות.

כדי לא לכלול חשבון משתמש חדש, בחר הוסף אי הכללה של משתמש.

לא מומלץ להוציא חשבונות משתמשים, וחשבונות שנוספו לרשימה זו לא יושעה בכל סוגי ההתקפות הנתמכים, כגון סכנה לדואר אלקטרוני עסקי (BEC) ותוכנות כופר המופעלות על-ידי בני אדם.

השלבים הבאים

למידע נוסף

עצה

האם ברצונך לקבל מידע נוסף? צור קשר עם קהילת האבטחה של Microsoft בקהילת הטכנולוגיה שלנו: קהילת האבטחה של Microsoft Defender XDR.