חיפוש וטבלת ציר

חשוב

ב- 30 ביוני 2024, פורטל בינת איומים של Microsoft Defender (Defender TI) העצמאי (https://ti.defender.microsoft.com) יצא משימוש ולא יהיה נגיש עוד. לקוחות יכולים להמשיך להשתמש ב- Defender TI בפורטל Microsoft Defender או באמצעות Microsoft Copilot לאבטחה. מידע נוסף

בינת איומים של Microsoft Defender (Defender TI) מציע מנוע חיפוש חזק וגמיש כדי לייעל את תהליך החקירה. הפלטפורמה מיועדת לאפשר למשתמשים להשתנות במגוון רחב של מחוונים ממקורות נתונים שונים, כך שיהיה קל יותר מאי פעם לגלות קשרי גומלין בין תשתית שונה. מאמר זה יעזור למשתמשים להבין כיצד לבצע חיפוש ולבצע ציר בערכות נתונים שונות כדי לגלות קשרי גומלין בין ממצאים שונים.

דרישות מוקדמות

- חשבון microsoft Microsoft Entra מזהה אישי או אישי. כניסה או יצירת חשבון

- רשיון בינת איומים של Microsoft Defender (Defender TI) Premium.

הערה

משתמשים ללא רישיון Defender TI Premium עדיין יוכלו להיכנס לפורטל הבינה האיומים של Defender ולגשת להצעות Defender TI ללא תשלום.

פתח את דף הבית של בינה איומים של Defender TI

- גש לפורטל הבינה האיומים של Defender.

- השלם את האימות של Microsoft כדי לגשת לפורטל.

ביצוע חיפושים וטבלאות בינת איומים

חיפוש בינת האיומים של Defender TI הוא פשוט וחזק, המיועד להציג תובנות עיקריות מיידיות, תוך מתן אפשרות למשתמשים לקיים אינטראקציה ישירה עם ערכות הנתונים שמרכיבים תובנות אלה. סרגל החיפוש תומך במגוון רחב של יחידות קלט שונות; משתמשים יכולים לחפש ממצאים ושמות מאמרים או פרוייקטים ספציפיים.

חיפוש סוגי ממצאים

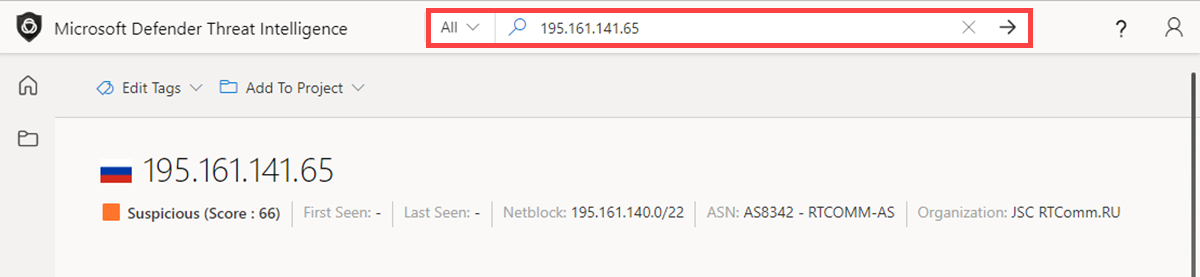

כתובת IP: חיפוש '195.161.141[.] 65' בסרגל חיפוש איום. פעולה זו התוצאה בחיפוש כתובת IP.

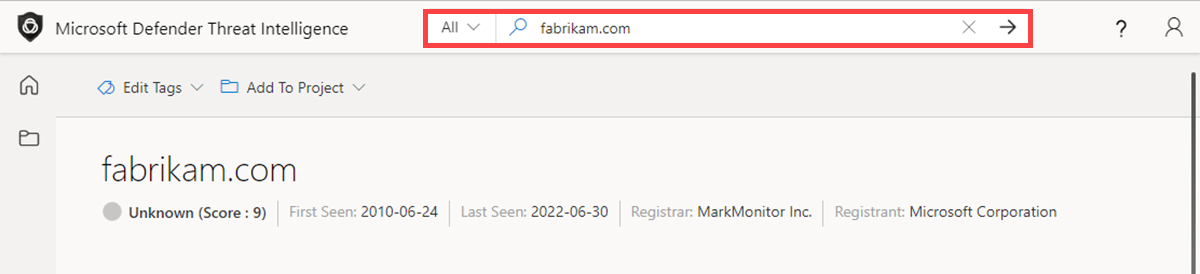

תחום: חיפוש

fabrikam.comבסרגל המידע חיפוש איום. פעולה זו התוצאה בחיפוש תחום.

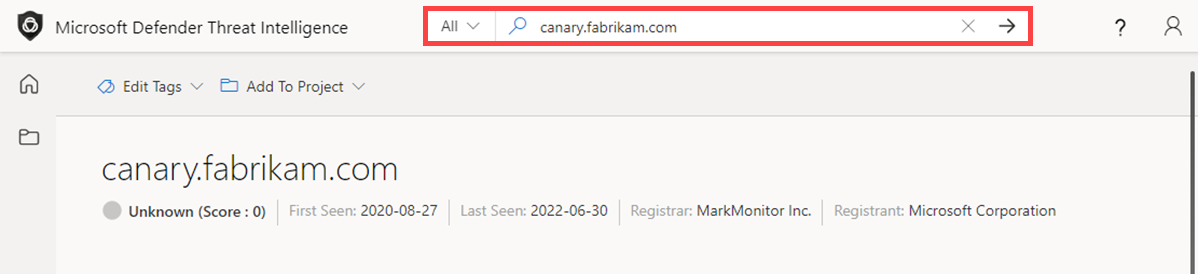

מארח: חיפוש

canary.fabrikam.comבסרגל הבינה חיפוש איום. פעולה זו התוצאה בחיפוש מארח.

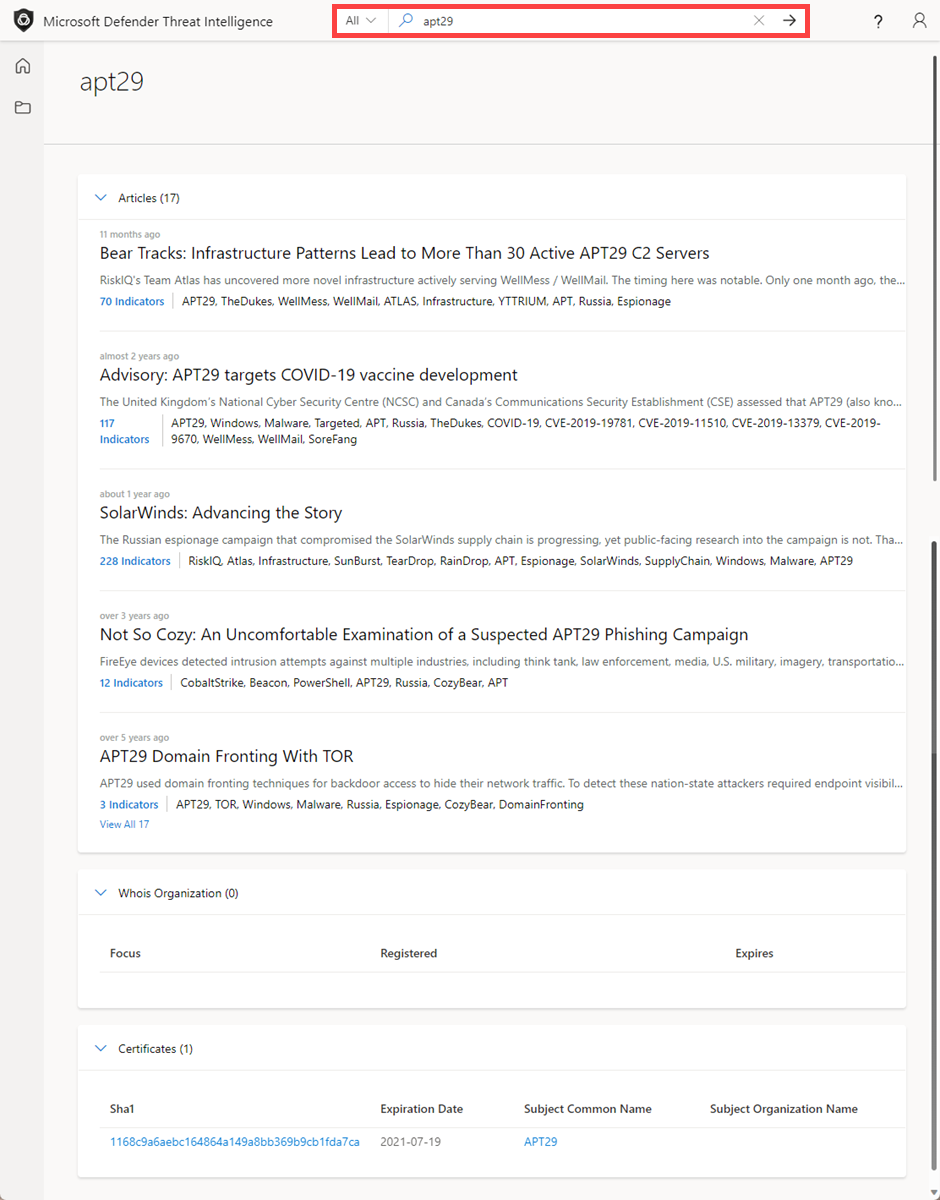

מילת מפתח: חיפוש את הערך 'apt29' בסרגל חיפוש Threat Intelligence. פעולה זו התוצאה חיפוש מילות מפתח. חיפושי מילות מפתח מכסים כל סוג של מילת מפתח, שעשויה לכלול מונח, כתובת דואר אלקטרוני וכו'. חיפושים לפי מילות מפתח התוצאה היא שיוך למאמרים, פרוייקטים וערכות נתונים.

CVE-ID: חיפוש 'CVE-2021-40444' בסרגל חיפוש Threat Intelligence. פעולה זו התוצאה בחיפוש מילת מפתח CVE-ID.

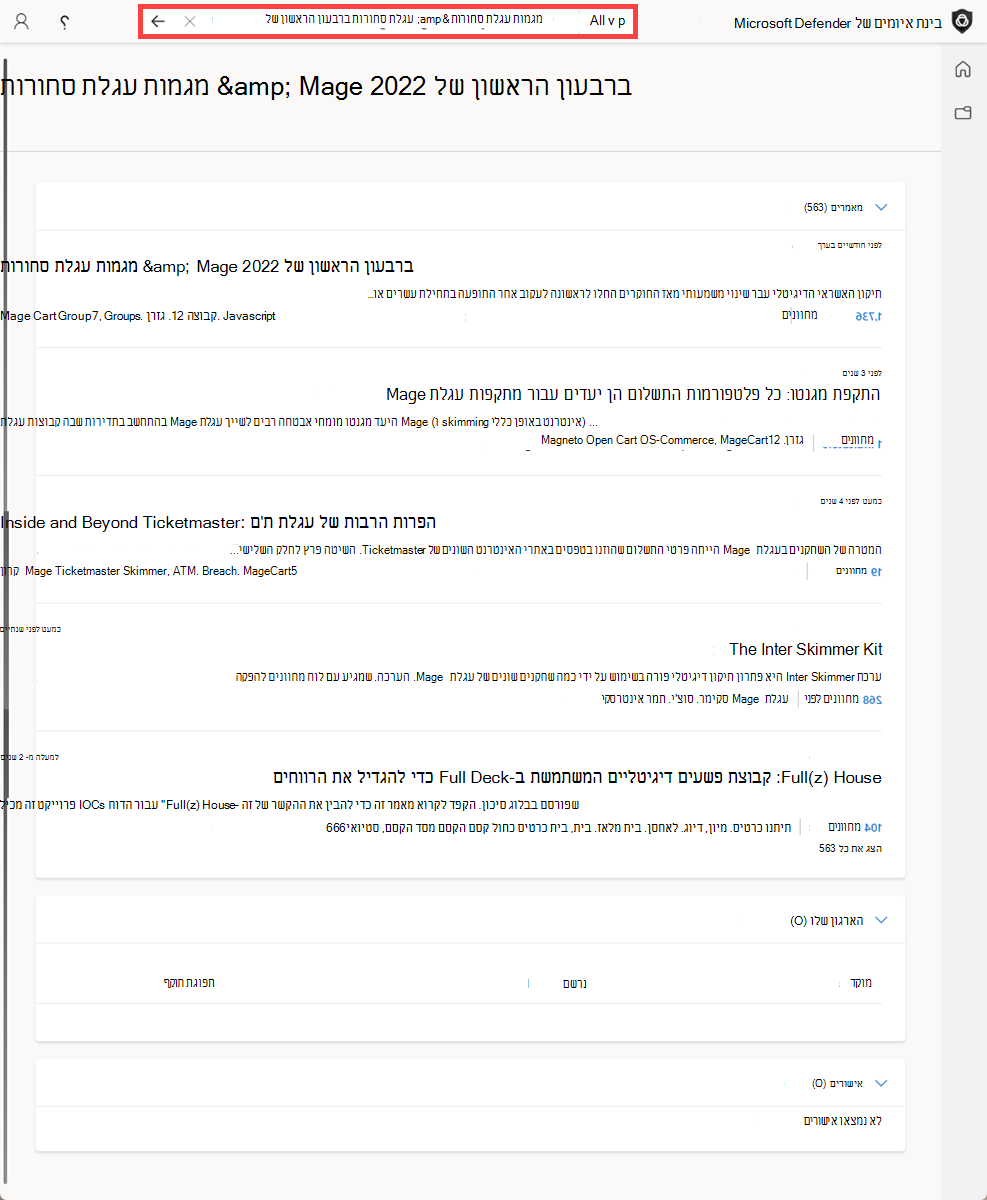

מאמר: חיפוש 'Commodity Skimming & Magecart Trends in First Quarter of 2022' in the Threat Intelligence חיפוש bar. פעולה זו התוצאה בחיפוש מאמר.

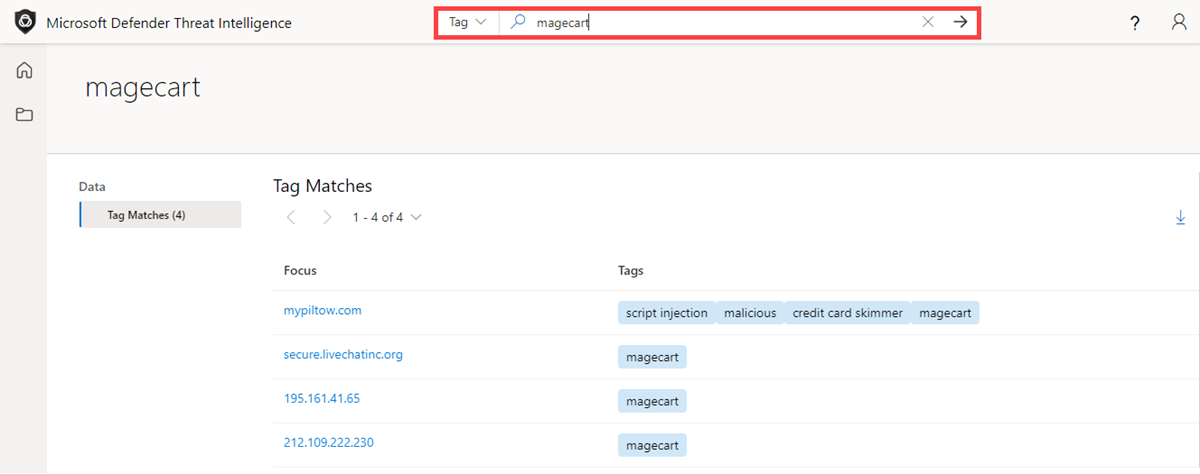

תג: בחר 'תג' מהרשימה הנפתחת חיפוש בינת איומים והקלד בפריט מגדל בסרגל חיפוש Threat Intelligence. הקש Enter או בחר את החץ השמאלי כדי לבצע את החיפוש. פעולה זו התוצאה היא חיפוש תגיות.

הערה

פעולה זו אינה מחזירה מאמרים המשתתפים בערך תג זה.

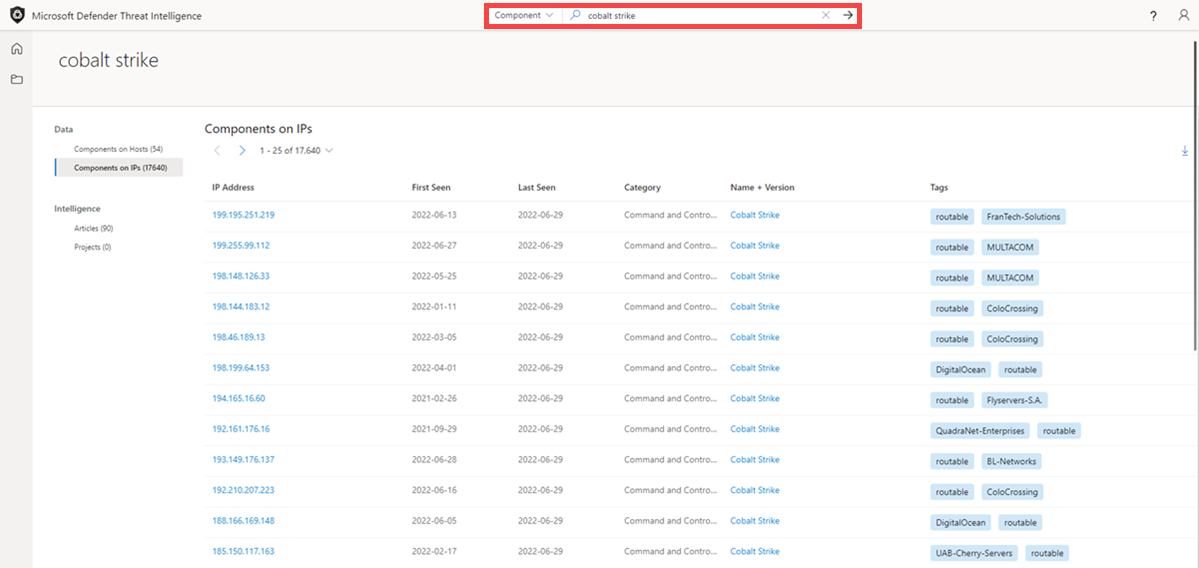

רכיב: בחר 'רכיב' מהרשימה הנפתחת חיפוש בינה איומים והקלד 'cobalt strike' בסרגל חיפוש Threat Intelligence. הקש Enter או בחר את החץ השמאלי כדי לבצע את החיפוש. פעולה זו התוצאה בחיפוש רכיבים.

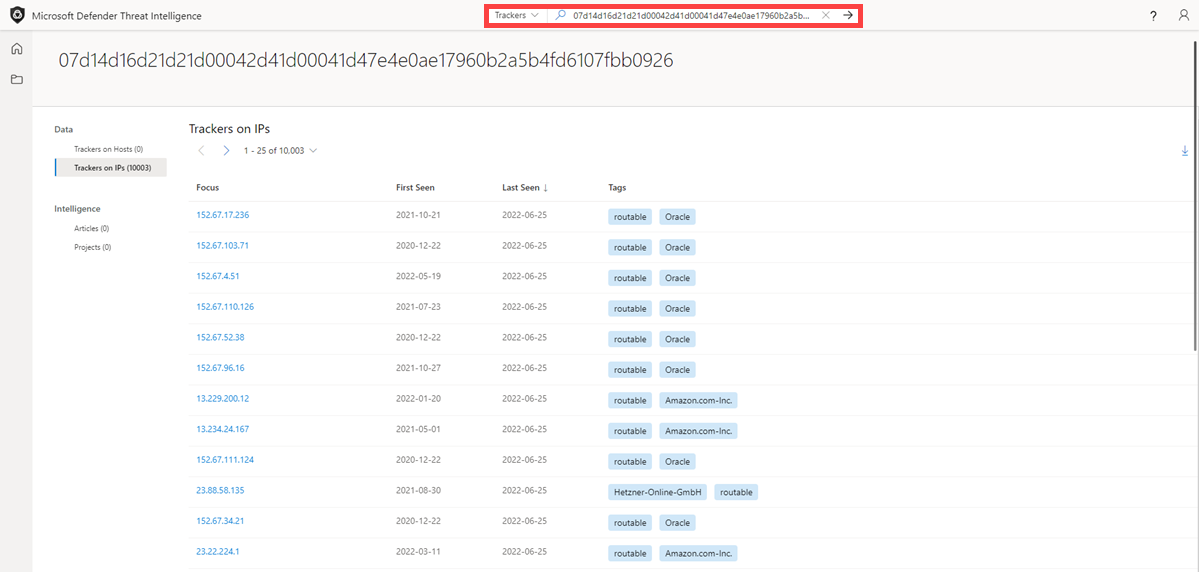

גשש: בחר 'עוקבים' מהרשימה הנפתחת Threat Intelligence חיפוש והקלד '07d14d16d21d21d00042d41d00041d47e4e0ae17960b2a5b4fd6107fbb0926' בסרגל Threat Intelligence חיפוש. הקש Enter או בחר את החץ השמאלי כדי לבצע את החיפוש. פעולה זו התוצאה בחיפוש עוקב. הערה: בדוגמה זו, זה היה סוג מעקב של JarmHash.

הערה

בדוגמה זו, זה היה סוג מעקב של JarmHash.

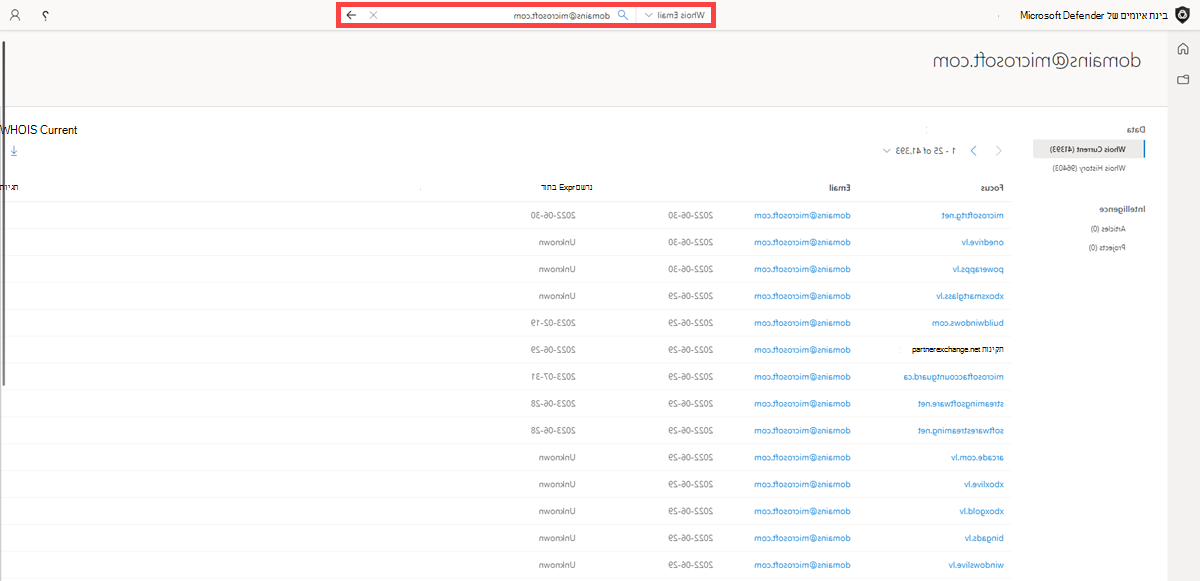

דואר אלקטרוני של WHOIS: בחר 'WHOIS' > 'דואר אלקטרוני' מהרשימה הנפתחת חיפוש domains@microsoft.com בינה איומים והקלד בתיבה בינה חיפוש. הקש Enter או בחר את החץ השמאלי כדי לבצע את החיפוש. פעולה זו התוצאה בחיפוש דואר אלקטרוני של WHOIS.

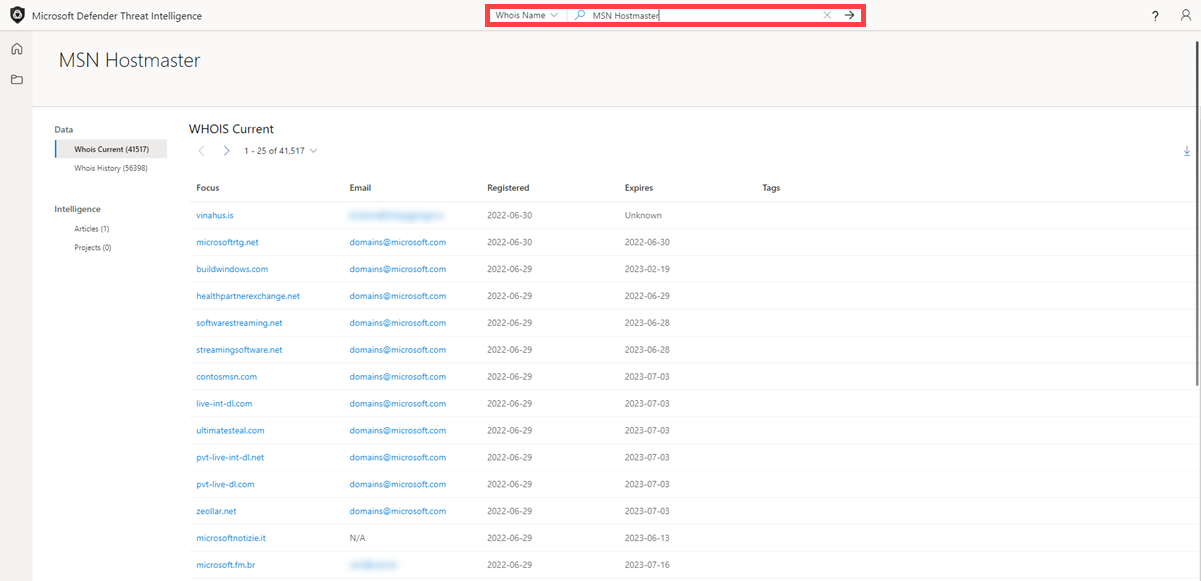

WHOIS Name: בחר 'WHOIS' > 'Name' מהרשימה הנפתחת חיפוש Threat Intelligence והקלד 'MSN Hostmaster' בסרגל חיפוש Threat Intelligence. הקש Enter או בחר את החץ השמאלי כדי לבצע את החיפוש. פעולה זו התוצאה בחיפוש WHOIS Name.

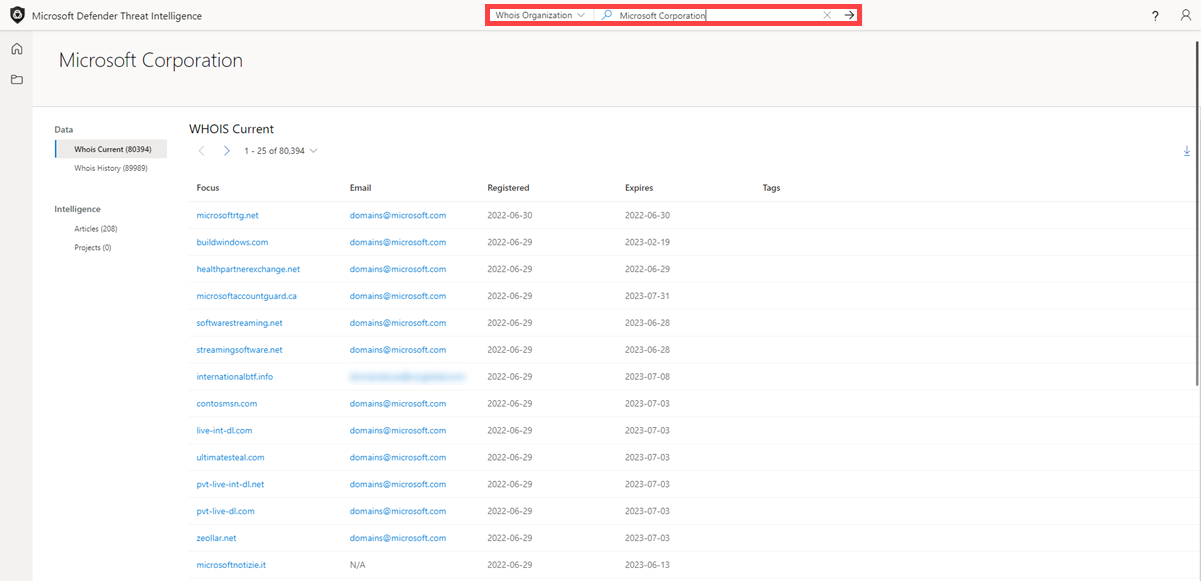

ארגון WHOIS: בחר 'WHOIS' > 'ארגון' מתוך הרשימה הנפתחת חיפוש'בינה מפני איומים' והקלד 'Microsoft Corporation' בסרגל חיפוש האיומים. הקש Enter או בחר את החץ השמאלי כדי לבצע את החיפוש. פעולה זו התוצאה בחיפוש ארגון WHOIS.

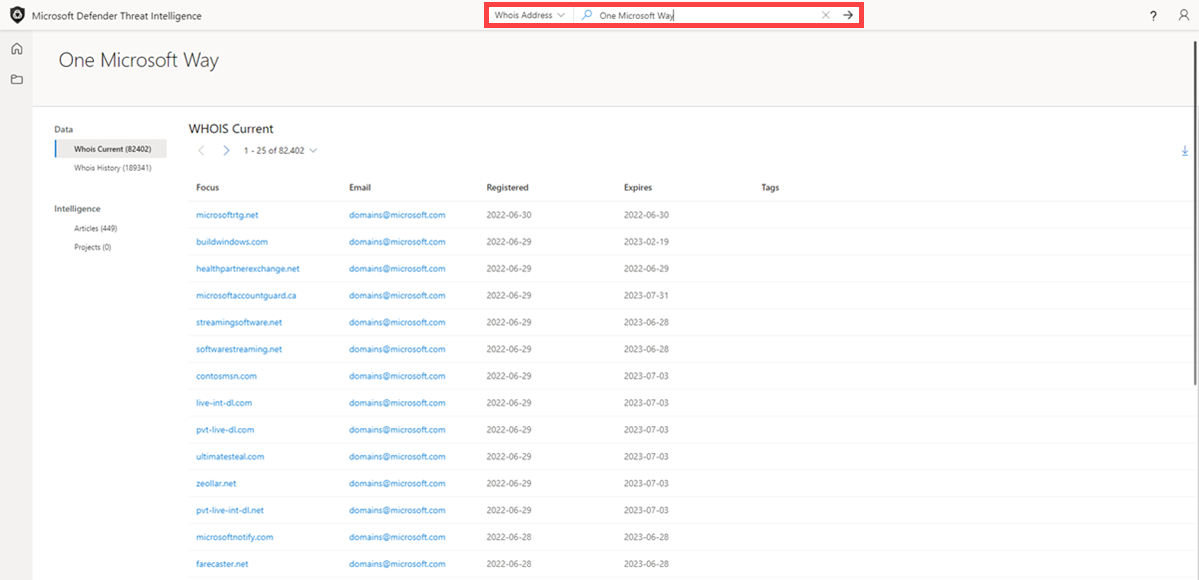

כתובת WHOIS: בחר 'WHOIS' > 'Address' מהרשימה הנפתחת חיפוש Threat Intelligence והקלידו 'One Microsoft Way' בסרגל חיפוש Threat Intelligence. הקש Enter או בחר את החץ השמאלי כדי לבצע את החיפוש. פעולה זו התוצאה בחיפוש כתובת WHOIS.

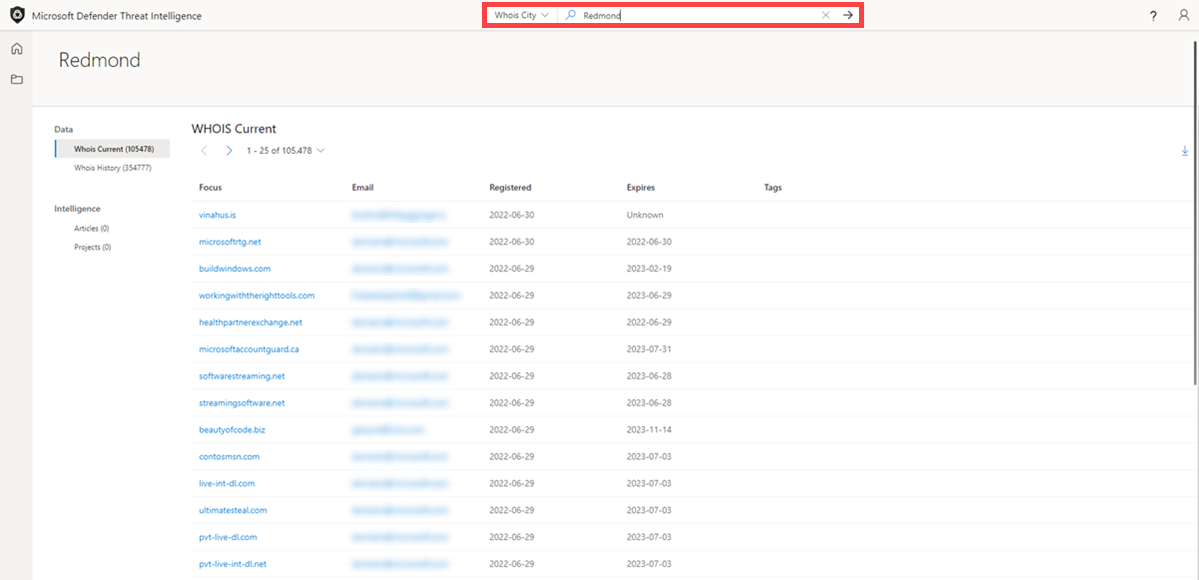

WHOIS City: בחר 'WHOIS' 'City' מהרשימה הנפתחת חיפוש Threat Intelligence והקלד 'Redmond' > בסרגל חיפוש Threat Intelligence. הקש Enter או בחר את החץ השמאלי כדי לבצע את החיפוש. פעולה זו התוצאה בחיפוש WHOIS City.

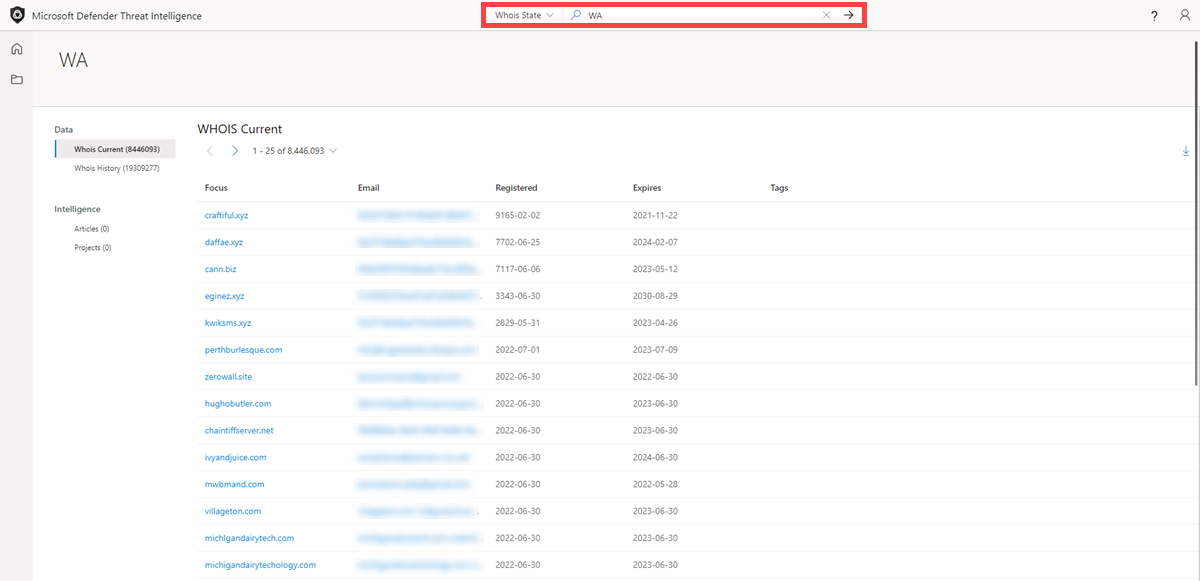

מצב WHOIS: בחר 'WHOIS' > 'State' מהרשימה הנפתחת חיפוש Threat Intelligence והקלד 'WA' בסרגל חיפוש Threat Intelligence. הקש Enter או בחר את החץ השמאלי כדי לבצע את החיפוש. פעולה זו התוצאה בחיפוש מצב WHOIS.

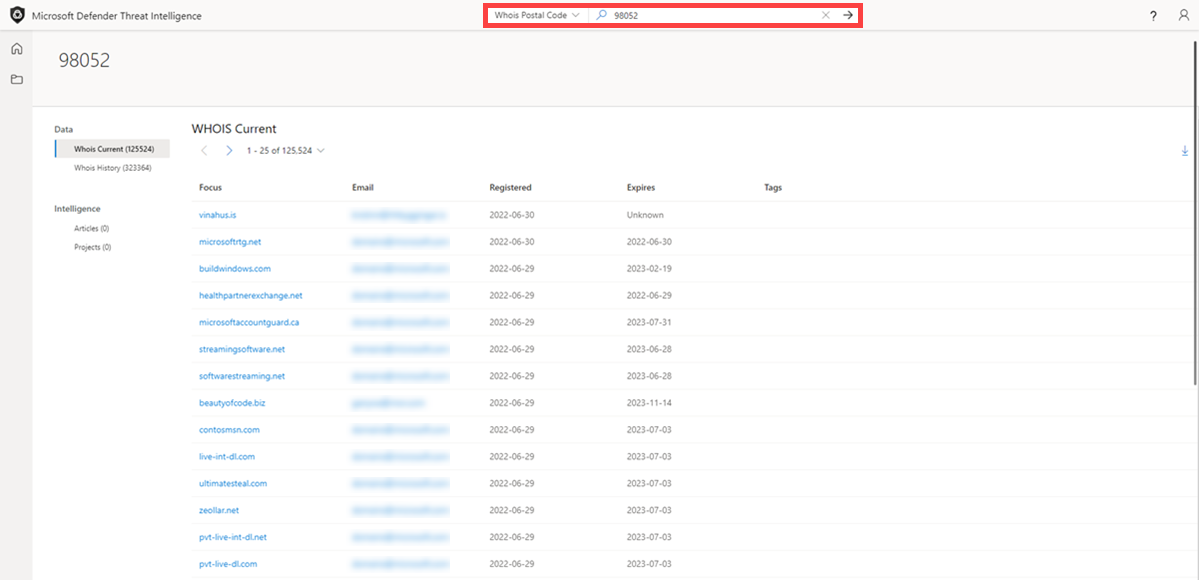

מיקוד WHOIS: בחר 'WHOIS' > 'מיקוד' מהרשימה הנפתחת 'בינה חיפוש' והקלד '98052' בסרגל חיפוש איום. הקש Enter או בחר את החץ השמאלי כדי לבצע את החיפוש. פעולה זו התוצאה של חיפוש מיקוד WHOIS.

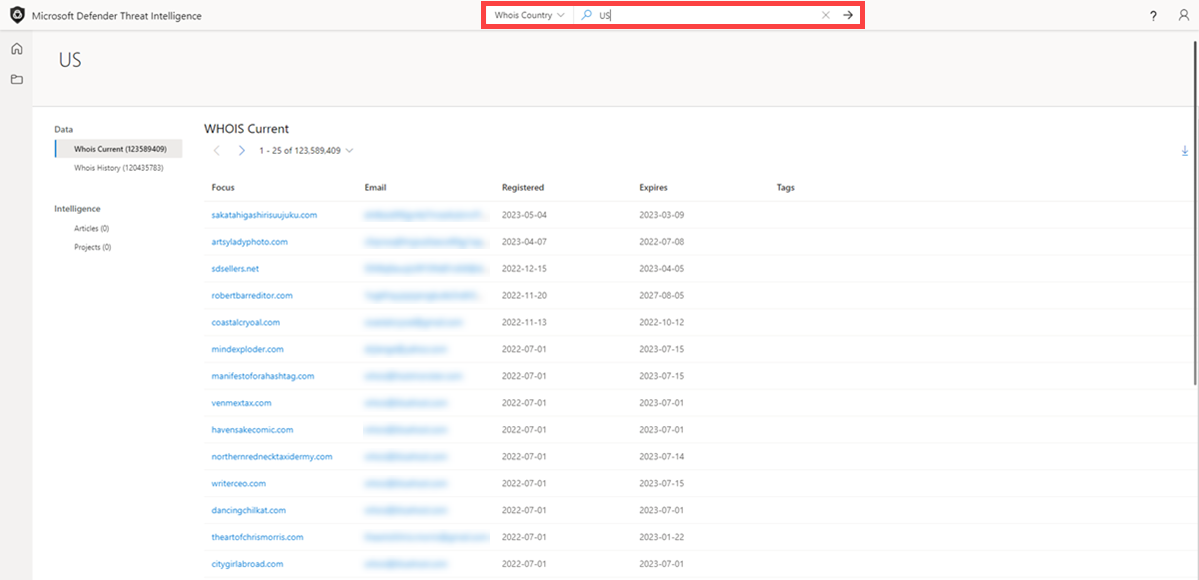

WHOIS Country: בחר 'WHOIS' > 'Country' מהרשימה הנפתחת חיפוש Threat Intelligence והקלד 'US' בסרגל חיפוש Threat Intelligence. הקש Enter או בחר את החץ השמאלי כדי לבצע את החיפוש. פעולה זו התוצאה בחיפוש מדינה/אזור WHOIS.

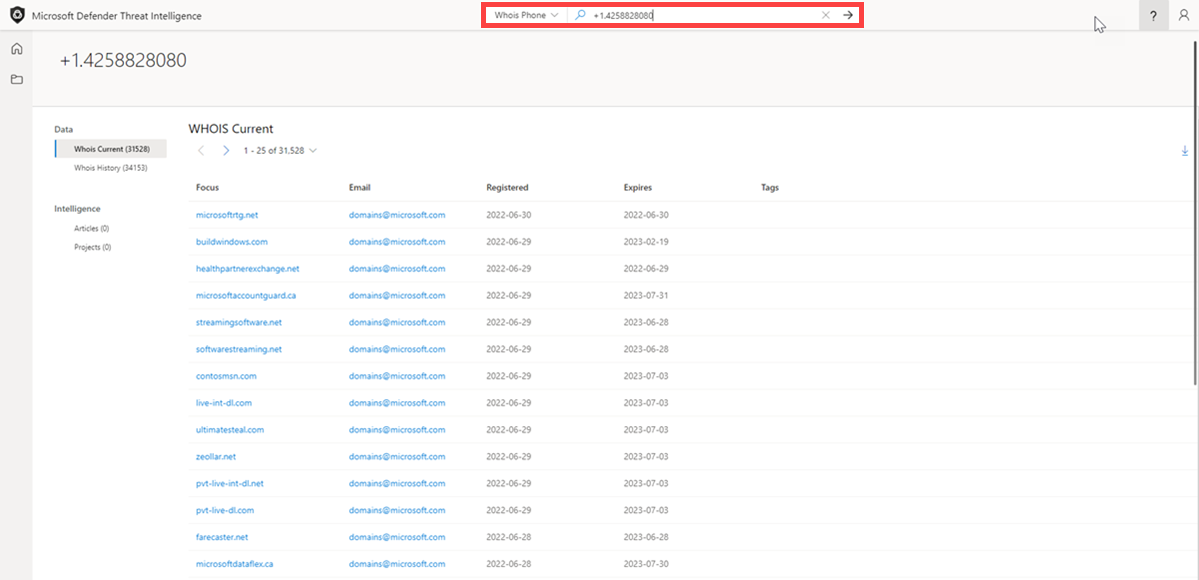

WHOIS Phone: בחר 'WHOIS' > 'טלפון' מהרשימה הנפתחת 'בינה חיפוש' והקלד '+1.4258828080' בסרגל חיפוש Threat Intelligence. הקש Enter או בחר את החץ השמאלי כדי לבצע את החיפוש. פעולה זו התוצאה בחיפוש WHOIS Phone.

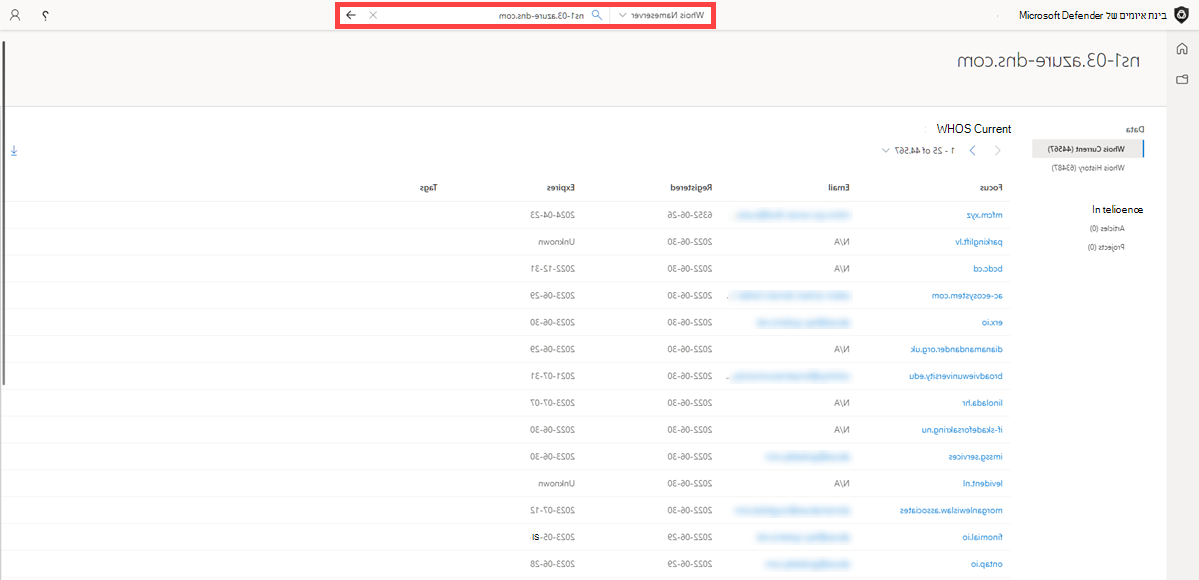

WHOIS Nameserver: בחר 'WHOIS' > 'Nameserver' חיפוש הרשימה הנפתחת של Threat Intelligence והקלד בתיבה

ns1-03.azure-dns.comThreat Intelligence חיפוש. הקש Enter או בחר את החץ השמאלי כדי לבצע את החיפוש. פעולה זו התוצאה בחיפוש WHOIS Nameserver.

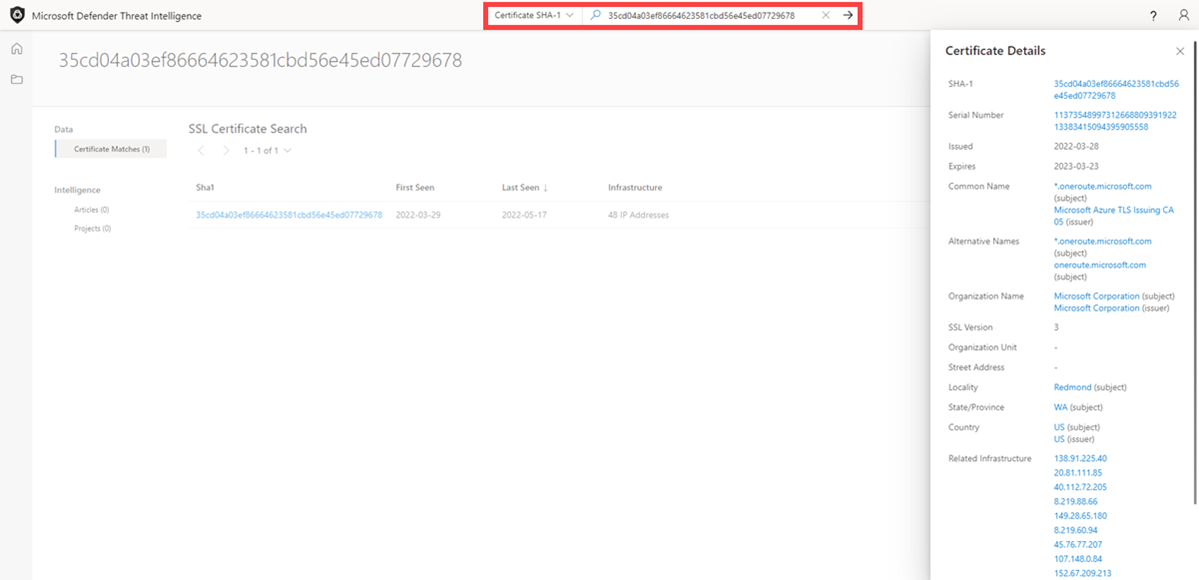

אישור SHA-1: בחר 'אישור' > 'SHA-1' מהרשימה הנפתחת Threat Intelligence חיפוש והקלד '35cd04a03ef8664623581cbd56e45ed07729678' בסרגל חיפוש Threat Intelligence. הקש Enter או בחר את החץ השמאלי כדי לבצע את החיפוש. פעולה זו התוצאה בחיפוש SHA-1 אישור.

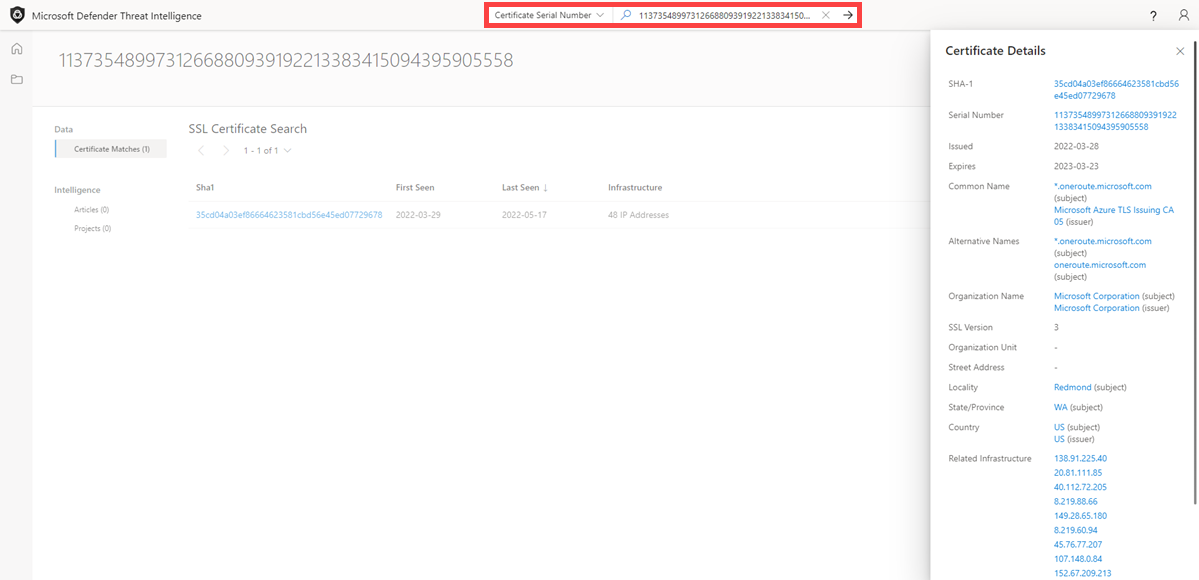

מספר סידורי של אישור: בחר 'אישור' > 'מספר סידורי' מהרשימה הנפתחת חיפוש Threat Intelligence והקלד '1137354899731266880939192213383415094395905558' בסרגל חיפוש Threat Intelligence. הקש Enter או בחר את החץ השמאלי כדי לבצע את החיפוש. פעולה זו התוצאה בחיפוש מספר סידורי של אישור.

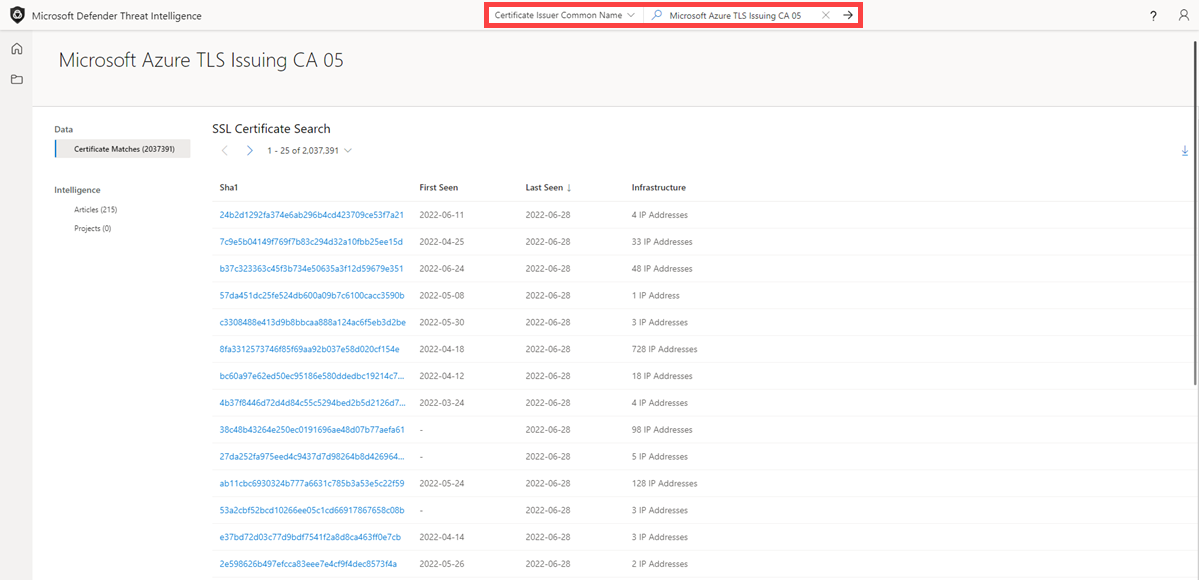

שם נפוץ של נפפיק אישורים: בחר 'אישור' > 'שם משותף של הנפפיק' מתוך הרשימה הנפתחת Threat Intelligence חיפוש והקלד 'Microsoft Azure TLS הנפקת CA 05' בסרגל חיפוש Threat Intelligence. הקש Enter או בחר את החץ השמאלי כדי לבצע את החיפוש. פעולה זו גורמת לחיפוש שמות נפוצים של נושא אישורים.

שם חלופי של נושא האישורים: בחר 'Certificate' > 'Issuer Alternative Name' מהרשימה הנפתחת Threat Intelligence חיפוש, והקלד שם חלופי של נושא האישורים בסרגל חיפוש Threat Intelligence. הקש Enter או בחר את החץ השמאלי כדי לבצע את החיפוש. פעולה זו גורמת לחיפוש שם חלופי של נושא האישור.

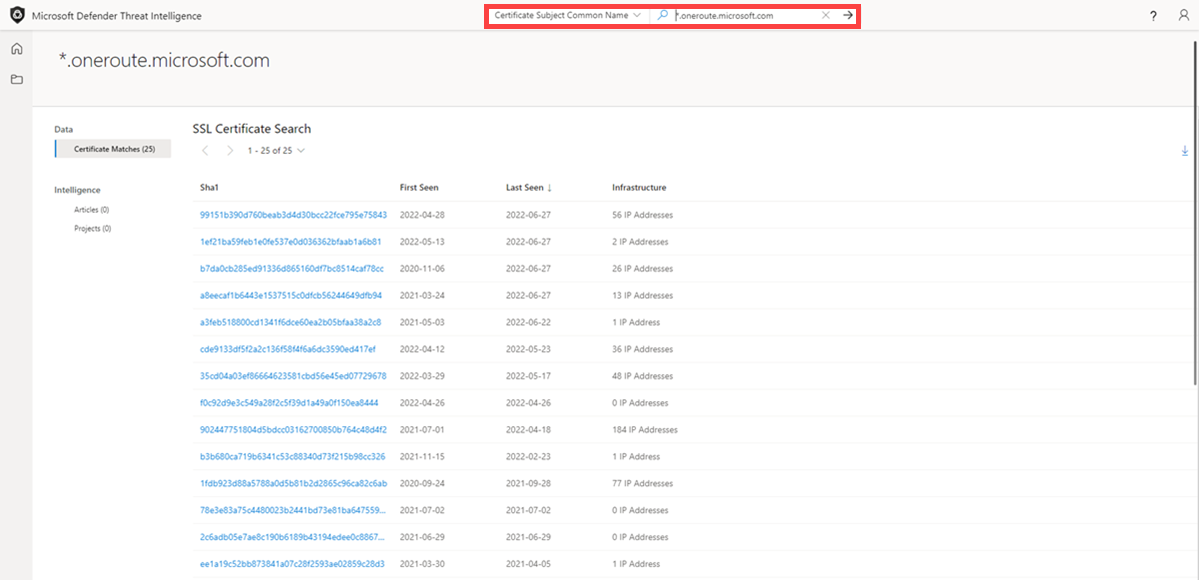

שם נפוץ של נושא אישור: בחר 'אישור' > 'נושא שם משותף' מהרשימה הנפתחת חיפוש בינה איומים והקלד

*.oneroute.microsoft.comבתיבה בינה חיפוש איום. הקש Enter או בחר את החץ השמאלי כדי לבצע את החיפוש. פעולה זו התוצאה של חיפוש שם נפוץ של נושא אישור.

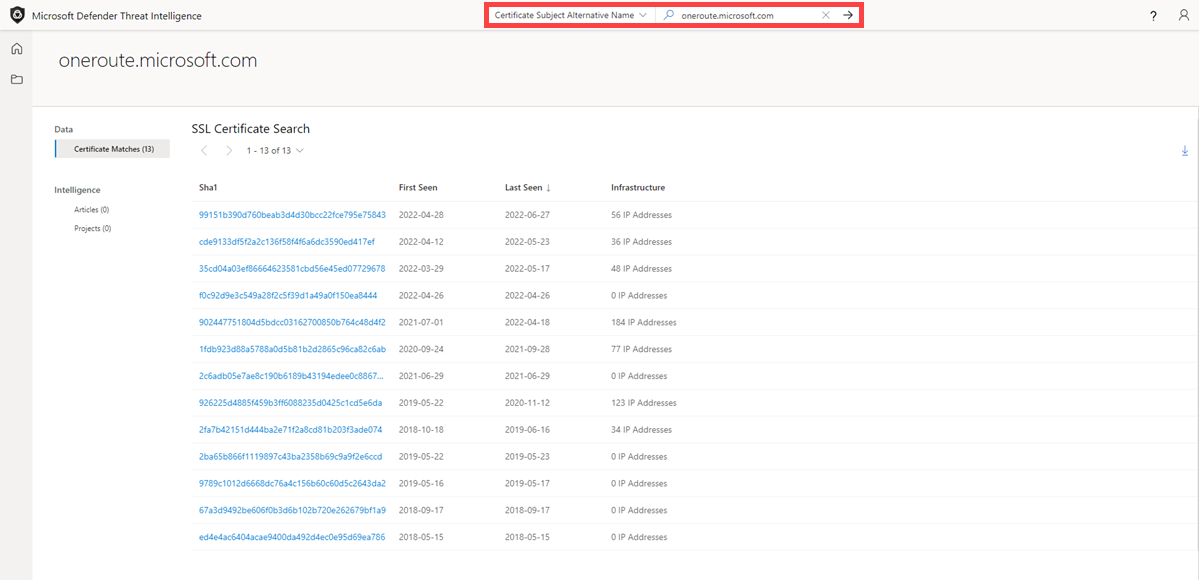

שם חלופי של נושא אישור: בחר 'אישור' > 'שם חלופי של נושא' מהרשימה הנפתחת חיפוש מודיעין איומים והקלד

oneroute.microsoft.comבתיבה בינה חיפוש האיומים. הקש Enter או בחר את החץ השמאלי כדי לבצע את החיפוש. פעולה זו התוצאה של חיפוש שם חלופי נושא אישור.

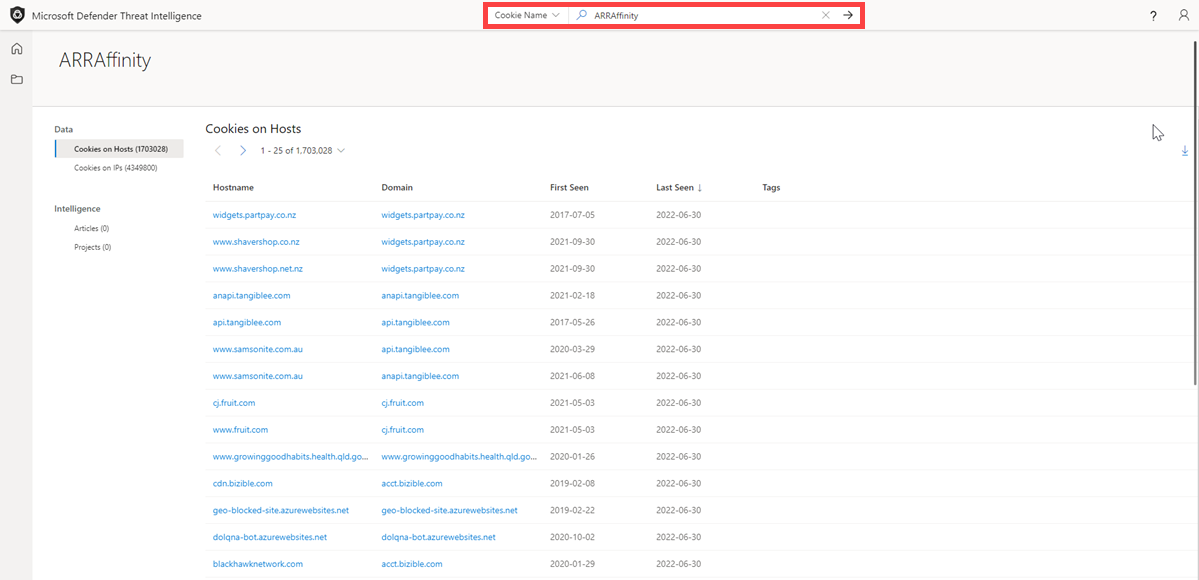

שם קובץ Cookie: בחר 'קובץ Cookie' > 'שם' מהרשימה הנפתחת חיפוש Threat Intelligence והקלד 'ARRAffinity' בסרגל חיפוש Threat Intelligence. הקש Enter או בחר את החץ השמאלי כדי לבצע את החיפוש. פעולה זו התוצאה בחיפוש שם קובץ Cookie.

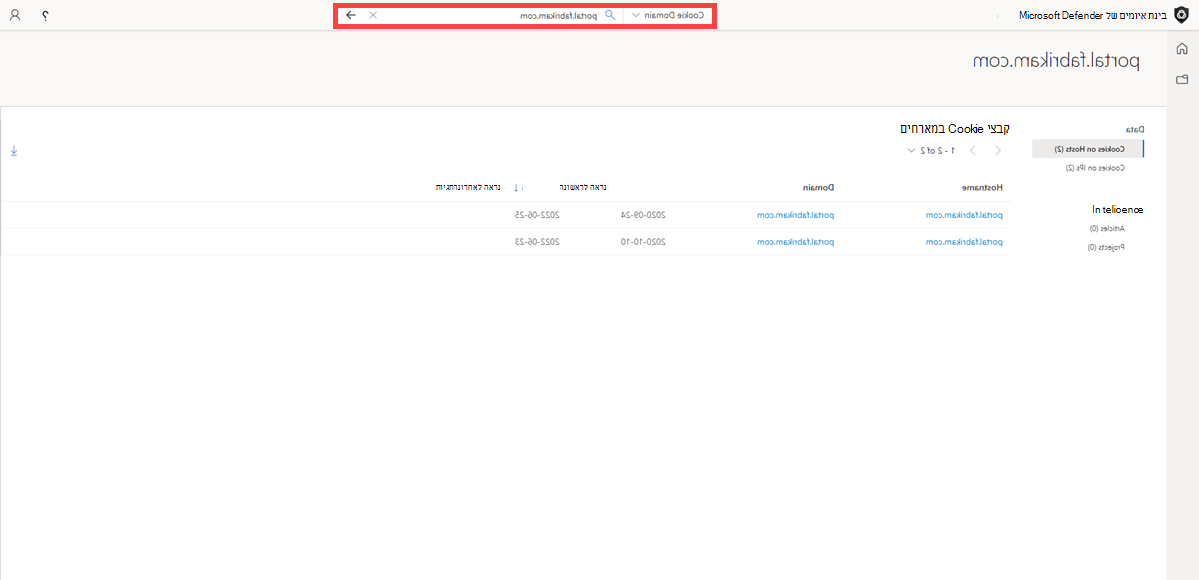

תחום קובץ Cookie: בחר 'קובץ Cookie' > 'תחום' מהרשימה הנפתחת חיפוש Threat Intelligence והקלד

portal.fabrikam.comבתיבה Threat Intelligence חיפוש. הקש Enter או בחר את החץ השמאלי כדי לבצע את החיפוש. פעולה זו התוצאה של חיפוש תחום Cookie.

צירים: עבור כל אחד מהחיפושים המבוצעים בשלבים שלעיל, ישנם ממצאים עם היפר-קישורים שניתן לבצע עבורם ציר כדי לגלות תוצאות משופרות נוספות המשויכות למחוונים אלה. הרגש חופשי להתנסות באפשרות זו בעצמך.

תוצאות החיפוש

תובנות עיקריות

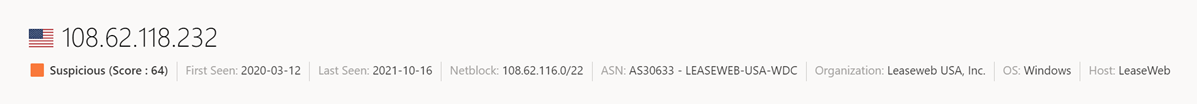

בחלק העליון של הדף, הפלטפורמה מספקת מידע בסיסי אודות החפץ. מידע זה יכול לכלול את הפריטים הבאים, בהתאם לסוג הממצא:

- מדינה: הדגל לצד כתובת ה- IP מציין את המדינה/אזור של המקור עבור החפץ, שיכול לעזור לקבוע את מידת המוניטין או את תציבת האבטחה שלו. כתובת IP זו מתארחת בתשתית בתוך ארצות הברית.

- מוניטין: בדוגמה זו, כתובת ה- IP מתויגת עם "זדוני" המציין שהפלטפורמה זיהתה חיבורים בין חפץ זה לבין תשתית מינורית מוכרת זו. ניתן גם לתייג ממצאים כ"חשודים", "ניטראליים" או "לא ידועים".

- נראה לראשונה: חותמת זמן זו מציינת מתי החפץ נצפה לראשונה על-ידי מערכת הזיהוי של הפלטפורמה. הבנת אורך החיים של חפץ יכולה לעזור לקבוע את המוניטין שלו.

- נראה לאחרונה: חותמת זמן זו מציינת מתי החפץ נצפה לאחרונה על-ידי מערכת הזיהוי של הפלטפורמה. פעולה זו מסייעת לקבוע אם החפץ עדיין נמצא בשימוש פעיל.

- בלוק IP: בלוק ה- IP הכולל את ממצא כתובת ה- IP של השאילתה.

- רשם: הרשם המשויך אל רשומת WHOIS עבור ממצא התחום שעבורו התבצעה שאילתה.

- Registrant: שם ה- registrant בתוך נתוני WHOIS עבור חפץ.

- ASN: ה- ASN המשויך לפריט.

- מערכת הפעלה: מערכת ההפעלה המשויכת לממצא.

- מארח: ספק האירוח עבור החפץ. ספקי אירוח מסוימים הם בעלי מוניטין גדול יותר מאחרים, כך שערך זה יכול לציין את החוקיות של ממצא.

מקטע זה מציג גם תגיות שהוחלו על הממצא או על פרוייקטים הכוללים אותו. המשתמשים יכולים גם להוסיף תגית או להוסיף את החפץ לפרוייקט.

הכרטיסיה 'סיכום'

סקירה כללית

התוצאות של חיפוש בינת איומים מקובצות לשתי כרטיסיות: "Summary" ו- "Data". הכרטיסיה סיכום מספקת תובנות מרכזיות לגבי חפץ שהפלטפורמה גגזרה מערכות הנתונים הבאות שלנו. מקטע זה נועד להציג ממצאים עיקריים שעשויים לעזור בהתחלת חקירה.

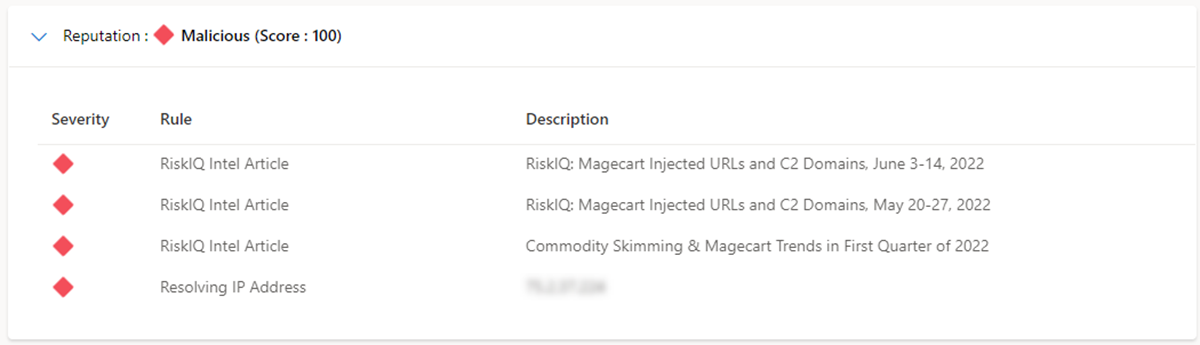

המוניטין

Defender TI מספק ניקודי מוניטין קנייניים עבור כל מארח, תחום או כתובת IP. בין אם מבוצע אימות המוניטין של ישות ידועה או לא ידועה, ניקוד זה עוזר למשתמשים להבין במהירות כל קשר שזוהה לתשתית זדונית או חשודה. דירוגי מוניטין מוצגים כציון מספרי עם טווח בין 0 ל- 100. לישות עם ציון של "0" אין שיוך ידוע לפעילות חשודה או למחוונים ידועים של פשרה; ציון של "100" מציין שהישות זדונית. הפלטפורמה מספקת רשימה של כללים עם תיאור ודירוג חומרה. בדוגמה שלהלן, אנו רואים ארבעה כללי "חומרה גבוהה" החלים על תחום זה.

לקבלת מידע נוסף, ראה ניקוד מוניטין.

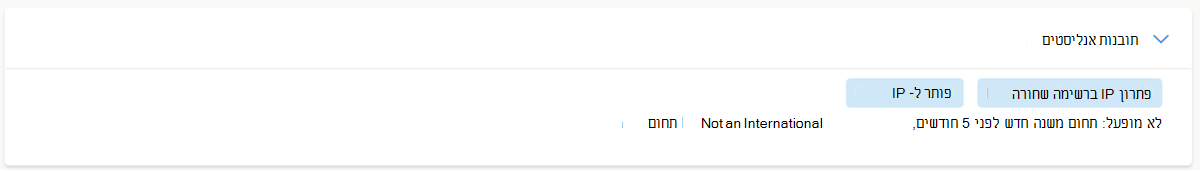

תובנות של אנליסטים

המקטע 'תובנות אנליסטים' מספק תובנות מהירות לגבי החפץ שעשוי לסייע לך לקבוע את השלב הבא בחקירה. סעיף זה יכלול את כל התובנות החלות על החפץ ועל אלה שאינן חלות על ניראות נוספת. בדוגמה שלהלן, אנו יכולים לקבוע במהירות כי כתובת ה- IP ניתנת לניתוב, מארחת שרת אינטרנט וכוללת יציאה פתוחה בחמשת הימים האחרונים. יתר על כן, המערכת מציגה כללים שלא מופעלו, מה שיכול להיות שימושי באותה יעילות בעת פתיחת חקירה.

לקבלת מידע נוסף, ראה תובנות של אנליסטים.

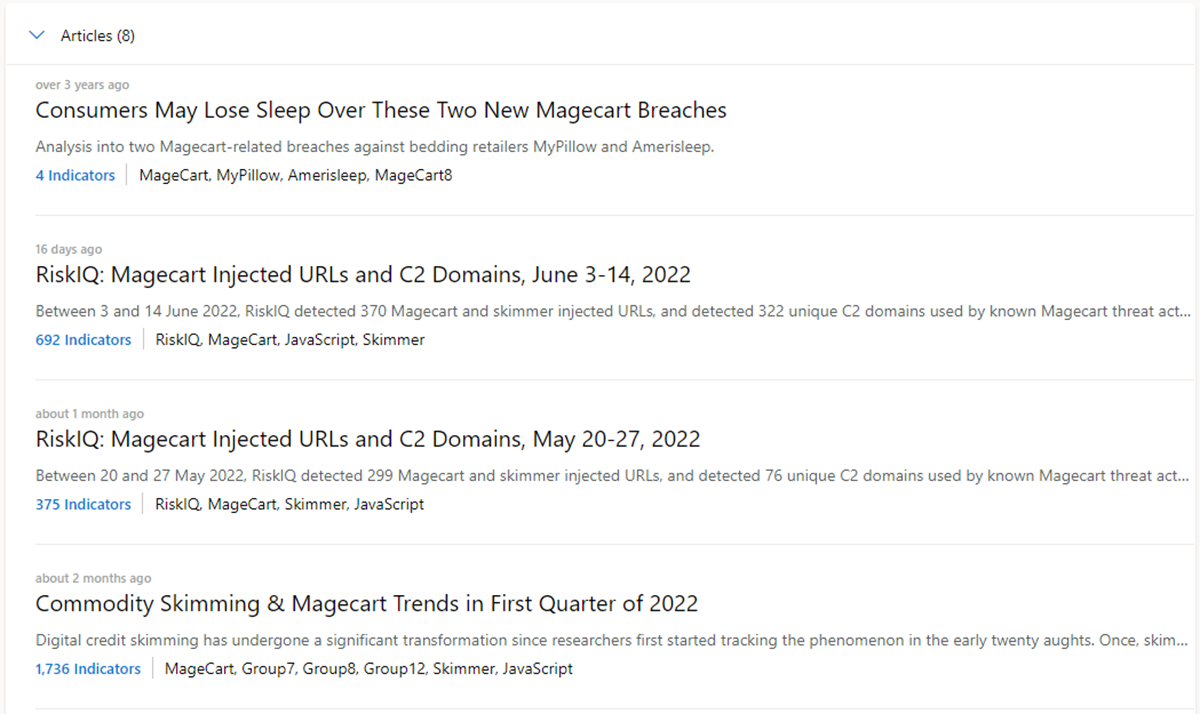

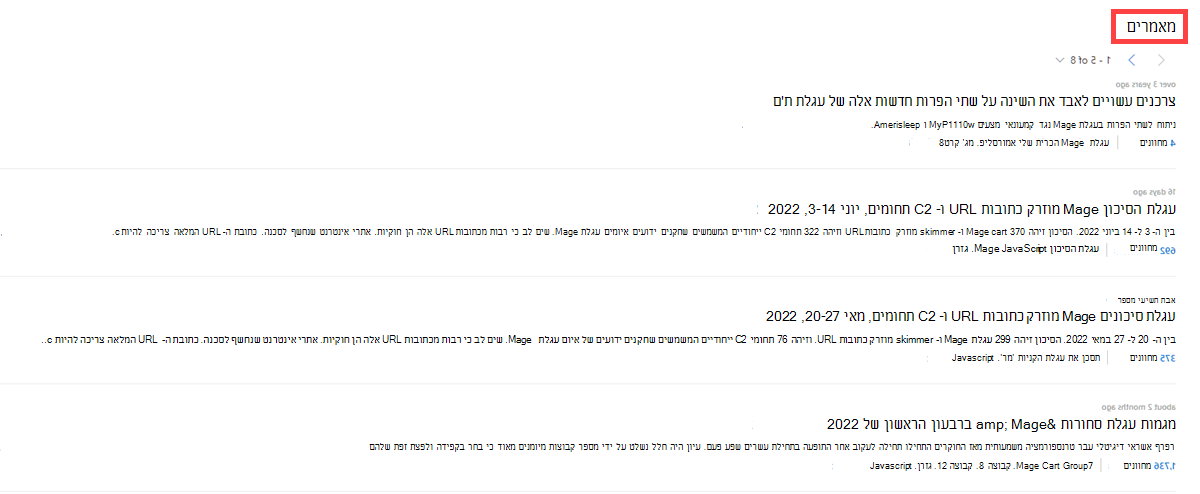

מאמרים

המקטע מאמרים מציג את כל המאמרים שעשויים לספק תובנות לגבי הדרך הטובה ביותר לחקור ולנטרל בסופו של דבר את החפץ המושפע. מאמרים אלה נכתבו על-ידי חוקרים אשר חוקרים את התנהגותם של שחקני איומים ידועים ואת התשתית שלהם, וממצאים עיקריים שיכולים לעזור לאחרים לצמצם את הסיכון לארגון שלהם. בדוגמה זו, כתובת ה- IP בחיפוש זוהתה כ- IOC הקשור לממצאים במאמר.

לקבלת מידע נוסף, ראה מהו בינת איומים של Microsoft Defender (Defender TI)?

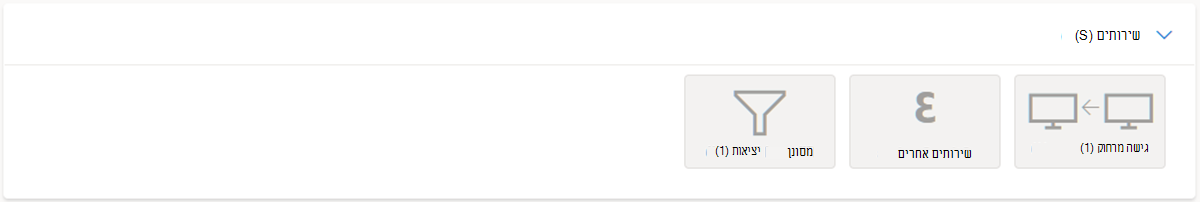

שירותי

מקטע זה מפרט את כל השירותים שזוהו הפועלים בחפץ כתובת ה- IP. פעולה זו שימושית בעת ניסיון להבין את השימוש המיועד בישות. בעת חקירת תשתית זדונית, מידע זה יכול לסייע בקביעת היכולות של חפץ, כך שהמשתמשים יוכלו להגן באופן יזום על הארגון שלהם בהתבסס על מידע זה

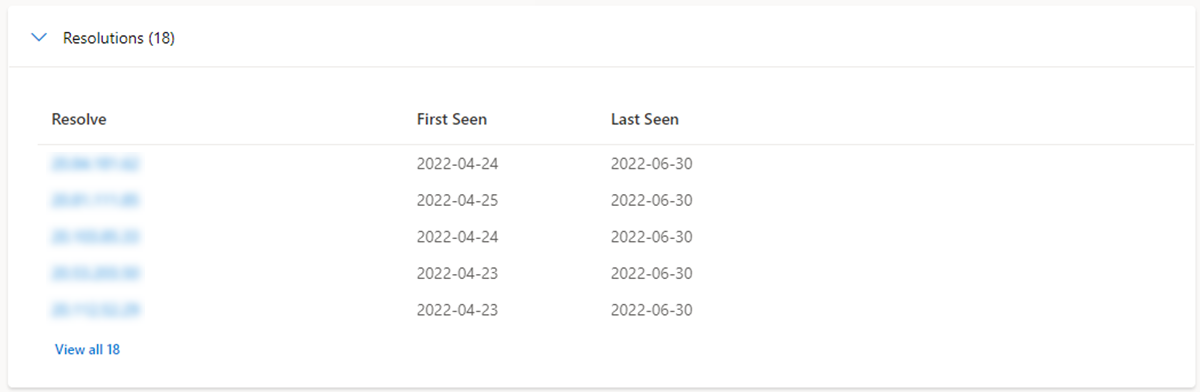

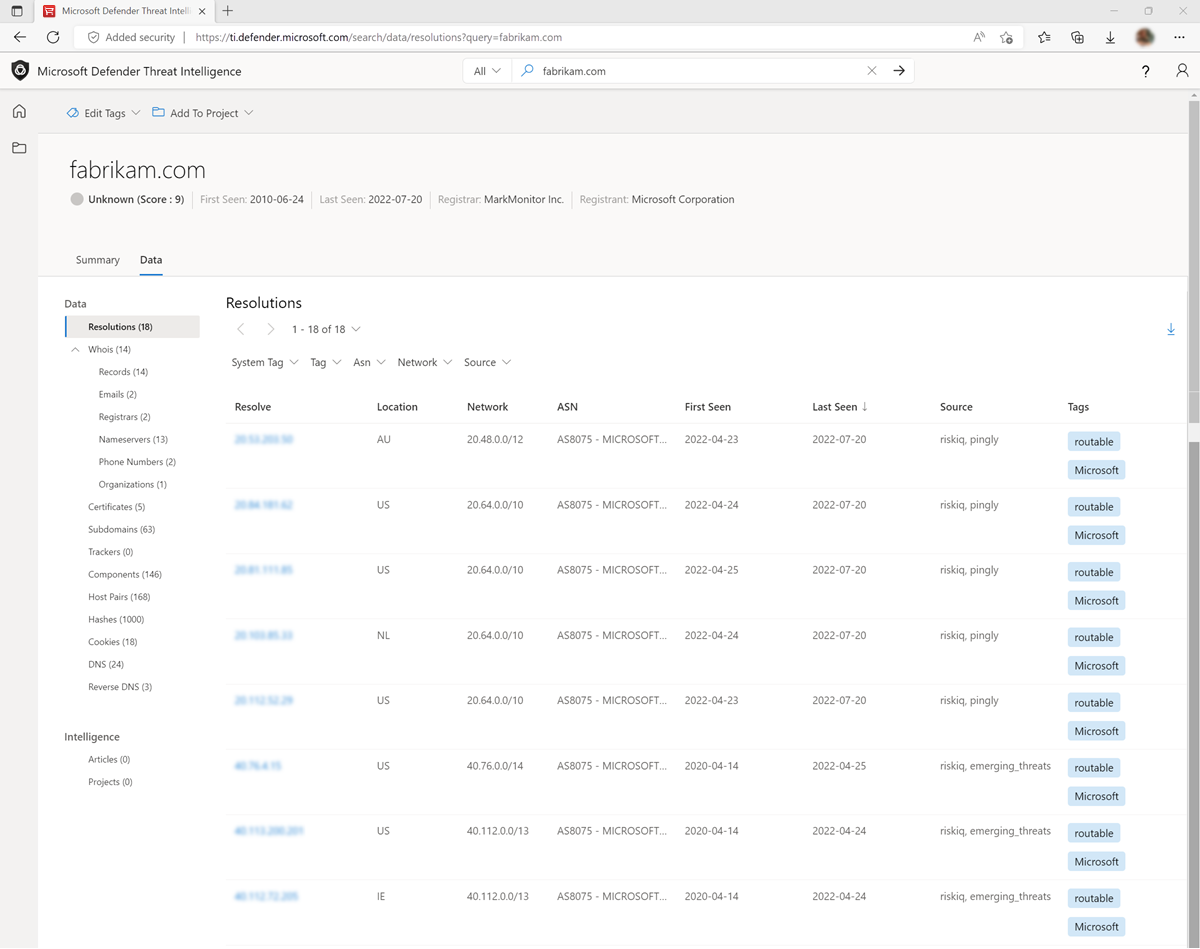

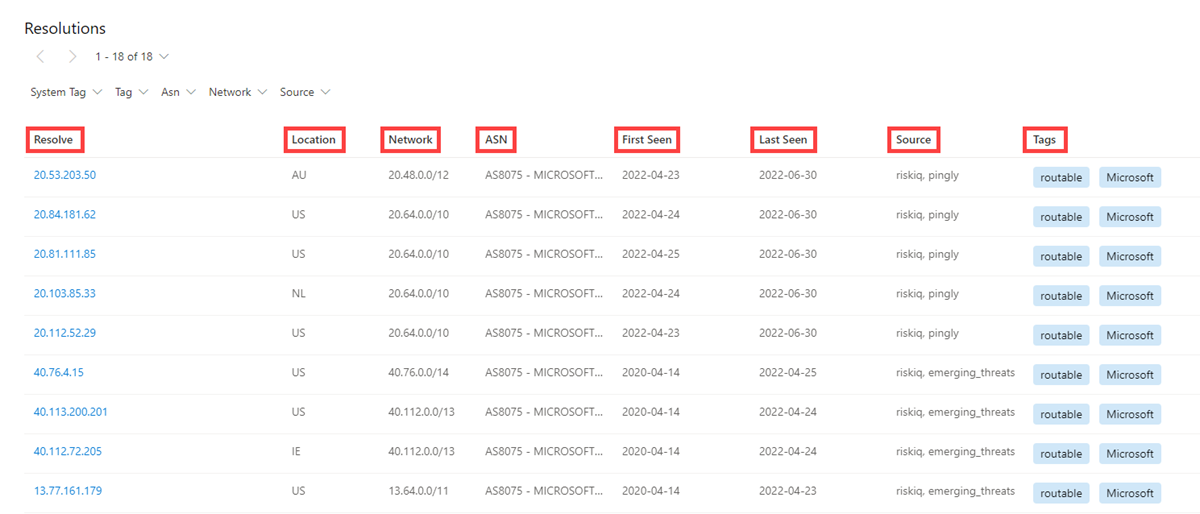

החלטות

פתרונות הם רשומות DNS בודדות שנלכדו באמצעות חיישנים פאסיביים המופצים ברחבי העולם. ערכים אלה חושפים היסטוריה של האופן שבו כתובת תחום או כתובת IP משנה את התשתית לאורך זמן. ניתן להשתמש בהם כדי לגלות תשתית אחרת ולמדוד סיכונים בהתבסס על רמות חיבור. עבור כל פתרון, אנו מספקים חותמות זמן "נראה לראשונה" ו"נראה לאחרונה" כדי להציג את מחזור החיים של הרזולוציות.

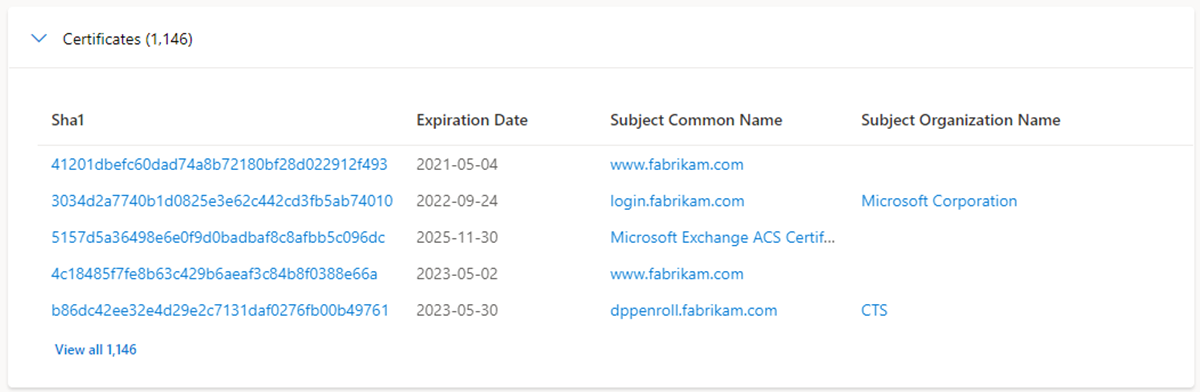

אישורים

מעבר לאבטחת הנתונים שלך, אישורי TLS הם דרך נפלאה לחיבור תשתית רשת שונה. אישורי TLS יכולים ליצור חיבורים ש- DNS פאסיבי או נתוני WHOIS עלולים להחמיץ. משמעות הדבר היא דרכים נוספות לתיאום תשתית זדונית פוטנציאלית ולזיהוי כשלים פוטנציאליים באבטחה תפעולית של השחקנים. עבור כל אישור TLS, אנו מספקים את שם האישור, תאריך התפוגה, השם הנפוץ של הנושא ואת שם הארגון הנושא.

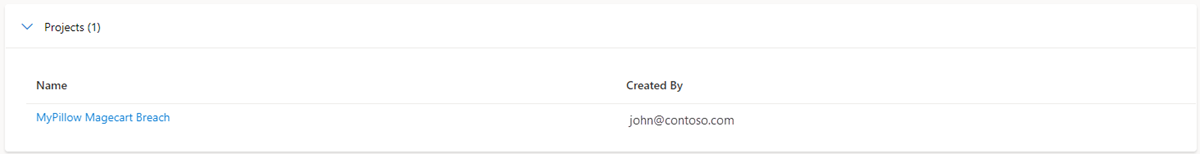

פרויקטים

פלטפורמת ה- TI של Defender מאפשרת למשתמשים ליצור פרוייקטים לארגון מחוונים של עניין או פשרה בחקירה. פרוייקטים נוצרים גם כדי לנטר ממצאים מחברים כדי לשפר את הניראות. פרוייקטים מכילים רישום של כל הממצאים המשויכים והיסטוריה מפורטת השומרת על השמות, התיאורים, משתפי הפעולה ופרופילי הניטור.

כאשר משתמש מחפש כתובת IP, תחום או מחשב מארח, אם מחוון זה מופיע בתוך פרוייקט שלמשתמש יש גישה אליו, המשתמש יכול לבחור בכרטיסיה פרוייקטים ולנווט לפרטי הפרוייקט לקבלת הקשר נוסף אודות המחוון לפני סקירת ערכות הנתונים האחרות לקבלת מידע נוסף.

לקבלת מידע נוסף, ראה שימוש בפרויקטים.

הכרטיסיה 'נתונים'

סקירה כללית

הכרטיסיה 'נתונים' עוזרת למשתמשים להתעמק בעומק בחיבורים מוחשיים שנצפתו על-ידי פלטפורמת Defender TI. בעוד שהכרטיסיה 'סיכום' מפנה ממצאים עיקריים כדי לספק הקשר מיידי לגבי חפץ, הכרטיסיה נתונים מאפשרת לאנליסטים לחקור חיבורים אלה בצורה פרטנית הרבה יותר. המשתמשים יכולים לבחור כל ערך מוחזר שיש לשנות את צירו על-פני כל מטה-נתונים קשורים.

סוגי נתונים

ערכות הנתונים הבאות זמינות ב- Defender TI:

- החלטות

- WHOIS

- אישורים

- עוקבים

- תחומי משנה

- רכיבים

- זוגות מארחים

- עוגיות

- שירותי

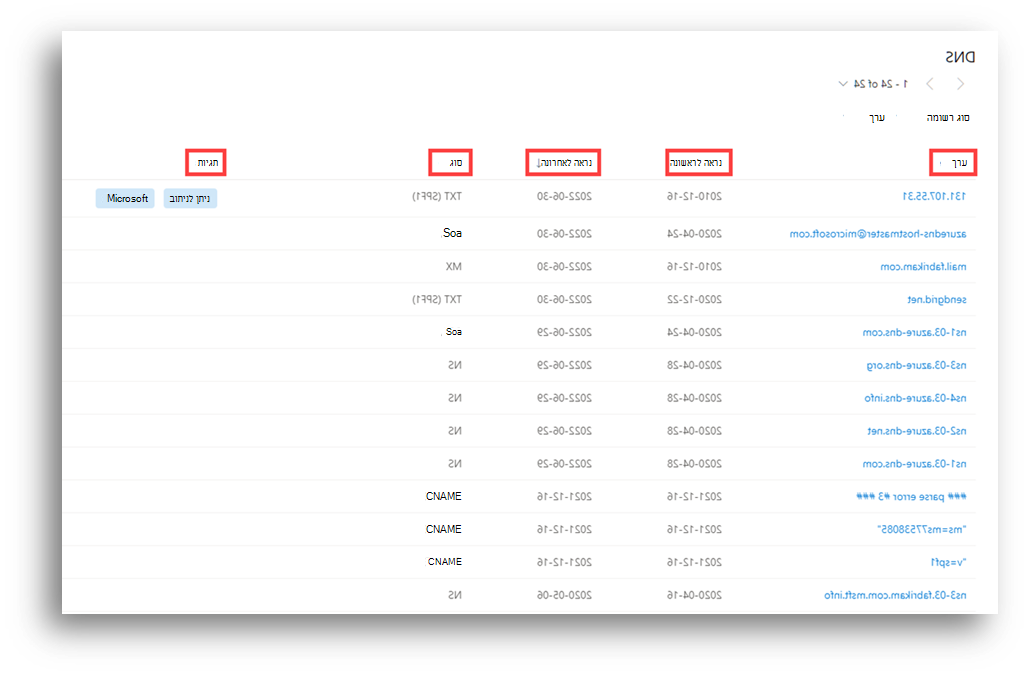

- Dns

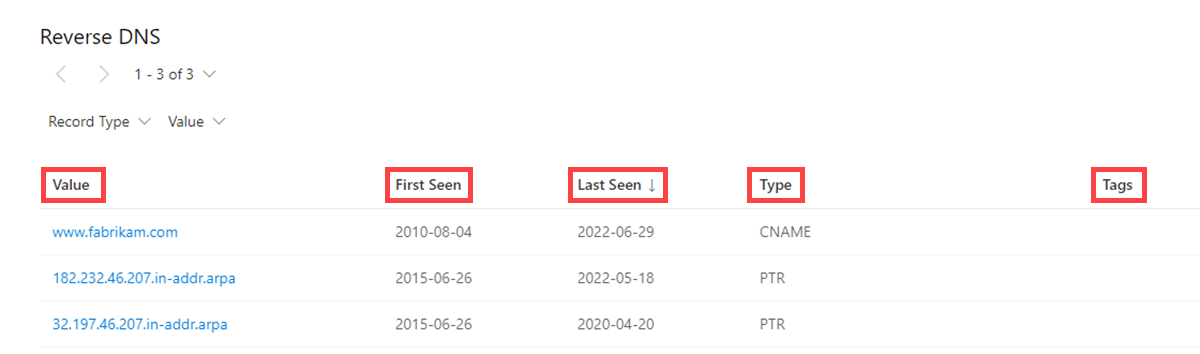

- היפוך DNS

ערכות נתונים נפרדות אלה יופיעו בכרטיסיות נפרדות לאחר שליחת חיפוש. ניתן ללחוץ על התוצאות, כך שהמשתמש יווט במהירות בתשתית הקשורה לגילוי תובנות שייתכן שלא נענו בשיטות חקירה מסורתיות.

החלטות

Passive DNS הוא מערכת של רשומות המאחסנת נתוני זיהוי DNS עבור מיקום, רשומה ומסגרת זמן נתונה. ערכת נתונים זו של פתרון היסטורי מאפשרת למשתמשים להציג אילו תחומים זוהו לכתובת IP ולהיפך. ערכת נתונים זו מאפשרת מיתאם מבוסס זמן בהתבסס על תחום או חפיפה של IP.

PDNS עשוי לאפשר זיהוי של תשתית מעוררים שהוצגה בעבר כ'לא ידוע' או 'חדש'. תוספת יזומה של מחוונים לרשימת חסימות יכולה לגזור נתיבי תקשורת לפני ביצוע קמפיינים. המשתמשים יוכלו למצוא נתוני רזולוציית רשומה בכרטיסיה 'ערכת נתונים ברזולוציות' וימצאו סוגים נוספים של רשומות DNS בכרטיסיה ערכת נתוני DNS.

נתוני הרזולוציה של PDNS כוללים את הפרטים הבאים:

- זיהוי: שם הישות לפתרון (כתובת IP או תחום)

- מיקום: המיקום שבו מתארחת כתובת ה- IP.

- רשת: ה- netblock או רשת המשנה המשויכים לכתובת ה- IP.

- ASN: מספר המערכת האוטומטית ואת שם הארגון

- נראה לראשונה: חותמת זמן המציגה את התאריך שבו הבחנו לראשונה ברזולוציה זו.

- נראה לאחרונה: חותמת זמן המציגה את התאריך האחרון שבו הבחנו ברזולוציה זו.

- מקור: המקור ש אפשר את הזיהוי של קשר הגומלין.

- תגיות: כל התגיות שהוחלו על פריט זה במערכת TI של Defender.

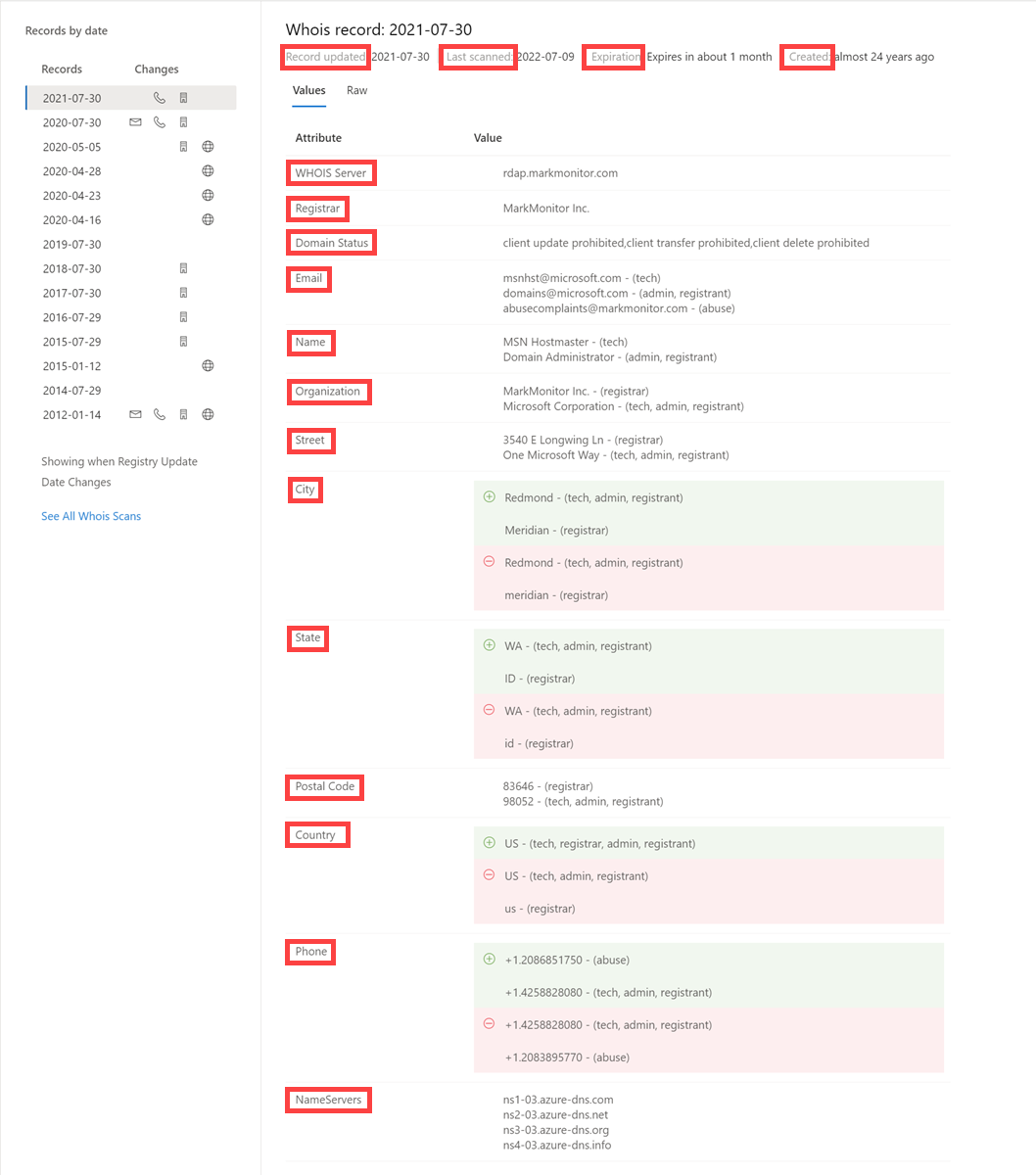

WHOIS

WHOIS הוא פרוטוקול המאפשר לכל אחד לבצע שאילתה במידע אודות הבעלות על תחום, כתובת IP או רשת משנה. אחת מהפונקציות הנפוצות ביותר עבור WHOIS במחקר תשתית איומים היא לזהות או לחבר ישויות נפרדות בהתבסס על נתונים ייחודיים ששותפו ברהרשומות של WHOIS.

כל רשומת WHOIS כוללת כמה מקטעים שונים, אשר כולם עשויים לכלול מידע שונה. מקטעים שנמצאים בדרך כלל כוללים "רשם", "רישום", "מנהל מערכת" ו"טכני" כאשר כל אחד מהם עשוי להיות תואם ליצירת קשר אחר עבור הרשומה. לעתים קרובות נתונים אלה משוכפלים בין מקטעים, אך במקרים מסוימים, עשויים להיות אי התאמות קלים, במיוחד אם שחקן עשה טעות. בעת הצגת מידע WHOIS בתוך Defender TI, תראה רשומה דחוסה המשכפלת נתונים כלשהם ומציין באיזה חלק של הרשומה היא הגיעה.

המשתמשים יכולים גם להציג רשומות WHOIS היסטוריות כדי להבין כיצד נתוני הרישום השתנו לאורך זמן.

נתוני WHOIS שלנו כוללים את הפרטים הבאים:

- רשומה עודכנה: חותמת זמן המציינת את היום שבו רשומת WHOIS עודכנה לאחרונה.

- סריקה אחרונה: התאריך שבו מערכת ה- TI של Defender סרקה לאחרונה את הרשומה.

- תפוגה: תאריך התפוגה של הרישום, אם זמין.

- נוצר: הגיל של רשומת WHOIS הנוכחית.

- WHOIS Server: השרת מוגדר על-ידי רשם מוכר של ICANN כדי להשיג מידע עדכני אודות תחומים הרשומים בו.

- רשם: שירות הרשם המשמש לרישום החפץ.

- מצב תחום: המצב הנוכחי של התחום. תחום "פעיל" נמצא בשידור חי באינטרנט.

- דואר אלקטרוני: כל כתובות הדואר האלקטרוני שנמצאות ברשומת WHOIS וסוג איש הקשר שכל אחת מהן משויכת לו (לדוגמה, מנהל מערכת, טכנולוגיה).

- שם: השם של אנשי קשר כלשהם בתוך הרשומה וסוג איש הקשר שכל אחד מהם משויך לו.

- ארגון: השם של ארגונים בתוך הרשומה וסוג איש הקשר שכל אחד מהם משויך לו.

- רחוב: כל כתובת רחוב המשויכת לרשומה וסוג איש הקשר אליה היא משויכת.

- עיר: כל עיר שמופיעה בכתובת המשויכת לרשומה וסוג איש הקשר המשויך אליה.

- מצב: כל המצבים המפורטים בכתובת המשויכת לרשומה וסוג איש הקשר שאיתם היא משויכת.

- מיקוד: כל המיקודים המפורטים בכתובת המשויכת לרשומה וסוג איש הקשר המשויך אליה.

- מדינה: כל המדינות/אזורים המפורטים בכתובת המשויכת לרשומה וסוג איש הקשר שאיתם היא משויכת.

- טלפון: כל מספרי הטלפון הרשומים ברשומה וסוג איש הקשר שהוא משויך אליה.

- Name Servers: כל שרתי השמות המשויכים לישות הרשומה.

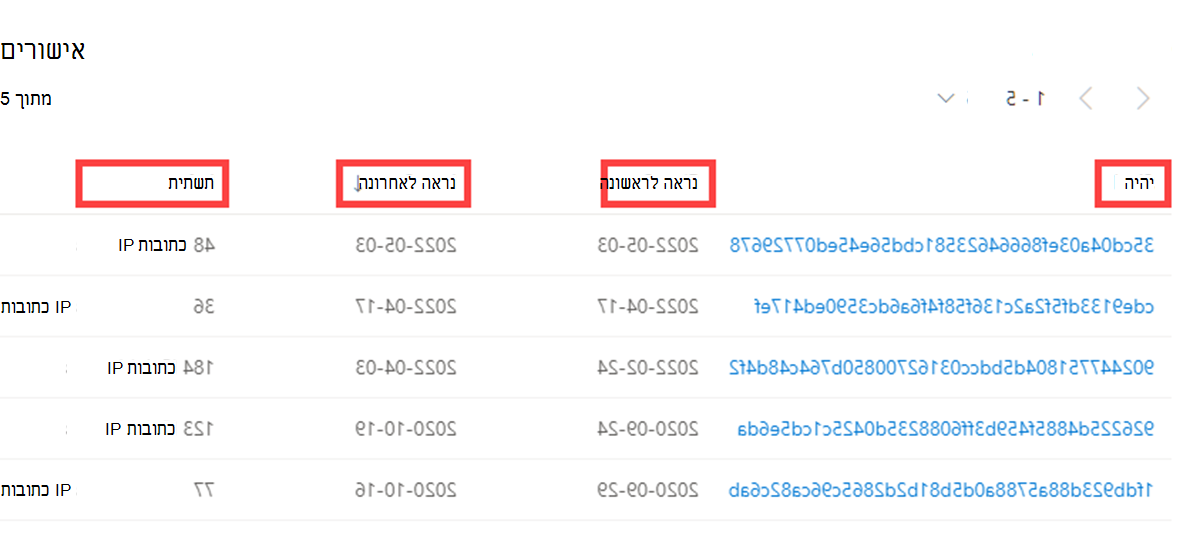

אישורים

מעבר לאבטחת הנתונים שלך, אישורי TLS הם דרך נפלאה לחיבור תשתית רשת שונה. טכניקות סריקה מודרניות מאפשרות לנו לבצע בקשות נתונים מול כל צומת באינטרנט בתוך שעות, כלומר, אנו יכולים לשייך בקלות אישור לכתובת IP המארחת אותו באופן קבוע.

בדומה לאותה רשומת WHOIS, אישורי TLS דורשים שהמשתמש יספק מידע כדי ליצור את המוצר הסופי. מלבד התחום, אישור TLS נוצר עבור (אלא אם בחתימה עצמית), כל אחד מהמידע הנוסף יכול להיות מורכב על-ידי המשתמש. כאשר המשתמשים שלנו רואים את הערך הרב ביותר מתוך אישורי TLS, לא בהכרח הנתונים הייחודיים שבהם משתמש יכול להשתמש בעת יצירת האישור, אלא היכן הוא מתארח.

מה שגורם לאישורי TLS להיות בעלי ערך רב יותר הוא שהם יכולים ליצור חיבורים ש- DNS פאסיבי או נתוני WHOIS עלולים להחמיץ. משמעות הדבר היא דרכים נוספות לתיאום תשתית זדונית פוטנציאלית ולזיהוי כשלים פוטנציאליים באבטחה תפעולית של השחקנים. Microsoft אספה למעלה מ- 30 מיליון אישורים מ- 2013 עד ליום הנוכחי ומספקת למשתמשים את הכלים להתאמה על תוכן אישור והיסטוריה.

נתוני האישורים שלנו כוללים:

- ש1: קוד ה- Hash של האלגוריתם SHA1 עבור נכס TLS Cert.

- נראה לראשונה: חותמת זמן המציגה את התאריך שבו הבחנו לראשונה באישור זה בפריט ממצא.

- נראה לאחרונה: חותמת זמן המציגה את התאריך האחרון שבו הבחנו באישור זה על חפץ.

- תשתית: כל תשתית קשורה המשויכת לאישור.

כאשר משתמש בוחר קוד Hash של SHA-1, המשתמש יוכל לראות פרטים אודות האישור בחלונית השמאלית, הכוללת:

- מספר סידורי: המספר הסידורי המשויך לאישור TLS.

- שהונפקו: התאריך שבו הונפק אישור.

- יפוג: התאריך שבו פג תוקפו של אישור.

- שם נפוץ של נושא: השם הנפוץ של הנושא עבור כל אישור TLS משויך.

- שם נפוץ של נפפיק: השם הנפוץ של הנפפיק עבור כל אישור TLS משויך.

- שמות חלופיים של נושא: שמות נפוצים חלופיים עבור אישור TLS.

- שמות חלופיים של הנפפיק: כל השמות האחרים של הנפפיק.

- שם ארגון נושא: הארגון המקושר לרישום אישור TLS.

- שם ארגון של הנפפיק: שם הארגון שתכנן את בעיית האישור.

- גירסת SSL: גירסת ה- TLS שבה נרשם האישור.

- יחידה ארגונית של נושא: מטה-נתונים אופציונליים המציינת את המחלקה בארגון שאחראי על האישור.

- יחידת ארגון של הנפפיק: מידע נוסף אודות הארגון הנפקת האישור.

- כתובת כתובת נושא: כתובת הרחוב שבה ממוקם הארגון.

- כתובת רחוב של הנפפיק: כתובת הרחוב שבה ממוקם ארגון הנפפיק.

- אזור נושא: העיר שבה ממוקם הארגון.

- אזור הנפפיק: העיר שבה ממוקם ארגון הנפפיק.

- מדינה/מחוז של נושא: המדינה או המחוז שבהם ממוקם הארגון.

- מדינה/מחוז של הנפפיק: המדינה או המחוז שבהם ממוקם ארגון הנפפיק.

- מדינה נושא: המדינה/אזור שבהם ממוקם הארגון.

- מדינה עם הנפפיק: המדינה/אזור שבהם ממוקם ארגון הנפפיק.

- תשתית קשורה: כל תשתית קשורה המשויכת לאישור.

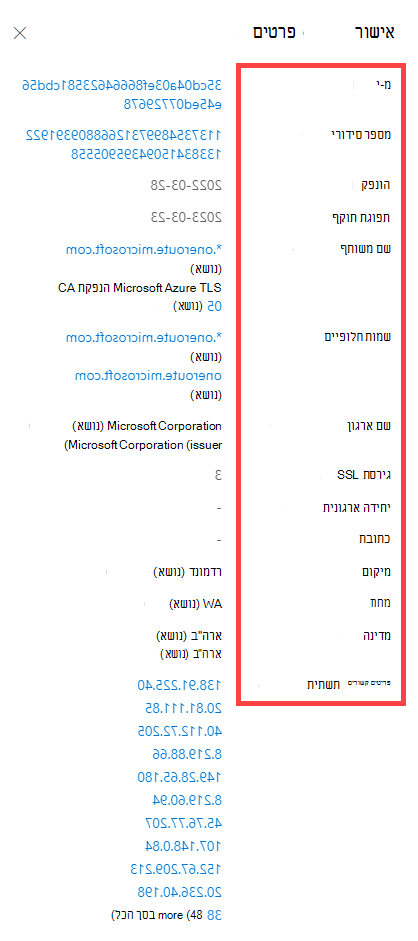

תחומי משנה

תחום משנה הוא תחום אינטרנט, שהוא חלק מתחום ראשי. תחומי משנה נקראים גם "מארחים". כדוגמה, learn.microsoft.com הוא תחום משנה של microsoft.com. עבור כל תחום משנה, יכולה להיות ערכה חדשה של כתובות IP שאליהן התחום פותר את הבעיה, והיא יכולה להיות מקור נתונים נהדר לאיתור תשתית קשורה.

נתוני תחום המשנה שלנו כוללים את הפרטים הבאים:

- Hostname: תחום המשנה המשויך לתחום שבו התבצע חיפוש.

- תגיות: כל התגיות שהוחלו על פריט זה במערכת TI של Defender.

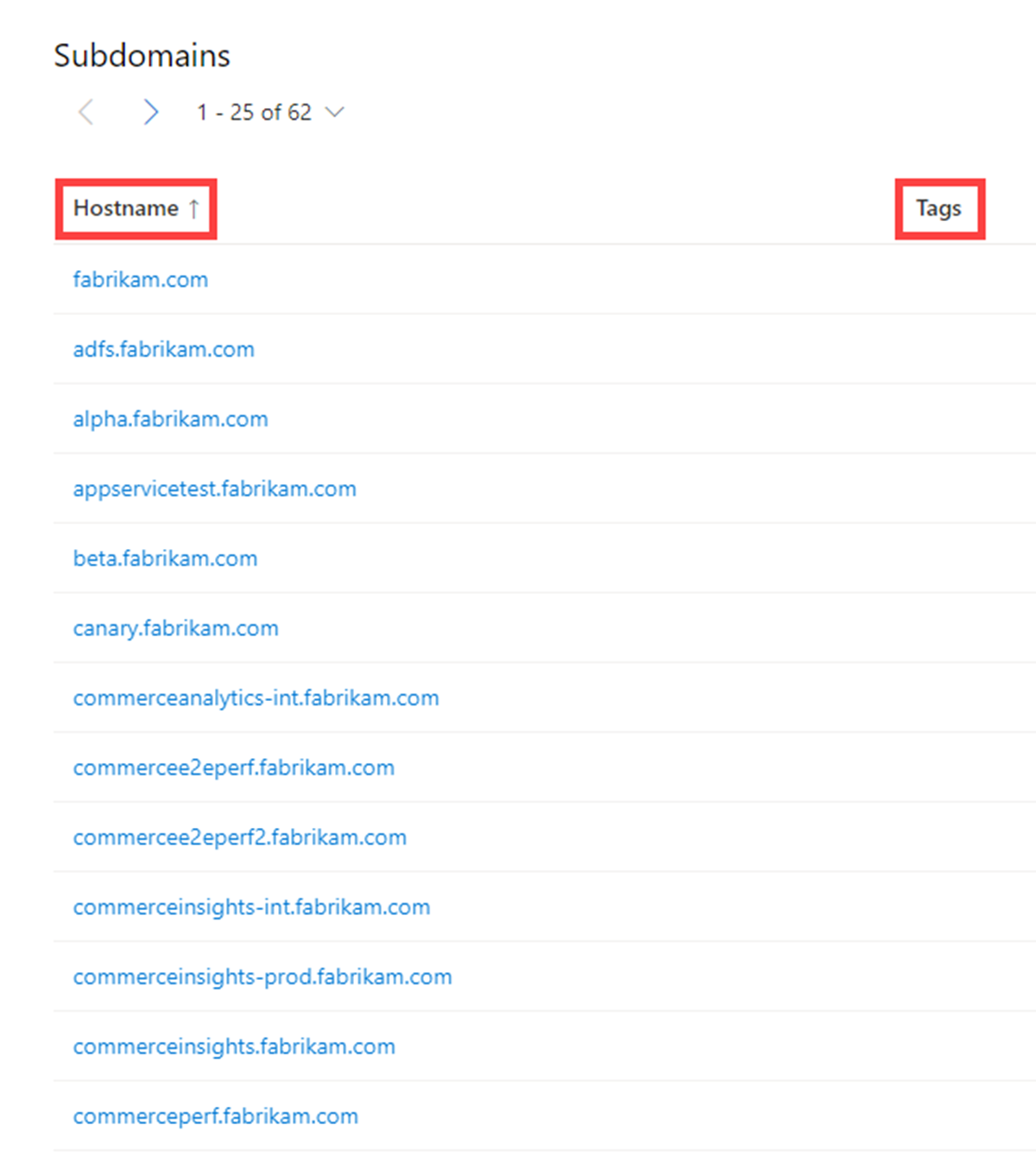

עוקבים

עוקבים הם קודים או ערכים ייחודיים שנמצאים בתוך דפי אינטרנט ומשמשים לעתים קרובות למעקב אחר אינטראקציה עם המשתמשים. ניתן להשתמש בקודים אלה כדי לתאם קבוצה של אתרי אינטרנט שאינם זהים לישות מרכזית. לעתים קרובות, השחקנים יעתיקו את קוד המקור של אתר האינטרנט של הקורבן שהם מחפשים להתחזות לקמפיין דיוג. לעתים רחוקות השחקנים יחלפו את הזמן להסרת מזהים אלה שמאפשרים למשתמשים לזהות אתרים אלה שמקורם בהונאה באמצעות ערכות הנתונים שלנו לעוקבים.

ערכת הנתונים של כלי המעקב של Microsoft כוללת מזהה של ספקים כמו Google, Yandex, Mixpanel, Relic חדש, Clicky וממשיכה לגדול באופן קבוע.

נתוני המעקב שלנו כוללים את הפרטים הבאים:

- Hostname: שם המחשב המארח המארח את התשתית שבה זוהה המעקב.

- נראה לראשונה: חותמת זמן המציגה את התאריך שבו הבחנו לראשונה במעקב זה על החפץ.

- נראה לאחרונה: חותמת זמן המציגה את התאריך האחרון שבו הבחנו במעקב הזה על החפץ.

- סוג: סוג המעקב שזוהה (לדוגמה, GoogleAnalyticsID, JarmHash).

- ערך: ערך הזיהוי עבור כלי המעקב.

- תגיות: כל התגיות שהוחלו על פריט זה במערכת TI של Defender.

![]()

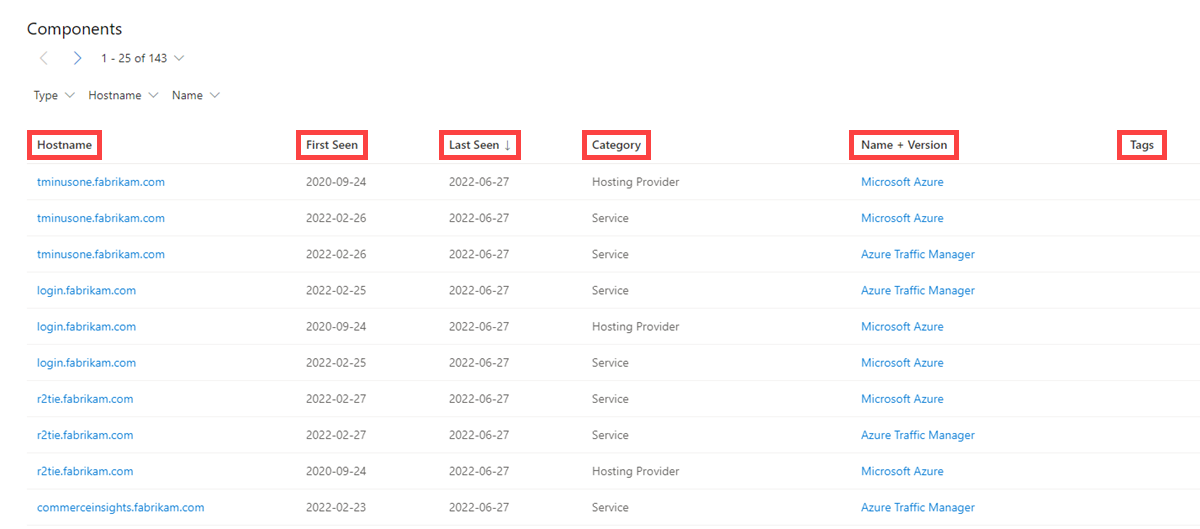

רכיבים

רכיבי אינטרנט הם פרטים המתארים דף אינטרנט או תשתית שרת ש- Microsoft מבצעת סריקה או סריקה באינטרנט. רכיבים אלה מאפשרים למשתמש להבין את ההפיך של דף אינטרנט או את הטכנולוגיה והשירותים הנהיגה פריט תשתית ספציפי.

סידור ציר ברכיבים ייחודיים יכול למצוא את תשתית השחקנים או אתרים אחרים שנחשף לסכנה. המשתמשים יכולים גם להבין אם אתר אינטרנט עשוי להיות פגיע למתקפה ספציפית או לפשרה בהתבסס על הטכנולוגיות שפועלות בו.

נתוני הרכיב שלנו כוללים:

- Hostname: שם המחשב המארח המארח את התשתית שבה הרכיב זוהה.

- נראה לראשונה: חותמת זמן של התאריך שבו הבחנו לראשונה ברכיב זה בפריט.

- נראה לאחרונה: חותמת זמן של התאריך האחרון שבו הבחנו ברכיב זה בפריט.

- קטגוריה: סוג הרכיב שזוהה (לדוגמה, מערכת הפעלה, מסגרת, גישה מרחוק, שרת).

- Name + Version: שם הרכיב והגירסה הפועלת על הממצא (לדוגמה, Microsoft IIS (v8.5).

- תגיות: כל התגיות שהוחלו על פריט זה במערכת TI של Defender.

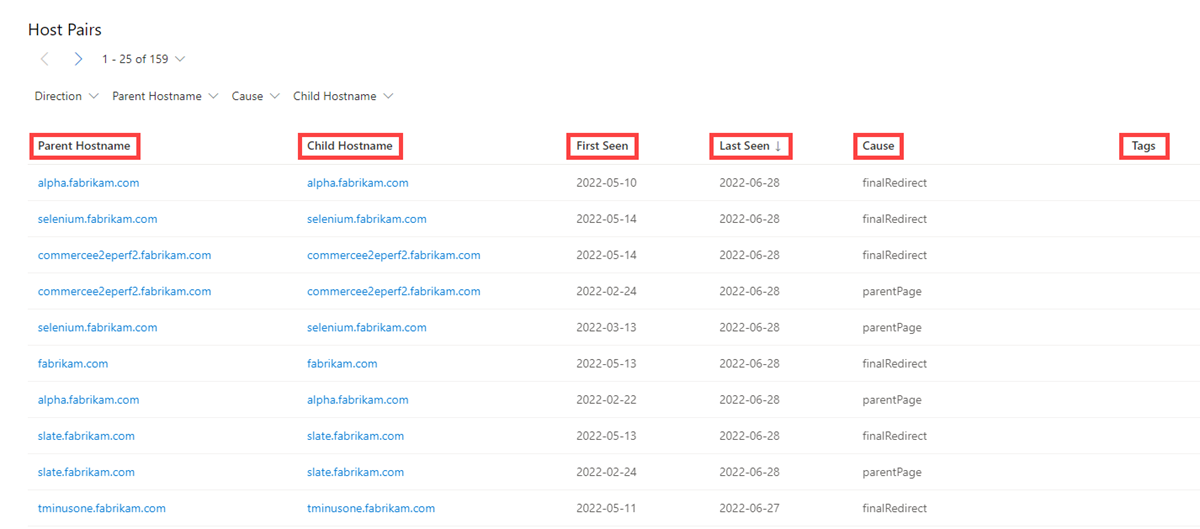

זוגות מארחים

זוגות מארחים הם שתי פיסות תשתית (אב וילד) שמשתף חיבור שנצפה מסריקה באינטרנט של משתמש וירטואלי של Microsoft. החיבור יכול להיות בטווח מניתוב מחדש ברמה העליונה (HTTP 302) למשהו מורכב יותר, כגון הפניה למקור iframe או Script.

נתוני הזוג המארח שלנו כוללים:

- Parent Hostname: שם המחשב המארח שמנתב מחדש או מתחבר באופן אחר לכל שם מארח של צאצא.

- Child Hostname: שם המחשב המארח ההתחברות לשם המארח המשמש כמארח האב. ערך זה הוא התוצאה של ניתוב מחדש או חיבור מורכב יותר.

- נראה לראשונה: התאריך שבו הבחנו לראשונה בקשר גומלין זה של זוג מארחים בחפץ.

- נראה לאחרונה: התאריך האחרון שבו הבחנו בקשר גומלין זה של זוג מארחים בחפץ.

- סיבה: סוג החיבור בין שם המחשב המארח של האב והצאצא. הגורמים הפוטנציאליים כוללים ניתובים מחדש, img.src, css.import או script.src connections.

- תגיות: כל התגיות שהוחלו על פריט זה במערכת TI של Defender.

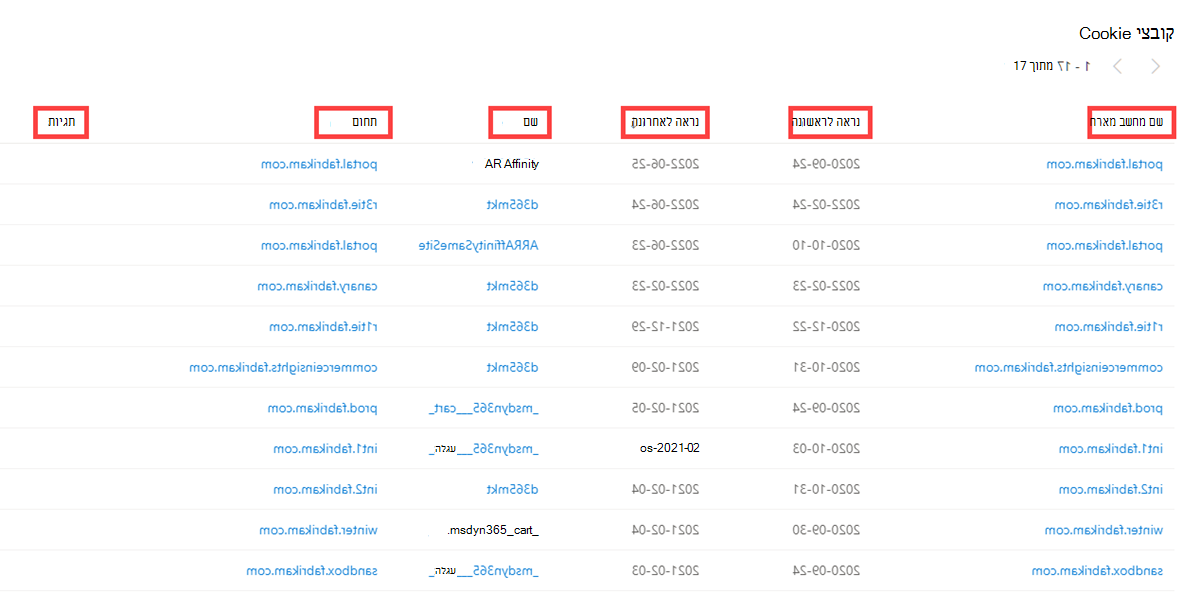

עוגיות

קבצי Cookie הם חלקים קטנים של נתונים הנשלחים משרת ללקוח בזמן שהמשתמש גולש באינטרנט. ערכים אלה מכילים לעתים מצב עבור היישום או סיביות מועטות של נתוני מעקב. אנו מדגישים ואינדקסים שמות של קבצי Cookie שנצפתם בעת סריקת אתר אינטרנט, ואנו מאפשרים למשתמשים לחפור בכל מקום שבו המערכת התצפתה בשמות קבצי Cookie ספציפיים בסריקה ובאיסוף הנתונים שלה.

נתוני ה- Cookie שלנו כוללים:

- Hostname: תשתית המארח המשויכת לקובץ ה- Cookie.

- נראה לראשונה: חותמת זמן של התאריך שבו הבחנו לראשונה בקובץ Cookie זה בפריט.

- נראה לאחרונה: חותמת זמן של התאריך האחרון שבו הבחנו בקובץ Cookie זה בפריט.

- Name: שם קובץ ה- Cookie (לדוגמה, JSESSIONID, SEARCH_NAMESITE).

- תחום: התחום המשויך לקובץ ה- Cookie.

- תגיות: כל התגיות שהוחלו על פריט זה במערכת TI של Defender.

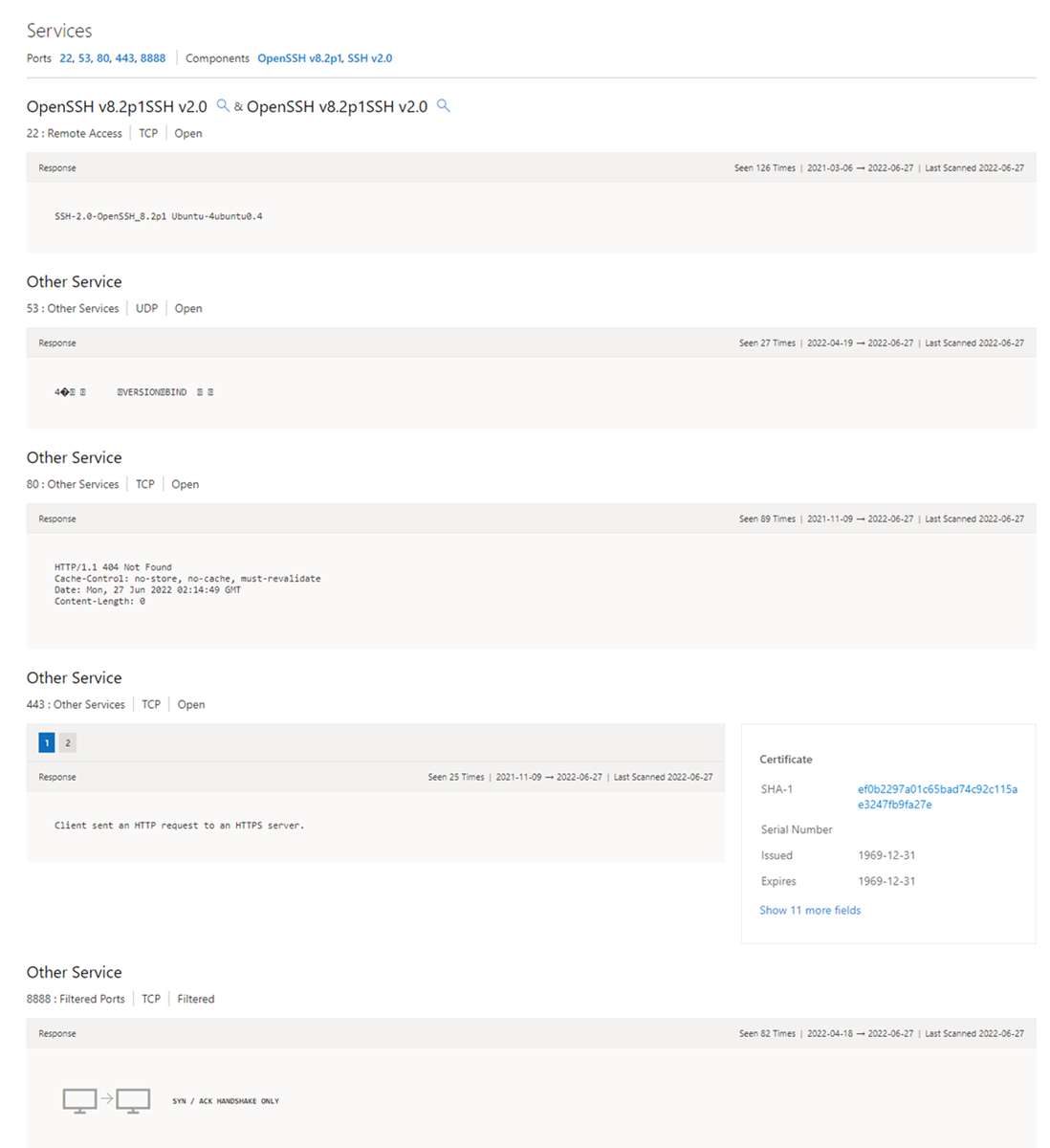

שירותי

שמות שירותים ומספרי יציאות משמשים להבחנה בין שירותים שונים הפועלים על-פני פרוטוקולי תעבורה כגון TCP, UDP, DCCP ו- SCTP. מספרי יציאות יכולים להציע את סוג היישום שפועל ביציאה מסוימת. עם זאת, ניתן לשנות אפליקציות או שירותים כדי להשתמש ביציאה אחרת כדי לסתירה או הסתרה של השירות או היישום בכתובת IP. ידיעת פרטי היציאה והכותרת/כרזה יכולה לזהות את היישום/השירות האמיתי ואת שילוב היציאות הנמצאות בשימוש. ה- TI של Defender מציין 14 ימים של היסטוריה בכרטיסיה שירותים, ומציג את תגובת הכרזה האחרונה המשויכת ליציאה שנצפתה.

נתוני השירותים שלנו כוללים:

- התבוננות ביציאות פתוחות

- מספרי יציאות

- רכיבים

- מספר הפעמים שהשירות נצפה

- כאשר היציאה נסרקה לאחרונה

- חיבור פרוטוקול

- מצב היציאה

- לפתוח

- מסוננים

- סגור

- תגובת כרזה

Dns

Microsoft אוספת רשומות DNS לאורך השנים ומספקת למשתמשים תובנות לגבי רשומות Mail Exchange (MX), רשומות שרת שמות (NS), רשומות טקסט (TXT), רשומות של התחלת רשות (SOA), רשומות שם קנוני (CNAME) ורשומות מצביע (PTR). סקירת רשומות DNS יכולה להועיל לזיהוי תשתית משותפת המשמשת את השחקנים בכל התחומים בבעלותם. לדוגמה, קבוצות מעוררים נוטות להשתמש באותם שרתי שמות כדי למקטע את התשתית שלהן או באותם שרתי Mail Exchange כדי לנהל את הפקודות והשליטה שלהם.

נתוני ה- DNS שלנו כוללים:

- ערך: הערך של רשומת ה- DNS.

- נראה לראשונה: חותמת זמן של התאריך שבו הבחנו לראשונה ברשומה זו על החפץ.

- נראה לאחרונה: חותמת זמן של התאריך האחרון שבו הבחנו ברשומה זו על החפץ.

- סוג: סוג התשתית המשויכת לרשומה. האפשרויות הפוטנציאליות כוללות את רשומות Mail Servers (MX), קבצי טקסט (TXT), שרתי שמות (NS), CNAMES ו- Start of Authority (SOA).

- תגיות: כל התגיות שהוחלו על פריט זה במערכת TI של Defender.

היפוך DNS

בעוד שבדיקת מידע של DNS קדימה בשאילתות כתובת ה- IP של שם מארח מסוים, שאילתת בדיקת DNS הפוכה השאילתה שם מארח ספציפי של כתובת IP. ערכת נתונים זו תציג תוצאות הניתנות להשוואה כערכות הנתונים של DNS. סקירת רשומות DNS יכולה להועיל לזיהוי תשתית משותפת המשמשת את השחקנים בכל התחומים בבעלותם. לדוגמה, קבוצות מעוררים נוטות להשתמש באותם שרתי שמות כדי למקטע את התשתית שלהן או באותם שרתי Mail Exchange כדי לנהל את הפקודות והשליטה שלהם.

נתוני ה- DNS ההפוך שלנו כוללים:

- ערך: הערך של רשומת ה- DNS ההפוך.

- נראה לראשונה: חותמת זמן של התאריך שבו הבחנו לראשונה ברשומה זו על החפץ.

- נראה לאחרונה: חותמת זמן של התאריך האחרון שבו הבחנו ברשומה זו על החפץ.

- סוג: סוג התשתית המשויכת לרשומה. האפשרויות הפוטנציאליות כוללות את רשומות Mail Servers (MX), קבצי טקסט (TXT), שרתי שמות (NS), CNAMES ו- Start of Authority (SOA).

- תגיות: כל התגיות שהוחלו על פריט זה במערכת TI של Defender.

המודיעין

מקטע הבינה מדגיש את כל התובנות הכלולות בפלטפורמות Defender TI, בין אם נגזרות מצוות המחקר שלנו באמצעות מאמרים או צוות משלך באמצעות פרוייקטים. המקטע 'בינת' עוזר למשתמשים להבין הקשר נוסף חשוב מאחורי פריט שאילתה; אנליסטים יכולים ללמוד ממאמצי החקירה של קהילת האבטחה הגדולה יותר להתחלה משלהם.

מאמרים

המקטע מאמרים מציג את כל המאמרים שעשויים לספק תובנות לגבי הדרך הטובה ביותר לחקור ולנטרל בסופו של דבר את החפץ המושפע. מאמרים אלה נכתבו על-ידי חוקרים אשר חוקרים את התנהגותם של שחקני איומים ידועים ואת התשתית שלהם, וממצאים עיקריים שיכולים לעזור לאחרים לצמצם את הסיכון לארגון שלהם. בדוגמה זו, כתובת ה- IP בחיפוש זוהתה כ- IOC הקשור לממצאים במאמר.

לקבלת מידע נוסף, ראה מהו בינת איומים של Microsoft Defender (Defender TI)?

פרויקטים

אחד מתproducts העיקריים מניתוח תשתית הוא כמעט תמיד קבוצה של מחוונים אשר קושרים בחזרה שחקן איום או קבוצת שחקנים. חוונים אלה משמשים כדרך לזיהוי שחקני איומים כאשר הם מפעילים קמפיין התקפה. פיתוח תובנות על טקטיקות, טכניקות ונהלים (TTP) של אופן תפעול שחקני האיום. פרוייקטים מספקים שיטה לזיהוי תואר הפועלים על-ידי ה- TTP שלהם ולעקוב אחר האופן שבו תשתית תואר הפועל משתנה לאורך זמן.

כאשר משתמש מחפש כתובת IP, תחום או מארח ב- Defender TI, אם מחוון זה מופיע בתוך פרוייקט שלמשתמש יש גישה אליו, המשתמש יכול לבחור את ה- Blade Projects בתוך המקטע Intelligence ולנווט אל פרטי הפרוייקט לקבלת הקשר נוסף אודות המחוון לפני סקירת ערכות הנתונים האחרות לקבלת מידע נוסף.

ביקור בפרטי פרוייקט מציג רשימה של כל הפריטים החוייכים והיסטוריה מפורטת השומרת על כל ההקשר המתואר לעיל. משתמשים באותו ארגון אינם צריכים עוד להקדיש זמן לתקשורת הלוך ושוב. ניתן ליצור פרופילים של מעוררי איומים בתוך Defender TI ולשמש כערכת מחוונים "חיה". כאשר מידע חדש נמצא או נמצא, ניתן להוסיף אותו לפרוייקט זה.

פלטפורמת ה- TI של Defender מאפשרת למשתמשים לפתח סוגי פרוייקטים מרובים לארגון מחוונים של תחומי עניין ומחווני פשרה בחקירה.

לקבלת מידע נוסף, ראה שימוש בפרויקטים.

השלבים הבאים

לקבלת מידע נוסף, ראה:

משוב

בקרוב: במהלך 2024, נפתור בעיות GitHub כמנגנון המשוב לתוכן ונחליף אותו במערכת משוב חדשה. לקבלת מידע נוסף, ראה: https://aka.ms/ContentUserFeedback.

שלח והצג משוב עבור