שלב 2: קביעת התצורה של המכשירים שלך כדי להתחבר לשירות Defender for Endpoint באמצעות Proxy

חל על:

- Microsoft Defender עבור תוכנית 1 של נקודת קצה

- Microsoft Defender עבור תוכנית 2 של נקודת קצה

- Microsoft Defender XDR

רוצה לחוות את Defender עבור נקודת קצה? הירשם לקבלת גירסת ניסיון ללא תשלום.

חשוב

מכשירים שתצורתם נקבעה עבור תעבורת IPv6 בלבד אינם נתמכים.

בהתאם למערכת ההפעלה, ניתן להגדיר באופן אוטומטי את ה- Proxy שישמש עבור Microsoft Defender עבור נקודת קצה, בדרך כלל באמצעות גילוי אוטומטי או קובץ תצורה אוטומטי, או באופן סטטי עבור שירותי Defender for Endpoint הפועלים במכשיר.

- עבור מכשירי Windows, ראה קביעת תצורה של הגדרות Proxy של מכשיר וקישוריות לאינטרנט (מאמר זה)

- עבור מכשירי Linux, ראה קביעת תצורה Microsoft Defender עבור נקודת קצה ב- Linux לגילוי Proxy סטטי

- עבור מכשירי macOS, ראה Microsoft Defender עבור נקודת קצה ב- Mac

חיישן Defender for Endpoint דורש Http של Microsoft Windows (WinHTTP) כדי לדווח על נתוני חיישן ולקיים תקשורת עם שירות נקודות הקצה של Defender for. חיישן ה- Defender for Endpoint המוטבע פועל בהקשר המערכת באמצעות חשבון LocalSystem.

עצה

עבור ארגונים המשתמשים ב- Proxy קדימה כשער לאינטרנט, באפשרותך להשתמש בהגנה על הרשת כדי לחקור אירועי חיבור המתרחשים מאחורי שרתי Proxy קדימה.

הגדרת התצורה של WinHTTP אינה תלויה בהגדרות ה- Proxy של הגלישה ב- Windows Internet ( WinINet) (ראה WinINet לעומת WinHTTP). הוא יכול לגלות שרת Proxy רק באמצעות שיטות הגילוי הבאות:

שיטות גילוי אוטומטי:

Proxy שקוף

Web Proxy Auto-discovery Protocol (WPAD)

הערה

אם אתה משתמש ב- Proxy שקוף או ב- WPAD בטופולוגיית הרשת, אין צורך בהגדרות תצורה מיוחדות.

תצורת Proxy סטטית ידנית:

תצורה מבוססת רישום

WinHTTP שתצורתו נקבעה באמצעות הפקודה netsh: מתאים רק לשולחנות עבודה בטופולוגיה יציבה (לדוגמה: שולחן עבודה ברשת ארגונית מאחורי אותו Proxy)

הערה

ניתן להגדיר רכיבי Proxy של אנטי-וירוס של Defender ו- EDR באופן עצמאי. בסעיפים הבאים, שים לב להבדלים אלה.

קביעת התצורה של שרת ה- Proxy באופן ידני באמצעות הגדרת Proxy סטטית המבוססת על רישום

קבע תצורה של Proxy סטטי מבוסס רישום עבור חיישן זיהוי ותגובה של נקודות קצה (EDR) כדי לדווח על נתוני אבחון ולקיים תקשורת עם שירותי Defender for Endpoint אם מחשב אינו מורשה להתחבר ישירות לאינטרנט.

הערה

הקפד תמיד להחיל את העדכונים האחרונים כדי להבטיח קישוריות מוצלחת אל Defender for Endpoint services.

הגדרות ה- Proxy הסטטי ניתנות להגדרה באמצעות מדיניות קבוצתית (GP), יש לקבוע את התצורה של שתי ההגדרות תחת ערכי מדיניות קבוצתית. המדיניות הקבוצתית זמינה בתבניות ניהול.

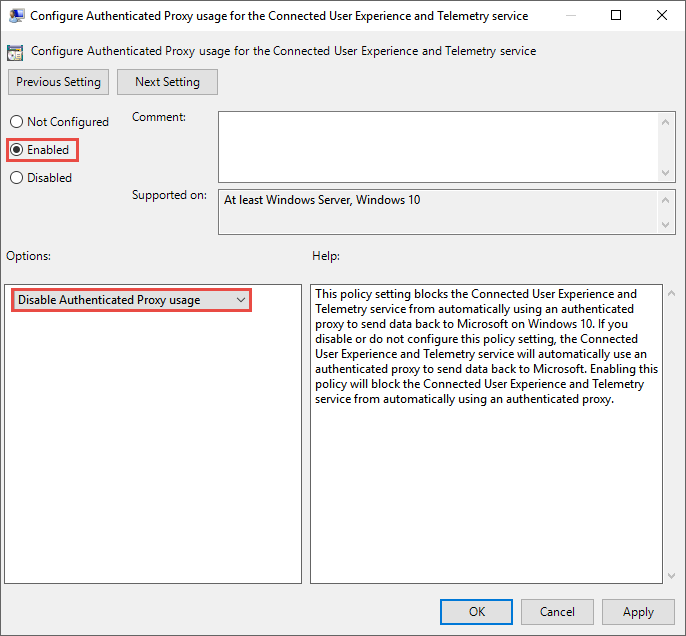

תבניות ניהול > גירסאות Build של > אוסף נתונים ותצוגה מקדימה > של רכיבי Windows קובעות את התצורה של השימוש ב- Proxy מאומת עבור שירות חוויית המשתמש ומדידת השימוש המחוברים.

הגדר אותה לזמינה ובחר הפוך את השימוש ב- Proxy מאומת ללא זמין.

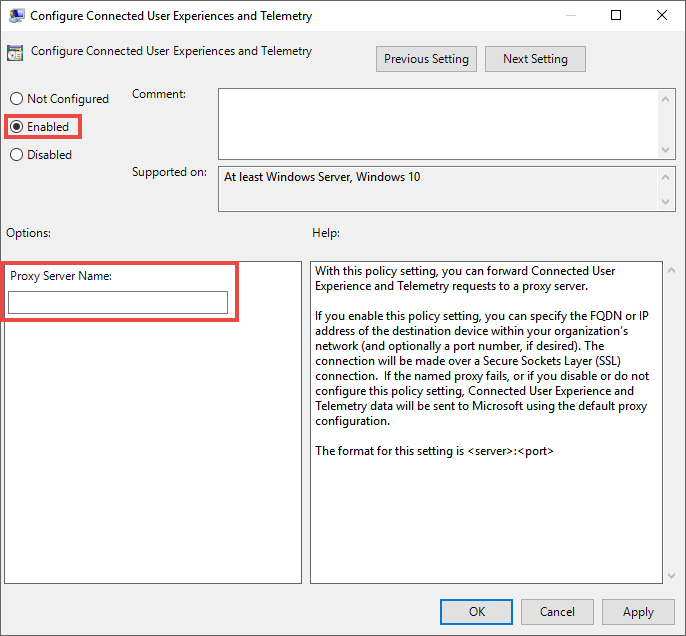

תבניות ניהול > גירסאות Build של אוסף נתונים > ותצוגה מקדימה של רכיבי > Windows קבע תצורה של חוויות משתמש מחוברות ומדידת שימוש:

הזן את פרטי ה- Proxy.

| מדיניות קבוצתית | מפתח רישום | ערך רישום | ערך: |

|---|---|---|---|

| קביעת תצורה של שימוש מאומת ב- Proxy עבור חוויית המשתמש המחוברת ושירות מדידת השימוש | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

DisableEnterpriseAuthProxy |

1 (REG_DWORD) |

| קביעת תצורה של חוויות משתמש מחוברות ומדידת שימוש | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

TelemetryProxyServer |

servername:port or ip:port לדוגמה: 10.0.0.6:8080 (REG_SZ) |

הערה

אם אתה משתמש בהגדרה 'TelemetryProxyServer' במכשירים שאינם מקוונים לחלוטין באופן אחר, כלומר למערכת ההפעלה אין אפשרות להתחבר עבור רשימת ביטול האישורים המקוונת או עבור Windows Update, PreferStaticProxyForHttpRequest יש להוסיף את הגדרת הרישום הנוספת עם ערך של 1.

מיקום נתיב רישום האב עבור "PreferStaticProxyForHttpRequest" הוא "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection"

ניתן להשתמש בפקודה הבאה כדי להוסיף את ערך הרישום במיקום הנכון:

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection" /v PreferStaticProxyForHttpRequest /t REG_DWORD /d 1 /f

ערך הרישום לעיל ישים רק החל מגירסה MsSense.exe 10.8210.* ואילך, או בגירסה 10.8049.* ואילך.

קביעת תצורה של Proxy סטטי עבור Microsoft Defender אנטי-וירוס

Microsoft Defender הגנה מבוססת ענן של אנטי-וירוס מספקת הגנה מיידית ליד אוטומטית מפני איומים חדשים ומתעוררים. שים לב, הקישוריות נדרשת עבור מחוונים מותאמים אישית כאשר האנטי-וירוס של Defender הוא הפתרון הפעיל למניעת תוכנות זדוניות וכן EDR במצב חסימה שמספק אפשרות לחזרה כאשר פתרון שאינו של Microsoft לא ביצע חסימה.

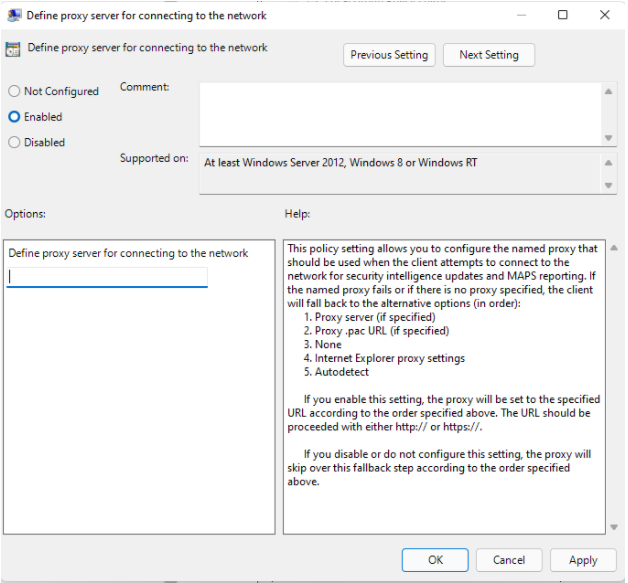

קבע את תצורת ה- Proxy הסטטי באמצעות מדיניות קבוצתית זמין בתבניות ניהול:

תבניות ניהול > רכיבי Windows Microsoft Defender > אנטי-וירוס > הגדר שרת Proxy להתחברות לרשת.

הגדר אותו כזמין והגדר את שרת ה- Proxy. שים לב, כתובת ה- URL חייבת לכלול http:// או https://. לקבלת גירסאות נתמכות עבור https://, ראה ניהול עדכוני Microsoft Defender אנטי-וירוס.

תחת מפתח הרישום,

HKLM\Software\Policies\Microsoft\Windows Defenderהמדיניות מגדירה את ערך הרישום כערךProxyServerREG_SZ.ערך הרישום מקבל

ProxyServerאת תבנית המחרוזת הבאה:<server name or ip>:<port>לדוגמה: http://10.0.0.6:8080

הערה

אם אתה משתמש בהגדרת Proxy סטטית במכשירים שאינם מקוונים לחלוטין, כלומר למערכת ההפעלה אין אפשרות להתחבר עבור רשימת ביטול האישורים המקוונת או עבור Windows Update, היא נדרשת כדי להוסיף את הגדרת הרישום הנוספת SSLOptions עם ערך dword של 0. מיקום נתיב רישום האב עבור "SSLOptions" הוא "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet"

למטרות תאימות והאופי בזמן אמת של הגנה מבוססת ענן, Microsoft Defender האנטי-וירוס ימטמון את ה- Proxy האחרון שעובד במטמון. ודא שפתרון ה- Proxy שלך אינו מבצע בדיקת SSL. פעולה זו ת לנתק את חיבור הענן המאובטח.

Microsoft Defender האנטי-וירוס לא ישתמש ב- Proxy הסטטי כדי להתחבר ל- Windows Update או ל- Microsoft Update להורדת עדכונים. במקום זאת, הוא ישתמש ב- Proxy כלל-מערכתי אם הוגדר להשתמש ב- Windows Update, או במקור העדכון הפנימי שתצורתו נקבעה בהתאם בסדר החזרה שתצורתו נקבעה.

במידת הצורך, באפשרותך להשתמש בתבניות ניהול רכיבי Windows > Microsoft Defender אנטי-וירוס > הגדר תצורה אוטומטית של Proxy (.pac) להתחברות לרשת.> אם עליך להגדיר תצורות מתקדמות עם רכיבי Proxy מרובים, > השתמש ברכיבי Windows של > תבניות מנהליות Microsoft Defender אנטי-וירוס > הגדר כתובות כדי לעקוף שרת Proxy ולמנוע מאנטי-וירוס של Microsoft Defender להשתמש בשרת Proxy עבור יעדים אלה.

באפשרותך להשתמש ב- PowerShell עם ה- Set-MpPreference cmdlet כדי לקבוע את התצורה של אפשרויות אלה:

- ProxyBypass

- ProxyPacUrl

- שרת Proxy

הערה

כדי להשתמש כראוי ב- Proxy, קבע את תצורת שלוש הגדרות ה- Proxy השונות הבאות:

- Microsoft Defender עבור נקודת קצה (MDE)

- AV (אנטי-וירוס)

- זיהוי נקודת קצה ותגובה (EDR)

קביעת התצורה של שרת ה- Proxy באופן ידני באמצעות הפקודה netsh

השתמש ב- netsh כדי לקבוע תצורה של Proxy סטטי ברחבי המערכת.

הערה

- פעולה זו תשפיע על כל היישומים, כולל שירותי Windows המשתמשים ב- WinHTTP עם Proxy המוגדר כברירת מחדל.

פתח שורת פקודה עם הרשאות מלאות:

- עבור אל התחל והקלדcmd.

- לחץ באמצעות לחצן העכבר הימני על שורת הפקודה ובחר הפעל כמנהל מערכת.

הזן את הפקודה הבאה והקש Enter:

netsh winhttp set proxy <proxy>:<port>לדוגמה:

netsh winhttp set proxy 10.0.0.6:8080

כדי לאפס את ה- Proxy של winhttp, הזן את הפקודה הבאה והקש Enter:

netsh winhttp reset proxy

ראה תחביר פקודה, הקשרים ועיצוב של Netsh לקבלת מידע נוסף.

מכשירי Windows שבהם פועל פתרון מבוסס MMA קודם

מכשירים הפועלים ב- Windows 7, Windows 8.1, Windows Server 2008 R2, בשרתים שאינם משודרגים ל- Unified Agent משתמשים בסוכן הניטור של Microsoft / המכונה גם סוכן ניתוח יומן רישום כדי להתחבר לשירות Defender for Endpoint.

באפשרותך להשתמש בהגדרת Proxy ברחבי המערכת, לקבוע את תצורת הסוכן כך שהוא יתחבר באמצעות Proxy או שער ניתוח יומן רישום.

קביעת תצורה של הסוכן לשימוש ב- Proxy: תצורת Proxy

הגדרת Azure Log Analytics (שנקרא בעבר OMS Gateway) לפעול כ- Proxy או כרכזת: סוכן ניתוח יומן הרישום של Azure

הטמע גירסאות קודמות של Windows

השלב הבא

שלב 3: אימות קישוריות הלקוח לכתובות MICROSOFT DEFENDER עבור נקודת קצה URL של שירות

מאמרים קשורים

- סביבות מנותקות, שרתי Proxy Microsoft Defender עבור נקודת קצה

- השתמש מדיניות קבוצתית הגדרות אלה כדי לקבוע תצורה ולנהל Microsoft Defender אנטי-וירוס

- קלוט מכשירי Windows

- פתרון Microsoft Defender עבור נקודת קצה צירוף בעיות

- מכשירים קלוטים ללא גישה לאינטרנט Microsoft Defender עבור נקודת קצה

עצה

האם ברצונך לקבל מידע נוסף? Engage עם קהילת האבטחה של Microsoft בקהילת הטכנולוגיה שלנו: Microsoft Defender עבור נקודת קצה Tech Community.

משוב

בקרוב: במהלך 2024, נפתור בעיות GitHub כמנגנון המשוב לתוכן ונחליף אותו במערכת משוב חדשה. לקבלת מידע נוסף, ראה: https://aka.ms/ContentUserFeedback.

שלח והצג משוב עבור