תגובה לתקריות בפורטל Microsoft Defender

מקרה בפורטל של Microsoft Defender הוא אוסף של התראות קשורות ונתונים משויכים, אשר יכינו את סיפורה של התקפה. זהו גם קובץ מקרה שבו ה- SOC שלך יכול להשתמש כדי לחקור את התקיפה, לנהל, ליישם ולתמסמך את התגובה אליה.

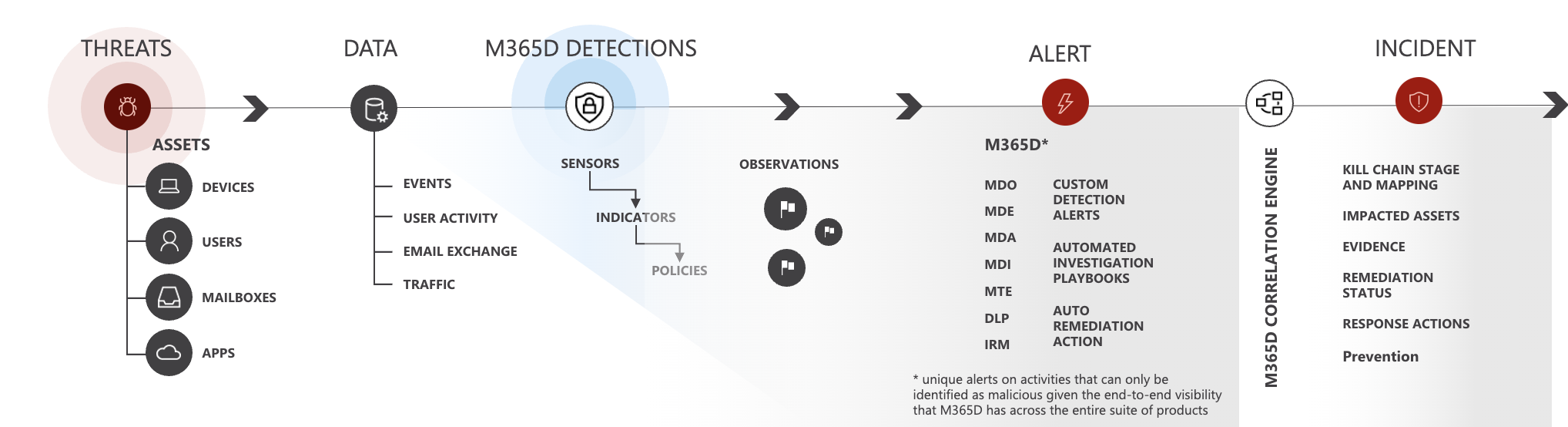

השירותים Microsoft Sentinel ו- Microsoft Defender יוצרים התראות כאשר הם מזהים אירוע או פעילות חשודים או זדוניים. התראות בודדות מספקות ראיות חשובות לתקיפה שהושלמה או מתמשכת. עם זאת, התקפות נפוצות ומתוחכמות בדרך כלל משתמשות במגוון טכניקות ווקטורים נגד סוגים שונים של ישויות נכסים, כגון מכשירים, משתמשים ותיבות דואר. התוצאה היא התראות מרובות, ממקורות מרובים, עבור ישויות נכסים מרובות באחוזה הדיגיטלית שלך.

מאחר שכל התראות בודדות מספרות רק חלק מהכתבה, ומ מכיוון שקיבוץ ידני של התראות בודדות יחד כדי לקבל תובנות לגבי מתקפה עשוי להיות מאתגר ומושך זמן, פלטפורמת פעולות האבטחה המאוחדת מזהה באופן אוטומטי התראות הקשורות – הן מ- Microsoft Sentinel והן מ- Microsoft Defender XDR – וצוברת אותן ואת המידע המשויך אליהן באירוע.

קיבוץ התראות קשורות לתקריות מספק לך תצוגה מקיפה של מתקפה. לדוגמה, באפשרותך לראות:

- איפה המתקפה התחילה.

- באילו טקטיקות השתמשו.

- כמה רחוקה ההתקפה נעלמה לאחוזה הדיגיטלית שלך.

- היקף התקיפה, כגון מספר המכשירים, המשתמשים ותיבות הדואר שהושפעו.

- כל הנתונים הקשורים לתקיפה.

פלטפורמת פעולות האבטחה המאוחדת בפורטל Microsoft Defender כוללת שיטות להפיכת קביעת סדר העדיפויות, החקירה ופתרון האירועים לאוטומטיים ולסיוע בה.

Microsoft Copilot ב- Defender רתם בינה מלאכותית כדי לתמוך באנליסטים עם זרימות עבודה יומיות מורכבות וצורכות זמן רב, כולל חקירה ותגובה לתקריות מקצה לקצה עם סיפורי תקיפה המתוארים בבירור, הדרכה לתיקון ופעילות באירועים שמסוכמים שלב אחר שלב, ציד KQL בשפה טבעית וניתוח קוד מומחה - מיטוב על יעילות SOC לאורך נתוני Microsoft Sentinel ו- Defender XDR.

יכולת זו היא בנוסף לפונקציונליות מבוססת הבינה המלאכותית האחרת ש- Microsoft Sentinel מספקת לפלטפורמה המאוחדת, באזורים של ניתוח התנהגות של משתמשים וישויות, זיהוי חריגות, זיהוי איומים מרובי שלבים ועוד.

הפרעה אוטומטית בתקיפה משתמשת באותות בעלי ביטחון גבוה שנאספו מ- Microsoft Defender XDR ומ- Microsoft Sentinel כדי לשבש באופן אוטומטי תקיפות פעילות במהירות המכונה, המכילות את האיום ומגבילות את ההשפעה.

אם אפשרות זו זמינה, Microsoft Defender XDR יכול לחקור ולפתור באופן אוטומטי התראות ממקורות של Microsoft 365 ומזהה Entra באמצעות אוטומציה ובינה מלאכותית. באפשרותך גם לבצע שלבי תיקון נוספים כדי לפתור את ההתקפה.

כללי אוטומציה של Microsoft Sentinel יכולים להפוך קביעת סדר עדיפויות, הקצאה וניהול של אירועים לאוטומטיים, ללא קשר למקור שלהם. הם יכולים להחיל תגיות על אירועים בהתבסס על התוכן שלהם, להעלים מקרי רעש (חיוביים מוטעים) ולסגור אירועים שנפתרו העומדים בקריטריונים המתאימים, ולציין סיבה ולהוסיף הערות.

חשוב

Microsoft Sentinel זמין כעת באופן כללי בתוך פלטפורמת פעולות האבטחה המאוחדות של Microsoft בפורטל Microsoft Defender. לקבלת מידע נוסף, ראה Microsoft Sentinel בפורטל Microsoft Defender.

אירועים והתראות בפורטל Microsoft Defender

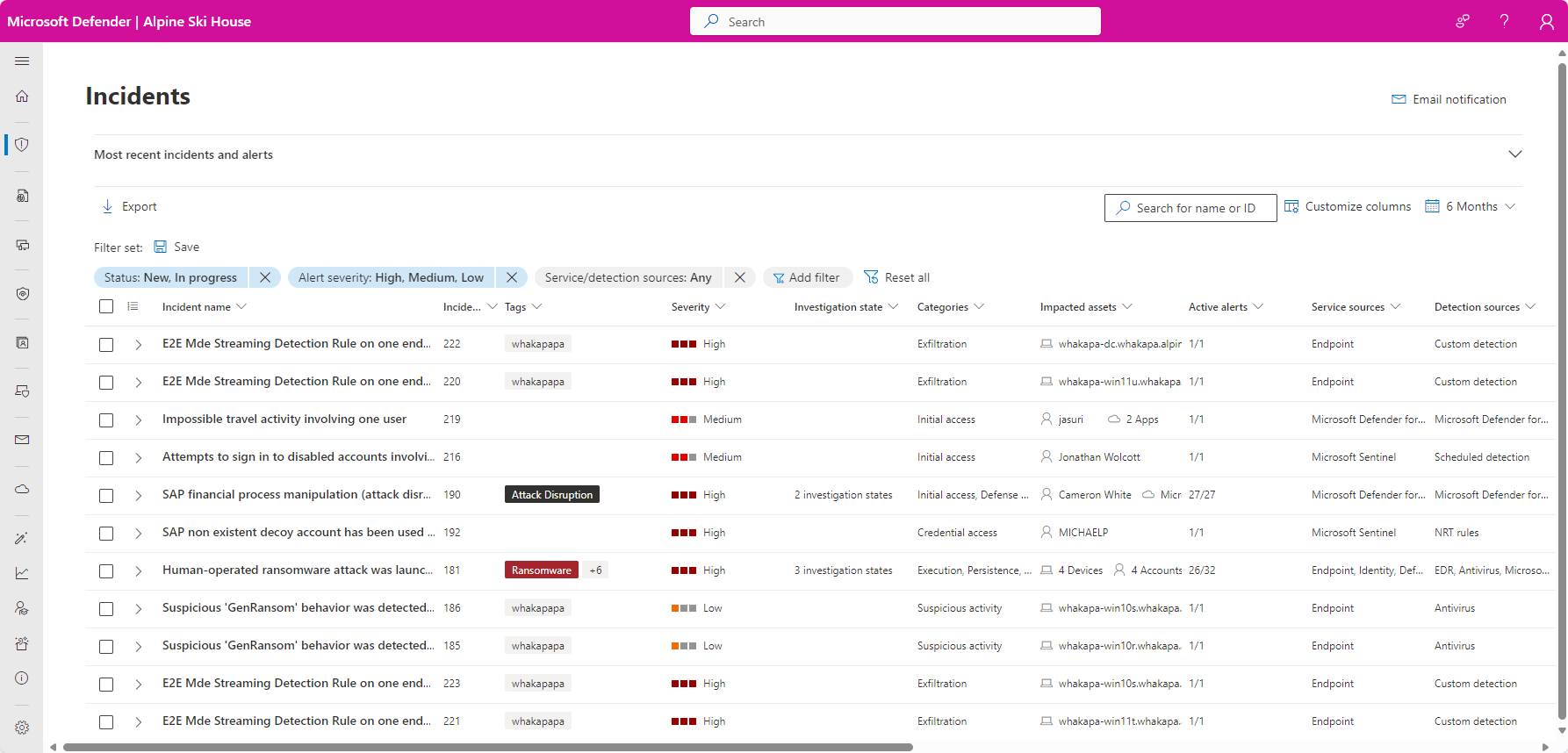

אתה מנהל מקרים מ - Investigation & Response > Incidents & התראה > על אירועים בהפעלה המהירה של פורטל Microsoft Defender. להלן דוגמה:

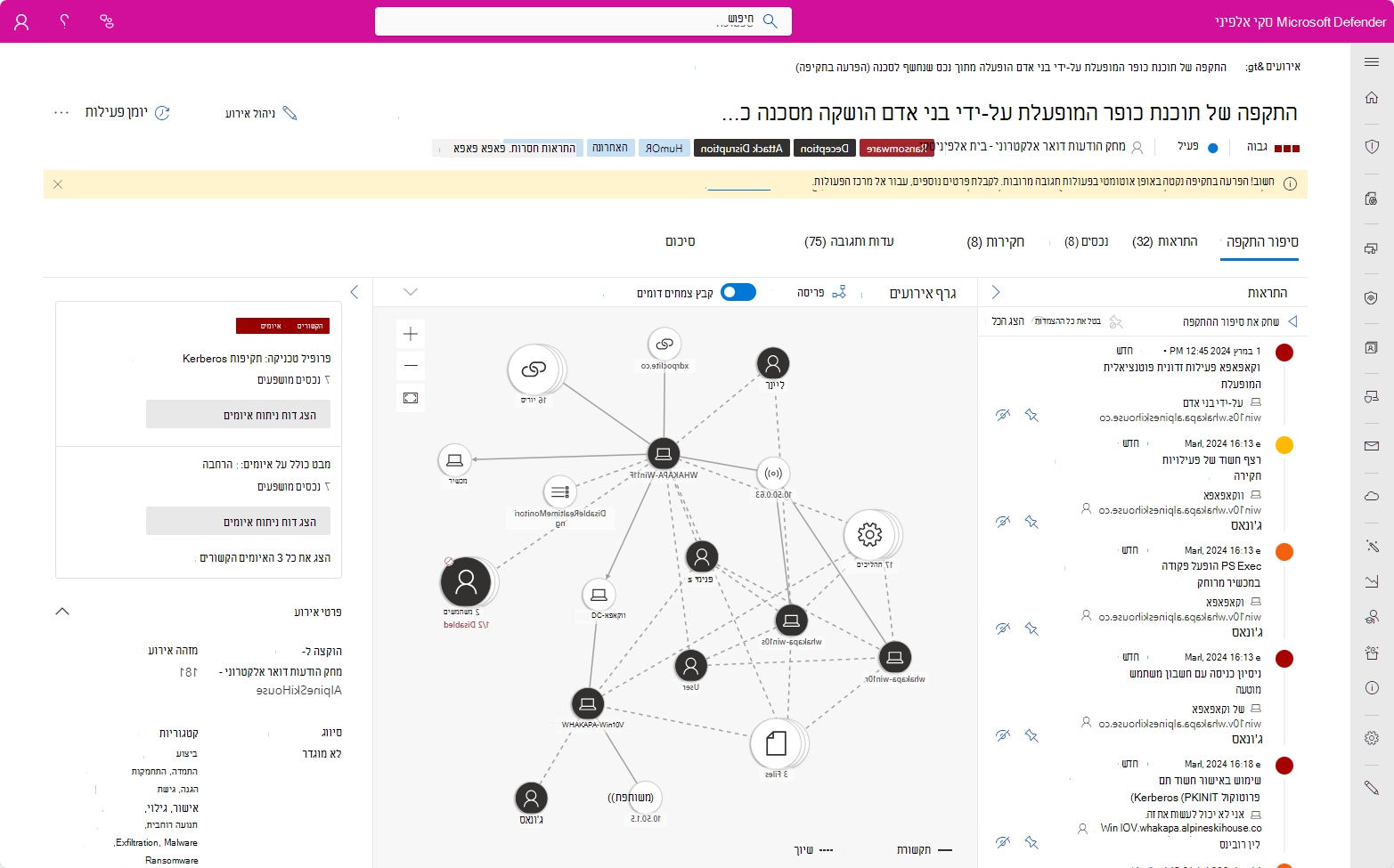

בחירת שם אירוע מציגה את דף האירוע, החל מכתבת התקיפה כולה של האירוע, כולל:

דף התראה בתוך מקרה: טווח ההתראות הקשורות לתקרית ולמידע שלהן באותה כרטיסיה.

גרף: ייצוג חזותי של ההתקפה המחברת בין הישויות החשודות השונות, שהם חלק מהמתקפה עם ישויות הנכס המגדירות את יעדי ההתקפה, כגון משתמשים, מכשירים, אפליקציות ותיבות דואר.

באפשרותך להציג את הנכס ופרטי ישות אחרים ישירות מהגרף ופעל לפיהם עם אפשרויות תגובה כגון הפיכת חשבון ללא זמין, מחיקת קובץ או תיקון מכשיר.

דף האירוע מורכב מהכרטיסיות הבאות:

סיפור התקפה

כרטיסיה זו, המוזכרת לעיל, כוללת את ציר הזמן של התקיפה, כולל כל ההתראות, ישויות הנכסים ופעולות התיקון שבוצעו.

התראות

כל ההתראות הקשורות לתקרית, למקורות ולמידע שלהן.

נכסים

כל הנכסים (ישויות מוגנות כגון מכשירים, משתמשים, תיבות דואר, אפליקציות ומשאבי ענן) שזוהו כחלק מהתקרית או קשורים לה.

חקירות

כל החקירות האוטומטיות שהופעלו על-ידי התראות באירוע, כולל מצב החקירות והתוצאות שלהן.

ראיות ותגובה

כל הישויות החשודות בהתראות על האירוע, המהווים ראיות התומכות בסיפור ההתקפה. ישויות אלה יכולות לכלול כתובות IP, קבצים, תהליכים, כתובות URL, מפתחות רישום וערכים ועוד.

סיכום

סקירה מהירה של הנכסים המושפעים המשויכים להתראות.

הערה

אם אתה רואה מצב התראה של סוג התראה שאינו נתמך, משמעות הדבר היא שליכולות חקירה אוטומטית אין אפשרות לאתר התראה זו כדי להפעיל חקירה אוטומטית. עם זאת, באפשרותך לחקור התראות אלה באופן ידני.

דוגמה לזרימת עבודה של תגובה לתקריות בפורטל Microsoft Defender

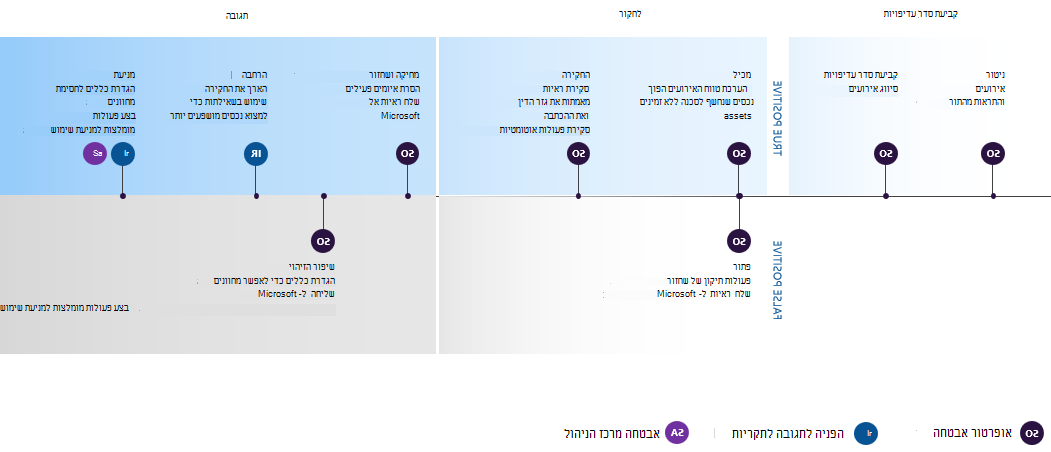

להלן דוגמה לזרימת עבודה לתגובה לתקריות ב- Microsoft 365 באמצעות פורטל Microsoft Defender.

על בסיס קבוע, זהה את האירועים בעדיפות הגבוהה ביותר לצורך ניתוח ופתרון בתור האירועים והכן אותם לתגובה. זהו שילוב של:

- קביעת האירועים בעדיפות הגבוהה ביותר באמצעות סינון ומיון של תור האירועים.

- ניהול אירועים על-ידי שינוי התפקיד שלהם, הקצאתם לאנליסט והוספת תגיות והערות.

באפשרותך להשתמש בכללי אוטומציה של Microsoft Sentinel כדי לקבוע סדר עדיפויות ולנהל (ואפילו להגיב) על אירועים מסוימים בעת יצירתם, ולהסיר את האירועים הקלים ביותר לטיפול כך שלא יתרווחו בתור.

שקול שלבים אלה עבור זרימת עבודה של תגובה לתקריות משלך:

| במה | שלבים |

|---|---|

| עבור כל אירוע, התחל מתקפה וחקירה וניתוח. |

|

| לאחר הניתוח או במהלך הניתוח, בצע בולה כדי להפחית כל השפעה נוספת של ההתקפה והכינוי של איום האבטחה. | לדוגמה, |

| ככל האפשר, שחזר מהמתקפה על-ידי שחזור משאבי הדייר שלך למצב שבו הם היו לפני המקרה. | |

| פתור את המקרה ותמסמך את הממצאים שלך. | קח זמן עד שלמידתם לאחר המקרה תידרש: |

אם אתה חדש בניתוח אבטחה, עיין במבוא לתגובה לתקרית הראשונה שלך לקבלת מידע נוסף ולעיין באירוע לדוגמה.

לקבלת מידע נוסף אודות תגובה לתקריות במוצרי Microsoft, עיין במאמר זה.

שילוב פעולות אבטחה בפורטל Microsoft Defender

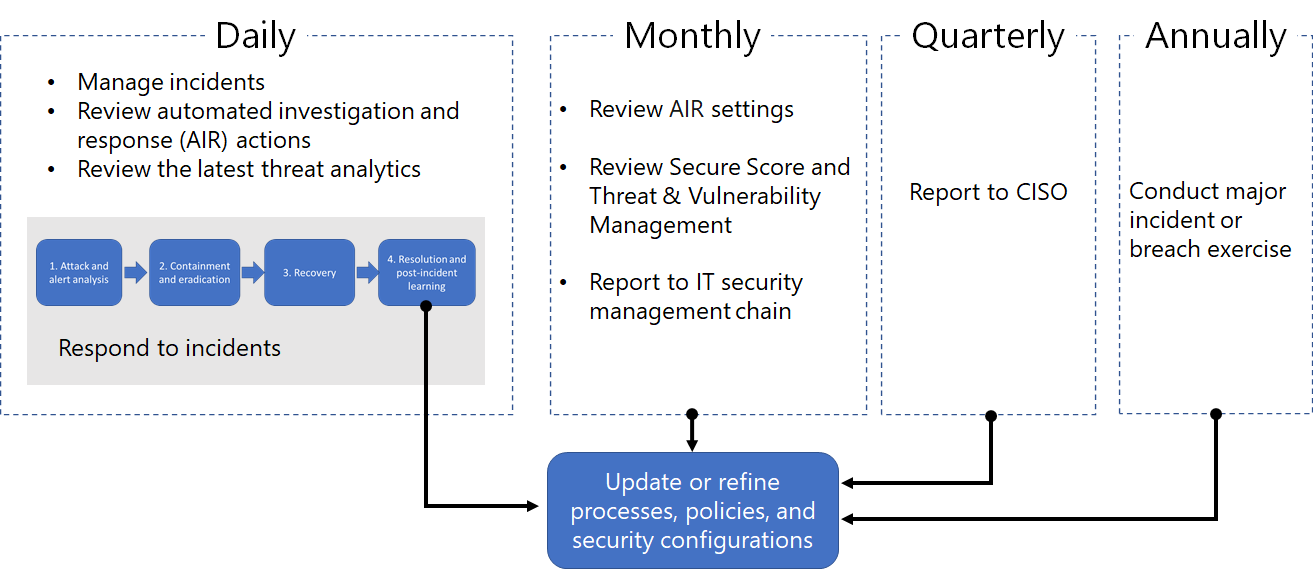

להלן דוגמה לשילוב תהליכי פעולות אבטחה (SecOps) בפורטל Microsoft Defender.

משימות יומיות יכולות לכלול:

- ניהול אירועים

- סקירת פעולות חקירה ותגובה אוטומטיות (AIR) במרכז הפעולות

- סקירת ה- Threat Analytics העדכני ביותר

- מענה לתקריות

פעילויות חודשיות יכולות לכלול:

- סקירת הגדרות AIR

- סקירת Secure Score וניהולפגיעויות של Microsoft Defender

- דיווח לשרשרת ניהול אבטחת ה- IT שלך

משימות רבעוניות יכולות לכלול דוח ותדרוך של תוצאות אבטחה לקצין אבטחת המידע הראשי (CISO).

משימות שנתיות יכולות לכלול ביצוע תקרית משמעותית או תרגיל הפרה כדי לבדוק את הצוות, המערכות והתהליכים שלך.

ניתן להשתמש בפעילויות יומיות, חודשיות, רבעוניות ושנתיים כדי לעדכן או למקד תהליכים, פריטי מדיניות ותצורות אבטחה.

ראה שילוב XDR של Microsoft Defender בפעולות האבטחה שלך לקבלת פרטים נוספים.

משאבי SecOps בכל מוצרי Microsoft

לקבלת מידע נוסף על SecOps במוצרי Microsoft, עיין במשאבים הבאים:

הודעות על אירועים בדואר אלקטרוני

באפשרותך להגדיר את פורטל Microsoft Defender כדי להודיע לחברי הצוות בדואר אלקטרוני על אירועים חדשים או עדכונים לגבי אירועים קיימים. באפשרותך לבחור לקבל הודעות בהתבסס על:

- חומרת התראה

- מקורות התראה

- הקבוצה 'מכשירים'

כדי להגדיר הודעות דואר אלקטרוני עבור אירועים, ראה קבלת הודעות דואר אלקטרוני לגבי אירועים.

הדרכה עבור אנליסטי אבטחה

השתמש במודול למידה זה מ- Microsoft Learn כדי להבין כיצד להשתמש ב- Microsoft Defender XDR כדי לנהל אירועים והתראות.

| הדרכה: | בדוק אירועים באמצעות XDR של Microsoft Defender |

|---|---|

|

Microsoft Defender XDR מאחד נתוני איומים מהשירותים מרובים ומשתמש בבינה מלאכותית כדי לשלב אותם באירועים ובהתראות. למד כיצד למזער את הזמן בין מקרה לבין הניהול שלו לתגובה ולפתרון הבאים. 27 דק' - 6 יחידות |

השלבים הבאים

השתמש בשלבים המפורטים בהתבסס על רמת החוויה או התפקיד שלך בצוות האבטחה שלך.

רמת החוויה

עקוב אחר טבלה זו כדי לקבל את רמת החוויה שלך בעזרת ניתוח אבטחה ותגובה לתקריות.

| רמה | שלבים |

|---|---|

| חדש |

|

| מנוסים |

|

תפקיד צוות אבטחה

עקוב אחר טבלה זו בהתבסס על תפקיד צוות האבטחה שלך.

| תפקיד | שלבים |

|---|---|

| משיב לתקריות (רמה 1) | התחל לעבוד עם תור האירועים מהדף אירועים בפורטל Microsoft Defender. מכאן תוכל:

|

| חוקר אבטחה או אנליסט (רמה 2) |

|

| אנליסט אבטחה מתקדם או צייד איומים (רמה 3) |

|

| מנהל SOC | ראה כיצד לשלב את Microsoft Defender XDR במרכז פעולות האבטחה (SOC) שלך. |

עצה

האם ברצונך לקבל מידע נוסף? צור קשר עם קהילת האבטחה של Microsoft בקהילת הטכנולוגיה שלנו: קהילת האבטחה של Microsoft Defender XDR.

משוב

בקרוב: במהלך 2024, נפתור בעיות GitHub כמנגנון המשוב לתוכן ונחליף אותו במערכת משוב חדשה. לקבלת מידע נוסף, ראה: https://aka.ms/ContentUserFeedback.

שלח והצג משוב עבור