הערה

גישה לעמוד זה דורשת אישור. אתה יכול לנסות להיכנס או לשנות תיקיות.

גישה לעמוד זה דורשת אישור. אתה יכול לנסות לשנות מדריכים.

אם אתה מנהל סביבה או מנהל של Microsoft Power Platform, אתה יכול לנהל את היישומים שנוצרו בארגון שלך.

מנהלים יכולים לבצע את הפעולות הבאות מתוך מרכז הניהול של Power Platform:

- להוסיף או לשנות את המשתמשים שאיתם היישום משותף

- למחוק יישומים שאינם בשימוש כרגע

דרישות מוקדמות

- תוכנית Power Apps או תוכנית Power Automate. לחלופין, באפשרותך להירשם לגירסת ניסיון ללא תשלום של Power Apps.

- הרשאות מנהל סביבה של Power Apps או מנהל Power Platform. לקבלת מידע נוסף, ראה ניהול סביבות ב- Power Apps.

ניהול Power Apps

- הירשמו למרכז הניהול של Power Platform.

- בחלונית הניווט, יש לבחור ניהול.

- בחלונית ניהול, יש לבחור סביבות.

- בדף סביבות, בחרו סביבה.

- בחלונית משאבים, בחר Power Apps.

- בחר את האפליקציה שברצונך לנהל.

- בסרגל הפקודות, בחר את הפעולה הרצויה: שיתוף או מחיקה.

נהל מי יכולים לשתף יישומי בד ציור

Power Apps מכבד את הרשאת השיתוף של יישום בד הציור ב- Dataverse. משתמש לא יכול לשתף יישומי בד ציור בסביבה אם אין לו תפקיד אבטחה עם הרשאת שיתוף של יישום בד הציור מוגדרת לערך אחר מאשר לא נבחר. הרשאת שיתוף זו של יישום בד ציור ב- Dataverse תכובד גם בסביבת ברירת המחדל. קרא את ערוך הגדרות של תפקיד אבטחהלקבלת מידע נוסף.

הערה

ליכולת לשלוט באופן פרטני בהרשאת שיתוף של יישום בד ציור בתפקיד אבטחה נדרש Dataverse בסביבה שבה יש לשנות את ההרשאה. Power Apps אינו מזהה באופן דיסקרטי את הרשאות ישות 'יישום בד ציור' הנוספת של Dataverse שנקבעו עבור הסביבה.

עדכוני מערכת עשויים להסיר התאמות אישיות לתפקידי אבטחה מוגדרים מראש, כולל יוצר משאבי סביבה. המשמעות היא שההסרה של הרשאת השיתוף של יישום בד הציור עשויה להיות מוצגת מחדש במהלך עדכון מערכת. עד שההתאמה האישית להרשאת השיתוף של יישום בד הציור תישמר במהלך עדכוני מערכת, ייתכן שיהיה צורך להחיל מחדש את ההתאמה האישית של הרשאות השיתוף.

הפוך את תוכן השגיאות בניהול הארגון שלך לגלוי

אם תציין תוכן של הודעת שגיאה של פיקוח שיופיע בהודעות שגיאה, הוא נכלל בהודעת השגיאה המוצגת כאשר משתמשים צופים שאין להם הרשאה לשתף יישומים בסביבה. מידע נוסף על פקדי תוכן של הודעת שגיאה בפיקוח PowerShell..

הבחנה ביוצרי טפסים מותאמים אישית של Microsoft SharePoint מיוצרי משאבי סביבה כלליים

נוסף על היכולת לשמור משאבי טפסים מותאמים אישית של SharePoint לסביבה שאינה ברירת מחדל, יש גם אפשרות להגביל את הרשאות היוצר ליצירה ועריכה של טופסי SharePoint מותאמים אישית בסביבה שאינה ברירת מחדל בלבד. מחוץ לסביבת ברירת המחדל, מנהל מערכת יכול לבטל את הקצאת תפקיד האבטחה 'יוצר משאבי סביבה' למשתמשים ולהקצות את תפקיד האבטחה 'יוצר טופס מותאם אישית' ב- SharePoint.

הערה

היכולת להבחין בין יוצרי טופס מותאמים אישית של SharePoint מיוצרי משאבי סביבה כלליים דורשת את Dataverse בסביבה שבה ההרשאה צריכה להשתנות.

משתמש בעל תפקיד יוצר טפסים מותאם אישית של SharePoint בלבד בסביבה לא יוכל לראות את הסביבה ברשימת הסביבה ב- Power Apps או ב- Power Automate.

בצע את הפעולות הבאות כדי להגביל הרשאות יוצר כך שיהיו זמינות רק ליצירה ועריכה של טפסים מותאמים אישית של SharePoint בסביבה שאינה ברירת מחדל.

בקש ממנהל מערכת להקצות סביבה עבור טפסים מותאמים אישית של SharePoint השונה מסביבת ברירת המחדל.

בקש ממנהל מערכת להתקין את פתרון יוצר הטפסים המותאם אישית של SharePoint מ- Marketplace לסביבה שלך המיועדת לטפסים מותאמים אישית של SharePoint.

במרכז הניהול של Power Platform, בחר את הסביבה שהקצית עבור טפסים מותאמים אישית של SharePoint בשלב ראשון והקצה את תפקיד האבטחה של יוצר טופס מותאם אישית של SharePoint למשתמשים הצפויים ליצור טפסים מותאמים אישית של SharePoint. ראה הקצאת תפקידי אבטחה למשתמשים בסביבה הכוללת מסד נתונים של Dataverse.

שאלות נפוצות

האם ניתן לערוך הרשאות בתפקיד האבטחה של יוצר טופס מותאם אישית של SharePoint?

לא, תפקיד האבטחה של יוצר טופס מותאם אישית של SharePoint מתווסף לסביבה על-ידי ייבוא פתרון שאינו ניתן להתאמה אישית. שים לב, יצירת טופס מותאם אישית של SharePoint דורשת ממשתמש להיות בעל הרשאות ב- SharePoint ו- Power Platform. הפלטפורמה מאמתת שלמשתמש יש הרשאות כתיבה עבור רשימת היעד שנוצרה באמצעות Microsoft Lists ושלמשתמש יש הרשאות ב- Power Platform ליצור טופס מותאם אישית של SharePoint או לעדכן אותו. כדי שיוצר טופס מותאם אישית של SharePoint יעמוד בבדיקת Power Platform, למשתמש צריך להיות תפקיד אבטחה של טופס מותאם אישית של SharePoint או תפקיד אבטחה של יוצר משאבי סביבה.

האם משתמש רק עם התפקיד של יוצר הטופס המותאם אישית של SharePoint יראה סביבה בבורר הסביבה make.powerapps.com?

לא, יוצר שאין לו תפקיד אבטחה המפורט בתיעוד בחירת הסביבות לא רואה את הסביבה בבורר הסביבות בכתובת https://make.powerapps.com. משתמש עם התפקיד של יוצר הטופס המותאם אישית של SharePoint עשוי לנסות לנווט אל הסביבה על-ידי טיפול ב- URI. אם המשתמש מנסה ליצור יישום עצמאי, הוא רואה שגיאת הרשאה.

נהל את מצב ההסגר של האפליקציה

כהשלמה למדיניות מניעת אובדן נתונים של Power Platform, פלטפורמת Power מאפשרת למנהלי מערכת 'להסגר' משאב, תוך הגדרת מעקות אבטחה לפיתוח קוד נמוך. מצב הסגר של משאב מנוהל על-ידי מנהלי מערכת ו קובע אם משאב נגיש למשתמשי קצה. ב- Power Apps, יכולת זו מאפשרת למנהלי מערכת להגביל באופן ישיר את הזמינות של אפליקציות שעשויות לדרוש תשומת לב כדי לעמוד בדרישות התאימות של הארגון.

הערה

אפליקציה בהסגר לא תהיה נגישה למשתמשים שמעולם לא הפעילו את האפליקציה בעבר.

אפליקציה בהסגר עשויה להיות נגישה, לרגע, למשתמשים ששיחקו באפליקציה לפני שהיא הוכנסה להסגר. ייתכן שמשתמשים אלה יוכלו להשתמש באפליקציה בהסגר למשך מספר שניות אם השתמשו בה בעבר. אבל לאחר מכן, הם יקבלו הודעה שאומרת להם שהאפליקציה בהסגר אם ינסו לפתוח אותה שוב.

הטבלה הבאה מתארת כיצד מצב ההסגר משפיע על חוויות עבור מנהלי מערכת, יוצרים ומשתמשי קצה.

| אישיות | חוויה |

|---|---|

| מנהל מערכת | ללא קשר למצב ההסגר של אפליקציה, אפליקציה גלויה למנהלי מערכת במרכז הניהול של Power Platform וברכיבי ה- cmdlet של PowerShell. |

| יוצר | ללא קשר למצב ההסגר של אפליקציה, https://make.powerapps.com אפליקציה גלויה ובאפשרותך לפתוח אותה לעריכה ב- Power Apps Studio. |

| משתמש קצה | יישום בהסגר מציג למשתמשי קצה שמפעילים את היישום הודעה המציינת כי אין להם אפשרות לגשת ליישום. |

משתמשי קצה יראו הודעת שגיאה כאשר יפעילו אפליקציה שהוצבה בהסגר.

הטבלה הבאה משקפת את תמיכת ההסגר:

| סוג Power Apps | תמיכת הסגר |

|---|---|

| יישום בד ציור | זמין לכלל המשתמשים |

| יישום מונחה-דגמים | לא נתמך עדיין |

העברת יישום להסגר

Set-AppAsQuarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

ביטול העברת יישום להסגר

Set-AppAsUnquarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

קבלת מצב הסגר של יישום

Get-AppQuarantineState -EnvironmentName <EnvironmentName> -AppName <AppName>

סביבות מנוהלות: גישה מותנית ביישומים בודדים

נוסף על כיבוד מדיניות הגישה המותנית החלה על שירות Power Apps, בסביבות מנוהלות אפשר להחיל את מדיניות הגישה המותנית של Microsoft Entra ליישומים בודדים שנוצרו באמצעות Power Apps. לדוגמה מנהל מערכת יכול להחיל את מדיניות הגישה המותנית הדורשת אימות מרובה-גורמים ביישומים המכילים מידע רגיש בלבד. Power Apps מנצל את הקשר האימות של הגישה המותנית כמנגנון להתמקדות בפריטי מדיניות הגישה המותנית ביישומים פרטיים. מנהלי מערכת הם הדמות המורשית להוסיף ולהסיר הקשרי אימות ביישום זה. יוצרים לא יכולים לערוך הקשרי אימות ביישום זה.

הערה

- הקשרי אימות שהוגדרו ביישום אינם מועברים עם יישומים בפתרונות ומועברים בין סביבות. הדבר מאפשר להחיל הקשרי אימות שונים ליישומים בסביבות שונות. כמו כן, כאשר יישום עובר בין סביבות באמצעות פתרונות, הקשר האימות המגדר בסביבה נשמר. לדוגמה, אם הקשר האימות מוגדר ביישום בסביבת UAT, הקשר האימות הזה נשמר.

- ניתן להגדיר הקשרי אימות רבים ביישום. על משתמש קצה לעבור את איחוד פריטי המדיניות של הגישה המותנית שחלים על-ידי הקשרי אימות מרובים.

- גישה מותנית ביישומים בודדים היא תכונה של סביבות מנוהלות.

הטבלה הבאה מתארת קיצה אכיפת הגישה המותנית ביישום ספציפי משפיעה על החוויות עבור מנהלי מערכת, יוצרים ומשתמשי קצה.

| אישיות | חוויה |

|---|---|

| מנהל מערכת | ללא קשר לפריטי מדיניות הגישה המותנית המשויכים לאפליקציה, האפליקציה גלויה למנהלי מערכת במרכז הניהול של Power Platform וב- cmdlets של PowerShell. |

| יוצר | ללא קשר לפריטי מדיניות הגישה המותנית המשויכים לאפליקציה, האפליקציה גלויה ב- https://make.powerapps.com וניתנת לפתיחה לצורך עריכה ב- Power Apps Studio. |

| משתמש קצה | פריטי מדיניות הגישה המותנית החלים על יישום נאכפים כאשר משתמשי קצה מפעילים את היישום. משתמש שאינו מעביר את הבדיקת גישה מותנית מוצג תיבת דו-שיח בחוויה האימות המציינת כי אסור לו לגשת למשאב. |

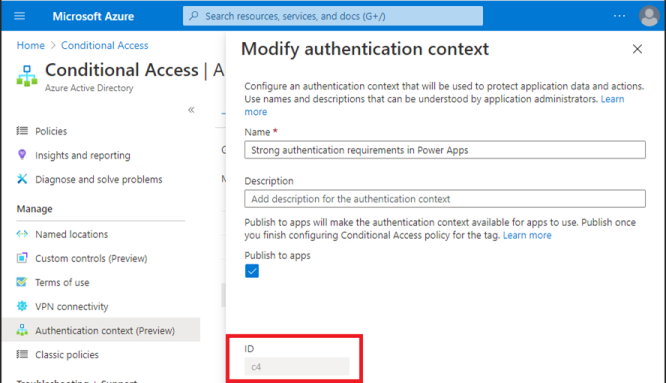

לאחר שמנהלי מערכת ישייכו הקשרי אימות לפריטי מדיניות הגישה המותנית ב- https://portal.azure.com, הם יכולים להגדיר את מזהה הקשר האימות ביישום. התמונה הבאה ממחישה היכן ניתן לקבל את מזהה הקשר האימות.

משתמשי קצה שאינם עומדים בדרישות מדיניות הגישה המותנית מקבלים הודעת שגיאה המציינת שאין להם גישה.

הטבלה הבאה משקפת את התמיכה בגישה מותנית ביישומים פרטיים:

| סוג Power Apps | תמיכה בגישה מותנית ביישומים בודדים |

|---|---|

| יישום בד ציור | זמינות של Preview |

| יישום מונחה-דגמים | לא נתמך |

הוספת מזהי הקשר של אימות גישה מותנית ליישום

Set-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName> -AuthenticationContextIds <id1, id2, etc...>

קבלת מזהי הקשר של אימות גישה מותנית המוגדרים ביישום

Get-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>

הסרת מזהי הקשר של אימות גישה מותנית מיישום

Remove-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>