הערה

גישה לעמוד זה דורשת אישור. אתה יכול לנסות להיכנס או לשנות תיקיות.

גישה לעמוד זה דורשת אישור. אתה יכול לנסות לשנות מדריכים.

Power Platform מעבד גם נתונים אישיים וגם נתוני לקוחות. קבל מידע נוסף על נתונים אישיים ונתוני לקוחות במרכז יחסי האמון של Microsoft.

מרכזי נתונים

דייר Microsoft Entra מאחסן מידע שרלוונטי לארגון ולאבטחתו. כאשר דייר Microsoft Entra נרשם לשירותי Power Platform, המדינה או האזור שנבחרו עבור הדייר ממופים לאזור הגיאוגרפי המתאים ביותר של Azure שבו יש פריסה של Power Platform. Power Platform מאחסן נתוני לקוחות באזור הגיאוגרפי של Azure שהוקצה לדייר, או מיקום הבית הגיאוגרפי, פרט למקרה שבו ארגונים פורסים שירותים באזורים מרובים.

לארגונים מסוימים יש נוכחות גלובלית. לדוגמה, יכול להיות שהעסק מבוסס בארצות הברית אבל מנהל עסקים באוסטרליה. ייתכן שיהיה לו צורך באחסון נתוני Power Platform מסוימים באוסטרליה כדי לעמוד בתקנות המקומיות. מצב שבו השירותים של Power Platform פרוסים ביותר מאזור גיאוגרפי אחד של Azure, מכונה פריסה של ריבוי מיקומים גיאוגרפיים. במקרה כזה, רק המטה-נתונים הקשורים לסביבה מאוחסנים במיקום הבית הגיאוגרפי. כל המטה-נתונים ונתוני המוצר בסביבה זו מאוחסנים במיקומים גיאוגרפיים מרוחקים.

השירותים של Power Platform זמינים באזורים גיאוגרפיים ספציפיים של Azure. למידע נוסף על המיקום שבו זמינים שירותי Power Platform, הנתונים שלך מאוחסנים ומשוכפלים, ועל השימוש שנעשה בהם, עבור אל מרכז יחסי האמון של Microsoft. התחייבויות לגבי מיקום האחסון של נתוני לקוחות ניתן למצוא בתנאי עיבוד הנתונים של תנאי השירותים המקוונים של Microsoft.. Microsoft מספקת גם מרכזי נתונים עבור ישויות ריבוניות.

טיפול בנתונים

סעיף זה מתאר כיצד Power Platform מאחסן, מעבד ומעביר נתוני לקוחות.

נתונים במנוחה

אלא אם כן צוין אחרת בתיעוד, נתוני הלקוחות נשארים במקור (לדוגמה, Dataverse או SharePoint). יישומי Power Platform מאוחסנים ב- Azure Storage כחלק מסביבה. נתונים באפליקציות למכשירים ניידים מוצפנים ומאוחסנים ב- SQL Express. ברוב המקרים, יישומים משתמשים ב- Azure Storage כדי לשמור נתוני שירות Power Platform וב- Azure SQL Database כדי לשמור מטה-נתונים של שירות. נתונים שהוזנו על-ידי משתמשי היישום מאוחסנים במקור הנתונים המתאים של השירות, כגון Dataverse.

Power Platform מצפין כברירת מחדל את כל הנתונים שנשמרים באמצעות מפתחות המנוהלים על-ידי Microsoft. נתוני לקוחות המאוחסנים ב- Azure SQL Database מוצפנים במלואם באמצעות טכנולוגיית (TDE) Transparent Data Encryption של Azure SQL. נתוני לקוחות המאוחסנים באחסון Azure Blob מוצפנים באמצעות Azure Storage Encryption.

נתונים בתהליך עיבוד

הנתונים נמצאים בעיבוד כאשר הם נמצאים בשימוש כחלק מתרחיש אינטראקטיבי, או כאשר תהליך רקע, כגון ריענון, נוגע בנתונים אלה. Power Platform טוען נתונים שעוברים עיבוד לתוך שטח הזיכרון של עומס עבודה אחד או יותר של השירות. כדי להקל על הפונקציונליות של עומס העבודה, נתונים המאוחסנים בזיכרון אינם מוצפנים.

נתונים בהעברה

Power Platform מצפין את כל תעבורת ה- HTTP הנכנסת באמצעות TLS 1.2 ומעלה. בקשות המנסות להשתמש ב- TLS 1.1 ומטה נדחות.

תכונות אבטחה מתקדמות

לחלק מתכונות האבטחה המתקדמות של Power Platform יש דרישות רישוי ספציפיות.

תגית שירות

תגית שירות היא קבוצת קידומות של כתובות IP משירות Azure נתון. באפשרותך להשתמש בתגיות שירות כדי להגדיר בקרות גישה לרשת בקבוצות אבטחת רשת או ב- Azure Firewall.

תגיות השירות עוזרות למזער את המורכבות של עדכונים תכופים של כללי אבטחת הרשת. באפשרותך להשתמש בתגי שירות במקום כתובות IP ספציפיות בעת יצירת כללי אבטחה שיכולים למשל לאפשר או למנוע תעבורה עבור השירות המתאים.

Microsoft מנהלת את קידומות הכתובות בתגיות השירות ומעדכנת אותה אוטומטית כאשר הכתובות משתנות. לקבלת מידע נוסף, ראה טווחי IP ותגיות שירות של Azure - ענן ציבורי.

מדיניות נתונים

Power Platform כולל תכונות נרחבות של מדיניות נתונים כדי לסייע בניהול אבטחת נתונים.

הגבלת IP של Storage Shared Access Signature (SAS)

הערה

לפני הפעלת אחת מתכונות ה-SAS הללו, על הלקוחות לאפשר תחילה גישה לתחום https://*.api.powerplatformusercontent.com, אחרת רוב הפונקציונליות של SAS לא יפעלו.

ערכת תכונות זו היא פונקציונליות ספציפית לדיירים המגבילה אסימוני Storage Shared Access Signature (SAS) ונשלטת באמצעות תפריט במרכז הניהול של Power Platform. הגדרה זו מגבילה את האנשים, בהתבסס על IP (IPv4 ו- IPv6), שיכולים להשתמש באסימוני SAS ארגוניים.

ניתן למצוא הגדרות אלה במרכז הניהול של סביבה דרך הגדרות פרטיות + אבטחה. עליך להפעיל את האפשרות הפעלה של כלל לחתימת גישה משותפת לאחסון (SAS) של כתובת IP.

מנהלי מערכת יכולים לבחור אחת מארבע האפשרויות הבאות עבור הגדרה זו:

| אפשרות | הגדרה | Description |

|---|---|---|

| 1 | איגוד IP בלבד | זה מגביל את מפתחות SAS ל-IP של המבקש. |

| 2 | חומת אש IP בלבד | זה מגביל את השימוש במפתחות SAS לעבוד רק בטווח שצוין על ידי מנהל. |

| 3 | איגוד IP וחומת אש | זה מגביל את השימוש במפתחות SAS לעבוד רק בטווח שצוין על ידי מנהל ורק ה-IP של המבקש. |

| 4 | איגוד IP או חומת אש | מאפשר שימוש במפתחות SAS בטווח שצוין. אם הבקשה מגיעה מחוץ לטווח, מופעל IP Binding. |

הערה

מנהלי מערכת שבוחרים לאפשר חומת אש של IP (אפשרויות 2, 3 ו- 4 המפורטות בטבלה לעיל) חייבים להיכנס גם לטווח IPv4 וגם לטווחי IPv6 של הרשתות שלהם כדי להבטיח כיסוי נאות של המשתמשים שלהם.

אזהרה

אפשרויות 1 ו- 3 משתמשות באיגוד IP, שאינו פועל כראוי אם ללקוחות יש מאגרי IP, Proxy הפוך או שערי תרגום כתובות רשת (NAT) המופעלים ברשתות שלהם. התוצאה היא שכתובת ה-IP של המשתמש משתנה לעתים קרובות מדי כדי שלמבקש תהיה כתובת IP זהה באופן מהימן בין פעולות הקריאה/כתיבה של ה-SAS.

אפשרויות 2 ו- 4 פועלות כמתוכנן.

מוצרים שאוכפים את איגוד ה-IP כשהם מופעלים:

- Dataverse

- Power Automate

- מחברים מותאמים אישית

- Power Apps

השפעה על חווית המשתמש

כאשר משתמש שאינו עומד במגבלות כתובת ה-IP של הסביבה, פותח אפליקציה: המשתמשים מקבלים הודעת שגיאה המציינת בעיית IP כללית.

כאשר משתמש שאכן עומד בהגבלות כתובת ה-IP פותח אפליקציה: האירועים הבאים מתרחשים:

- המשתמשים עשויים לקבל באנר שייעלם במהירות המאפשר למשתמשים לדעת שהוגדרה הגדרת IP וליצור קשר עם המנהל לפרטים או לרענון כל דף שמאבד את החיבור.

- באופן משמעותי יותר, בשל אימות ה-IP שבו משתמשת הגדרת אבטחה זו, פונקציונליות מסוימת עשויה לפעול לאט יותר מאשר אם היא הייתה כבויה.

עדכון הגדרות באופן תכנותי

מנהלי מערכת יכולים להשתמש באוטומציה כדי להגדיר ולעדכן את הגדרת איגוד כתובות ה- IP לעומת הגדרת חומת האש, את טווח ה- IP המותר ברשימה ואת המתג הדו-מצבי רישום. מידע נוסף ערכת לימוד: יצירה, עדכון ופירוט של הגדרות ניהול סביבה.

רישום שיחות SAS

הגדרה זו מאפשרת לכל שיחות ה-SAS בתוך Power Platform להיכנס ל- Purview. רישום זה מציג את המטה-נתונים הרלוונטיים עבור כל אירועי היצירה והשימוש וניתן להפעיל אותו ללא תלות בהגבלות SAS IP שמתוארות למעלה. שירותי Power Platform משולבים כעת בשיחות SAS ב-2024.

| שם השדה | תיאור שדה |

|---|---|

| response.status_message | הודעה על אם האירוע הצליח או לא: SASSuccess או SASAuthorizationError. |

| response.status_code | הודעה על אם האירוע הצליח או לא: 200, 401 או 500. |

| ip_binding_mode | מצב איגוד IP מוגדר על ידי מנהל דייר, אם הוא מופעל. חל על אירועי יצירה של SAS בלבד. |

| admin_provided_ip_ranges | טווחי IP שנקבעו על ידי מנהל דייר, אם בכלל. חל על אירועי יצירה של SAS בלבד. |

| computed_ip_filters | קבוצה סופית של מסנני IP מאוגדים ל-SAS URI על סמך מצב קשירת IP והטווחים שהוגדרו על ידי מנהל דייר. חל הן על אירועי יצירה והן על שימוש ב-SAS. |

| analytics.resource.sas.uri | הנתונים שניסו לגשת אליהם או ליצור אותם. |

| enduser.ip_address | כתובת ה- IP הציבורית של המתקשר. |

| analytics.resource.sas.operation_id | המזהה הייחודי מאירוע היצירה. חיפוש לפי מזהה זה מציג את כל אירועי השימוש והיצירה הקשורים לשיחות SAS מאירוע היצירה. ממופה לכותרת התגובה "x-ms-sas-operation-id". |

| request.service_request_id | מזהה ייחודי מהבקשה או התגובה שניתן להשתמש בו כדי לחפש רשומה בודדת. ממופה לכותרת התגובה "x-ms-service-request-id". |

| גירסה | גירסה של סכימת יומן זה. |

| סוג נתונים | תגובה כללית. |

| analytics.activity.name | סוג הפעילות של האירוע הזה היה: יצירה או שימוש. |

| analytics.activity.id | מזהה הייחודי של הרשומה ב- Purview. |

| analytics.resource.organization.id | מזהה ארגון |

| analytics.resource.environment.id | מזהה סביבה |

| analytics.resource.tenant.id | מזהה דייר של |

| enduser.id | ה- GUID מ- Microsoft Entra IDשל היוצר מאירוע היצירה. |

| enduser.principal_name | ה- UPN/כתובת הדואר האלקטרוני של היוצר. עבור אירועי שימוש זוהי תגובה כללית: "system@powerplatform". |

| enduser.role | תגובה כללית: רגיל לאירועי יצירה ומערכת לאירועי שימוש. |

הפעל ביקורת רישום ב- Purview

כדי שיומני הרישום יוצגו במופע Purview שלך, תחילה עליך לבחור בו עבור כל סביבה שעבורה ברצונך ליצור יומני רישום. מנהל דייר יכול לעדכן הגדרה זו במרכז הנהיהול של Power Platform.

- היכנס למרכז הניהול של Power Platform עם אישורי מנהל דיירים.

- בחלונית הניווט, יש לבחור ניהול.

- בחלונית ניהול, יש לבחור סביבות.

- יש לבחור את הסביבה שברצונך להפעיל רישום מנהל מערכת עבורה.

- בחר הגדרות בסרגל הפקודות.

- יש לבחור מוצר>פרטיות ואבטחה.

- תחת הגדרות אבטחה של חתימת גישה משותפת לאחסון (SAS) (Preview), יש להפעיל את התכונה הפיכת רישום SAS לזמין ב- Purview .

חיפוש יומני ביקורת

מנהלי דיירים יכולים להשתמש ב- Purview כדי להציג יומני ביקורת הנפלטים עבור פעולות SAS, ויכולים לאבחן בעצמם שגיאות שעשויות להיות מוחזרות בבעיות אימות IP. יומני Purview הם הפתרון האמין ביותר.

יש לבצע את השלבים הבאים כדי לאבחן בעיות או להבין טוב יותר את דפוסי השימוש ב- SAS בתוך הדייר שלך.

ודא שרישום ביקורת מופעל עבור הסביבה. מידע נוסף: הפעלת רישום ביקורת ב- Purview.

יש לעבור אל פורטל התאימות של Microsoft Purview וkהיכנס באמצעות אישורי מנהל דייר.

בחלונית הניווט הימנית, לבחר ביקורת. אם אפשרות זו אינה זמינה עבורך, פירוש הדבר שלמשתמש המחובר אין גישת מנהל מערכת ליומני ביקורת של שאילתות.

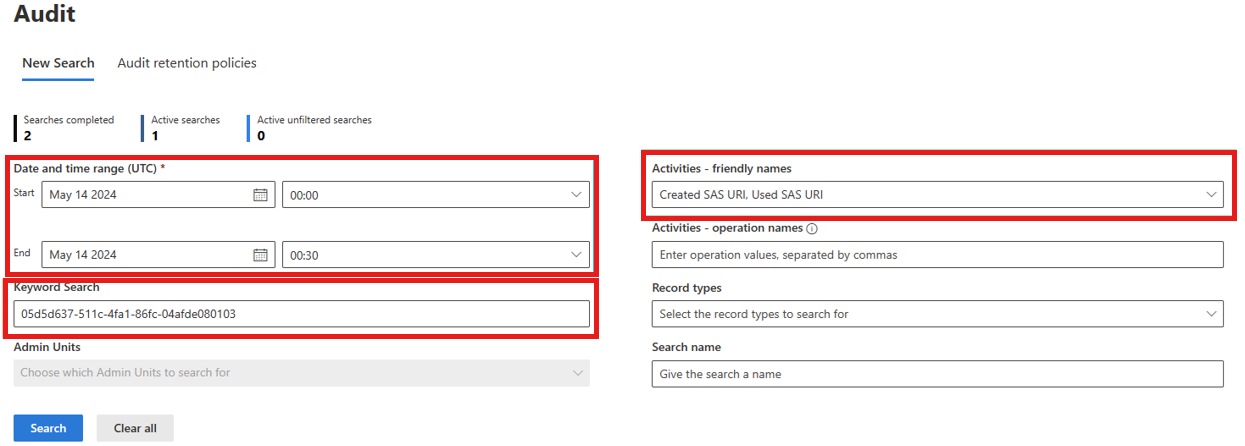

בחר את התאריך ואת טווח הזמן ב- UTC כדי לחפש את היומנים. לדוגמה, כאשר הוחזרה קוד שגיאה 403 'אסור' עם קוד שגיאה unauthorized_caller.

בתוך הרשימה הנפתחת פעילויות - שמות ידידותיים, יש לחפש פעולות אחסון של Power Platform ולבחור יצירת SAS URI ו- SAS URIשבשימוש.

יש לציין מילת מפתח בחיפוש מילות מפתח. יש לעיין במקטע: תחילת העבודה עם חיפוש בתיעוד של Purview לקבלת מידע נוסף על שדה זה. באפשרותך להשתמש בערך מכל אחד מהשדות המתוארים בטבלה לעיל, בהתאם לתרחיש שלך, אך להלן השדות המומלצים לחיפוש (לפי סדר העדפה):

- הערך של כותרת התגובה x-ms-service-request-id. פעולה זו מסננת את התוצאות לאירוע יצירת SAS URI אחד או לאירוע שימוש אחד ב- SAS URI, בהתאם לסוג הבקשה שממנו מגיעה הכותרת. אפשרות זו שימושית בעת חקירת שגיאת 403 'אסור' שהוחזרה למשתמש. היא יכולה גם לשמש גם לתפסת הערך powerplatform.analytics.resource.sas.operation_id.

- הערך של כותרת התגובה x-ms-sas-operation-id. פעולה זו מסננת את התוצאות לאירוע יצירה אחד של SAS URI ולאירוע שימוש אחד או יותר עבור אותו SAS URI, בהתאם למספר הפעמים שבוצעה אליו גישה. היא ממפה לשדה powerplatform.analytics.resource.sas.operation_id.

- SAS URI מלא או חלקי, פחות החתימה. פעולה זו עשויה להחזיר יצירות SAS URI רבות ואירועי שימוש רבים ב- SAS URI, מכיוון שניתן לבקש את אותו URI ליצירה כמה פעמים לפי הצורך.

- כתובת IP של המתקשר. פונקציה זו מחזירה את כל אירועי היצירה והשימוש עבור כתובת IP זו.

- מזהה סביבה. פעולה זו עשויה להחזיר קבוצה גדולה של נתונים שיכולה להתפרש על פני הצעות Power Platform רבות ושונות , לכן מומלץ להימנע במידת האפשר או לשקול לצמצם את חלון החיפוש.

אזהרה

איננו ממליצים לחפש שם ראשי של משתמש או מזהה אובייקט מכיוון שהם מופצים רק לאירועי יצירה, לא לאירועי שימוש.

יש לבחור חיפוש ולהמתין להופעת התוצאות.

אזהרה

קליטת יומן ב-Purview עשויה להתעכב עד שעה או יותר, לכן זכור זאת בעת חיפוש אירועים אחרונים.

פתרון בעיות לשגיאת 403 שגיאת אסור / unauthorized_caller

באפשרותך להשתמש ביומני יצירה ושימוש כדי לקבוע מדוע שיחה תגרום לשגיאת 403 אסור עם קוד השגיאה unauthorized_caller.

- חיפוש יומנים ב- Purview כמתואר במקטע הקודם. מומלץ לשקול שימוש ב- x-ms-service-request-id או ב- x-ms-sas-operation-id מכותרות התגובות כמילת המפתח לחיפוש.

- יש לפתוח את אירוע השימוש, את ה- SAS URI שבשימוש ולחפש את השדה powerplatform.analytics.resource.sas.computed_ip_filters תחת PropertyCollection. טווח IP זה הוא מה ששיחת SAS משתמשת בו כדי לקבוע אם הבקשה מורשית להמשיך או לא.

- יש להשוות ערך זה לשדה כתובת ה- IP של היומן, אשר אמור להספיק כדי לקבוע מדוע הבקשה נכשלה.

- אם נראה לך שהערך של powerplatform.analytics.resource.sas.computed_ip_filters שגוי, יש להמשיך לשלבים הבאים.

- יש לפתוח את אירוע היצירה, SAS URI שנוצר, על-ידי חיפוש באמצעות ערך כותרת התגובה x-ms-sas-operation-id (או הערך של שדה powerplatform.analytics.resource.sas.operation_id מיומן היצירה).

- יתקבל הערך של השדה powerplatform.analytics.resource.sas.ip_binding_mode. אם הוא חסר או ריק, פירוש הדבר שאיגוד IP לא הופעל עבור סביבה זו בזמן הבקשה הספציפית.

- יתקבל הערך של השדה powerplatform.analytics.resource.sas.admin_provided_ip_ranges. אם הוא חסר או ריק, פירוש הדבר טווחי חומת האש של ה- IP לא צוינו עבור סביבה זו בזמן הבקשה הספציפית.

- יתקבל הערך של powerplatform.analytics.resource.sas.computed_ip_filters, שאמור להיות זהה לאירוע השימוש ונגזר בהתבסס על מצב איגוד IP וטווחי חומת אש של IP שסופקו על-ידי מנהל המערכת. יש עיין בלוגיקת הנגזרת באחסון נתונים ופיקוח ב- Power Platform.

מידע זה מסייע למנהלי דיירים לתקן כל תצורה שגויה בהגדרות איגוד ה- IP של הסביבה.

אזהרה

שינויים בהגדרות הסביבה עבור איגוד SAS IP עשויים להימשך לפחות 30 דקות עד שייכנסו לתוקף. הפעולה יכולה להימשך זמן ארוך יותר אם לצוותים שותפים יש מטמון משלהם.

מאמרים קשורים

מבט כולל על אבטחה

אימות לשירותי Power Platform

חיבור ואימות למקורות נתונים

שאלות נפוצות בנושא אבטחה ב- Power Platform