הערה

גישה לעמוד זה דורשת אישור. אתה יכול לנסות להיכנס או לשנות תיקיות.

גישה לעמוד זה דורשת אישור. אתה יכול לנסות לשנות מדריכים.

הערה

תכונות Preview אינן מיועדות לשימוש בסביבת ייצור, והפונקציונליות שלהן עשויה להיות מוגבלת. תכונות אלו זמינות לפני הפרסום הרשמי כך שלקוחות יוכלו לקבל גישה מוקדמת ולספק משוב.

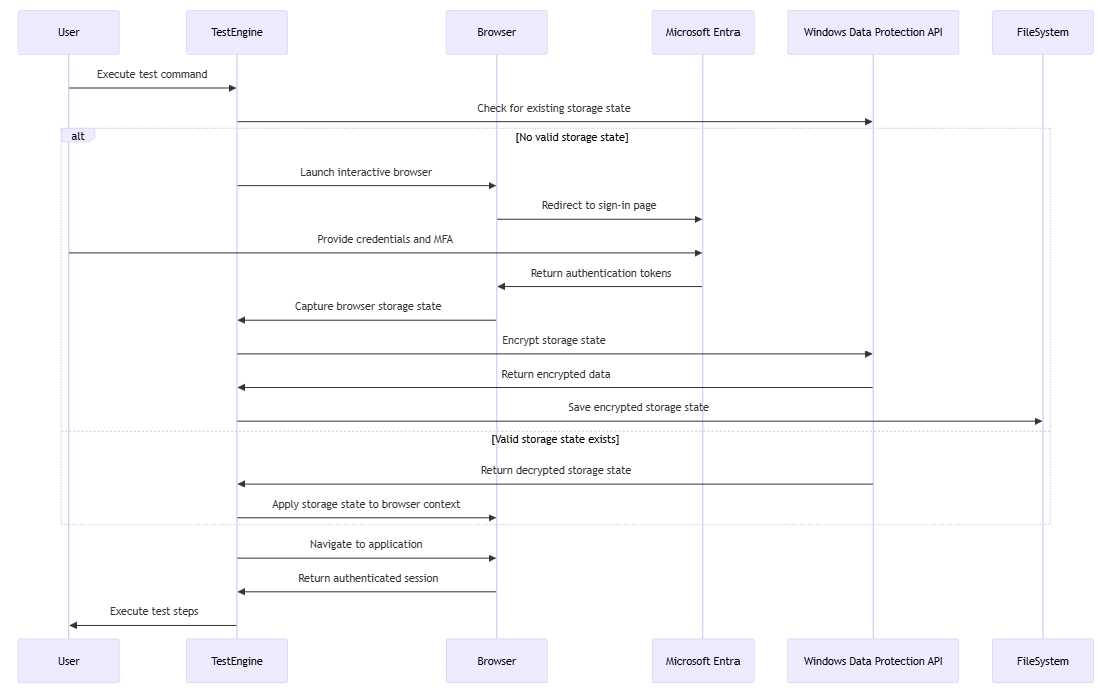

מסמך טכני זה מתאר את ארכיטקטורת האבטחה של מנגנוני האימות ב Power Apps מנוע הבדיקה. לקבלת הדרכה ממוקדת משתמש בנוגע לבחירה וקביעת תצורה של שיטות אימות, עיין ב מדריך האימות.

סקירה כללית של שיטות אימות

מנוע הבדיקה תומך בשתי שיטות אימות עיקריות:

- אימות מצב אחסון - מבוסס על קובצי Cookie קבועים בדפדפן ומצב אחסון

- אימות מבוסס תעודה - מבוסס על תעודות X.509 ושילוב Dataverse

שתי השיטות נועדו לתמוך בדרישות אבטחה מודרניות, כולל אימות רב-גורמי (MFA) ומדיניות גישה מותנית.

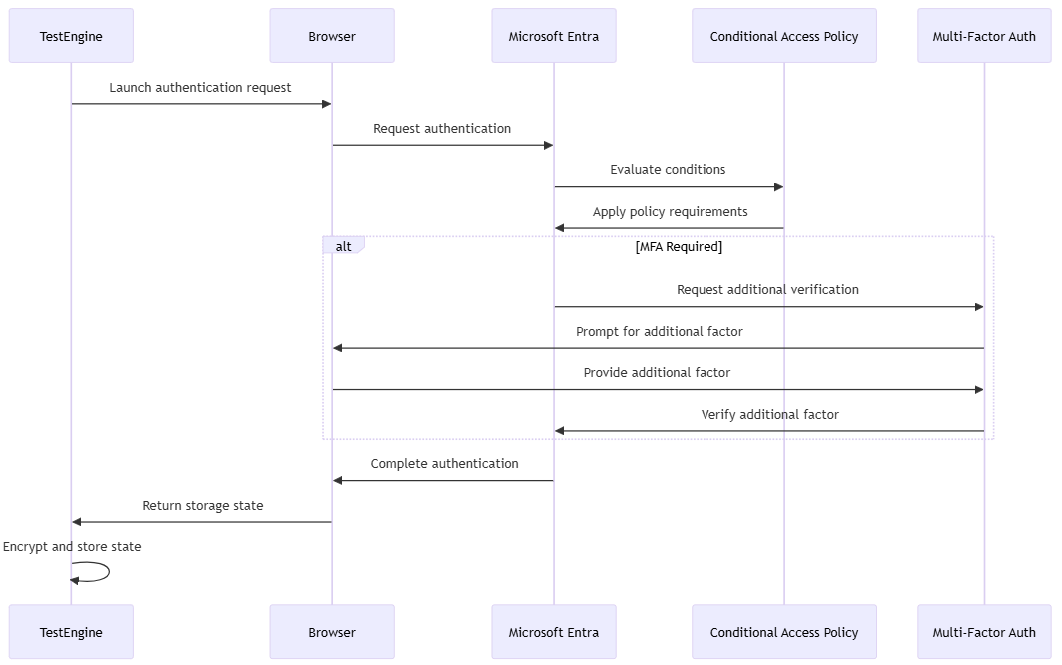

ארכיטקטורת אימות מצב אחסון

שיטת האימות של מצב האחסון משתמשת בניהול ההקשר של הדפדפן של Playwright כדי לאחסן ולנצל מחדש טוקנים של אימות בצורה מאובטחת.

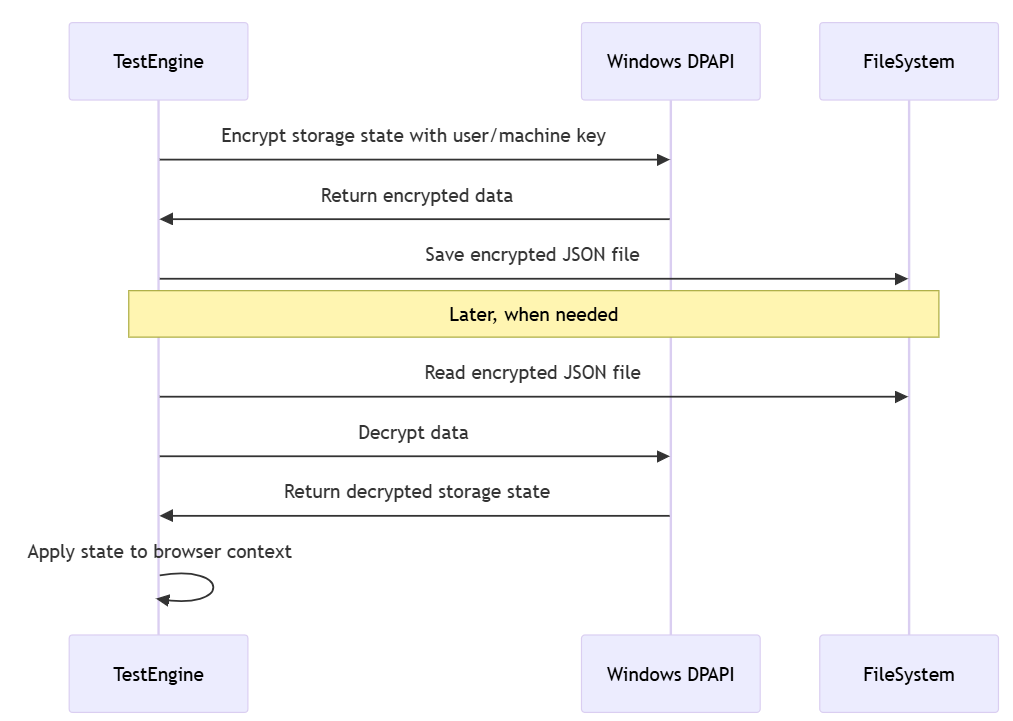

יישום הגנת נתונים של Windows

יישום מצב האחסון המקומי משתמש ב-API של Windows Data Protection API (DPAPI) לאחסון מאובטח:

שיקולי אבטחה

ארכיטקטורת האבטחה של מצב האחסון מספקת:

- הגנה על אסימוני אימות במנוחה באמצעות הצפנת DPAPI

- תמיכה במדיניות MFA וגישה מותנית Microsoft Entra

- בידוד ארגז חול דרך ההקשרים של הדפדפן של Playwright

- עמידה במדיניות **משך חיי הסשנים** Microsoft Entra

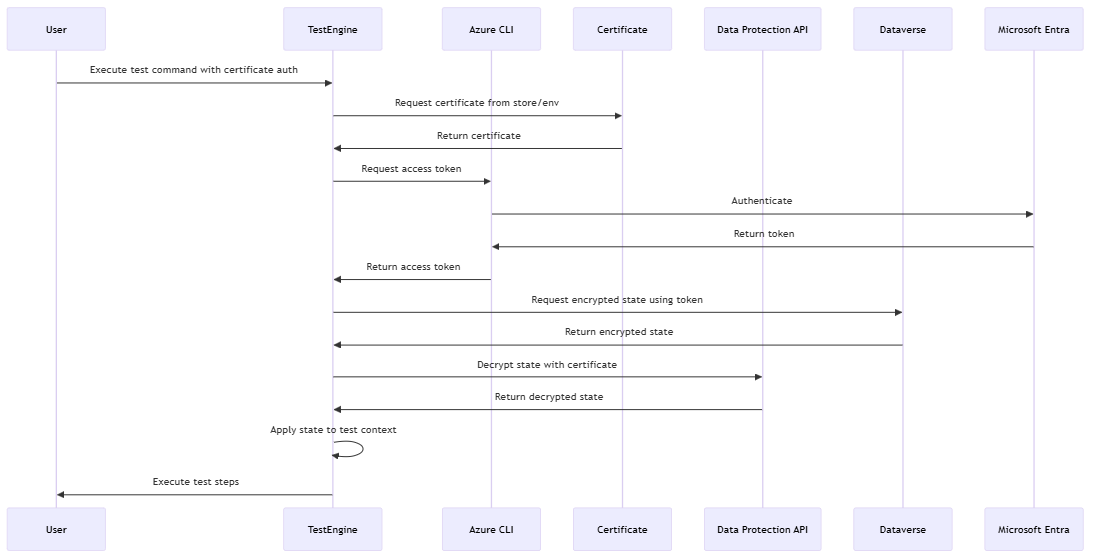

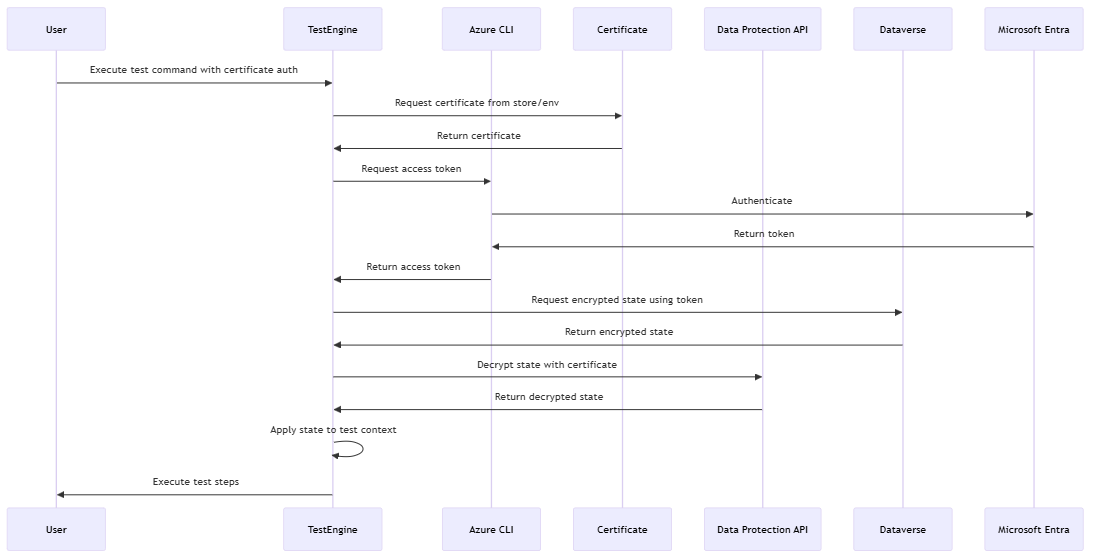

ארכיטקטורת אימות מבוססת תעודות

אימות מבוסס תעודות משתלב עם **תעודות X.509** ומשתמש בהן לשיפור האבטחה וההצפנה של המידע המאוחסן במנוחה. Dataverse

Dataverse יישום אחסון

המימוש משתמש במאגר XML מותאם אישית לאחסון מאובטח של מפתחות הגנה: Dataverse

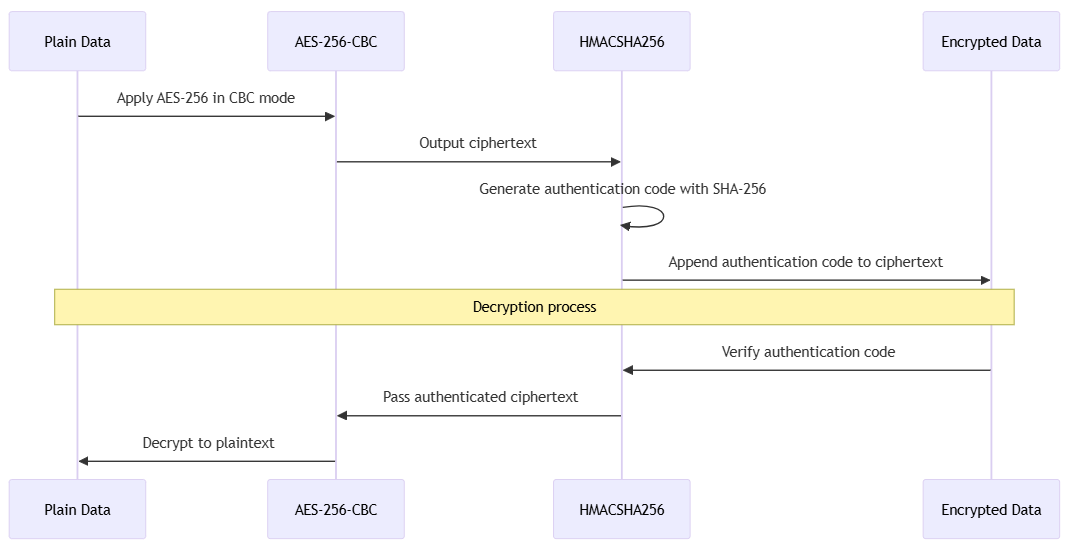

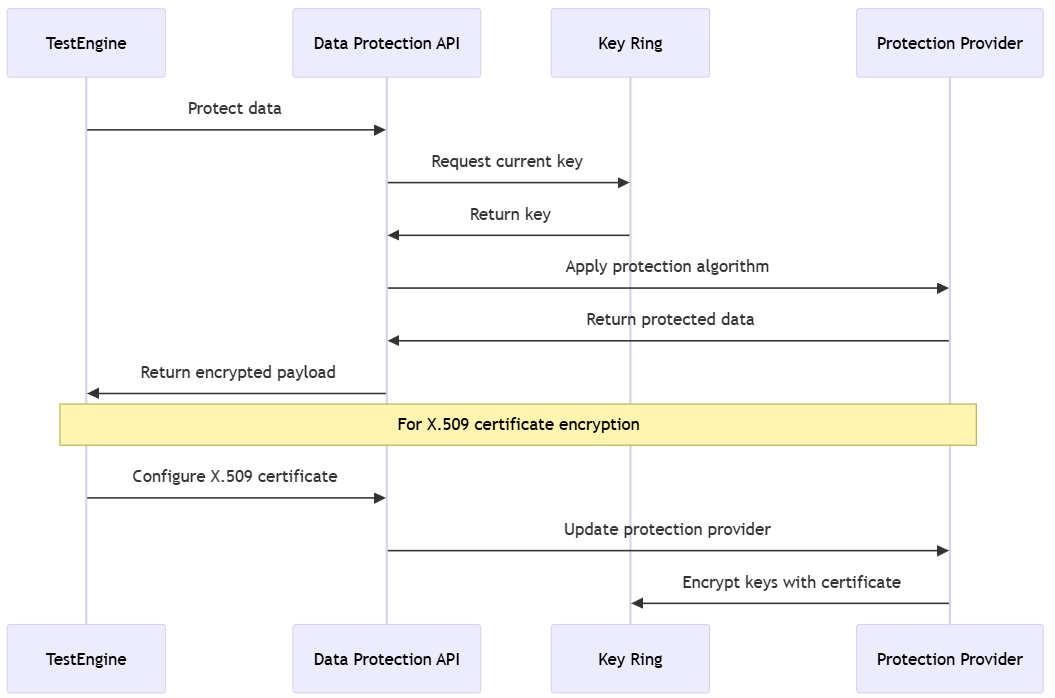

טכנולוגיית הצפנה

הסעיפים הבאים מתארים את אלגוריתמי ההצפנה וגישות ניהול המפתחות בהן משתמש Test Engine כדי להגן על נתוני אימות במנוחה ובמעבר.

AES-256-CBC + HMACSHA256

כברירת מחדל, ערכי נתונים מוצפנים באמצעות שילוב של AES-256-CBC ו-HMACSHA256:

גישה זו מספקת:

- סודיות באמצעות הצפנה AES-256

- יושרה באמצעות אימות HMAC

- אימות מקור הנתונים

שילוב API להגנה על נתונים

מנוע הבדיקה משתלב עם ASP.NET ממשק ה-API להגנה על נתונים של Core לניהול מפתחות והצפנה:

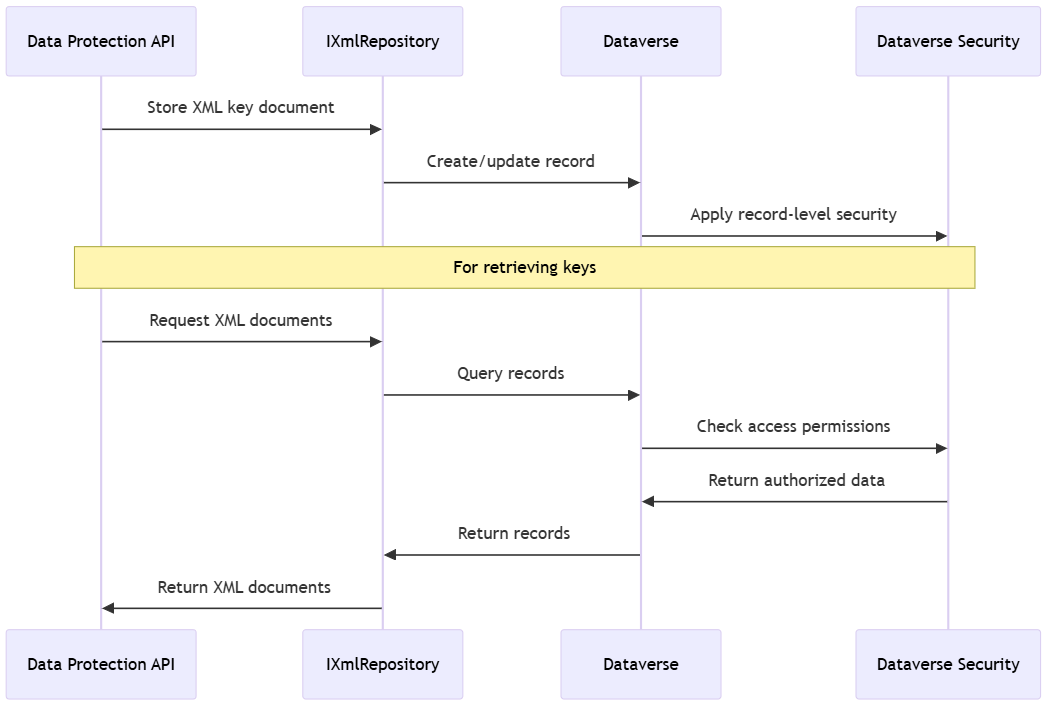

יישום מאגר XML מותאם אישית

מנוע הבדיקה מיישם מאגר IXml מותאם אישית לצורך Dataverse אינטגרציה:

גישה מותנית ותאימות MFA

ארכיטקטורת האימות של Test Engine נועדה לעבוד בצורה חלקה עם **מדיניות גישה מותנית**: Microsoft Entra

שיקולי אבטחה מתקדמים

הסעיפים הבאים מדגישים תכונות אבטחה ושילובים נוספים המשפרים את ההגנה על נתוני אימות ותומכים בפעולות מאובטחות בסביבות ארגוניות.

Dataverse שילוב מודל אבטחה

מנוע הבדיקה משתמש במודל האבטחה החזק של **a28> Dataverse**:

- אבטחה ברמת רשומה - שולטת בגישה לנתוני אימות מאוחסנים

- מודל שיתוף - מאפשר שיתוף מאובטח של הקשרים של אימות בדיקות

- ביקורת - מעקב אחר גישה לנתוני אימות רגישים

- אבטחה ברמת עמודה - מספק הגנה מפורטת על שדות רגישים

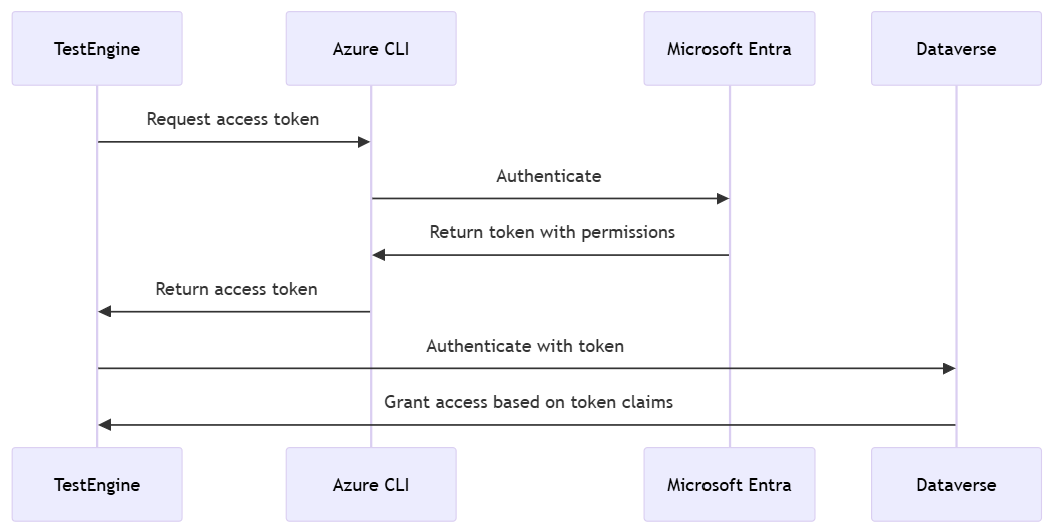

ניהול אסימון Azure CLI

לצורך Dataverse אימות, Test Engine מקבל באופן מאובטח אסימוני גישה:

שיטות עבודה מומלצות לאבטחה

בעת יישום אימות של Test Engine, יש לקחת בחשבון את שיטות העבודה המומלצות לאבטחה הבאות:

- גישה בעלת הרשאות מינימליות - הענקת הרשאות מינימליות הנדרשות לחשבונות בדיקה

- סבב תעודות קבוע - עדכון תעודות מעת לעת

- משתני CI/CD מאובטחים - הגנה על משתני צינור המכילים נתונים רגישים

- ביקורת גישה - ניטור גישה למשאבי אימות

- בידוד סביבה - השתמשו בסביבות נפרדות לבדיקות

שיפורי אבטחה עתידיים

שיפורים עתידיים פוטנציאליים בארכיטקטורת אבטחת האימות כוללים:

- שילוב עם Azure Key Vault לניהול סודות משופר

- תמיכה בזהויות מנוהלות בסביבות Azure

- יכולות משופרות של רישום וניטור אבטחה

- ספקי הגנה נוספים עבור תרחישים חוצי פלטפורמות

מאמרים קשורים

הגנת נתונים בליבה ASP.NET

ממשק API להגנה על נתונים של Windows

Microsoft Entra אימות

Dataverse מודל אבטחה

אימות מבוסס תעודת X.509