नोट

इस पेज तक पहुँच के लिए प्रमाणन की आवश्यकता होती है. आप साइन इन करने या निर्देशिकाओं को बदलने का प्रयास कर सकते हैं.

इस पेज तक पहुँच के लिए प्रमाणन की आवश्यकता होती है. आप निर्देशिकाओं को बदलने का प्रयास कर सकते हैं.

नोट

12 अक्टूबर 2022 से प्रभावी, Power Apps पोर्टल Power Pages है। अधिक जानकारी: Microsoft Power Pages अब आम तौर पर उपलब्ध है (ब्लॉग)

हम जल्द ही Power Apps पोर्टल दस्तावेज़ीकरण को Power Pages दस्तावेज़ीकरण के साथ माइग्रेट और विलय करेंगे।

OpenID Connect बाहरी पहचान प्रदाता दरअसल ऐसी सेवाएँ हैं, जो Open ID कनेक्ट के विनिर्देशों के अनुरूप हैं. OpenID कनेक्ट ID टोकन की अवधारणा पेश करता है, जो कि एक सुरक्षा टोकन होता है, जिसके जरिए क्लाइंट यूजर की पहचान की पुष्टि करता है. आईडी टोकन से उपयोगकर्ताओं— के बारे में आधारभूत जानकारी भी प्राप्त होती है - जिसे क्लेम के रूप में भी जाना जाता है.

इस लेख में बताया जाता है कि कैसे कोई पहचाना प्रदाताजो कि OpenID कनेक्टको सपोर्ट करता है- उसे Power Apps पोर्टल में एकीकृत किया जाता सकता है. पोर्टल के लिए OpenID Connect प्रदाताओं के कुछ उदाहरण हैं: Azure Active Directory (Azure AD) B2C, Azure AD, Azure AD मल्टीटैनेन्ट्स के साथ.

पोर्टल में समर्थन और समर्थन न करने वाले सत्यापन प्रवाह

- निहित अनुदान

- यह प्रवाह डिफॉल्ट सत्यापन पद्धति है, जिसका उपयोग पोर्टल द्वारा किया जाता है.

- प्रमाणन कोड

- पोर्टल client_secret_post पद्धति का इस्तेमाल करता है ताकि पहचान सर्वर के एंडपॉइंट टोकन के साथ संपर्क कर सके.

- टोकन एण्ड-पॉइन्ट के साथ प्रमाणित करने के लिए private_key_jwt पद्धति का उपयोग करना समर्थित नहीं है.

- हाइब्रिड (प्रतिबंधित समर्थन)

- पोर्टल्स को प्रतिक्रिया में उपस्थित होने के लिए id_token की आवश्यकता होती है, इसीलिए code token के रूप में response_type मान समर्थित नहीं होता है.

- पोर्टल में हाइब्रिड प्रवाह, निहित अनुदान की तरह होता है और यूजर से सीधे साइन-इन करने के लिए id_token का उपयोग करता है.

- पोर्टल यूजर को सत्यापित करने के लिए कोड अदला-बदली के लिए सबूत कुंजी (PKCE)–आधारित तकनीक को समर्थन नहीं करता.

नोट

प्रमाणीकरण सेटिंग्स में परिवर्तन कुछ मिनट लग सकते हैं पोर्टल पर दिखाई देने के लिए. यदि आप चाहते हैं कि परिवर्तन तुरंत परिलक्षित हों, तो पोर्टल क्रियाएं का उपयोग करके पोर्टल को पुनः आरंभ करें.

OpenID Connect प्रदाता कॉन्फ़िगर करें

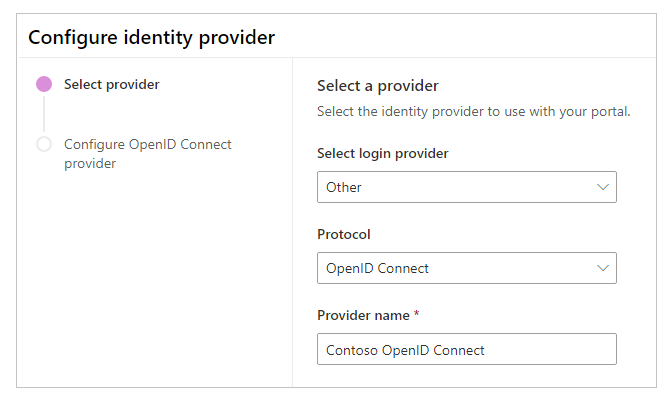

अन्य सभी प्रदाताओं के समान, आपको OpenID Connect प्रदाता को कॉन्फ़िगर करने के लिए Power Apps में साइन-इन करना पड़ता है.

अपने पोर्टल के लिए प्रदाता जोड़ेंचुनें.

लॉगिन प्रदाता के लिए, अन्य चुनें.

प्रोटोकॉल के लिए, OpenID Connect चुनें.

प्रदाता का नाम दर्ज करें.

अगला चुनें.

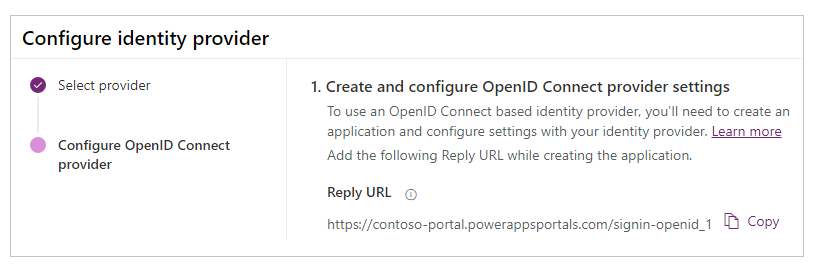

अनुप्रयोग बनाएं, और अपने पहचान प्रदाता के साथ सेटिंग को कॉन्फ़िगर करें.

नोट

रिप्लाई URL का उपयोग अनुप्रयोग द्वारा किया जाता है ताकि सत्यापन सफल होने के बाद यूजर को पोर्टल तक पुनःनिर्देशित किया जा सके. यदि आपका पोर्टल एक कस्टम डोमेन नाम का उपयोग करता है, तो आपके पास यहाँ दिए गए URL से भिन्न हो सकता है.

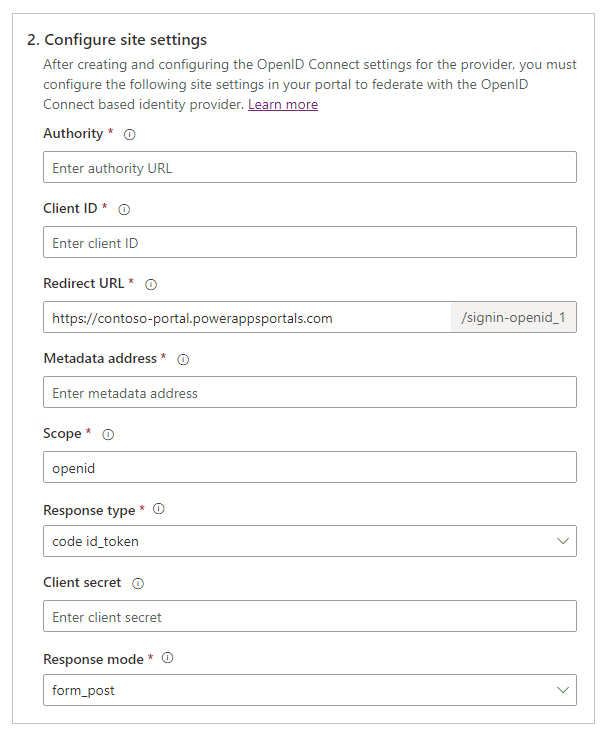

पोर्टल कॉन्फ़िगरेशन के लिए निम्नलिखित साइट सेटिंग दर्ज करें.

नोट

समीक्षा करना सुनिश्चित करें—और यदि आवश्यक हो, तो डिफ़ॉल्ट मान—बदलें.

नाम विवरण प्राधिकरण पहचान प्रदाता से संबद्ध प्राधिकरण (या जारीकर्ता) का URL.

Azure AD उदाहरण:https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/क्लाइंट ID पहचान प्रदाता के साथ बनाए गए अनुप्रयोग और पोर्टल के साथ उपयोग करने लिए ID. रीडायरेक्ट URL वह स्थान जहां पहचान प्रदाता सत्यापन प्रतिक्रिया भेजेंगे.

उदाहरण:https://contoso-portal.powerappsportals.com/signin-openid_1

नोट: अगर आप डिफॉल्ट पोर्टल URL का उपयोग कर रहे हैं, आप प्रत्युत्तर URL को कॉपी और पेस्ट कर सकते हैं, जैसा कि OpenID कनेक्ट प्रदाता बनाएं और कॉन्फ़िगर करें सेटिंग चरण में दिखाया जाता है. अगर आप कस्टम डोमेन का उपयोग कर रहे हैं, URL को मैनुअली दर्ज करें. सुनिश्चित करें कि आपके द्वारा यहां प्रविष्ट किया गया मान पहचान प्रदाता कॉन्फ़िगरेशन (जैसे कि, Azure पोर्टल) में अनुप्रयोग के लिए रीडायरेक्ट URI मान के समान हो.मेटाडेटा पता मेटाडेटा प्राप्त करने के लिए खोज समाप्ति बिंदु. आम फॉर्मैट: [अथॉरिटी URL]/.well-known/openid-configuration.

Azure AD उदाहरण:https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/v2.0/.well-known/openid-configurationScope OpenID कनेक्ट स्कोप पैरामीटर के माध्यम से स्कोप की स्पेस से अलग होने वाली सूची.

डिफ़ॉल्ट मान:openid

(Azure AD) : उदाहरण:openid profile email

और जानकारी : अतिरिक्त दावे को कॉन्फ़िगर करें जब आप Azure AD के साथ पोर्टल के लिए OPenID Connect का उपयोग करते हैंप्रतिसाद प्रकार OpenID Connect rpesonse_type पैरामीटर के लिए मान.

संभावित मानों में निम्नलिखित सम्मिलित होते हैं:-

code -

code id_token -

id_token -

id_token token -

code id_token token

डिफ़ॉल्ट मान:code id_tokenक्लाइंट सीक्रेट प्रदाता के अनुप्रयोग से क्लाइंट सर्वर मान. इसे अनुप्रयोग रहस्य या उपभोक्ता रहस्य के रूप में भी संदर्भित किया जा सकता है. यह सेटिंग तब जरूरी होती है, जब चुनी गई प्रतिक्रिया का प्रकार codeहो.प्रत्युत्तर मोड OpenID कनेक्ट response_mode पैरामीटर के लिए मान. अगर चुनी गई प्रतिक्रिया प्रकार codeहै, तो मानqueryहोना चाहिए. डिफ़ॉल्ट मान:form_post.-

उपयोगकर्ताओं को साइन-आउट कराने के लिए सेटिंग्स कॉन्फ़िगर करें.

नाम विवरण बाहरी लॉगआउट आंतरिक खाता साइन-आउट को सक्षम या अक्षम करें. जब सक्षम किया जाता है, तो पोर्टल से साइन आउट करते समय उपयोगकर्ता बाहरी साइन-आउट उपयोगकर्ता अनुभव पर पुनर्निर्देशित किया जाता है. जब अक्षम किया जाता है, तो यूजर को केवल पोर्टल से साइन आउट किया जाता है. लॉगआउट के बाद रीडायरेक्ट URL वह लोकेशन जहां बाह्य साइन-आउट के बाद पहचान प्रदाता किसी उपयोगकर्ता को रीडायरेक्ट करेगा. यह लोकेशन पहचान प्रदाता कॉन्फ़िगरेशन में उचित रूप से सेट की जानी चाहिए. RP प्रारंभित लॉगआउट निर्भर पक्षकार द्वारा प्रारंभ किये गए साइन-आउट को सक्षम या अक्षम करता है. इस सेटिंग का उपयोग करने के लिए, पहले बाह्य लॉगआउट को सक्षम करें. (वैकल्पिक) अतिरिक्त सेटिंग को कॉन्फ़िगर करें.

नाम विवरण जारीकर्ता फ़िल्टर एक वाइल्डकार्ड-आधारित फ़िल्टर, जो सभी टेनेंट में सभी जारीकर्ताओं से मेल खाता है.

उदाहरण:https://sts.windows.net/*/ऑडिएंस की पुष्टि करें यदि सक्षम किया गया है, तो टोकन सत्यापन के दौरान ऑडिएंस को सत्यापित किया जाएगा. मान्य ऑडिएंस ऑडिएंस URL की कॉमा से अलग की गई सूची. जारी करने वालों की पुष्टि करें यदि सक्षम किया गया है, तो टोकन सत्यापन के दौरान जारीकर्ता को मान्य किया जाएगा. मान्य जारीकर्ता जारीकर्ता के URL की कॉमा से अलग की गई सूची. पंजीकरण दावा मैपिंग संपर्क रिकॉर्ड की विशेषताओं के लिए साइन-अप करने के दौरान प्रदाता से लौटाए गए दावा मानों को मैप करने के लिए तर्कसंगत नाम-दावा जोड़े की सूची.

फ़ॉर्मेट:field_logical_name=jwt_attribute_nameजहाँfield_logical_nameपोर्टल में फील्ड का तर्कसंगत नाम है, औरjwt_attribute_nameपहचान प्रदाता से वापस लौटे मान के साथ विशेषता है.

उदाहरण:firstname=given_name,lastname=family_nameजब Azure AD के लिएprofileके रूप में स्कोप का उपयोग करते समय. इस उदाहरण में,firstnameपहला नाम' औरlastnameदूसरा नाम' पोर्टल में प्रोफाइल फील्ड के लिए तार्कसंगत नाम हैं, जबकिgiven_nameऔरfamily_nameउस मान के साथ विशेषता हैं, जो संबंधित फील्ड में पहचान प्रदाता द्वारा लौटाया जाता है.लॉगिन दावा मैपिंग संपर्क रिकॉर्ड की विशेषताओं के लिए हर साइन-इन के दौरान प्रदाता से लौटाए गए दावा मानों को मैप करने के लिए तर्कसंगत नाम-दावा जोड़े की सूची.

फ़ॉर्मेट:field_logical_name=jwt_attribute_nameजहाँfield_logical_nameपोर्टल में फील्ड का तर्कसंगत नाम है, औरjwt_attribute_nameपहचान प्रदाता से वापस लौटे मान के साथ विशेषता है.

उदाहरण:firstname=given_name,lastname=family_nameजब Azure AD के लिएprofileके रूप में स्कोप का उपयोग करते समय. इस उदाहरण में,firstnameपहला नाम' औरlastnameदूसरा नाम' पोर्टल में प्रोफाइल फील्ड के लिए तार्कसंगत नाम हैं, जबकिgiven_nameऔरfamily_nameउस मान के साथ विशेषता हैं, जो संबंधित फील्ड में पहचान प्रदाता द्वारा लौटाया जाता है.गैर जीवन भर मिनटों में, नॉन्स मान का जीवनकाल. डिफ़ॉल्ट: 10 मिनट. टोकन जीवनकाल उपयोग करें यह दर्शाता है कि प्रमाणीकरण सत्र जीवनकाल (जैसे कि कुकीज़) प्रमाणीकरण टोकन से मेल खाना चाहिए. अगर निर्दिष्ट किया जाता है, तो मान सत्यापन/ अनुप्रयोग कुकी/समाप्त हुई अवधि साइट सेटिंग में एप्लिकेशन कुकी एक्सपायर टाइमस्पान मान से आगे चला जाएगा. ईमेल के साथ संपर्क मैपिंग निर्दिष्ट करें कि क्या संपर्क संबंधित ईमेल के साथ मैप हुए होते हैं.

चालू है सेट करने पर, मेल खाते ईमेल पता के साथ अनूठे संपर्क रिकॉर्ड जुड़ जाते हैं, सफल यूजर साइन-इन के बाद संपर्क करने के लिए बाहरी पहचान प्रदाता आवंटित करना.नोट

UI_Locales अनुरोध पैरामीटर अब प्रमाणीकरण अनुरोध में स्वचालित रूप से भेजा जाएगा और पोर्टल पर चयनित भाषा पर सेट हो जाएगा.

OpenID Connect प्रदाता को संपादित करें

कॉन्फ़िगर किया गया OpenID कनेक्ट प्रदाता को संपादित करने के लिए प्रदाता को संपादित करें देखें.

भी देखें

Azure AD के साथ पोर्टल के लिए OpenID कनेक्ट प्रदाता कॉन्फ़िगर करें

पोर्टल्स में OpenID Connect का उपयोग करने के लिए बहुधा पूछे जाने वाले प्रश्न

नोट

क्या आप हमें अपनी दस्तावेज़ीकरण भाषा वरीयताओं के बारे में बता सकते हैं? एक छोटा सर्वेक्षण पूरा करें. (कृपया ध्यान दें कि यह सर्वेक्षण अंग्रेज़ी में है)

सर्वेक्षण में लगभग सात मिनट लगेंगे. कोई भी व्यक्तिगत डेटा एकत्र नहीं किया जाता है (गोपनीयता कथन).