Jogkivonatok bővítése külső forrásokból származó jogcímekkel API-összekötőkkel

Mielőtt hozzákezdene, a Szabályzattípus kiválasztása választóval válassza ki a beállított szabályzat típusát. Az Azure Active Directory B2C két módszert kínál annak meghatározására, hogy a felhasználók hogyan használják az alkalmazásokat: előre definiált felhasználói folyamatokon vagy teljesen konfigurálható egyéni szabályzatokon keresztül. A cikkben szereplő lépések különbözőek az egyes metódusok esetében.

Az Azure Active Directory B2C (Azure AD B2C) lehetővé teszi az identitásfejlesztők számára, hogy API-összekötők használatával integrálják a RESTful API-val való interakciót a felhasználói folyamatba. Lehetővé teszi a fejlesztők számára, hogy dinamikusan lekérjenek adatokat külső identitásforrásokból. Az útmutató végén létrehozhat egy Azure AD B2C felhasználói folyamatot, amely az API-kkal együttműködve bővíti a jogkivonatokat külső forrásokból származó információkkal.

A jogkivonat (előzetes verzió) elküldése előtt lépésre alkalmazott API-összekötőkkel bővítheti az alkalmazások jogkivonatait külső forrásokból származó információkkal. Amikor egy felhasználó bejelentkezik vagy regisztrál, az Azure AD B2C meghívja az API-összekötőben konfigurált API-végpontot, amely lekérdezi a felhasználó adatait az alárendelt szolgáltatásokban, például a felhőszolgáltatásokban, az egyéni felhasználói tárolókban, az egyéni engedélyezési rendszerekben, az örökölt identitásrendszerekben stb.

Megjegyzés:

Ez a funkció nyilvános előzetes verzióban érhető el.

Egy API-végpontot az egyik mintánkkal hozhat létre.

Előfeltételek

- Hozzon létre egy felhasználói folyamatot , hogy a felhasználók regisztrálhassák és bejelentkezhessenek az alkalmazásba.

- Webalkalmazás regisztrálása.

- Az Egyéni szabályzatok használatának első lépései az Active Directory B2C-ben

- Webalkalmazás regisztrálása.

API-összekötő létrehozása

API-összekötő használatához először létre kell hoznia az API-összekötőt, majd engedélyeznie kell azt egy felhasználói folyamatban.

Jelentkezzen be az Azure Portalra.

Az Azure-szolgáltatások területen válassza az Azure AD B2C-t.

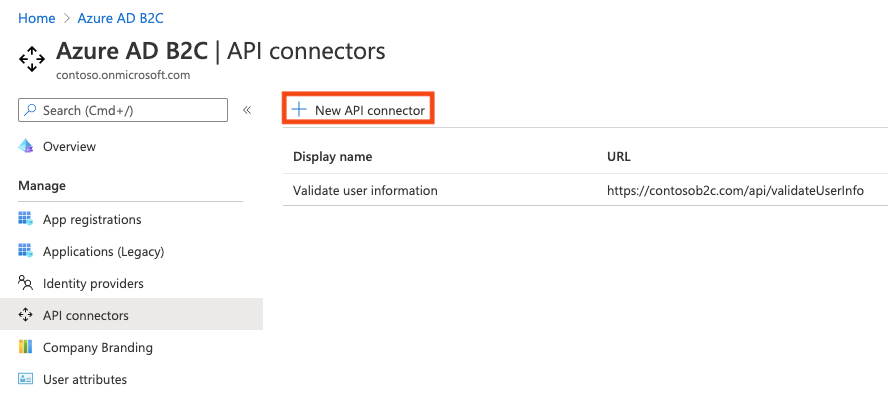

Válassza az API-összekötőket, majd az Új API-összekötőt.

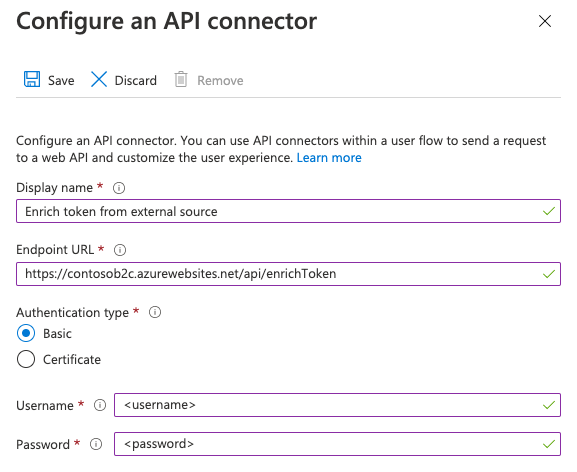

Adja meg a hívás megjelenítendő nevét. Például külső forrásból származó Gazdagíts jogkivonatot.

Adja meg az API-hívás végponti URL-címét .

Válassza ki a hitelesítés típusát , és konfigurálja a hitelesítési adatokat az API meghívásához. Megtudhatja, hogyan védheti meg az API-Csatlakozás ort.

Válassza a Mentés parancsot.

Az API-összekötő engedélyezése egy felhasználói folyamatban

Az alábbi lépéseket követve hozzáadhat egy API-összekötőt egy regisztrációs felhasználói folyamathoz.

Jelentkezzen be az Azure Portalra.

Az Azure-szolgáltatások területen válassza az Azure AD B2C-t.

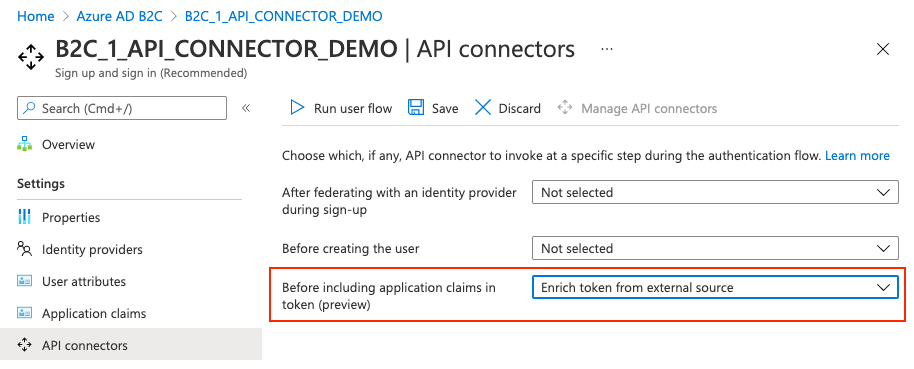

Válassza ki a Felhasználói folyamatok lehetőséget, majd válassza ki azt a felhasználói folyamatot, amelyhez hozzá szeretné adni az API-összekötőt.

Válassza ki az API-összekötőket, majd válassza ki a meghívni kívánt API-végpontot a jogkivonat (előzetes verzió) elküldése előtt a felhasználói folyamatban:

Válassza a Mentés parancsot.

Ez a lépés csak a regisztrációhoz és a bejelentkezéshez (ajánlott), a regisztrációhoz (ajánlott) és a bejelentkezési (ajánlott) felhasználói folyamatokhoz létezik.

Ebben a lépésben az API-nak küldött példakérés

Ebben a lépésben egy API-összekötőt hív meg a rendszer, amikor a bejelentkezések és a regisztrációk során jogkivonatot fog kibocsátani. Az API-összekötők HTTP POST-kérésként valósulnak meg, és a JSON-törzsben kulcs-érték párokként küldik el a felhasználói attribútumokat ('jogcímek'). Az attribútumok a Microsoft Graph felhasználói tulajdonságaihoz hasonlóan szerializálva vannak.

POST <API-endpoint>

Content-type: application/json

{

"email": "johnsmith@fabrikam.onmicrosoft.com",

"identities": [

{

"signInType":"federated",

"issuer":"facebook.com",

"issuerAssignedId":"0123456789"

}

],

"displayName": "John Smith",

"objectId": "ab3ec3b2-a435-45e4-b93a-56a005e88bb7",

"extension_<extensions-app-id>_CustomAttribute1": "custom attribute value",

"extension_<extensions-app-id>_CustomAttribute2": "custom attribute value",

"client_id": "231c70e8-8424-48ac-9b5d-5623b9e4ccf3",

"step": "PreTokenIssuance",

"ui_locales":"en-US"

}

Az API-nak küldött jogcímek a felhasználó számára meghatározott információktól függnek. A kérelemben csak az Azure AD B2C>felhasználói attribútumaiban felsorolt felhasználói tulajdonságok és egyéni attribútumok küldhetők el. Az egyéni attribútumok a könyvtár extension_<extensions-app-id>_CustomAttribute formátumában találhatók. Az API-nak ugyanabban a szerializált formátumban kell jogcímeket fogadnia. Az egyéni attribútumokról további információt az Egyéni attribútumok definiálása az Azure AD B2C-ben című témakörben talál. Emellett ezek a jogcímek általában az ehhez a lépéshez tartozó összes kérelemben el lesznek küldve:

- Felhasználói felület területi beállításai ('ui_locales') – A végfelhasználó területi beállításai az eszközükön konfigurálva. Ezt az API használhatja nemzetközi válaszok visszaadására.

- Lépés ('step') – A felhasználói folyamat azon lépése vagy pontja, amelyre az API-összekötőt meghívták. Ennek a lépésnek az értéke "

- Ügyfélazonosító (client_id) – Annak

appIdaz alkalmazásnak az értéke, amelyet a végfelhasználó hitelesít egy felhasználói folyamatban. Ez nem az erőforrásalkalmazás hozzáférési jogkivonataiban találhatóappId. - objectId – A felhasználó azonosítója. Ezzel lekérdezheti az alsóbb rétegbeli szolgáltatásokat a felhasználóval kapcsolatos információkért.

Fontos

Ha egy jogcím nem rendelkezik értékkel az API-végpont meghívásakor, a jogcím nem lesz elküldve az API-nak. Az API-t úgy kell megtervezni, hogy explicit módon ellenőrizze és kezelje azt az esetet, amikor egy jogcím nem szerepel a kérelemben.

A webes API várt választípusai ebben a lépésben

Amikor a webes API HTTP-kérést kap a Microsoft Entra-azonosítótól egy felhasználói folyamat során, "folytatási választ" adhat vissza.

Folytatási válasz

A folytatási válasz azt jelzi, hogy a felhasználói folyamatnak a következő lépésre kell haladnia: a jogkivonat kiállítására.

A folytatási válaszban az API további jogcímeket adhat vissza. A jogkivonatban visszaadni kívánt API által visszaadott jogcímnek egy beépített jogcímnek vagy egyéni attribútumnak kell lennie, és ki kell választania a felhasználói folyamat alkalmazásjogcímkonfigurációjában .

A jogkivonat jogcímértéke az API által visszaadott érték lesz, nem pedig a címtárban lévő érték. Az API-válasz nem írhat felül néhány jogcímértéket. Az API által visszaadható jogcímek megfelelnek a Felhasználói attribútumok csoportban található készletnek, kivéve emaila következőt: .

Megjegyzés:

Az API meghívása csak kezdeti hitelesítés során történik. Ha frissítési jogkivonatokat használ az új hozzáférési vagy azonosító jogkivonatok csendes lekéréséhez, a jogkivonat tartalmazza a kezdeti hitelesítés során kiértékelt értékeket.

Példaválasz

Példa folytatási válaszra

HTTP/1.1 200 OK

Content-type: application/json

{

"version": "1.0.0",

"action": "Continue",

"postalCode": "12349", // return claim

"extension_<extensions-app-id>_CustomAttribute": "value" // return claim

}

| Paraméter | Type | Kötelező | Leírás |

|---|---|---|---|

| Verzió | Sztring | Igen | Az API verziója. |

| action | Sztring | Igen | Az értéknek meg kell lennie Continue. |

| <builtInUserAttribute> | <attribútumtípus> | Nem | Ha alkalmazásjogcímként van kiválasztva, a jogkivonatban is visszaadhatók. |

| <extension_{extensions-app-id}_CustomAttribute> | <attribútumtípus> | Nem | A jogcímnek nem kell tartalmaznia _<extensions-app-id>_, nem kötelező. Ha alkalmazásjogcímként van kiválasztva, a jogkivonatban is visszaadhatók. |

Ebben a forgatókönyvben egy vállalati üzletági munkafolyamatba integrálva bővítjük a felhasználó jogkivonatadatait. A helyi vagy összevont fiókkal való regisztráció vagy bejelentkezés során az Azure AD B2C meghív egy REST API-t a felhasználó kiterjesztett profiladatainak távoli adatforrásból való lekéréséhez. Ebben a mintában az Azure AD B2C elküldi a felhasználó egyedi azonosítóját, az objectId azonosítót. A REST API ezután visszaadja a felhasználó fiókegyenlegét (egy véletlenszerű számot). Ezt a mintát kiindulási pontként használhatja saját CRM-rendszerével, marketingadatbázisával vagy bármilyen üzletági munkafolyamattal való integrálásához. Az interakciót érvényesítési műszaki profilként is megtervezheti. Ez akkor megfelelő, ha a REST API ellenőrzi az adatokat a képernyőn, és jogcímeket ad vissza. További információ : Útmutató: API-összekötő hozzáadása egy regisztrációs felhasználói folyamathoz.

Előfeltételek

- Végezze el az egyéni szabályzatok használatának első lépéseit. Rendelkeznie kell egy működő egyéni szabályzattal a helyi fiókokkal való regisztrációhoz és bejelentkezéshez.

- Megtudhatja, hogyan integrálhatja a REST API-jogcímcseréket az Azure AD B2C egyéni szabályzatában.

REST API-végpont előkészítése

Ehhez az útmutatóhoz rendelkeznie kell egy REST API-val, amely ellenőrzi, hogy egy felhasználó Azure AD B2C objectId-azonosítója regisztrálva van-e a háttérrendszerben.

Ha regisztrálva van, a REST API visszaadja a felhasználói fiók egyenlegét. Ellenkező esetben a REST API regisztrálja az új fiókot a címtárban, és visszaadja a kezdő egyenleget 50.00.

Az alábbi JSON-kód bemutatja az Azure AD B2C által a REST API-végpontnak küldött adatokat.

{

"objectId": "User objectId",

"lang": "Current UI language"

}

Miután a REST API ellenőrzi az adatokat, egy HTTP 200 -nak (OK) kell visszaadnia a következő JSON-adatokat:

{

"balance": "760.50"

}

A REST API-végpont beállítása a jelen cikk hatókörén kívül esik. Létrehoztunk egy Azure Functions-mintát . A teljes Azure-függvénykódot a GitHubon érheti el.

Jogcímek definiálása

A jogcímek ideiglenes adattárolást biztosítanak az Azure AD B2C-szabályzat végrehajtása során. A jogcímeket a jogcímséma szakaszon belül deklarálhatja.

- Nyissa meg a szabályzat bővítményfájlját. For example,

SocialAndLocalAccounts/TrustFrameworkExtensions.xml. - Keresse meg a BuildingBlocks elemet. Ha az elem nem létezik, adja hozzá.

- Keresse meg a ClaimsSchema elemet. Ha az elem nem létezik, adja hozzá.

- Adja hozzá a következő jogcímeket a ClaimsSchema elemhez.

<ClaimType Id="balance">

<DisplayName>Your Balance</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="userLanguage">

<DisplayName>User UI language (used by REST API to return localized error messages)</DisplayName>

<DataType>string</DataType>

</ClaimType>

A RESTful API technikai profiljának hozzáadása

A Restful technikai profil támogatást nyújt a saját RESTful szolgáltatással való együttműködéshez. Az Azure AD B2C adatokat küld egy gyűjtemény RESTful szolgáltatásának InputClaims , és visszavesz adatokat egy OutputClaims gyűjteményből. Keresse meg a Fájl ClaimsProviders elemét TrustFrameworkExtensions.xml , és adjon hozzá egy új jogcímszolgáltatót az alábbiak szerint:

<ClaimsProvider>

<DisplayName>REST APIs</DisplayName>

<TechnicalProfiles>

<TechnicalProfile Id="REST-GetProfile">

<DisplayName>Get user extended profile Azure Function web hook</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.RestfulProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" />

<Metadata>

<!-- Set the ServiceUrl with your own REST API endpoint -->

<Item Key="ServiceUrl">https://your-account.azurewebsites.net/api/GetProfile?code=your-code</Item>

<Item Key="SendClaimsIn">Body</Item>

<!-- Set AuthenticationType to Basic or ClientCertificate in production environments -->

<Item Key="AuthenticationType">None</Item>

<!-- REMOVE the following line in production environments -->

<Item Key="AllowInsecureAuthInProduction">true</Item>

</Metadata>

<InputClaims>

<!-- Claims sent to your REST API -->

<InputClaim ClaimTypeReferenceId="objectId" />

<InputClaim ClaimTypeReferenceId="userLanguage" PartnerClaimType="lang" DefaultValue="{Culture:LCID}" AlwaysUseDefaultValue="true" />

</InputClaims>

<OutputClaims>

<!-- Claims parsed from your REST API -->

<OutputClaim ClaimTypeReferenceId="balance" />

</OutputClaims>

<UseTechnicalProfileForSessionManagement ReferenceId="SM-Noop" />

</TechnicalProfile>

</TechnicalProfiles>

</ClaimsProvider>

Ebben a példában a rendszer a userLanguage JSON hasznos adatainak megfelelően lang elküldi a REST szolgáltatásnak. A jogcím értéke az userLanguage aktuális felhasználói nyelv azonosítóját tartalmazza. További információ: jogcímfeloldó.

A RESTful API technikai profiljának konfigurálása

A REST API üzembe helyezése után állítsa be a technikai profil metaadatait a REST-GetProfile saját REST API-jának megfelelően, beleértve a következőket:

- ServiceUrl. Állítsa be a REST API-végpont URL-címét.

- SendClaimsIn. Adja meg, hogy a bemeneti jogcímek hogyan legyenek elküldve a RESTful jogcímszolgáltatónak.

- AuthenticationType. Adja meg, hogy a RESTful jogcímszolgáltató milyen típusú hitelesítést hajt végre, például

BasicClientCertificate - AllowInsecureAuthInProduction. Éles környezetben állítsa be ezt a metaadatokat a következőre

false: .

További konfigurációkért tekintse meg a RESTful műszaki profil metaadatait .

A fenti AuthenticationType megjegyzésekben AllowInsecureAuthInProduction megadhatja, hogy milyen módosításokat kell végrehajtania, amikor éles környezetbe lép. A RESTful API-k éles környezetben való biztonságossá tételéről a RESTful API biztonságossá tételéről olvashat.

Vezénylési lépés hozzáadása

User journeys specify explicit paths through which a policy allows a relying party application to obtain the desired claims for a user. A felhasználói folyamat vezénylési sorozatként jelenik meg, amelyet egy sikeres tranzakcióhoz követni kell. Vezénylési lépéseket adhat hozzá vagy vonhat ki. Ebben az esetben egy új vezénylési lépést fog hozzáadni, amely a felhasználó REST API-híváson keresztüli regisztrációja vagy bejelentkezése után az alkalmazásnak biztosított információk kiegészítésére szolgál.

- Nyissa meg a szabályzat alapfájlját. For example,

SocialAndLocalAccounts/TrustFrameworkBase.xml. - Keresse meg az

<UserJourneys>elemet. Másolja ki a teljes elemet, majd törölje. - Nyissa meg a szabályzat bővítményfájlját. For example,

SocialAndLocalAccounts/TrustFrameworkExtensions.xml. - Illessze be a

<UserJourneys>bővítményfájlba az elem bezárása<ClaimsProviders>után. - Keresse meg a

<UserJourney Id="SignUpOrSignIn">, és adja hozzá a következő vezénylési lépést az utolsó előtt.<OrchestrationStep Order="7" Type="ClaimsExchange"> <ClaimsExchanges> <ClaimsExchange Id="RESTGetProfile" TechnicalProfileReferenceId="REST-GetProfile" /> </ClaimsExchanges> </OrchestrationStep> - Az utolsó vezénylési lépés újrabontása a

Orderkövetkezőre8való módosítással: . Az utolsó két vezénylési lépésnek a következőképpen kell kinéznie:<OrchestrationStep Order="7" Type="ClaimsExchange"> <ClaimsExchanges> <ClaimsExchange Id="RESTGetProfile" TechnicalProfileReferenceId="REST-GetProfile" /> </ClaimsExchanges> </OrchestrationStep> <OrchestrationStep Order="8" Type="SendClaims" CpimIssuerTechnicalProfileReferenceId="JwtIssuer" /> - Ismételje meg az utolsó két lépést a ProfileEdit és a PasswordReset felhasználói folyamatához.

Jogcím belefoglalása a jogkivonatba

Ha vissza szeretné adni a balance jogcímet a függő entitás alkalmazásának, adjon hozzá egy kimeneti jogcímet a SocialAndLocalAccounts/SignUpOrSignIn.xml fájlhoz. Ha kimeneti jogcímet ad hozzá, a rendszer a jogcímet egy sikeres felhasználói folyamat után a jogkivonatba továbbítja, és elküldi az alkalmazásnak. Módosítsa a műszaki profil elemet a függő entitás szakaszában, hogy kimeneti jogcímként adja hozzá balance .

<RelyingParty>

<DefaultUserJourney ReferenceId="SignUpOrSignIn" />

<TechnicalProfile Id="PolicyProfile">

<DisplayName>PolicyProfile</DisplayName>

<Protocol Name="OpenIdConnect" />

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="displayName" />

<OutputClaim ClaimTypeReferenceId="givenName" />

<OutputClaim ClaimTypeReferenceId="surname" />

<OutputClaim ClaimTypeReferenceId="email" />

<OutputClaim ClaimTypeReferenceId="objectId" PartnerClaimType="sub"/>

<OutputClaim ClaimTypeReferenceId="identityProvider" />

<OutputClaim ClaimTypeReferenceId="tenantId" AlwaysUseDefaultValue="true" DefaultValue="{Policy:TenantObjectId}" />

<OutputClaim ClaimTypeReferenceId="balance" DefaultValue="" />

</OutputClaims>

<SubjectNamingInfo ClaimType="sub" />

</TechnicalProfile>

</RelyingParty>

Ismételje meg ezt a lépést a ProfileEdit.xml és a PasswordReset.xml felhasználói folyamatok esetében. Mentse a módosított fájlokat: TrustFrameworkBase.xml és TrustFrameworkExtensions.xml, SignUpOrSignin.xml, ProfileEdit.xml és PasswordReset.xml.

Az egyéni szabályzat tesztelése

- Jelentkezzen be az Azure Portalra.

- Ha több bérlőhöz is hozzáfér, a felső menüben válassza a Gépház ikont az Azure AD B2C-bérlőre való váltáshoz a Címtárak + előfizetések menüből.

- Válassza a Minden szolgáltatás lehetőséget az Azure Portal bal felső sarkában, majd keresse meg és válassza ki a Alkalmazásregisztrációk.

- Válassza az Identity Experience Framework lehetőséget.

- Válassza az Egyéni házirend feltöltése lehetőséget, majd töltse fel a módosított szabályzatfájlokat: TrustFrameworkBase.xml és TrustFrameworkExtensions.xml, SignUpOrSignin.xml, ProfileEdit.xml és PasswordReset.xml.

- Válassza ki a feltöltött regisztrációs vagy bejelentkezési szabályzatot, és kattintson a Futtatás most gombra.

- Regisztrálnia kell egy e-mail-címmel vagy egy Facebook-fiókkal.

- Az alkalmazásnak visszaküldött jogkivonat tartalmazza a jogcímet

balance.

{

"typ": "JWT",

"alg": "RS256",

"kid": "X5eXk4xyojNFum1kl2Ytv8dlNP4-c57dO6QGTVBwaNk"

}.{

"exp": 1584961516,

"nbf": 1584957916,

"ver": "1.0",

"iss": "https://contoso.b2clogin.com/f06c2fe8-709f-4030-85dc-38a4bfd9e82d/v2.0/",

"aud": "e1d2612f-c2bc-4599-8e7b-d874eaca1ee1",

"acr": "b2c_1a_signup_signin",

"nonce": "defaultNonce",

"iat": 1584957916,

"auth_time": 1584957916,

"name": "Emily Smith",

"email": "emily@outlook.com",

"given_name": "Emily",

"family_name": "Smith",

"balance": "202.75"

...

}

Ajánlott eljárások és hibaelhárítás

Kiszolgáló nélküli felhőfüggvények használata

A kiszolgáló nélküli függvények, például az Azure Functions HTTP-eseményindítói, lehetővé teszik API-végpontok létrehozását az API-összekötővel való használathoz. A kiszolgáló nélküli felhőfüggvény más webes API-kat, adattárakat és más felhőszolgáltatásokat is meghívhat és meghívhat összetett forgatókönyvek esetén.

Best practices

Győződjön meg a következőkről:

- Az API a fent ismertetett API-kérési és válaszszerződéseket követi.

- Az API-összekötő végponti URL-címe a megfelelő API-végpontra mutat.

- Az API kifejezetten ellenőrzi a kapott jogcímek null értékeit, amelyektől függ.

- Az API implementál egy hitelesítési módszert, amely az API-összekötő biztonságossá tételében szerepel.

- Az API a lehető leggyorsabban válaszol a zökkenőmentes felhasználói élmény biztosítása érdekében.

- Az Azure AD B2C legfeljebb 20 másodpercet vár a válasz fogadásához. Ha egyik sem érkezik meg, az még egy kísérletet tesz (újra) az API meghívására.

- Ha kiszolgáló nélküli függvényt vagy méretezhető webszolgáltatást használ, használjon olyan üzemeltetési tervet, amely "ébren" vagy "melegen" tartja az API-t az éles környezetben. Az Azure Functions esetében javasoljuk, hogy legalább a prémium szintű csomagot használja éles környezetben.

- Gondoskodjon az API magas rendelkezésre állásáról.

- Monitorozza és optimalizálja az API alsóbb rétegbeli API-jainak, adatbázisainak vagy egyéb függőségeinek teljesítményét.

Fontos

A végpontoknak meg kell felelniük az Azure AD B2C biztonsági követelményeinek. A régebbi TLS-verziók és -titkosítások elavultak. További információ: Azure AD B2C TLS és titkosítási csomag követelményei.

Naplózás használata

Kiszolgáló nélküli felhőfüggvények használata

A kiszolgáló nélküli függvények, például az Azure Functions HTTP-eseményindítói, lehetővé teszik API-végpontok létrehozását az API-összekötővel való használathoz. A kiszolgáló nélküli felhőfüggvény más webes API-kat, adattárakat és más felhőszolgáltatásokat is meghívhat és meghívhat összetett forgatókönyvek esetén.

Naplózás használata

Általában hasznos, ha a webes API-szolgáltatás által engedélyezett naplózási eszközökkel (például az Application Insightsszal) figyeli az API-t váratlan hibakódok, kivételek és gyenge teljesítmény esetén.

- Olyan HTTP-állapotkódok figyelése, amelyek nem HTTP 200 vagy 400.

- A 401 vagy 403 HTTP-állapotkód általában azt jelzi, hogy probléma van a hitelesítéssel. Ellenőrizze duplán az API hitelesítési rétegét és a megfelelő konfigurációt az API-összekötőben.

- Ha szükséges, használjon agresszívebb naplózási szinteket (például "trace" vagy "debug") a fejlesztés során.

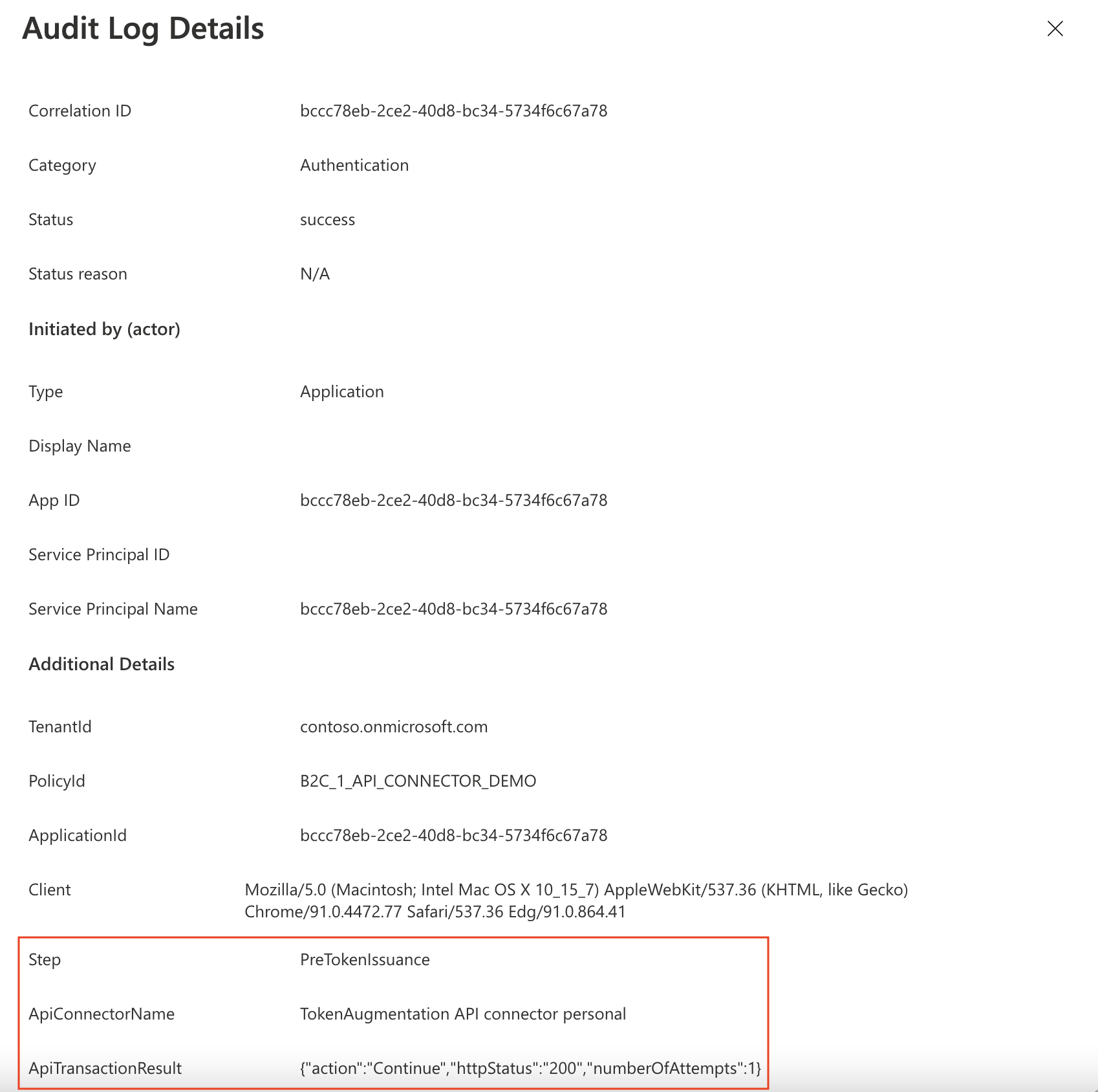

- Monitorozza az API-t a hosszú válaszidőkért. Emellett az Azure AD B2C naplózza a felhasználói hitelesítések során a felhasználói folyamaton keresztüli API-tranzakciók metaadatait. A következők megkeresése:

- Ugrás az Azure AD B2C-be

- A Tevékenységek területen válassza a Naplózási naplók lehetőséget.

- Szűrje a listanézetet: Dátum esetén válassza ki a kívánt időintervallumot, és tevékenység esetén válassza ki a felhasználói folyamat részeként meghívott API-t.

- Vizsgálja meg az egyes naplókat. Minden sor egy API-összekötőt jelöl, amely egy felhasználói folyamat során próbál meghívni. Ha egy API-hívás meghiúsul, és újrapróbálkozás történik, akkor is egyetlen sorként jelenik meg. Ez

numberOfAttemptsazt jelzi, hogy hányszor hívták meg az API-t. Ez az érték lehet1vagy2. Az API-hívással kapcsolatos további információk a naplókban találhatók.

Következő lépések

- Ismerkedés a mintákkal.

- Az API-Csatlakozás or biztonságossá tétele

Az API-k biztonságossá tételéről az alábbi cikkekben olvashat: