Ajánlott eljárások a Microsoft Entra-szerepkörökhöz

Ez a cikk a Microsoft Entra szerepköralapú hozzáférés-vezérlés (Microsoft Entra RBAC) használatának ajánlott eljárásait ismerteti. Ezek az ajánlott eljárások a Microsoft Entra RBAC-vel kapcsolatos tapasztalatainkból és az olyan ügyfelek tapasztalataiból származnak, mint ön. Javasoljuk, hogy olvassa el a Microsoft Entra ID-ban a hibrid és felhőbeli üzemelő példányok kiemelt hozzáférésének biztonságossá tételével kapcsolatos részletes biztonsági útmutatónkat is.

1. A minimális jogosultság elve

A hozzáférés-vezérlési stratégia tervezésekor ajánlott a lehető legkevesebb jogosultságot kezelni. A minimális jogosultság azt jelenti, hogy pontosan megadja a rendszergazdáknak a munkájuk elvégzéséhez szükséges engedélyt. Három szempontot kell figyelembe venni, amikor szerepkört rendel a rendszergazdákhoz: egy adott hatókörön belül meghatározott engedélyeket egy adott időtartamra. Ne rendeljen szélesebb szerepköröket szélesebb hatókörökhöz, még akkor is, ha eredetileg kényelmesebbnek tűnik. A szerepkörök és hatókörök korlátozásával korlátozhatja, hogy mely erőforrások legyenek veszélyben, ha a rendszerbiztonsági tagot valaha is veszélybe sodorják. A Microsoft Entra RBAC több mint 65 beépített szerepkört támogat. Vannak Microsoft Entra-szerepkörök a címtárobjektumok, például a felhasználók, csoportok és alkalmazások kezeléséhez, valamint a Microsoft 365-szolgáltatások, például az Exchange, a SharePoint és az Intune kezeléséhez. A Microsoft Entra beépített szerepköreinek jobb megértéséhez tekintse meg a Szerepkörök ismertetése a Microsoft Entra ID-ban című témakört. Ha nincs olyan beépített szerepkör, amely megfelel az igényeinek, létrehozhat saját egyéni szerepköröket.

A megfelelő szerepkörök megkeresése

Kövesse az alábbi lépéseket a megfelelő szerepkör megtalálásához.

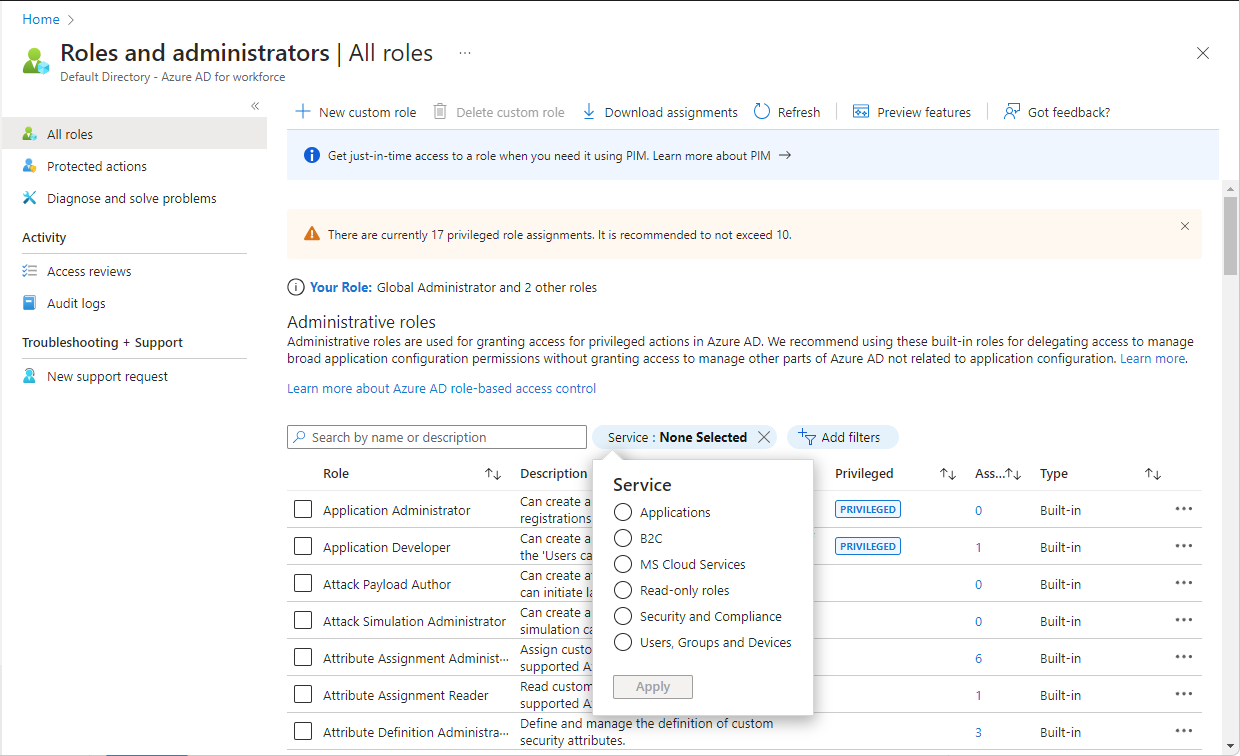

Sign in to the Microsoft Entra admin center.

Keresse meg az Identitásszerepkörök>> Rendszergazdai>szerepkörök > rendszergazdai szerepköröket.

A Szolgáltatásszűrővel szűkítheti a szerepkörök listáját.

Tekintse meg a Microsoft Entra beépített szerepköreinek dokumentációját. Az egyes szerepkörökhöz társított engedélyek együtt jelennek meg a jobb olvashatóság érdekében. A szerepkör-engedélyek szerkezetének és jelentésének megismeréséhez tekintse meg a szerepkör-engedélyek értelmezését ismertető témakört.

Tekintse meg a legkevésbé kiemelt szerepkört feladatdokumentáció szerint.

2. A Privileged Identity Management használata igény szerint történő hozzáférés biztosításához

A minimális jogosultság egyik alapelve, hogy a hozzáférést csak szükség esetén szabad biztosítani. A Microsoft Entra Privileged Identity Management (PIM) lehetővé teszi, hogy időben hozzáférést biztosítson a rendszergazdáknak. A Microsoft azt javasolja, hogy használja a PIM-et a Microsoft Entra-azonosítóban. A PIM használatával a felhasználó jogosulttá tehető a Microsoft Entra szerepkörre, ahol szükség esetén korlátozott ideig aktiválhatja a szerepkört. A rendszer automatikusan eltávolítja a kiemelt hozzáférést az időkeret lejártakor. A PIM-beállításokat úgy is konfigurálhatja, hogy jóváhagyást igényeljenek, értesítési e-maileket kapjanak, amikor valaki aktiválja a szerepkör-hozzárendelését vagy más szerepkör-beállításokat. Az értesítések riasztást küldenek, ha új felhasználókat adnak hozzá a kiemelt jogosultságú szerepkörökhöz. További információ: Microsoft Entra szerepkörbeállítások konfigurálása a Privileged Identity Managementben.

3. A többtényezős hitelesítés bekapcsolása az összes rendszergazdai fiókhoz

Tanulmányaink alapján a fiókja 99,9%-kal kisebb valószínűséggel sérül, ha többtényezős hitelesítést (MFA) használ.

Az MFA két módszerrel engedélyezhető a Microsoft Entra-szerepkörökben:

- Szerepkör-beállítások a Privileged Identity Managementben

- Conditional Access

4. Ismétlődő hozzáférési felülvizsgálatok konfigurálása a szükségtelen engedélyek időbeli visszavonásához

A hozzáférési felülvizsgálatok lehetővé teszik a szervezetek számára, hogy rendszeresen felülvizsgálják a rendszergazdai hozzáférést, hogy csak a megfelelő személyek rendelkezzenek folyamatos hozzáféréssel. A rendszergazdák rendszeres naplózása a következő okok miatt kulcsfontosságú:

- A rosszindulatú szereplők feltörhetik a fiókokat.

- Kapcsolatok csapatokat helyezhet át egy vállalaton belül. Ha nincs naplózás, az idő múlásával felesleges hozzáférést kaphatnak.

A Microsoft azt javasolja, hogy hozzáférési felülvizsgálatokkal keresse meg és távolítsa el a már nem szükséges szerepkör-hozzárendeléseket. Ez segít csökkenteni a jogosulatlan vagy túlzott hozzáférés kockázatát, és fenntartani a megfelelőségi szabványokat.

A szerepkörök hozzáférési felülvizsgálatairól további információt az Azure-erőforrások és a Microsoft Entra szerepkörök hozzáférési felülvizsgálatának létrehozása a PIM-ben című témakörben talál. A szerepkörökhöz hozzárendelt csoportok hozzáférési felülvizsgálatával kapcsolatos információkért lásd : Csoportok és alkalmazások hozzáférési felülvizsgálata a Microsoft Entra-azonosítóban.

5. A globális Rendszergazda istratorok számának korlátozása 5-nél kevesebbre

Ajánlott eljárásként a Microsoft azt javasolja, hogy a globális Rendszergazda istrator szerepkört ötnél kevesebb személyhez rendelje hozzá a szervezetében. A globális Rendszergazda istratorok lényegében korlátlan hozzáféréssel rendelkeznek, és az Ön érdeke, hogy alacsonyan tartsa a támadási felületet. Ahogy korábban már említettük, ezeknek a fiókoknak többtényezős hitelesítéssel kell védeniük őket.

Ha 5 vagy több kiemelt globális Rendszergazda istrator szerepkör-hozzárendeléssel rendelkezik, a Microsoft Entra Áttekintés lapján megjelenik egy globális Rendszergazda istrators riasztási kártya, amely segít a globális Rendszergazda istrator szerepkör-hozzárendelések monitorozásában.

Alapértelmezés szerint amikor egy felhasználó regisztrál egy Microsoft felhőszolgáltatásra, létrejön egy Microsoft Entra-bérlő, és a felhasználóhoz globális Rendszergazda istratorok szerepkör lesz hozzárendelve. A globális Rendszergazda istrator szerepkörhöz hozzárendelt felhasználók szinte minden felügyeleti beállítást elolvashatnak és módosíthatnak a Microsoft Entra-szervezetben. With a few exceptions, Global Administrators can also read and modify all configuration settings in your Microsoft 365 organization. A globális Rendszergazda istratorok emellett emelhetik az olvasási adatokhoz való hozzáférésüket.

A Microsoft azt javasolja, hogy tartsa meg a globális Rendszergazda istrator szerepkörhöz véglegesen hozzárendelt két törésüveg-fiókot. Győződjön meg arról, hogy ezek a fiókok nem igénylik ugyanazt a többtényezős hitelesítési mechanizmust, mint a normál rendszergazdai fiókok bejelentkezéséhez, ahogyan azt a Microsoft Entra ID vészhelyzeti hozzáférési fiókjainak kezelése című cikk ismerteti.

6. A kiemelt szerepkör-hozzárendelések számának korlátozása 10-nél kevesebbre

Egyes szerepkörök kiemelt engedélyeket tartalmaznak, például a hitelesítő adatok frissítésének képességét. Mivel ezek a szerepkörök a jogosultságszint emelkedéséhez vezethetnek, a kiemelt szerepkör-hozzárendelések használatát 10-nél kevesebbre kell korlátoznia a szervezetben. Ha meghaladja a 10 kiemelt szerepkör-hozzárendelést, figyelmeztetés jelenik meg a Szerepkörök és rendszergazdák lapon.

A privileged címkét keresve azonosíthatja a kiemelt szerepköröket, engedélyeket és szerepkör-hozzárendeléseket. További információ: Kiemelt szerepkörök és engedélyek a Microsoft Entra-azonosítóban.

7. Csoportok használata a Microsoft Entra szerepkör-hozzárendelésekhez, és a szerepkör-hozzárendelés delegálása

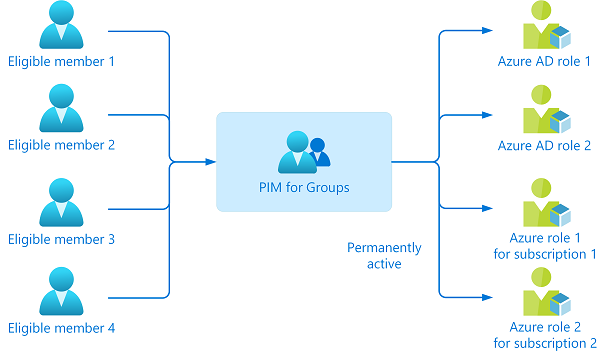

Ha rendelkezik egy olyan külső szabályozási rendszerrel, amely kihasználja a csoportok előnyeit, akkor érdemes lehet szerepköröket hozzárendelni a Microsoft Entra-csoportokhoz az egyes felhasználók helyett. A PIM-ben szerepkörhöz rendelhető csoportokat is kezelhet, így biztosítva, hogy nincsenek állandó tulajdonosok vagy tagok ezekben a kiemelt csoportokban. További információ: Privileged Identity Management (PIM) for Groups.

Tulajdonost hozzárendelhet szerepkörhöz rendelhető csoportokhoz. Ez a tulajdonos dönti el, hogy ki lesz hozzáadva a csoporthoz, vagy ki lesz eltávolítva a csoportból, így közvetett módon dönti el, hogy ki kapja meg a szerepkör-hozzárendelést. Így egy globális Rendszergazda istrator vagy privileged role Rendszergazda istrator szerepkörönként delegálhat szerepkör-kezelést csoportok használatával. További információ: Szerepkör-hozzárendelések kezelése Microsoft Entra-csoportok használatával.

8. Egyszerre több szerepkör aktiválása a PIM for Groups használatával

Előfordulhat, hogy egy személynek öt vagy hat jogosult hozzárendelése van a Microsoft Entra-szerepkörökhöz a PIM-en keresztül. Külön-külön kell aktiválniuk az egyes szerepköröket, ami csökkentheti a termelékenységet. Még rosszabb, hogy több tíz vagy több száz Azure-erőforrást is hozzárendelhetnek hozzájuk, ami súlyosbítja a problémát.

Ebben az esetben a Privileged Identity Managementet (PIM) kell használnia a csoportokhoz. Hozzon létre egy PIM-et csoportok számára, és adjon állandó hozzáférést több szerepkörhöz (Microsoft Entra ID és/vagy Azure). A felhasználót a csoport jogosult tagjának vagy tulajdonosának kell lennie. Egyetlen aktiválással az összes csatolt erőforráshoz hozzáférhetnek.

9. Natív felhőbeli fiókok használata Microsoft Entra-szerepkörökhöz

Ne használjon helyszíni szinkronizált fiókokat a Microsoft Entra szerepkör-hozzárendelésekhez. Ha a helyszíni fiókját feltörték, az a Microsoft Entra-erőforrásokat is veszélyeztetheti.