A Batch biztonsági és megfelelőségi ajánlott eljárásai

Ez a cikk útmutatást és ajánlott eljárásokat tartalmaz az Azure Batch használatakor a biztonság növeléséhez.

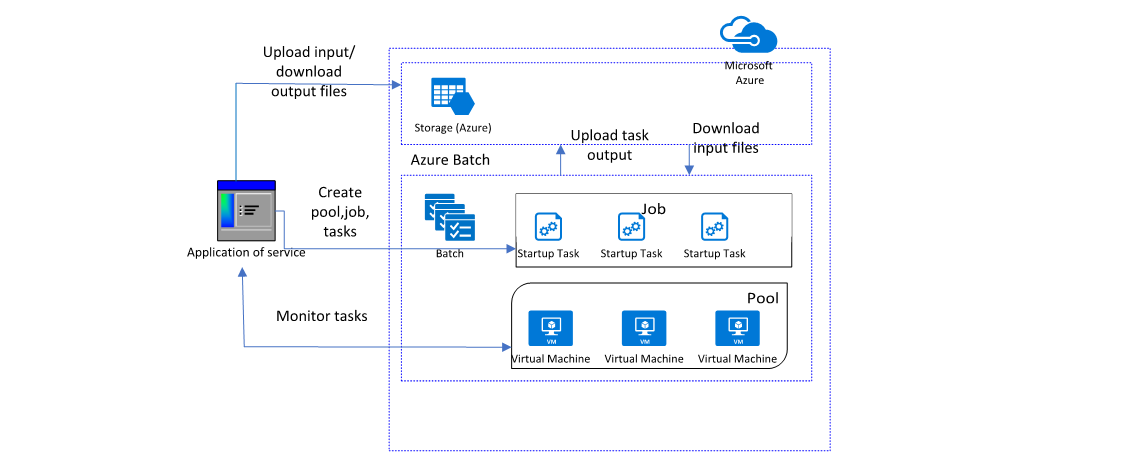

Alapértelmezés szerint az Azure Batch-fiókok nyilvános végponttal rendelkeznek, és nyilvánosan elérhetők. Az Azure Batch-készlet létrehozásakor a készlet egy Azure-beli virtuális hálózat megadott alhálózatán lesz kiépítve. A Batch-készlet virtuális gépei a Batch által létrehozott nyilvános IP-címeken keresztül érhetők el. A készlet számítási csomópontjai szükség esetén kommunikálhatnak egymással, például többpéldányos feladatok futtatásához, de a készlet csomópontjai nem tudnak kommunikálni a készleten kívüli virtuális gépekkel.

Számos funkció érhető el, amelyekkel biztonságosabb Azure Batch-üzembe helyezést hozhat létre. Korlátozhatja a csomópontokhoz való hozzáférést, és csökkentheti a csomópontok felderíthetőségét az internetről, ha nyilvános IP-címek nélkül építi ki a készletet. A számítási csomópontok biztonságosan kommunikálhatnak más virtuális gépekkel vagy helyszíni hálózattal úgy, hogy a készletet egy Azure-beli virtuális hálózat alhálózatán helyezik üzembe. Emellett engedélyezheti a privát hozzáférést a virtuális hálózatokról egy Azure Private Link által üzemeltetett szolgáltatásból.

Általános biztonsági ajánlott eljárások

Készletkonfiguráció

Számos biztonsági funkció csak a virtuálisgép-konfigurációval konfigurált készletekhez érhető el, a Cloud Services-konfigurációval rendelkező készletekhez nem. Javasoljuk, hogy a virtuálisgép-konfigurációs készleteket használja, amelyek a virtuálisgép-méretezési csoportokat használják, amikor csak lehetséges.

A készletek két csomópont-kommunikációs mód egyikében is konfigurálhatók, klasszikus vagy egyszerűsített módon. A klasszikus csomópontkommunikációs modellben a Batch szolgáltatás kommunikációt kezdeményez a számítási csomópontokkal, a számítási csomópontok pedig az Azure Storage-ral való kommunikációt is igénylik. Az egyszerűsített csomópontkommunikációs modellben a számítási csomópontok kezdeményeznek kommunikációt a Batch szolgáltatással. A szükséges bejövő/kimenő kapcsolatok korlátozott hatóköre miatt, és nem igényel Azure Storage kimenő hozzáférést az alapművelethez, a javaslat az egyszerűsített csomópontkommunikációs modell használata. A klasszikus csomópontkommunikációs modell 2026. március 31-én megszűnik.

Batch-fiók hitelesítése

A Batch-fiókhoz való hozzáférés két hitelesítési módszert támogat: a megosztott kulcsot és a Microsoft Entra-azonosítót.

Határozottan javasoljuk a Microsoft Entra ID használatát a Batch-fiók hitelesítéséhez. Egyes Batch-képességek megkövetelik ezt a hitelesítési módszert, beleértve az itt tárgyalt számos, biztonsággal kapcsolatos funkciót. A Batch-fiókok szolgáltatás API-hitelesítési mechanizmusa csak a Microsoft Entra-azonosítóra korlátozható az engedélyezettAuthenticationModes tulajdonság használatával. Ha ez a tulajdonság be van állítva, a rendszer elutasítja a megosztott kulcsú hitelesítést használó API-hívásokat.

Batch-fiókkészlet foglalási módja

Batch-fiók létrehozásakor két készletfoglalási mód közül választhat:

- Batch-szolgáltatás: Az alapértelmezett beállítás, ahol a készletcsomópontok lefoglalásához és kezeléséhez használt mögöttes felhőszolgáltatás vagy virtuálisgép-méretezési csoport erőforrásai Batch-előfizetéseken jönnek létre, és nem láthatók közvetlenül az Azure Portalon. Csak a Batch-készletek és a csomópontok láthatók.

- Felhasználói előfizetés: A mögöttes felhőszolgáltatás vagy virtuálisgép-méretezési csoport erőforrásai ugyanabban az előfizetésben jönnek létre, mint a Batch-fiók. Ezek az erőforrások ezért a megfelelő Batch-erőforrások mellett az előfizetésben is láthatók.

Felhasználói előfizetési mód esetén a Batch virtuális gépek és más erőforrások közvetlenül az előfizetésben jönnek létre készlet létrehozásakor. Felhasználói előfizetési módra akkor van szükség, ha Azure Reserved VM Instances használatával szeretne Batch-készleteket létrehozni, az Azure Policyt virtuálisgép-méretezési csoport erőforrásain használni, és/vagy kezelni szeretné az előfizetés alapkvótáit (az előfizetés összes Batch-fiókjában megosztva). Ha felhasználói előfizetési módban szeretne létrehozni Batch-fiókot, az előfizetését az Azure Batchben is regisztrálnia kell, és egy Azure Key Vaulttal is társítania kell.

Hálózati végpont hozzáférésének korlátozása

Batch hálózati végpontok

Alapértelmezés szerint a nyilvános IP-címekkel rendelkező végpontok a Batch-fiókokkal, a Batch-készletekkel és a készletcsomópontokkal való kommunikációra szolgálnak.

Batch-fiók API

Batch-fiók létrehozásakor létrejön egy nyilvános végpont, amely a fiók legtöbb műveletének REST API-val történő meghívására szolgál. A fiókvégpontnak van egy alap URL-címe a formátum https://{account-name}.{region-id}.batch.azure.comhasználatával. A Batch-fiókhoz való hozzáférés biztonságos, a fiókvégpont felé irányuló kommunikáció https használatával titkosítva van, és minden kérés megosztott kulccsal vagy Microsoft Entra-hitelesítéssel hitelesítve van.

Azure Resource Manager

A Batch-fiókhoz tartozó műveletek mellett a felügyeleti műveletek egyetlen és több Batch-fiókra is érvényesek. Ezek a felügyeleti műveletek az Azure Resource Manageren keresztül érhetők el.

Az Azure Resource Manageren keresztüli kötegelt felügyeleti műveletek HTTPS használatával vannak titkosítva, és minden kérést Microsoft Entra-hitelesítéssel hitelesítünk.

Batch-készlet számítási csomópontjai

A Batch szolgáltatás kommunikál egy Batch-csomópont-ügynökkel, amely a készlet minden csomópontján fut. A szolgáltatás például arra utasítja a csomópontügynököt, hogy futtasson egy feladatot, állítson le egy feladatot, vagy kérje le a feladat fájljait. A csomópontügynökkel folytatott kommunikációt egy vagy több terheléselosztó engedélyezi, amelyek száma a készlet csomópontjainak számától függ. A terheléselosztó továbbítja a kommunikációt a kívánt csomópontnak, és minden csomópontot egyedi portszám kezel. A terheléselosztók alapértelmezés szerint nyilvános IP-címekkel rendelkeznek. Távolról is elérheti a készletcsomópontokat RDP-n vagy SSH-n keresztül (ez a hozzáférés alapértelmezés szerint engedélyezve van, terheléselosztókon keresztüli kommunikációval).

Batch számítási csomópont operációs rendszere

A Batch linuxos és Windows operációs rendszereket is támogat. A Batch támogatja a Linuxot egy igazított csomópontügynökkel a Linux operációsrendszer-disztribúciók egy részhalmazához. Javasoljuk, hogy az operációs rendszer naprakész maradjon az operációs rendszer közzétevője által biztosított legújabb javításokkal.

A rendszerképek és a csomópontügynökök Batch-támogatása idővel megszűnik, általában a közzétevő támogatási ütemterveivel összhangban. Javasoljuk, hogy ne használjon közelgő élettartamú (EOL) dátumú vagy az EOL-dátumon túli képeket.

Az Ön feladata, hogy rendszeresen frissítse a készletekhez tartozó EOL-dátumok nézetét, és migrálja a számítási feladatokat az EOL-dátum előtt. Ha egyéni rendszerképet használ egy megadott csomópontügynökkel, győződjön meg arról, hogy a Batch támogatja annak a rendszerképnek az élettartamát, amelyhez az egyéni rendszerkép származik vagy igazodik. A megadott batchSupportEndOfLife dátum nélküli képek azt jelzik, hogy a Batch szolgáltatás még nem határozott meg ilyen dátumot. A dátum hiánya nem jelzi, hogy a megfelelő rendszerkép határozatlan ideig támogatott lesz. Az EOL-dátum bármikor hozzáadható vagy frissíthető a jövőben. Az EOL-dátumok az API-val, a PowerShell-lel vagy az ListSupportedImages Azure CLI-vel deríthetők fel.

Windows OS Transport Layer Security (TLS)

A Batch-csomópontügynök nem módosítja az operációsrendszer-szint alapértelmezett beállításait az SSL-/TLS-verziókhoz vagy a titkosítási csomagok sorrendjéhez. Windows rendszerben az SSL/TLS-verziók és a titkosítási csomag sorrendje az operációs rendszer szintjén van szabályozva, ezért a Batch-csomópont ügynöke elfogadja az egyes számítási csomópontok által használt rendszerkép által beállított beállításokat. Bár a Batch csomópontügynök a lehető legbiztonságosabb beállításokat próbálja kihasználni, az operációs rendszerszintű beállítások továbbra is korlátozhatók. Javasoljuk, hogy tekintse át az operációsrendszer-szint alapértelmezett beállításait, és állítsa be őket a munkafolyamat és a szervezeti követelmények szempontjából leginkább biztonságos módnak megfelelően. További információkért látogasson el a TLS kezelése a titkosítási csomag rendeléseinek érvényesítéséhez és a TLS beállításjegyzék-beállításaihoz az SSL/TLS verziókövetéshez a Schannel SSP-hez. Vegye figyelembe, hogy egyes beállításmódosítások érvénybe lépéséhez újraindítás szükséges. Az ilyen beállítások Batch-indítási feladattal történő alkalmazása helyett ajánlott egy újabb operációs rendszer modern biztonsági alapértékekkel vagy módosított beállításokkal rendelkező egyéni rendszerképet használni.

A Batch-végpontokhoz való hozzáférés korlátozása

Számos képesség érhető el a különböző Batch-végpontokhoz való hozzáférés korlátozására, különösen akkor, ha a megoldás virtuális hálózatot használ.

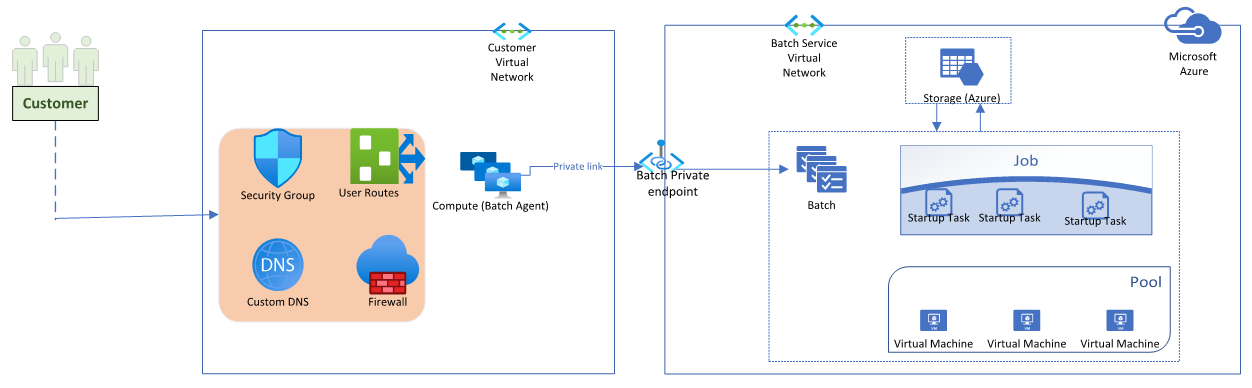

Privát végpontok használata

Az Azure Private Link lehetővé teszi az Azure PaaS-szolgáltatásokhoz és az Azure által üzemeltetett ügyfél-/partnerszolgáltatásokhoz való hozzáférést a virtuális hálózat egy privát végpontján keresztül. A Private Link használatával korlátozhatja a Batch-fiókhoz való hozzáférést a virtuális hálózaton belülről vagy bármely társhálózatról. A Private Linkre leképezett erőforrások a helyszínen is elérhetők privát társviszony-létesítésen keresztül VPN-en vagy Azure ExpressRoute-on keresztül.

A privát végpontok használatához a Batch-fiókot a létrehozáskor megfelelően kell konfigurálni; a nyilvános hálózati hozzáférési konfigurációt le kell tiltani. A létrehozás után privát végpontok hozhatók létre és társíthatók a Batch-fiókhoz. További információ: Privát végpontok használata Azure Batch-fiókokkal.

Készletek létrehozása virtuális hálózatokban

A Batch-készlet számítási csomópontjai kommunikálhatnak egymással, például többpéldányos feladatokat futtathatnak virtuális hálózat (VNET) nélkül. A készlet csomópontjai azonban alapértelmezés szerint nem tudnak kommunikálni a virtuális hálózaton a készleten kívüli virtuális gépekkel, és privát IP-címekkel rendelkeznek, például licenckiszolgálókkal vagy fájlkiszolgálókkal.

Annak érdekében, hogy a számítási csomópontok biztonságosan kommunikálhassanak más virtuális gépekkel vagy helyszíni hálózattal, konfigurálhat egy készletet úgy, hogy egy Azure-beli virtuális hálózat alhálózatán legyen.

Ha a készletek nyilvános IP-végpontokkal rendelkeznek, az alhálózatnak lehetővé kell tennie a Batch szolgáltatás bejövő kommunikációját, hogy ütemezhesse a feladatokat, és más műveleteket hajthasson végre a számítási csomópontokon, valamint kimenő kommunikációt az Azure Storage-ral vagy a számítási feladat által igényelt egyéb erőforrásokkal való kommunikációhoz. A virtuális gép konfigurációjában lévő készletek esetében a Batch hálózati biztonsági csoportokat (NSG-ket) ad hozzá a számítási csomópontokhoz csatlakoztatott hálózati adapter szintjén. Ezek az NSG-k a következők engedélyezésére vonatkozó szabályokkal rendelkeznek:

- Bejövő TCP-forgalom a Batch szolgáltatás IP-címéről

- Bejövő TCP-forgalom táveléréshez

- Kimenő forgalom a virtuális hálózat bármely portján (alhálózati szintű NSG-szabályok szerint módosítható)

- Kimenő forgalom bármely internetes porton (alhálózati szintű NSG-szabályok szerint módosítható)

A virtuális hálózati alhálózat szintjén nem kell NSG-ket megadnia, mert a Batch saját NSG-ket konfigurál. Ha rendelkezik egy NSG-vel ahhoz az alhálózathoz, ahol a Batch számítási csomópontok üzembe vannak helyezve, vagy ha egyéni NSG-szabályokat szeretne alkalmazni az alapértelmezett értékek felülbírálásához, ezt az NSG-t legalább a bejövő és kimenő biztonsági szabályokkal kell konfigurálnia, hogy lehetővé tegye a Batch szolgáltatásnak a készletcsomópontok és a készletcsomópontok közötti kommunikációt az Azure Storage felé.

További információ: Azure Batch-készlet létrehozása virtuális hálózaton.

Készletek létrehozása statikus nyilvános IP-címekkel

Alapértelmezés szerint a készletekhez társított nyilvános IP-címek dinamikusak; a készletek létrehozásakor jönnek létre, és az IP-címek hozzáadhatók vagy eltávolíthatók a készlet átméretezésekor. Ha a készletcsomópontokon futó feladatalkalmazásoknak külső szolgáltatásokhoz kell hozzáférnie, előfordulhat, hogy az adott IP-címekre kell korlátozni a szolgáltatások elérését. Ebben az esetben a dinamikus IP-címek nem kezelhetők.

A készlet létrehozása előtt statikus nyilvános IP-címerőforrásokat hozhat létre ugyanabban az előfizetésben, mint a Batch-fiók. Ezeket a címeket ezután megadhatja a készlet létrehozásakor.

További információ: Azure Batch-készlet létrehozása megadott nyilvános IP-címekkel.

Készletek létrehozása nyilvános IP-címek nélkül

Alapértelmezés szerint egy Azure Batch virtuálisgép-konfigurációs készlet összes számítási csomópontja egy vagy több nyilvános IP-címhez van hozzárendelve. Ezeket a végpontokat a Batch szolgáltatás a feladatok ütemezésére és a számítási csomópontokkal való kommunikációra használja, beleértve a kimenő internet-hozzáférést is.

A csomópontokhoz való hozzáférés korlátozásához és a csomópontok internetről való felderíthetőségének csökkentéséhez nyilvános IP-címek nélkül is kiépítheti a készletet.

További információ: Készlet létrehozása nyilvános IP-címek nélkül.

A készletcsomópontok távoli elérésének korlátozása

Alapértelmezés szerint a Batch lehetővé teszi, hogy a hálózati kapcsolattal rendelkező csomópontok külsőleg csatlakozzanak a Batch-készlet számítási csomópontja felé RDP vagy SSH használatával.

A csomópontokhoz való távoli hozzáférés korlátozásához használja az alábbi módszerek egyikét:

- Konfigurálja a PoolEndpointConfiguration parancsot a hozzáférés megtagadásához. A készlethez a megfelelő hálózati biztonsági csoport (NSG) lesz társítva.

- Hozza létre a készletet nyilvános IP-címek nélkül. Alapértelmezés szerint ezek a készletek nem érhetők el a virtuális hálózaton kívül.

- Társítsa az NSG-t a virtuális hálózathoz, hogy megtagadja az RDP- vagy SSH-portokhoz való hozzáférést.

- Ne hozzon létre felhasználókat a csomóponton. Csomópontfelhasználók nélkül a távelérés nem lehetséges.

Adatok titkosítása

Átvitel alatt lévő adatok titkosítása

A Batch-fiók végpontja felé (vagy az Azure Resource Manageren keresztül) folytatott összes kommunikációnak HTTPS-t kell használnia. A Batch szolgáltatáshoz való csatlakozáskor az API-kban megadott Batch-fiók URL-címeit kell használnia https:// .

A Batch szolgáltatással kommunikáló ügyfeleket a Transport Layer Security (TLS) 1.2 használatára kell konfigurálni.

Batch-adatok titkosítása inaktív állapotban

A Batch API-kban megadott információk némelyike, például a fióktanúsítványok, a feladat- és feladat metaadatai, valamint a tevékenység parancssorai automatikusan titkosítva lesznek, amikor a Batch szolgáltatás tárolja őket. Alapértelmezés szerint ezek az adatok az egyes Batch-fiókokhoz egyedi Azure Batch platform által felügyelt kulcsokkal lesznek titkosítva.

Ezeket az adatokat ügyfél által felügyelt kulcsokkal is titkosíthatja. Az Azure Key Vault a Batch-fiókban regisztrált kulcsazonosítóval hozza létre és tárolja a kulcsot.

Számítási csomópont lemezeinek titkosítása

A Batch számítási csomópontok alapértelmezés szerint két lemezzel rendelkeznek: egy operációsrendszer-lemezzel és a helyi ideiglenes SSD-vel. A Batch által kezelt fájlok és könyvtárak az ideiglenes SSD-n találhatók, amely a fájlok, például a feladatkimeneti fájlok alapértelmezett helye. A Batch-feladatalkalmazások használhatják az SSD vagy az operációsrendszer-lemez alapértelmezett helyét.

A további biztonság érdekében titkosítsa ezeket a lemezeket az Alábbi Azure-lemeztitkosítási képességek egyikével:

- Felügyelt lemeztitkosítás inaktív állapotban platform által felügyelt kulcsokkal

- Titkosítás a gazdagépen platform által felügyelt kulccsal

- Azure Disk Encryption

Szolgáltatások biztonságos elérése számítási csomópontokról

Használja a készlet által felügyelt identitásokat a felhasználó által hozzárendelt felügyelt identitáshoz konfigurált megfelelő hozzáférési engedélyekkel a felügyelt identitást támogató Azure-szolgáltatások eléréséhez, beleértve az Azure Key Vaultot is. Ha tanúsítványokat kell kiépítenie a Batch-csomópontokon, használja a rendelkezésre álló Azure Key Vault virtuálisgép-bővítményt a készlet felügyelt identitásával a tanúsítványok Batch-készleten való telepítéséhez és kezeléséhez. További információ a tanúsítványok Azure Key Vaultból történő üzembe helyezéséről felügyelt identitással a Batch-készletekben: Automatikus tanúsítványváltás engedélyezése Batch-készletben.

Cégirányítás és megfelelőség

Engedékenység

Annak érdekében, hogy az ügyfelek világszerte megfeleljenek a saját megfelelőségi kötelezettségeiknek a szabályozott iparágakban és piacokon, az Azure számos megfelelőségi ajánlatból álló portfóliót tart fenn.

Ezek az ajánlatok különböző típusú garanciákon alapulnak, beleértve a hivatalos tanúsítványokat, igazolásokat, érvényesítéseket, engedélyezéseket és értékeléseket, amelyeket független, külső könyvvizsgáló cégek készítettek, valamint a Microsoft által készített szerződésmódosításokon, önértékeléseken és ügyféligazolási dokumentumokon. Tekintse át a megfelelőségi ajánlatok átfogó áttekintését annak megállapításához, hogy mely megoldások lehetnek relevánsak a Batch-megoldások szempontjából.

Azure Policy

Az Azure Policy segít kikényszeríteni a szervezeti szabványokat, és nagy méretekben értékelni a megfelelőséget. Az Azure Policy gyakori felhasználási esetei közé tartozik az erőforrás-konzisztencia, a jogszabályi megfelelőség, a biztonság, a költségek és a felügyelet szabályozásának implementálása.

A készletfoglalási módtól és az erőforrásoktól függően, amelyekre a szabályzatnak vonatkoznia kell, használja az Azure Policyt a Batchtel az alábbi módok egyikével:

- Közvetlenül a Microsoft.Batch/batchAccounts erőforrás használatával. A Batch-fiók tulajdonságainak egy részhalmaza használható. A szabályzat például tartalmazhat érvényes Batch-fiókterületeket, engedélyezett készletfoglalási módot, valamint azt, hogy engedélyezve van-e nyilvános hálózat a fiókokhoz.

- Közvetett módon használja a Microsoft.Compute/virtualMachineScaleSets erőforrást. A felhasználói előfizetési készlet foglalási módjával rendelkező Batch-fiókok házirendet állíthatnak be a Batch-fiók-előfizetésben létrehozott virtuálisgép-méretezési csoport erőforrásain. Például engedélyezett virtuálisgép-méretek, és bizonyos bővítmények futtatása az egyes készletcsomópontokon.

Következő lépések

- Tekintse át a Batch Azure biztonsági alapkonfigurációjának áttekintését.

- További ajánlott eljárások az Azure Batchhez.