Mi az a Felhőhöz készült Microsoft Defender?

Felhőhöz készült Microsoft Defender segít megelőzni, észlelni és reagálni a fenyegetésekre az erőforrások nagyobb átláthatóságával és felügyeletével. Az ügyfél összes előfizetésére kiterjedő, integrált biztonsági monitorozást és szabályzatkezelést biztosít, megkönnyíti a nehezen észlelhető fenyegetések azonosítását, és számos biztonsági megoldással együttműködik.

Felhőhöz készült Defender monitorozási összetevőket használ az adatok gyűjtéséhez és tárolásához. Részletes információkért lásd az adatgyűjtést a Felhőhöz készült Microsoft Defender.

Hogyan kap Felhőhöz készült Microsoft Defender?

Felhőhöz készült Microsoft Defender a Microsoft Azure-előfizetésével engedélyezve van, és a Azure Portal. A hozzáféréshez jelentkezzen be a portálra, válassza a Tallózás lehetőséget, és görgessen a Felhőhöz készült Defender.

Létezik a Felhőhöz készült Defender próbaverziója?

Felhőhöz készült Defender az első 30 napig ingyenes. A 30 napon túli használatért a díjszabási séma szerint automatikusan díjat számítunk fel. További információ. Vegye figyelembe, hogy a Defender for Storage kártevő-vizsgálata az első 30 napos próbaverzióban ingyenesen nem érhető el, és az első naptól számítunk fel díjat.

Mely Azure-erőforrásokat figyeli Felhőhöz készült Microsoft Defender?

Felhőhöz készült Microsoft Defender a következő Azure-erőforrásokat figyeli:

- Virtuális gépek (virtuális gépek) (beleértve a Cloud Servicest)

- Virtual Machine Scale Sets

- A termék áttekintésében felsorolt számos Azure PaaS-szolgáltatás

Felhőhöz készült Defender a helyszíni erőforrásokat és a többfelhős erőforrásokat is védi, beleértve az Amazon AWS-t és a Google Cloudot is.

Hogyan láthatom az Azure-beli, többfelhős és helyszíni erőforrásaim aktuális biztonsági állapotát?

A Felhőhöz készült Defender Áttekintés lapon a környezet általános biztonsági helyzetének számítás, hálózatkezelés, tárolás és alkalmazások szerinti bontása látható. Minden erőforrástípus rendelkezik egy jelzővel, amely az azonosított biztonsági réseket mutatja. Az egyes csempék kiválasztásával megjelenik a Felhőhöz készült Defender által azonosított biztonsági problémák listája, valamint az előfizetés erőforrásainak leltára.

Mi az a biztonsági kezdeményezés?

Egy biztonsági kezdeményezés határozza meg a megadott előfizetésen belüli erőforrásokhoz ajánlott vezérlőket (szabályzatokat). A Felhőhöz készült Microsoft Defender az Azure-előfizetésekhez, AWS-fiókokhoz és GCP-projektekhez a vállalat biztonsági követelményei, valamint az egyes előfizetések adatainak típusa vagy bizalmassága alapján rendelhet kezdeményezéseket.

Az Felhőhöz készült Microsoft Defender engedélyezett biztonsági szabályzatok biztonsági javaslatokat és monitorozást tesznek lehetővé. További információ: Mik azok a biztonsági szabályzatok, kezdeményezések és javaslatok?

Ki módosíthatja a biztonsági szabályzatokat?

A biztonsági szabályzat módosításához biztonsági Rendszergazda istratornak vagy az előfizetés tulajdonosának kell lennie.

A biztonsági szabályzatok konfigurálásáról a biztonsági szabályzatok beállítása Felhőhöz készült Microsoft Defender című témakörben olvashat.

Mi az a biztonsági javaslat?

Felhőhöz készült Microsoft Defender elemzi az Azure-, a többfelhős és a helyszíni erőforrások biztonsági állapotát. A lehetséges biztonsági rések azonosításakor javaslatok jönnek létre. A javaslatok végigvezetik a szükséges vezérlő konfigurálásának folyamatán. Példák:

- Kártevőirtó kiépítése a rosszindulatú szoftverek azonosításához és eltávolításához

- Hálózati biztonsági csoportok és szabályok a virtuális gépek forgalmának szabályozásához

- Webalkalmazási tűzfal kiépítése a webalkalmazásokat célzó támadások elleni védelem érdekében

- Hiányzó rendszerfrissítések telepítése

- Az ajánlott alapkonfigurációknak nem megfelelő operációsrendszer-konfigurációk kezelése

Itt csak a biztonsági szabályzatokban engedélyezett javaslatok jelennek meg.

Mi aktiválja a biztonsági riasztást?

Felhőhöz készült Microsoft Defender automatikusan gyűjti, elemzi és egyesíti a naplóadatokat az Azure-beli, többfelhős és helyszíni erőforrásokból, a hálózatból és a partnermegoldásokból, például kártevőirtókból és tűzfalakból. Fenyegetések észlelése esetén a központ biztonsági riasztást hoz létre. Példák fenyegetés észlelésére:

- Feltört virtuális gépek, amelyek kártékonyként azonosított IP-címekkel kommunikálnak

- Windows hibajelentéssel észlelt speciális kártevők

- Virtuális gépek elleni, a teljes kipróbálás módszerén alapuló támadások

- Biztonsági riasztások integrált partnerbiztonsági megoldásokból, például kártevőirtókból vagy webalkalmazási tűzfalakból

Mi a különbség a Microsoft Security Response Center által észlelt és riasztást kapó fenyegetések és a Felhőhöz készült Microsoft Defender között?

A Microsoft Security Response Center (MSRC) kiválasztja az Azure-hálózat és -infrastruktúra biztonsági monitorozását, és harmadik felektől kap fenyegetésfelderítési és visszaélési panaszokat. Amikor az MSRC tudomást szerez arról, hogy az ügyféladatokhoz egy jogellenes vagy jogosulatlan fél fért hozzá, vagy hogy az ügyfél Azure-beli használata nem felel meg az Elfogadható használat feltételeinek, a biztonsági incidenskezelő értesíti az ügyfelet. Az értesítés általában úgy történik, hogy e-mailt küld a Felhőhöz készült Microsoft Defender megadott biztonsági partnereknek vagy az Azure-előfizetés tulajdonosának, ha nincs megadva biztonsági partner.

Felhőhöz készült Defender egy Azure-szolgáltatás, amely folyamatosan figyeli az ügyfél Azure-beli, többfelhős és helyszíni környezetét, és elemzéseket alkalmaz a potenciálisan rosszindulatú tevékenységek széles körének automatikus észlelésére. Ezek az észlelések biztonsági riasztásokként jelennek meg a számítási feladatok védelmének irányítópultján.

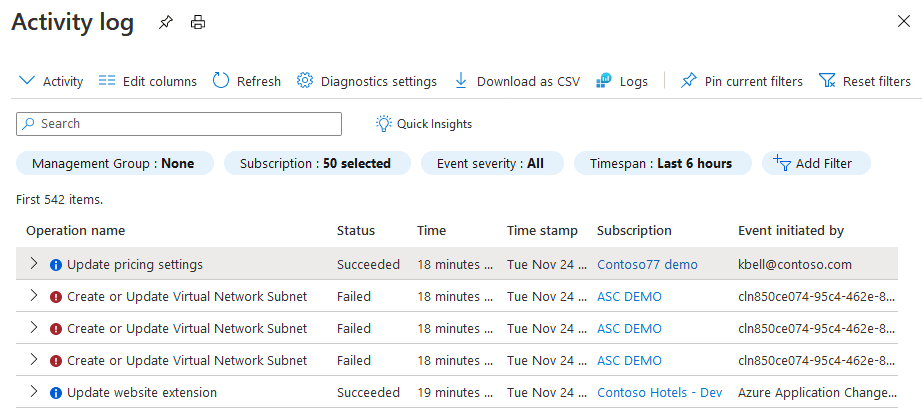

Hogyan követhetem nyomon, hogy a szervezetem ki engedélyezte a Microsoft Defender-csomagot Felhőhöz készült Defender?

Előfordulhat, hogy az Azure-előfizetések több rendszergazdával rendelkeznek a díjszabási beállítások módosításához szükséges engedélyekkel. Annak kiderítéséhez, hogy melyik felhasználó végzett módosítást, használja az Azure-tevékenységnaplót.

Ha a felhasználó adatai nem szerepelnek az oszlop által kezdeményezett eseményben, a vonatkozó részletekért tekintse meg az esemény JSON-ját.

![]()

Mi történik, ha egy javaslat több szakpolitikai kezdeményezésben szerepel?

Néha egy biztonsági javaslat több szakpolitikai kezdeményezésben is megjelenik. Ha ugyanahhoz az előfizetéshez több példány is hozzárendelve van ugyanahhoz a javaslathoz, és kivételt hoz létre a javaslathoz, az hatással van az összes olyan kezdeményezésre, amely szerkesztési engedéllyel rendelkezik.

Ha megpróbál kivételt létrehozni ehhez a javaslathoz, a következő két üzenet egyikét fogja látni:

Ha rendelkezik a szükséges engedélyekkel mindkét kezdeményezés szerkesztéséhez, a következőket fogja látni:

Ez a javaslat számos szakpolitikai kezdeményezés része: [a kezdeményezés neve vesszővel elválasztva]. Mindegyiken létrejön a kivétel.

Ha nem rendelkezik megfelelő engedélyekkel mindkét kezdeményezéshez, a következő üzenet jelenik meg:

Ön korlátozott engedélyekkel rendelkezik a kivétel alkalmazásához az összes házirend-kezdeményezésre, a kivételek csak a megfelelő engedélyekkel rendelkező kezdeményezéseken jönnek létre.

Vannak olyan javaslatok, amelyek nem támogatják a kivételt?

Ezek az általánosan elérhető javaslatok nem támogatják a kivételt:

- Minden speciális veszélyforrás-védelmi típust engedélyezni kell a felügyelt SQL-példány speciális adatbiztonsági beállításaiban

- Az SQL-kiszolgáló speciális adatbiztonsági beállításainál engedélyezni ajánlott minden speciális fenyegetések elleni védelmet

- A tároló processzor- és memóriakorlátait kötelező megadni

- A tárolólemezképeket csak megbízható adatbázisból kell üzembe helyezni

- A jogosultságok eszkalálásával rendelkező tárolót kerülni kell

- Kerülni kell a bizalmas gazdagépnévtereket használó tárolókat

- A tárolóknak csak az engedélyezett portokon kell figyelnie

- Az alapértelmezett IP-szűrőházirend elutasítása

- Végponti észlelés és reagálás konfigurációs problémákat meg kell oldani a virtuális gépeken

- Végponti észlelés és reagálás megoldást telepíteni kell a virtuális gépekre

- A fájlintegritási monitorozást engedélyezni kell a gépeken

- A tárolókhoz nem módosítható (írásvédett) gyökér fájlrendszert kell kényszeríteni

- IoT-eszközök – Portok megnyitása az eszközön

- IoT-eszközök – Megengedő tűzfalszabályzatot találtak az egyik láncban

- IoT-eszközök – Megengedő tűzfalszabály található a bemeneti láncban

- IoT-eszközök – Megengedő tűzfalszabály található a kimeneti láncban

- IP-szűrési szabály nagy IP-címtartománya

- A legkevésbé kiemelt Linux-képességeket a tárolókhoz kell kikényszeríteni

- Korlátozni kell a tárolók AppArmor-profiljának felülbírálását vagy letiltását

- A kiemelt tárolókat kerülni kell

- Kerülni kell a tárolók gyökérfelhasználóként való futtatását

- A szolgáltatásoknak csak az engedélyezett portokon kell figyelnie

- Az SQL-kiszolgálóknak rendelkezniük kell egy Microsoft Entra-rendszergazdával

- Korlátozni kell a gazdagépek hálózatának és portjainak használatát

- A pod HostPath kötet-csatlakoztatásainak használatát egy ismert listára kell korlátozni, hogy a csomópontok hozzáférése korlátozva legyen a sérült tárolóktól

Az MFA kényszerítéséhez már feltételes hozzáférési (CA) szabályzatot használunk. Miért kapjuk meg még mindig a Felhőhöz készült Defender javaslatokat?

A javaslatok létrehozásának okának vizsgálatához ellenőrizze a következő konfigurációs beállításokat az MFA ca-házirendjében:

- A fiókokat az MFA CA-szabályzat Felhasználók szakaszában (vagy a Csoportok szakaszban szereplő csoportok egyikében) foglalta össze.

- Az Azure Management alkalmazásazonosítója (797f4846-ba00-4fd7-ba43-dac1f8f63013) vagy az összes alkalmazás szerepel az MFA CA-szabályzat Alkalmazások szakaszában

- Az Azure Management alkalmazásazonosítója nincs kizárva az MFA CA-szabályzat Alkalmazások szakaszában

- Az OR feltétel csak MFA-val használható, vagy az AND feltétel az MFA-val van használatban

- A kiértékelés jelenleg nem támogatja az MFA hitelesítési erősségeken keresztüli kikényszerítését célzó feltételes hozzáférési szabályzatot .

Külső MFA-eszközt használunk az MFA kényszerítéséhez. Miért kapjuk meg még mindig a Felhőhöz készült Defender javaslatokat?

Felhőhöz készült Defender MFA-javaslatai nem támogatják a külső MFA-eszközöket (például DUO).

Ha a javaslatok a szervezet szempontjából irrelevánsak, érdemes lehet "enyhítettként" megjelölni őket az erőforrások és a biztonságos pontszámra vonatkozó javaslatok mentesítése című cikkben leírtak szerint. Letilthat egy javaslatot is.

Miért Felhőhöz készült Defender az előfizetés engedély nélküli felhasználói fiókjait "MFA-igényként" megjeleníteni?

Felhőhöz készült Defender MFA-javaslatai a Azure RBAC-szerepkörök és klasszikus Azure-előfizetés-rendszergazdák szerepkör. Ellenőrizze, hogy egyik fiók se rendelkezzen ilyen szerepkörökkel.

Az MFA-t a PIM-sel kényszerítjük ki. Miért nem megfelelőként jelennek meg a PIM-fiókok?

Felhőhöz készült Defender MFA-javaslatai jelenleg nem támogatják a PIM-fiókokat. A Felhasználók/Csoport szakaszban adhatja ezeket a fiókokat feltételes hozzáférési szabályzathoz.

Felmenthetek vagy elutasíthatok néhány fiókot?

A nem MFA-t használó fiókok kivételének lehetősége az előzetes verzióban elérhető új javaslatokban érhető el:

- Az Azure-erőforrások tulajdonosi engedélyekkel rendelkező fiókjai számára engedélyezni kell az MFA-t

- Az Azure-erőforrások írási engedélyekkel rendelkező fiókjai számára engedélyezni kell az MFA-t

- Az Azure-erőforrások olvasási engedélyeivel rendelkező fiókoknak engedélyezni kell az MFA-t

A fiókok kivételéhez kövesse az alábbi lépéseket:

- Válasszon ki egy nem megfelelő fiókhoz társított MFA-javaslatot.

- A Fiókok lapon válassza ki a kivételhez használni kívánt fiókot.

- Válassza a három pont gombot, majd válassza a Kivétel fiók lehetőséget.

- Válassza ki a hatókört és a kivétel okát.

Ha szeretné látni, hogy mely fiókok mentesülnek, keresse meg a kivétel alá tartozó fiókokat az egyes javaslatokhoz.

Tipp.

Ha mentesít egy fiókot, az nem lesz kifogástalan állapotúként jelenik meg, és az előfizetés nem fog kifogástalan állapotúnak tűnni.

Vannak-e korlátozások Felhőhöz készült Defender identitás- és hozzáférési védelmére?

A Felhőhöz készült Defender identitás- és hozzáférési védelmének bizonyos korlátai vannak:

- Az identitásjavaslatok nem érhetők el a 6000-nél több fiókkal rendelkező előfizetésekhez. Ezekben az esetekben az ilyen típusú előfizetések a Nem alkalmazható lapon jelennek meg.

- Az identitásjavaslatok nem érhetők el Felhőszolgáltató (CSP) partner rendszergazdai ügynökei számára.

- Az identitásjavaslatok nem azonosítják a kiemelt identitáskezelő (PIM) rendszerrel felügyelt fiókokat. Ha PIM-eszközt használ, előfordulhat, hogy pontatlan eredmények jelennek meg a Hozzáférés és engedélyek kezelése vezérlőben.

- Az identitásjavaslatok nem támogatják a Microsoft Entra feltételes hozzáférési szabályzatait a felhasználók és csoportok helyett a belefoglalt címtárszerepkörökkel.

Milyen operációs rendszerek támogatottak az EC2-példányaimhoz?

Az előre telepített SSM-ügynökkel rendelkező AMI-k listájáért tekintse meg ezt a lapot az AWS-dokumentációban.

Más operációs rendszerek esetén az SSM-ügynököt manuálisan kell telepíteni az alábbi utasítások használatával:

A CSPM-csomaghoz milyen IAM-engedélyekre van szükség az AWS-erőforrások felderítéséhez?

Az AWS-erőforrások felderítéséhez a következő IAM-engedélyek szükségesek:

| DataCollector | AWS-engedélyek |

|---|---|

| API-átjáró | apigateway:GET |

| Alkalmazás automatikus skálázása | application-autoscaling:Describe* |

| Automatikus méretezés | autoscaling-plans:Describe* autoscaling:Describe* |

| Tanúsítványkezelő | acm-pca:Describe* acm-pca:List* acm:Describe* acm:List* |

| CloudFormation | cloudformation:Describe* cloudformation:List* |

| CloudFront | cloudfront:DescribeFunction cloudfront:GetDistribution cloudfront:GetDistributionConfig cloudfront:List* |

| CloudTrail | cloudtrail:Describe* cloudtrail:GetEventSelectors cloudtrail:List* cloudtrail:LookupEvents |

| CloudWatch | cloudwatch:Describe* cloudwatch:List* |

| CloudWatch-naplók | logs:DescribeLogGroups logs:DescribeMetricFilters |

| CodeBuild | codebuild:DescribeCodeCoverages codebuild:DescribeTestCases codebuild:List* |

| Konfigurációs szolgáltatás | config:Describe* config:List* |

| DMS – adatbázis-migrálási szolgáltatás | dms:Describe* dms:List* |

| DAX | dax:Describe* |

| DynamoDB | dynamodb:Describe* dynamodb:List* |

| Ec2 | ec2:Describe* ec2:GetEbsEncryptionByDefault |

| ECR | ecr:Describe* ecr:List* |

| ECS | ecs:Describe* ecs:List* |

| EFS | elasticfilesystem:Describe* |

| EKS | eks:Describe* eks:List* |

| Elastic Beanstalk | elasticbeanstalk:Describe* elasticbeanstalk:List* |

| ELB – rugalmas terheléselosztás (v1/2) | elasticloadbalancing:Describe* |

| Rugalmas keresés | es:Describe* es:List* |

| EMR – rugalmas térképcsökkentés | elasticmapreduce:Describe* elasticmapreduce:GetBlockPublicAccessConfiguration elasticmapreduce:List* elasticmapreduce:View* |

| GuardDuty | guardduty:DescribeOrganizationConfiguration guardduty:DescribePublishingDestination guardduty:List* |

| IAM | iam:Generate* iam:Get* iam:List* iam:Simulate* |

| KMS | kms:Describe* kms:List* |

| Lambda | lambda:GetPolicy lambda:List* |

| Hálózati tűzfal | network-firewall:DescribeFirewall network-firewall:DescribeFirewallPolicy network-firewall:DescribeLoggingConfiguration network-firewall:DescribeResourcePolicy network-firewall:DescribeRuleGroup network-firewall:DescribeRuleGroupMetadata network-firewall:ListFirewallPolicies network-firewall:ListFirewalls network-firewall:ListRuleGroups network-firewall:ListTagsForResource |

| Távoli asztali szolgáltatások | rds:Describe* rds:List* |

| Vöröseltolódás | redshift:Describe* |

| S3 és S3Control | s3:DescribeJob s3:GetEncryptionConfiguration s3:GetBucketPublicAccessBlock s3:GetBucketTagging s3:GetBucketLogging s3:GetBucketAcl s3:GetBucketLocation s3:GetBucketPolicy s3:GetReplicationConfiguration s3:GetAccountPublicAccessBlock s3:GetObjectAcl s3:GetObjectTagging s3:List* |

| SageMaker | sagemaker:Describe* sagemaker:GetSearchSuggestions sagemaker:List* sagemaker:Search |

| Titkos kulcskezelő | secretsmanager:Describe* secretsmanager:List* |

| Egyszerű értesítési szolgáltatás SNS | sns:Check* sns:List* |

| SSM | ssm:Describe* ssm:List* |

| SQS | sqs:List* sqs:Receive* |

| STS | sts:GetCallerIdentity |

| WAF | waf-regional:Get* waf-regional:List* waf:List* wafv2:CheckCapacity wafv2:Describe* wafv2:List* |

Van api a GCP-erőforrások Felhőhöz készült Defender való csatlakoztatásához?

Igen. Felhőhöz készült Defender felhőbeli összekötők REST API-val való létrehozásához, szerkesztéséhez vagy törléséhez tekintse meg a Csatlakozás ors API részleteit.

Milyen GCP-régiókat támogat a Felhőhöz készült Defender?

Felhőhöz készült Defender támogatja és ellenőrzi az összes elérhető régiót a nyilvános GCP-felhőben.

Támogatja a munkafolyamat-automatizálás bármilyen üzletmenet-folytonossági vagy vészhelyreállítási (BCDR) forgatókönyvet?

A környezet BCDR-forgatókönyvekre való előkészítésekor, ahol a célerőforrás üzemkimaradást vagy egyéb katasztrófát tapasztal, a szervezet feladata az adatvesztés megakadályozása az Azure Event Hubs, a Log Analytics-munkaterület és a Logic Apps irányelveinek megfelelő biztonsági másolatok létrehozásával.

Minden aktív automatizáláshoz javasoljuk, hogy hozzon létre egy azonos (letiltott) automatizálást, és tárolja azt egy másik helyen. Ha leállás történik, engedélyezheti ezeket a biztonsági mentési automatizálásokat, és normál műveleteket tarthat fenn.

További információ az Azure Logic Apps üzletmenet-folytonosságáról és vészhelyreállításáról.

Milyen költségekkel jár az adatok exportálása?

A folyamatos exportálás engedélyezésének nincs költsége. A Log Analytics-munkaterületen lévő adatok betöltésének és megőrzésének költségei az ottani konfigurációtól függően merülhetnek fel.

Számos riasztás csak akkor érhető el, ha engedélyezte a Defender-csomagokat az erőforrásokhoz. Az exportált adatokban megjelenő riasztások előnézetének jó módja, ha az Azure Portal Felhőhöz készült Defender oldalain megjelenő riasztásokat látja.

További információk a Log Analytics-munkaterület díjszabásáról.

További információ az Azure Event Hubs díjszabásáról.

A Felhőhöz készült Defender díjszabásával kapcsolatos általános információkért tekintse meg a díjszabási oldalt.

A folyamatos exportálás tartalmazza az összes erőforrás aktuális állapotára vonatkozó adatokat?

Szám A folyamatos exportálás az események streamelésének céljából készült:

- Az exportálás engedélyezése előtt kapott riasztások nem lesznek exportálva.

- Javaslatok akkor küldi el a rendszer, ha egy erőforrás megfelelőségi állapota megváltozik. Ha például egy erőforrás kifogástalan állapotúról kifogástalan állapotúra vált. Ezért a riasztásokhoz hasonlóan az olyan erőforrásokra vonatkozó javaslatok sem lesznek exportálva, amelyek az exportálás engedélyezése óta nem változtak.

- Biztonsági vezérlőnként vagy előfizetésenként a biztonsági pontszám akkor lesz elküldve, ha egy biztonsági vezérlő pontszáma 0,01-es vagy újabb értékre változik.

- A rendszer akkor küldi el a szabályozási megfelelőségi állapotot , ha az erőforrás megfelelőségi állapota megváltozik.

A javaslatok elküldése miért különböző időközönként történik?

A különböző javaslatok különböző megfelelőségi értékelési időközökkel rendelkeznek, amelyek néhány percenként és néhány naponta is változhatnak. Így a javaslatoknak az exportálásokban való megjelenéséhez szükséges idő változó.

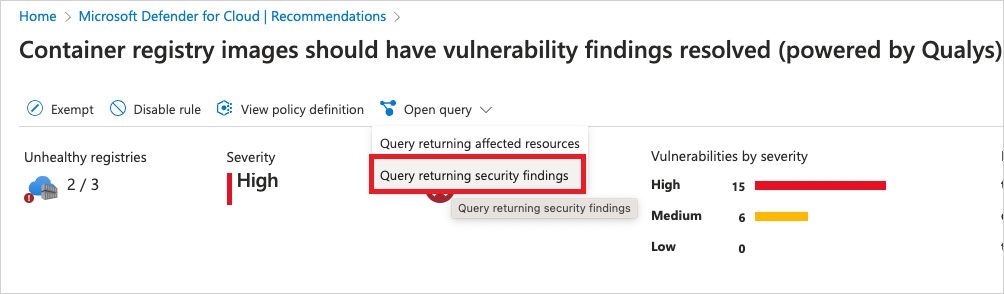

Hogyan kérhetek le példa lekérdezést egy javaslathoz?

Ha egy javaslathoz szeretne egy példa lekérdezést lekérni, nyissa meg a javaslatot a Felhőhöz készült Defender, válassza a Lekérdezés megnyitása lehetőséget, majd válassza a biztonsági eredményeket visszaadó Lekérdezés lehetőséget.

Támogatja a folyamatos exportálás az üzletmenet-folytonossági vagy vészhelyreállítási (BCDR) forgatókönyveket?

A folyamatos exportálás hasznos lehet az olyan BCDR-forgatókönyvek előkészítésében, amelyekben a célerőforrás üzemkimaradást vagy egyéb katasztrófát tapasztal. A szervezet feladata azonban az adatvesztés megakadályozása az Azure Event Hubs, a Log Analytics-munkaterület és a Logic App irányelveinek megfelelő biztonsági másolatok létrehozásával.

További információ az Azure Event Hubs – Geo-vészhelyreállítás című témakörben.

Egyszerre több csomagot is frissíthetek programozott módon egy előfizetésen?

Nem javasoljuk több csomag programozott frissítését egyetlen előfizetésen egyszerre (REST API-n, ARM-sablonokon, szkripteken stb.). A Microsoft.Security/pricings API vagy bármely más programozott megoldás használatakor 10–15 másodperces késleltetést kell beszúrnia az egyes kérések közé.

Következő lépések

További információ a Felhőhöz készült Defender újdonságairól