Egyéb veszélyforrások elleni védelem a Felhőhöz készült Microsoft Defender

A beépített speciális védelmi tervek mellett a Felhőhöz készült Microsoft Defender a következő veszélyforrások elleni védelmi képességeket is kínálja.

Tipp.

A Felhőhöz készült Defender veszélyforrások elleni védelmi képességeinek engedélyezéséhez engedélyeznie kell a továbbfejlesztett biztonsági funkciókat az előfizetésen, amely tartalmazza az alkalmazandó számítási feladatokat.

Veszélyforrások elleni védelem azure-beli hálózati réteghez

A felhőalapú hálózati rétegelemzéshez készült Defenderek minta IPFIX-adatokon alapulnak, amelyek az Azure-mag útválasztók által gyűjtött csomagfejlécek. Ezen adatcsatorna alapján Felhőhöz készült Defender gépi tanulási modelleket használ a rosszindulatú forgalmi tevékenységek azonosítására és megjelölésére. Felhőhöz készült Defender a Microsoft Threat Intelligence adatbázist is használja az IP-címek bővítéséhez.

Egyes hálózati konfigurációk korlátozzák Felhőhöz készült Defender a gyanús hálózati tevékenységekkel kapcsolatos riasztások létrehozásában. A hálózati riasztások létrehozásához Felhőhöz készült Defender győződjön meg arról, hogy:

- A virtuális gép nyilvános IP-címmel rendelkezik (vagy egy nyilvános IP-címmel rendelkező terheléselosztón van).

- A virtuális gép hálózati kimenő forgalmát egy külső IDS-megoldás nem blokkolja.

Az Azure hálózati rétegbeli riasztásainak listáját a riasztások referenciatáblázatában találja.

Biztonsági riasztások streamelése más Microsoft-szolgáltatások

Azure WAF-riasztások megjelenítése Felhőhöz készült Defender

Az Azure Application Gateway egy olyan webalkalmazási tűzfalat (WAF) nyújt, amely központi védelmet biztosít a webalkalmazások számára a biztonsági rések és az azokat kihasználó támadások ellen.

A webalkalmazásokat egyre inkább rosszindulatú támadások támadják meg, amelyek kihasználják a gyakran ismert biztonsági réseket. Az Application Gateway WAF az Open Web Application Security Project 3.2-s vagy újabb alapvető szabálykészletén alapul. A WAF automatikusan frissül az új biztonsági rések elleni védelem érdekében.

Ha WAF Security-megoldást hozott létre, a WAF-riasztásokat a rendszer más konfigurációk nélkül streameli Felhőhöz készült Defender. A WAF által generált riasztásokról további információt a webalkalmazási tűzfal CRS-szabálycsoportjaiban és szabályaiban talál.

Feljegyzés

Csak a WAF v1 támogatott, és Felhőhöz készült Microsoft Defender fog működni.

Az Azure Application Gateway WAF üzembe helyezéséhez hajtsa végre a következő lépéseket:

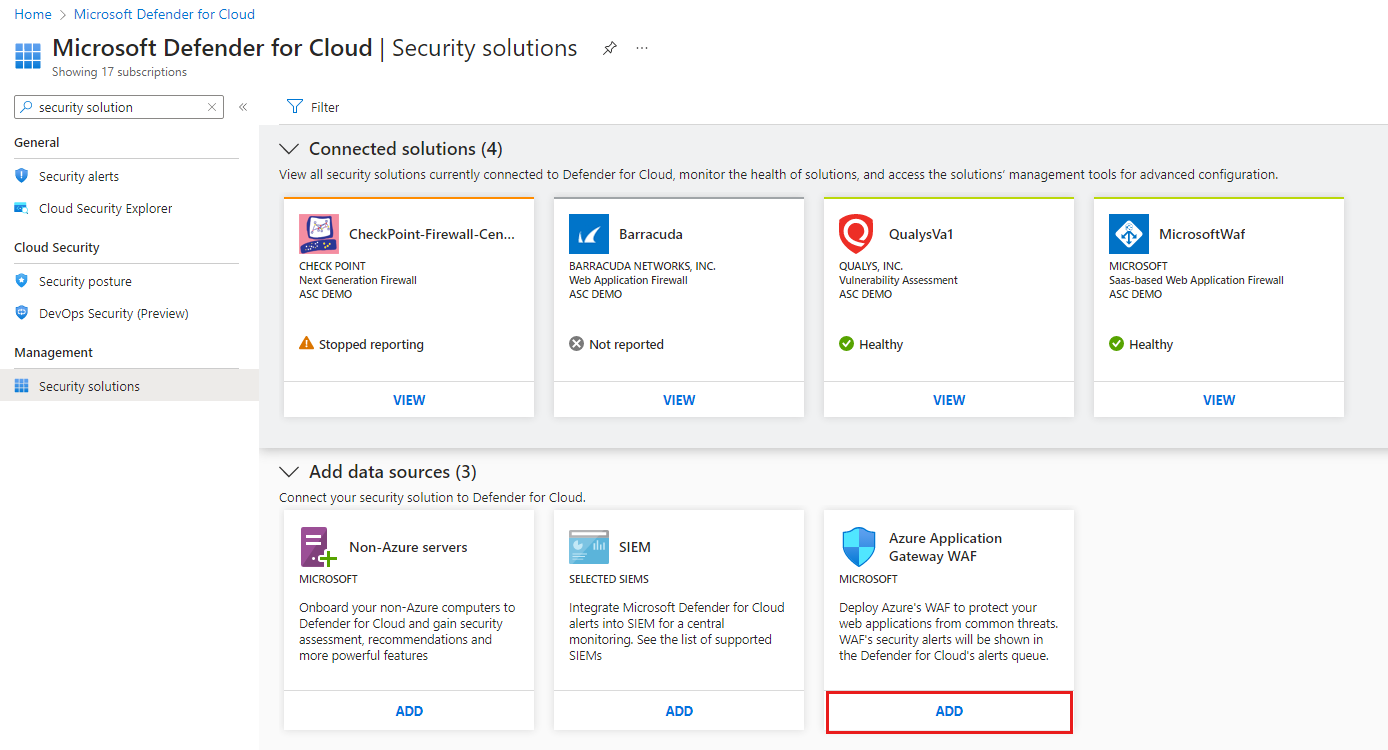

Az Azure Portalon nyissa meg a Felhőhöz készült Defender.

A Felhőhöz készült Defender menüjében válassza a Biztonsági megoldások lehetőséget.

Az Adatforrások hozzáadása szakaszban válassza a Hozzáadás az Azure Application Gateway WAF-hez lehetőséget.

Azure DDoS Protection-riasztások megjelenítése Felhőhöz készült Defender

Az elosztott szolgáltatásmegtagadási (DDoS) támadásokról ismert, hogy könnyen végrehajthatók. Nagy biztonsági problémát jelent, különösen akkor, ha az alkalmazásokat a felhőbe helyezi át. A DDoS-támadás megpróbálja kimeríteni az alkalmazás erőforrásait, így az alkalmazás nem érhető el a jogos felhasználók számára. A DDoS-támadások bármilyen, az interneten keresztül elérhető végpontot megcélzhatnak.

A DDoS-támadások elleni védelem érdekében vásároljon licencet az Azure DDoS Protectionhez, és győződjön meg arról, hogy az alkalmazástervezési ajánlott eljárásokat követi. A DDoS Protection különböző szolgáltatási szinteket biztosít. További információkért tekintse meg az Azure DDoS Protection áttekintését.

Ha engedélyezve van az Azure DDoS Protection, a DDoS-riasztásokat a rendszer más konfiguráció nélkül streameli Felhőhöz készült Defender. A DDoS Protection által létrehozott riasztásokról további információt a riasztások referenciatáblázatában talál.

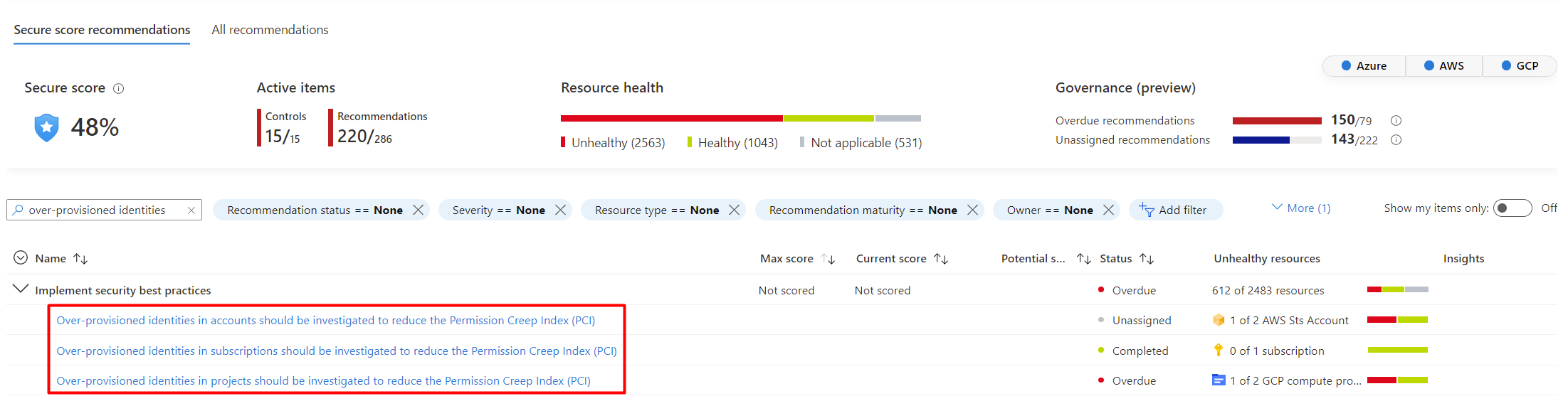

Microsoft Entra Engedélykezelés (korábban Cloudknox)

Microsoft Entra Engedélykezelés egy felhőinfrastruktúra-jogosultságkezelési (CIEM) megoldás. A Microsoft Entra Engedélykezelés átfogó átláthatóságot és vezérlést biztosít minden identitáshoz és erőforráshoz az Azure-ban, az AWS-ben és a GCP-ben.

Az integráció részeként minden előkészített Azure-előfizetés, AWS-fiók és GCP-projekt áttekintést nyújt az Engedélykúszó indexről (PCI). A PCI egy összesített metrika, amely rendszeres időközönként értékeli az identitások és erőforrások nem használt vagy túlzott engedélyeinek számával járó kockázati szintet. A PCI a számukra elérhető engedélyek alapján méri a kockázatos identitásokat.

Következő lépések

A veszélyforrások elleni védelemmel kapcsolatos funkciók biztonsági riasztásairól az alábbi cikkekben olvashat bővebben: