GCP-projekt csatlakoztatása a Felhőhöz készült Microsoft Defenderhez

A számítási feladatok gyakran több felhőplatformra is kiterjednek. A felhőbiztonsági szolgáltatásoknak ugyanezt kell tenni. Felhőhöz készült Microsoft Defender segít megvédeni a számítási feladatokat a Google Cloud Platformban (GCP), de be kell állítania a köztük lévő kapcsolatot és Felhőhöz készült Defender.

Ez a képernyőkép az Felhőhöz készült Defender áttekintési irányítópulton megjelenő GCP-fiókokat mutatja.

GCP engedélyezési terv

A Felhőhöz készült Microsoft Defender és a GCP közötti hitelesítési folyamat összevont hitelesítési folyamat.

A Felhőhöz készült Defender előkészítésekor a GCloud-sablonnal a következő erőforrások hozhatók létre a hitelesítési folyamat részeként:

Számítási feladatok identitáskészlete és -szolgáltatók

Szolgáltatásfiókok és szabályzatkötések

A hitelesítési folyamat a következőképpen működik:

Felhőhöz készült Microsoft Defender CSPM szolgáltatása microsoft Entra-jogkivonatot szerez be. A jogkivonatot a Microsoft Entra ID írja alá az RS256 algoritmussal, és 1 órán át érvényes.

A Microsoft Entra-jogkivonat a Google STS-jogkivonatával lesz kicserélve.

A Google STS érvényesíti a jogkivonatot a számítási feladat identitásszolgáltatójával. A Microsoft Entra-jogkivonatot a rendszer elküldi a Google STS-ének, amely ellenőrzi a jogkivonatot a számítási feladat identitásszolgáltatójával. A célközönség érvényesítése ezután megtörténik, és a jogkivonat aláírása megtörténik. Ezután a rendszer visszaad egy Google STS-jogkivonatot Felhőhöz készült Defender CSPM-szolgáltatásába.

Felhőhöz készült Defender CSPM-szolgáltatása a Google STS-jogkivonatot használja a szolgáltatásfiók megszemélyesítéséhez. Felhőhöz készült Defender CSPM-címe megkapja a projekt vizsgálatához használt szolgáltatásfiók hitelesítő adatait.

Előfeltételek

A cikkben szereplő eljárások elvégzéséhez a következőkre van szükség:

Microsoft Azure-előfizetés. Ha nem rendelkezik Azure-előfizetéssel, regisztrálhat egy ingyenes előfizetésre.

Felhőhöz készült Microsoft Defender beállítás az Azure-előfizetésben.

Hozzáférés GCP-projekthez.

Közreműködői engedély a megfelelő Azure-előfizetéshez és tulajdonosi engedély a GCP-szervezethez vagy projekthez.

A díjszabási oldalon további információt Felhőhöz készült Defender díjszabásáról.

Ha GCP-projekteket csatlakoztat adott Azure-előfizetésekhez, vegye figyelembe a Google Cloud erőforráshierarchiáját és az alábbi irányelveket:

- A GCP-projekteket a projekt szintjén Felhőhöz készült Microsoft Defender csatlakoztathatja.

- Több projektet is csatlakoztathat egy Azure-előfizetéshez.

- Több projektet több Azure-előfizetéshez is csatlakoztathat.

A GCP-projekt Csatlakozás

Az előkészítési folyamat négy részből áll, amelyek a GCP-projekt és a Felhőhöz készült Microsoft Defender közötti biztonsági kapcsolat létrehozásakor történnek.

Projekt részletei

Az első szakaszban hozzá kell adnia a GCP-projekt és a Felhőhöz készült Defender közötti kapcsolat alapvető tulajdonságait.

Itt elnevezi az összekötőt, kiválaszt egy előfizetést és egy erőforráscsoportot, amelyet biztonsági összekötőnek nevezett ARM-sablonerőforrás létrehozásához használ. A biztonsági összekötő egy konfigurációs erőforrást jelöl, amely tartalmazza a projektek beállításait.

Tervek kiválasztása a projekthez

A szervezet adatainak megadása után kiválaszthatja, hogy mely csomagokat szeretné engedélyezni.

Itt döntheti el, hogy mely erőforrásokat szeretné védeni a kapni kívánt biztonsági érték alapján.

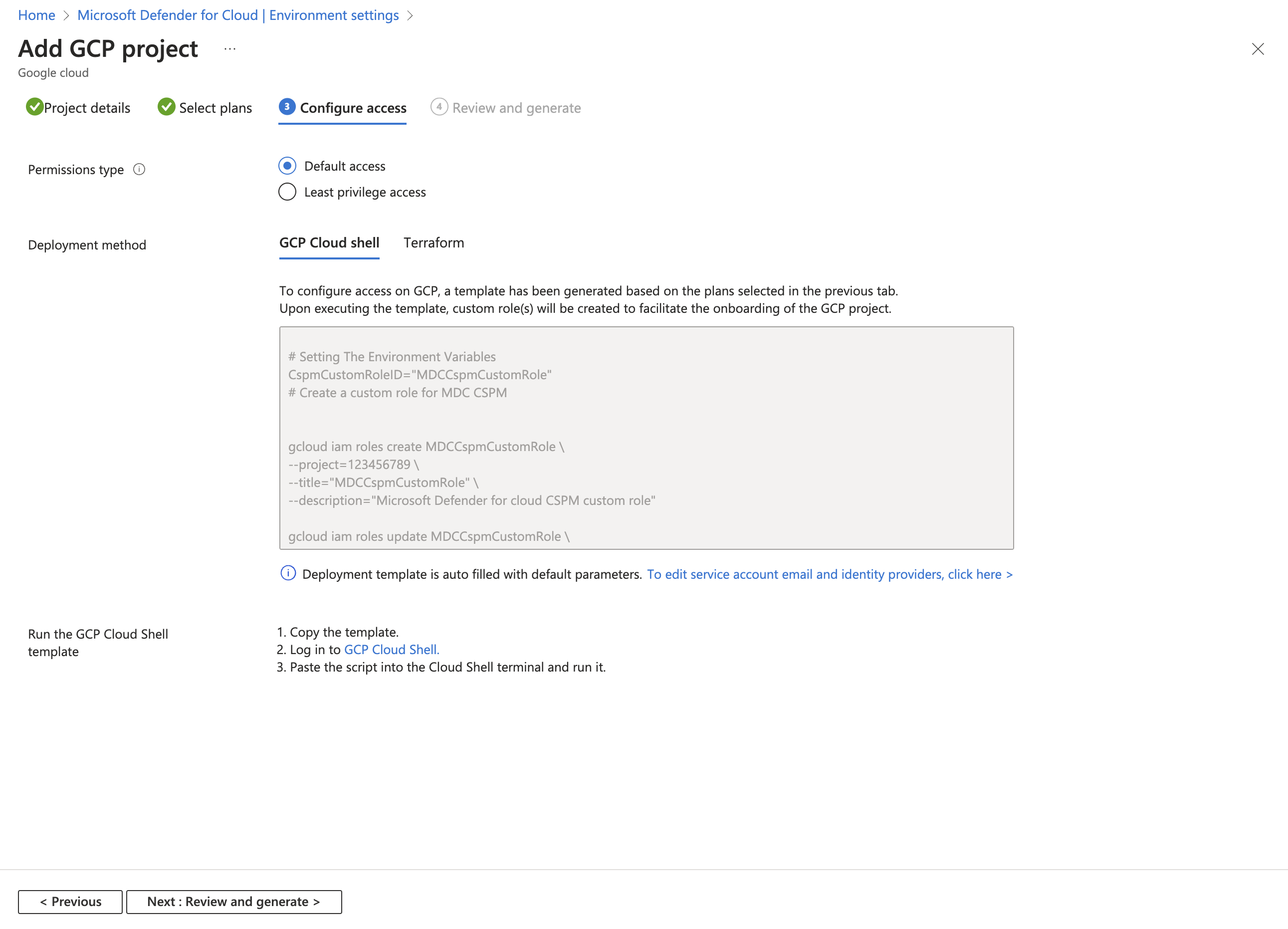

Hozzáférés konfigurálása a projekthez

Miután kiválasztotta a terveket, engedélyeznie kell azokat az erőforrásokat, amelyeket védeni szeretne, konfigurálnia kell a hozzáférést a Felhőhöz készült Defender és a GCP-projekt között.

Ebben a lépésben megtalálhatja azt a GCloud-szkriptet, amelyet az előkészítés alatt lévő GCP-projekten kell futtatni. A GCloud-szkript az előkészítéshez kiválasztott tervek alapján jön létre.

A GCloud-szkript létrehozza az összes szükséges erőforrást a GCP-környezetben, hogy Felhőhöz készült Defender működhessenek, és a következő biztonsági értékeket biztosíthassák:

- Számítási feladatok identitáskészlete

- Számítási feladat identitásszolgáltatója (csomagonként)

- Szolgáltatásfiókok

- Projektszintű szabályzatkötések (a szolgáltatásfiók csak az adott projekthez rendelkezik hozzáféréssel)

A projekt összekötőjének áttekintése és létrehozása

Az előkészítés utolsó lépése az összes kijelölés áttekintése és az összekötő létrehozása.

Feljegyzés

A GCP-erőforrások felderítéséhez és a hitelesítési folyamat engedélyezéséhez engedélyezni kell a következő API-kat:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.comHa jelenleg nem engedélyezi ezeket az API-kat, a GCloud-szkript futtatásával engedélyezheti őket az előkészítési folyamat során.

Az összekötő létrehozása után elindul egy vizsgálat a GCP-környezetben. Az új javaslatok legfeljebb 6 óra elteltével jelennek meg Felhőhöz készült Defender. Ha engedélyezte az automatikus fejlesztést, a rendszer automatikusan telepíti az Azure Arcot és az összes engedélyezett bővítményt minden újonnan észlelt erőforráshoz.

A GCP-szervezet Csatlakozás

Az egyetlen projekt előkészítéséhez hasonlóan a GCP-szervezet előkészítésekor Felhőhöz készült Defender létrehoz egy biztonsági összekötőt a szervezet minden projektjéhez (kivéve, ha bizonyos projekteket kizártak).

Munkahely adatai

Az első szakaszban hozzá kell adnia a GCP-szervezet és a Felhőhöz készült Defender közötti kapcsolat alapvető tulajdonságait.

Itt nevezze el az összekötőt, és válasszon ki egy előfizetést és erőforráscsoportot, amely biztonsági összekötőnek nevezett ARM-sablonerőforrás létrehozásához használatos. A biztonsági összekötő egy konfigurációs erőforrást jelöl, amely tartalmazza a projektek beállításait.

Emellett kiválaszthat egy helyet, és hozzáadhatja a projekt szervezeti azonosítóját.

A szervezet előkészítésekor a projektszámokat és a mappaazonosítókat is kizárhatja.

A szervezet csomagjainak kiválasztása

A szervezet adatainak megadása után kiválaszthatja, hogy mely csomagokat szeretné engedélyezni.

Itt döntheti el, hogy mely erőforrásokat szeretné védeni a kapni kívánt biztonsági érték alapján.

Hozzáférés konfigurálása a szervezet számára

Miután kiválasztotta a csomagokat, engedélyezni szeretné azokat az erőforrásokat, amelyeket védeni szeretne, konfigurálnia kell a hozzáférést Felhőhöz készült Defender és a GCP-szervezet között.

A szervezet előkészítésekor van egy szakasz, amely tartalmazza a felügyeleti projekt részleteit. A többi GCP-projekthez hasonlóan a szervezet is projektnek számít, és a Felhőhöz készült Defender használja a szervezet Felhőhöz készült Defender való összekapcsolásához szükséges összes szükséges erőforrás létrehozásához.

A felügyeleti projekt részletei szakaszban a következő lehetőségek közül választhat:

- Felügyeleti projekt dedikálása Felhőhöz készült Defender számára, hogy belefoglaljon a GCloud-szkriptbe.

- Adja meg a felügyeleti projektként használni kívánt, már meglévő projekt részleteit a Felhőhöz készült Defender.

El kell döntenie, hogy mi a legjobb megoldás a szervezet architektúrájához. Javasoljuk, hogy hozzon létre egy dedikált projektet Felhőhöz készült Defender számára.

A GCloud-szkript az előkészítéshez kiválasztott tervek alapján jön létre. A szkript létrehozza az összes szükséges erőforrást a GCP-környezetben, hogy Felhőhöz készült Defender működhessenek, és a következő biztonsági előnyöket biztosíthassák:

- Számítási feladatok identitáskészlete

- Számítási feladatok identitásszolgáltatója minden csomaghoz

- Egyéni szerepkör, amely hozzáférést biztosít Felhőhöz készült Defender a projekt felderítéséhez és beszerzéséhez az előkészített szervezet alá

- Szolgáltatásfiók minden csomaghoz

- Szolgáltatásfiók az automatikusan kiépítési szolgáltatáshoz

- Szervezeti szintű szabályzatkötések minden szolgáltatásfiókhoz

- API-engedélyezések a felügyeleti projekt szintjén

Egyes API-k nincsenek közvetlen használatban a felügyeleti projekttel. Ehelyett az API-k a projekten keresztül hitelesítik magukat, és egy másik projekt egyik API-ját használják. Az API-t engedélyezni kell a felügyeleti projektben.

Az összekötő áttekintése és létrehozása a szervezet számára

Az előkészítés utolsó lépése az összes kijelölés áttekintése és az összekötő létrehozása.

Feljegyzés

A GCP-erőforrások felderítéséhez és a hitelesítési folyamat engedélyezéséhez engedélyezni kell a következő API-kat:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.comHa jelenleg nem engedélyezi ezeket az API-kat, a GCloud-szkript futtatásával engedélyezheti őket az előkészítési folyamat során.

Az összekötő létrehozása után elindul egy vizsgálat a GCP-környezetben. Az új javaslatok legfeljebb 6 óra elteltével jelennek meg Felhőhöz készült Defender. Ha engedélyezte az automatikus fejlesztést, a rendszer automatikusan telepíti az Azure Arcot és az összes engedélyezett bővítményt minden újonnan észlelt erőforráshoz.

Nem kötelező: Kijelölt csomagok konfigurálása

Alapértelmezés szerint minden csomag be van kapcsolva. Kikapcsolhatja a szükségtelen csomagokat.

A Defender for Servers csomag konfigurálása

A Microsoft Defender for Servers fenyegetésészlelést és speciális védelmet biztosít a GCP virtuálisgép-példányokhoz. A Microsoft Defender for Servers biztonsági tartalmának teljes körű megtekintéséhez csatlakoztassa a GCP virtuálisgép-példányokat az Azure Archoz. Ha a Microsoft Defender for Servers csomagot választja, a következőkre van szüksége:

A Microsoft Defender for Servers engedélyezve van az előfizetésében. Megtudhatja, hogyan engedélyezheti a csomagokat a bővített biztonsági funkciók engedélyezésében.

Azure Arc a virtuálisgép-példányokra telepített kiszolgálókhoz.

Javasoljuk, hogy az automatikus fejlesztési folyamat használatával telepítse az Azure Arcot a virtuálisgép-példányokra. Az automatikus kiépítés alapértelmezés szerint engedélyezve van az előkészítési folyamat során, és tulajdonosi engedélyeket igényel az előfizetéshez. Az Azure Arc automatikus fejlesztési folyamata a GCP végén található OS Config-ügynököt használja. További információ az operációsrendszer-konfigurációs ügynök rendelkezésre állásáról a GCP-gépeken.

Az Azure Arc automatikus fejlesztési folyamata a GCP virtuálisgép-kezelőjével kényszeríti ki a szabályzatokat a virtuális gépeken az operációsrendszer-konfigurációs ügynökön keresztül. Az aktív operációsrendszer-konfigurációs ügynökkel rendelkező virtuális gépek a GCP-nek megfelelően költséggel járnak. Annak megtekintéséhez, hogy ez a költség milyen hatással lehet a fiókjára, tekintse meg a GCP műszaki dokumentációját.

A Microsoft Defender for Servers nem telepíti az operációsrendszer-konfigurációs ügynököt olyan virtuális gépre, amely nincs telepítve. A Microsoft Defender for Servers azonban lehetővé teszi az operációsrendszer-konfigurációs ügynök és az operációsrendszer-konfigurációs szolgáltatás közötti kommunikációt, ha az ügynök már telepítve van, de nem kommunikál a szolgáltatással. Ez a kommunikáció megváltoztathatja az operációsrendszer-konfigurációs ügynököt, inactiveactive és további költségekhez vezethet.

Másik lehetőségként manuálisan is csatlakoztathatja a virtuálisgép-példányokat az Azure Archoz kiszolgálókhoz. A Defender for Servers-csomaggal rendelkező, az Azure Archoz nem kapcsolódó projektek példányait az ajánlott GCP virtuálisgép-példányoknak az Azure Archoz kell csatlakoztatni. Válassza a javítás lehetőséget a javaslatban az Azure Arc kiválasztott gépekre való telepítéséhez.

A már nem létező GCP virtuális gépekhez tartozó Azure Arc-kiszolgálók (és a leválasztott vagy lejárt állapotú Azure Arc-kiszolgálók) hét nap elteltével törlődnek. Ez a folyamat eltávolítja a irreleváns Azure Arc-entitásokat, hogy csak a meglévő példányokhoz kapcsolódó Azure Arc-kiszolgálók jelenjenek meg.

Győződjön meg arról, hogy megfelel az Azure Arc hálózati követelményeinek.

Engedélyezze ezeket a további bővítményeket az Azure Archoz csatlakoztatott gépeken:

- Microsoft Defender végponthoz

- Sebezhetőségi felmérési megoldás (Microsoft Defender biztonságirés-kezelés vagy Qualys)

A Defender for Servers címkéket rendel az Azure Arc GCP-erőforrásokhoz az automatikus fejlesztési folyamat kezeléséhez. Ezeket a címkéket megfelelően kell hozzárendelni az erőforrásokhoz, hogy a Defender for Servers felügyelhesse az erőforrásokat: Cloud, InstanceName, , MDFCSecurityConnector, MachineIdProjectIdés ProjectNumber.

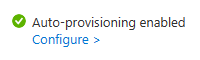

A Defender for Servers csomag konfigurálása:

Kövesse a lépéseket a GCP-projekt csatlakoztatásához.

A Csomagok kiválasztása lapon válassza a Konfigurálás lehetőséget.

Az Automatikus kiépítés konfigurációs panelen szükség szerint kapcsolja be vagy ki a kapcsolókat.

Ha az Azure Arc-ügynök ki van kapcsolva, kövesse a korábban említett manuális telepítési folyamatot.

Válassza a Mentés lehetőséget.

Folytassa a GCP-projektutasítások Csatlakozás 8. lépésével.

A Defender for Databases csomag konfigurálása

A Microsoft Defender for Databases biztonsági tartalmának teljes körű megtekintéséhez csatlakoztassa a GCP virtuálisgép-példányokat az Azure Archoz.

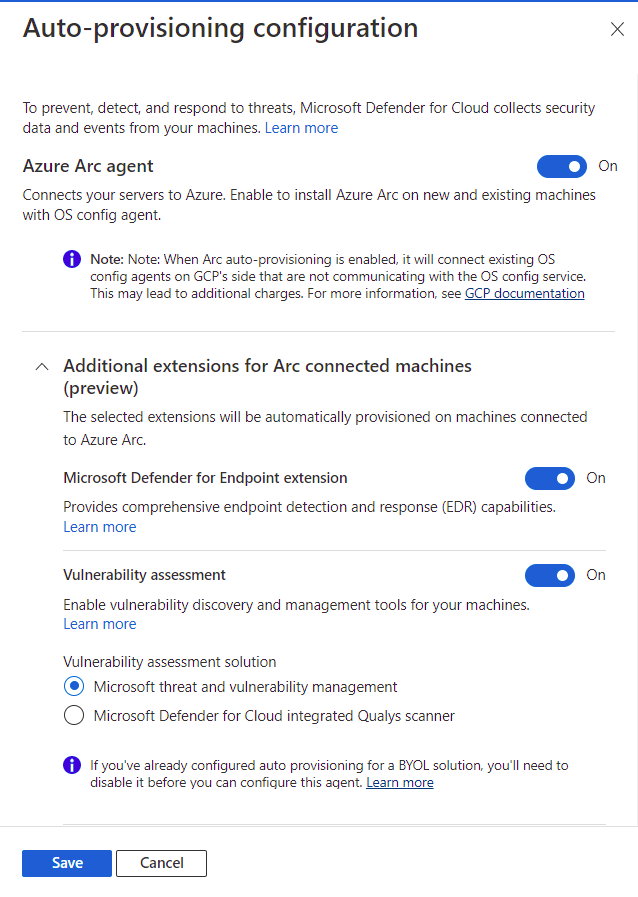

A Defender for Databases csomag konfigurálása:

Kövesse a lépéseket a GCP-projekt csatlakoztatásához.

A Tervek kijelölése lap Adatbázisok területén válassza a Gépház lehetőséget.

A Csomagkonfiguráció panelen szükség szerint kapcsolja be vagy ki a kapcsolókat.

Ha az Azure Arc kapcsolója ki van kapcsolva, kövesse a korábban említett manuális telepítési folyamatot.

Válassza a Mentés lehetőséget.

Folytassa a GCP-projektutasítások Csatlakozás 8. lépésével.

A Defender for Containers csomag konfigurálása

A Microsoft Defender for Containers fenyegetésészlelést és speciális védelmet biztosít a GCP Google Kubernetes Engine (GKE) Standard fürtjeihez. A Defender for Containers teljes biztonsági értékének lekéréséhez és a GCP-fürtök teljes védelméhez győződjön meg arról, hogy megfelel az alábbi követelményeknek.

Feljegyzés

- Ha úgy dönt, hogy letiltja a rendelkezésre álló konfigurációs beállításokat, a fürtökben nem lesznek ügynökök vagy összetevők üzembe helyezve. További információ a funkciók elérhetőségéről.

- A GCP-n való üzembe helyezéskor a Defender for Containers külső költségekkel járhat, például naplózási költségekkel, pub/alköltségekkel és kimenő költségekkel.

A Kubernetes naplózási naplóit a következőre Felhőhöz készült Defender: Alapértelmezés szerint engedélyezve van. Ez a konfiguráció csak a GCP-projekt szintjén érhető el. Ügynök nélküli adatgyűjtést biztosít a naplóadatokról a GCP-felhőnaplózáson keresztül a Felhőhöz készült Microsoft Defender háttérrendszerbe további elemzés céljából. A Defender for Containershez vezérlősík-naplózási naplókra van szükség a futtatókörnyezeti veszélyforrások elleni védelem biztosításához. Ha Kubernetes-naplókat szeretne küldeni a Microsoft Defendernek, kapcsolja be a beállítást.

A Defender érzékelőjének automatikus kiépítése az Azure Archoz és az Azure Policy-bővítmény automatikus kiépítése az Azure Archoz: Alapértelmezés szerint engedélyezve van. Az Azure Arc-kompatibilis Kubernetes és annak bővítményei három módon telepíthetők a GKE-fürtökre:

- A Defender for Containers projektszinten történő automatikus üzembe helyezésének engedélyezése az ebben a szakaszban ismertetett utasításoknak megfelelően. Ezt a módszert javasoljuk.

- Használjon Felhőhöz készült Defender javaslatokat a fürtönkénti telepítéshez. Ezek megjelennek a Felhőhöz készült Microsoft Defender javaslatok oldalán. Megtudhatja, hogyan helyezheti üzembe a megoldást adott fürtökön.

- Az Arc-kompatibilis Kubernetes és -bővítmények manuális telepítése.

A Kubernetes ügynök nélküli felderítése API-alapú felderítést biztosít a Kubernetes-fürtök számára. A Kubernetes ügynök nélküli felderítésének engedélyezéséhez állítsa be a beállítást Be értékre.

Az ügynök nélküli tároló sebezhetőségi felmérése biztonságirés-kezelés biztosít a Google Container Registryben (GCR) és a Google Artifact Registryben (GAR) tárolt képekhez, valamint a GKE-fürtökön futó képekhez. Az ügynök nélküli tároló biztonságirés-felmérési funkciójának engedélyezéséhez állítsa be a beállítást Be értékre.

A Defender for Containers csomag konfigurálása:

Kövesse a lépéseket a GCP-projekt csatlakoztatásához.

A Csomagok kiválasztása lapon válassza a Konfigurálás lehetőséget. Ezután a Defender for Containers konfigurációs paneljén kapcsolja be a kapcsolókat.

Válassza a Mentés lehetőséget.

Folytassa a GCP-projektutasítások Csatlakozás 8. lépésével.

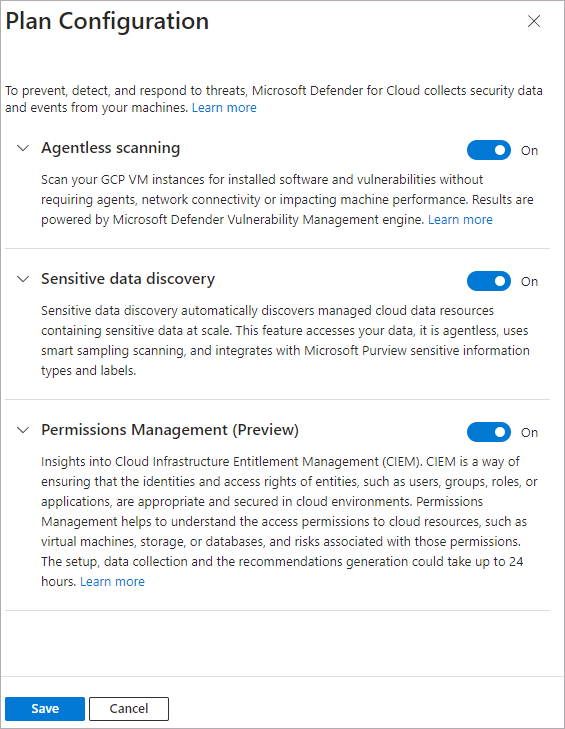

A Defender CSPM-csomag konfigurálása

Ha a Microsoft Defender CSPM-csomagot választja, a következőkre van szüksége:

- Microsoft Azure-előfizetés. Ha nem rendelkezik Azure-előfizetéssel, regisztrálhat egy ingyenes előfizetésre.

- Engedélyeznie kell Felhőhöz készült Microsoft Defender az Azure-előfizetésében.

- Ahhoz, hogy hozzáférjen a CSPM-csomagban elérhető összes funkcióhoz, a csomagot engedélyeznie kell az előfizetés tulajdonosának.

További információ a Defender CSPM engedélyezéséről.

A Defender CSPM-csomag konfigurálása:

Kövesse a lépéseket a GCP-projekt csatlakoztatásához.

A Csomagok kiválasztása lapon válassza a Konfigurálás lehetőséget.

A Terv konfigurációs panelen kapcsolja be vagy ki a kapcsolókat. A Defender CSPM teljes értékének lekéréséhez javasoljuk, hogy kapcsolja be az összes kapcsolót.

Válassza a Mentés lehetőséget.

Folytassa a GCP-projektutasítások Csatlakozás 8. lépésével.

GCP-erőforrások figyelése

A Felhőhöz készült Defender biztonsági javaslatok lapja az Azure- és AWS-erőforrásokkal együtt jeleníti meg a GCP-erőforrásokat egy valódi többfelhős nézethez.

Ha erőforrástípus szerint szeretné megtekinteni az erőforrásokra vonatkozó összes aktív javaslatot, használja a Felhőhöz készült Defender eszközleltár lapját, és szűrjön a kívánt GCP-erőforrástípusra.

Feljegyzés

Mivel a Log Analytics-ügynök (más néven MMA) 2024 augusztusában megszűnik, a defender for Servers összes funkciója és biztonsági képessége, beleértve az ezen az oldalon leírtakat is, a kivonás dátuma előtt Végponthoz készült Microsoft Defender integrációs vagy ügynök nélküli vizsgálaton keresztül lesz elérhető. A Jelenleg a Log Analytics-ügynökre támaszkodó összes funkció ütemtervével kapcsolatos további információkért tekintse meg ezt a közleményt.

Integrálás a Microsoft Defender XDR-sel

A Felhőhöz készült Defender engedélyezésekor Felhőhöz készült Defender riasztások automatikusan integrálva lesznek a Microsoft Defender portálba. Nincs szükség további lépésekre.

A Felhőhöz készült Microsoft Defender és a Microsoft Defender XDR integrációja a felhőkörnyezeteket a Microsoft Defender XDR-be helyezi. A Microsoft Defender XDR-be integrált Felhőhöz készült Defender riasztásaival és felhőbeli korrelációival az SOC-csapatok mostantól egyetlen felületen férhetnek hozzá az összes biztonsági információhoz.

További információ Felhőhöz készült Defender riasztásairól a Microsoft Defender XDR-ben.

Következő lépések

A GCP-projekt Csatlakozás része a Felhőhöz készült Microsoft Defender elérhető többfelhős felületnek:

- Az összes erőforrás védelme Felhőhöz készült Defender.

- Állítsa be a helyszíni gépeket és az AWS-fiókot.

- Többfelhős összekötők hibaelhárítása.

- Válaszokat kaphat a GCP-projekt csatlakoztatásával kapcsolatos gyakori kérdésekre .