Tervezési és működtetési útmutató

Ez az útmutató informatikusok, informatikai tervezők, információbiztonsági elemzők és felhőgazdák számára készült, akik Felhőhöz készült Defender szeretnének használni.

Tervezési útmutató

Ez az útmutató bemutatja, hogyan illeszkedik Felhőhöz készült Defender a szervezet biztonsági követelményeibe és felhőkezelési modelljébe. Fontos tisztában lenni azzal, hogy a szervezet különböző tagjai vagy csapatai hogyan használják a szolgáltatást a biztonságos fejlesztési és üzemeltetési, monitorozási, irányítási és incidenskezelési igények kielégítésére. A Felhőhöz készült Defender használatának tervezésekor a legfontosabb területek a következők:

- Biztonsági szerepkörök és hozzáférés-vezérlés

- Biztonsági szabályzatok és javaslatok

- Adatgyűjtés és -tárolás

- Nem Azure-erőforrások előkészítése

- A biztonság folyamatos ellenőrzése

- Incidensmegoldás

A következő szakaszban megtanulhatja, hogyan tervezheti meg ezeket a területeket, és hogyan alkalmazhatja ezeket a javaslatokat a követelmények alapján.

Megjegyzés:

Olvassa el Felhőhöz készült Defender gyakori kérdéseket a tervezési és tervezési fázisban is hasznos gyakori kérdések listájához.

Biztonsági szerepkörök és hozzáférés-vezérlés

A szervezet méretétől és szerkezetétől függően több személy és csapat is használhatja a Felhőhöz készült Defender különböző, biztonsággal kapcsolatos feladatok elvégzésére. A következő ábrán néhány képzeletbeli személyt mutatunk be, és ismertetjük a szerepköreiket és biztonsági feladataikat:

Felhőhöz készült Defender lehetővé teszi ezeknek a személyeknek, hogy elegettehessenek ezeknek a különböző feladatoknak. Például:

Bálint (számítási feladatok felelőse)

Felhőbeli számítási feladatok és a kapcsolódó erőforrások kezelése.

Felelős a vállalati biztonsági szabályzattal összhangban lévő védelem megvalósításáért és fenntartásáért.

Eszter (adatvédelmi felelős/számítástechnikai felelős)

A vállalat biztonságának minden aspektusáért felelős.

Szeretné megismerni a vállalat felhőbeli számítási feladatok közötti biztonsági helyzetét.

Tájékoztatni kell a főbb támadásokat és kockázatokat.

András (számítástechnikai biztonsági felelős)

Beállítja a vállalati biztonsági szabályzatokat a megfelelő védelem biztosításához.

Figyeli a szabályzatoknak való megfelelést.

Jelentéseket készít a vezetőségnek vagy az ellenőröknek.

Judit (biztonsági műveletek felelőse)

Bármikor figyeli és válaszol a biztonsági riasztásokra.

A felhőbeli számítási feladatok tulajdonosára vagy az informatikai biztonsági elemzőre eszkalál.

Sándor (biztonsági elemző)

Vizsgálja meg a támadásokat.

A felhőbeli számítási feladatok tulajdonosával együttműködve alkalmazza a szervizelést.

Felhőhöz készült Defender használ Azure szerepköralapú hozzáférés-vezérlés (Azure szerepköralapú hozzáférés-vezérlés), amely beépített szerepköröket biztosít, amelyek hozzárendelhetők az Azure felhasználóihoz, csoportjaihoz és szolgáltatásaihoz. Amikor egy felhasználó megnyitja Felhőhöz készült Defender, csak azokhoz az erőforrásokhoz kapcsolódó információkat látja, amelyekhez hozzáféréssel rendelkezik. Ez azt jelenti, hogy a felhasználó az előfizetés vagy az erőforrást tartalmazó erőforráscsoport tulajdonosi, közreműködői vagy olvasói szerepköréhez van hozzárendelve. Ezen szerepkörök mellett két szerepkör is Felhőhöz készült Defender:

Biztonsági olvasó: a szerepkörhöz tartozó felhasználók csak Felhőhöz készült Defender konfigurációkat tekinthetnek meg, amelyek javaslatokat, riasztásokat, szabályzatokat és állapotokat tartalmaznak, de nem fognak tudni módosításokat végrehajtani.

Biztonsági rendszergazda: ugyanazokkal a jogosultságokkal rendelkezik mint a biztonsági olvasó, de frissítheti a biztonsági szabályzatot, valamint javaslatokat és riasztásokat utasíthat el.

Az előző ábrán ismertetett személyeknek a következő Azure-szerepköralapú hozzáférés-vezérlési szerepkörökre van szükségük:

Bálint (számítási feladatok felelőse)

- Erőforráscsoport tulajdonosa/közreműködője.

Eszter (adatvédelmi felelős/számítástechnikai felelős)

- Előfizetés tulajdonosa/közreműködője vagy biztonsági Rendszergazda.

András (számítástechnikai biztonsági felelős)

- Előfizetés tulajdonosa/közreműködője vagy biztonsági Rendszergazda.

Judit (biztonsági műveletek felelőse)

Előfizetés-olvasó vagy biztonsági olvasó a riasztások megtekintéséhez.

Az előfizetés tulajdonosa/közreműködője vagy biztonsági Rendszergazda szükséges a riasztások elvetéséhez.

Sándor (biztonsági elemző)

Előfizetés-olvasó a riasztások megtekintéséhez.

A riasztások elvetéséhez előfizetés-tulajdonos/közreműködő szükséges.

Előfordulhat, hogy a munkaterülethez való hozzáférésre van szükség.

Egyéb megfontolandó szempontok:

A biztonsági szabályzatot kizárólag olyanok módosíthatják, akik az előfizetésnél Tulajdonos/Közreműködő vagy Biztonsági rendszergazda szerepkörrel rendelkeznek.

Kizárólag az előfizetésnél és az erőforráscsoportnál Tulajdonos és Közreműködő szerepkörrel rendelkezők alkalmazhatják a biztonsági javaslatokat az erőforrásra.

Amikor a hozzáférés-vezérlést azure-beli szerepköralapú hozzáférés-vezérléssel tervezi Felhőhöz készült Defender, győződjön meg arról, hogy a szervezetében kinek van szüksége hozzáférésre az általuk végrehajtandó feladatok Felhőhöz készült Defender. Ezután megfelelően konfigurálhatja az Azure Szerepköralapú hozzáférés-vezérlést.

Megjegyzés:

Javasoljuk, hogy a felhasználókhoz azt a lehető legalacsonyabb szintű szerepkört rendelje, amellyel még el tudják végezni feladataikat. Érdemes például az Olvasó szerepkört rendelni azokhoz a felhasználókhoz, akik csupán megtekintik az erőforrások biztonsági állapotát, de nem tesznek lépéseket azzal kapcsolatban (tehát nem alkalmazhatnak javaslatokat, és nem módosíthatják a szabályzatokat).

Biztonsági szabályzatok és javaslatok

A biztonsági szabályzat határozza meg a számítási feladatokhoz tartozó kívánt konfigurációkat, és segít biztosítani a vállalati vagy hatósági követelményeknek való megfelelést. A Felhőhöz készült Defender meghatározhatja az Azure-előfizetésekre vonatkozó szabályzatokat, amelyek a számítási feladatok típusához vagy az adatok bizalmasságához szabhatók.

A Defenders for Cloud-szabályzatok a következő összetevőket tartalmazzák:

Adatgyűjtés: ügynökkiépítési és adatgyűjtési beállítások.

Biztonsági szabályzat: egy Azure Policy, amely meghatározza, hogy mely vezérlőket figyeli és javasolja a Felhőhöz készült Defender. Az Azure Policy használatával új definíciókat is létrehozhat, további szabályzatokat határozhat meg, és szabályzatokat rendelhet hozzá a felügyeleti csoportokhoz.

E-mail-értesítések: biztonsági felelősök kapcsolati adatai és értesítési beállításai.

Tarifacsomag: Felhőhöz készült Microsoft Defender Defender-csomagjaival vagy azok nélkül, amelyek meghatározzák, hogy mely Felhőhöz készült Defender funkciók érhetők el a hatókörben lévő erőforrásokhoz (az API-t használó előfizetésekhez és munkaterületekhez adható meg).

Megjegyzés:

A biztonsági partner megadása biztosítja, hogy az Azure a megfelelő személyt érje el a szervezetben, ha biztonsági incidens történik. A javaslat engedélyezésével kapcsolatos további információkért olvassa el az Felhőhöz készült Defender biztonsági kapcsolattartási adatainak megadását ismertető cikket.

Biztonsági szabályzatok definíciói és javaslatok

Felhőhöz készült Defender automatikusan létrehoz egy alapértelmezett biztonsági szabályzatot az egyes Azure-előfizetésekhez. Szerkesztheti a szabályzatot Felhőhöz készült Defender, vagy az Azure Policy használatával új definíciókat hozhat létre, további szabályzatokat határozhat meg, és szabályzatokat rendelhet hozzá felügyeleti csoportokhoz. A felügyeleti csoportok a teljes szervezetet vagy egy vállalati egységet képviselhetik a szervezeten belül. Ezeken a felügyeleti csoportokon belül figyelheti a szabályzatoknak való megfelelőséget.

A biztonsági szabályzatok konfigurálása előtt tekintse át az egyes biztonsági javaslatokat:

Ellenőrizze, hogy ezek a szabályzatok megfelelnek-e a különböző előfizetéseknek és erőforráscsoportoknak.

Ismerje meg, hogy milyen műveletek kezelik a biztonsági javaslatokat.

Állapítsa meg, hogy a szervezet mely tagjai felelősek az új javaslatok monitorozásáért és szervizeléséért.

Adatgyűjtés és -tárolás

Felhőhöz készült Defender a Log Analytics-ügynök és az Azure Monitor-ügynök használatával gyűjt biztonsági adatokat a virtuális gépekről. Az ügynöktől gyűjtött adatokat a Rendszer a Log Analytics-munkaterületeken tárolja.

Agent

Ha az automatikus kiépítés engedélyezve van a biztonsági szabályzatban, az adatgyűjtési ügynök minden támogatott Azure-beli virtuális gépen és a létrehozott új támogatott virtuális gépeken telepítve lesz. Ha a virtuális gép vagy számítógép már telepítette a Log Analytics-ügynököt, Felhőhöz készült Defender az aktuálisan telepített ügynököt használja. Az ügynök folyamata úgy lett kialakítva, hogy ne invazív legyen, és minimális hatással legyen a virtuális gépek teljesítményére.

Ha bármikor ki szeretné kapcsolni az adatgyűjtést, ezt a biztonsági szabályzatban teheti meg. Mivel azonban a Log Analytics-ügynököt más Azure felügyeleti és monitorozási szolgáltatások is használhatják, az ügynök nem lesz automatikusan eltávolítva, amikor kikapcsolja az adatgyűjtést Felhőhöz készült Defender. Ha szükséges, manuálisan távolíthatja el az ügynököt.

Megjegyzés:

A támogatott virtuális gépek listájának megkereséséhez olvassa el a Felhőhöz készült Defender gyakori kérdéseket.

Workspace

A munkaterület egy adattárolóként szolgáló Azure-erőforrás. Ön vagy a szervezet más tagjai több munkaterületet is használhatnak az informatikai infrastruktúra egészéből vagy egyes részeiből begyűjtött különböző adatkészletek kezeléséhez.

A Log Analytics-ügynöktől gyűjtött adatok az Azure-előfizetéshez vagy egy új munkaterülethez társított meglévő Log Analytics-munkaterületen tárolhatók.

Az Azure Portalon tallózhat a Log Analytics-munkaterületek listájának megtekintéséhez, beleértve a Felhőhöz készült Defender által létrehozott munkaterületeket is. A rendszer létrehoz egy kapcsolódó erőforráscsoportot az új munkaterületekhez. Az erőforrások az elnevezési konvenciónak megfelelően jönnek létre:

Munkaterület: AlapértelmezettMunkaterület-[előfizetés-azonosító]-[geo]

Erőforráscsoport: DefaultResourceGroup-[geo]

A Felhőhöz készült Defender által létrehozott munkaterületek esetében az adatok 30 napig maradnak meg. A meglévő munkaterületeknél a megőrzési idő a munkaterület tarifacsomagjától függ. Ha szeretné, használhat egy létező munkaterületet is.

Ha az ügynök az alapértelmezett munkaterületen kívül más munkaterületre is jelent, akkor az előfizetésben engedélyezett Felhőhöz készült Defender Defender-csomagokat is engedélyezni kell a munkaterületen.

Megjegyzés:

A Microsoft határozottan elkötelezi magát az adatok védelme és biztonsága mellett. A Microsoft szigorú megfelelőségi és biztonsági szabályokat követ, a kódolástól kezdve egészen a szolgáltatások üzemeltetéséig. További információ az adatkezelésről és az adatvédelemről: Felhőhöz készült Defender Data Security.

Nem Azure-erőforrások előkészítése

Felhőhöz készült Defender figyelheti a nem Azure-beli számítógépek biztonsági állapotát, de először fel kell vennie ezeket az erőforrásokat. A nem Azure-beli számítógépek előkészítéséről további információt a nem Azure-beli erőforrások előkészítéséről olvashat.

A biztonság folyamatos ellenőrzése

A Felhőhöz készült Defender javaslatok kezdeti konfigurálása és alkalmazása után a következő lépés az Felhőhöz készült Defender működési folyamatok mérlegelése.

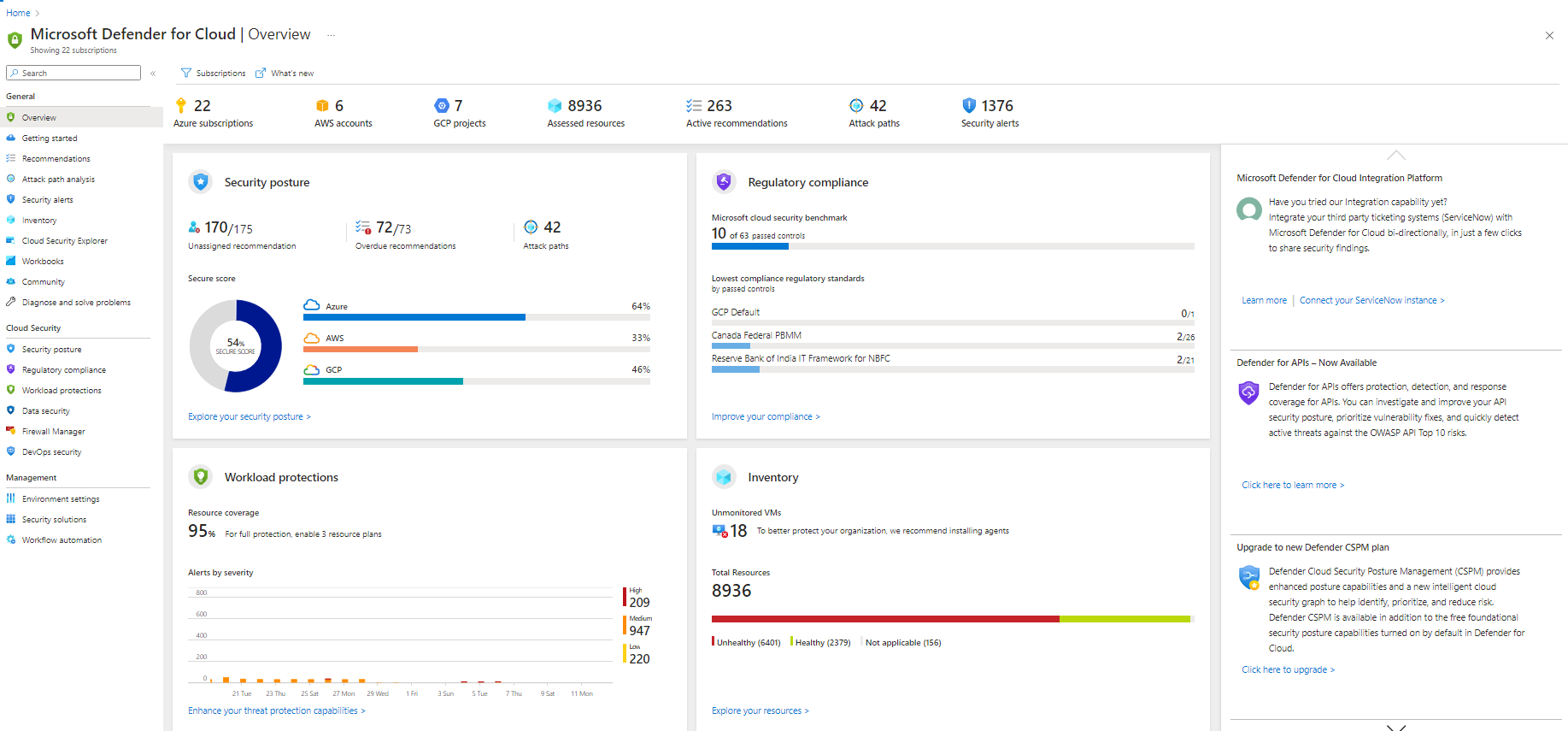

Az Felhőhöz készült Defender áttekintés egységes biztonsági nézetet biztosít az összes Azure-erőforrás és a nem Azure-beli erőforrások biztonságáról. Ez a példa egy olyan környezetet mutat be, amely számos megoldandó problémával rendelkezik:

Megjegyzés:

Felhőhöz készült Defender nem zavarja a szokásos üzemeltetési eljárásokat. Felhőhöz készült Defender passzívan figyeli az üzemelő példányokat, és javaslatokat tesz az engedélyezett biztonsági szabályzatok alapján.

Amikor először a jelenlegi Azure-környezetéhez használja a Felhőhöz készült Defender, ellenőrizze, hogy áttekinti-e az összes javaslatot, amelyet a Javaslatok lapon tehet meg.

Építse be a fenyegetésfelderítési szolgáltatás használatát napi biztonsági rutinjába. Itt azonosíthatja a környezetre leselkedő biztonsági fenyegetéseket, például megállapíthatja, ha egy adott számítógép egy botnet része.

Új vagy módosult erőforrások keresése

A legtöbb Azure-környezet dinamikus, az erőforrások rendszeres létrehozása, fel- vagy lefuttatása, újrakonfigurálása és módosítása. Felhőhöz készült Defender biztosíthatja, hogy az új erőforrások biztonsági állapota látható legyen.

Amikor új erőforrásokat (virtuális gépeket, SQL DBs-eket) ad hozzá az Azure-környezethez, Felhőhöz készült Defender automatikusan felderíti ezeket az erőforrásokat, és megkezdi a biztonságuk monitorozását, beleértve a PaaS webes szerepköreit és a feldolgozói szerepköröket. Ha az adatgyűjtés engedélyezve van a biztonsági házirendben, a rendszer automatikusan engedélyezi a további monitorozási képességeket a virtuális gépeken.

Emellett rendszeresen figyelnie kell a meglévő erőforrásokat olyan konfigurációs módosítások esetén, amelyek biztonsági kockázatokat okozhattak, eltérnek az ajánlott alapkonfigurációktól és a biztonsági riasztásoktól.

A hozzáférés megnehezítése és az alkalmazások védelmének megerősítése

A biztonsági folyamatai részeként érdemes bevezetnie megelőző intézkedéseket a virtuális gépek hozzáférésének megakadályozása és a rajtuk futó alkalmazások szabályozása érdekében. Az Azure-beli virtuális gépek bejövő forgalmának zárolásával csökkenti a támadásoknak való kitettséget, és ugyanakkor könnyű hozzáférést biztosít a virtuális gépekhez való csatlakozáshoz, ha szükséges. A virtuális gépekhez való hozzáférés korlátozásához használjon igény szerint használható virtuálisgép-hozzáférési funkciót.

Adaptív alkalmazásvezérlőkkel korlátozhatja, hogy mely alkalmazások futtathatók az Azure-ban található virtuális gépeken. Az adaptív alkalmazásvezérlők többek között segítenek a virtuális gépek kártevőkkel szembeni megerősítésében. A gépi tanulás segítségével Felhőhöz készült Defender elemzi a virtuális gépen futó folyamatokat, hogy segítsenek engedélyezési listák szabályainak létrehozásában.

Incidenskezelés

Felhőhöz készült Defender észleli és riasztást küld a fenyegetésekre. Javasoljuk, hogy mindig kövesse figyelemmel az új biztonsági riasztásokat, és tegye meg a szükséges lépéseket a támadás alaposabb kivizsgálása vagy következményeinek elhárítása érdekében. A fenyegetésvédelem Felhőhöz készült Defender működésével kapcsolatos további információkért olvassa el a Felhőhöz készült Defender fenyegetésészlelési és -reagálási módját.

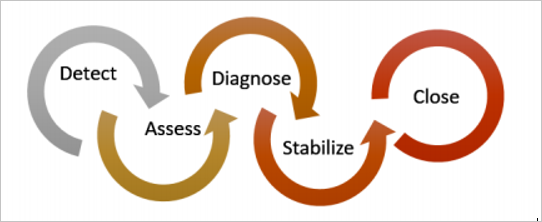

Bár nem tudjuk létrehozni az incidenskezelési tervet, a Microsoft Azure Security Responset fogjuk használni a felhő életciklusában az incidensmegoldási szakaszok alapjaként. Az incidenskezelés fázisai a felhő életciklusában a következők:

Megjegyzés:

A terv létrehozásában segítséget nyújthat az amerikai National Institute of Standards and Technology (Országos Szabványügyi és Technológiai Intézet, NIST) által kidolgozott Computer Security Incident Handling Guide (Útmutató a számítógépes biztonsági incidensek kezeléséhez) című dokumentum.

A következő szakaszokban Felhőhöz készült Defender riasztásokat használhat:

Észlelés: a gyanús tevékenységek azonosítása egy vagy több erőforrásban.

Felmérés: az első vizsgálat végrehajtása a gyanús tevékenységgel kapcsolatos további információk összegyűjtéséhez.

Diagnosztizálás: a hibaelhárítási lépések végrehajtása a probléma megoldásához szükséges technikai eljárás lefolytatásához.

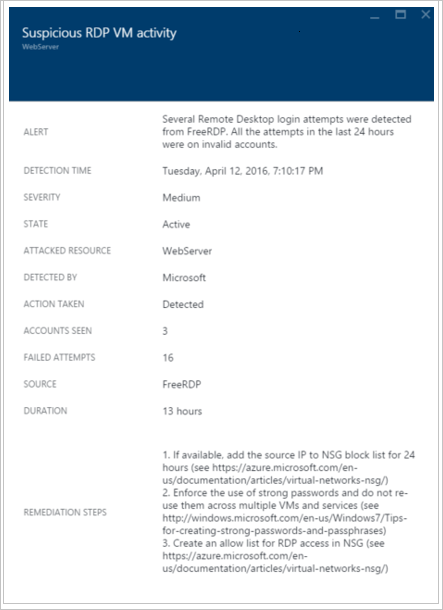

A biztonsági riasztásokban mindig talál olyan információkat, amelyek segítségével jobban megismerheti a támadás természetét. A riasztás ezenfelül lehetséges kockázatcsökkentési megoldásokat is tartalmaz. Egyes riasztásokban további információkra, vagy az Azure-ban található más forrásokra mutató hivatkozások is helyet kaptak. Az így kapott információk alapján további vizsgálatokat indíthat, és megkezdheti a kockázatcsökkentést, valamint a munkaterületen tárolt, a biztonsággal kapcsolatos adatokat is kereshet.

A következő példában gyanús RDP-tevékenységre figyelmeztető üzenetet láthat:

Ezen a lapon a támadás idejére, a forrás eszköznevére és a megcélzott virtuális gépre vonatkozó adatokat, illetve a javasolt következő lépésre vonatkozó információkat talál. Bizonyos körülmények között a támadás forrásadatai üresek lehetnek. Olvassa el a hiányzó forrásadatokat Felhőhöz készült Defender riasztásokban az ilyen típusú viselkedésre vonatkozó további információkért.

A feltört rendszer azonosítása után futtathat egy korábban létrehozott munkafolyamat-automatizálást. A munkafolyamat-automatizálások olyan eljárások gyűjteményei, amelyek a riasztás által aktivált Felhőhöz készült Defender hajthatók végre.

Megjegyzés:

Az Felhőhöz készült Defender biztonsági riasztásainak kezelésével és megválaszolásával kapcsolatos további információkért olvassa el, hogyan használhatja Felhőhöz készült Defender képességeket az incidenskezelési folyamat során.

Következő lépések

Ebben a dokumentumban megtanulta, hogyan tervezheti meg Felhőhöz készült Defender bevezetést. További információ a Felhőhöz készült Defender:

- Biztonsági riasztások kezelése és megválaszolása a Felhőhöz készült Defender

- Partnermegoldások monitorozása Felhőhöz készült Defender – Megtudhatja, hogyan figyelheti a partnermegoldások állapotát.

- Felhőhöz készült Defender gyakori kérdések – Gyakori kérdések keresése a szolgáltatás használatával kapcsolatban.

- Azure Security blog – Blogbejegyzések olvasása az Azure biztonságáról és megfelelőségéről.