TLS-titkosítás és hitelesítés beállítása nem ESP Apache Kafka-fürthöz az Azure HDInsightban

Ez a cikk bemutatja, hogyan állíthatja be a Transport Layer Security (TLS) titkosítást, korábbi nevén Secure Sockets Layer (SSL) titkosítást az Apache Kafka-ügyfelek és az Apache Kafka-közvetítők között. Azt is bemutatja, hogyan állíthatja be az ügyfelek hitelesítését (más néven kétirányú TLS-t).

Fontos

A Kafka-alkalmazásokhoz két ügyfél használható: egy Java-ügyfél és egy konzolügyfél. A TLS-t csak a Java-ügyfél ProducerConsumer.java használhatja a termeléshez és a felhasználáshoz. A konzolgyártó ügyfél console-producer.sh nem működik a TLS-lel.

Apache Kafka-közvetítő beállítása

A Kafka TLS-közvetítő beállítása négy HDInsight-fürt virtuális gépet használ a következő módon:

- headnode 0 – Hitelesítésszolgáltató (CA)

- feldolgozó csomópont 0, 1 és 2 – közvetítők

Feljegyzés

Ez az útmutató önaláírt tanúsítványokat használ, de a legbiztonságosabb megoldás a megbízható hitelesítésszolgáltatók által kibocsátott tanúsítványok használata.

A közvetítő beállítási folyamatának összegzése a következő:

A következő lépések ismétlődnek a három munkavégző csomópont mindegyikén:

- Hozzon létre egy tanúsítványt.

- Hozzon létre egy tanúsítvány-aláírási kérést.

- Küldje el a tanúsítvány-aláírási kérelmet a hitelesítésszolgáltatónak (CA).

- Jelentkezzen be a hitelesítésszolgáltatóhoz, és írja alá a kérést.

- SCP az aláírt tanúsítvány vissza a feldolgozó csomópontra.

- A hitelesítésszolgáltató nyilvános tanúsítványának SCP-je a feldolgozó csomóponthoz.

Miután megkapta az összes tanúsítványt, helyezze a tanúsítványokat a tanúsítványtárolóba.

Nyissa meg az Ambarit, és módosítsa a konfigurációkat.

A közvetítő beállításának befejezéséhez kövesse az alábbi részletes utasításokat:

Fontos

A következő kódrészletekben a wnX a három munkavégző csomópont egyikének rövidítése, amelyet a megfelelő módon

wn1vagywn2ponttalwn0kell helyettesíteni.WorkerNode0_NameésHeadNode0_Namea megfelelő gépek nevével kell helyettesíteni.Végezze el a kezdeti beállítást a 0. főcsomóponton, amely a HDInsight esetében kitölti a hitelesítésszolgáltató (CA) szerepkörét.

# Create a new directory 'ssl' and change into it mkdir ssl cd sslHajtsa végre ugyanazt a kezdeti beállítást az összes közvetítőn (0., 1. és 2. feldolgozó csomópont).

# Create a new directory 'ssl' and change into it mkdir ssl cd sslMinden munkavégző csomóponton hajtsa végre a következő lépéseket a kódrészlet használatával.

- Hozzon létre egy kulcstárat, és töltse fel egy új magántanúsítvánnyal.

- Hozzon létre egy tanúsítvány-aláírási kérelmet.

- SCP a tanúsítvány-aláírási kérelem a hitelesítésszolgáltatóhoz (headnode0)

keytool -genkey -keystore kafka.server.keystore.jks -keyalg RSA -validity 365 -storepass "MyServerPassword123" -keypass "MyServerPassword123" -dname "CN=FQDN_WORKER_NODE" -ext SAN=DNS:FQDN_WORKER_NODE -storetype pkcs12 keytool -keystore kafka.server.keystore.jks -certreq -file cert-file -storepass "MyServerPassword123" -keypass "MyServerPassword123" scp cert-file sshuser@HeadNode0_Name:~/ssl/wnX-cert-sign-requestFeljegyzés

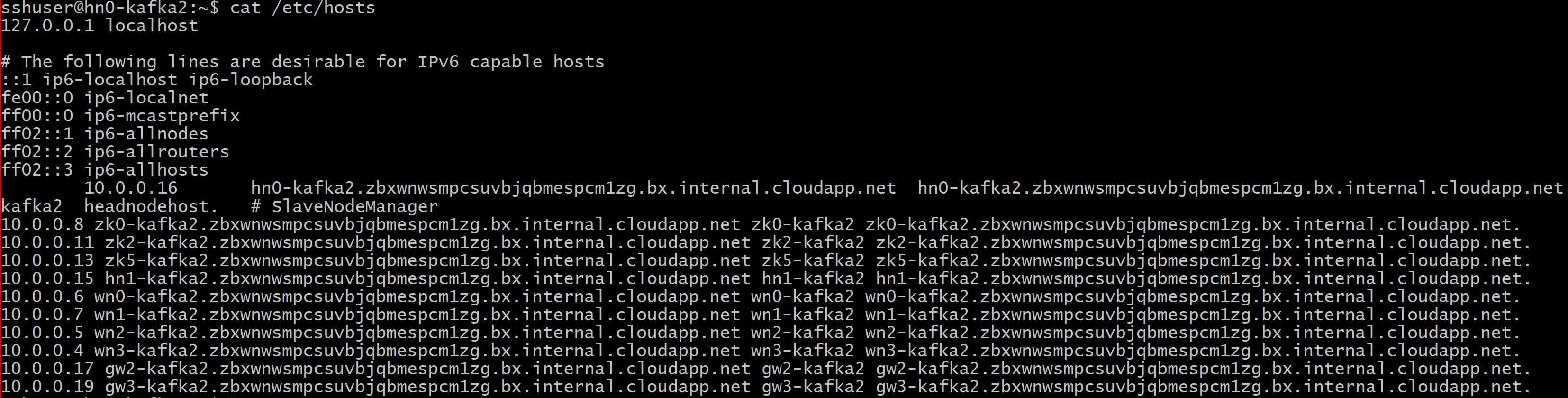

FQDN_WORKER_NODE a feldolgozó csomópont gépének teljes tartományneve. A részleteket a /etc/hosts fájlból szerezheti be a fő csomópontban

Például:

wn0-espkaf.securehadooprc.onmicrosoft.com wn0-kafka2.zbxwnwsmpcsuvbjqbmespcm1zg.bx.internal.cloudapp.net

A ca-cert és a ca-key fájlok létrehozásához futtassa a következő parancsot a ca-cert gépen:

openssl req -new -newkey rsa:4096 -days 365 -x509 -subj "/CN=Kafka-Security-CA" -keyout ca-key -out ca-cert -nodesVáltson a hitelesítésszolgáltató gépére, és írja alá az összes fogadott tanúsítvány-aláírási kérést:

openssl x509 -req -CA ca-cert -CAkey ca-key -in wn0-cert-sign-request -out wn0-cert-signed -days 365 -CAcreateserial -passin pass:"MyServerPassword123" openssl x509 -req -CA ca-cert -CAkey ca-key -in wn1-cert-sign-request -out wn1-cert-signed -days 365 -CAcreateserial -passin pass:"MyServerPassword123" openssl x509 -req -CA ca-cert -CAkey ca-key -in wn2-cert-sign-request -out wn2-cert-signed -days 365 -CAcreateserial -passin pass:"MyServerPassword123"Küldje vissza az aláírt tanúsítványokat a feldolgozó csomópontokra a hitelesítésszolgáltatótól (headnode0).

scp wn0-cert-signed sshuser@WorkerNode0_Name:~/ssl/cert-signed scp wn1-cert-signed sshuser@WorkerNode1_Name:~/ssl/cert-signed scp wn2-cert-signed sshuser@WorkerNode2_Name:~/ssl/cert-signedKüldje el a hitelesítésszolgáltató nyilvános tanúsítványát az egyes feldolgozó csomópontok számára.

scp ca-cert sshuser@WorkerNode0_Name:~/ssl/ca-cert scp ca-cert sshuser@WorkerNode1_Name:~/ssl/ca-cert scp ca-cert sshuser@WorkerNode2_Name:~/ssl/ca-certMinden munkavégző csomóponton adja hozzá a hitelesítésszolgáltatók nyilvános tanúsítványát a megbízhatósági tárolóhoz és a kulcstárhoz. Ezután adja hozzá a feldolgozó csomópont saját aláírt tanúsítványát a kulcstárhoz

keytool -keystore kafka.server.truststore.jks -alias CARoot -import -file ca-cert -storepass "MyServerPassword123" -keypass "MyServerPassword123" -noprompt keytool -keystore kafka.server.keystore.jks -alias CARoot -import -file ca-cert -storepass "MyServerPassword123" -keypass "MyServerPassword123" -noprompt keytool -keystore kafka.server.keystore.jks -import -file cert-signed -storepass "MyServerPassword123" -keypass "MyServerPassword123" -noprompt

A Kafka konfigurációjának frissítése a TLS használatára és a közvetítők újraindítására

Most beállította az egyes Kafka-közvetítőket egy kulcstárral és egy megbízhatósági tárral, és importálta a megfelelő tanúsítványokat. Ezután módosítsa a kapcsolódó Kafka-konfigurációs tulajdonságokat az Ambari használatával, majd indítsa újra a Kafka-közvetítőket.

A konfiguráció módosításának befejezéséhez hajtsa végre a következő lépéseket:

Jelentkezzen be az Azure Portalra, és válassza ki az Azure HDInsight Apache Kafka-fürtöt.

Lépjen az Ambari felhasználói felületére a Fürt irányítópultok alatt található Ambari kezdőlapra kattintva.

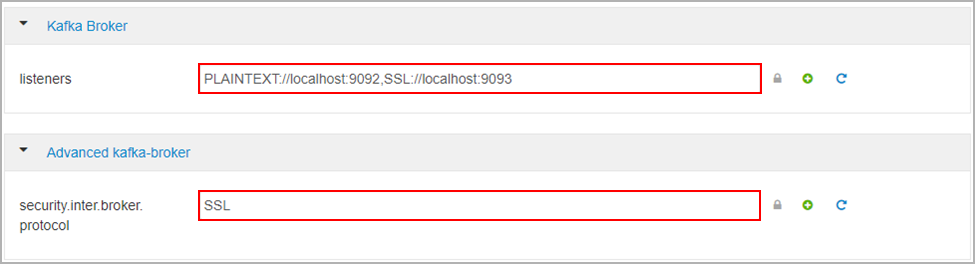

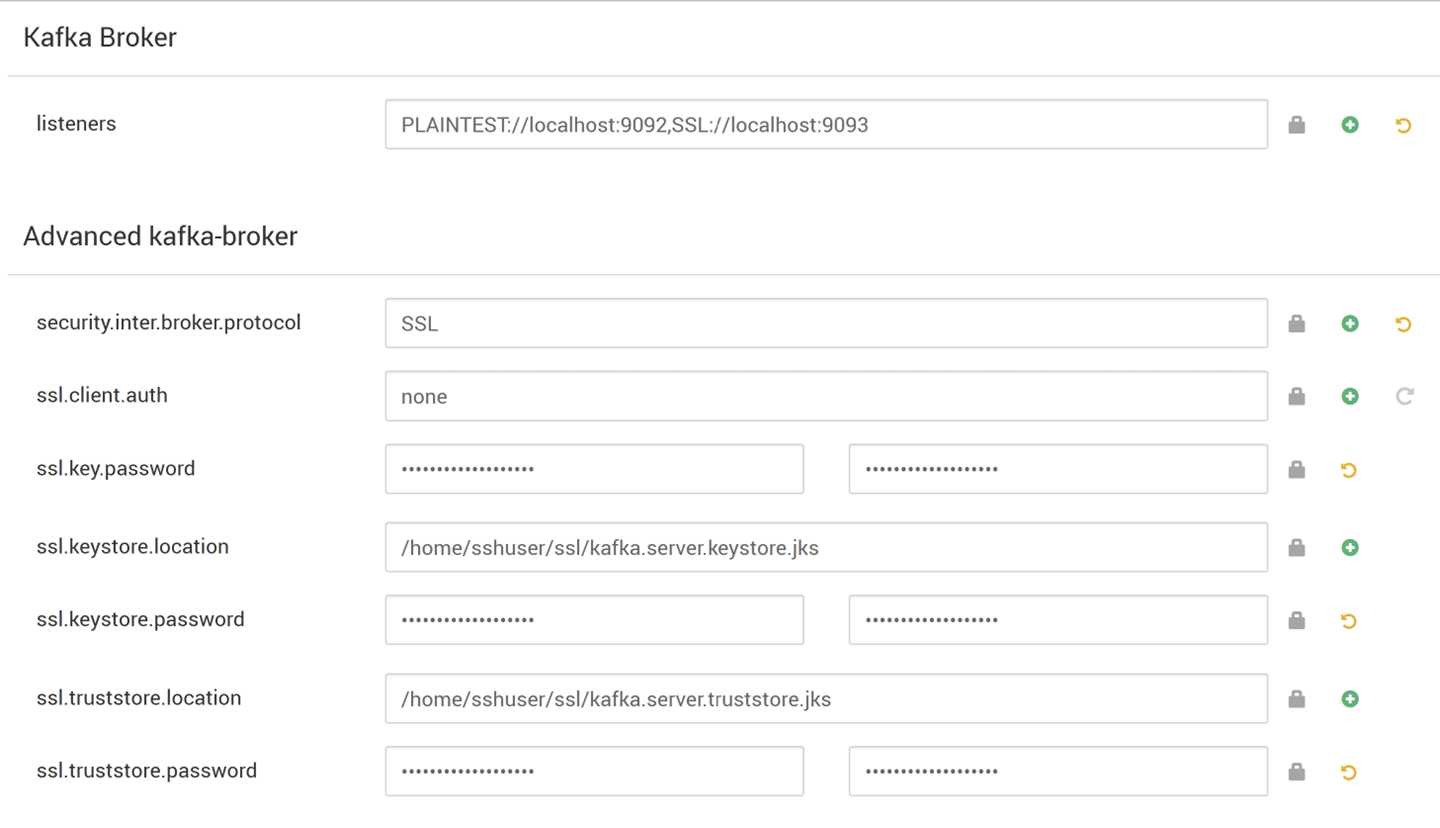

A Kafka Broker alatt állítsa a figyelő tulajdonságot a következőre:

PLAINTEXT://localhost:9092,SSL://localhost:9093A Speciális kafka-broker területen állítsa a security.inter.broker.protocol tulajdonságot a következőre:

SSL

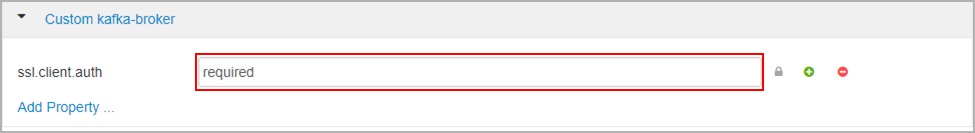

Az Egyéni kafka-broker területen állítsa az ssl.client.auth tulajdonságot a következőre

required: .Feljegyzés

Megjegyzés: Ez a lépés csak akkor szükséges, ha hitelesítést és titkosítást állít be.

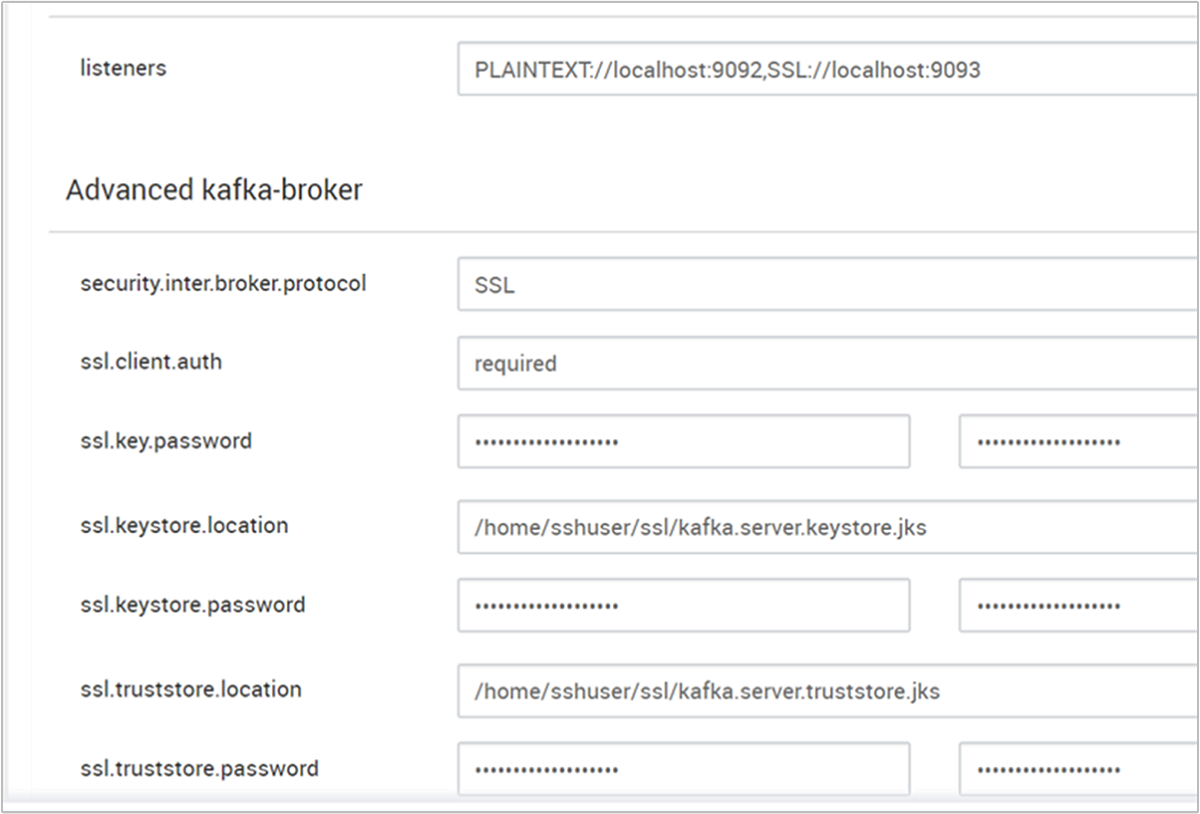

Az alábbi képernyőképen az Ambari konfigurációs felhasználói felülete látható ezekkel a módosításokkal.

Feljegyzés

- az ssl.keystore.location és az ssl.truststore.location a kulcstár teljes elérési útja, a megbízható tároló helye a hitelesítésszolgáltatóban (hn0)

- Az ssl.keystore.password és az ssl.truststore.password a keystore és a truststore jelszókészlete. Ebben az esetben példaként:

MyServerPassword123 - A ssl.key.password a kulcstár és a megbízhatósági tár kulcskészlete. Ebben az esetben példaként:

MyServerPassword123

A TLS 1.3 használata a Kafkában

Adja hozzá a következő konfigurációkat az Ambari kafka konfigurációihoz

ssl.enabled.protocols=TLSv1.3ssl.protocol=TLSv1.3

Fontos

- A TLS 1.3 csak a HDI 5.1 kafka verzióval működik.

- Ha a TLS 1.3-at kiszolgálóoldalon használja, az ügyfélnél is TLS 1.3-konfigurációkat kell használnia.

HDI 4.0-s vagy 5.0-s verzió esetén

- Ha hitelesítést és titkosítást állít be, akkor a képernyőkép a következőképpen néz ki:

- Ha csak titkosítást állít be, akkor a képernyőkép a következőképpen néz ki:

Indítsa újra az összes Kafka-közvetítőt.

Ügyfél beállítása (hitelesítés nélkül)

Ha nincs szüksége hitelesítésre, a TLS-titkosítás beállításának lépéseinek összegzése a következő:

- Jelentkezzen be a hitelesítésszolgáltatóba (aktív főcsomópont).

- Másolja a hitelesítésszolgáltatói tanúsítványt az ügyfélgépre a hitelesítésszolgáltató gépéről (wn0).

- Jelentkezzen be az ügyfélszámítógépre (hn1), és keresse meg a

~/sslmappát. - Importálja a hitelesítésszolgáltatói tanúsítványt a megbízhatósági adattárba.

- Importálja a ca-tanúsítványt a kulcstárba.

Ezeket a lépéseket a következő kódrészletek ismertetik.

Jelentkezzen be a hitelesítésszolgáltatói csomópontra.

ssh sshuser@HeadNode0_Name cd sslA ca-cert másolása az ügyfélszámítógépre

scp ca-cert sshuser@HeadNode1_Name:~/ssl/ca-certJelentkezzen be az ügyfélszámítógépre (készenléti főcsomópont).

ssh sshuser@HeadNode1_Name cd sslImportálja a hitelesítésszolgáltatói tanúsítványt a megbízhatósági adattárba.

keytool -keystore kafka.client.truststore.jks -alias CARoot -import -file ca-cert -storepass "MyClientPassword123" -keypass "MyClientPassword123" -nopromptImportálja a ca-tanúsítványt a keystore-ba.

keytool -keystore kafka.client.keystore.jks -alias CARoot -import -file ca-cert -storepass "MyClientPassword123" -keypass "MyClientPassword123" -nopromptHozza létre a fájlt

client-ssl-auth.propertiesaz ügyfélszámítógépen (hn1). A következő sorokkal kell rendelkeznie:security.protocol=SSL ssl.truststore.location=/home/sshuser/ssl/kafka.client.truststore.jks ssl.truststore.password=MyClientPassword123- A TLS 1.3 használatához adja hozzá a következő konfigurációkat a fájlhoz

client-ssl-auth.properties

ssl.enabled.protocols=TLSv1.3 ssl.protocol=TLSv1.3- A TLS 1.3 használatához adja hozzá a következő konfigurációkat a fájlhoz

Indítsa el a rendszergazdai ügyfelet a gyártói és fogyasztói lehetőségekkel annak ellenőrzéséhez, hogy a termelők és a fogyasztók is a 9093-as porton dolgoznak-e. A beállítás konzolgyártó/-fogyasztó használatával történő ellenőrzéséhez szükséges lépésekért tekintse meg az Ellenőrzés szakaszt.

Ügyfél beállítása (hitelesítéssel)

Feljegyzés

A következő lépések csak akkor szükségesek, ha a TLS-titkosítást és a hitelesítést is beállítja. Ha csak a titkosítást állítja be, tekintse meg az ügyfél hitelesítés nélküli beállítását.

Az alábbi négy lépés összefoglalja az ügyfélbeállítás elvégzéséhez szükséges feladatokat:

- Jelentkezzen be az ügyfélszámítógépre (készenléti főcsomópont).

- Hozzon létre egy Java-kulcstárat, és szerezzen be egy aláírt tanúsítványt a közvetítő számára. Ezután másolja a tanúsítványt arra a virtuális gépre, amelyen a hitelesítésszolgáltató fut.

- Váltson a ca-gépre (aktív főcsomópont) az ügyféltanúsítvány aláírásához.

- Lépjen az ügyfélszámítógépre (készenléti főcsomópont), és keresse meg a

~/sslmappát. Másolja az aláírt tanúsítványt az ügyfélszámítógépre.

Az egyes lépések részletei meg vannak adva.

Jelentkezzen be az ügyfélszámítógépre (készenléti főcsomópont).

ssh sshuser@HeadNode1_NameTávolítsa el a meglévő SSL-címtárat.

rm -R ~/ssl mkdir ssl cd sslHozzon létre egy Java-kulcstárat, és hozzon létre egy tanúsítvány-aláírási kérelmet.

keytool -genkey -keystore kafka.client.keystore.jks -validity 365 -storepass "MyClientPassword123" -keypass "MyClientPassword123" -dname "CN=HEADNODE1_FQDN" -storetype pkcs12 keytool -keystore kafka.client.keystore.jks -certreq -file client-cert-sign-request -storepass "MyClientPassword123" -keypass "MyClientPassword123"A tanúsítvány-aláírási kérelem másolása a hitelesítésszolgáltatóhoz

scp client-cert-sign-request sshuser@HeadNode0_Name:~/ssl/client-cert-sign-requestVáltson a hitelesítésszolgáltatói gépre (aktív főcsomópont), és írja alá az ügyféltanúsítványt.

ssh sshuser@HeadNode0_Name cd ssl openssl x509 -req -CA ca-cert -CAkey ca-key -in ~/ssl/client-cert-sign-request -out ~/ssl/client-cert-signed -days 365 -CAcreateserial -passin pass:MyClientPassword123Másolja az aláírt ügyfél-tanúsítványt a hitelesítésszolgáltatóról (aktív főcsomópontról) az ügyfélszámítógépre.

scp client-cert-signed sshuser@HeadNode1_Name:~/ssl/client-signed-certA ca-cert másolása az ügyfélszámítógépre

scp ca-cert sshuser@HeadNode1_Name:~/ssl/ca-cert- Jelentkezzen be az ügyfélszámítógépre (készenléti főcsomópont), és keresse meg az SSL-címtárat.

ssh sshuser@HeadNode1_Name cd sslÜgyféltároló létrehozása aláírt tanúsítványokkal, hitelesítésszolgáltatói tanúsítvány importálása a keystore-ba és truststore az ügyfélszámítógépen (hn1):

keytool -keystore kafka.client.truststore.jks -alias CARoot -import -file ca-cert -storepass "MyClientPassword123" -keypass "MyClientPassword123" -noprompt keytool -keystore kafka.client.keystore.jks -alias CARoot -import -file ca-cert -storepass "MyClientPassword123" -keypass "MyClientPassword123" -noprompt keytool -keystore kafka.client.keystore.jks -import -file client-signed-cert -storepass "MyClientPassword123" -keypass "MyClientPassword123" -nopromptHozzon létre egy fájlt

client-ssl-auth.propertiesaz ügyfélszámítógépen (hn1). A következő sorokkal kell rendelkeznie:security.protocol=SSL ssl.truststore.location=/home/sshuser/ssl/kafka.client.truststore.jks ssl.truststore.password=MyClientPassword123 ssl.keystore.location=/home/sshuser/ssl/kafka.client.keystore.jks ssl.keystore.password=MyClientPassword123 ssl.key.password=MyClientPassword123- A TLS 1.3 használatához adja hozzá a következő konfigurációkat a fájlhoz

client-ssl-auth.properties

ssl.enabled.protocols=TLSv1.3 ssl.protocol=TLSv1.3- A TLS 1.3 használatához adja hozzá a következő konfigurációkat a fájlhoz

Ellenőrzés

Futtassa ezeket a lépéseket az ügyfélszámítógépen.

Feljegyzés

Ha a HDInsight 4.0 és a Kafka 2.1 telepítve van, a konzolgyártó/-fogyasztók segítségével ellenőrizheti a telepítést. Ha nem, futtassa a Kafka-gyártót a 9092-s porton, és küldjön üzeneteket a témakörnek, majd használja a Kafka-fogyasztót a TLS-t használó 9093-os porton.

Kafka 2.1 vagy újabb

Hozzon létre egy témakört, ha még nem létezik.

/usr/hdp/current/kafka-broker/bin/kafka-topics.sh --zookeeper <ZOOKEEPER_NODE>:2181 --create --topic topic1 --partitions 2 --replication-factor 2Indítsa el a konzolgyártót, és adja meg az elérési utat

client-ssl-auth.propertieskonfigurációs fájlként a gyártó számára./usr/hdp/current/kafka-broker/bin/kafka-console-producer.sh --broker-list <FQDN_WORKER_NODE>:9093 --topic topic1 --producer.config ~/ssl/client-ssl-auth.propertiesNyisson meg egy másik ssh-kapcsolatot az ügyfélszámítógéphez, és indítsa el a konzolfelhasználót, és adja meg az elérési utat

client-ssl-auth.propertieskonfigurációs fájlként a fogyasztó számára./usr/hdp/current/kafka-broker/bin/kafka-console-consumer.sh --bootstrap-server <FQDN_WORKER_NODE>:9093 --topic topic1 --consumer.config ~/ssl/client-ssl-auth.properties --from-beginning