Az adatok felügyelete a felhőben felügyelt HSM használatával

A Microsoft értékeket képvisel, véd és véd az adatvédelemmel. Hiszünk az átláthatóságban, hogy az emberek és a szervezetek szabályozhassák adataikat, és értelmes választási lehetőségekkel rendelkezzenek a használatuk módjában. Minden olyan személy adatvédelmi lehetőségeit támogatjuk és védjük, akik a termékeinket és szolgáltatásokat használják.

Ebben a cikkben részletesen bemutatjuk az Azure Key Vault által felügyelt HSM-biztonsági vezérlőket a titkosításhoz, valamint azt, hogy hogyan biztosít további biztonsági és technikai intézkedéseket az ügyfelek megfelelőségi követelményeinek teljesítéséhez.

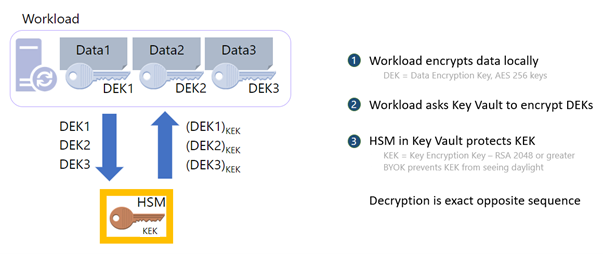

A titkosítás az egyik legfontosabb technikai intézkedés, amelyet az adatok kizárólagos ellenőrzése érdekében tehet meg. Az Azure a legkorszerűbb titkosítási technológiákkal űzi el az adatokat, mind a inaktív adatok, mind az átvitt adatok esetében. Titkosítási termékeink akadályt képeznek az adatokhoz való jogosulatlan hozzáférés ellen, beleértve két vagy több független titkosítási réteget is, hogy védelmet nyújtsunk az egyrétegű biztonsági rések ellen. Emellett az Azure egyértelműen meghatározott, jól megalapozott válaszokat, szabályzatokat és folyamatokat, erős szerződéses kötelezettségvállalásokat, valamint szigorú fizikai, üzemeltetési és infrastruktúra-biztonsági vezérlőket is kínál, hogy ügyfeleink a felhőben teljes mértékben szabályozhassák adataikat. Az Azure kulcskezelési stratégiájának alapvető előfeltétele, hogy ügyfeleink nagyobb ellenőrzést kaphassanak adataik felett. Zéró megbízhatósági állapotot használunk fejlett enklávétechnológiákkal, hardveres biztonsági modulokkal (HSM-ekkel) és identitáselkülönítéssel, amely csökkenti a Microsoft ügyfélkulcsokhoz és adatokhoz való hozzáférését.

A inaktív adatok titkosítása védelmet nyújt a inaktív tárolt adatok számára, valamint a szervezet adatszabályozási és megfelelőségi törekvései által megkövetelt adatvédelmet. A Microsoft megfelelőségi portfóliója a világ összes nyilvános felhőjében a legszélesebb körű, olyan iparági szabványokkal és kormányzati szabályozásokkal, mint a HIPAA, az általános adatvédelmi rendelet és a 140–2. és 3. szövetségi információfeldolgozási szabványok (FIPS). Ezek a szabványok és szabályozások konkrét adatvédelmi és titkosítási követelményeket határoznak meg. A legtöbb esetben kötelező intézkedésre van szükség a megfelelőséghez.

Hogyan működik a inaktív titkosítás?

Az Azure Key Vault szolgáltatásai titkosítási és kulcskezelési megoldásokat biztosítanak, amelyek védik a titkosítási kulcsokat, tanúsítványokat és egyéb titkos kulcsokat, amelyeket a felhőalkalmazások és -szolgáltatások használnak a inaktív titkosított adatok védelmére és szabályozására.

A biztonságos kulcskezelés elengedhetetlen a felhőben lévő adatok védelméhez és szabályozásához. Az Azure különféle megoldásokat kínál a titkosítási kulcsokhoz való hozzáférés kezelésére és szabályozására, hogy ön a szigorú adatvédelmi és megfelelőségi igényeknek megfelelő választással és rugalmasságtal rendelkezzen.

- Az Azure platformtitkosítás egy platform által felügyelt titkosítási megoldás, amely gazdagépszintű titkosítással titkosít. A platform által felügyelt kulcsok olyan titkosítási kulcsok, amelyeket teljes egészében az Azure hoz létre, tárol és kezel.

- Az ügyfél által kezelt kulcsok olyan kulcsok , amelyeket teljes egészében az ügyfél hoz létre, olvas, töröl, frissít és felügyel. Az ügyfél által felügyelt kulcsok tárolhatók egy felhőkulcs-kezelési szolgáltatásban, például az Azure Key Vaultban.

- Az Azure Key Vault Standard szoftverkulcs használatával titkosít, és a FIPS 140-2 Level 1 szabványnak megfelelő.

- Az Azure Key Vault Premium FIPS 140 által ellenőrzött HSM-ek által védett kulcsokkal titkosít.

- Az Azure Key Vault által felügyelt HSM egybérlős FIPS 140-2 3. szintű HSM védett kulcsokkal titkosít, és teljes mértékben a Microsoft felügyeli.

A további biztonság érdekében az Azure Key Vault Premium és az Azure Key Vault felügyelt HSM-ben saját kulcsot (BYOK) hozhat létre, és HSM által védett kulcsokat importálhat egy helyszíni HSM-ből.

Azure-kulcskezelési termékek portfóliója

| Azure Key Vault Standard | Prémium szintű Azure Key Vault | Azure Key Vault Managed HSM | |

|---|---|---|---|

| Tenancy (Bérlő) | Több-bérlős architektúra | Több-bérlős architektúra | Egybérlős |

| Engedékenység | FIPS 140-2 1. szint | FIPS 140-2 3. szint | FIPS 140-2 3. szint |

| Magas rendelkezésre állás | Automatikus | Automatikus | Automatikus |

| Használati esetek | Titkosítás inaktív állapotban | Titkosítás inaktív állapotban | Titkosítás inaktív állapotban |

| Kulcsvezérlők | Vevő | Vevő | Vevő |

| A megbízhatósági vezérlés gyökere | Microsoft | Microsoft | Vevő |

Az Azure Key Vault egy felhőalapú szolgáltatás, amellyel biztonságosan tárolhatja és elérheti a titkos kulcsokat. A titkos kód minden olyan dolog, amely biztonságosan szabályozni szeretné a hozzáférést, és tartalmazhat API-kulcsokat, jelszavakat, tanúsítványokat és titkosítási kulcsokat.

A Key Vault kétféle tárolót támogat:

Kulcstartók

- Standard szint: A tárolók támogatják a titkos kulcsok, tanúsítványok és szoftveralapú kulcsok tárolását.

- Prémium szint: A tárolók támogatják a titkos kulcsok, tanúsítványok, szoftveralapú kulcsok és HSM-alapú kulcsok tárolását.

Felügyelt hardveres biztonsági modul (HSM)

- A felügyelt HSM csak a HSM által támogatott kulcsokat támogatja.

További információkért tekintse meg az Azure Key Vault alapelveit és az Azure Key Vault REST API áttekintését.

Az Azure Key Vault Managed HSM bemutatása

Az Azure Key Vault felügyelt HSM egy teljes körűen felügyelt, magas rendelkezésre állású, egybérlős, szabványoknak megfelelő felhőszolgáltatás, amely ügyfél által ellenőrzött biztonsági tartománnyal rendelkezik, amely lehetővé teszi a titkosítási kulcsok tárolását a felhőalkalmazásokhoz a FIPS 140-2 3. szintű hitelesített HSM-ek használatával.

Hogyan védi az Azure Key Vault által felügyelt HSM a kulcsokat?

Az Azure Key Vault által felügyelt HSM mélységi és zéró megbízhatósági szintű védelmet használ, amely több réteget használ, beleértve a fizikai, műszaki és rendszergazdai biztonsági vezérlőket az adatok védelméhez és védelméhez.

Az Azure Key Vault és az Azure Key Vault által felügyelt HSM úgy van kialakítva, üzembe helyezve és üzemeltetve, hogy a Microsoft és ügynökei ne férhessenek hozzá, használhassák vagy nyerhessék ki a szolgáltatásban tárolt adatokat, beleértve a titkosítási kulcsokat is.

A HSM-eszközökön biztonságosan létrehozott vagy biztonságosan importált ügyfél által kezelt kulcsok, hacsak az ügyfél másként nem állítja be, nem nyerhetők ki, és soha nem láthatók egyszerű szövegként a Microsoft-rendszerek, az alkalmazottak vagy az ügynökök számára.

A Key Vault csapata kifejezetten nem rendelkezik olyan üzemeltetési eljárásokkal, amelyek ilyen hozzáférést biztosítanak a Microsofthoz és ügynökeihez, még akkor sem, ha azt egy ügyfél engedélyezte.

Nem kíséreljük meg legyőzni az ügyfél által vezérelt titkosítási funkciókat, például az Azure Key Vaultot vagy az Azure Key Vault felügyelt HSM-et. Ha jogi igény merül fel erre vonatkozóan, akkor bármilyen jogszerű alapon vitatnánk ezt a követelést, összhangban az ügyfeleink kötelezettségvállalásaival.

Ezután részletesen áttekintjük, hogyan implementálják ezeket a biztonsági vezérlőket.

Biztonsági vezérlők az Azure Key Vault felügyelt HSM-ben

Az Azure Key Vault felügyelt HSM a következő típusú biztonsági vezérlőket használja:

- Fizikai

- Technikai

- Adminisztratív

Fizikai biztonsági vezérlők

A felügyelt HSM magja a hardveres biztonsági modul (HSM). A HSM egy speciális, edzett, illetéktelen beavatkozásnak ellenálló, nagy entrópiás, dedikált titkosítási processzor, amely a FIPS 140-2 Level 3 szabványnak van érvényesítve. A HSM minden összetevőjét edzett epoxi és egy fém burkolat fedi, hogy a kulcsok biztonságban legyenek a támadók elől. A HSM-eket számos adatközpontban, régióban és földrajzi helyen található kiszolgálói állványok biztosítják. Ezek a földrajzilag elosztott adatközpontok megfelelnek az olyan kulcsfontosságú iparági szabványoknak, mint az ISO/IEC 27001:2013 és az NIST SP 800-53 a biztonság és a megbízhatóság érdekében.

A Microsoft úgy tervez, épít és üzemeltet adatközpontokat, hogy szigorúan szabályozza a kulcsok és adatok tárolási területeihez való fizikai hozzáférést. A fizikai biztonság további rétegei, mint például a betonból és acélból készült magas kerítések, a zsákutcás acélajtók, a hőriasztó rendszerek, a zárt áramkörű élő kamera monitorozása, a 24x7 biztonsági személyzet, a szükséges hozzáférés alapja a padlónkénti jóváhagyással, a szigorú személyzet képzése, a biometrikus adatok, a háttérellenőrzések, valamint a hozzáférési kérelem és jóváhagyás. A HSM-eszközök és a kapcsolódó kiszolgálók ketrecbe vannak zárva, és a kamerák a kiszolgálók elülső és hátsó részét filmezik.

Műszaki biztonsági vezérlők

A felügyelt HSM-ben a technikai vezérlők több rétege tovább védi a kulcsfontosságú anyagokat. A legfontosabb azonban az, hogy megakadályozzák, hogy a Microsoft hozzáférjen a kulcsfontosságú anyagokhoz.

Bizalmasság: A felügyelt HSM szolgáltatás egy megbízható végrehajtási környezetben fut, amely Intel Software Guard-bővítményekre (Intel SGX) épül. Az Intel SGX fokozott védelmet nyújt a belső és külső támadók ellen a hardveres elkülönítés használatával a használatban lévő adatok védelmére szolgáló enklávékban.

Az enklávék a hardver processzorának és memóriájának biztonságos részei. Az enklávéban nem tekinthet meg adatokat vagy kódot, még hibakeresővel sem. Ha a nem megbízható kód megpróbálja módosítani az enklávémemória tartalmát, az Intel SGX letiltja a környezetet, és tagadja a műveletet.

Ezek az egyedi képességek segítenek megvédeni a titkosítási kulcs anyagát attól, hogy világos szövegként hozzáférhetők vagy láthatók legyenek. Az Azure bizalmas számítástechnika emellett megoldásokat is kínál a bizalmas adatok elkülönítésére, miközben azokat a felhőben dolgozzák fel.

Biztonsági tartomány: A biztonsági tartomány egy titkosított blob, amely rendkívül bizalmas titkosítási információkat tartalmaz. A biztonsági tartomány olyan összetevőket tartalmaz, mint a HSM biztonsági mentése, a felhasználói hitelesítő adatok, az aláíró kulcs és a felügyelt HSM-hez egyedi adattitkosítási kulcs.

A biztonsági tartomány a felügyelt HSM-hardverben és a szolgáltatásszoftver-enklávékban is létre lesz hozva az inicializálás során. A felügyelt HSM kiépítése után legalább három RSA-kulcspárt kell létrehoznia. Amikor a biztonsági tartomány letöltését kéri, elküldi a nyilvános kulcsokat a szolgáltatásnak. A biztonsági tartomány letöltése után a felügyelt HSM aktivált állapotba kerül, és készen áll a használatra. A Microsoft munkatársai nem tudják helyreállítani a biztonsági tartományt, és a biztonsági tartomány nélkül nem férnek hozzá a kulcsokhoz.

Hozzáférés-vezérlés és engedélyezés: A felügyelt HSM-hez való hozzáférést két felületen, a felügyeleti síkon és az adatsíkon keresztül lehet szabályozni.

A felügyeleti síkon kezelheti magát a HSM-et. Ebben a síkban a műveletek közé tartozik a felügyelt HSM-ek létrehozása és törlése, valamint a felügyelt HSM-tulajdonságok lekérése.

Az adatsíkon dolgozik a felügyelt HSM-ben tárolt adatokkal, amely HSM-alapú titkosítási kulcs. Az adatsík felületén kulcsokat vehet fel, törölhet, módosíthat és használhat titkosítási műveletek végrehajtására, szerepkör-hozzárendelések kezelésére a kulcsokhoz való hozzáférés szabályozásához, teljes HSM-biztonsági mentés létrehozásához, teljes biztonsági mentés visszaállításához és biztonsági tartomány kezeléséhez.

A felügyelt HSM mindkét síkon való eléréséhez minden hívónak megfelelő hitelesítéssel és engedélyezéssel kell rendelkeznie. A hitelesítés létrehozza a hívó identitását. Az engedélyezés határozza meg, hogy a hívó milyen műveleteket hajthat végre. A hívó a Microsoft Entra-azonosítóban definiált biztonsági tagok bármelyike lehet: felhasználó, csoport, szolgáltatásnév vagy felügyelt identitás.

Mindkét sík a Microsoft Entra-azonosítót használja a hitelesítéshez. Az engedélyezéshez különböző rendszereket használnak:

- A felügyeleti sík az Azure Resource Managerre épülő azure-beli szerepköralapú hozzáférés-vezérlést (Azure RBAC) használja.

- Az adatsík egy felügyelt HSM szintű RBAC-t (felügyelt HSM helyi RBAC-t) használ, egy engedélyezési rendszert, amely a felügyelt HSM szintjén van implementálva és kényszerítve. A helyi RBAC-vezérlési modell lehetővé teszi a kijelölt HSM-rendszergazdák számára, hogy teljes körű vezérléssel rendelkezzenek a HSM-készlet felett, amelyet még a felügyeleti csoport, az előfizetés vagy az erőforráscsoport rendszergazdái sem bírálhatnak felül.

- Átvitel közbeni titkosítás: A felügyelt HSM-be és onnan érkező összes adatforgalom mindig TLS-sel van titkosítva (a Transport Layer Security 1.3- és 1.2-es verziói támogatottak), hogy védelmet nyújtsunk az adatok illetéktelen módosítása és a lehallgatás ellen, ahol a TLS-lezárás az SGX-enklávéban történik, és nem a nem megbízható gazdagépen

- Tűzfalak: A felügyelt HSM konfigurálható úgy, hogy korlátozza, hogy ki érheti el a szolgáltatást, ami tovább zsugorítja a támadási felületet. Lehetővé tesszük a felügyelt HSM konfigurálását, hogy megtagadja a nyilvános internetről való hozzáférést, és csak a megbízható Azure-szolgáltatásokból (például az Azure Storage-ból) érkező forgalmat engedélyezze.

- Privát végpontok: A privát végpont engedélyezésével a felügyelt HSM-szolgáltatást a virtuális hálózatba viszi, így a szolgáltatást csak megbízható végpontok, például a virtuális hálózat és az Azure-szolgáltatások elkülönítik. A felügyelt HSM-be irányuló és onnan érkező összes forgalom a Microsoft biztonságos gerinchálózatán fog haladni anélkül, hogy a nyilvános interneten kellene áthaladnia.

- Monitorozás és naplózás: A védelem legkülső rétege a felügyelt HSM monitorozási és naplózási képességei. Az Azure Monitor szolgáltatással elemzéseket és riasztásokat kereshet naplóiban, hogy a hozzáférési minták megfeleljenek az elvárásainak. Ez lehetővé teszi a biztonsági csapat tagjainak, hogy áttekintse, mi történik a felügyelt HSM szolgáltatásban. Ha valami nem tűnik helyesnek, bármikor visszaállíthatja a kulcsokat, vagy visszavonhatja az engedélyeket.

- Saját kulcs (BYOK): A BYOK lehetővé teszi, hogy az Azure-ügyfelek a támogatott helyszíni HSM-eket használva kulcsokat hozzanak létre, majd importálják őket a felügyelt HSM-be. Egyes ügyfelek inkább a helyszíni HSM-eket használják kulcsok létrehozásához, hogy megfeleljenek a szabályozási és megfelelőségi követelményeknek. Ezután a BYOK használatával biztonságosan átvihetnek egy HSM által védett kulcsot a felügyelt HSM-be. Az átvitt kulcs soha nem létezik egyszerű szöveges formában a HSM-en kívül. Az importálási folyamat során a kulcs anyaga a felügyelt HSM-ben tárolt kulccsal van védve.

- Külső HSM: Egyes ügyfelek megkérdezték, hogy meg tudják-e vizsgálni azt a lehetőséget, hogy a HSM az Azure-felhőn kívül legyen elkülönítve egy külső HSM-sel, akár egy külső felhőben, akár a helyszínen. Bár úgy tűnik, hogy az Azure-on kívüli külső HSM használata nagyobb ellenőrzést biztosít az ügyfelek számára a kulcsok felett, számos problémát vet fel, például a teljesítményproblémákat okozó késést, a külső HSM-sel kapcsolatos problémák által okozott SLA-csúszást, valamint a karbantartási és betanítási költségeket. A külső HSM nem használhat olyan kulcsfontosságú Azure-funkciókat, mint a helyreállítható törlés és a törlés elleni védelem. Továbbra is értékeljük ezt a technikai lehetőséget ügyfeleinkkel, hogy segítsük őket az összetett biztonsági és megfelelőségi környezetben való navigálásban.

Rendszergazda isztratív biztonsági vezérlők

Ezek a felügyeleti biztonsági vezérlők az Azure Key Vault felügyelt HSM-ben vannak érvényben:

- Adatvédelem. A Microsoft határozottan elkötelezett a kormányzati kérések megtámadása és az adatok védelme mellett.

- Szerződéses kötelezettségek. A Microsoft Adatvédelmi központban ismertetett biztonsági és ügyféladat-védelmi kötelezettséget biztosít.

- Régiók közötti replikáció. A felügyelt HSM-ben többrégiós replikációt is használhat a HSM másodlagos régióban való üzembe helyezéséhez.

- Vészhelyreállítás Az Azure egy egyszerű, biztonságos, méretezhető és költséghatékony, végpontok közötti biztonsági mentési és vészhelyreállítási megoldást kínál:

- Microsoft Security Response Center (MSRC). A felügyelt HSM szolgáltatásfelügyelet szorosan integrálva van az MSRC-vel.

- Váratlan felügyeleti műveletek biztonsági monitorozása teljes, 24/7 biztonsági válaszsal

- Rugalmas felhőbeli és biztonságos ellátási lánc. A felügyelt HSM rugalmas felhőszolgáltatási lánccal fejleszti a megbízhatóságot.

- A jogszabályi megfelelőség beépített kezdeményezése. Az Azure Policy megfelelősége beépített kezdeményezési definíciókat biztosít a vezérlők és megfelelőségi tartományok felelősségen alapuló listájának megtekintéséhez (ügyfél, Microsoft, megosztott). A Microsoft által felelős vezérlők esetében a harmadik fél igazolása és a megvalósítás részletei alapján további részleteket adunk meg az auditeredményeinkről a megfelelőség elérése érdekében.

- Naplójelentések. Források az információbiztonsági és megfelelőségi szakembereknek a felhőfunkciók megértéséhez, valamint a műszaki megfelelőség és az ellenőrzés követelményeinek ellenőrzéséhez

- Feltételezzük, hogy a szabálysértés filozófiája. Feltételezzük, hogy bármely összetevő bármikor megsérülhet, és megfelelően tervezzük és teszteljük. Rendszeresen végzünk vörös csapat-/kék csapatgyakorlatokat (támadásszimuláció).

A felügyelt HSM robusztus fizikai, műszaki és felügyeleti biztonsági vezérlőket kínál. A felügyelt HSM egyetlen vezérlést biztosít a kulcsfontosságú anyagok felett egy méretezhető, központosított felhőalapú kulcskezelési megoldáshoz, amely segít kielégíteni a növekvő megfelelőségi, biztonsági és adatvédelmi igényeket. A legfontosabb, hogy a megfelelőséghez szükséges titkosítási biztosítékokat nyújt. Ügyfeleink biztosak lehetnek abban, hogy elkötelezettek vagyunk annak biztosítása mellett, hogy adataik átláthatósággal legyenek védve a gyakorlatainkkal kapcsolatban, miközben a Microsoft EU-adathatár megvalósítása felé haladunk.

További információkért forduljon az Azure-fiók csapatához, hogy megkönnyítse az Azure Key Management termékcsapatával folytatott megbeszélést.