Azure-előfizetés átvitele egy másik Microsoft Entra könyvtárba

A szervezetek több Azure-előfizetéssel is rendelkezhetnek. Minden előfizetés egy adott Microsoft Entra könyvtárhoz kapcsolódik. A könnyebb kezelés érdekében érdemes lehet egy előfizetést egy másik Microsoft Entra könyvtárba áthelyezni. Amikor egy előfizetést egy másik Microsoft Entra könyvtárba helyez át, egyes erőforrások nem kerülnek át a célkönyvtárba. Például az Azure szerepköralapú hozzáférés-vezérlés (Azure RBAC) összes szerepkör-hozzárendelése és egyéni szerepköre véglegesen törlődik a forráskönyvtárból, és nem kerül át a célkönyvtárba.

Ez a cikk azokat az alapvető lépéseket ismerteti, amelyek segítségével átviheti az előfizetést egy másik Microsoft Entra-címtárba, és újra létrehozhat néhány erőforrást az átvitel után.

Ha ehelyett le szeretné tiltani az előfizetések áthelyezését a szervezet különböző könyvtáraiba, konfigurálhat egy előfizetési szabályzatot. További információkért lásd: Azure-előfizetési szabályzatok kezelése.

Feljegyzés

Azure Cloud Solution Providers (CSP) előfizetések esetében az előfizetéshez tartozó Microsoft Entra könyvtár módosítása nem támogatott.

Áttekintés

Egy Azure-előfizetés átvitele egy másik Microsoft Entra könyvtárba összetett folyamat, amelyet gondosan meg kell tervezni és végre kell hajtani. Számos Azure-szolgáltatás normál működéséhez vagy akár a többi Azure-erőforrás kezeléséhez rendszerbiztonsági tagokra (identitásokra) van szükség. Ez a cikk a biztonsági tagoktól nagymértékben függő, de nem átfogó Azure-szolgáltatások többségét próbálja lefedni.

Fontos

Néhány esetben az előfizetés áthelyezéséhez állásidőre lehet szükség. Gondos tervezés szükséges annak kiértékeléséhez, hogy szükség lesz-e állásidőre az áthelyezéshez.

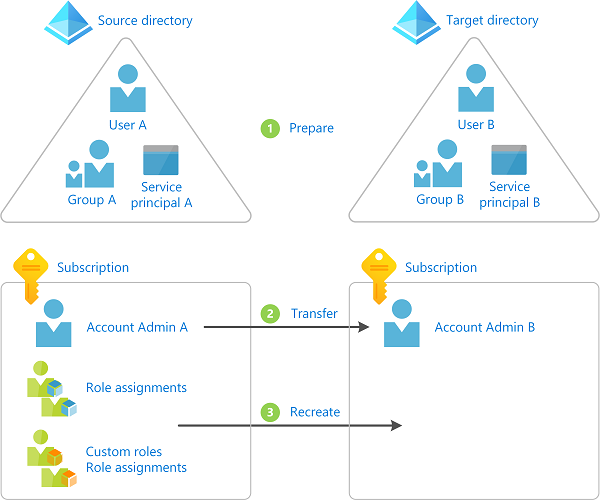

Az alábbi ábra azokat az alapvető lépéseket mutatja be, amikor egy előfizetést egy másik könyvtárba továbbít.

Felkészülés az átadásra

Az Azure-előfizetés áthelyezése egy másik címtárba

Erőforrások, például szerepkör-hozzárendelések, egyéni szerepkörök és felügyelt identitások újbóli létrehozása a célcímtárban

Annak eldöntése, hogy át szeretne-e adni egy előfizetést egy másik könyvtárba

Az alábbiakban néhány oka lehet annak, hogy érdemes átvinni egy előfizetést:

- Cégegyesítés vagy felvásárlás miatt egy felvásárolt előfizetést az elsődleges Microsoft Entra könyvtárban szeretne kezelni.

- Valaki a szervezetében létrehozott egy előfizetést, és Ön egy adott Microsoft Entra könyvtárra szeretné összevonni a kezelést.

- Vannak olyan alkalmazásai, amelyek egy adott előfizetés-azonosítótól vagy URL-címtől függenek, és nem könnyű módosítani az alkalmazás konfigurációját vagy kódját.

- Vállalkozásának egy része külön cégre vált szét, és erőforrásainak egy részét egy másik Microsoft Entra könyvtárba kell áthelyeznie.

- Az erőforrások egy részét egy másik Microsoft Entra könyvtárban szeretné kezelni a biztonsági elszigetelés érdekében.

Alternatív megközelítések

Az előfizetés átviteléhez állásidőre van szükség a folyamat befejezéséhez. A forgatókönyvtől függően a következő alternatív módszereket is figyelembe veheti:

- Hozza létre újra az erőforrásokat, és másolja az adatokat a célkönyvtárba és az előfizetésbe.

- Fogadjon el egy többkönyvtáros architektúrát, és hagyja meg az előfizetést a forráskönyvtárban. Az Azure Lighthouse használatával delegálhat erőforrásokat, hogy a célkönyvtárban lévő felhasználók hozzáférhessenek az előfizetéshez a forráskönyvtárban. További információ: Azure Lighthouse vállalati forgatókönyvekben.

Az előfizetések átvitelével járó hatások megismerése

Számos Azure-erőforrás függőséget mutat egy előfizetéshez vagy egy címtárhoz. A helyzettől függően az alábbi táblázat az előfizetés átvitelének ismert hatását sorolja fel. A cikkben ismertetett lépések végrehajtásával újra létrehozhat néhány olyan erőforrást, amely az előfizetés átvitele előtt létezett.

Fontos

Ez a szakasz az előfizetésétől függő ismert Azure-szolgáltatásokat vagy erőforrásokat sorolja fel. Mivel az Azure-beli erőforrástípusok folyamatosan fejlődnek, előfordulhat, hogy további függőségek nem jelennek meg itt, amelyek a környezet kompatibilitástörő változását okozhatják.

| Szolgáltatás vagy erőforrás | Hatással | Visszaszerezhető | Érintett vagy? | Mit lehet tenni |

|---|---|---|---|---|

| Szerepkör-hozzárendelések | Igen | Igen | Szerepkör-hozzárendelések listázása | Az összes szerepkör-hozzárendelés véglegesen törlődik. A felhasználókat, csoportokat és szolgáltatásneveket a célkönyvtár megfelelő objektumaihoz kell képeznie. Újra létre kell hoznia a szerepkör-hozzárendeléseket. |

| Egyéni szerepkörök | Igen | Igen | Egyéni szerepkörök listázása | Az összes egyéni szerepkör véglegesen törlődik. Újra létre kell hoznia az egyéni szerepköröket és a szerepkör-hozzárendeléseket. |

| Rendszer által hozzárendelt felügyelt identitás | Igen | Igen | Felügyelt identitások listázása | Le kell tiltania és újra engedélyeznie kell a felügyelt identitásokat. Újra létre kell hoznia a szerepkör-hozzárendeléseket. |

| Felhasználó által hozzárendelt felügyelt identitás | Igen | Igen | Felügyelt identitások listázása | Törölnie, újra létre kell hoznia és csatolnia kell a felügyelt identitásokat a megfelelő erőforráshoz. Újra létre kell hoznia a szerepkör-hozzárendeléseket. |

| Azure Key Vault | Igen | Igen | Key Vault hozzáférési szabályzatok listázása | Frissítenie kell a kulcstartókhoz társított bérlőazonosítót. El kell távolítania és új hozzáférési szabályzatokat kell hozzáadnia. |

| Engedélyezett Microsoft Entra hitelesítési integrációval rendelkező Azure SQL-adatbázisok | Igen | Nem | Azure SQL-adatbázisok ellenőrzése Microsoft Entra-hitelesítéssel | Az Azure SQL-adatbázis nem továbbítható egy másik könyvtárba engedélyezett Microsoft Entra-hitelesítéssel. További információkért lásd: Microsoft Entra-hitelesítés használata. |

| Azure Database for MySQL, engedélyezve a Microsoft Entra hitelesítési integrációja | Igen | Nem | A MySQL-hez készült Azure-adatbázis (önálló és rugalmas kiszolgáló) nem továbbítható olyan Microsoft Entra-hitelesítéssel, amely engedélyezve van egy másik könyvtárba. | |

| Azure Storage és Azure Data Lake Storage Gen2 | Igen | Igen | Minden ACL-t újra létre kell hoznia. | |

| 1. generációs Azure Data Lake Storage | Igen | Igen | Minden ACL-t újra létre kell hoznia. | |

| Azure Files | Igen | Igen | Minden ACL-t újra létre kell hoznia. | |

| Azure File Sync | Igen | Igen | A társzinkronizálási szolgáltatás és/vagy tárfiók áthelyezhető egy másik könyvtárba. További információ: Gyakori kérdések (GYIK) az Azure Filesról | |

| Azure Managed Disks | Igen | Igen | Ha lemeztitkosítási csoportokkal titkosítja a felügyelt lemezeket ügyfél által felügyelt kulcsokkal, le kell tiltania és újra engedélyeznie kell a lemeztitkosítási csoportokhoz társított rendszer által hozzárendelt identitásokat. Újra létre kell hoznia a szerepkör-hozzárendeléseket, azaz újra meg kell adnia a szükséges engedélyeket a Kulcstartók lemeztitkosítási készleteihez. | |

| Azure Kubernetes Service | Igen | Nem | Az AKS-fürt és a hozzá tartozó erőforrások nem ruházhatók át másik könyvtárba. További információ: Az Azure Kubernetes Service (AKS) szolgáltatással kapcsolatos gyakori kérdések | |

| Azure Policy | Igen | Nem | Minden Azure Policy-objektum, beleértve az egyéni definíciókat, hozzárendeléseket, kivételeket és megfelelőségi adatokat. | Definíciókat kell exportálnia, importálnia és újra hozzárendelnie. Ezután hozzon létre új szabályzat-hozzárendeléseket és a szükséges házirend-kivételeket. |

| Microsoft Entra tartományi szolgáltatások | Igen | Nem | A Microsoft Entra Domain Services által felügyelt tartomány nem ruházható át másik könyvtárba. További információ: A Microsoft Entra Domain Services szolgáltatással kapcsolatos gyakori kérdések (GYIK) | |

| Alkalmazásregisztrációk | Igen | Igen | ||

| Microsoft Dev Box | Igen | Nem | A fejlesztői mező és a hozzá tartozó erőforrások nem ruházhatók át egy másik könyvtárba. Ha egy előfizetés egy másik bérlőre kerül, nem fog tudni semmilyen műveletet végrehajtani a fejlesztői mezőben | |

| Azure-beli üzembehelyezési környezetek | Igen | Nem | A környezet és a hozzá tartozó erőforrások nem ruházhatók át másik könyvtárba. Ha egy előfizetés egy másik bérlőre kerül, nem fog tudni semmilyen műveletet végrehajtani a környezetben | |

| Azure Service Fabric | Igen | Nem | Újra létre kell hoznia a fürtöt. További információ: SF-fürtök – gyakori kérdések vagy SF által felügyelt fürtök – gyakori kérdések | |

| Azure Service Bus | Igen | Igen | Törölnie, újra létre kell hoznia és csatolnia kell a felügyelt identitásokat a megfelelő erőforráshoz. Újra létre kell hoznia a szerepkör-hozzárendeléseket. | |

| Azure Synapse Analytics-munkaterület | Igen | Igen | Frissítenie kell a Synapse Analytics-munkaterülethez társított bérlőazonosítót. Ha a munkaterület egy Git-adattárhoz van társítva, frissítenie kell a munkaterület Git-konfigurációját. További információ: Synapse Analytics-munkaterület helyreállítása az előfizetés másik Microsoft Entra-címtárba (bérlőbe) való átvitele után. | |

| Azure Databricks | Igen | Nem | Az Azure Databricks jelenleg nem támogatja a munkaterületek új bérlőre való áthelyezését. További információ: Azure Databricks-fiók kezelése. |

Figyelmeztetés

Ha inaktív titkosítást használ egy olyan erőforráshoz, például egy tárfiókhoz vagy SQL-adatbázishoz, amely egy átvitt kulcstartótól függ, az helyreállíthatatlan forgatókönyvhöz vezethet. Ha ilyen helyzet áll fenn, lépéseket kell tennie egy másik kulcstartó használatára, vagy ideiglenesen le kell tiltania az ügyfél által kezelt kulcsokat a helyreállíthatatlan forgatókönyv elkerülése érdekében.

Az előfizetés átvitele során érintett Azure-erőforrások listájának lekéréséhez lekérdezést is futtathat az Azure Resource Graph-ban. Egy minta lekérdezéshez tekintse meg az Azure-előfizetések átvitele során érintett erőforrások listáját.

Előfeltételek

Az alábbi lépések végrehajtásához a következőkre lesz szüksége:

- Bash az Azure Cloud Shell-ben vagy Azure CLI

- Az átvinni kívánt előfizetés számlázási fióktulajdonosa a forráskönyvtárban

- A címtárat módosító felhasználó forrás- és célkönyvtárában található felhasználói fiók

1. lépés: Felkészülés az átvitelre

Bejelentkezés a forráskönyvtárba

Jelentkezzen be rendszergazdaként az Azure-ba.

Kérje le az előfizetések listáját az az account list paranccsal.

az account list --output tableAz az account set használatával állítsa be az átvinni kívánt aktív előfizetést.

az account set --subscription "Marketing"

Az Azure Resource Graph bővítmény telepítése

Az Azure Resource Graph Azure CLI-bővítménye, a Resource-Graph lehetővé teszi, hogy az az graph paranccsal lekérdezhesse az Azure Resource Manager által kezelt erőforrásokat. Ezt a parancsot a későbbi lépésekben fogja használni.

Az az extension list használatával ellenőrizze, hogy telepítve van-e az erőforrás-gráf bővítmény.

az extension listHa az erőforrás-gráf bővítmény előzetes verzióját vagy régebbi verzióját használja, az az extension update használatával frissítse a bővítményt.

az extension update --name resource-graphHa az erőforrás-gráf bővítmény nincs telepítve, az az extension add használatával telepítse a bővítményt.

az extension add --name resource-graph

Az összes szerepkör-hozzárendelés mentése

Az az role assignment list használatával listázhatja az összes szerepkör-hozzárendelést (beleértve az örökölt szerepkör-hozzárendeléseket is).

A lista áttekinthetőbbé tétele érdekében exportálhatja a kimenetet JSON, TSV vagy táblaként. További információ: Szerepkör-hozzárendelések listázása az Azure RBAC és az Azure CLI használatával.

az role assignment list --all --include-inherited --output json > roleassignments.json az role assignment list --all --include-inherited --output tsv > roleassignments.tsv az role assignment list --all --include-inherited --output table > roleassignments.txtMentse a szerepkör-hozzárendelések listáját.

Előfizetés átvitelekor az összes szerepkör-hozzárendelés véglegesen törlődik, ezért fontos a másolat mentése.

Tekintse át a szerepkör-hozzárendelések listáját. Előfordulhatnak olyan szerepkör-hozzárendelések, amelyekre nem lesz szüksége a célkönyvtárban.

Egyéni szerepkörök mentése

Az az role definition list használatával listázhatja az egyéni szerepköröket. További információ: Egyéni Azure-szerepkörök létrehozása vagy frissítése az Azure CLI használatával.

az role definition list --custom-role-only true --output json --query '[].{roleName:roleName, roleType:roleType}'Mentse a célkönyvtárban szükséges egyéni szerepköröket külön JSON-fájlként.

az role definition list --name <custom_role_name> > customrolename.jsonKészítsen másolatot az egyéni szerepkörfájlokról.

Módosítsa az egyes másolatokat a következő formátum használatára.

Ezeket a fájlokat később a célkönyvtárban lévő egyéni szerepkörök újbóli létrehozásához fogja használni.

{ "Name": "", "Description": "", "Actions": [], "NotActions": [], "DataActions": [], "NotDataActions": [], "AssignableScopes": [] }

Felhasználó-, csoport- és szolgáltatásnév-leképezések meghatározása

A szerepkör-hozzárendelések listája alapján határozza meg a célkönyvtárban leképezendő felhasználókat, csoportokat és szolgáltatásneveket.

Az egyszerűség típusát az egyes szerepkör-hozzárendelések tulajdonságának megtekintésével

principalTypeazonosíthatja.Szükség esetén a célkönyvtárban hozzon létre minden szükséges felhasználót, csoportot vagy szolgáltatásnevet.

Felügyelt identitások szerepkör-hozzárendeléseinek listázása

A felügyelt identitások nem frissülnek, amikor egy előfizetést egy másik könyvtárba helyeznek át. Ennek eredményeként minden, rendszer által hozzárendelt vagy felhasználó által hozzárendelt felügyelt identitás hibás állapotba kerül. Az átvitel után újra engedélyezheti a rendszer által hozzárendelt felügyelt identitásokat. A felhasználó által hozzárendelt felügyelt identitások esetében újra létre kell hoznia és csatolnia kell őket a célkönyvtárban.

Tekintse át a felügyelt identitásokat támogató Azure-szolgáltatások listáját, és jegyezze fel, hogy hol használhat felügyelt identitásokat.

Az az ad sp listával listázhatja a rendszer által hozzárendelt és a felhasználó által hozzárendelt felügyelt identitásokat.

az ad sp list --all --filter "servicePrincipalType eq 'ManagedIdentity'"A felügyelt identitások listájában határozza meg, hogy mely rendszerek vannak hozzárendelve, és melyek a felhasználó által hozzárendeltek. A típus meghatározásához az alábbi feltételek használhatók.

Feltételek Felügyelt identitás típusa alternativeNamestulajdonság magában foglaljaisExplicit=FalseRendszer által hozzárendelt alternativeNamestulajdonság nem tartalmazzaisExplicitRendszer által hozzárendelt alternativeNamestulajdonság magában foglaljaisExplicit=TrueFelhasználó által hozzárendelt Az az identity listával egyszerűen listázhatja a felhasználó által hozzárendelt felügyelt identitásokat. További információ: Felhasználó által hozzárendelt felügyelt identitás létrehozása, listázása vagy törlése az Azure CLI használatával.

az identity listLekérheti a

objectIdfelügyelt identitások értékeinek listáját.Keressen rá a szerepkör-hozzárendelések listájára, és ellenőrizze, hogy vannak-e szerepkör-hozzárendelések a felügyelt identitásokhoz.

Kulcstartók listázása

Kulcstartó létrehozásakor a rendszer automatikusan az alapértelmezett Microsoft Entra-bérlőazonosítóhoz van kötve ahhoz az előfizetéshez, amelyben létrejön. A hozzáférési szabályzatok minden bejegyzése is ehhez a bérlőazonosítóhoz kapcsolódik. További információ: Azure Key Vault áthelyezése másik előfizetésbe.

Figyelmeztetés

Ha inaktív titkosítást használ egy olyan erőforráshoz, például egy tárfiókhoz vagy SQL-adatbázishoz, amely egy átvitt kulcstartótól függ, az helyreállíthatatlan forgatókönyvhöz vezethet. Ha ilyen helyzet áll fenn, lépéseket kell tennie egy másik kulcstartó használatára, vagy ideiglenesen le kell tiltania az ügyfél által kezelt kulcsokat a helyreállíthatatlan forgatókönyv elkerülése érdekében.

Ha rendelkezik kulcstartóval, az az keyvault show használatával listázhatja a hozzáférési szabályzatokat. További információ: Key Vault hozzáférési szabályzat hozzárendelése.

az keyvault show --name MyKeyVault

Azure SQL-adatbázisok listázása Microsoft Entra-hitelesítéssel

Az sql server ad-admin listával és az az graph kiterjesztéssel ellenőrizheti, hogy az Azure SQL-adatbázisokat engedélyezve van-e a Microsoft Entra hitelesítési integrációja. További információ: Microsoft Entra-hitelesítés konfigurálása és kezelése AZ SQL használatával.

az sql server ad-admin list --ids $(az graph query -q "resources | where type == 'microsoft.sql/servers' | project id" --query data[*].[id] -o tsv)

ACL-ek listázása

Ha az Azure Data Lake Storage Gen1-et használja, az Azure Portal vagy a PowerShell használatával listázhatja a fájlokra alkalmazott ACL-eket.

Ha Az Azure Data Lake Storage Gen2-t használja, az Azure Portal vagy a PowerShell használatával listázhatja a fájlokra alkalmazott ACL-eket.

Ha Azure Filest használ, listázhatja a fájlra alkalmazott ACL-eket.

Egyéb ismert erőforrások listázása

Az az account show használatával szerezze be az előfizetés azonosítóját (a következőben

bash: ).subscriptionId=$(az account show --output tsv --query id)Az az graph bővítmény használatával listázhat más Azure-erőforrásokat ismert Microsoft Entra-címtárfüggőségekkel (in

bash).az graph query -q 'resources | where type != "microsoft.azureactivedirectory/b2cdirectories" | where identity <> "" or properties.tenantId <> "" or properties.encryptionSettingsCollection.enabled == true | project name, type, kind, identity, tenantId, properties.tenantId' --subscriptions $subscriptionId --output yaml

2. lépés: Az előfizetés átadása

Ebben a lépésben az előfizetést a forráskönyvtárból a célkönyvtárba továbbítja. A lépések eltérőek lesznek attól függően, hogy a számlázási tulajdonjogot is át szeretné-e adni.

Figyelmeztetés

Az előfizetés átvitelekor a forráskönyvtárban lévő szerepkör-hozzárendelések véglegesen törlődnek, és nem állíthatók vissza. Az előfizetés áthelyezését nem lehet visszavonni. A lépés végrehajtása előtt mindenképpen végezze el az előző lépéseket.

Döntse el, hogy a számlázási tulajdonjogot is át szeretné-e ruházni egy másik fiókra.

Helyezze át az előfizetést egy másik címtárba.

- Ha szeretné megtartani a jelenlegi számlázási tulajdonjogot, kövesse a Társítás című webhelyen található lépéseket, vagy adjon hozzá egy Azure-előfizetést a Microsoft Entra bérlőjéhez.

- Ha szeretné átadni a számlázási tulajdonjogot is, kövesse az Azure-előfizetés számlázási tulajdonjogának másik fiók számára történő átadását ismertető szakaszban leírt lépéseket. Az előfizetés másik könyvtárba való átviteléhez be kell jelölnie a Microsoft Entra-előfizetés bérlői jelölőnégyzetét.

Miután befejezte az előfizetés átvitelét, térjen vissza ehhez a cikkhez, és hozza létre újra az erőforrásokat a célkönyvtárban.

3. lépés: Erőforrások újbóli létrehozása

Bejelentkezés a célkönyvtárba

A célkönyvtárban jelentkezzen be az átviteli kérelmet elfogadó felhasználóként.

Az erőforrások kezeléséhez csak az új fiók azon felhasználója férhet hozzá, aki elfogadta az átadási kérelmet.

Kérje le az előfizetések listáját az az account list paranccsal.

az account list --output tableAz az account set használatával állítsa be a használni kívánt aktív előfizetést.

az account set --subscription "Contoso"

Egyéni szerepkörök létrehozása

Az az role definition create használatával minden egyéni szerepkört létrehozhat a korábban létrehozott fájlokból. További információ: Egyéni Azure-szerepkörök létrehozása vagy frissítése az Azure CLI használatával.

az role definition create --role-definition <role_definition>

Szerepkörök hozzárendelése

Az az role assignment create használatával szerepköröket rendelhet felhasználókhoz, csoportokhoz és szolgáltatásnevekhez. További információ: Azure-szerepkörök hozzárendelése az Azure CLI-vel.

az role assignment create --role <role_name_or_id> --assignee <assignee> --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Rendszer által hozzárendelt felügyelt identitások frissítése

Tiltsa le és engedélyezze újra a rendszer által hozzárendelt felügyelt identitásokat.

Azure-szolgáltatás További információ Virtual machines (Virtuális gépek) Felügyelt identitások konfigurálása Azure-erőforrásokhoz azure-beli virtuális gépen az Azure CLI használatával Virtuálisgép-méretezési csoportok Felügyelt identitások konfigurálása Azure-erőforrásokhoz egy virtuálisgép-méretezési csoportban az Azure CLI használatával Egyéb szolgáltatások Azure-erőforrások felügyelt identitását támogató szolgáltatások Az az role assignment create használatával szerepköröket rendelhet a rendszer által hozzárendelt felügyelt identitásokhoz. További információ: Felügyelt identitáshozzáférés hozzárendelése egy erőforráshoz az Azure CLI használatával.

az role assignment create --assignee <objectid> --role '<role_name_or_id>' --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Felhasználó által hozzárendelt felügyelt identitások frissítése

Felhasználó által hozzárendelt felügyelt identitások törlése, újbóli létrehozása és csatolása.

Azure-szolgáltatás További információ Virtual machines (Virtuális gépek) Felügyelt identitások konfigurálása Azure-erőforrásokhoz azure-beli virtuális gépen az Azure CLI használatával Virtuálisgép-méretezési csoportok Felügyelt identitások konfigurálása Azure-erőforrásokhoz egy virtuálisgép-méretezési csoportban az Azure CLI használatával Egyéb szolgáltatások Azure-erőforrások felügyelt identitását támogató szolgáltatások

Felhasználó által hozzárendelt felügyelt identitás létrehozása, listázása vagy törlése az Azure CLI használatávalAz az role assignment create használatával szerepköröket rendelhet a felhasználó által hozzárendelt felügyelt identitásokhoz. További információ: Felügyelt identitáshozzáférés hozzárendelése egy erőforráshoz az Azure CLI használatával.

az role assignment create --assignee <objectid> --role '<role_name_or_id>' --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Kulcstartók frissítése

Ez a szakasz a kulcstartók frissítésének alapvető lépéseit ismerteti. További információ: Azure Key Vault áthelyezése másik előfizetésbe.

Frissítse az előfizetés összes meglévő kulcstartójával társított bérlőazonosítót a célkönyvtárra.

Törölnie kell minden meglévő hozzáférésiszabályzat-bejegyzést.

Adjon hozzá új, a célkönyvtárhoz társított hozzáférési házirend-bejegyzéseket.

ACL-ek frissítése

Ha az Azure Data Lake Storage Gen1-et használja, rendelje hozzá a megfelelő ACL-eket. További információ: Az Azure Data Lake Storage Gen1-ben tárolt adatok védelme.

Ha az Azure Data Lake Storage Gen2-t használja, rendelje hozzá a megfelelő ACL-eket. További információért lásd: Hozzáférés-vezérlés az Azure Data Lake Storage Gen2-ben.

Ha Azure Filest használ, rendelje hozzá a megfelelő ACL-eket.

Egyéb biztonsági módszerek áttekintése

Annak ellenére, hogy a szerepkör-hozzárendelések eltávolításra kerülnek az átvitel során, az eredeti tulajdonosi fiók felhasználói továbbra is hozzáférhetnek az előfizetéshez más biztonsági módszerekkel, például:

- A Storage-hoz hasonló szolgáltatások hozzáférési kulcsai.

- Olyan felügyeleti tanúsítványok , amelyek hozzáférést biztosítanak a felhasználó rendszergazdájának az előfizetési erőforrásokhoz.

- Az olyan szolgáltatások távelérési hitelesítő adatai, mint az Azure-beli virtuális gépek.

Ha az a szándéka, hogy eltávolítsa a hozzáférést a forráskönyvtárban lévő felhasználóktól, hogy ne rendelkezzenek hozzáféréssel a célkönyvtárban, fontolja meg a hitelesítő adatok elforgatását. A hitelesítő adatok frissítéséig a felhasználók továbbra is hozzáférhetnek az átvitel után.

Tárfiók hozzáférési kulcsának elforgatása. További információ: Tárfiók hozzáférési kulcsainak kezelése.

Ha más szolgáltatásokhoz, például az Azure SQL Database-hez vagy az Azure Service Bus-üzenetkezeléshez használ hozzáférési kulcsokat, forgassa el a hozzáférési kulcsokat.

Titkos kulcsokat használó erőforrások esetén nyissa meg az erőforrás beállításait, és frissítse a titkos kulcsot.

A tanúsítványt használó erőforrások esetében frissítse a tanúsítványt.