Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A következőkre vonatkozik:Azure SQL Database

Felügyelt Azure SQL-példány

Azure Synapse Analytics

Ez a cikk bemutatja, hogyan használhatja a Microsoft Entra ID-t azAzure SQL Database,azAzure SQL Managed Instance és az Azure Synapse Analytics hitelesítéséhez.

Megjegyzés:

A Microsoft Entra ID-t korábban Azure Active Directorynak (Azure AD) nevezték.

Másik lehetőségként konfigurálhatja a Microsoft Entra-hitelesítést az SQL Serverhez az Azure-beli virtuális gépeken.

Előfeltételek

A Microsoft Entra-hitelesítés Azure SQL-erőforrással való használatához a következő előfeltételekre van szükség:

- Egy Microsoft Entra-bérlő, amely felhasználókkal és csoportokkal van feltöltve.

- Egy meglévő Azure SQL-erőforrás, például az Azure SQL Database vagy a felügyelt Azure SQL-példány.

Microsoft Entra-bérlő létrehozása és feltöltése

Mielőtt konfigurálhatja a Microsoft Entra-hitelesítést az Azure SQL-erőforráshoz, létre kell hoznia egy Microsoft Entra-bérlőt, és fel kell töltenie a felhasználókkal és csoportokkal. A Microsoft Entra-bérlők teljes mértékben felügyelhetők az Azure-ban, vagy használhatók egy helyszíni Active Directory tartományi szolgáltatás összevonásához.

További információkért lásd:

- Mi a Microsoft Entra-azonosító?

- Helyszíni identitások integrálása a Microsoft Entra ID-val

- Tartománynév hozzáadása a Microsoft Entra-azonosítóhoz

- Mi az összevonás a Microsoft Entra-azonosítóval?

- Címtár-szinkronizálás a Microsoft Entra-azonosítóval

- A Microsoft Entra ID kezelése a Windows PowerShell használatával

- Hibrid identitáshoz szükséges portok és protokollok

Microsoft Entra-rendszergazda beállítása

A Microsoft Entra-hitelesítés erőforrással való használatához rendelkeznie kell a Microsoft Entra rendszergazdájával. Bár a lépések elméletileg megegyeznek az Azure SQL Database, az Azure Synapse Analytics és a felügyelt Azure SQL-példány esetében, ez a szakasz részletesen ismerteti a termékenkénti különböző API-kat és portálszolgáltatásokat.

A Microsoft Entra rendszergazdája az Azure SQL-erőforrás létrehozásakor is konfigurálható. Ha egy Microsoft Entra-rendszergazda már konfigurálva van, hagyja ki ezt a szakaszt.

Azure SQL Database és Azure Synapse Analytics

A Microsoft Entra-rendszergazda beállítása lehetővé teszi a Microsoft Entra-hitelesítést az Azure SQL Database és az Azure Synapse Analytics logikai kiszolgálójához . Microsoft Entra-rendszergazdát állíthat be a kiszolgálóhoz az Azure Portal, a PowerShell, az Azure CLI vagy a REST API-k használatával.

Az Azure Portalon megtalálhatja a logikai kiszolgáló nevét

- Az Azure SQL Database Áttekintés lapján található kiszolgálónév mezőben.

- Az Azure Synapse Analytics önálló dedikált SQL-készletének Áttekintés lapján található kiszolgálónév mezőben.

- Az Azure Synapse Analytics-munkaterület Áttekintés lapján található megfelelő SQL-végponton.

Ha az Azure Portalon szeretné beállítani a Microsoft Entra rendszergazdáját a logikai kiszolgálóhoz, kövesse az alábbi lépéseket:

Az Azure Portal Címtárak + előfizetések paneljén válassza ki azt a könyvtárat, amely az Azure SQL-erőforrást tartalmazza aktuális könyvtárként.

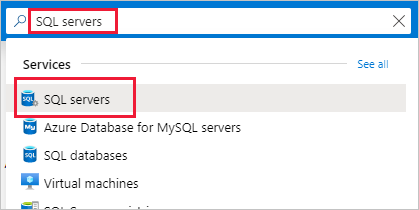

Keresse meg az SQL-kiszolgálókat , majd válassza ki az adatbázis-erőforrás logikai kiszolgálóját az SQL Server panel megnyitásához.

A logikai kiszolgáló SQL Server paneljén válassza a Microsoft Entra-azonosítót a Beállítások területen a Microsoft Entra ID panel megnyitásához.

A Microsoft Entra ID panelen válassza a Rendszergazda beállítása lehetőséget a Microsoft Entra ID panel megnyitásához .

A Microsoft Entra ID panel az aktuális címtár összes felhasználóját, csoportját és alkalmazását megjeleníti, és lehetővé teszi a név, alias vagy azonosító szerinti keresést. Keresse meg a kívánt identitást a Microsoft Entra rendszergazdai fiókhoz, és válassza ki, majd kattintson a Kijelölés gombra a panel bezárásához.

A logikai kiszolgáló Microsoft Entra-azonosító lapjának tetején válassza a Mentés lehetőséget.

Az objektumazonosító a Microsoft Entra-felhasználók és -csoportok rendszergazdai neve mellett jelenik meg. Az alkalmazások (szolgáltatásnevek) esetében megjelenik az alkalmazásazonosító .

A rendszergazda módosításának folyamata több percet is igénybe vehet. Ezután megjelenik az új rendszergazda a Microsoft Entra rendszergazdai mezőjében.

A rendszergazda eltávolításához a Microsoft Entra ID lap tetején válassza a Rendszergazda eltávolítása, majd a Mentés lehetőséget. A Microsoft Entra-rendszergazda eltávolítása letiltja a Logikai kiszolgáló Microsoft Entra-hitelesítését.

Megjegyzés:

A Microsoft Entra-rendszergazda a kiszolgáló adatbázisában master lesz tárolva felhasználóként (adatbázisnévként). Mivel az egyszerű adatbázisneveknek egyedinek kell lenniük, a rendszergazda megjelenítendő neve nem lehet ugyanaz, mint a kiszolgáló master adatbázisában lévő felhasználók neve. Ha már létezik ilyen nevű felhasználó, a Microsoft Entra rendszergazdai beállítása meghiúsul, és visszagördül, jelezve, hogy a név már használatban van.

Azure SQL Managed Instance

A Microsoft Entra-rendszergazda beállítása lehetővé teszi a Felügyelt Azure SQL-példány Microsoft Entra-hitelesítését. A felügyelt SQL-példányhoz Microsoft Entra-rendszergazdát állíthat be az Azure Portal, a PowerShell, az Azure CLI vagy a REST API-k használatával.

Ha olvasási engedélyeket szeretne adni a felügyelt SQL-példánynak a Microsoft Entra-azonosítóhoz az Azure Portal használatával, jelentkezzen be kiemelt szerepkör-rendszergazdaként , és kövesse az alábbi lépéseket:

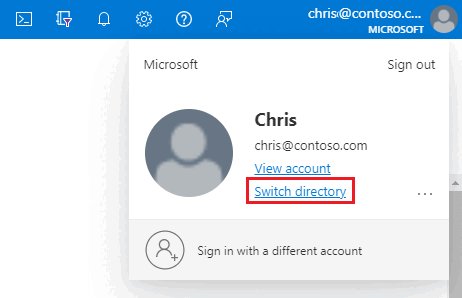

Az Azure Portal jobb felső sarkában válassza ki a fiókját, majd válassza a Könyvtárváltás lehetőséget annak ellenőrzéséhez, hogy melyik könyvtár az Aktuális könyvtár. Szükség esetén váltson címtárakra.

Az Azure Portal Címtárak + előfizetések paneljén válassza ki azt a címtárat, amely a felügyelt példányt aktuális címtárként tartalmazza.'''

Keressen felügyelt SQL-példányokat , majd válassza ki a felügyelt példányt a felügyelt SQL-példány panel megnyitásához. Ezután válassza a Microsoft Entra-azonosítót a Beállítások területen a Példány Microsoft Entra ID paneljének megnyitásához.

A Microsoft Entra Felügyeleti panelen válassza a Navigációs sávOn a Rendszergazda beállítása lehetőséget a Microsoft Entra ID panel megnyitásához.

A Microsoft Entra ID panelen keressen egy felhasználót, jelölje be a felhasználó vagy csoport melletti jelölőnégyzetet rendszergazdaként, majd nyomja le a Kiválasztás billentyűt a panel bezárásához, és lépjen vissza a felügyelt példány Microsoft Entra felügyeleti lapjára.

A Microsoft Entra ID panel az aktuális címtárban lévő összes tagot és csoportot megjeleníti. A kiszürkített felhasználók vagy csoportok nem jelölhetők ki, mert nem támogatottak Microsoft Entra-rendszergazdákként. Válassza ki a rendszergazdaként hozzárendelni kívánt identitást.

A felügyelt példány Microsoft Entra felügyeleti oldalának navigációs sávján válassza a Mentés lehetőséget a Microsoft Entra-rendszergazda megerősítéséhez.

A rendszergazdai módosítási művelet befejeződése után az új rendszergazda megjelenik a Microsoft Entra rendszergazdai mezőjében.

Az objektumazonosító a Microsoft Entra-felhasználók és -csoportok rendszergazdai neve mellett jelenik meg. Az alkalmazások (szolgáltatásnevek) esetében megjelenik az alkalmazásazonosító .

Jótanács

A rendszergazda eltávolításához válassza a Microsoft Entra ID lap tetején a Rendszergazda eltávolítása lehetőséget, majd válassza a Mentés lehetőséget.

Microsoft Graph-engedélyek hozzárendelése

A felügyelt SQL-példánynak engedélyre van szüksége a Microsoft Entra-azonosító olvasásához olyan forgatókönyvekhez, mint például a biztonsági csoporttagságon keresztül csatlakozó felhasználók engedélyezése és az új felhasználók létrehozása. Ahhoz, hogy a Microsoft Entra-hitelesítés működjön, hozzá kell rendelnie a felügyelt példány identitását a Címtárolvasók szerepkörhöz. Ezt az Azure Portalon vagy a PowerShellben teheti meg.

Bizonyos műveletekhez az Azure SQL Database és az Azure Synapse Analytics a Microsoft Graph lekérdezéséhez is engedélyre van szükség, amely a Microsoft Graph engedélyeiben található. Az Azure SQL Database és az Azure Synapse Analytics támogatja a részletes gráfengedélyeket ezekhez a forgatókönyvekhez, míg a felügyelt SQL-példányhoz címtárolvasói szerepkör szükséges. A részletes engedélyeket és azok hozzárendelését részletesen ismertetjük a Microsoft Entra-felhasználók létrehozásához szükséges szolgáltatásnevek engedélyezésében.

Címtárolvasók szerepkör

Az Azure Portalon a felügyelt SQL-példány Microsoft Entra-azonosító lapja egy kényelmes szalagcímet jelenít meg, ha a példány nem rendelkezik címtárolvasó-engedélyekkel.

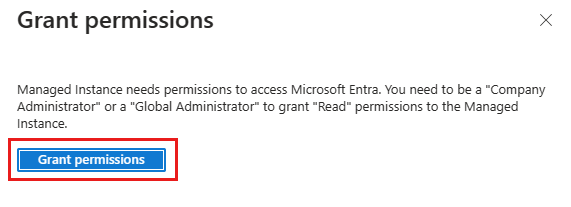

Válassza ki a Microsoft Entra ID oldal tetején látható szalagcímet, és adjon engedélyt a példányt jelképező rendszer által hozzárendelt vagy felhasználó által hozzárendelt felügyelt identitásnak. Ezt a műveletet csak emelt szintű szerepkörgazdák vagy magasabb szintű bérlői szerepkör végezheti el.

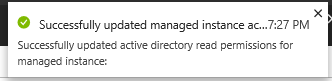

Ha a művelet sikeres, megjelenik egy sikerességi értesítés a jobb felső sarokban:

A Microsoft Entra rendszergazdája mostantól a Microsoft Entra-kiszolgálónevek (bejelentkezések) és az adatbázisnevek (felhasználók) létrehozására használható. További információ: Microsoft Entra integrálás felügyelt Azure SQL-példányokkal.

Microsoft Entra-tagok létrehozása az SQL-ben

Az SQL Database-ben vagy az Azure Synapse Analyticsben lévő adatbázishoz Microsoft Entra-hitelesítéssel való csatlakozáshoz egy tagot kell konfigurálni az adatbázisban az adott identitáshoz legalább az CONNECT engedéllyel.

Adatbázis-felhasználói engedélyek

Amikor létrehoz egy adatbázis-felhasználót, alapértelmezés szerint megkapja az CONNECT adatbázis engedélyét. Az adatbázis-felhasználó két esetben is örökli az engedélyeket:

- Ha a felhasználó tagja egy Microsoft Entra-csoportnak, amely szintén hozzárendelt engedélyeket a kiszolgálón.

- Ha a felhasználó bejelentkezésből lett létrehozva, örökli az adatbázison érvényes bejelentkezés kiszolgálóhoz rendelt engedélyeit.

A kiszolgáló- és adatbázisnevek engedélyeinek kezelése az egyszerűség típusától függetlenül ugyanúgy működik (Microsoft Entra ID, SQL-hitelesítés stb.). Javasoljuk, hogy az engedélyeket az adatbázis-szerepkörök számára adja meg ahelyett, hogy közvetlenül engedélyeket adnánk a felhasználóknak. Ezután megfelelő engedélyekkel adhat hozzá felhasználókat a szerepkörökhöz. Ez leegyszerűsíti a hosszú távú engedélykezelést, és csökkenti annak valószínűségét, hogy az identitások megőrizzék a hozzáférésüket, ha szükséges.

További információkért lásd:

- Adatbázismotor-engedélyek és példák

- Blog: Az adatbázismotor engedélyeinek alapjai

- Speciális adatbázisok szerepköreinek és bejelentkezéseinek kezelése az Azure SQL Database-ben

Tartalmazott adatbázis-felhasználók

A tartalmazott adatbázis-felhasználó olyan SQL-felhasználó, amely nem csatlakozik az master adatbázisban lévő bejelentkezéshez. A Microsoft Entra által tartalmazott adatbázis-felhasználó létrehozásához csatlakozzon az adatbázishoz olyan Microsoft Entra-identitással, amely legalább BÁRMELY ALTER FELHASZNÁLÓ** engedéllyel rendelkezik. Az alábbi T-SQL-példa létrehoz egy egyszerű adatbázist Microsoft_Entra_principal_name a Microsoft Entra ID-ból.

CREATE USER [<Microsoft_Entra_principal_name>] FROM EXTERNAL PROVIDER;

Ha tartalmazott adatbázis-felhasználót szeretne létrehozni egy Microsoft Entra-csoporthoz, adja meg a csoport megjelenítendő nevét:

CREATE USER [ICU Nurses] FROM EXTERNAL PROVIDER;

Ha egy felügyelt identitáshoz vagy szolgáltatásnévhez tartalmazott adatbázis-felhasználót szeretne létrehozni, adja meg az identitás megjelenítendő nevét:

CREATE USER [appName] FROM EXTERNAL PROVIDER;

Ha tartalmazott adatbázis-felhasználót szeretne létrehozni egy Microsoft Entra-felhasználóhoz, adja meg az identitás egyszerű nevét:

CREATE USER [adrian@contoso.com] FROM EXTERNAL PROVIDER;

Bejelentkezésalapú felhasználók

Megjegyzés:

A Microsoft Entra-kiszolgálónevek (bejelentkezések) jelenleg nyilvános előzetes verzióban érhetők el az Azure SQL Database és az Azure Synapse Analytics számára. A Microsoft Entra-bejelentkezések általánosan elérhetők a felügyelt Azure SQL-példányokhoz és az SQL Server 2022-hez.

A Microsoft Entra-kiszolgálónevek (vagy bejelentkezések) támogatottak, ami azt jelenti, hogy a tartalmazott adatbázis-felhasználókra nincs szükség. Az adatbázisnevek (felhasználók) egy kiszolgálónév alapján hozhatók létre, ami azt jelenti, hogy a Microsoft Entra-felhasználók örökölhetik a bejelentkezés kiszolgálószintű hozzárendelt engedélyeit.

CREATE USER [appName] FROM LOGIN [appName];

További információkért tekintse meg a felügyelt SQL-példányok áttekintését. A Microsoft Entra-kiszolgálónevek (bejelentkezések) létrehozásával kapcsolatos szintaxisért lásd a CREATE LOGIN (BEJELENTKEZÉS LÉTREHOZÁSA) című témakört.

Külső felhasználók

Nem hozhat létre közvetlenül adatbázis-felhasználót egy másik Microsoft Entra-bérlőben kezelt identitáshoz, mint az Azure-előfizetéséhez társított. Más címtárak felhasználói azonban külső felhasználókként importálhatók a társított címtárba. Ezután olyan tárolt adatbázis-felhasználók létrehozására használhatók, amelyek hozzáférhetnek az adatbázishoz. A külső felhasználók a Microsoft Entra-csoportok tagságán keresztül is hozzáférhetnek.

Példák: Egy Microsoft Entra összevont vagy felügyelt tartományfelhasználót képviselő, tartalmazott adatbázis-felhasználó létrehozása:

CREATE USER [alice@fabrikam.com] FROM EXTERNAL PROVIDER;

A felügyelt tartományba külső felhasználóként importált összevont tartományi felhasználói fióknak a felügyelt tartomány identitását kell használnia.

Névvel kapcsolatos szempontok

Az olyan speciális karakterek, mint a kettőspont : vagy az ampers és & ha a T-SQL-ben CREATE LOGIN felhasználónevekként szerepelnek, és CREATE USER az utasítások nem támogatottak.

A Microsoft Entra ID és az Azure SQL egy kulcsfontosságú módon tér el a felhasználókezelési kialakításuktól: a Microsoft Entra ID lehetővé teszi a megjelenítendő nevek duplikálását egy bérlőn belül, míg az Azure SQL megköveteli, hogy a kiszolgálón vagy példányon lévő összes kiszolgálónév és az adatbázisban található összes adatbázisnév egyedi névvel rendelkezzen. Mivel az Azure SQL közvetlenül az identitás Microsoft Entra megjelenítendő nevét használja az egyszerű felhasználók létrehozásakor, ez hibákhoz vezethet a felhasználók létrehozásakor. A probléma megoldásához az Azure SQL előzetes verzióban adta ki a WITH OBJECT_ID fejlesztést, amely lehetővé teszi, hogy a felhasználók megadják a kiszolgálóhoz vagy példányhoz hozzáadott identitás Microsoft Entra objektumazonosítóját.

Microsoft Graph-engedélyek

A CREATE USER ... FROM EXTERNAL PROVIDER parancshoz azure SQL-hozzáférés szükséges a Microsoft Entra-azonosítóhoz (a "külső szolgáltatóhoz") a bejelentkezett felhasználó nevében. Néha olyan körülmények merülnek fel, amelyek miatt a Microsoft Entra ID kivételt ad vissza az Azure SQL-nek.

- Előfordulhat, hogy a Microsoft Entra ID-specifikus hibaüzenetét tartalmazó 33134-s SQL-hiba jelenik meg. A hiba általában azt jelzi, hogy a hozzáférés megtagadva, a felhasználónak regisztrálnia kell az MFA-ban az erőforrás eléréséhez, vagy a külső alkalmazások közötti hozzáférést előhitelesítéssel kell kezelni. Az első két esetben a problémát általában a felhasználó Microsoft Entra-bérlőjében beállított feltételes hozzáférési szabályzatok okozzák: megakadályozzák, hogy a felhasználó hozzáférjen a külső szolgáltatóhoz. A "000000003-0000-0000-c000-0000-00000000000" alkalmazáshoz (a Microsoft Graph API alkalmazásazonosítója) való hozzáférés engedélyezéséhez frissítse a feltételes hozzáférési szabályzatokat. Ha a hiba azt jelzi, hogy a külső alkalmazások közötti hozzáférést előhitelesítéssel kell kezelni, a probléma az, hogy a felhasználó szolgáltatásnévként van bejelentkezve. A parancsnak sikeresnek kell lennie, ha azt egy felhasználó hajtja végre.

- Ha lejárt kapcsolati időtúllépést kap, előfordulhat, hogy a

TransparentNetworkIPResolutionkapcsolati sztring paraméterét hamis értékre kell állítania. További információ: A .NET-keretrendszer 4.6.1 – TransparentNetworkIPResolution kapcsolati időtúllépési problémája.

A Microsoft Entra-identitásokon alapuló, tartalmazott adatbázis-felhasználók létrehozásáról további információt a CREATE USER (FELHASZNÁLÓ LÉTREHOZÁSA) című témakörben talál.

Többtényezős hitelesítés konfigurálása

Az Azure SQL-erőforrás nagyobb biztonsága érdekében fontolja meg a többtényezős hitelesítés (MFA) konfigurálását, amely arra kéri a felhasználót, hogy használjon egy második alternatív módszert az adatbázis hitelesítésére, például telefonhívásra vagy hitelesítő alkalmazásra.

Ha többtényezős hitelesítést szeretne használni az Azure SQL-erőforrással, először engedélyezze a többtényezős hitelesítést, majd feltételes hozzáférési szabályzattal kényszerítse ki az MFA-t az Azure SQL-erőforráshoz.

Csatlakozás a Microsoft Entra-hoz

A Microsoft Entra-hitelesítés konfigurálása után használhatja az SQL-erőforráshoz való csatlakozáshoz olyan Microsoft-eszközökkel, mint az SQL Server Management Studio és az SQL Server Data Tools, és ügyfélalkalmazásokat konfigurálhat a Microsoft Entra-identitások használatával való csatlakozásra.

Microsoft Entra-hitelesítés hibaelhárítása

A hibaelhárítással kapcsolatos útmutatásért tekintse meg a Blogot: A Microsoft Entra-hitelesítéssel és az Azure SQL Database-lel és az Azure Synapse-nal kapcsolatos problémák elhárítása.

Kapcsolódó tartalom

- Adatbázis-hozzáférés engedélyezése az SQL Database-hez, a felügyelt SQL-példányhoz és az Azure Synapse Analyticshez

- tagok

- Adatbázis-szerepkörök

- Az Azure SQL Database és az Azure Synapse IP-tűzfalszabályai

- Microsoft Entra-vendégfelhasználók létrehozása és beállítása Microsoft Entra-rendszergazdaként

- Oktatóanyag: Microsoft Entra-felhasználók létrehozása Microsoft Entra-alkalmazásokkal