Speciális fenyegetésészlelés a Microsoft Sentinel felhasználói és entitásviselkedési elemzésével (UEBA)

Feljegyzés

Az US Government-felhőkben elérhető funkciókról a Microsoft Sentinel-táblákban talál információt az USA kormányzati ügyfelei számára elérhető felhőfunkciókban.

A szervezeten belüli fenyegetések és azok lehetséges hatásainak azonosítása – akár egy sérült entitás, akár egy rosszindulatú bennfentes – mindig is időigényes és munkaigényes folyamat volt. A riasztásokon keresztüli szitálás, a pöttyök összekapcsolása és az aktív vadászat mind nagy mennyiségű időt és energiát ad vissza minimális megtérüléssel, és a kifinomult fenyegetések lehetősége egyszerűen elkerüli a felderítést. Különösen az olyan megfoghatatlan fenyegetések, mint a nulladik nap, a célzott és a fejlett állandó fenyegetések lehetnek a legveszélyesebbek a szervezet számára, így az észlelésük még kritikusabb lehet.

A Microsoft Sentinel UEBA-képessége kiküszöböli az elemzők számítási feladatainak elmozdulását és a bizonytalanságot az erőfeszítéseikből, és magas megbízhatóságú, végrehajtható intelligenciát biztosít, hogy a vizsgálatra és a szervizelésre összpontosíthassanak.

Fontos

A Microsoft Sentinel az egyesített biztonsági üzemeltetési platform nyilvános előzetes verziójának részeként érhető el a Microsoft Defender portálon. További információ: Microsoft Sentinel a Microsoft Defender portálon.

Az UEBA minden előnye elérhető a Microsoft Defender portál egyesített biztonsági üzemeltetési platformján.

Mi az az UEBA (User and Entity Behavior Analytics)?

Mivel a Microsoft Sentinel naplókat és riasztásokat gyűjt az összes csatlakoztatott adatforrásból, elemzi őket, és alapszintű viselkedési profilokat készít a szervezet entitásairól (például felhasználókról, gazdagépekről, IP-címekről és alkalmazásokról) az idő és a társcsoport horizontja során. A Microsoft Sentinel többféle technikát és gépi tanulási képességet használva azonosíthatja a rendellenes tevékenységeket, és segíthet megállapítani, hogy sérült-e egy eszköz. Nem csak ezt, hanem azt is ki tudja deríteni, hogy az egyes eszközök relatív érzékenysége, azonosítsa a társcsoportokat, és értékelje az adott sérült eszköz lehetséges hatását (a "robbanási sugarát"). Ezekkel az információkkal felvértezve hatékonyan rangsorolhatja a nyomozást és az incidenskezelést.

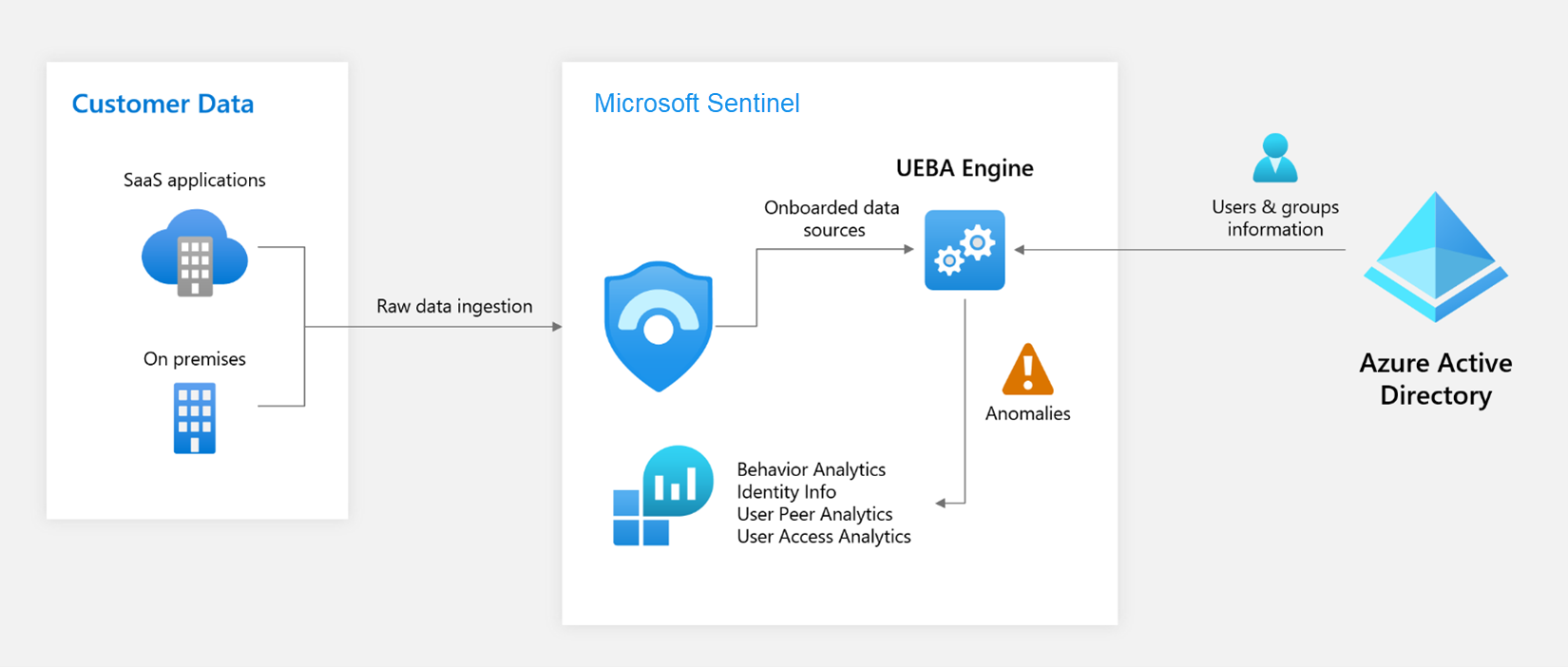

UEBA-elemzési architektúra

Biztonságalapú elemzés

A Gartner UEBA-megoldásokra vonatkozó paradigmája által inspirált Microsoft Sentinel három referenciakereten alapuló "külső" megközelítést kínál:

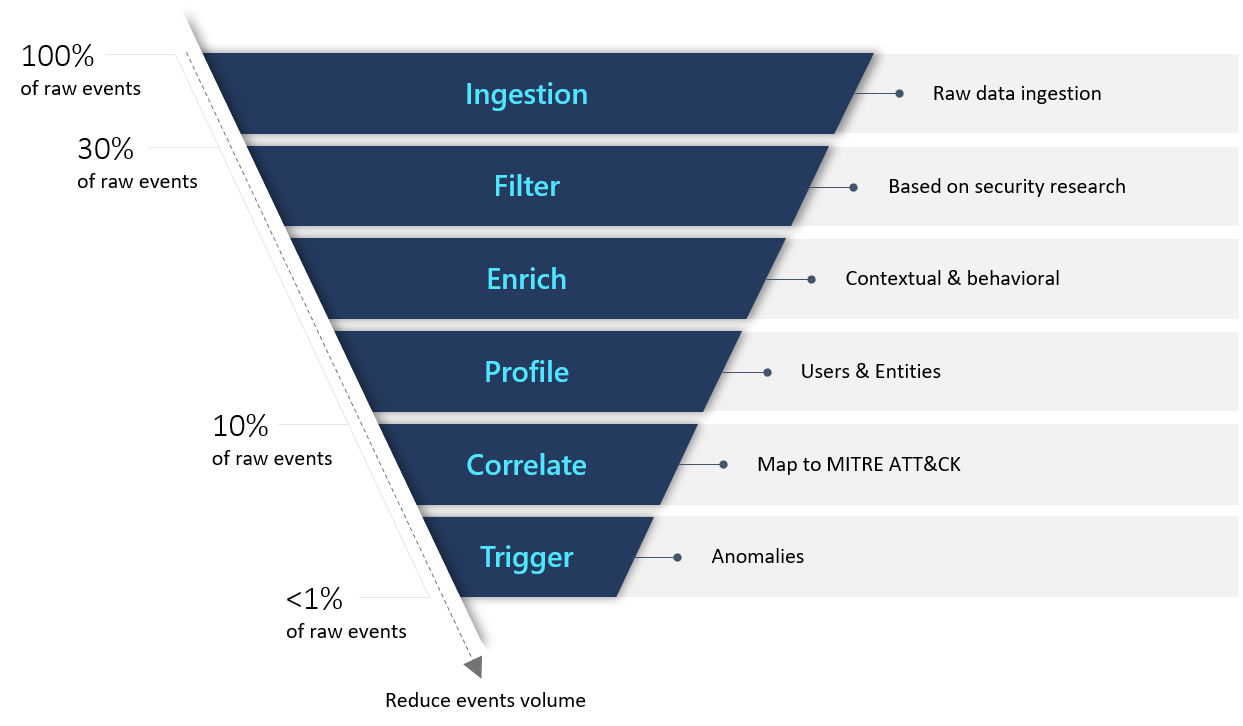

Használati esetek: A releváns támadási vektorok és forgatókönyvek rangsorolásával a mitre ATT&CK taktikák, technikák és altechnikák mitre ATT&CK-keretrendszerével összhangban lévő biztonsági kutatások alapján, amelyek áldozatként, elkövetőként vagy kimutatáspontként helyezik el a különböző entitásokat a gyilkossági láncban; A Microsoft Sentinel kifejezetten az egyes adatforrások által nyújtható legértékesebb naplókra összpontosít.

Adatforrások: Bár elsősorban az Azure-adatforrásokat támogatja, a Microsoft Sentinel megfontoltan kiválasztja a külső adatforrásokat, hogy a fenyegetési forgatókönyveinknek megfelelő adatokat biztosítson.

Elemzés: A Microsoft Sentinel különböző gépi tanulási (ML) algoritmusok használatával azonosítja a rendellenes tevékenységeket, és világosan és tömören mutat be bizonyítékokat környezetfüggő dúsítások formájában, amelyek közül néhány példa alább látható.

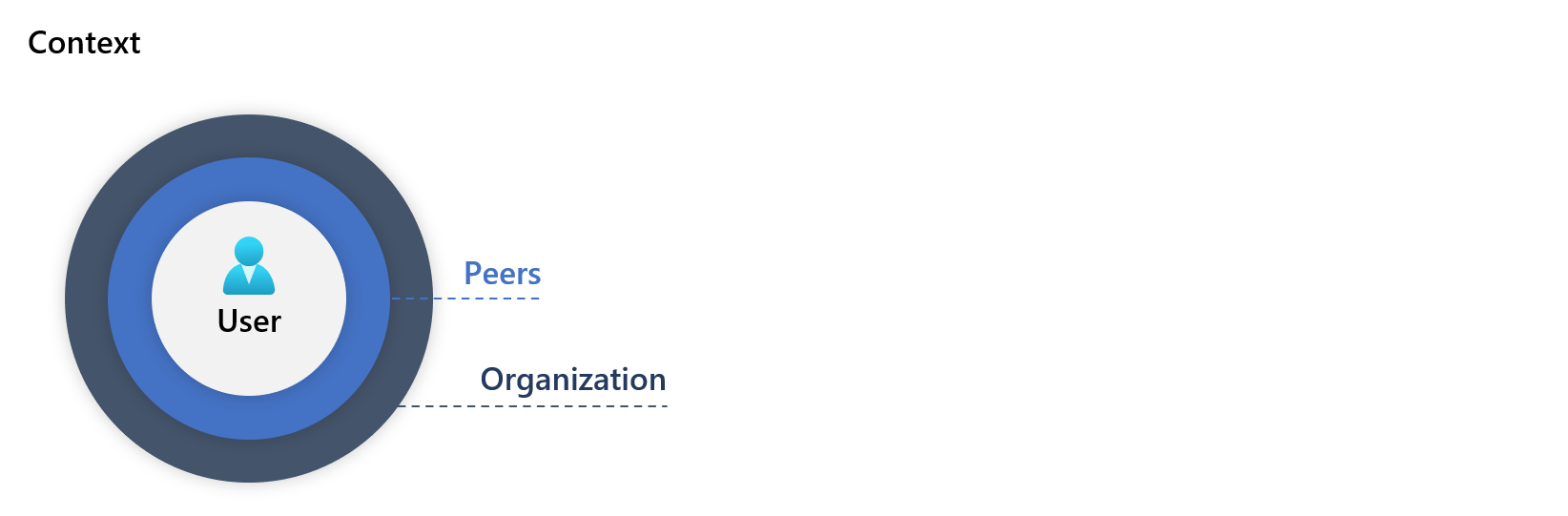

A Microsoft Sentinel olyan összetevőket mutat be, amelyek segítenek a biztonsági elemzőknek a környezet rendellenes tevékenységeinek egyértelmű megértésében, és összehasonlítva a felhasználó alapprofiljával. A felhasználó (vagy egy gazdagép vagy cím) által végrehajtott műveleteket környezetileg értékeli ki a rendszer, ahol az "igaz" eredmény azonosított anomáliát jelez:

- földrajzi helyek, eszközök és környezetek között.

- idő- és frekvenciahorizontok között (a felhasználó saját előzményeihez képest).

- a társtársak viselkedéséhez képest.

- a szervezet viselkedéséhez képest.

A Microsoft Sentinel által a felhasználói profilok létrehozásához használt felhasználói entitásadatok a Microsoft Entra-azonosítóból (és/vagy a helyi Active Directory, most előzetes verzióban) származnak. Az UEBA engedélyezésekor szinkronizálja a Microsoft Entra-azonosítót a Microsoft Sentinellel, és az identityInfo táblán keresztül látható belső adatbázisban tárolja az adatokat.

- A Microsoft Sentinelben az Azure Portalon lekérdezheti az IdentityInfo táblát a Log Analyticsben a Naplók lapon.

- A Microsoft Defender egyesített biztonsági üzemeltetési platformjában lekérdezheti ezt a táblát a Speciális keresés szolgáltatásban.

Most már előzetes verzióban szinkronizálhatja a helyi Active Directory felhasználói entitás adatait is a Microsoft Defender for Identity használatával.

Az UEBA engedélyezéséről és a felhasználói identitások szinkronizálásáról a Microsoft Sentinel felhasználói és entitási viselkedéselemzésének engedélyezése (UEBA) című témakörben olvashat.

Pontozás

Minden tevékenység pontszáma "Vizsgálati prioritási pontszám" – ez határozza meg, hogy egy adott felhasználó milyen valószínűséggel végez egy adott tevékenységet a felhasználó és a társaik viselkedési tanulása alapján. A legbülsőként azonosított tevékenységek a legmagasabb pontszámot kapják (0–10-es skálán).

Ebből a példából megtudhatja, hogyan használják a viselkedéselemzést az Felhőhöz készült Microsoft Defender Appsben.

Tudjon meg többet a Microsoft Sentinel entitásairól, és tekintse meg a támogatott entitások és azonosítók teljes listáját.

Entitásoldalak

Az entitásoldalakra vonatkozó információk mostantól megtalálhatók a Microsoft Sentinel entitásoldalain.

Viselkedéselemzési adatok lekérdezése

A KQL használatával lekérdezhetjük a BehaviorAnalytics táblát.

Ha például egy olyan felhasználó összes esetét meg szeretnénk találni, amely nem tudott bejelentkezni egy Azure-erőforrásba, ahol a felhasználó első kísérlete volt egy adott országból/régióból való csatlakozásra, és az adott országból/régióból származó kapcsolatok még a felhasználó társviszonyai esetében sem gyakoriak, a következő lekérdezést használhatjuk:

BehaviorAnalytics

| where ActivityType == "FailedLogOn"

| where ActivityInsights.FirstTimeUserConnectedFromCountry == True

| where ActivityInsights.CountryUncommonlyConnectedFromAmongPeers == True

- A Microsoft Sentinelben az Azure Portalon a Log Analytics BehaviorAnalytics tábláját kérdezheti le a Naplók lapon.

- A Microsoft Defender egyesített biztonsági üzemeltetési platformjában lekérdezheti ezt a táblát a Speciális keresés szolgáltatásban.

Felhasználói társ metaadatai – tábla és jegyzetfüzet

A felhasználói társadatok metaadatai fontos kontextust biztosítanak a fenyegetésészlelésben, az incidens kivizsgálásában és a potenciális fenyegetés keresésében. A biztonsági elemzők megfigyelhetik a felhasználók társainak szokásos tevékenységeit, így megállapíthatják, hogy a felhasználó tevékenységei szokatlanok-e a társaiéhoz képest.

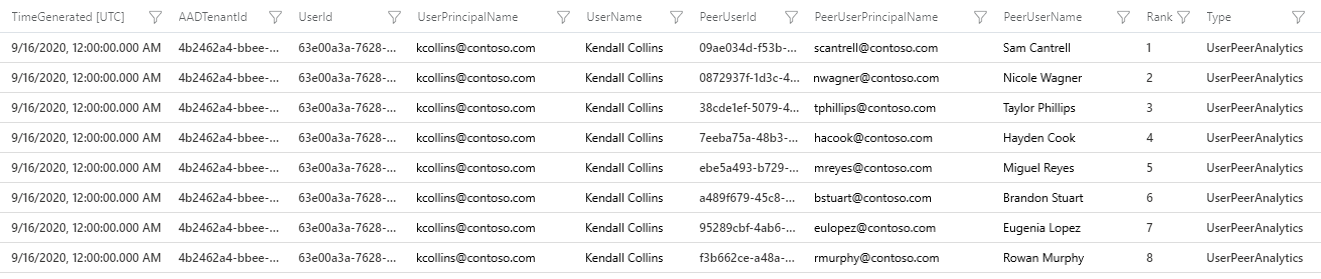

A Microsoft Sentinel kiszámítja és rangsorolja a felhasználói társokat a felhasználó Microsoft Entra biztonsági csoporttagság, levelezési lista és cetera alapján, és a UserPeerAnalytics táblában tárolja az 1–20. helyen rangsorolt társokat. Az alábbi képernyőképen a UserPeerAnalytics tábla sémája látható, és a felhasználó, Kendall Collins első nyolc rangsorolt társát jeleníti meg. A Microsoft Sentinel a frekvencia-inverz dokumentum gyakorisága (TF-IDF) algoritmussal normalizálja a rangsor kiszámításához szükséges súlyozást: minél kisebb a csoport, annál nagyobb a súly.

A Microsoft Sentinel GitHub-adattárban található Jupyter-jegyzetfüzettel megjelenítheti a felhasználói társ metaadatait. A jegyzetfüzet használatáról részletes útmutatást az Irányított elemzés – Felhasználói biztonsági metaadatok jegyzetfüzet tartalmaz.

Feljegyzés

A UserAccessAnalytics tábla elavult.

Keresési lekérdezések és feltárási lekérdezések

A Microsoft Sentinel beépített keresési lekérdezéseket, felderítési lekérdezéseket, valamint a BehaviorAnalytics táblán alapuló Felhasználói és entitás viselkedéselemzési munkafüzetet biztosít. Ezek az eszközök olyan bővített adatokat mutatnak be, amelyek konkrét használati esetekre összpontosítanak, amelyek rendellenes viselkedést jeleznek.

További információkért lásd:

Ahogy az örökölt védelmi eszközök elavulttá válnak, a szervezeteknek olyan hatalmas és porózus digitális tulajdonuk lehet, hogy kezelhetetlenné válik annak a kockázatnak és testtartásnak az átfogó képe, amellyel környezetük szembesülhet. A reaktív erőfeszítésekre, például az elemzésekre és a szabályokra támaszkodva a rossz szereplők megtanulhatják, hogyan kerülhetik el ezeket az erőfeszítéseket. Itt jön létre az UEBA a kockázatpontozási módszerek és algoritmusok biztosításával, hogy kiderítse, mi történik valójában.

Következő lépések

Ebben a dokumentumban megismerkedett a Microsoft Sentinel entitás-viselkedéselemzési képességeivel. A megvalósítással kapcsolatos gyakorlati útmutatásért és a megszerzett megállapítások használatához tekintse meg a következő cikkeket:

- Entitás viselkedéselemzésének engedélyezése a Microsoft Sentinelben.

- Tekintse meg az UEBA motor által észlelt rendellenességek listáját.

- Incidensek vizsgálata UEBA-adatokkal.

- Keresse meg a biztonsági fenyegetéseket.

További információ: Microsoft Sentinel UEBA-referencia.