Oktatóanyag: Incidensek vizsgálata UEBA-adatokkal

Ez a cikk a felhasználói entitások viselkedéselemzésének (UEBA) rendszeres vizsgálati munkafolyamatokban való használatára vonatkozó gyakori módszereket és mintaeljárásokat ismerteti.

Fontos

A cikkben szereplő funkciók jelenleg előzetes verzióban érhetők el. A Microsoft Azure Előzetes verzió kiegészítő használati feltételeiben további jogi feltételeket talál, amelyek a bétaverzióban, előzetes verzióban vagy más módon még nem általánosan elérhető Azure-funkciókra vonatkoznak.

Feljegyzés

Ez az oktatóanyag forgatókönyvalapú eljárásokat biztosít a legfontosabb ügyfélfeladatokhoz: az UEBA-adatok vizsgálatához. További információ: Incidensek vizsgálata a Microsoft Sentinellel.

Előfeltételek

Ahhoz, hogy UEBA-adatokat használhasson a vizsgálatokban, engedélyeznie kell a Felhasználó és entitás viselkedéselemzését (UEBA) a Microsoft Sentinelben.

Az UEBA engedélyezése után körülbelül egy héttel kezdjen gépi elemzéseket keresni.

Proaktív, rutinszerű keresések futtatása entitásadatokban

Javasoljuk, hogy rendszeres, proaktív kereséseket futtasson a felhasználói tevékenységen keresztül, hogy érdeklődőt hozzon létre a további vizsgálathoz.

A Microsoft Sentinel User and Entity Behavior Analytics munkafüzettel lekérdezheti az adatokat, például:

- A legkockázatosabb felhasználók, anomáliákkal vagy kapcsolódó incidensekkel

- Adatok adott felhasználókról, annak megállapításához, hogy valóban feltörték-e a tárgyat, vagy belső fenyegetés van-e a felhasználó profiljától eltérő művelet miatt.

Emellett rögzítse a nem rutinszerű műveleteket az UEBA-munkafüzetben, és használja őket a rendellenes tevékenységek és az esetlegesen nem megfelelő eljárások megkeresésére.

Rendellenes bejelentkezés vizsgálata

A következő lépések például egy olyan felhasználó vizsgálatát követik, aki olyan VPN-hez csatlakozott, amelyet korábban még nem használtak, ami rendellenes tevékenység.

A Sentinel-munkafüzetekterületen keresse meg és nyissa meg a User and Entity Behavior Analytics munkafüzetet.

Keressen egy adott felhasználónevet a vizsgálathoz, és válassza ki a nevét a legfelső felhasználók között a tábla vizsgálatához .

Görgessen le az Incidensek lebontása és a rendellenességek lebontása táblán a kiválasztott felhasználóhoz társított incidensek és anomáliák megtekintéséhez.

Az anomáliában, például egy rendellenes sikeres bejelentkezésben tekintse át a táblázatban látható részleteket a vizsgálathoz. Példa:

Lépés Leírás Figyelje meg a leírást a jobb oldalon Minden anomáliának van egy leírása, és egy hivatkozással többet is megtudhat a MITRE ATT&CK tudásbázis.

Például:

Kezdeti hozzáférés

A támadó megpróbál bejutni a hálózatba.

Az Initial Access olyan technikákból áll, amelyek különböző belépési vektorokat használnak a kezdeti lábtartásuk megszerzéséhez a hálózaton belül. A lábtartáshoz használt technikák közé tartozik a célzott lándzsák adathalászata és a nyilvános webkiszolgálók gyengeségeinek kihasználása. A kezdeti hozzáféréssel szerzett lábtartások lehetővé tehetik a folyamatos hozzáférést, például az érvényes fiókokat és a külső távoli szolgáltatások használatát, vagy a jelszavak módosítása miatt korlátozottan használhatók.Jegyezze fel a Leírás oszlopban lévő szöveget Az anomáliasorban görgessen jobbra egy további leírás megtekintéséhez. A teljes szöveg megtekintéséhez kattintson a hivatkozásra. Például:

A támadók ellophatják egy adott felhasználó vagy szolgáltatásfiók hitelesítő adatait hitelesítő adatokhoz való hozzáférés technikáival, vagy a felderítési folyamat korábbi szakaszában rögzíthetik a hitelesítő adatokat a közösségi tervezésen keresztül a kezdeti hozzáférés megszerzéséhez. Az APT33 például érvényes fiókokat használt a kezdeti hozzáféréshez. Az alábbi lekérdezés olyan sikeres bejelentkezés kimenetét hozza létre, amelyet egy felhasználó egy olyan új földrajzi helyről hajt végre, amelyhez korábban még nem csatlakozott, és egyik társát sem.A Felhasználók Elemzések adatok megjegyzése Az anomáliák sorában jobbra görgetve megtekintheti a felhasználói megállapítások adatait, például a fiók megjelenítendő nevét és a fiók objektumazonosítóját. Jelölje ki a szöveget a jobb oldalon lévő teljes adatok megtekintéséhez. A bizonyítékok adatainak megjegyzése Görgessen tovább az anomáliasor jobb oldalán az anomália bizonyítékadatainak megtekintéséhez. Jelölje ki a szövegnézetet a jobb oldalon, például a következő mezőket:

- ActionUncommonlyPerformedByUser

- Nem gyakoriHighVolumeOfActions

- FirstTimeUser Csatlakozás edFromCountry

- CountryUncommonly Csatlakozás edFromAmongPeers

- FirstTimeUser Csatlakozás edViaISP

- ISPUncommonlyUsedAmongPeers

- CountryUncommonly Csatlakozás edFromInTenant

- ISPUncommonlyUsedInTenant

A User and Entity Behavior Analytics munkafüzetben található adatok alapján állapítsa meg, hogy a felhasználói tevékenység gyanús-e, és további műveletekre van-e szükség.

UEBA-adatok használata hamis pozitív értékek elemzéséhez

Előfordul, hogy egy vizsgálat során rögzített incidens hamis pozitív.

A hamis pozitív értékek gyakori példája a lehetetlen utazási tevékenység észlelése, például egy felhasználó, aki egy órán belül bejelentkezett egy alkalmazásba vagy portálra New Yorkból és Londonból is. Bár a Microsoft Sentinel a lehetetlen utazást anomáliának tekinti, a felhasználóval folytatott vizsgálat tisztázhatja, hogy a VPN-t a felhasználó tartózkodási helyének alternatív helyével használták.

Hamis pozitív elemzés

Például egy Lehetetlen utazási incidens esetén, miután megerősítette a felhasználóval, hogy VPN-t használ, navigáljon az incidensről a felhasználói entitás oldalára. Az ott megjelenített adatok segítségével állapítsa meg, hogy a rögzített helyek szerepelnek-e a felhasználó általánosan ismert helyei között.

Példa:

A felhasználói entitás lapja az incidensoldalról és a vizsgálati gráfból is csatolva van.

Tipp.

Miután megerősítette az incidenshez társított felhasználó felhasználói entitásoldalának adatait, lépjen a Microsoft Sentinel Hunting területére, ahol megtudhatja, hogy a felhasználó társai általában ugyanabból a helyről is csatlakoznak-e. Ha igen, ez a tudás még erősebb esetet jelentene egy hamis pozitív esetében.

A Vadászat területen futtassa a rendellenes földrajzi hely bejelentkezési lekérdezését. További információ: Hunt for threats with Microsoft Sentinel.

IdentityInfo-adatok beágyazása az elemzési szabályokba (nyilvános előzetes verzió)

Mivel a támadók gyakran használják a szervezet saját felhasználói és szolgáltatásfiókjait, a felhasználói fiókok adatai, beleértve a felhasználóazonosítást és a jogosultságokat, kulcsfontosságúak az elemzők számára a vizsgálat során.

Adatokat ágyazhat be az IdentityInfo táblából , hogy az elemzési szabályokat a használati eseteknek megfelelően finomhangolja, csökkentse a hamis pozitív értékeket, és felgyorsítsa a vizsgálati folyamatot.

Példa:

Biztonsági események korrelálása az IdentityInfo táblával egy riasztásban, amely akkor aktiválódik, ha egy kiszolgálóhoz az informatikai részlegen kívüli személy fér hozzá:

SecurityEvent | where EventID in ("4624","4672") | where Computer == "My.High.Value.Asset" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.SubjectUserSid == $right.AccountSID | where Department != "IT"A Microsoft Entra bejelentkezési naplóinak az IdentityInfo táblával való korrelálása egy riasztásban, amely akkor aktiválódik, ha egy alkalmazáshoz olyan személy fér hozzá, aki nem tagja egy adott biztonsági csoportnak:

SigninLogs | where AppDisplayName == "GithHub.Com" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.UserId == $right.AccountObjectId | where GroupMembership !contains "Developers"

Az IdentityInfo tábla szinkronizálódik a Microsoft Entra-munkaterülettel, hogy pillanatképet hozzon létre a felhasználói profil adatairól, például a felhasználói metaadatokról, a csoportadatokról és az egyes felhasználókhoz rendelt Microsoft Entra-szerepkörökről. További információ: IdentityInfo tábla az UEBA bővítési hivatkozásában.

A jelszópermet és az adathalászati kísérletek azonosítása

Ha nincs engedélyezve a többtényezős hitelesítés (MFA), a felhasználói hitelesítő adatok sebezhetőek lesznek a jelszópermetezéssel vagy adathalászati kísérletekkel kapcsolatos támadásokat veszélyeztető támadókkal szemben.

Jelszópermet-incidens vizsgálata az UEBA-elemzésekkel

Ha például egy jelszópermetes incidenst szeretne kivizsgálni az UEBA-elemzésekkel, az alábbiakat teheti meg, hogy többet tudjon meg:

Az incidens bal alsó részén válassza a Vizsgálat lehetőséget a támadásokban potenciálisan érintett fiókok, gépek és egyéb adatpontok megtekintéséhez.

Az adatok böngészése során előfordulhat, hogy egy rendszergazdai fiók viszonylag nagy számú bejelentkezési hibával rendelkezik. Bár ez gyanús, előfordulhat, hogy nem szeretné további megerősítés nélkül korlátozni a fiókot.

Válassza ki a felügyeleti felhasználói entitást a térképen, majd válassza a jobb oldalon található Elemzések további részletek, például a bejelentkezések gráfja az idő függvényében.

A jobb oldalon válassza az Információ lehetőséget, majd a Teljes adatok megtekintése gombra kattintva lépjen a felhasználói entitás lapjára a további részletezéshez.

Vegye figyelembe például, hogy ez a felhasználó első lehetséges jelszópermetes incidense, vagy figyelje meg a felhasználó bejelentkezési előzményeit, hogy megértse, a hibák rendellenesek voltak-e.

Tipp.

Az Anomalous Failed Logonhunting lekérdezést is futtathatja a szervezet rendellenes sikertelen bejelentkezéseinek monitorozásához. A lekérdezés eredményeivel megkezdheti a lehetséges jelszópermet-támadások vizsgálatát.

URL-robbanás (nyilvános előzetes verzió)

Ha a naplókban URL-címek vannak betöltve a Microsoft Sentinelbe, a rendszer automatikusan felrobbantja ezeket az URL-címeket, hogy felgyorsítsa a osztályozási folyamatot.

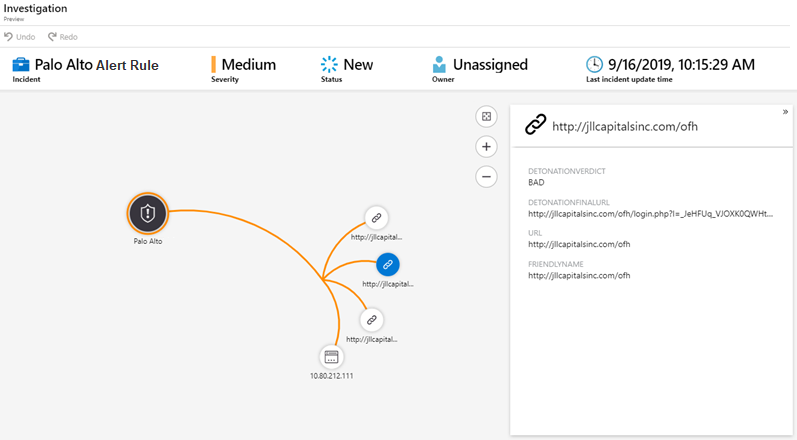

A vizsgálati gráf tartalmaz egy csomópontot a robbantott URL-címhez, valamint a következő részleteket:

- DetonationVerdict. A detonációból származó magas szintű logikai meghatározás. A Rossz például azt jelenti, hogy az oldal kártevő vagy adathalász tartalom üzemeltetésére lett besorolva.

- DetonationFinalURL. A végleges, megfigyelt kezdőlap URL-címe, miután minden átirányítást az eredeti URL-címről.

Példa:

Tipp.

Ha nem látja az URL-címeket a naplókban, ellenőrizze, hogy az URL-naplózás (más néven fenyegetésnaplózás) engedélyezve van-e a biztonságos webátjárókhoz, webes proxykhoz, tűzfalakhoz vagy régi IDS/IPS-hez.

Egyéni naplókat is létrehozhat, amelyek a Microsoft Sentinelbe továbbítják az érdeklődésre számot tartó URL-címeket további vizsgálat céljából.

Következő lépések

További információ az UEBA-ról, a vizsgálatokról és a vadászatról: