Oktatóanyag: P2S felhasználói VPN-kapcsolat létrehozása az Azure Virtual WAN használatával

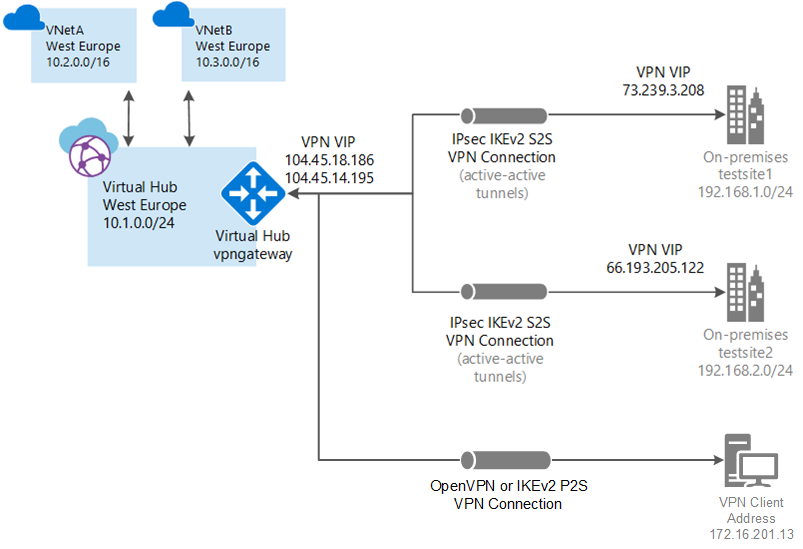

Ez az oktatóanyag bemutatja, hogyan csatlakozhat a Virtual WAN használatával az Azure-beli erőforrásaihoz. Ebben az oktatóanyagban pont–hely felhasználói VPN-kapcsolatot hoz létre OpenVPN-n vagy IPsec/IKE-n (IKEv2) keresztül az Azure Portal használatával. Ehhez a kapcsolattípushoz minden kapcsolódó ügyfélszámítógépen konfigurálni kell a natív VPN-ügyfelet.

- Ez a cikk a tanúsítványra és a RADIUS-hitelesítésre vonatkozik. A Microsoft Entra-hitelesítéssel kapcsolatban lásd : Felhasználói VPN-kapcsolat konfigurálása – Microsoft Entra-hitelesítés.

- A Virtual WAN-nal kapcsolatos további információkért lásd a Virtual WAN áttekintését.

Ebben az oktatóanyagban az alábbiakkal fog megismerkedni:

- Virtuális WAN létrehozása

- A felhasználói VPN-konfiguráció létrehozása

- A virtuális központ és az átjáró létrehozása

- Ügyfélkonfigurációs fájlok létrehozása

- VPN-ügyfelek konfigurálása

- Csatlakozás virtuális hálózatra

- A virtuális WAN megtekintése

- Beállítások módosítása

Előfeltételek

Rendelkezik Azure-előfizetéssel. Ha nem rendelkezik Azure-előfizetéssel, hozzon létre egy ingyenes fiókot.

Van egy virtuális hálózata, amelyhez csatlakozni szeretne.

- Ellenőrizze, hogy a helyszíni hálózatok egyik alhálózata sem fedi-e át azokat a virtuális hálózatokat, amelyekhez csatlakozni szeretne.

- Ha virtuális hálózatot szeretne létrehozni az Azure Portalon, tekintse meg a rövid útmutatót .

A virtuális hálózat nem rendelkezhet meglévő virtuális hálózati átjárókkal.

- Ha a virtuális hálózatban már vannak átjárók (VPN vagy ExpressRoute), a folytatás előtt el kell távolítania az összes átjárót.

- Ehhez a konfigurációhoz a virtuális hálózatoknak csak a Virtual WAN Hub-átjáróhoz kell csatlakozniuk.

Döntse el a virtuális központ privát címteréhez használni kívánt IP-címtartományt. Ezeket az információkat a rendszer a virtuális központ konfigurálásakor használja. A virtuális központ egy virtuális hálózat, amelyet a Virtual WAN hoz létre és használ. Ez a virtual WAN-hálózat magja egy régióban. A címtartománynak meg kell felelnie bizonyos szabályoknak:

- A központhoz megadott címtartomány nem fedheti át a meglévő virtuális hálózatokat, amelyekhez csatlakozik.

- A címtartomány nem fedheti át a helyszíni címtartományokat, amelyekhez csatlakozik.

- Ha nem ismeri a helyszíni hálózati konfigurációban található IP-címtartományokat, koordináljon valakivel, aki meg tudja adni önnek ezeket az adatokat.

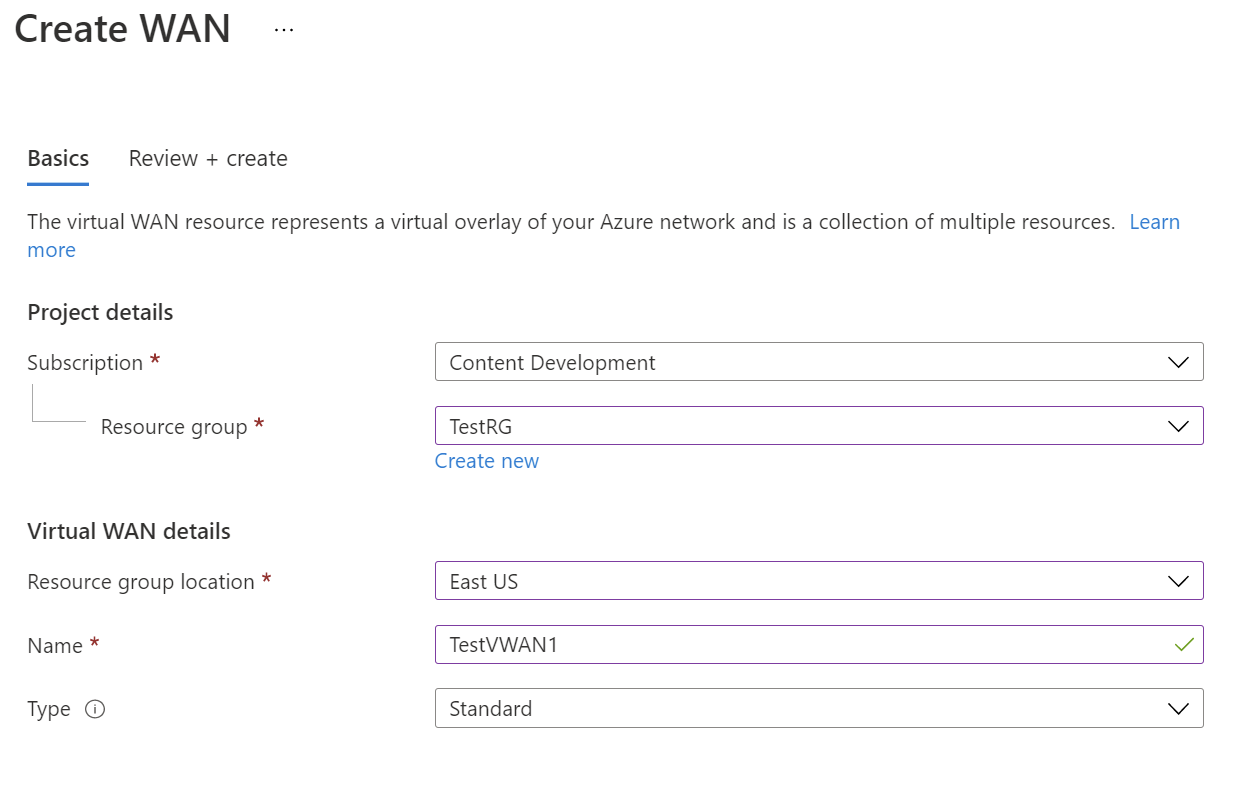

Virtuális WAN létrehozása

A portál Erőforrás keresése sávján írja be a Virtual WAN kifejezést a keresőmezőbe, és válassza az Enter lehetőséget.

Válassza ki a virtuális WAN-okat az eredmények közül. A Virtual WANs lapon válassza a + Létrehozás lehetőséget a WAN létrehozása lap megnyitásához.

Töltse ki a mezőket a WAN létrehozása lap Alapszintű beállítások lapján. Módosítsa a példaértékeket úgy, hogy a környezetre vonatkozzanak.

- Előfizetés: Válassza ki a használni kívánt előfizetést.

- Erőforráscsoport: Hozzon létre újat, vagy használja a meglévőt.

- Erőforráscsoport helye: Válasszon egy erőforráshelyet a legördülő listából. A WAN egy globális erőforrás, és nem egy adott régióban él. A létrehozott WAN-erőforrás kezeléséhez és megkereséséhez azonban ki kell választania egy régiót.

- Név: Írja be a virtuális WAN-nak hívni kívánt nevet.

- Típus: Alapszintű vagy Standard. Válassza a Standard lehetőséget. Ha az Alapszintű lehetőséget választja, ismerje meg, hogy az alapszintű virtuális WAN-k csak alapszintű központokat tartalmazhatnak. Az alapszintű központok csak helyek közötti kapcsolatokhoz használhatók.

Miután kitöltötte a mezőket, a lap alján válassza a Véleményezés +Létrehozás lehetőséget.

Az ellenőrzés sikeres befejezése után kattintson a Létrehozás gombra a virtuális WAN létrehozásához.

Felhasználói VPN-konfiguráció létrehozása

A felhasználói VPN (P2S) konfiguráció határozza meg a távoli ügyfelek kapcsolódási paramétereit. A P2S-átjáró létrehozása előtt felhasználói VPN-konfigurációkat kell létrehoznia a központban. Több felhasználói VPN-konfigurációt is létrehozhat. A P2S-átjáró létrehozásakor válassza ki a használni kívánt felhasználói VPN-konfigurációt.

A követendő utasítások a használni kívánt hitelesítési módszertől függenek. Ebben a gyakorlatban az OpenVpn és az IKEv2 és a tanúsítványhitelesítést választjuk. Más konfigurációk azonban elérhetők. Minden hitelesítési módszernek egyedi követelményei vannak.

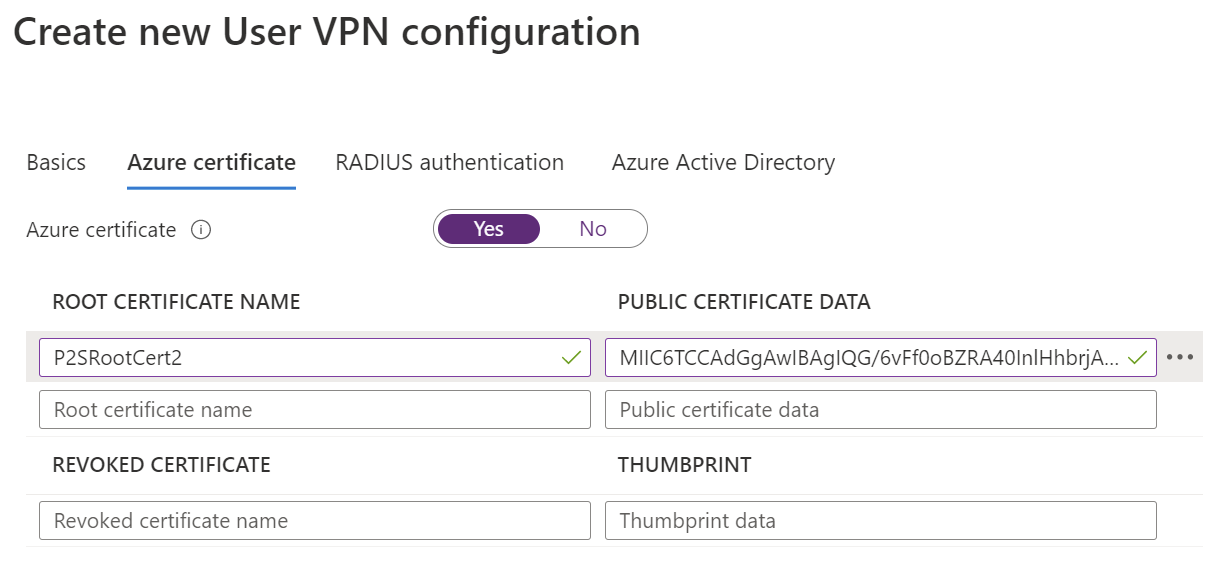

Azure-tanúsítványok: Ehhez a konfigurációhoz tanúsítványokra van szükség. Tanúsítványokat kell létrehoznia vagy beszereznie. Minden ügyfélhez ügyféltanúsítvány szükséges. Emellett fel kell tölteni a főtanúsítvány adatait (nyilvános kulcsot). A szükséges tanúsítványokról további információt a tanúsítványok létrehozása és exportálása című témakörben talál.

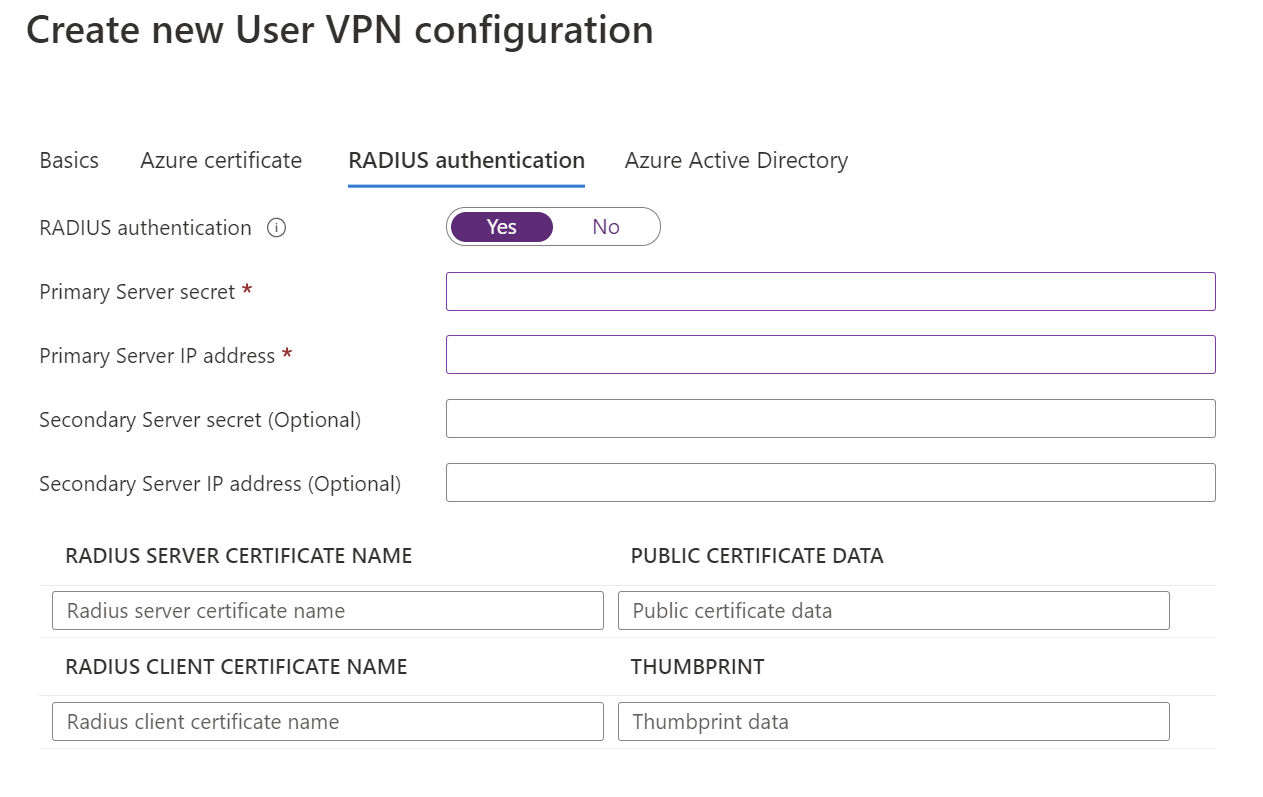

Radius-alapú hitelesítés: A Radius-kiszolgáló IP-címének, a Radius-kiszolgáló titkos kódjának és a tanúsítványadatoknak a beszerzése.

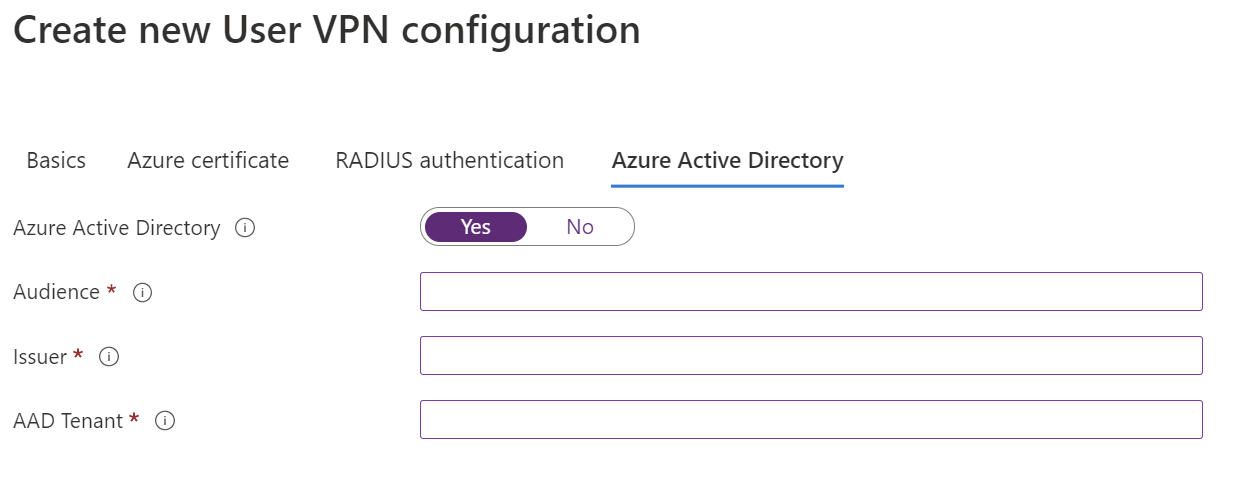

Microsoft Entra-hitelesítés: Lásd: Felhasználói VPN-kapcsolat konfigurálása – Microsoft Entra-hitelesítés.

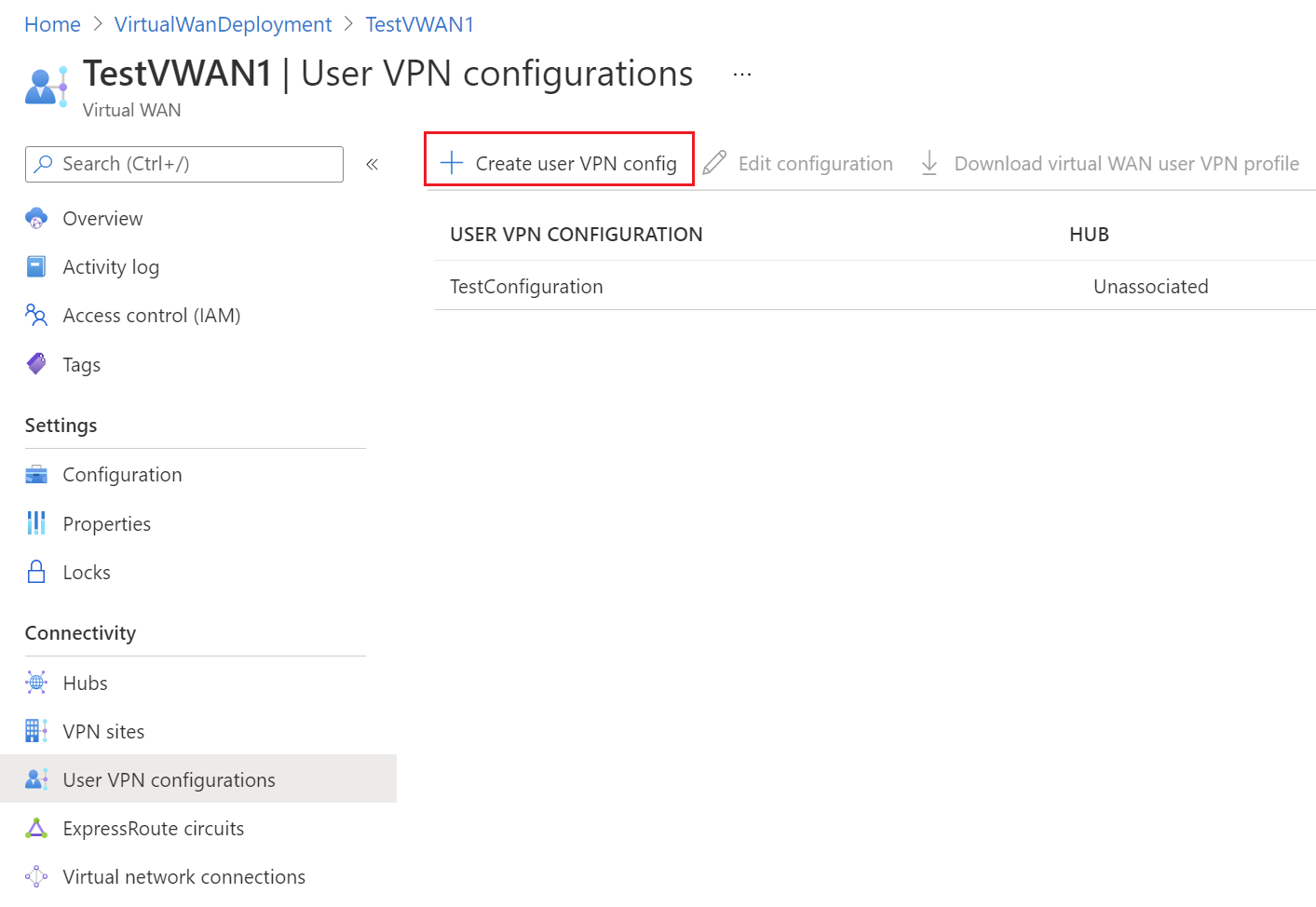

Konfigurációs lépések

Keresse meg a létrehozott virtuális WAN-t.

Válassza ki a felhasználói VPN-konfigurációkat a bal oldali menüből.

A Felhasználói VPN-konfigurációk lapon válassza a +Felhasználói VPN-konfiguráció létrehozása lehetőséget.

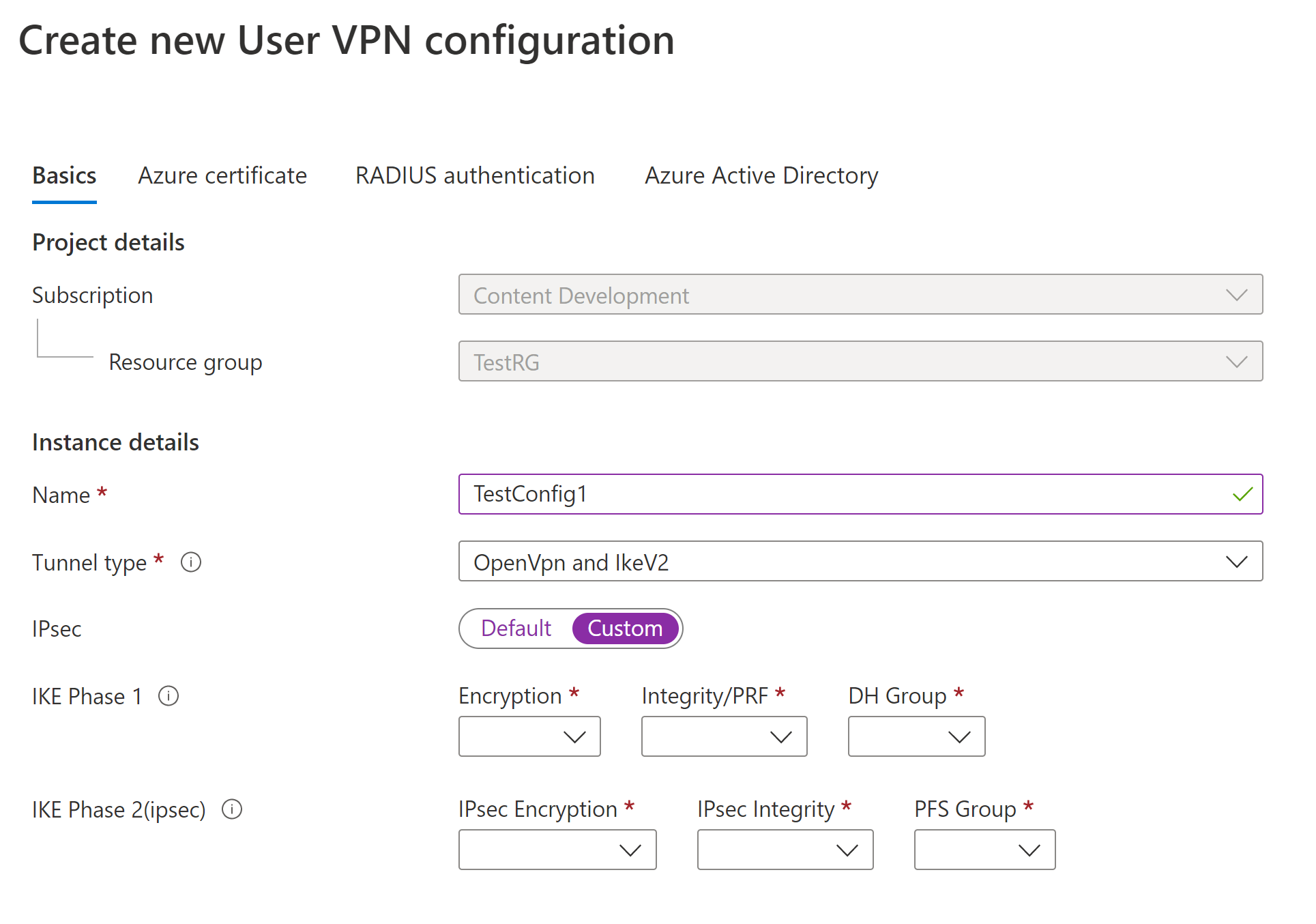

Az Új felhasználói VPN-konfiguráció létrehozása lap Alapjai lapján, a Példány részletei csoportban adja meg a VPN-konfigurációhoz hozzárendelni kívánt nevet.

Alagúttípus esetén válassza ki a kívánt alagúttípust a legördülő listából. Az alagúttípus beállításai: IKEv2 VPN, OpenVPN, OpenVpn és IKEv2. Minden alagúttípusnak vannak meghatározott kötelező beállításai. A választott alagúttípus megfelel az elérhető hitelesítési lehetőségeknek.

Követelmények és paraméterek:

IKEv2 VPN

Követelmények: Amikor kiválasztja az IKEv2 alagúttípust, megjelenik egy üzenet, amely egy hitelesítési módszer kiválasztására utasítja. Az IKEv2 esetében több hitelesítési módszert is megadhat. Választhat azure-tanúsítványt, RADIUS-alapú hitelesítést vagy mindkettőt.

EGYÉNI IPSec-paraméterek: Az IKE 1. és 2. fázisának paramétereinek testreszabásához állítsa az IPsec kapcsolót egyénire, és válassza ki a paraméterértékeket. A testre szabható paraméterekkel kapcsolatos további információkért tekintse meg az Egyéni IPsec-cikket .

OpenVPN

- Követelmények: Amikor kiválasztja az OpenVPN-alagút típusát, megjelenik egy üzenet, amely arra utasítja, hogy válasszon ki egy hitelesítési mechanizmust. Ha az OpenVPN van kiválasztva alagúttípusként, több hitelesítési módszert is megadhat. Az Azure Certificate, a Microsoft Entra ID vagy a RADIUS-alapú hitelesítés bármely részhalmazát kiválaszthatja. A RADIUS-alapú hitelesítéshez megadhat egy másodlagos RADIUS-kiszolgáló IP-címét és a kiszolgáló titkos kulcsát.

OpenVPN és IKEv2

- Követelmények: Az OpenVPN és az IKEv2 alagúttípus kiválasztásakor megjelenik egy üzenet, amely egy hitelesítési mechanizmus kiválasztására utasítja. Ha az OpenVPN és az IKEv2 van kiválasztva alagúttípusként, több hitelesítési módszert is megadhat. A Microsoft Entra-azonosítót az Azure-tanúsítvány vagy a RADIUS-alapú hitelesítés mellett választhatja ki. A RADIUS-alapú hitelesítéshez megadhat egy másodlagos RADIUS-kiszolgáló IP-címét és a kiszolgáló titkos kulcsát.

Konfigurálja a használni kívánt hitelesítési módszereket. Minden hitelesítési módszer külön lapon található: Azure-tanúsítvány, RADIUS-hitelesítés és Microsoft Entra-azonosító. Egyes hitelesítési módszerek csak bizonyos alagúttípusokon érhetők el.

A konfigurálni kívánt hitelesítési módszer lapján válassza az Igen lehetőséget az elérhető konfigurációs beállítások megjelenítéséhez.

Példa – Tanúsítványhitelesítés

A beállítás konfigurálásához az alagút típusa lehet IKEv2, OpenVPN vagy OpenVPN és IKEv2.

Példa – RADIUS-hitelesítés

A beállítás konfigurálásához az Alapszintű lap alagúttípusa lehet Ikev2, OpenVPN vagy OpenVPN és IKEv2.

Példa – Microsoft Entra-hitelesítés

A beállítás konfigurálásához az Alapszintű lap alagúttípusának OpenVPN-nek kell lennie. A Microsoft Entra ID-alapú hitelesítést csak az OpenVPN támogatja.

Ha befejezte a beállítások konfigurálását, válassza a Véleményezés + létrehozás lehetőséget a lap alján.

Válassza a Létrehozás lehetőséget a felhasználói VPN-konfiguráció létrehozásához.

Virtuális központ és átjáró létrehozása

Alapismeretek lap

Nyissa meg a létrehozott virtuális WAN-t. A virtuális WAN lap bal oldali paneljén, a Csatlakozás ivity alatt válassza a Hubs lehetőséget.

A Hubs lapon válassza az +Új központ lehetőséget a Virtuális központ létrehozása lap megnyitásához.

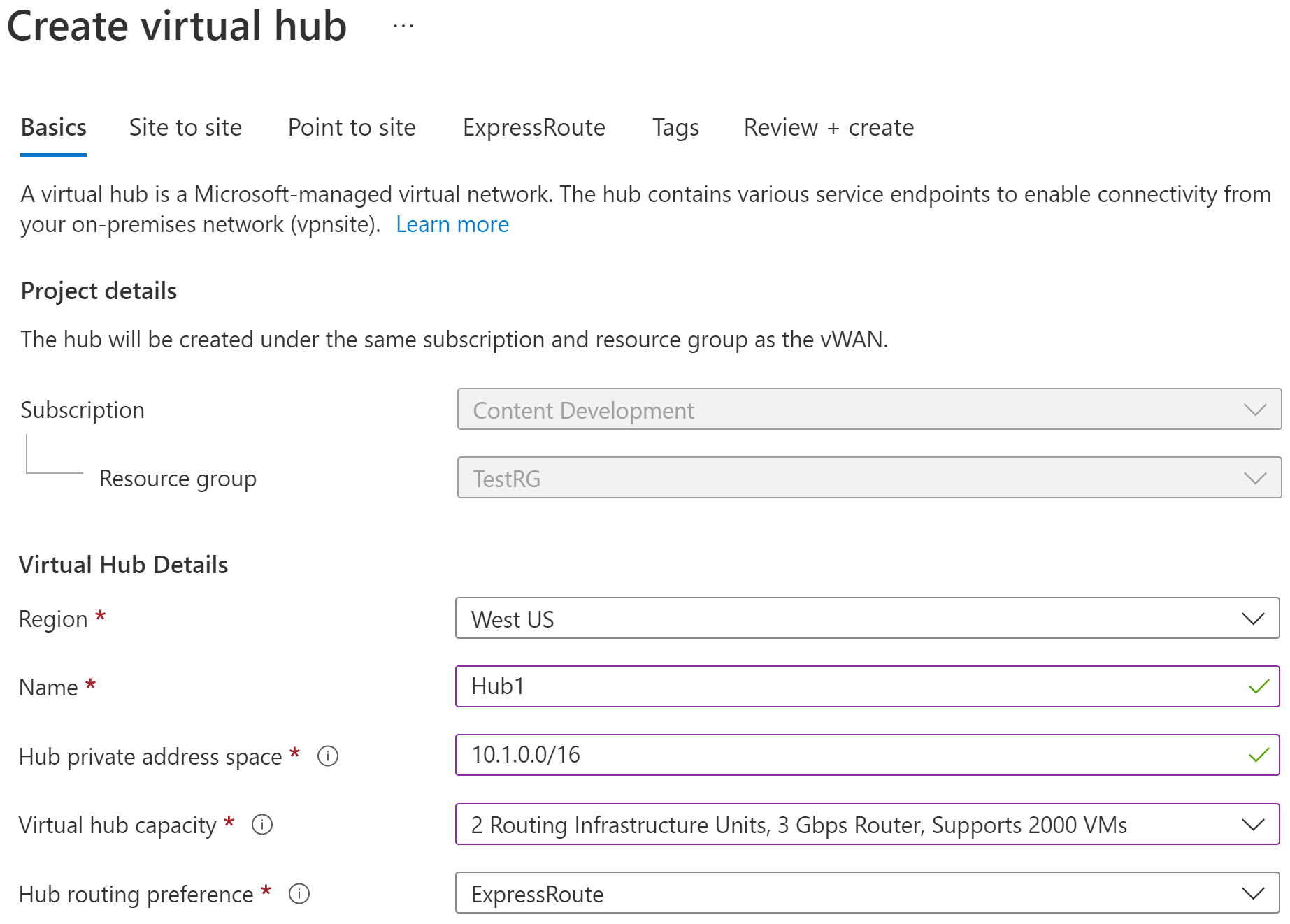

A Virtuális központ létrehozása lap Alapszintű beállítások lapján töltse ki a következő mezőket:

- Régió: Válassza ki azt a régiót, amelyben telepíteni szeretné a virtuális központot.

- Név: Az a név, amellyel a virtuális központ ismert lesz.

- Központi magáncímtér: A központ címtartománya a CIDR-jelölésben. A minimális címtér a /24 a központ létrehozásához.

- Virtuális központ kapacitása: Válassza ki a legördülő listából. További információ: Virtuális központ beállításai.

- Központi útválasztási beállítás: Hagyja meg alapértelmezettként. További információ: Virtuális központ útválasztási beállításai.

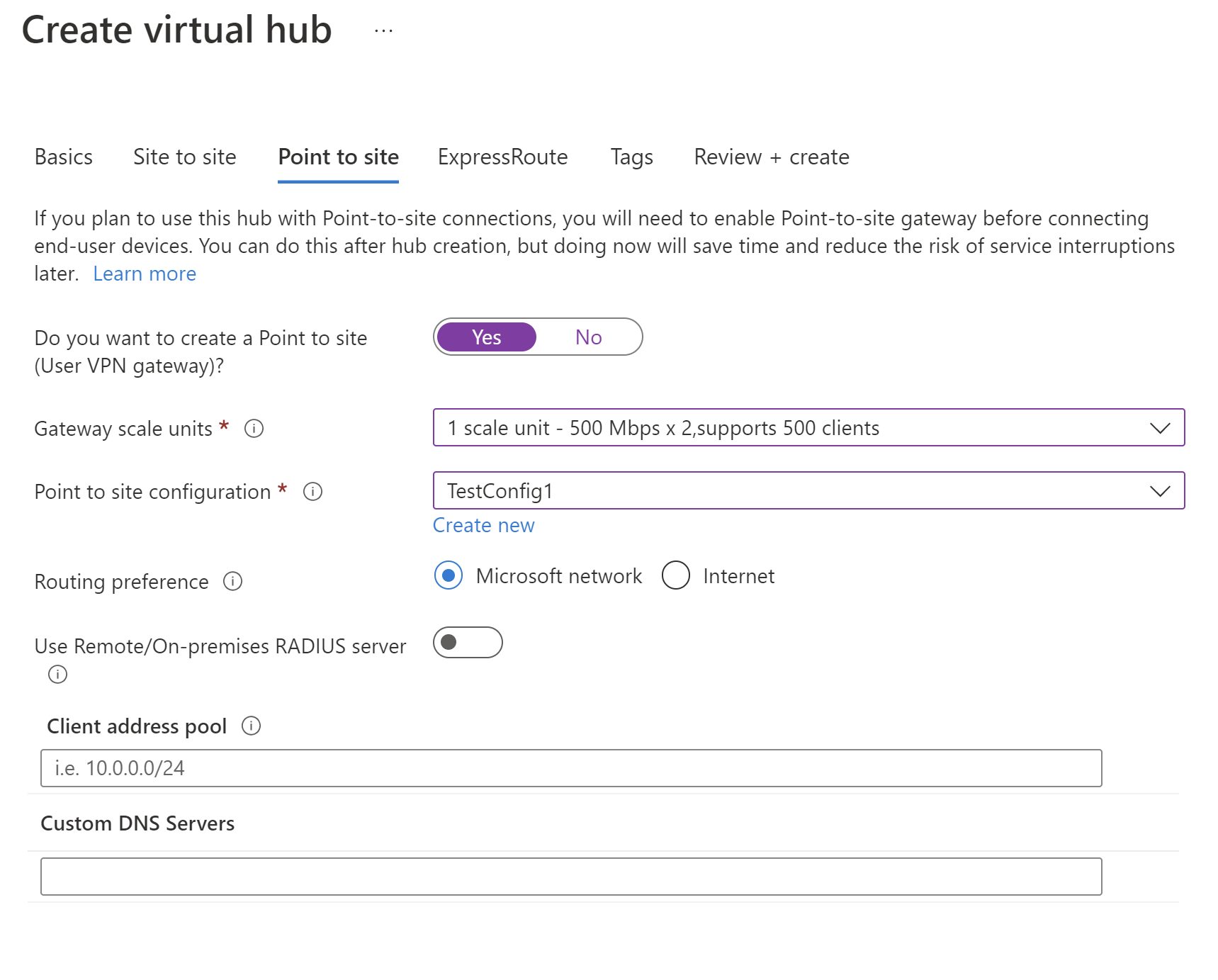

Pont–webhely lap

Kattintson a Pont–hely lapra a pont–hely konfigurációs lap megnyitásához. A pont–hely beállítások megtekintéséhez kattintson az Igen gombra.

Adja meg az alábbi beállításokat:

Átjáró skálázási egységei – Ez a felhasználói VPN-átjáró összesített kapacitását jelöli. Ha 40 vagy több átjáróméretegységet választ ki, ennek megfelelően tervezze meg az ügyfélcímkészletet. További információ arról, hogy ez a beállítás milyen hatással van az ügyfélcímkészletre: Tudnivalók az ügyfélcímkészletekről. Az átjáró skálázási egységeivel kapcsolatos információkért tekintse meg a gyakori kérdéseket.

Pont–hely konfiguráció – Válassza ki az előző lépésben létrehozott felhasználói VPN-konfigurációt.

Útválasztási beállítás – Az Azure útválasztási beállításával kiválaszthatja, hogyan halad a forgalom az Azure és az internet között. Dönthet úgy, hogy a forgalmat a Microsoft-hálózaton, vagy az internetszolgáltató hálózatán (nyilvános interneten) keresztül irányítja. Ezeket a lehetőségeket hideg burgonya-útválasztásnak és forró burgonya-útválasztásnak is nevezik. A Virtual WAN nyilvános IP-címét a szolgáltatás a kiválasztott útválasztási beállítás alapján rendeli hozzá. A Microsoft-hálózaton vagy internetszolgáltatón keresztüli útválasztási beállításról az útválasztási beállításról szóló cikkben talál további információt.

Távoli/helyszíni RADIUS-kiszolgáló használata – Ha a Virtual WAN felhasználói VPN-átjáróJA RADIUS-alapú hitelesítés használatára van konfigurálva, a felhasználói VPN-átjáró proxyként működik, és RADIUS-hozzáférési kérelmeket küld a RADIUS-kiszolgálónak. A "Távoli/helyszíni RADIUS-kiszolgáló használata" beállítás alapértelmezés szerint le van tiltva, ami azt jelenti, hogy a felhasználói VPN-átjáró csak az átjáró központhoz csatlakoztatott virtuális hálózatok RADIUS-kiszolgálóinak tudja továbbítani a hitelesítési kérelmeket. A beállítás engedélyezése lehetővé teszi a felhasználói VPN-átjáró számára a távoli központokhoz csatlakoztatott vagy a helyszínen üzembe helyezett RADIUS-kiszolgálókkal való hitelesítést.

Feljegyzés

A távoli/helyszíni RADIUS-kiszolgáló beállítása és a kapcsolódó proxy IP-címek csak akkor használhatók, ha az átjáró RADIUS-alapú hitelesítés használatára van konfigurálva. Ha az átjáró nincs RADIUS-alapú hitelesítés használatára konfigurálva, a rendszer figyelmen kívül hagyja ezt a beállítást.

Ha a felhasználók a központi profil helyett a globális VPN-profilhoz csatlakoznak, be kell kapcsolniuk a "Távoli/helyszíni RADIUS-kiszolgáló használata" funkciót. További információkért lásd a globális és a központi szintű profilokat.

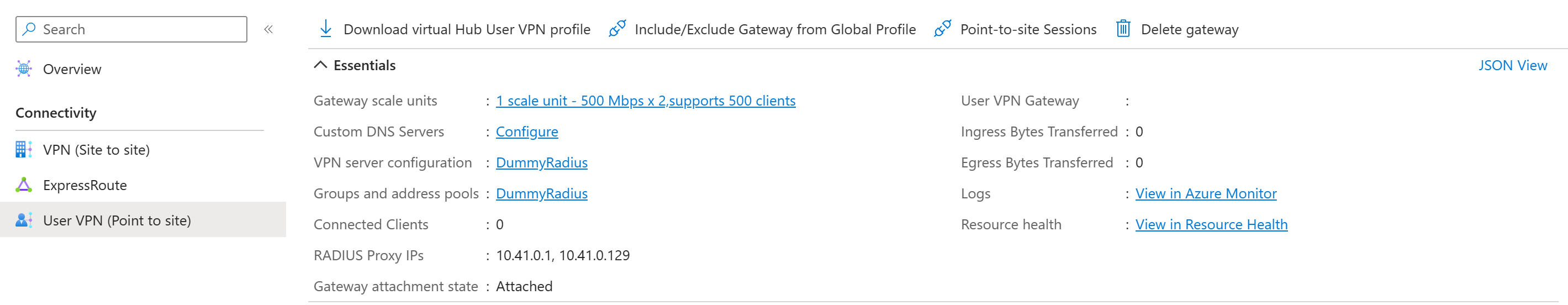

A felhasználói VPN-átjáró létrehozása után lépjen az átjáróra, és jegyezze fel a RADIUS-proxy IP-címeinek mezőjét. A RADIUS-proxy IP-címei a felhasználói VPN-átjáró által a RADIUS-kiszolgálónak küldött RADIUS-csomagok forrás IP-címei. Ezért a RADIUS-kiszolgálót úgy kell konfigurálni, hogy fogadja a RADIUS-proxy IP-címéről érkező hitelesítési kéréseket. Ha a RADIUS-proxy IP-címe üres vagy nincs, konfigurálja a RADIUS-kiszolgálót, hogy fogadja el a hitelesítési kéréseket a központ címteréből.

Emellett állítsa be a RADIUS-kiszolgálót futtató kapcsolat (VNet vagy helyszíni) társítását és propagálását a pont–hely VPN-átjáróval üzembe helyezett központ alapértelmezettRouteTable-jára, és hogy a pont–hely VPN-konfiguráció a RADIUS-kiszolgálót futtató kapcsolat útvonaltáblájára propagálja. Ez kötelező annak biztosításához, hogy az átjáró beszéljen a RADIUS-kiszolgálóval, és fordítva.

Ügyfélcímkészlet – Az a címkészlet, amelyből az IP-címek automatikusan VPN-ügyfelekhez lesznek rendelve. A címkészletek eltérőek lehetnek. A címkészletek között nincs átfedés. További információ: Tudnivalók az ügyfélcímkészletekről.

Egyéni DNS-kiszolgálók – Az ügyfelek által használt DNS-kiszolgáló(ok) IP-címe. Legfeljebb 5 értéket adhat meg.

Válassza a Véleményezés + létrehozás lehetőséget a beállítások érvényesítéséhez.

Amikor az ellenőrzés sikeres, válassza a Létrehozás lehetőséget. A központ létrehozása akár 30 percet is igénybe vehet.

Új központ létrehozásakor figyelmeztető üzenet jelenhet meg a portálon az útválasztó verziójára hivatkozva. Ez néha akkor fordul elő, ha az útválasztó kiépítés alatt áll. Az útválasztó teljes kiépítése után az üzenet többé nem jelenik meg.

Ügyfélkonfigurációs fájlok létrehozása

Ha felhasználói VPN (P2S) használatával csatlakozik a virtuális hálózathoz, használhatja azt a VPN-ügyfelet, amely natív módon van telepítve arra az operációs rendszerre, amelyhez csatlakozik. A VPN-ügyfelek összes szükséges konfigurációs beállítását egy VPN-ügyfél konfigurációs zip-fájlja tartalmazza. A zip-fájl beállításai megkönnyítik a VPN-ügyfelek konfigurálását. A létrehozott VPN-ügyfélkonfigurációs fájlok az átjáró felhasználói VPN-konfigurációjához tartoznak. Ebben a szakaszban a VPN-ügyfelek konfigurálásához használt fájlokat hozza létre és töltse le.

Kétféle konfigurációs profil tölthető le: globális és központ. A globális profil egy WAN-szintű konfigurációs profil. A WAN-szintű konfigurációs profil letöltésekor egy beépített Traffic Manager-alapú felhasználói VPN-profilt kap. Ha globális profilt használ, ha valamilyen okból nem érhető el egy központ, a szolgáltatás által biztosított beépített forgalomkezelés biztosítja a kapcsolódást (egy másik központon keresztül) az Azure-erőforrásokhoz a pont–hely felhasználók számára. További információkért vagy egy központi profilú VPN-ügyfélkonfigurációs csomag letöltéséhez tekintse meg a globális és a központi profilokat.

WAN-szintű globális profilú VPN-ügyfélkonfigurációs csomag létrehozásához nyissa meg a virtuális WAN-t (nem a virtuális központot).

A bal oldali panelen válassza a Felhasználói VPN-konfigurációk lehetőséget.

Válassza ki azt a konfigurációt, amelyhez le szeretné tölteni a profilt. Ha több hub van hozzárendelve ugyanahhoz a profilhoz, bontsa ki a profilt a hubok megjelenítéséhez, majd válassza ki a profilt használó központokat.

Válassza a Virtual WAN felhasználói VPN-profil letöltése lehetőséget.

A letöltési lapon válassza az EAPTLS, majd a Profil létrehozása és letöltése lehetőséget. Létrejön egy profilcsomag (zip-fájl), amely tartalmazza az ügyfélkonfigurációs beállításokat, és letölti a számítógépet. A csomag tartalma a konfiguráció hitelesítési és alagútválasztási lehetőségeitől függ.

VPN-ügyfelek konfigurálása

A letöltött profilcsomag használatával konfigurálhatja a natív VPN-ügyfelet a számítógépen. Az egyes operációs rendszerek eljárása eltérő. Kövesse a rendszerre vonatkozó utasításokat. Miután befejezte az ügyfél konfigurálását, csatlakozhat.

IKEv2

A felhasználói VPN-konfigurációban, ha megadta az IKEv2 VPN-alagút típusát, konfigurálhatja a natív VPN-ügyfelet (Windows és macOS Catalina vagy újabb).

A következő lépések a Windowshoz tartoznak. MacOS esetén lásd az IKEv2-macOS lépéseit.

Válassza ki a Windows rendszerű számítógép architektúrájának megfelelő VPN-ügyfélkonfigurációs fájlokat. 64 bites processzorarchitektúra esetén a „VpnClientSetupAmd64” telepítőcsomagot válassza. 32 bites processzorarchitektúra esetén a „VpnClientSetupX86” telepítőcsomagot válassza.

Kattintson duplán a csomagra a telepítéséhez. Ha megjelenik egy SmartScreen-előugró ablak, válassza a További információ, majd a Futtatás parancsot.

Az ügyfélszámítógépen lépjen a Hálózati Gépház elemre, és válassza a VPN-t. A VPN-kapcsolat megjeleníti annak a virtuális hálózatnak a nevét, amelyhez csatlakozott.

Telepítsen egy ügyféltanúsítványt minden olyan számítógépre, amelyhez ehhez a felhasználói VPN-konfigurációhoz csatlakozni szeretne. A natív Azure-tanúsítványhitelesítési típus használata esetén a hitelesítéshez ügyféltanúsítványra van szükség. A tanúsítványok létrehozásával kapcsolatos további információkért lásd a Tanúsítványok létrehozása című témakört. Az ügyféltanúsítvány telepítéséről további információt az ügyféltanúsítvány telepítése című témakörben talál.

OpenVPN

A felhasználói VPN-konfigurációban, ha az OpenVPN-alagút típusát adta meg, letöltheti és konfigurálhatja az Azure VPN-ügyfelet, vagy bizonyos esetekben OpenVPN-ügyfélszoftvert is használhat. A lépésekhez használja a konfigurációnak megfelelő hivatkozást.

- Microsoft Entra-hitelesítés – Azure VPN-ügyfél – Windows

- Microsoft Entra-hitelesítés – Azure VPN-ügyfél – macOS

- OpenVPN ügyfélszoftver konfigurálása – Windows, macOS, iOS, Linux

Csatlakozás virtuális hálózatot a központba

Ebben a szakaszban kapcsolatot hoz létre a virtuális központ és a virtuális hálózat között. Ebben az oktatóanyagban nem kell konfigurálnia az útválasztási beállításokat.

Az Azure Portalon nyissa meg a Virtual WAN-t a bal oldali panelen, és válassza a Virtuális hálózati kapcsolatok lehetőséget.

A Virtuális hálózati kapcsolatok lapon válassza a + Kapcsolat hozzáadása lehetőséget.

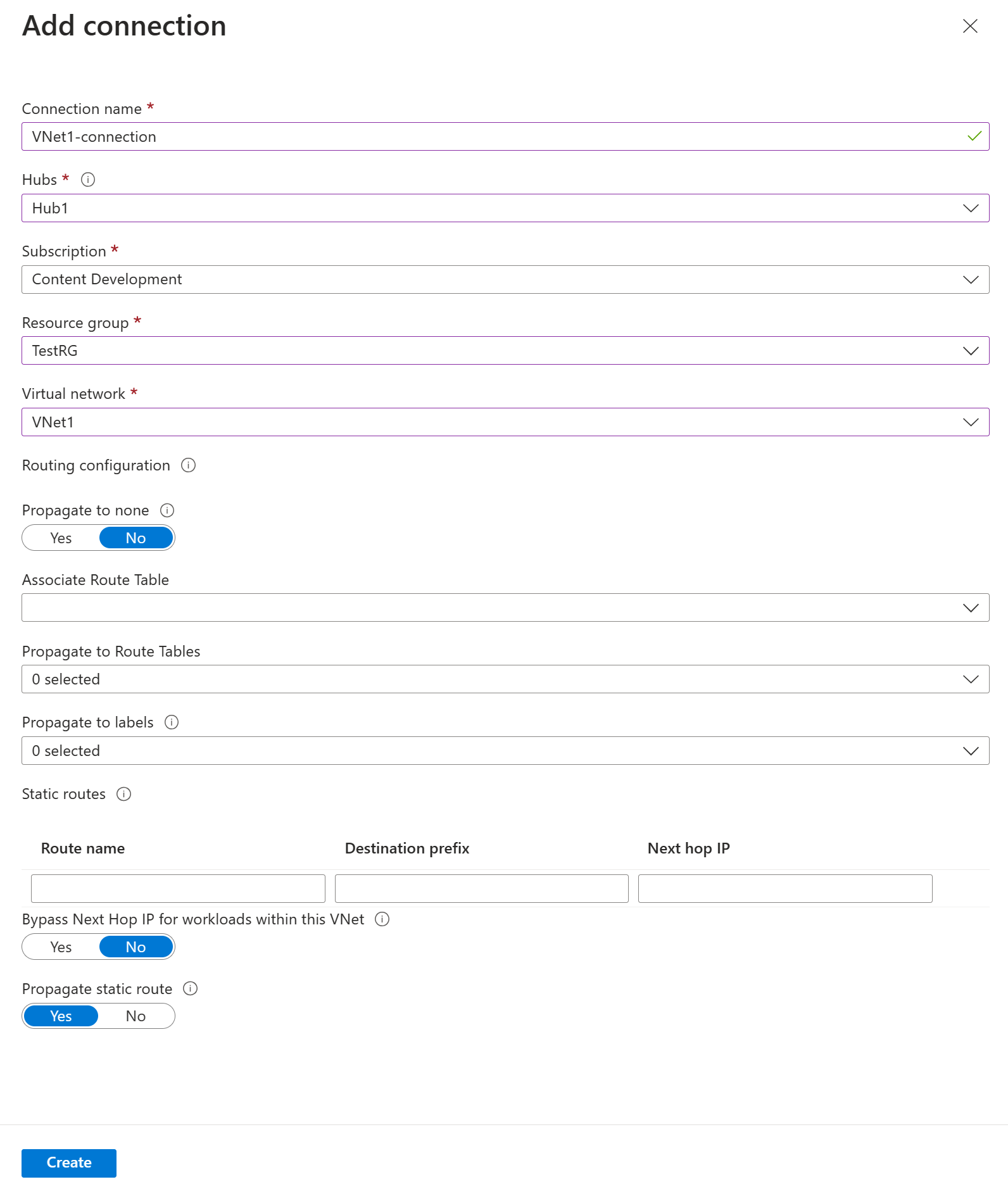

A Kapcsolat hozzáadása lapon konfigurálja a kapcsolat beállításait. Az útválasztási beállításokkal kapcsolatos információkért lásd: Útválasztás.

- Csatlakozás ion neve: Adja meg a kapcsolatot.

- Központok: Válassza ki a kapcsolatot társítani kívánt központot.

- Előfizetés: Ellenőrizze az előfizetést.

- Erőforráscsoport: Válassza ki azt az erőforráscsoportot, amely tartalmazza azt a virtuális hálózatot, amelyhez csatlakozni szeretne.

- Virtuális hálózat: Válassza ki a központhoz csatlakozni kívánt virtuális hálózatot. A kiválasztott virtuális hálózat nem rendelkezhet már meglévő virtuális hálózati átjáróval.

- Propagálás egyikre sem: Ez alapértelmezés szerint Nem értékre van állítva. Ha igenre módosítja a kapcsolót, akkor a Propagálás útvonaltáblákra és Propagálás címkére beállítási beállításai nem érhetők el a konfigurációhoz.

- Útvonaltábla társítása: A legördülő listában kiválaszthatja a társítani kívánt útvonaltáblát.

- Propagálás címkékre: A címkék az útvonaltáblák logikai csoportja. Ehhez a beállításhoz válassza ki a legördülő menüt.

- Statikus útvonalak: Szükség esetén konfigurálja a statikus útvonalakat. Konfigurálja a hálózati virtuális berendezések statikus útvonalait (ha van ilyen). A Virtual WAN egyetlen következő ugrási IP-címet támogat a virtuális hálózati kapcsolat statikus útvonalához. Ha például külön virtuális berendezéssel rendelkezik a bejövő és kimenő forgalom áramlásához, a legjobb, ha a virtuális berendezéseket külön virtuális hálózatokban használja, és csatolja a virtuális hálózatokat a virtuális központhoz.

- Megkerülheti a következő ugrási IP-címet a virtuális hálózaton belüli számítási feladatokhoz: Ez a beállítás lehetővé teszi, hogy az NVA-kat és más számítási feladatokat ugyanabba a virtuális hálózatba telepítse anélkül, hogy az összes forgalmat az NVA-n keresztül kényszeríti. Ez a beállítás csak új kapcsolat konfigurálásakor konfigurálható. Ha ezt a beállítást egy már létrehozott kapcsolathoz szeretné használni, törölje a kapcsolatot, majd vegyen fel egy új kapcsolatot.

- Statikus útvonal propagálása: Ez a beállítás jelenleg ki van állítva. Ez a beállítás lehetővé teszi a Statikus útvonalak szakaszban meghatározott statikus útvonalak propagálását a Propagálás útvonaltáblákra való átirányításához. Emellett az útvonalak propagálása olyan táblákra is megtörténik, amelyek címkéi propagálásként vannak megadva a címkékre. Ezek az útvonalak az alapértelmezett 0/0 útvonal kivételével terjeszthetők a központon keresztül. Ez a funkció a bevezetés folyamatában van. Ha engedélyezni szeretné ezt a funkciót, forduljon a vwanpm@microsoft.com

Miután befejezte a konfigurálni kívánt beállításokat, kattintson a Létrehozás gombra a kapcsolat létrehozásához.

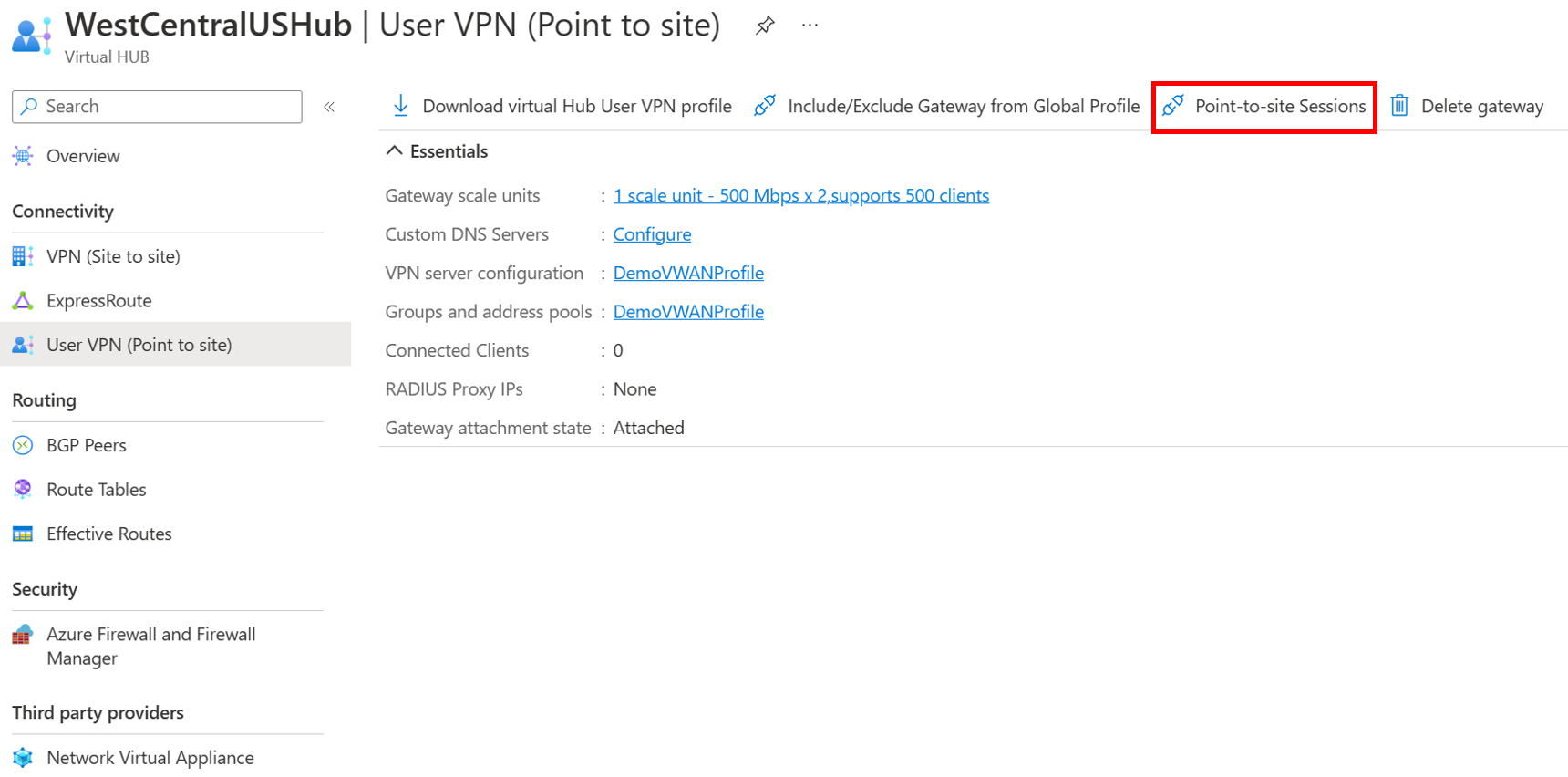

Pont–hely munkamenetek irányítópultja

Az aktív pont–hely munkamenetek megtekintéséhez kattintson a Pont–hely munkamenetekre. Ez megjeleníti az összes aktív pont–hely felhasználót, aki a felhasználói VPN-átjáróhoz csatlakozik.

Ha le szeretné választani a felhasználókat a felhasználói VPN-átjáróról, kattintson a... helyi menüben kattintson a "Kapcsolat bontása" elemre.

Beállítások módosítása

Ügyfélcímkészlet módosítása

Lépjen a Virtual Hub –> Felhasználói VPN-hez (Pont–hely).

Kattintson az átjáró méretezési egységei melletti értékre a Felhasználói VPN-átjáró szerkesztése lap megnyitásához .

A Felhasználói VPN-átjáró szerkesztése lapon szerkessze a beállításokat.

A beállítások érvényesítéséhez kattintson a lap alján található Szerkesztés gombra.

A beállítások mentéséhez kattintson a Megerősítés gombra. A lapon végzett módosítások végrehajtása akár 30 percet is igénybe vehet.

DNS-kiszolgálók módosítása

Lépjen a Virtual Hub –> Felhasználói VPN-hez (Pont–hely).

Kattintson az egyéni DNS-kiszolgálók melletti értékre a Felhasználói VPN-átjáró szerkesztése lap megnyitásához.

A Felhasználói VPN-átjáró szerkesztése lapon szerkessze az Egyéni DNS-kiszolgálók mezőt. Írja be a DNS-kiszolgáló IP-címét az Egyéni DNS-kiszolgálók szövegmezőkbe. Legfeljebb öt DNS-kiszolgálót adhat meg.

A beállítások érvényesítéséhez kattintson a lap alján található Szerkesztés gombra.

A beállítások mentéséhez kattintson a Megerősítés gombra. A lapon végzett módosítások végrehajtása akár 30 percet is igénybe vehet.

Az erőforrások eltávolítása

Ha már nincs szüksége a létrehozott erőforrásokra, törölje őket. A Virtual WAN egyes erőforrásait függőségek miatt bizonyos sorrendben törölni kell. A törlés nagyjából 30 percet vesz igénybe.

Nyissa meg a létrehozott virtuális WAN-t.

Válassza ki a virtuális WAN-hoz társított virtuális központot a központ oldalának megnyitásához.

Törölje az összes átjáró-entitást az egyes átjárótípusokhoz tartozó alábbi sorrend szerint. Ez 30 percet is igénybe vehet.

VPN:

- VPN-webhelyek leválasztása

- VPN-kapcsolatok törlése

- VPN-átjárók törlése

ExpressRoute:

- ExpressRoute-kapcsolatok törlése

- ExpressRoute-átjárók törlése

Ismételje meg az ismétlést a virtuális WAN-hoz társított összes központ esetében.

Ezen a ponton törölheti a központokat, vagy az erőforráscsoport törlésekor később törölheti a központokat.

Lépjen az Azure Portal erőforráscsoportjához.

Válassza az Erőforráscsoport törlése elemet. Ez törli az erőforráscsoport többi erőforrását, beleértve a központokat és a virtuális WAN-t is.