Támadásifelület-csökkentési szabályok implementálása

Érintett szolgáltatás:

A támadásifelület-csökkentési szabályok implementálása az első tesztgyűrűt egy engedélyezett, funkcionális állapotba helyezi át.

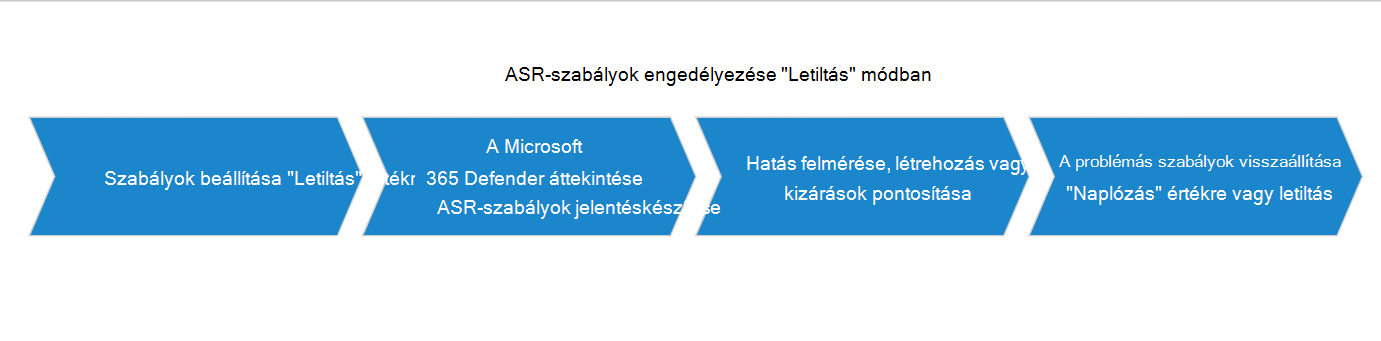

1. lépés: Támadásifelület-csökkentési szabályok váltása naplózásról blokkra

- Miután a naplózási módban meghatározta az összes kizárást, kezdjen el beállítani néhány támadásifelület-csökkentési szabályt "blokk" módra, kezdve azzal a szabománnyal, amely a legkevesebb aktivált eseményt tartalmazza. Lásd: Támadásifelület-csökkentési szabályok engedélyezése.

- Tekintse át a jelentéskészítési lapot a Microsoft Defender portálon; lásd: Veszélyforrások elleni védelem jelentése Végponthoz készült Microsoft Defender. Tekintse át a bajnokok visszajelzéseit is.

- Pontosítsa a kizárásokat, vagy szükség szerint hozzon létre új kizárásokat.

- Váltson vissza a problémás szabályokról a Naplózás elemre.

Megjegyzés:

A problémás szabályok (túl sok zajt okozó szabályok) esetén jobb kizárásokat létrehozni, mint kikapcsolni a szabályokat, vagy visszaállni a naplózásra. Meg kell határoznia, hogy mi a legjobb a környezetének.

Tipp

Ha elérhető, használja ki a szabályok Figyelmeztetés módbeállítását a fennakadások korlátozásához. A támadásifelület-csökkentési szabályok Figyelmeztetés módban való engedélyezésével rögzítheti az aktivált eseményeket, és megtekintheti azok lehetséges zavarait anélkül, hogy ténylegesen letiltanák a végfelhasználói hozzáférést. További információ: Figyelmeztetési mód felhasználók számára.

Hogyan működik a Warn mód?

A Figyelmeztetés mód tulajdonképpen egy Blokkutasítás, de a felhasználónak lehetősége van feloldani az adott folyamat vagy alkalmazás későbbi végrehajtását. Figyelmeztetési mód feloldja az eszközönkénti, felhasználónkénti, fájl- és folyamatkombinációk blokkolását. A figyelmeztetési mód információi helyileg vannak tárolva, és 24 órás időtartamot tartalmaznak.

2. lépés: Az üzembe helyezés kibontása az n + 1 csengetésig

Ha biztos abban, hogy megfelelően konfigurálta az 1. kör támadásifelület-csökkentési szabályait, az üzembe helyezés hatókörét a következő körre (n + 1 gyűrű) bővítheti.

Az 1–3. lépésben ismertetett üzembehelyezési folyamat lényegében megegyezik minden további kör esetében:

- Tesztelési szabályok a naplózásban

- A támadásifelület-csökkentés által kiváltott naplózási események áttekintése a Microsoft Defender portálon

- Létrehozás kizárások

- Áttekintés: szükség szerint pontosíthatja, hozzáadhatja vagy eltávolíthatja a kizárásokat

- Szabályok beállítása "letiltás" értékre

- Tekintse át a jelentéskészítési oldalt a Microsoft Defender portálon.

- Létrehozás kizárások.

- Tiltsa le a problémás szabályokat, vagy váltson vissza naplózásra.

Támadásifelület-csökkentési szabályok testreszabása

A támadásifelület-csökkentési szabályok telepítésének további bővítése során szükségesnek vagy hasznosnak találhatja az engedélyezett támadásifelület-csökkentési szabályok testreszabását.

Fájlok és mappák kizárása

Dönthet úgy, hogy a támadásifelület-csökkentési szabályok kizárják a fájlokat és mappákat a kiértékelésből. Kizárás esetén a fájl nem lesz blokkolva, még akkor sem, ha egy támadásifelület-csökkentési szabály azt észleli, hogy a fájl kártékony viselkedést tartalmaz.

Vegyük például a zsarolóprogram-szabályt:

A zsarolóprogram-szabály célja, hogy segítsen a nagyvállalati ügyfeleknek csökkenteni a zsarolóprogram-támadások kockázatát, miközben biztosítja az üzletmenet folytonosságát. Alapértelmezés szerint a zsarolóprogram-szabályok hibái az óvatosság oldalán jelennek meg, és védelmet nyújtanak azokkal a fájlokkal szemben, amelyek még nem érték el a megfelelő hírnevet és megbízhatóságot. A zsarolóprogram-szabály csak olyan fájlokon aktiválódik, amelyek nem nyertek elég pozitív hírnevet és elterjedtséget az ügyfelek millióinak használati metrikái alapján. A blokkok általában önállóan oldódnak fel, mivel az egyes fájlok "megbízhatósági és megbízhatósági" értékei növekményesen frissülnek a nem problémás használat növekedésével.

Azokban az esetekben, amikor a blokkok nem oldódnak fel időben, az ügyfelek saját kockázatukra használhatják az önkiszolgáló mechanizmust vagy a biztonsági rés jelzése (IOC) alapú "engedélyezési lista" képességet a fájlok blokkolásának feloldására.

Figyelmeztetés

A fájlok vagy mappák kizárása vagy feloldása potenciálisan lehetővé teheti a nem biztonságos fájlok futtatását és megfertőzését az eszközökkel. A fájlok vagy mappák kizárása súlyosan csökkentheti a támadásifelület-csökkentési szabályok által biztosított védelmet. A szabály által blokkolt fájlok futtathatók lesznek, és nem lesznek rögzítve jelentések vagy események.

A kizárások vonatkozhatnak minden olyan szabályra, amely engedélyezi a kizárásokat, vagy a szabályonkénti kizárásokat használó adott szabályokra is vonatkozhat. Megadhatja egy erőforrás egyedi fájlját, mappaelérési útját vagy teljes tartománynevét.

A kizárást csak akkor alkalmazza a rendszer, ha a kizárt alkalmazás vagy szolgáltatás elindul. Ha például hozzáad egy kizárást egy már futó frissítési szolgáltatáshoz, a frissítési szolgáltatás továbbra is eseményeket vált ki a szolgáltatás leállításáig és újraindításáig.

A támadási felület csökkentése támogatja a környezeti változókat és a helyettesítő karaktereket. A helyettesítő karakterek használatáról további információt a Helyettesítő karakterek használata a fájlnévben és a mappa elérési útján vagy a bővítménykizárási listákban című témakörben talál. Ha problémákba ütközik olyan szabályokkal kapcsolatban, amelyek olyan fájlokat észlelnek, amelyeket nem szabad észlelni, a szabály teszteléséhez használja a naplózási módot.

Az egyes szabályokkal kapcsolatos részletekért tekintse meg a támadásifelület-csökkentési szabályok referenciacikkét .

Fájlok és mappák kizárása a Csoportházirend használatával

A Csoportházirend felügyeleti számítógépen nyissa meg a Csoportházirend Felügyeleti konzolt. Kattintson a jobb gombbal a konfigurálni kívánt Csoportházirend objektumra, és válassza a Szerkesztés parancsot.

A Csoportházirend-felügyeleti szerkesztőben lépjen a Számítógép konfigurációja elemre, és válassza a Felügyeleti sablonok lehetőséget.

Bontsa ki a fát Windows-összetevőkre>Microsoft Defender víruskeresőre>Microsoft Defender Exploit Guard>támadási felületének csökkentésére.

Kattintson duplán a Fájlok és elérési utak kizárása a Támadásifelület-csökkentési szabályok beállításra , és állítsa a beállítást Engedélyezve értékre. Válassza a Megjelenítés lehetőséget, és adja meg az egyes fájlokat vagy mappákat az Érték neve oszlopban. Minden elemhez írja be a 0 értéket az Érték oszlopba.

Figyelmeztetés

Ne használjon idézőjeleket, mert azok sem az Érték neve , sem az Érték oszlop esetében nem támogatottak.

Fájlok és mappák kizárása a PowerShell használatával

Írja be a powershell kifejezést a Start menübe, kattintson a jobb gombbal a Windows PowerShell lehetőségre, és válassza a Futtatás adminisztrátorként parancsot.

Adja meg az alábbi parancsmagot:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"A használatával

Add-MpPreference -AttackSurfaceReductionOnlyExclusionstovábbi mappákat adhat a listához.Fontos

Alkalmazásokat

Add-MpPreferencefűzhet hozzá vagy adhat hozzá a listához.Set-MpPreferenceA parancsmag használatával felülírja a meglévő listát.

MDM CSP-k használata fájlok és mappák kizárásához

A kizárások hozzáadásához használja a ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions konfigurációs szolgáltatót (CSP).

Az értesítés testreszabása

Testre szabhatja a szabály aktiválásakor megjelenő értesítéseket, és letilthatja az alkalmazásokat vagy fájlokat. Lásd a Windows biztonság cikket.

További cikkek ebben az üzembehelyezési gyűjteményben

Támadásifelület-csökkentési szabályok üzembe helyezésének áttekintése

Támadásifelület-csökkentési szabályok üzembe helyezésének megtervezése

Támadásifelület-csökkentési szabályok tesztelése

Támadásifelület-csökkentési szabályok üzembe helyezése

Támadásifelület-csökkentési szabályok referenciája

Lásd még

Tipp

Szeretne többet megtudni? Engage a Microsoft biztonsági közösségével a technikai közösségünkben: Végponthoz készült Microsoft Defender Tech Community.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: