A DKIM beállítása a Microsoft 365-tartományból származó e-mailek aláírásához

Tipp

Tudta, hogy ingyenesen kipróbálhatja az Microsoft Defender XDR funkcióit Office 365 2. csomagban? Használja a 90 napos Office 365-höz készült Defender próbaverziót a Microsoft Defender portal próbaverziós központjában. A Try Office 365-höz készült Microsoft Defender című cikkből megtudhatja, hogy ki regisztrálhat és ki használhatja a próbaverziót.

A DomainKeys Identified Mail (DKIM) az e-mail-hitelesítés egyik módszere, amely segít ellenőrizni a Microsoft 365-szervezettől küldött leveleket, hogy megakadályozza az üzleti e-mailek feltöréséhez (BEC), zsarolóprogramokhoz és egyéb adathalász támadásokhoz használt hamis feladókat.

A DKIM elsődleges célja annak ellenőrzése, hogy az üzenet nem módosult-e az átvitel során. Konkrétan:

- Egy tartományhoz egy vagy több titkos kulcs jön létre, amelyeket a forrás levelezőrendszer használ a kimenő üzenetek fontos részeinek digitális aláírására. Ezek az üzenetrészek a következők:

- From, To, Subject, MIME-Version, Content-Type, Date és egyéb üzenetfejléc mezők (a forrás levelezőrendszertől függően).

- Az üzenet törzse.

- A digitális aláírás az üzenetfejléc DKIM-Signature fejlécmezőjében található, és mindaddig érvényes marad, amíg a köztes levelezőrendszerek nem módosítják az üzenet aláírt részeit. Az aláíró tartományt a DKIM-Signature fejlécmezőben lévő d= érték azonosítja.

- A megfelelő nyilvános kulcsokat az aláíró tartomány DNS-rekordjai tárolják (A Microsoft 365 CNAME rekordjai, más levelezőrendszerek pedig TXT rekordokat használhatnak).

- A cél levelezőrendszerek a DKIM-Signature fejlécmezőben lévő d= értéket használják a következő célokra:

- Azonosítsa az aláíró tartományt.

- Keresse meg a tartományhoz tartozó nyilvános kulcsot a DKIM DNS-rekordjában.

- Az üzenet aláírásának ellenőrzéséhez használja a tartomány DKIM DNS-rekordjában található nyilvános kulcsot.

Fontos tények a DKIM-ről:

- Az üzenet DKIM-aláírásához használt tartománynak nem kell megegyeznie az üzenetBEN szereplő MAIL FROM vagy From címben szereplő tartománnyal. További információ ezekről a címekről: Miért van szükség az internetes e-mail-címre hitelesítésre.

- Egy üzenet több DKIM-aláírással is rendelkezhet különböző tartományok szerint. Valójában számos üzemeltetett e-mail-szolgáltatás a szolgáltatástartomány használatával írja alá az üzenetet, majd újra aláírja az üzenetet az ügyfél tartományával, miután az ügyfél konfigurálta a DKIM-aláírást a tartományhoz.

Mielőtt elkezdenénk, az alábbiakat kell tudnia a Microsoft 365 DKIM-ről az e-mail-tartománya alapján:

Ha csak a Microsoft Online Email Útválasztási cím (MOERA) tartományt használja a levelezéshez (például contoso.onmicrosoft.com): Semmit sem kell tennie. A Microsoft automatikusan létrehoz egy 2048 bites nyilvános-titkos kulcspárt a kezdeti *.onmicrosoft.com tartományból. A kimenő üzenetek automatikusan aláírják a DKIM-et a titkos kulccsal. A nyilvános kulcs egy DNS-rekordban van közzétéve, így a cél levelezőrendszerek ellenőrizhetik az üzenetek DKIM-aláírását.

A DKIM-aláírást azonban manuálisan is konfigurálhatja a *.onmicrosoft.com tartománnyal. Útmutatásért tekintse meg a cikk későbbi, A Defender portál használata a kimenő üzenetek DKIM-aláírásának testreszabásához a *.onmicrosoft.com tartomány használatával című szakaszát.

Ha ellenőrizni szeretné, hogy a kimenő üzenetek automatikusan aláírták-e a DKIM-et, olvassa el a cikk későbbi, A Microsoft 365-ből kimenő levelek DKIM-aláírásának ellenőrzése című szakaszát.

A *.onmicrosoft.com tartományokkal kapcsolatos további információkért lásd: Miért rendelkezem "onmicrosoft.com" tartománnyal?

Ha egy vagy több egyéni tartományt használ a levelezéshez (például contoso.com): Annak ellenére, hogy a Microsoft 365 minden kimenő levelét automatikusan alá van írva a MOERA-tartomány, a maximális e-mail-védelem érdekében még több teendője van:

DKIM-aláírás konfigurálása egyéni tartományok vagy altartományok használatával: Az üzeneteket a tartomány által aláírt DKIM-nek kell lennie a Feladó címben. Azt is javasoljuk, hogy konfigurálja a DMARC-t, és a DKIM csak akkor adja át a DMARC-ellenőrzést, ha a DKIM által aláírt tartomány aláírta az üzenetet és a Feladó cím igazítása területen lévő tartományt.

Altartományokkal kapcsolatos szempontok:

A közvetlen felügyelet alá nem tartozó e-mail-szolgáltatások (például tömeges e-mail-szolgáltatások) esetében azt javasoljuk, hogy a fő e-mail-tartomány (például contoso.com) helyett altartományt (például marketing.contoso.com) használjon. Nem szeretné, hogy az e-mail-szolgáltatásokból küldött levelekkel kapcsolatos problémák befolyásolják a fő levelezési tartomány alkalmazottai által küldött levelek hírnevét. További információ az altartományok hozzáadásáról: Felvehetek egyéni altartományokat vagy több tartományt a Microsoft 365-be?

Minden olyan altartományhoz, amelyet a Microsoft 365-ből való e-mail-küldéshez használ, saját DKIM-konfigurációra van szükség.

Tipp

Email nem definiált altartományok hitelesítési védelmét a DMARC fedezi. A (definiált vagy nem definiált) altartományok öröklik a szülőtartomány DMARC-beállításait (amelyek altartományonként felülbírálhatók). További információ: A DMARC beállítása a Feladó címtartományának ellenőrzéséhez a Microsoft 365-ben.

Ha regisztrált, de nem használt tartományokkal rendelkezik: Ha olyan regisztrált tartományokkal rendelkezik, amelyeket nem használ levelezéshez vagy bármihez (más néven parkolt tartományokhoz), ne tegye közzé az adott tartományokhoz tartozó DKIM-rekordokat. A DKIM-rekord hiánya (ezért a DNS-ben az üzenet aláírásának ellenőrzéséhez szükséges nyilvános kulcs hiánya) megakadályozza a hamisított tartományok DKIM-ellenőrzését.

A DKIM önmagában nem elég. Az egyéni tartományokhoz a legjobb szintű e-mail-védelem érdekében az SPF-t és a DMARC-t is konfigurálnia kell az általános e-mail-hitelesítési stratégia részeként. További információért tekintse meg a cikk végén található Következő lépések szakaszt.

A cikk további része azokat a DKIM CNAME rekordokat ismerteti, amelyeket egyéni tartományokhoz kell létrehoznia a Microsoft 365-ben, valamint az egyéni tartományokat használó DKIM konfigurációs eljárásait.

Tipp

A DKIM-aláírás egyéni tartomány használatával történő konfigurálása a Microsoft 365-ben és az egyéni tartomány tartományregisztrálójának eljárásainak keveréke.

Útmutatást nyújtunk cNAME rekordok létrehozásához különböző Microsoft 365-szolgáltatásokhoz számos tartományregisztrálónál. Ezeket az utasításokat kiindulási pontként használhatja a DKIM CNAME rekordok létrehozásához. További információ: DNS-rekordok hozzáadása a tartomány csatlakoztatásához.

Ha nem ismeri a DNS-konfigurációt, forduljon a tartományregisztrálójához, és kérjen segítséget.

DKIM CNAME rekordok szintaxisa

Tipp

A Defender portál vagy a Exchange Online PowerShell használatával tekintheti meg a DKIM által egyéni tartománnyal történő kimenő üzenetek DKIM általi aláírásához szükséges CNAME-értékeket. Az itt bemutatott értékek csak illusztrációk. Az egyéni tartományokhoz vagy altartományokhoz szükséges értékek lekéréséhez használja a cikk későbbi részében ismertetett eljárásokat.

A DKIM részletes leírása az RFC 6376-ban található.

A Microsoft 365-ből e-maileket küldő egyéni tartományok DKIM CNAME rekordjainak alapszintaxisa:

Hostname: selector1._domainkey

Points to address or value: selector1-<CustomDomain>._domainkey.<InitialDomain>

Hostname: selector2._domainkey

Points to address or value: selector2-<CustomDomain>._domainkey.<InitialDomain>

A Microsoft 365-ben két nyilvános-privát kulcspár jön létre, ha engedélyezve van a DKIM egyéni tartomány vagy altartomány használatával történő aláírása. Az üzenet aláírásához használt titkos kulcsok nem érhetők el. A CNAME rekordok a DKIM-aláírás ellenőrzéséhez használt megfelelő nyilvános kulcsra mutatnak. Ezeket a rekordokat választóknak nevezzük.

- Csak egy választó van aktív, és akkor használatos, ha a DKIM egyéni tartomány használatával történő aláírása engedélyezve van.

- A második választó inaktív. A rendszer csak a DKIM jövőbeli kulcsrotálását követően aktiválja és használja, majd csak az eredeti választó inaktiválása után.

A DKIM-aláírás ellenőrzéséhez használt választót (amely az üzenet aláírásához használt titkos kulcsot jelöli) a DKIM-Signature fejlécmezőben (például

s=selector1-contoso-com) az s= érték tárolja.Állomásnév: Az értékek megegyeznek az összes Microsoft 365-szervezet esetében:

selector1._domainkeyésselector2._domainkey.<CustomDomain>: Az egyéni tartomány vagy altartomány, amelynek pontjait kötőjelek váltják fel. A például lesz

contoso-com,contoso.comvagymarketing.contoso.comleszmarketing-contoso-com.<InitialDomain>: A Microsoft 365-be való regisztrációkor használt *.onmicrosoft.com (például contoso.onmicrosoft.com).

A szervezet például a következő tartományokkal rendelkezik a Microsoft 365-ben:

- Kezdeti tartomány: cohovineyardandwinery.onmicrosoft.com

- Egyéni tartományok: cohovineyard.com és cohowinery.com

Minden egyéni tartományban két CNAME rekordot kell létrehoznia összesen négy CNAME rekordhoz:

CNAME rekordok a cohovineyard.com tartományban:

Állomásnév:

selector1._domainkey

Címre vagy értékre mutató pontok:selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comÁllomásnév:

selector2._domainkey

Címre vagy értékre mutató pontok:selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comCNAME rekordok a cohowinery.com tartományban:

Állomásnév:

selector1._domainkey

Címre vagy értékre mutató pontok:selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comÁllomásnév:

selector2._domainkey

Címre vagy értékre mutató pontok:selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.com

Kimenő üzenetek DKIM-aláírásának konfigurálása a Microsoft 365-ben

A Defender portál használata a kimenő üzenetek DKIM-beli egyéni tartomány használatával történő aláírásának engedélyezéséhez

Tipp

Ha egyéni tartomány használatával engedélyezi a kimenő üzenetek DKIM általi aláírását, a DKIM-aláírás a kezdeti *.onmicrosoft.com tartományról az egyéni tartományra vált.

Egyéni tartományt vagy altartományt csak a tartomány Microsoft 365-höz való sikeres hozzáadása után használhat a DKIM kimenő levelekhez. Útmutatásért lásd: Tartomány hozzáadása.

Az egyéni tartomány kimenő DKIM-kijelentkezési idejének kezdetét meghatározó fő tényező a CNAME rekordészlelése a DNS-ben.

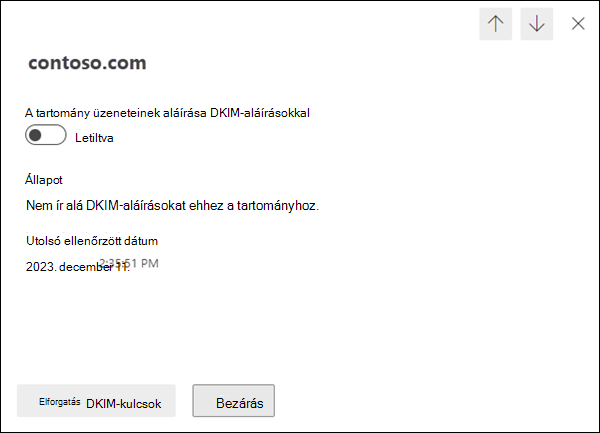

Az ebben a szakaszban ismertetett eljárások használatához az egyéni tartománynak vagy altartománynak meg kell jelennie a Email hitelesítési beállítások lapjának DKIM lapján a következő helyenhttps://security.microsoft.com/authentication?viewid=DKIM: . A tartomány tulajdonságainak a részleteket tartalmazó úszó panelen a következő értékeket kell tartalmazniuk:

- A DKIM-aláírásokkal rendelkező tartomány üzeneteinek aláírása kapcsoló a Letiltva

értékre van állítva.

értékre van állítva. - Az Állapot értéke Nem aláíró DKIM-aláírások a tartományhoz.

- A DKIM-kulcsok létrehozása nem található. A DKIM-kulcsok elforgatása látható, de kiszürkítve jelenik meg.

Folytassa, ha a tartomány megfelel ezeknek a követelményeknek.

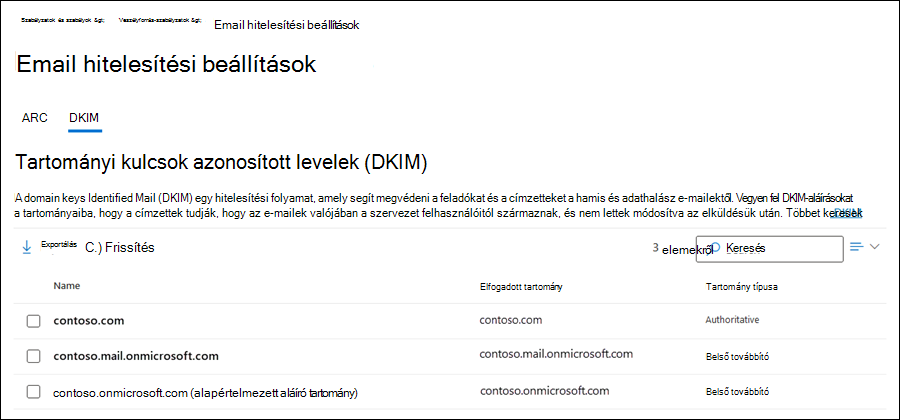

A Defender portálján https://security.microsoft.comlépjen Email & együttműködési>szabályzatok & szabályok>Fenyegetési szabályzatok>Email hitelesítési beállítások lapra. Vagy ha közvetlenül a Email hitelesítési beállítások lapjára szeretne lépni, használja a következőthttps://security.microsoft.com/authentication: .

A Email hitelesítési beállítások lapon válassza a DKIM lapot.

A DKIM lapon jelölje ki a konfigurálni kívánt egyéni tartományt úgy, hogy a név melletti jelölőnégyzeten kívül bárhová kattint a sorban.

A megnyíló tartományadatok úszó panelen válassza az Üzenetek aláírása ehhez a tartományhoz DKIM-aláírásokkal kapcsolót, amely jelenleg Letiltva

értékre van állítva.

értékre van állítva.Jegyezze fel az Utolsó ellenőrzött dátum értéket.

Megnyílik az Ügyfélhiba párbeszédpanel. A hiba a tartomány tartományregisztrálójában létrehozott két CNAME rekordban használandó értékeket tartalmazza.

Ebben a példában az egyéni tartomány contoso.com, a Microsoft 365-szervezet kezdeti tartománya pedig contoso.onmicrosoft.com. A hibaüzenet a következőképpen néz ki:

|Microsoft.Exchange.ManagementTasks.ValidationException|CNAME record does not exist for this config. Please publish the following two CNAME records first. Domain Name : contoso.com Host Name : selector1._domainkey Points to address or value: selector1- contoso-com._domainkey.contoso.onmicrosoft.com Host Name : selector2._domainkey Points to address or value: selector2-contoso-com._domainkey.contoso.onmicrosoft.com . If you have already published the CNAME records, sync will take a few minutes to as many as 4 days based on your specific DNS. Return and retry this step later.Ezért az contoso.com tartomány DNS-ében létrehozandó CNAME rekordok a következők:

Állomásnév:

selector1._domainkey

Címre vagy értékre mutató pontok:selector1-contoso-com._domainkey.contoso.onmicrosoft.comÁllomásnév:

selector2._domainkey

Címre vagy értékre mutató pontok:selector2-contoso-com._domainkey.contoso.onmicrosoft.comMásolja ki az adatokat a hiba párbeszédpanelről (jelölje ki a szöveget, és nyomja le a CTRL+C billentyűkombinációt), majd kattintson az OK gombra.

Hagyja megnyitva a tartomány adatait tartalmazó úszó panelt.

Egy másik böngészőlapon vagy ablakban lépjen a tartomány tartományregisztrálójára, majd hozza létre a két CNAME rekordot az előző lépés adatai alapján.

Útmutatást nyújtunk cNAME rekordok létrehozásához különböző Microsoft 365-szolgáltatásokhoz számos tartományregisztrálónál. Ezeket az utasításokat kiindulási pontként használhatja a DKIM CNAME rekordok létrehozásához. További információ: DNS-rekordok hozzáadása a tartomány csatlakoztatásához.

A Microsoft 365 néhány percig (vagy esetleg tovább) tart a létrehozott új CNAME rekordok észleléséhez.

Egy idő után térjen vissza az 5. lépésben megnyitott tartománytulajdonságokhoz, és válassza az Üzenetek aláírása ehhez a tartományhoz DKIM-aláírásokkal kapcsolót.

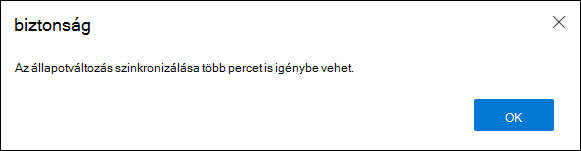

Néhány másodperc elteltével megnyílik a következő párbeszédpanel:

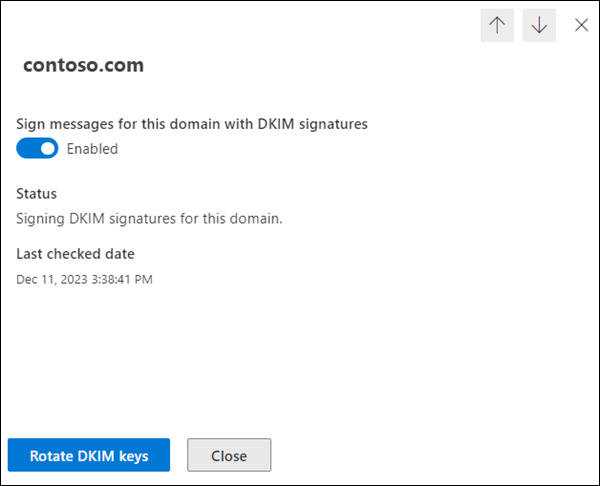

Miután az OK gombra kattintva bezárta a párbeszédpanelt, ellenőrizze a következő beállításokat a részleteket tartalmazó úszó panelen:

- Az Üzenetek aláírása ehhez a tartományhoz DKIM-aláírásokkal kapcsoló Engedélyezve

értékre van állítva.

értékre van állítva. - Az Állapot érték A tartomány DKIM-aláírásainak aláírása.

- A DKIM-kulcsok elforgatása elérhető.

- Utolsó ellenőrzött dátum: A dátumnak és az időnek a 4. lépésben szereplő eredeti értéknél újabbnak kell lennie.

- Az Üzenetek aláírása ehhez a tartományhoz DKIM-aláírásokkal kapcsoló Engedélyezve

A Defender portál használatával testre szabhatja a kimenő üzenetek DKIM-aláírását a *.onmicrosoft.com tartomány használatával

A cikk korábbi részében leírtaknak megfelelően a kezdeti *.onmicrosoft.com tartomány automatikusan úgy van konfigurálva, hogy a Microsoft 365-szervezet összes kimenő levelét kijelentkezteti, és egyéni tartományokat kell konfigurálnia a kimenő üzenetek DKIM általi aláírására.

Az ebben a szakaszban ismertetett eljárásokkal azonban a *.onmicrosoft.com tartomány használatával is befolyásolhatja a DKIM-aláírást:

- Új kulcsok létrehozása. Az új kulcsokat a rendszer automatikusan hozzáadja és használja a Microsoft 365 adatközpontjaiban.

- Győződjön meg arról, hogy a *.onmicrosoft.com tartomány tulajdonságai helyesen jelennek meg a tartomány részletes úszó paneljén a Email hitelesítési beállítások lapjának DKIM lapján https://security.microsoft.com/authentication?viewid=DKIM a PowerShellben vagy a powershellben. Ez az eredmény lehetővé teszi a tartomány DKIM-konfigurációjának jövőbeli műveleteit (például a manuális kulcsrotálást).

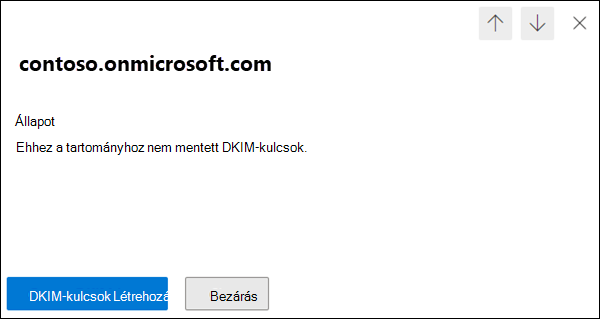

Az ebben a szakaszban ismertetett eljárások használatához a *.onmicrosoft.com tartománynak meg kell jelennie a Email hitelesítési beállítások lapjának DKIM lapján a következő helyenhttps://security.microsoft.com/authentication?viewid=DKIM: . A *.onmicrosoft.com tartomány tulajdonságainak a részleteket tartalmazó úszó panelen a következő értékeket kell tartalmazniuk:

- Nem érhető el az Üzenetek aláírása ehhez a tartományhoz DKIM-aláírásokkal kapcsoló.

- Az Állapot értéke Nincs DKIM-kulcs mentve ehhez a tartományhoz.

- A DKIM-kulcsok létrehozása lehetőség jelen van.

Folytassa, ha a tartomány megfelel ezeknek a követelményeknek.

A Defender portálján https://security.microsoft.comlépjen Email & együttműködési>szabályzatok & szabályok>Fenyegetési szabályzatok>Email hitelesítési beállítások lapra. Vagy ha közvetlenül a Email hitelesítési beállítások lapjára szeretne lépni, használja a következőthttps://security.microsoft.com/authentication: .

A Email hitelesítési beállítások lapon válassza a DKIM lapot.

A DKIM lapon válassza ki a konfigurálni kívánt *.onmicrosoft.com tartományt úgy, hogy a név melletti jelölőnégyzeten kívül bárhová kattint.

A megnyíló tartományadatok úszó panelen válassza a DKIM-kulcsok létrehozása lehetőséget.

Amikor a DKIM-kulcs létrehozása befejeződött, megnyílik a CNAME-k közzététele párbeszédpanel . Válassza a Bezárás. gombot.

A *.onmicrosoft.com tartomány CNAME rekordjai nem hozhatók létre, ezért nem kell másolnia az értékeket. A Microsoft gondoskodik a szükséges DNS-konfigurációról.

Miután a Bezárás lehetőséget választja, visszaáll a tartomány részletei úszó panelre, ahol a DKIM-aláírással rendelkező tartomány üzeneteinek aláírása kapcsoló Letiltva

.

.Húzza az Üzenetek aláírása ehhez a tartományhoz DKIM-aláírásokkal kapcsolót Engedélyezve

értékre, majd válassza az OK gombot a megnyíló megerősítési párbeszédpanelen.

értékre, majd válassza az OK gombot a megnyíló megerősítési párbeszédpanelen.Ha végzett a tartomány részleteit tartalmazó úszó panelen, válassza a Bezárás lehetőséget.

A kimenő üzenetek DKIM-aláírásának konfigurálása Exchange Online PowerShell használatával

Ha inkább a PowerShell használatával szeretné engedélyezni a kimenő üzenetek DKIM általi aláírását egy egyéni tartomány használatával, vagy testre szeretné szabni a *.onmicrosoft.com tartomány DKIM-aláírását, csatlakozzon Exchange Online PowerShellhez az alábbi parancsok futtatásához.

Tipp

Mielőtt konfigurálná a DKIM-aláírást az egyéni tartománnyal, hozzá kell adnia a tartományt a Microsoft 365-höz. Útmutatásért lásd: Tartomány hozzáadása. Annak ellenőrzéséhez, hogy az egyéni tartomány elérhető-e a DKIM-konfigurációhoz, futtassa a következő parancsot: Get-AcceptedDomain.

A cikk korábbi részében leírtak szerint a *.onmicrosoft.com tartománya alapértelmezés szerint már kijelentkezteti a kimenő e-maileket. Ha nem konfigurálta manuálisan a DKIM-aláírást a *.onmicrosoft.com tartományhoz a Defender portálon vagy a PowerShellben, a *.onmicrosoft.com nem jelenik meg a Get-DkimSigningConfig kimenetében.

Futtassa a következő parancsot a szervezet összes tartományának rendelkezésre állásának és DKIM-állapotának ellenőrzéséhez:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector2CNAMEAzon tartomány esetében, amelyhez a DKIM-aláírást konfigurálni szeretné, az 1. lépésben szereplő parancs kimenete határozza meg a következő műveletet:

A tartomány a következő értékekkel van felsorolva:

- Engedélyezve: Hamis

-

Állapot:

CnameMissing

Lépjen a 3. lépésre a választóértékek másolásához.

Vagy

A tartomány nem szerepel a listában:

Cserélje le a Tartomány> elemet <a tartomány értékére, majd futtassa a következő parancsot:

New-DkimSigningConfig -DomainName <Domain> -Enabled $false [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>] [-KeySize <1024 | 2048>]- A BodyCanonicalization paraméter megadja az üzenet törzsében bekövetkező változások érzékenységi szintjét:

- Laza: A térköz változásai és az üzenet törzsének végén lévő üres sorok változásai tolerálhatók. Ez az alapértelmezett érték.

- Egyszerű: Csak az üzenet törzsének végén lévő üres sorok módosításait tolerálja a rendszer.

- A HeaderCanonicalization paraméter megadja az üzenetfejlécben bekövetkező változások érzékenységi szintjét:

- Nyugodt: Az üzenetfejléc gyakori módosításait a rendszer tolerálja. Például a fejlécmezők sorainak átrajzolása, a felesleges szóköz vagy üres sorok változásai, valamint a fejlécmezők esetében bekövetkező változások. Ez az alapértelmezett érték.

- Egyszerű: A fejlécmezők nem módosíthatók.

- A KeySize paraméter a nyilvános kulcs bitméretét határozza meg a DKIM-rekordban:

-

- Ez az alapértelmezett érték.

-

-

Például:

New-DkimSigningConfig -DomainName contoso.com -Enabled $false- A BodyCanonicalization paraméter megadja az üzenet törzsében bekövetkező változások érzékenységi szintjét:

Futtassa újra az 1. lépésben található parancsot annak ellenőrzéséhez, hogy a tartomány a következő tulajdonságértékekkel szerepel-e a listában:

- Engedélyezve: Hamis

-

Állapot:

CnameMissing

Lépjen a 3. lépésre a választóértékek másolásához.

Másolja ki a tartomány Selector1CNAME és Selector2CNAME értékeit az 1. lépésben szereplő parancs kimenetéből.

A tartományregisztrálónál a tartományregisztrálónál létrehozandó CNAME rekordok a következőképpen néznek ki:

Állomásnév:

selector1._domainkey

Címre vagy értékre mutató pontok:<Selector1CNAME value>Állomásnév:

selector2._domainkey

Címre vagy értékre mutató pontok:<Selector2CNAME value>Például:

Állomásnév:

selector1._domainkey

Címre vagy értékre mutató pontok:selector1-contoso-com._domainkey.contoso.onmicrosoft.comÁllomásnév:

selector2._domainkey

Címre vagy értékre mutató pontok:selector2-contoso-com._domainkey.contoso.onmicrosoft.comA következő lépések egyikét válassza:

Egyéni tartomány: A tartomány tartományregisztrálójában hozza létre a két CNAME rekordot az előző lépés adatai alapján.

Útmutatást nyújtunk cNAME rekordok létrehozásához különböző Microsoft 365-szolgáltatásokhoz számos tartományregisztrálónál. Ezeket az utasításokat kiindulási pontként használhatja a DKIM CNAME rekordok létrehozásához. További információ: DNS-rekordok hozzáadása a tartomány csatlakoztatásához.

A Microsoft 365 néhány percig (vagy esetleg tovább) tart a létrehozott új CNAME rekordok észleléséhez.

*.onmicrosoft.com tartomány: Lépjen az 5. lépésre.

Egy idő után térjen vissza Exchange Online PowerShellbe, cserélje le a Tartomány> elemet <a konfigurált tartományra, és futtassa a következő parancsot:

Set-DkimSigningConfig -Identity \<Domain\> -Enabled $true [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>]- A BodyCanonicalization paraméter megadja az üzenet törzsében bekövetkező változások érzékenységi szintjét:

- Laza: A térköz változásai és az üzenet törzsének végén lévő üres sorok változásai tolerálhatók. Ez az alapértelmezett érték.

- Egyszerű: Csak az üzenet törzsének végén lévő üres sorok módosításait tolerálja a rendszer.

- A HeaderCanonicalization paraméter megadja az üzenetfejlécben bekövetkező változások érzékenységi szintjét:

- Nyugodt: Az üzenetfejléc gyakori módosításait a rendszer tolerálja. Például a fejlécmezők sorainak átrajzolása, a felesleges szóköz vagy üres sorok változásai, valamint a fejlécmezők esetében bekövetkező változások. Ez az alapértelmezett érték.

- Egyszerű: A fejlécmezők nem módosíthatók.

Például:

Set-DkimSigningConfig -Identity contoso.com -Enabled $trueVagy

Set-DkimSigningConfig -Identity contoso.onmicrosoft.com -Enabled $trueEgyéni tartomány esetén, ha a Microsoft 365 képes észlelni a CNAME rekordokat a tartományregisztrálónál, a parancs hiba nélkül fut, és a tartományt használja a DKIM a tartományból kimenő üzenetek kijelentkeztetésére.

Ha a CNAME rekordok nem észlelhetők, hibaüzenet jelenik meg, amely a CNAME rekordokban használandó értékeket tartalmazza. Ellenőrizze, hogy nincsenek-e elírások a tartományregisztráló értékeiben (könnyen elvégezhető a kötőjelekkel, pontokkal és aláhúzásokkal!), várjon egy ideig, majd futtassa újra a parancsot.

Olyan *.onmicrosoft.com tartomány esetén, amely korábban nem volt felsorolva, a parancs hiba nélkül fut.

- A BodyCanonicalization paraméter megadja az üzenet törzsében bekövetkező változások érzékenységi szintjét:

Annak ellenőrzéséhez, hogy a tartomány konfigurálva van-e a DKIM-aláírási üzenetekhez, futtassa az 1. lépésben található parancsot.

A tartománynak a következő tulajdonságértékekkel kell rendelkeznie:

- Engedélyezve: Igaz

-

Állapot:

Valid

A szintaxissal és a paraméterekkel kapcsolatos részletes információkért tekintse meg a következő cikkeket:

DKIM-kulcsok elforgatása

Ugyanazon okok miatt, amelyeket rendszeresen módosítania kell a jelszavakon, rendszeresen módosítania kell a DKIM-aláíráshoz használt DKIM-kulcsot. A tartomány DKIM-kulcsának lecserélését DKIM kulcsrotálásnak nevezzük.

A Microsoft 365-tartomány DKIM-kulcsrotálásával kapcsolatos releváns információk a következő parancs kimenetében jelennek meg Exchange Online PowerShellben:

Get-DkimSigningConfig -Identity <CustomDomain> | Format-List

- KeyCreationTime: A DKIM nyilvános-titkos kulcspár létrehozásának UTC-dátuma/időpontja.

- RotateOnDate: Az előző vagy a következő DKIM-kulcsrotálás dátuma/időpontja.

-

SelectorBeforeRotateOnDate: Ne feledje, hogy a DKIM egyéni tartomány használatával történő aláírásához a Microsoft 365-ben két CNAME rekord szükséges a tartományban. Ez a tulajdonság azt a CNAME rekordot jeleníti meg, amelyet a DKIM a RotateOnDate dátum-idő (más néven választó) előtt használ. Az érték vagy

selector1selector2, és különbözik a SelectorAfterRotateOnDate értékétől. -

SelectorAfterRotateOnDate: Azt a CNAME rekordot jeleníti meg, amelyet a DKIM a RotateOnDate dátum-idő után használ. Az érték vagy

selector1selector2, és különbözik a SelectorBeforeRotateOnDate értékétől.

Ha DKIM-kulcsrotálást végez egy tartományon az ebben a szakaszban leírtak szerint, a módosítás nem azonnal történik meg. Négy napba (96 órába) telik, amíg az új titkos kulcs elkezdi az üzenetek aláírását (a RotateOnDate dátum/idő és a megfelelő SelectorAfterRotateOnDate érték). Addig a rendszer a meglévő titkos kulcsot használja (a megfelelő SelectorBeforeRotateOnDate értéket).

Tipp

Az egyéni tartomány kimenő DKIM-kijelentkezési idejének kezdetét meghatározó fő tényező a CNAME rekordészlelése a DNS-ben.

A DKIM-aláírás ellenőrzéséhez használt megfelelő nyilvános kulcs megerősítéséhez (amely az üzenet aláírásához használt titkos kulcsot jelöli) ellenőrizze az s= értéket a DKIM-Signature fejlécmezőben (a választóban, például s=selector1-contoso-com: ).

Tipp

Egyéni tartományok esetén csak a DKIM-aláíráshoz engedélyezett tartományokon forgathatja el a DKIM-kulcsokat (az Állapot értéke Engedélyezve).

Jelenleg nincs automatikus DKIM-kulcsrotálás a *.onmicrosoft.com tartományhoz. A DKIM-kulcsokat manuálisan is elforgathatja az ebben a szakaszban leírtak szerint. Ha a DKIM-kulcsok elforgatása nem érhető el a *.onmicrosoft.com tartomány tulajdonságaiban, a cikk korábbi, A Defender portál használata a kimenő üzenetek DKIM-aláírásának testreszabásához a jelen cikk *.onmicrosoft.com tartomány szakaszában található eljárásokkal szabhatja testre.

Egyéni tartomány DKIM-kulcsainak elforgatása a Defender portál használatával

A Defender portálján https://security.microsoft.comlépjen Email & együttműködési>szabályzatok & szabályok>Fenyegetési szabályzatok>Email hitelesítési beállítások lapra. Vagy ha közvetlenül a Email hitelesítési beállítások lapjára szeretne lépni, használja a következőthttps://security.microsoft.com/authentication: .

A Email hitelesítési beállítások lapon válassza a DKIM lapot.

A DKIM lapon jelölje ki a konfigurálni kívánt tartományt a név melletti jelölőnégyzeten kívül bárhol a sorban.

A megnyíló tartományadatok úszó panelen válassza a DKIM-kulcsok elforgatása lehetőséget.

A részletek úszó paneljének beállításai a következő értékekre változnak:

- Állapot: Kulcsok rotálása ehhez a tartományhoz és DKIM-aláírások aláírása.

- A DKIM-kulcsok elforgatása szürkítve jelenik meg.

Négy nap (96 óra) után az új DKIM-kulcs elkezdi kijelentkezni az egyéni tartomány kimenő üzeneteit. Addig a rendszer az aktuális DKIM-kulcsot használja.

Megállapíthatja, hogy mikor használja az új DKIM-kulcsot, amikor az Állapot érték a Tartomány kulcsainak rotálása és DKIM-aláírások aláírása értékről A tartomány DKIM-aláírásainak aláírása értékre változik.

A DKIM-aláírás ellenőrzéséhez használt megfelelő nyilvános kulcs megerősítéséhez (amely az üzenet aláírásához használt titkos kulcsot jelöli) ellenőrizze az s= értéket a DKIM-Signature fejlécmezőben (a választóban, például s=selector1-contoso-com: ).

A tartomány DKIM-kulcsainak elforgatása és a bitmélység módosítása Exchange Online PowerShell használatával

Ha inkább a PowerShellt szeretné használni egy tartomány DKIM-kulcsainak elforgatásához, csatlakozzon Exchange Online PowerShellhez az alábbi parancsok futtatásához.

Futtassa a következő parancsot a szervezet összes tartományának rendelkezésre állásának és DKIM-állapotának ellenőrzéséhez:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector1KeySize,Selector2CNAME,Selector2KeySize,KeyCreationTime,RotateOnDate,SelectorBeforeRotateOnDate,SelectorAfterRotateOnDateA DKIM-kulcsokat elforgatni kívánt tartományhoz használja a következő szintaxist:

Rotate-DkimSigningConfig -Identity <CustomDomain> [-KeySize <1024 | 2048>]Ha nem szeretné módosítani az új DKIM-kulcsok bitmélységét, ne használja a KeySize paramétert .

Ez a példa elforgatja a contoso.com tartomány DKIM-kulcsait, és egy 2048 bites kulcsra vált.

Rotate-DkimSigningConfig -Identity contoso.com -KeySize 2048Ez a példa a contoso.com tartomány DKIM-kulcsait forgatja el a kulcs bitmélységének módosítása nélkül.

Rotate-DkimSigningConfig -Identity contoso.comFuttassa újra az 1. lépésben található parancsot a következő tulajdonságértékek megerősítéséhez:

- KeyCreationTime

- RotateOnDate

- SelectorBeforeRotateOnDate

- SelectorAfterRotateOnDate:

A cél levelezőrendszerek a SelectorBeforeRotateOnDate tulajdonság által azonosított CNAME rekordban lévő nyilvános kulcsot használják az üzenetek DKIM-aláírásának ellenőrzéséhez (amely az üzenet DKIM-aláírásához használt titkos kulcsot jelöli).

A RotateOnDate dátum/idő után a DKIM az új titkos kulcsot használja az üzenetek aláírásához, a cél levelezőrendszerek pedig a SelectorAfterRotateOnDate tulajdonság által azonosított CNAME rekord megfelelő nyilvános kulcsát használják az üzenetekben található DKIM-aláírás ellenőrzéséhez.

A DKIM-aláírás ellenőrzéséhez használt megfelelő nyilvános kulcs megerősítéséhez (amely az üzenet aláírásához használt titkos kulcsot jelöli) ellenőrizze az s= értéket a DKIM-Signature fejlécmezőben (a választóban, például

s=selector1-contoso-com: ).

A szintaxissal és a paraméterekkel kapcsolatos részletes információkért tekintse meg a következő cikkeket:

Kimenő üzenetek DKIM-aláírásának letiltása egyéni tartomány használatával

A cikk korábbi részében leírtak szerint a kimenő üzenetek DKIM egyéni tartomány használatával történő aláírásának engedélyezése hatékonyan váltja át a DKIM-aláírást a *.onmicrosoft.com tartományról az egyéni tartomány használatára.

Ha egyéni tartomány használatával tiltja le a DKIM-aláírást, nem tiltja le teljesen a DKIM-bejelentkezést a kimenő levelekre. A DKIM-aláírás végül visszaáll az *.onmicrosoft tartomány használatára.

A Defender portál használata a kimenő üzenetek DKIM általi aláírásának letiltásához egyéni tartomány használatával

A Defender portálján https://security.microsoft.comlépjen Email & együttműködési>szabályzatok & szabályok>Fenyegetési szabályzatok>Email hitelesítési beállítások lapra. Vagy ha közvetlenül a Email hitelesítési beállítások lapjára szeretne lépni, használja a következőthttps://security.microsoft.com/authentication: .

A Email hitelesítési beállítások lapon válassza a DKIM lapot.

A DKIM lapon jelölje ki a konfigurálni kívánt tartományt a név melletti jelölőnégyzeten kívül bárhol a sorban.

A megnyíló tartományadatok úszó panelen húzza az Üzenetek aláírása ehhez a tartományhoz DKIM-aláírásokkal kapcsolót Letiltva

értékre.

értékre.

A kimenő üzenetek DKIM-aláírásának letiltása Exchange Online PowerShell használatával egyéni tartomány használatával

Ha inkább a PowerShell használatával szeretné letiltani a kimenő üzenetek DKIM-alapú aláírását egy egyéni tartomány használatával, csatlakozzon Exchange Online PowerShellhez az alábbi parancsok futtatásához.

Futtassa a következő parancsot a szervezet összes tartományának rendelkezésre állásának és DKIM-állapotának ellenőrzéséhez:

Get-DkimSigningConfig | Format-List Name,Enabled,StatusA DKIM-aláírás letiltható egyéni tartományai a következő tulajdonságértékekkel rendelkeznek:

- Engedélyezve: Igaz

-

Állapot:

Valid

Ahhoz a tartományhoz, amelyhez le szeretné tiltani a DKIM-aláírást, használja a következő szintaxist:

Set-DkimSigningConfig -Identity <CustomDomain> -Enabled $falseEz a példa letiltja a DKIM-aláírást az egyéni tartomány contoso.com használatával.

Set-DkimSigningConfig -Identity contoso.com -Enabled $false

A Microsoft 365-ből kimenő levelek DKIM-aláírásának ellenőrzése

Tipp

Mielőtt az ebben a szakaszban ismertetett módszereket használná a kimenő levelek DKIM-aláírásának teszteléséhez, várjon néhány percet a DKIM-konfiguráció módosításai után, hogy a módosítások propagálhassanak.

Az alábbi módszerek bármelyikével ellenőrizheti, hogy a DKIM bejelentkezett-e a Microsoft 365-ből kimenő e-mailekre:

Küldjön tesztüzeneteket, és tekintse meg a kapcsolódó fejlécmezőket a cél levelezőrendszer üzenetfejlécéből:

Üzenet küldése a Microsoft 365 DKIM-kompatibilis tartományon belüli fiókból egy másik levelezőrendszerbeli címzettnek (például outlook.com vagy gmail.com).

Tipp

Ne küldjön e-mailt az AOL-nak DKIM-tesztelés céljából. Előfordulhat, hogy az AOL kihagyja a DKIM-ellenőrzést, ha az SPF-ellenőrzés sikeres.

A célpostaládában tekintse meg az üzenet fejlécét. Például:

- Internetes üzenetfejlécek megtekintése az Outlookban.

- Használja az Üzenetfejléc-elemzőt a következő helyen: https://mha.azurewebsites.net.

Keresse meg a DKIM-Signature fejlécmezőt az üzenetfejlécben. A fejlécmező a következő példához hasonlóan néz ki:

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=contoso.com; s=selector1; h=From:Date:Subject:Message-ID:Content-Type:MIME-Version:X-MS-Exchange-SenderADCheck; bh=UErATeHehIIPIXPeUAfZWiKo0w2cSsOhb9XM9ulqTX0=;- d=: Az üzenet DKIM-hez használt tartománya.

- s=: Az üzenet DKIM-aláírásának visszafejtéséhez és ellenőrzéséhez használt választó (nyilvános kulcs a tartomány DNS-rekordjában).

Keresse meg az Authentication-Results fejlécmezőt az üzenetfejlécben. Bár a cél levelezőrendszerek némileg eltérő formátumokat használhatnak a bejövő levelek bélyegzéséhez, a fejlécmezőnek tartalmaznia kell a DKIM=pass vagy a DKIM=OK formátumot. Például:

Authentication-Results: mx.google.com; dkim=pass header.i=@contoso.com header.s=selector1 header.b=NaHRSJOb; arc=pass (i=1 spf=pass spfdomain=contoso.com dkim=pass dkdomain=contoso.com dmarc=pass fromdomain=contoso.com); spf=pass (google.com: domain of michelle@contoso.com designates 0000:000:0000:0000::000 as permitted sender) smtp.mailfrom=michelle@contoso.comTipp

A DKIM-aláírás az alábbi feltételek valamelyike esetén hiányzik:

- A feladó és a címzett e-mail-címe ugyanabban a tartományban van.

- A feladó és a címzett e-mail-címe különböző tartományokban van, amelyeket ugyanaz a szervezet irányít.

Mindkét esetben a DKIM-Signature fejlécmező nem létezik az üzenetfejlécben, és az Authentication-Results fejlécmező az alábbi példához hasonlóan néz ki:

authentication-results: dkim=none (message not signed) header.d=none;dmarc=none action=none header.from=contoso.com;

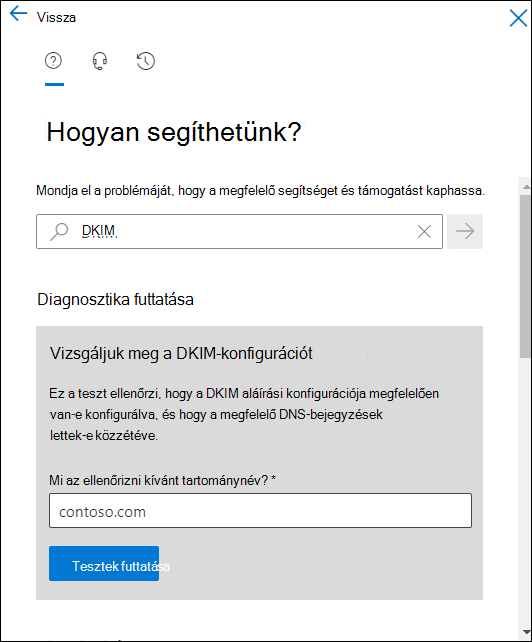

A Microsoft 365 súgójának tesztelése: Ehhez a funkcióhoz globális rendszergazdai* fiók szükséges, és nem érhető el a 21Vianet által üzemeltetett Microsoft 365 Kormányzati közösségi felhőben (GCC), GCC High-ban, DoD-ban vagy Office 365.

Fontos

* A Microsoft azt javasolja, hogy a legkevesebb engedélyekkel rendelkező szerepköröket használja. Az alacsonyabb engedélyekkel rendelkező fiókok használata segít a szervezet biztonságának javításában. A globális rendszergazda egy kiemelt jogosultságokkal rendelkező szerepkör, amelyet vészhelyzeti helyzetekre kell korlátozni, ha nem használhat meglévő szerepkört.

DKIM-aláírás az egyéni tartományból érkező e-mailekről más e-mail-szolgáltatásokban

Egyes e-mail-szolgáltatók vagy szoftverszolgáltatók lehetővé teszik a DKIM-aláírást a szolgáltatásból származó e-mailek esetében. A metódusok azonban teljes mértékben az e-mail-szolgáltatástól függenek.

Tipp

Ahogy azt a cikk korábbi részében említettük, javasoljuk, hogy olyan e-mail rendszerekhez vagy szolgáltatásokhoz használjunk altartományokat, amelyeket nem közvetlenül irányít.

A Microsoft 365-ben például a levelezési tartománya contoso.com, és az Adatum tömeges levelezési szolgáltatást használja marketingcélú levelezéshez. Ha az Adatum támogatja a tartományában lévő feladóktól érkező üzenetek DKIM-aláírását a szolgáltatásban, az üzenetek a következő elemeket tartalmazhatják:

Return-Path: <communication@adatum.com>

From: <sender@marketing.contoso.com>

DKIM-Signature: s=s1024; d=marketing.contoso.com

Subject: This a message from the Adatum infrastructure, but with a DKIM signature authorized by marketing.contoso.com

Ebben a példában a következő lépések szükségesek:

Az Adatum nyilvános kulcsot ad a Contosónak a szolgáltatásból kimenő Contoso-levelek DKIM általi aláírásához.

A Contoso közzéteszi a nyilvános DKIM-kulcsot a DNS-ben a marketing.contoso.com altartomány tartományregisztrálójában (TXT vagy CNAME rekord).

Amikor az Adatum e-mailt küld a marketing.contoso.com tartományban lévő feladóktól, az üzenetek DKIM-aláírása azzal a titkos kulccsal történik, amely megfelel a Contosónak az első lépésben megadott nyilvános kulcsnak.

Ha a cél levelezőrendszer ellenőrzi a DKIM-et a bejövő üzeneteken, az üzenetek átjutnak a DKIM-en, mert aláírták a DKIM-et.

Ha a cél levelezőrendszer ellenőrzi a DMARC-t a bejövő üzeneteken, a DKIM-aláírás tartománya (a DKIM-Signature fejlécmezőben lévő d= érték) megegyezik az e-mail-ügyfelekben látható Feladó cím tartományával, így az üzenetek a DMARC-t is át tudják adni:

Feladó: sender@marketing.contoso.com

d=: marketing.contoso.com

Következő lépések

Az SPF, a DKIM és a DMARC együttműködése az e-mail-feladók hitelesítése érdekében című cikkben leírtak szerint a DKIM önmagában nem elegendő a Microsoft 365-tartomány hamisításának megakadályozásához. A lehető legjobb védelem érdekében konfigurálnia kell az SPF-et és a DMARC-t is. Az utasításokat itt találja:

- A feladóvédelmi keretrendszer beállítása az identitáshamisítás megelőzéséhez

- E-mailek ellenőrzése a DMARC segítségével

A Microsoft 365-be érkező e-mailek esetében előfordulhat, hogy megbízható ARC-tömítőket is konfigurálnia kell, ha olyan szolgáltatásokat használ, amelyek módosítják az átvitt üzeneteket a szervezetnek való kézbesítés előtt. További információ: Megbízható ARC-tömítők konfigurálása.

Tipp

Az Exchange 2016 és az Exchange 2019 ismert, hogy módosítja a rajtuk áthaladó üzeneteket, ami hatással lehet a DKIM-re.